Bien démarrer avec Windows LAPS and Microsoft Entra ID

Découvrez comment bien démarrer avec une solution de mot de passe d’administrateur local Windows (Windows LAPS) et Microsoft Entra ID. L’article décrit les procédures de base de l’utilisation de Windows LAPS pour sauvegarder des mots de passe dans Microsoft Entra ID et comment les récupérer.

Clouds Azure pris en charge

Pour savoir quels sont les clouds spécifiques pris en charge, consultez la solution de mot de passe de l'administrateur local de Windows dans Microsoft Entra ID et la prise en charge de Windows LAPS par Microsoft Intune.

Activer LAPS dans les paramètres de l’appareil Microsoft Entra

Important

Par défaut, Microsoft Entra ID n’autorise pas les appareils gérés à publier de nouveaux mots de passe Windows LAPS à Microsoft Entra ID. Vous DEVEZ d’abord demander à votre administrateur informatique d’activer la fonctionnalité au niveau du client Microsoft Entra. Pour plus d’informations, consultez Activation de Windows LAPS avec Microsoft Entra ID.

Configurer la stratégie d’appareil

Pour configurer la stratégie d’appareil, effectuez les tâches suivantes :

- Choisir un mécanisme de déploiement de stratégie

- Comprendre les stratégies qui s’appliquent au mode Microsoft Entra

- Configurer des stratégies spécifiques

Choisir un mécanisme de déploiement de stratégie

La première étape consiste à choisir comment appliquer la stratégie sur vos appareils.

L’option préférée pour les appareils joints à Microsoft Entra consiste à utiliser Microsoft Intune avec le Fournisseur de services de configuration (CSP) Windows LAPS.

Si vos appareils sont joints à Microsoft Entra, mais que vous n’utilisez pas Microsoft Intune, vous pouvez toujours déployer Windows LAPS pour Microsoft Entra ID. Dans ce scénario, vous devez déployer la stratégie manuellement (par exemple, à l’aide de la modification directe du Registre ou à l’aide de la stratégie de groupe Ordinateur local). Pour plus d’informations, consultez Configurer les paramètres de stratégie Windows LAPS.

Notes

Si vos appareils ont une jointure hybride à Windows Server Active Directory local, vous pouvez déployer une stratégie à l’aide de la stratégie de groupe Windows LAPS.

Stratégies qui s’appliquent au mode Microsoft Entra

Le fournisseur de services de configuration (CSP) Windows LAPS et l’objet de stratégie de groupe Windows LAPS gèrent tous les deux les mêmes paramètres, mais seul un sous-ensemble de ces paramètres s’applique à Windows LAPS en mode Azure.

Les paramètres suivants s’appliquent lors de la sauvegarde des mots de passe dans Microsoft Entra ID :

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

Plus clairement : les paramètres de stratégie spécifiques à Windows Server Active Directory n’ont aucun sens et ne sont pas pris en charge lors de la sauvegarde du mot de passe dans Microsoft Entra ID.

Configurer des stratégies spécifiques

Au minimum, vous devez configurer le paramètre BackupDirectory sur la valeur 1 (sauvegarde des mots de passe dans Microsoft Entra ID).

Si vous ne configurez pas le paramètre AdministratorAccountName, Windows LAPS gère par défaut le compte d’administrateur local intégré. Ce compte intégré est automatiquement identifié en utilisant son ID relatif (RID) bien connu, et ne doit jamais être identifié avec son nom. Le nom du compte d’administrateur local intégré varie en fonction des paramètres régionaux par défaut de l’appareil.

Si vous voulez configurer un compte d’administrateur local personnalisé, vous devez configurer le paramètre AdministratorAccountName avec le nom de ce compte.

Important

Si vous configurez Windows LAPS pour gérer un compte d’administrateur local personnalisé, vous devez vérifier que le compte est créé. Windows LAPS ne crée pas le compte. Nous vous recommandons d’utiliser le Comptes CSP pour créer le compte.

Vous pouvez configurer d’autres paramètres, comme PasswordLength, selon les besoins de votre organisation.

Mettre à jour un mot de passe dans Microsoft Entra ID

Windows LAPS traite périodiquement la stratégie active (toutes les heures). Pour ne pas avoir à attendre après l’application de la stratégie, vous pouvez exécuter l’applet de commande PowerShell Invoke-LapsPolicyProcessing.

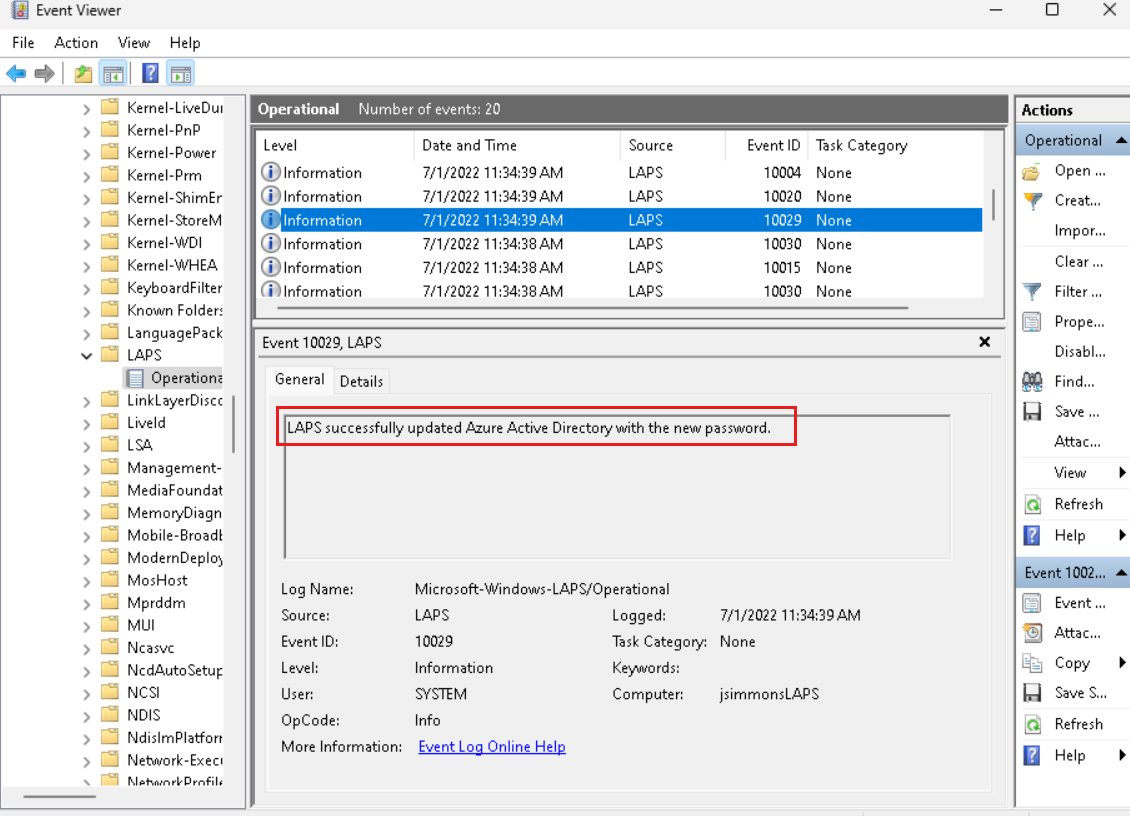

Pour vérifier que le mot de passe a été mis à jour dans Microsoft Entra ID, recherchez l’événement 10029 dans le journal des événements :

Récupérer un mot de passe à partir de Microsoft Entra ID

La récupération des mots de passe Windows LAPS stockés dans Microsoft Entra ID est prise en charge à l’aide de Microsoft Graph. Windows LAPS inclut une applet de commande PowerShell (Get-LapsAADPassword) qui est un wrapper autour de la bibliothèque PowerShell Microsoft Graph. Vous pouvez également utiliser les portails de gestion Microsoft Entra ID et/ou Intune pour une expérience de récupération de mot de passe basée sur l’interface utilisateur. Windows LAPS ne fournit aucune option d’interface utilisateur au sein de Windows pour la récupération de mot de passe Microsoft Entra ID.

Les autres instructions expliquent comment utiliser la cmdlet Get-LapsAADPassword pour récupérer des mots de passe Windows LAPS à partir de Microsoft Entra ID à l’aide de Microsoft Graph.

Installer la bibliothèque PowerShell Microsoft Graph

La première étape consiste à installer la bibliothèque PowerShell Microsoft Graph :

Install-Module Microsoft.Graph -Scope AllUsers

Il se peut que vous deviez configurer le dépôt comme Approuvé pour que la commande réussisse :

Set-PSRepository PSGallery -InstallationPolicy Trusted

Créer une application inscrite Microsoft Entra pour récupérer les mots de passe Windows LAPS

L’étape suivante consiste à créer une application Microsoft Entra configurée avec les autorisations nécessaires. Pour passer en revue les instructions de base relatives à la création d’une application Microsoft Entra, consultez Démarrage rapide : Inscrire une application avec la Plateforme d’identités Microsoft

L’application doit être configurée avec deux autorisations : Device.Read.All, et soit DeviceLocalCredential.ReadBasic.All soit DeviceLocalCredential.Read.All. DeviceManagementManagedDevices.Read.All peut également être nécessaire pour interroger les mots de passe des appareils Microsoft Managed Desktop.

Important

- Utilisez

DeviceLocalCredential.ReadBasic.Allpour accorder des autorisations pour lire des métadonnées non sensibles sur les mots de passe Windows LAPS persistants. À titre d’exemple, on peut citer l’heure à laquelle le mot de passe a été sauvegardé dans Azure et l’heure d’expiration prévue d’un mot de passe. Ce niveau d’autorisation est approprié pour les applications de création de rapports et de conformité. - Utilisez

DeviceLocalCredential.Read.Allpour accorder des autorisations complètes pour lire tout ce qui concerne les mots de passe Windows LAPS persistants, notamment les mots de passe en texte clair eux-mêmes. Ce niveau d’autorisation est sensible et doit être utilisé avec précaution.

Récupérer le mot de passe à partir de Microsoft Entra ID

Vous avez presque terminé. Tout d’abord, connectez-vous à Microsoft Graph. Ensuite, utilisez l’applet de commande Get-LapsAADPassword pour récupérer le mot de passe.

Pour vous connecter à Microsoft Graph, utilisez l’applet de commande Connect-MgGraph. Vous devez connaître votre ID de client Azure et l’ID de l’application Microsoft Entra que vous avez créée précédemment. Exécutez l’applet de commande une fois pour vous connecter. Par exemple :

PS C:\> Connect-MgGraph -Environment Global -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444

Welcome To Microsoft Graph!

Conseil

Pour que l’applet de commande Connect-MgGraph réussisse, vous devrez peut-être modifier votre stratégie d’exécution PowerShell. Par exemple, vous devrez peut-être commencer par exécuter Set-ExecutionPolicy -ExecutionPolicy Unrestricted.

Maintenant que vous êtes connecté à Microsoft Graph, vous pouvez récupérer le mot de passe.

Commencez par appeler l’applet de commande Get-LapsAADPassword, puis passez le nom de l’appareil :

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Conseil

Passez le paramètre -Verbose pour voir des informations détaillées sur ce que fait l’applet de commande Get-LapsAADPassword (ou toute autre applet de commande dans le module PowerShell Windows LAPS).

L’exemple précédent exige que des autorisations DeviceLocalCredential.Read.Basic soient octroyées au client. Les exemples suivants exigent que des autorisations DeviceLocalCredential.Read.All soient octroyées au client.

Ensuite, appelez l’applet de commande Get-LapsAADPassword pour demander que le mot de passe réel soit retourné :

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Mot de passe qui est retourné dans un objet SecureString.

Enfin, pour des besoins de test ou ad hoc, vous pouvez demander l’affichage du mot de passe en texte clair en utilisant le paramètre -AsPlainText :

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Permuter le mot de passe

Windows LAPS mémorise localement l’expiration du dernier mot de passe stocké, et il permute automatiquement le mot de passe à son expiration. Dans certaines situations (par exemple, après une violation de la sécurité ou pour des tests ad hoc), vous pouvez avoir besoin de permuter le mot de passe de manière anticipée. Pour forcer manuellement une permutation de mot de passe, vous pouvez utiliser l’applet de commande Reset-LapsPassword. Par exemple :

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Important

- Microsoft Entra ID ne prend pas en charge l’expiration du mot de passe actuellement stocké d’un appareil via la modification de l’horodatage d’expiration du mot de passe dans Microsoft Entra ID. Il s’agit d’une différence de conception par rapport à la solution Windows LAPS basée sur Windows Server Active Directory.

- Évitez d’utiliser trop fréquemment l’applet de commande

Reset-LapsPassword. Si elle est détectée, l’activité peut être limitée.

Windows LAPS et Microsoft Entra Connect dans des environnements hybrides

Windows LAPS ne s’appuie pas sur Microsoft Entra Connect et il n’existe aucune dépendance entre ces deux technologies. Les appareils Windows LAPS managés qui sauvegardent leurs mots de passe dans Microsoft Entra ID le font directement via https, sans aucune dépendance envers la synchronisation de données.

En outre, les portails de gestion des appareils Microsoft Entra ID et Intune peuvent uniquement afficher et gérer les mots de passe qui ont été sauvegardés directement à partir d’un appareil Windows LAPS. La configuration de Microsoft Entra Connect pour synchroniser les attributs Windows LAPS Active Directory locaux avec Microsoft Entra ID n’est pas un scénario testé. La synchronisation manuelle des attributs Windows LAPS Active Directory locaux vers Microsoft Entra ID ne fera pas apparaître ces attributs dans les portails de gestion des appareils Intune ou Microsoft Entra ID.

Bien que cela ne soit pas obligatoire pour le fonctionnement de Windows LAPS, chaque fois que vous étendez votre schéma Active Directory local, en guise de bonne pratique vous devez également actualiser votre schéma d’annuaire Microsoft Entra Connect. Consultez Actualiser le schéma d’annuaire.

Voir aussi

- Présentation de la solution de mot de passe d’administrateur local Windows avec Microsoft Entra ID

- Solution de mot de passe d’administrateur local Windows dans Microsoft Entra ID

- Microsoft Intune

- Prise en charge de Microsoft Intune de la solution LAPS Windows

- CSP Windows LAPS

- Démarrage rapide : Inscrire une application à l’aide de la plateforme d’identités Microsoft

- Conseils de résolution des problèmes de Windows LAPS