Bien démarrer avec Windows LAPS et Windows Server Active Directory

Découvrez comment bien démarrer avec la solution de mot de passe d’administrateur local Windows (Windows LAPS) et Windows Server Active Directory. L’article décrit les procédures de base de l’utilisation de Windows LAPS pour sauvegarder des mots de passe dans Windows Server Active Directory et comment les récupérer.

Configuration demandée pour la version du système d’exploitation du contrôleur de domaine et le niveau fonctionnel du domaine

Si votre domaine est configuré en dessous du niveau fonctionnel de domaine (DFL) 2016, vous ne pouvez pas activer la période de chiffrement de mot de passe Windows LAPS. Sans chiffrement de mot de passe, les clients peuvent uniquement être configurés pour stocker les mots de passe en texte clair (sécurisés par des ACL Active Directory) et les contrôleurs de domaine ne peuvent pas être configurés pour gérer leur compte DSRM local.

Dès lors que votre domaine atteint le niveau DFL 2016, vous pouvez activer le chiffrement de mot de passe Windows LAPS. Toutefois, si vous exécutez toujours des contrôleurs de domaine WS2016, ceux-ci ne prennent pas en charge Windows LAPS et ils ne peuvent donc pas utiliser la fonctionnalité de gestion des comptes DSRM.

L’utilisation de systèmes d’exploitation pris en charge antérieurs à WS2016 ne pose pas de problème sur vos contrôleurs de domaine, tant que vous tenez compte de ces limitations.

Le tableau suivant récapitule les différents scénarios pris en charge ou non :

| Détails du domaine | Stockage de mots de passe en texte clair pris en charge | Stockage de mots de passe chiffrés pris en charge (pour les clients joints à un domaine) | Prise en charge de la gestion des comptes DSRM (pour les contrôleurs de domaine) |

|---|---|---|---|

| En dessous du niveau DFL 2016 | Oui | No | Non |

| Niveau DFL 2016 avec un ou plusieurs contrôleurs de domaine WS2016 | Oui | Oui | Oui, mais uniquement pour les contrôleurs de domaine WS2019 et versions ultérieures |

| Niveau DFL 2016 avec uniquement les contrôleurs de domaine WS2019 et versions ultérieures | Oui | Oui | Oui |

Microsoft recommande vivement aux clients de mettre à niveau vers la version la plus récente disponible le système d’exploitation sur les clients, les serveurs et les contrôleurs de domaine, afin de bénéficier des dernières fonctionnalités et améliorations de la sécurité.

Mettre à jour le schéma Windows Server Active Directory

Le schéma Windows Server Active Directory doit être mis à jour avant d’utiliser Windows LAPS. Cette action est effectuée avec l’applet de commande Update-LapsADSchema. Il s’agit d’une opération unique pour l’ensemble de la forêt. L’applet de commande Update-LapsADSchema peut être exécutée localement sur un contrôleur de domaine Windows Server 2022 ou Windows Server 2019 mis à jour avec Windows LAPS, mais elle peut également s’exécuter sur un autre contrôleur tant que celui-ci prend en charge le module PowerShell Windows LAPS.

PS C:\> Update-LapsADSchema

Conseil

Passez le paramètre -Verbose pour voir des informations détaillées sur ce que fait l’applet de commande Update-LapsADSchema (ou toute autre applet de commande dans le module PowerShell LAPS).

Accorder à l’appareil géré l’autorisation de mettre à jour son mot de passe

L’appareil géré doit être autorisé à mettre à jour son mot de passe. Cette action est effectuée en définissant des autorisations héritables sur l’unité d’organisation où se trouve l’appareil. Set-LapsADComputerSelfPermission est utilisé dans ce but, par exemple :

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Conseil

Si vous préférez définir les autorisations héritables sur la racine du domaine, vous pouvez spécifier la racine entière du domaine à l’aide de la syntaxe DN. Par exemple, spécifiez « DC=laps,DC=com » pour le paramètre -Identity.

Demander des permissions de droits étendus

Certains utilisateurs ou groupes peuvent déjà recevoir l’autorisation Droits étendus sur l’unité d’organisation de l’appareil géré. Cette autorisation est problématique, car elle accorde la possibilité de lire des attributs confidentiels (tous les attributs de mot de passe Windows LAPS sont marqués comme confidentiels). Pour vérifier à qui ces autorisations sont accordées, vous pouvez utiliser l’applet de commande Find-LapsADExtendedRights. Exemple :

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

Dans la sortie de cet exemple, seules les entités approuvées (SYSTEM et administrateurs de domaine) ont le privilège. Aucune action supplémentaire n’est requise.

Configurer la stratégie d’appareil

Suivez quelques étapes pour configurer la stratégie d’appareil.

Choisir un mécanisme de déploiement de stratégie

La première étape consiste à choisir comment appliquer la stratégie sur vos appareils.

La plupart des environnements utilisent une stratégie de groupe Windows LAPS pour déployer les paramètres nécessaires sur leurs appareils joints à un domaine Windows Server Active Directory.

Si vos appareils présentent également une jointure hybride Microsoft Entra ID, vous pouvez déployer une stratégie en utilisant Microsoft Intune avec le fournisseur de services de configuration (CSP) Windows LAPS.

Configurer des stratégies spécifiques

Au minimum, vous devez configurer le paramètre BackupDirectory sur la valeur 2 (sauvegarde des mots de passe dans Windows Server Active Directory).

Si vous ne configurez pas le paramètre AdministratorAccountName, Windows LAPS gère le compte administrateur local intégré par défaut. Ce compte intégré est automatiquement identifié au moyen de son ID relatif (RID) bien connu, et ne doit jamais être identifié à l’aide de son nom. Le nom du compte d’administrateur local intégré varie en fonction des paramètres régionaux par défaut de l’appareil.

Si vous voulez configurer un compte d’administrateur local personnalisé, vous devez configurer le paramètre AdministratorAccountName avec le nom de ce compte.

Important

Si vous configurez Windows LAPS pour gérer un compte d’administrateur local personnalisé, vous devez vérifier que le compte est créé. Windows LAPS ne crée pas le compte. Nous vous recommandons d’utiliser le CSP RestrictedGroups pour créer le compte.

Vous pouvez configurer d’autres paramètres, comme PasswordLength, selon les besoins de votre organisation.

Si vous ne configurez pas de paramètre donné, la valeur par défaut est appliquée. Vous devez vous assurer de comprendre ces valeurs par défaut. Par exemple, si vous activez le chiffrement de mot de passe, mais que vous ne configurez pas le paramètre ADPasswordEncryptionPrincipal, le mot de passe est chiffré afin que seuls les Administrateurs de domaine puissent le déchiffrer. Vous pouvez configurer ADPasswordEncryptionPrincipal avec un paramètre différent si vous souhaitez que les utilisateurs qui ne sont pas des Administrateurs de domaine puissent déchiffrer.

Mettre à jour un mot de passe dans Windows Server Active Directory

Windows LAPS traite la stratégie actuelle de façon périodique (toutes les heures) et répond aux notifications de changement de la stratégie de groupe. Il répond en fonction de la stratégie et des notifications de changement.

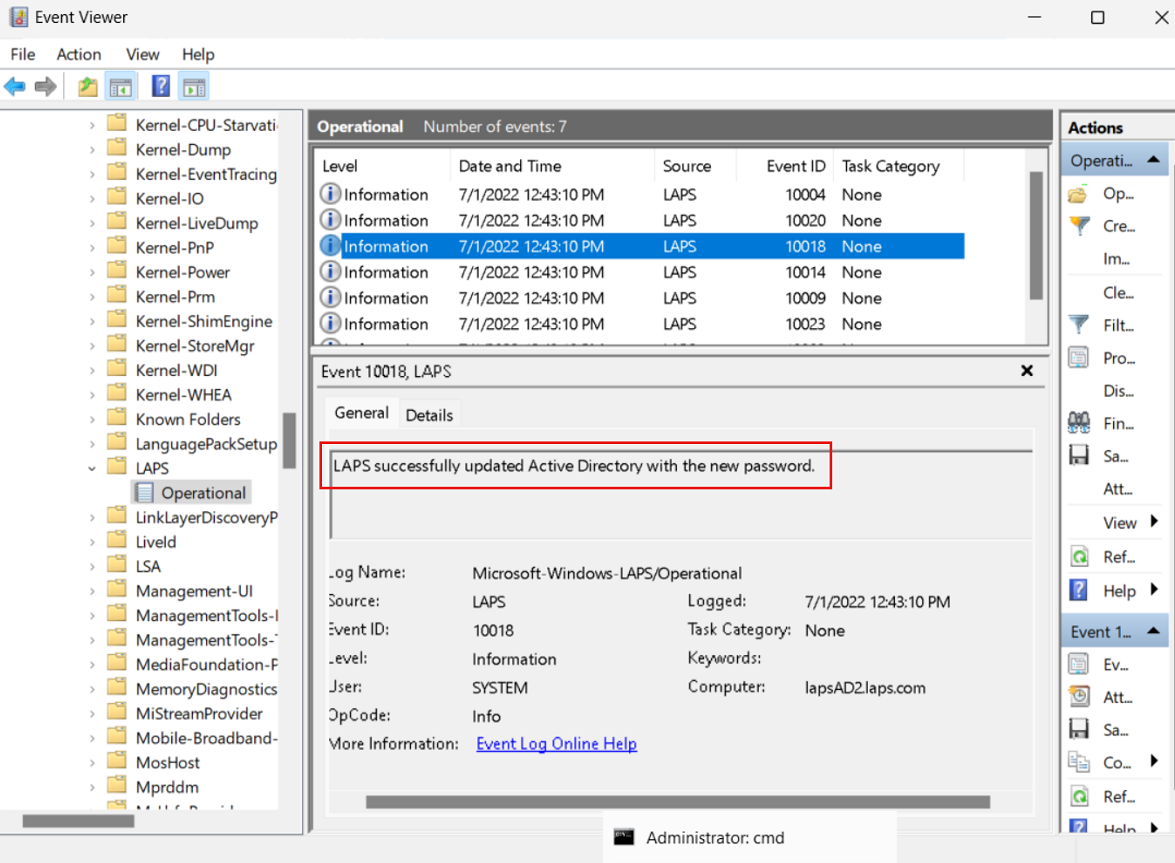

Pour vérifier que le mot de passe a été mis à jour dans Windows Server Active Directory, recherchez l’événement 10018 dans le journal des événements :

Pour ne pas avoir à attendre après l’application de la stratégie, vous pouvez exécuter l’applet de commande PowerShell Invoke-LapsPolicyProcessing.

Récupérer un mot de passe dans Windows Server Active Directory

Utilisez l’applet de commande Get-LapsADPassword pour récupérer les mots de passe dans Windows Server Active Directory. Exemple :

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

Ce résultat de sortie indique que le chiffrement de mot de passe est activé (voir Source). Le chiffrement de mot de passe nécessite que votre domaine soit configuré pour le niveau fonctionnel de domaine Windows Server 2016 ou version ultérieure.

Permuter le mot de passe

Windows LAPS lit le délai d’expiration du mot de passe dans Windows Server Active Directory pendant chaque cycle de traitement de la stratégie. Si le mot de passe a expiré, un nouveau mot de passe est généré et stocké immédiatement.

Dans certaines situations (par exemple, après une violation de sécurité ou pour des tests ad hoc), vous pouvez permuter le mot de passe plus tôt. Pour forcer manuellement une permutation de mot de passe, vous pouvez utiliser l’applet de commande Reset-LapsPassword.

Vous pouvez utiliser l’applet de commande Set-LapsADPasswordExpirationTime pour définir le délai d’expiration planifié du mot de passe tel qu’il est stocké dans Windows Server Active Directory. Exemple :

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

La prochaine fois que Windows LAPS traite la stratégie actuelle, il voit le délai d’expiration de mot de passe modifié et permute le mot de passe. Si vous ne voulez pas attendre, vous pouvez exécuter l’applet de commande Invoke-LapsPolicyProcessing.

Vous pouvez utiliser l’applet de commande Reset-LapsPassword pour forcer localement une permutation immédiate du mot de passe.

Récupération de mots de passe pendant les scénarios de reprise d’activité AD

Pour récupérer les mots de passe Windows LAPS (y compris les mots de passe DSRM), il faut en principe qu’au moins un contrôleur de domaine Active Directory soit disponible. Prenons toutefois le scénario catastrophique dans lequel tous les contrôleurs d’un domaine sont en panne. Comment récupérer des mots de passe dans cette situation ?

Selon les meilleures pratiques de gestion de l’Active Directory, il est conseillé d’effectuer des sauvegardes régulières de tous les contrôleurs de domaine. Les mots de passe Windows LAPS stockés dans une base de données AD de sauvegarde montée peuvent être interrogés à l’aide de l’applet Get-LapsADPassword de commande PowerShell en spécifiant le -Port paramètre. L’applet Get-LapsADPassword de commande a été récemment améliorée afin que lorsque les paramètres soient spécifiés, la -Port -RecoveryMode récupération de mot de passe réussit sans avoir à contacter un contrôleur de domaine. En outre, Get-LapsADPassword peut être désormais exécuté dans ce mode sur un ordinateur de groupe de travail (non membre d’un domaine).

Conseil

L’utilitaire dsamain.exe est utilisé pour monter un support de sauvegarde AD et l’interroger sur LDAP. Dsamain.exe n’est pas installé par défaut. Il doit donc être ajouté. Pour ce faire, utilisez l’applet Enable-WindowsOptionalFeature de commande. Sur les ordinateurs clients Windows, vous pouvez exécuter Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client. Sur une machine Windows Server, vous pouvez exécuter Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM

L’exemple suivant suppose qu’une base de données de sauvegarde AD est montée localement sur le port 50000 :

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : ArrowheadArdentlyJustifyingKryptonVixen

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Important

Lorsque les mots de passe Windows LAPS chiffrés sont récupérés à partir d’une base de données de sauvegarde AD montée sur une machine de groupe de travail, le champ AuthorizedDecryptor s’affiche toujours au format SID brut, car l’ordinateur du groupe de travail ne peut pas traduire ce SID en nom convivial.

Important

La fonctionnalité de récupération de mot de passe Get-LapsADPassword améliorée est prise en charge dans Windows Insider build 27695 et versions ultérieures, pour les versions du système d’exploitation client et serveur.

Voir aussi

- Présentation de la solution de mot de passe d’administrateur local Windows avec Microsoft Entra ID

- Solution de mot de passe d’administrateur local Windows dans Microsoft Entra ID

- CSP RestrictedGroups

- Microsoft Intune

- Prise en charge de Microsoft Intune de la solution LAPS Windows

- CSP Windows LAPS

- Conseils de résolution des problèmes de Windows LAPS