Errori comuni dell'insieme di credenziali delle chiavi nel gateway di app Azure lication

gateway applicazione consente ai clienti di archiviare in modo sicuro i certificati TLS in Azure Key Vault. Quando si usa una risorsa dell'insieme di credenziali delle chiavi, è importante che il gateway abbia sempre accesso all'insieme di credenziali delle chiavi collegato. Se il gateway applicazione non è in grado di recuperare il certificato, i listener HTTPS associati verranno posizionati in uno stato disabilitato. Altre informazioni.

Questo articolo illustra i dettagli dei codici di errore e i passaggi per risolvere tali errori di configurazione dell'insieme di credenziali delle chiavi.

Suggerimento

Usare un identificatore di segreto che non specifica una versione. In questo modo, app Azure lication Gateway ruota automaticamente il certificato, se è disponibile una versione più recente in Azure Key Vault. Un esempio di URI segreto senza una versione è: https://myvault.vault.azure.net/secrets/mysecret/.

Codici di errore di Azure Advisor

Le sezioni seguenti descrivono i vari errori che potrebbero verificarsi. È possibile verificare se il gateway presenta un problema di questo tipo visitando Azure Advisor per l'account e usare questo articolo sulla risoluzione dei problemi per risolvere il problema. È consigliabile configurare gli avvisi di Azure Advisor per rimanere informati quando viene rilevato un problema dell'insieme di credenziali delle chiavi per il gateway.

Nota

app Azure lication Gateway genera log per la diagnostica dell'insieme di credenziali delle chiavi ogni quattro ore. Se la diagnostica continua a visualizzare l'errore dopo aver risolto la configurazione, potrebbe essere necessario attendere l'aggiornamento dei log.

Codice errore: UserAssignedIdentityDoesNotHaveGetPermissionOnKeyVault

Descrizione: l'identità gestita assegnata dall'utente associata non dispone dell'autorizzazione necessaria.

Soluzione: configurare i criteri di accesso dell'insieme di credenziali delle chiavi per concedere all'identità gestita assegnata dall'utente l'autorizzazione per i segreti. Questa operazione può essere eseguita in uno dei modi seguenti:

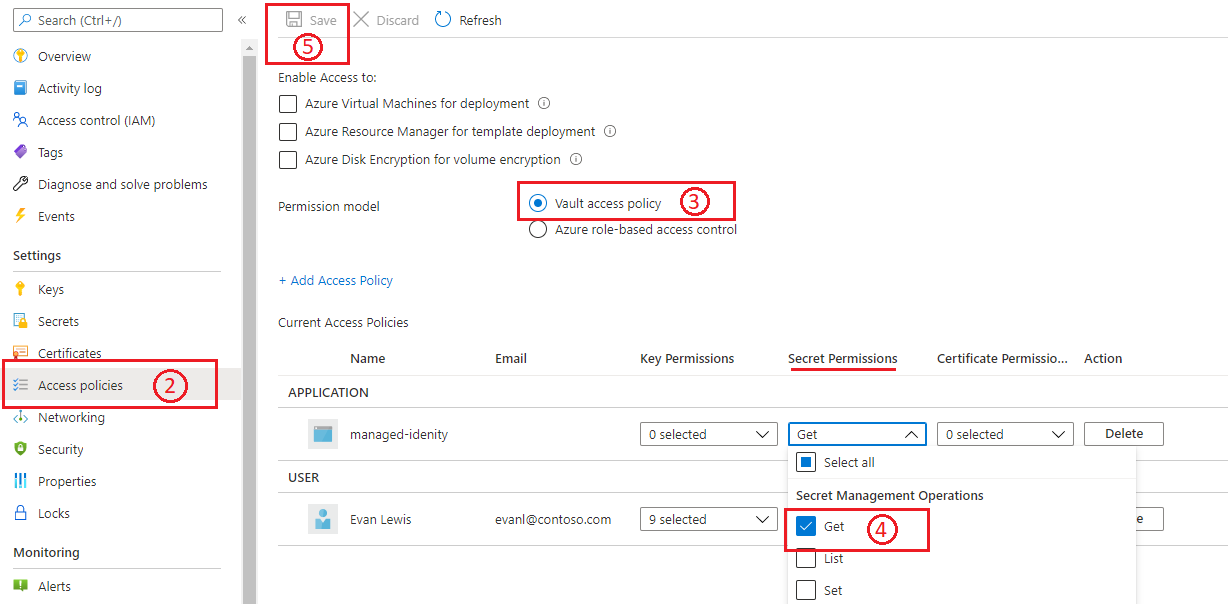

Criterio di accesso all'insieme di credenziali

- Passare all'insieme di credenziali delle chiavi collegato nella portale di Azure.

- Aprire il pannello Criteri di accesso .

- Per Modello di autorizzazione selezionare Criteri di accesso dell'insieme di credenziali.

- In Operazioni di gestione dei segreti selezionare l'autorizzazione Recupera .

- Seleziona Salva.

Per altre informazioni, vedere Assegnare un criterio di accesso a Key Vault usando il portale di Azure.

Controllo degli accessi in base al ruolo di Azure

- Passare all'insieme di credenziali delle chiavi collegato nella portale di Azure.

- Aprire il pannello Criteri di accesso .

- Per Modello di autorizzazione selezionare Controllo degli accessi in base al ruolo di Azure.

- Passare al pannello Controllo di accesso (IAM) per configurare le autorizzazioni.

- Aggiungere l'assegnazione di ruolo per l'identità gestita scegliendo quanto segue

a. Ruolo: Utente dei segreti dell'insieme di credenziali delle chiavi

b. Assegnare l'accesso a: Identità gestita

c. Membri: selezionare l'identità gestita assegnata dall'utente associata al gateway applicazione. - Seleziona Rivedi + assegna.

Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure in Key Vault.

Nota

Il supporto del portale per l'aggiunta di un nuovo certificato basato su Key Vault non è attualmente disponibile quando si usa il controllo degli accessi in base al ruolo di Azure. A tale scopo, è possibile usare il modello di Resource Manager, l'interfaccia della riga di comando o PowerShell. Visitare questa pagina per indicazioni.

Codice errore: SecretDisabled

Descrizione: il certificato associato è stato disabilitato in Key Vault.

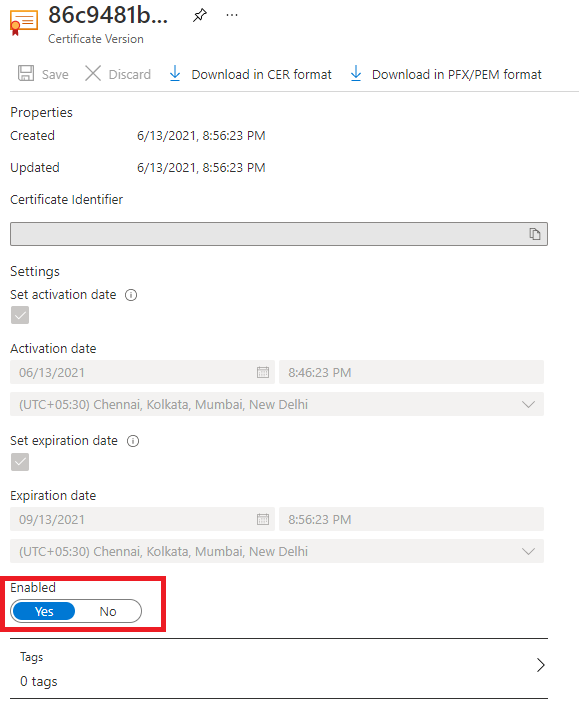

Soluzione: riabilitare la versione del certificato attualmente in uso per gateway applicazione.

- Passare all'insieme di credenziali delle chiavi collegato nella portale di Azure.

- Aprire il riquadro Certificati .

- Selezionare il nome del certificato richiesto e quindi selezionare la versione disabilitata.

- Nella pagina di gestione usare l'interruttore per abilitare la versione del certificato.

Codice errore: SecretDeletedFromKeyVault

Descrizione: il certificato associato è stato eliminato da Key Vault.

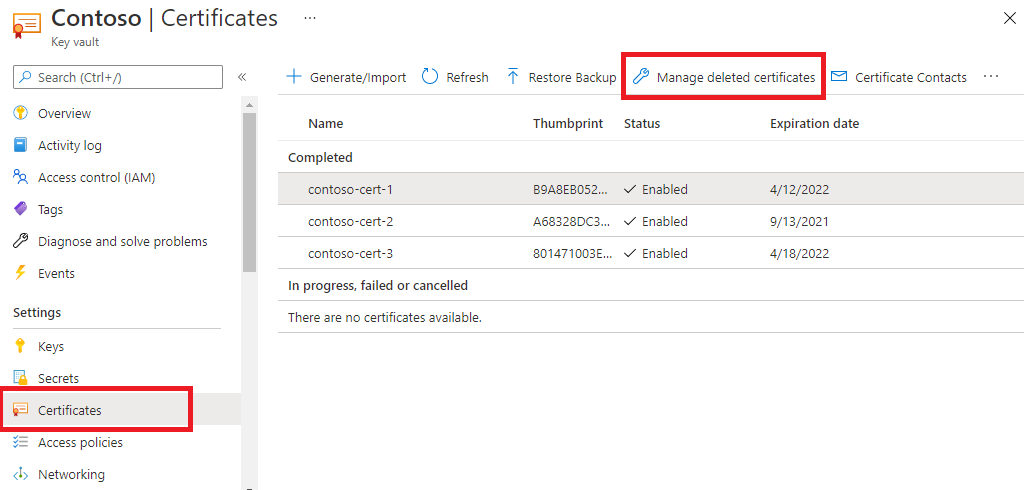

Soluzione: per ripristinare un certificato eliminato:

- Passare all'insieme di credenziali delle chiavi collegato nella portale di Azure.

- Aprire il riquadro Certificati .

- Usare la scheda Certificati eliminati gestiti per recuperare un certificato eliminato.

D'altra parte, se un oggetto certificato viene eliminato definitivamente, sarà necessario creare un nuovo certificato e aggiornare gateway applicazione con i dettagli del nuovo certificato. Quando si esegue la configurazione tramite l'interfaccia della riga di comando di Azure o Azure PowerShell, usare un URI identificatore segreto senza una versione. Questa scelta consente alle istanze di recuperare una versione rinnovata del certificato, se esistente.

Codice errore: UserAssignedManagedIdentityNotFound

Descrizione: l'identità gestita assegnata dall'utente associata è stata eliminata.

Soluzione: creare una nuova identità gestita e usarla con l'insieme di credenziali delle chiavi.

- Ricreare un'identità gestita con lo stesso nome usato in precedenza e nello stesso gruppo di risorse. (SUGGERIMENTO: fare riferimento ai log attività delle risorse per informazioni dettagliate sulla denominazione).

- Passare alla risorsa dell'insieme di credenziali delle chiavi desiderata e impostarne i criteri di accesso per concedere a questa nuova identità gestita l'autorizzazione necessaria. È possibile seguire gli stessi passaggi indicati in UserAssignedIdentityDoesNotHaveGetPermissionOnKeyVault.

Codice errore: KeyVaultHasRestrictedAccess

Descrizione: è disponibile un'impostazione di rete con restrizioni per Key Vault.

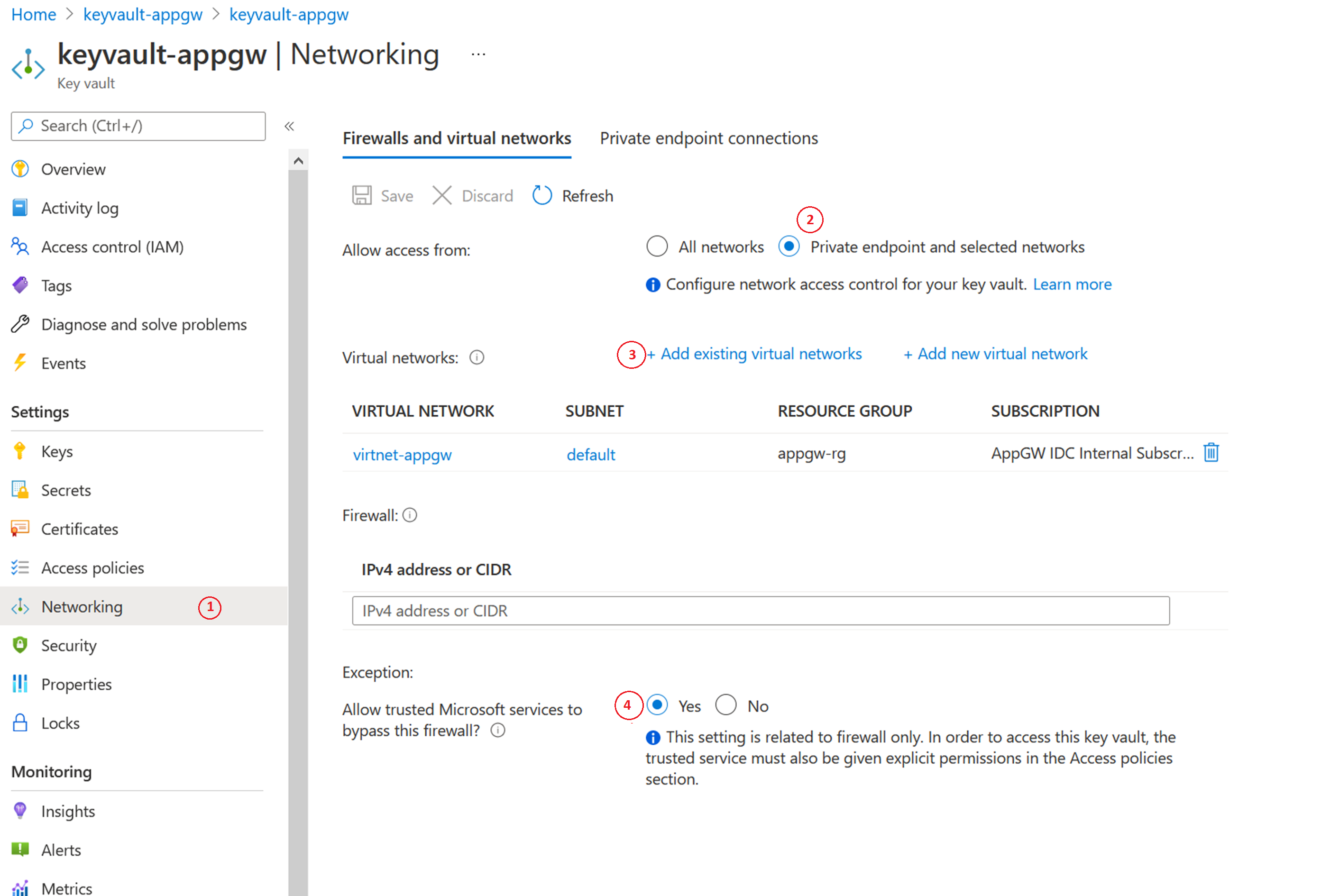

Soluzione: questo errore si verifica quando si abilita il firewall dell'insieme di credenziali delle chiavi per l'accesso limitato. È comunque possibile configurare gateway applicazione in una rete con restrizioni di Key Vault seguendo questa procedura:

- In Key Vault aprire il riquadro Rete .

- Selezionare la scheda Firewall e reti virtuali e selezionare Endpoint privato e reti selezionate.

- Quindi, usando Rete virtuale, aggiungere la rete virtuale e la subnet del gateway applicazione. Durante il processo, configurare anche l'endpoint di servizio "Microsoft.KeyVault" selezionando la relativa casella di controllo.

- Infine, selezionare Sì per consentire ai servizi attendibili di ignorare il firewall dell'insieme di credenziali delle chiavi.

Codice errore: KeyVaultSoftDeleted

Descrizione: l'insieme di credenziali delle chiavi associato è in stato di eliminazione temporanea.

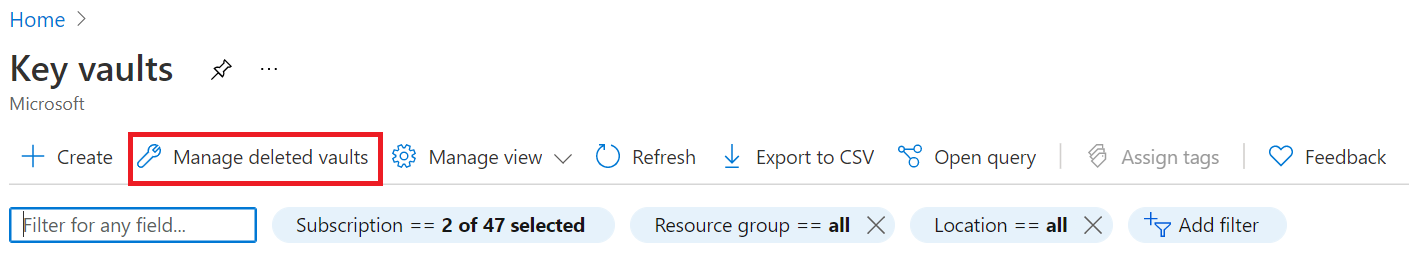

Soluzione: nella portale di Azure cercare l'insieme di credenziali delle chiavi. In Servizi selezionare Insiemi di credenziali delle chiavi.

Selezionare Insiemi di credenziali eliminati gestiti. Da qui è possibile trovare la risorsa dell'insieme di credenziali delle chiavi eliminata e recuperarla.

Codice errore: CustomerKeyVaultSubscriptionDisabled

Descrizione: la sottoscrizione per Key Vault è disabilitata.

Soluzione: la sottoscrizione di Azure può essere disabilitata per diversi motivi. Per eseguire l'azione necessaria per risolvere il problema, vedere Riattivazione di una sottoscrizione di Azure disabilitata.

codici di errore gateway applicazione

Codice errore: ApplicationGatewayCertificateDataOrKeyVaultSecretIdMustBeSpecified/ApplicationGatewaySslCertificateDataMustBeSpecified

Descrizione: questo errore può verificarsi quando si tenta di aggiornare un certificato del listener. Quando si verifica questo errore, la modifica per aggiornare il certificato verrà rimossa e il listener continuerà a gestire il traffico con la configurazione definita in precedenza.

Soluzione: per risolvere questo problema, provare a caricare di nuovo il certificato. Ad esempio, i comandi di PowerShell seguenti possono essere usati per aggiornare i certificati caricati in gateway applicazione o a cui viene fatto riferimento tramite Azure Key Vault.

Aggiornare il certificato caricato direttamente in gateway applicazione:

$appgw = Get-AzApplicationGateway -ResourceGroupName "<ResourceGroup>" -Name "<AppGatewayName>"

$password = ConvertTo-SecureString -String "<password>" -Force -AsPlainText

Set-AzApplicationGatewaySSLCertificate -Name "<oldcertname>" -ApplicationGateway $appgw -CertificateFile "<newcertPath>" -Password $password

Set-AzApplicationGateway -ApplicationGateway $appgw

Aggiornare il certificato a cui si fa riferimento da Azure Key Vault:

$appgw = Get-AzApplicationGateway -ResourceGroupName "<ResourceGroup>" -Name "<AppGatewayName>"

$secret = Get-AzKeyVaultSecret -VaultName "<KeyVaultName>" -Name "<CertificateName>"

$secretId = $secret.Id.Replace($secret.Version, "")

$cert = Set-AzApplicationGatewaySslCertificate -ApplicationGateway $AppGW -Name "<CertificateName>" -KeyVaultSecretId $secretId

Set-AzApplicationGateway -ApplicationGateway $appgw

Passaggi successivi

Questi articoli sulla risoluzione dei problemi possono essere utili man mano che si continua a usare gateway applicazione: