Istanza gestita di SQL abilitata da Azure Arc con l'autenticazione di Active Directory.

I servizi dati abilitati per Azure Arc supportano Active Directory (AD) per Identity and Access Management (IAM). Istanza gestita di SQL abilitata da Azure Arc usa un dominio di Active Directory (AD) locale esistente per l'autenticazione.

Questo articolo descrive come abilitare Istanza gestita di SQL abilitata da Azure Arc con l'autenticazione di Active Directory (AD). L'articolo illustra due possibili modalità di integrazione di Active Directory:

- Chiave gestita dal cliente (CMK)

- Keytab gestito dal servizio (SMK)

Il concetto di modalità di integrazione di Active Directory(AD) descrive il processo di gestione keytab, tra cui:

- Creazione di un account AD usato da Istanza gestita di SQL

- Registrazione dei nomi dell'entità servizio (SPN) nell'account AD precedente.

- Generazione del file keytab

Background

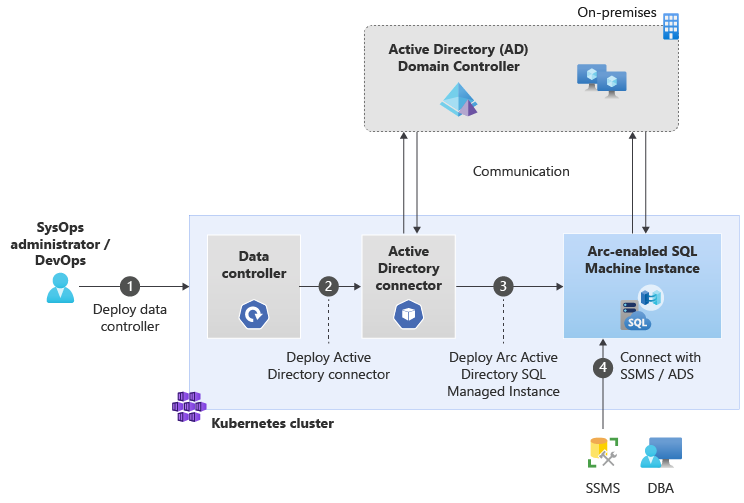

Per abilitare l'autenticazione di Active Directory per SQL Server in contenitori Linux e Linux, usare un file keytab. Il file keytab è un file di crittografia contenente nomi dell'entità servizio (SPN), nomi di account e nomi host. SQL Server usa il file keytab per l'autenticazione nel dominio di Active Directory (AD) e l'autenticazione dei client tramite Active Directory (AD). Seguire questa procedura per abilitare l'autenticazione di Active Directory per Istanza gestita di SQL abilitata per Arc:

- Distribuire un controller dei dati

- Distribuire un connettore di AD keytab gestito dal cliente o Distribuire un connettore di AD keytab gestito dal servizio

- Implementare istanze SQL gestite

Il diagramma seguente illustra come abilitare l'autenticazione di Active Directory per Istanza gestita di SQL abilitata da Azure Arc:

Che cos'è un connettore Active Directory (AD)?

Per abilitare l'autenticazione di Active Directory per Istanza gestita di SQL, l'istanza deve essere distribuita in un ambiente che consente di comunicare con il dominio di Active Directory.

Per facilitare questa operazione, i servizi dati abilitati per Azure Arc introduce un nuovo CRD (Custom Resource Definition) nativo di Kubernetes denominato Active Directory Connector. Fornisce a istanze in esecuzione nello stesso controller di dati la possibilità di eseguire l'autenticazione di Active Directory.

Confrontare le modalità di integrazione di AD

Qual è la differenza tra le due modalità di integrazione di Active Directory?

Per abilitare l'autenticazione di Active Directory per Istanza gestita di SQL abilitata da Azure Arc, è necessario un connettore di Active Directory in cui si specifica la modalità di distribuzione dell'integrazione di Active Directory. Le due modalità di integrazione di Active Directory sono:

- Keytab gestito dal cliente

- Keytab gestito dal servizio

Nella sezione seguente vengono confrontate queste modalità.

| Keytab gestito dal cliente | Keytab gestito dal sistema | |

|---|---|---|

| Casi d'uso | Aziende di piccole e medie dimensioni che hanno familiarità con la gestione degli oggetti di Active Directory e vogliono flessibilità nel processo di automazione | Tutte le dimensioni delle aziende: la ricerca di un'esperienza di gestione di Active Directory altamente automatizzata |

| L'utente fornisce | Un account e nomi SPN di Active Directory con tale account e un file keytab per l'autenticazione di Active Directory | Una unità organizzativa (OU) e un account del servizio di dominio è dotato di autorizzazioni sufficienti su tale OU in Active Directory. |

| Caratteristiche | Gestiti dall'utente. Gli utenti portano l'account Active Directory, che rappresenta l'identità dell'istanza gestita e il file keytab. | Gestiti dal sistema. Il sistema crea un account del servizio di dominio per ogni istanza gestita e imposta automaticamente i nomi SPN in tale account. Crea e distribuisce anche un file keytab all'istanza gestita. |

| Processo di distribuzione | 1. Distribuire un controller dei dati 2. Creare il file keytab 3. Configurare le informazioni keytab sul segreto Kubernetes 4. Distribuire il connettore AD, distribuire un'istanza gestita di SQL Per ulteriori informazioni, vedere Distribuire un Active Directory Connector in modalità keytab gestita dal cliente |

1. Distribuire il controller di dati, distribuire il connettore AD 2. Implementare istanza gestita di SQL Per ulteriori informazioni, vedere Distribuire un Active Directory Connector in modalità keytab gestita dal sistema |

| Gestione | È possibile creare il file keytab seguendo le istruzioni fornite da utilità Active Directory (adutil). Rotazione keytab manuale. |

Rotazione keytab gestita. |

| Limitazioni | Non è consigliabile condividere i file keytab tra i servizi. Ogni servizio deve avere un file keytab specifico. Man mano che il numero di file keytab aumenta, il livello di impegno e complessità aumenta. | Generazione e rotazione del keytab gestito. L'account del servizio richiederà autorizzazioni sufficienti in Active Directory per gestire le credenziali. Il gruppo di disponibilità distribuito non è supportato. |

Per entrambe le modalità, è necessario un account, una scheda chiave e un segreto Kubernetes specifici per ogni istanza gestita di SQL.

Abilitare l'autenticazione di Active Directory

Quando si distribuisce un'istanza con l'intenzione di abilitare l'autenticazione di Active Directory, la distribuzione deve fare riferimento a un'istanza del connettore Active Directory da usare. Fare riferimento al connettore Active Directory nella specifica dell'istanza gestita configura automaticamente l'ambiente necessario nel contenitore dell'istanza per l'autenticazione con Active Directory.

Contenuto correlato

- Distribuire un Active Directory Connector in modalità keytab gestita dal cliente

- Distribuire un Active Directory Connector in modalità keytab gestita dal sistema

- Distribuire l'istanza gestita di SQL abilitata da Azure Arc in Active Directory (AD)

- Connettersi a Istanza gestita di SQL abilitata da Azure Arc usando l'autenticazione di Active Directory