Gestire l'autenticazione in Mappe di Azure

Quando si crea un account Mappe di Azure, l'ID client e le chiavi condivise vengono creati automaticamente. Questi valori sono necessari per l'autenticazione quando si usa Microsoft Entra ID o l'autenticazione con chiave condivisa.

Prerequisiti

Accedi al portale di Azure. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- Familiarità con le identità gestite per le risorse di Azure. Assicurarsi di comprendere i due tipi di identità gestita e le differenze.

- Un account Mappe di Azure.

- Familiarità con l'autenticazione Mappe di Azure.

Visualizzare i dettagli di autenticazione

Importante

È consigliabile usare la chiave primaria come chiave di sottoscrizione quando si usa l'autenticazione con chiave condivisa per chiamare Mappe di Azure. È consigliabile usare la chiave secondaria in scenari come le modifiche delle chiavi in sequenza.

Per visualizzare i dettagli di autenticazione Mappe di Azure:

Accedi al portale di Azure.

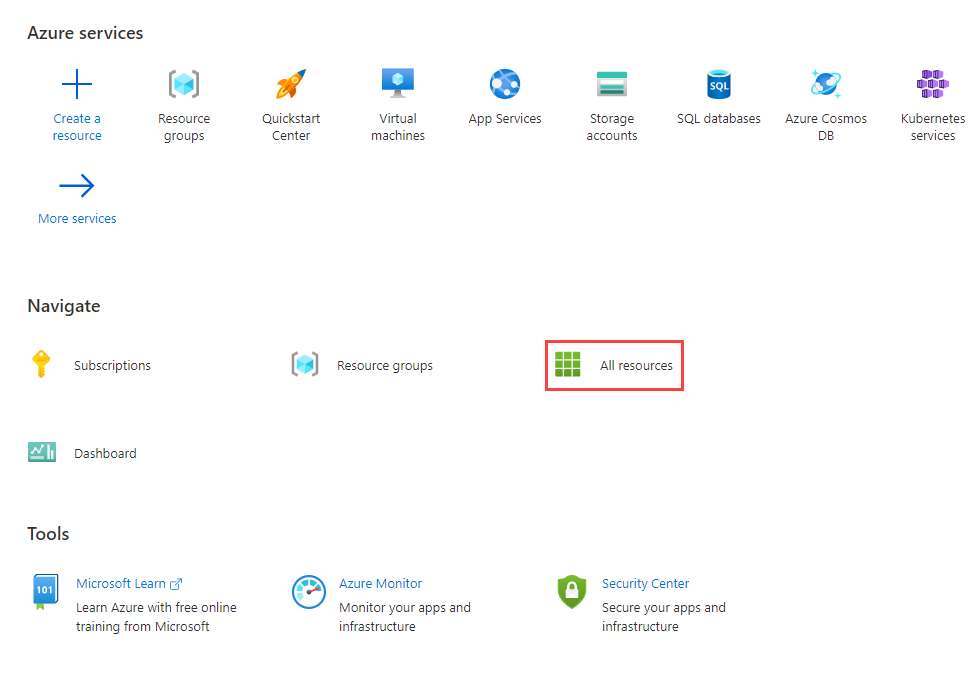

Selezionare Tutte le risorse nella sezione Servizi di Azure e quindi selezionare l'account Mappe di Azure.

Selezionare Autenticazione nella sezione delle impostazioni del riquadro sinistro.

Scegliere una categoria di autenticazione

A seconda delle esigenze dell'applicazione, esistono percorsi specifici per la sicurezza delle applicazioni. Microsoft Entra ID definisce categorie di autenticazione specifiche per supportare un'ampia gamma di flussi di autenticazione. Per scegliere la categoria migliore per l'applicazione, vedere categorie di applicazioni.

Nota

La comprensione delle categorie e degli scenari consente di proteggere l'applicazione Mappe di Azure, indipendentemente dal fatto che si usi l'ID Entra Microsoft o l'autenticazione con chiave condivisa.

Come aggiungere e rimuovere identità gestite

Per abilitare l'autenticazione del token di firma di accesso condiviso con l'API REST Mappe di Azure, è necessario aggiungere un'identità gestita assegnata dall'utente all'account Mappe di Azure.

Creare un'identità gestita

È possibile creare un'identità gestita assegnata dall'utente prima o dopo la creazione di un account mappa. È possibile aggiungere l'identità gestita tramite il portale, gli SDK di gestione di Azure o il modello di Azure Resource Manager (ARM). Per aggiungere un'identità gestita assegnata dall'utente tramite un modello di Resource Manager, specificare l'identificatore della risorsa dell'identità gestita assegnata dall'utente.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Rimuovere un'identità gestita

È possibile rimuovere un'identità assegnata dal sistema disabilitando la funzionalità tramite il portale o il modello di Azure Resource Manager nello stesso modo in cui è stata creata. Le identità assegnate dall'utente possono essere rimosse separatamente. Per rimuovere tutte le identità, impostare il tipo di identità su "None".

La rimozione di un'identità assegnata dal sistema in questo modo lo elimina anche dall'ID Microsoft Entra. Le identità assegnate dal sistema vengono rimosse automaticamente anche da Microsoft Entra ID quando l'account Mappe di Azure viene eliminato.

Per rimuovere tutte le identità usando il modello di Azure Resource Manager, aggiornare questa sezione:

"identity": {

"type": "None"

}

Scegliere uno scenario di autenticazione e autorizzazione

Questa tabella illustra gli scenari comuni di autenticazione e autorizzazione in Mappe di Azure. Ogni scenario descrive un tipo di app che può essere usata per accedere Mappe di Azure'API REST. Usare i collegamenti per ottenere informazioni dettagliate sulla configurazione per ogni scenario.

Importante

Per le applicazioni di produzione, è consigliabile implementare l'ID Microsoft Entra con il controllo degli accessi in base al ruolo di Azure.

| Scenario | Authentication | Autorizzazione | Attività di sviluppo | Impegno operativo |

|---|---|---|---|---|

| App daemon attendibile o app client non interattiva | Chiave condivisa | N/D | Medio | Alto |

| Daemon attendibile o app client non interattiva | Microsoft Entra ID | Alto | Bassa | Medio |

| App a pagina singola Web con Accesso Single Sign-On interattivo | Microsoft Entra ID | Alto | Medio | Medio |

| App a pagina singola Web con accesso non interattivo | Microsoft Entra ID | Alto | Medio | Medio |

| App Web, app daemon o app per l'accesso non interattivo | Token di firma di accesso condiviso | Alto | Medio | Basso |

| Applicazione Web con Accesso Single Sign-On interattivo | Microsoft Entra ID | Alta | Alto | Medio |

| Dispositivo IoT o applicazione vincolata di input | Microsoft Entra ID | Alto | Medio | Medio |

Visualizzare le definizioni di ruolo Mappe di Azure predefinite

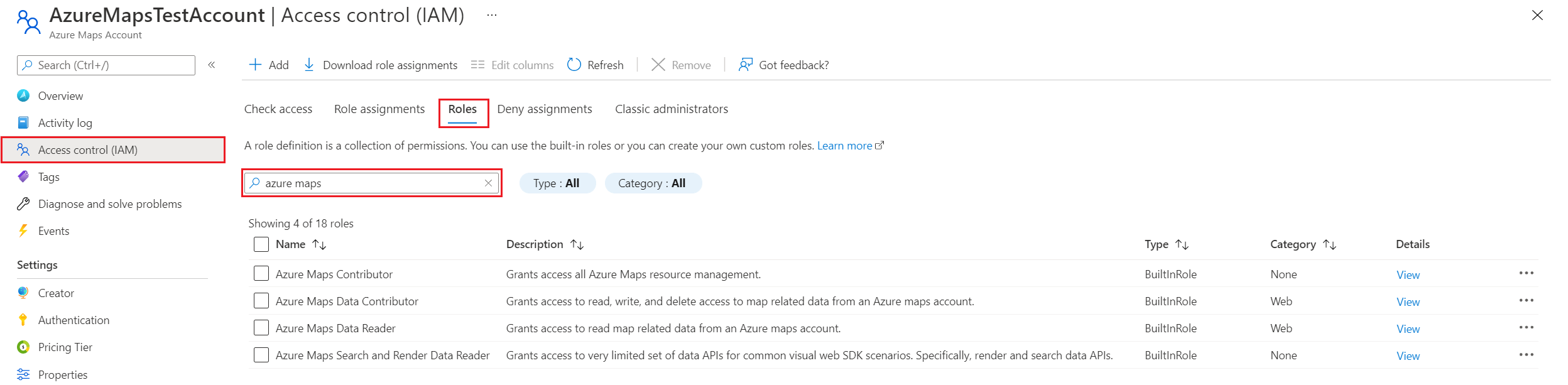

Per visualizzare la definizione del ruolo di Mappe di Azure predefinita:

Nel riquadro sinistro selezionare Controllo di accesso (IAM).

Selezionare la scheda Ruoli .

Nella casella di ricerca immettere Mappe di Azure.

I risultati visualizzano le definizioni di ruolo predefinite disponibili per Mappe di Azure.

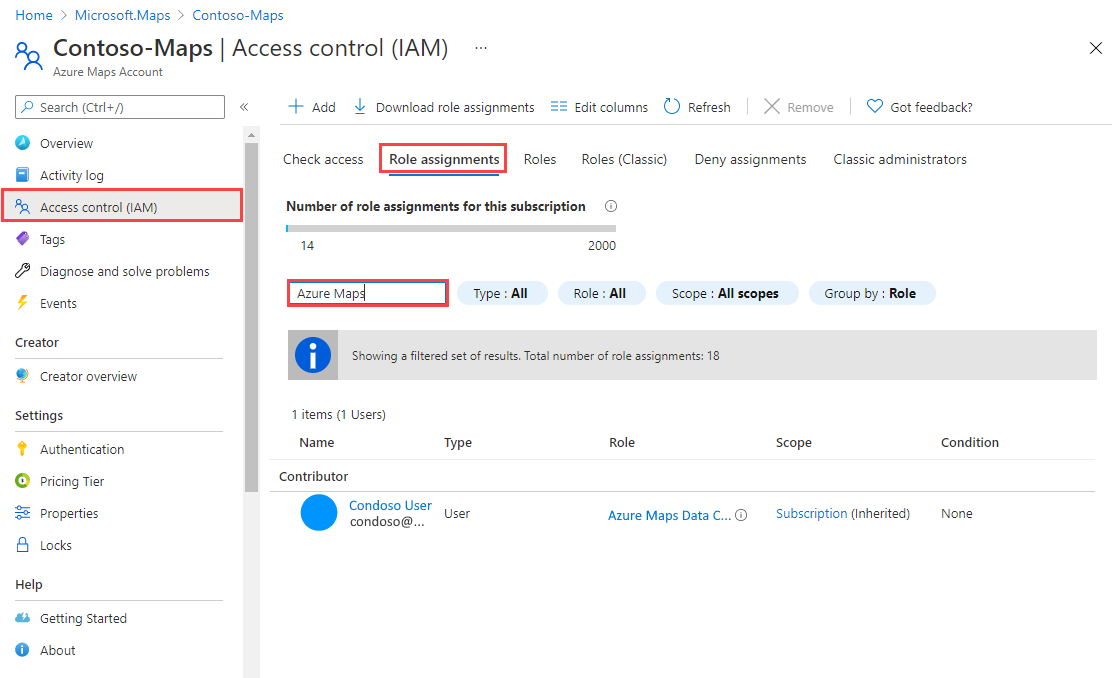

Visualizzare le assegnazioni di ruolo

Per visualizzare utenti e app a cui è stato concesso l'accesso per Mappe di Azure, passare a Controllo di accesso (IAM). Selezionare Assegnazioni di ruolo e quindi filtrare in base Mappe di Azure.

Nel riquadro sinistro selezionare Controllo di accesso (IAM).

Selezionare la scheda Assegnazioni di ruolo.

Nella casella di ricerca immettere Mappe di Azure.

I risultati visualizzano le assegnazioni di ruolo Mappe di Azure correnti.

Richiedere token per Mappe di Azure

Richiedere un token dall'endpoint del token Microsoft Entra. Nella richiesta microsoft Entra ID usare i dettagli seguenti:

| Ambiente Azure | Endpoint del token Microsoft Entra | ID risorsa di Azure |

|---|---|---|

| Cloud pubblico di Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Azure per enti pubblici cloud | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Per altre informazioni sulla richiesta di token di accesso da Microsoft Entra ID per utenti e entità servizio, vedere Scenari di autenticazione per Microsoft Entra ID. Per visualizzare scenari specifici, vedere la tabella degli scenari.

Gestire e ruotare le chiavi condivise

Le chiavi di sottoscrizione Mappe di Azure sono simili a una password radice per l'account Mappe di Azure. Prestare sempre attenzione a proteggere le chiavi di sottoscrizione. Usare Azure Key Vault per gestire e ruotare in modo sicuro le chiavi. Evitare di distribuire le chiavi di accesso ad altri utenti, di codificarli hardcoded o di salvarli ovunque in testo normale accessibile ad altri utenti. Se si ritiene che le chiavi potrebbero essere state compromesse, ruotarle.

Nota

Se possibile, è consigliabile usare l'ID Microsoft Entra anziché la chiave condivisa per autorizzare le richieste. Microsoft Entra ID offre una maggiore sicurezza rispetto alla chiave condivisa ed è più facile da usare.

Ruotare manualmente le chiavi di sottoscrizione

Per proteggere l'account Mappe di Azure, è consigliabile ruotare periodicamente le chiavi di sottoscrizione. Se possibile, usare Azure Key Vault per gestire le chiavi di accesso. Se non si usa Key Vault, è necessario ruotare manualmente le chiavi.

Vengono assegnate due chiavi di sottoscrizione in modo da poter ruotare le chiavi. La presenza di due chiavi garantisce che l'applicazione mantenga l'accesso a Mappe di Azure in tutto il processo.

Per ruotare le chiavi di sottoscrizione Mappe di Azure nel portale di Azure:

- Aggiornare il codice dell'applicazione per fare riferimento alla chiave secondaria per l'account Mappe di Azure e distribuire.

- Nella portale di Azure passare all'account Mappe di Azure.

- In Impostazioni selezionare Autenticazione.

- Per rigenerare la chiave primaria per l'account Mappe di Azure, selezionare il pulsante Rigenera accanto alla chiave primaria.

- Aggiornare il codice dell'applicazione per fare riferimento alla nuova chiave primaria e distribuire.

- Rigenerare la chiave secondaria nello stesso modo.

Avviso

È consigliabile usare la stessa chiave in tutte le applicazioni. Se si usa la chiave primaria in alcune posizioni e la chiave secondaria in altri, non sarà possibile ruotare le chiavi senza che alcune applicazioni perdano l'accesso.

Passaggi successivi

Trovare le metriche di utilizzo dell'API per l'account Mappe di Azure:

Esplorare gli esempi che illustrano come integrare Microsoft Entra ID con Mappe di Azure: