Analizzare i rischi con esplora sicurezza/percorsi di attacco

Una delle principali sfide che i team di sicurezza affrontano oggi è il numero di problemi di sicurezza che affrontano quotidianamente. Esistono numerosi problemi di sicurezza che devono essere risolti e che non sono mai sufficienti risorse per risolverli tutti.

le funzionalità di sicurezza contestuali di Defender per il cloud aiutano i team di sicurezza a valutare il rischio alla base di ogni problema di sicurezza e identificare i problemi di rischio più elevati che devono essere risolti al più presto. Defender per il cloud assiste i team di sicurezza a ridurre il rischio di una violazione interessata al proprio ambiente nel modo più efficace.

Tutte queste funzionalità sono disponibili come parte del piano di gestione del comportamento di Sicurezza cloud di Defender e richiedono di abilitare l'analisi senza agente per le macchine virtuali o la funzionalità di valutazione della vulnerabilità nel piano Defender per server.

Che cos'è cloud security graph?

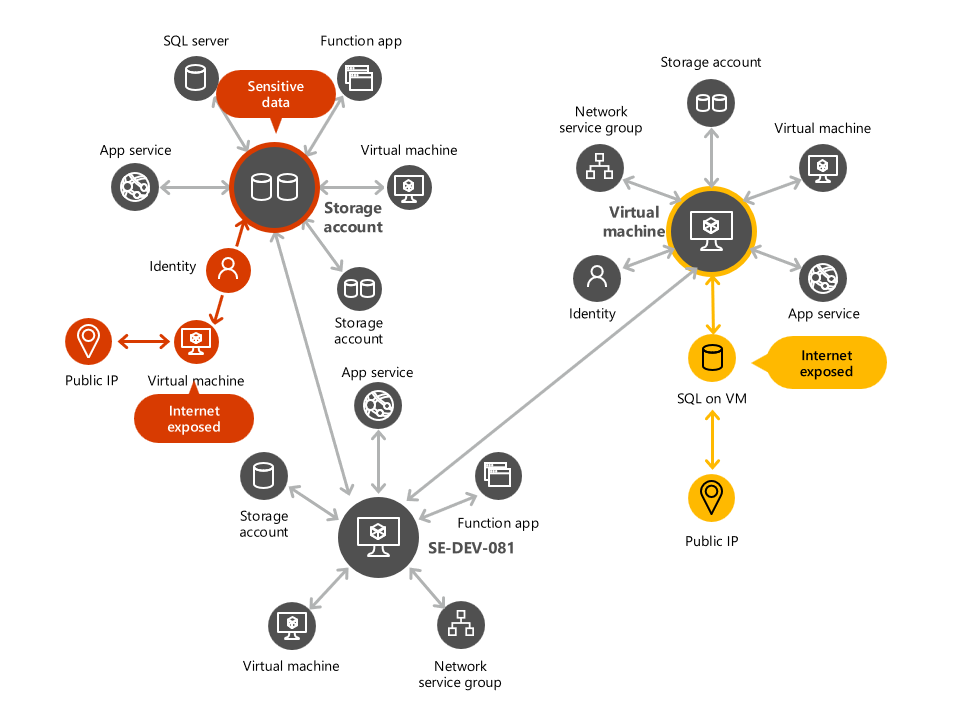

Il grafo della sicurezza cloud è un motore di contesto basato su grafo esistente all'interno di Defender per il cloud. Il grafo della sicurezza cloud raccoglie i dati dall'ambiente multi-cloud e da altre origini dati. Ad esempio, l'inventario delle risorse cloud, le connessioni e le possibilità di spostamento laterale tra risorse, esposizione a Internet, autorizzazioni, connessioni di rete, vulnerabilità e altro ancora. I dati raccolti vengono quindi usati per creare un grafo che rappresenta l'ambiente multi-cloud.

Defender per il cloud usa quindi il grafo generato per eseguire un'analisi del percorso di attacco e individuare i problemi con il rischio più alto presente nell'ambiente. È anche possibile eseguire query sul grafo usando Cloud Security Explorer.

Che cos'è un percorso di attacco?

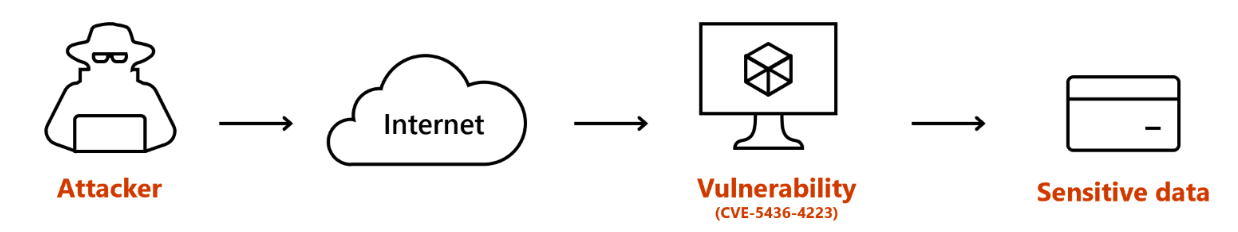

Un percorso di attacco è una serie di passaggi che un potenziale utente malintenzionato può usare per violare l'ambiente e accedere alle risorse. Un percorso di attacco inizia in corrispondenza del punto di ingresso, ad esempio una risorsa vulnerabile. Il percorso di attacco segue quindi lo spostamento laterale disponibile all'interno dell'ambiente multicloud, ad esempio usando identità associate con autorizzazioni per altre risorse. Il percorso di attacco continua fino a quando l'utente malintenzionato non raggiunge una destinazione critica, ad esempio i database che contengono dati sensibili.

la funzionalità di analisi del percorso di attacco di Defender per il cloud usa il grafico della sicurezza cloud e un algoritmo proprietario per trovare punti di ingresso sfruttabili e i passaggi che un utente malintenzionato può eseguire per raggiungere gli asset vitali. L'algoritmo espone i percorsi di attacco e suggerisce raccomandazioni per risolvere i problemi che interrompono il percorso di attacco e impediscono una violazione.

La funzionalità di analisi del percorso di attacco usa l'algoritmo per analizzare il grafico univoco della sicurezza cloud di ogni cliente per individuare punti di ingresso sfruttabili. Se viene trovato un punto di ingresso, l'algoritmo cerca potenziali passaggi successivi che un utente malintenzionato potrebbe eseguire per raggiungere gli asset critici. Questi percorsi di attacco vengono quindi presentati nella pagina di analisi del percorso di attacco in Defender per il cloud e nelle raccomandazioni applicabili.

Ogni cliente vede i propri percorsi di attacco univoci in base al proprio ambiente multicloud unico. Usando la funzionalità di analisi del percorso di attacco in Defender per il cloud, è possibile identificare i problemi che potrebbero causare una violazione. È anche possibile correggere qualsiasi problema trovato in base al rischio più elevato. Il rischio si basa su fattori come l'esposizione a Internet, le autorizzazioni e lo spostamento laterale.

Informazioni su come usare l’analisi del percorso di attacco.

Che cos'è Cloud Security Explorer?

Eseguendo query basate su grafi nel grafo della sicurezza cloud con Cloud Security Explorer, è possibile identificare in modo proattivo i rischi per la sicurezza negli ambienti multicloud. Il team di sicurezza può usare il generatore di query per cercare e individuare rischi, tenendo conto delle informazioni contestuali e convenzionali specifiche dell'organizzazione.

Cloud Security Explorer offre la possibilità di eseguire funzionalità di esplorazione proattive. È possibile cercare i rischi per la sicurezza all'interno dell'organizzazione eseguendo query di ricerca del percorso basate su grafi sui dati di sicurezza contestuali già forniti da Defender per il cloud, ad esempio errori di configurazione del cloud, vulnerabilità, contesto delle risorse, possibilità di spostamento laterale tra le risorse e altro ancora.

Imparare a usare Cloud Security Explorer o vedere l'elenco dei componenti del grafo di sicurezza del cloud.