Guida introduttiva: Creare un perimetro di sicurezza di rete - portale di Azure

Per iniziare a usare il perimetro di sicurezza di rete, creare un perimetro di sicurezza di rete per un insieme di credenziali delle chiavi di Azure usando il portale di Azure. Un perimetro di sicurezza di rete consente alle risorse PaaS (PaaS) di Azure di comunicare all'interno di un limite attendibile esplicito. Successivamente, si crea e si aggiorna un'associazione di risorse PaaS in un profilo perimetrale di sicurezza di rete. Quindi si creano e si aggiornano le regole di accesso perimetrale della sicurezza di rete. Al termine, eliminare tutte le risorse create in questa guida introduttiva.

Importante

Il perimetro di sicurezza di rete è disponibile in anteprima pubblica e disponibile in tutte le aree del cloud pubblico di Azure. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Prerequisiti

Prima di iniziare, verificare di disporre di quanto segue:

- Un account Azure con una sottoscrizione attiva e l'accesso al portale di Azure. Se non si ha già un account Azure, è possibile crearne uno gratuitamente.

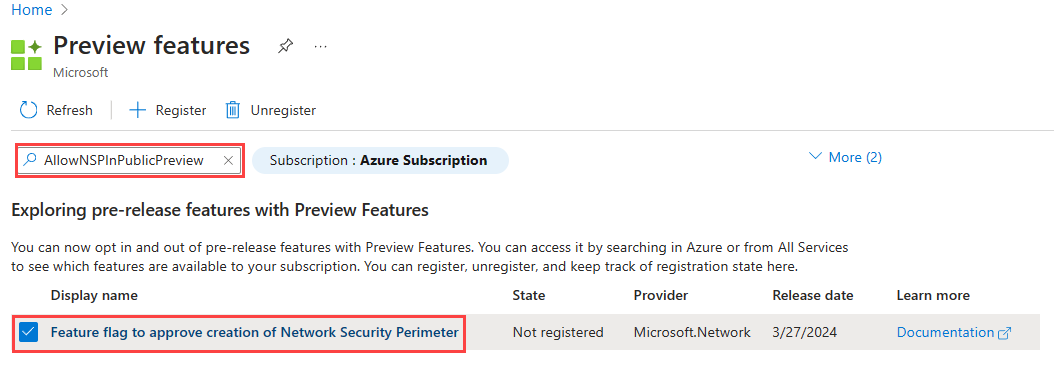

È necessaria la registrazione per l'anteprima pubblica del perimetro di sicurezza di rete di Azure. Per eseguire la registrazione, aggiungere il

AllowNSPInPublicPreviewflag di funzionalità alla sottoscrizione.

Per altre informazioni sull'aggiunta di flag di funzionalità, vedere Configurare le funzionalità di anteprima nella sottoscrizione di Azure.

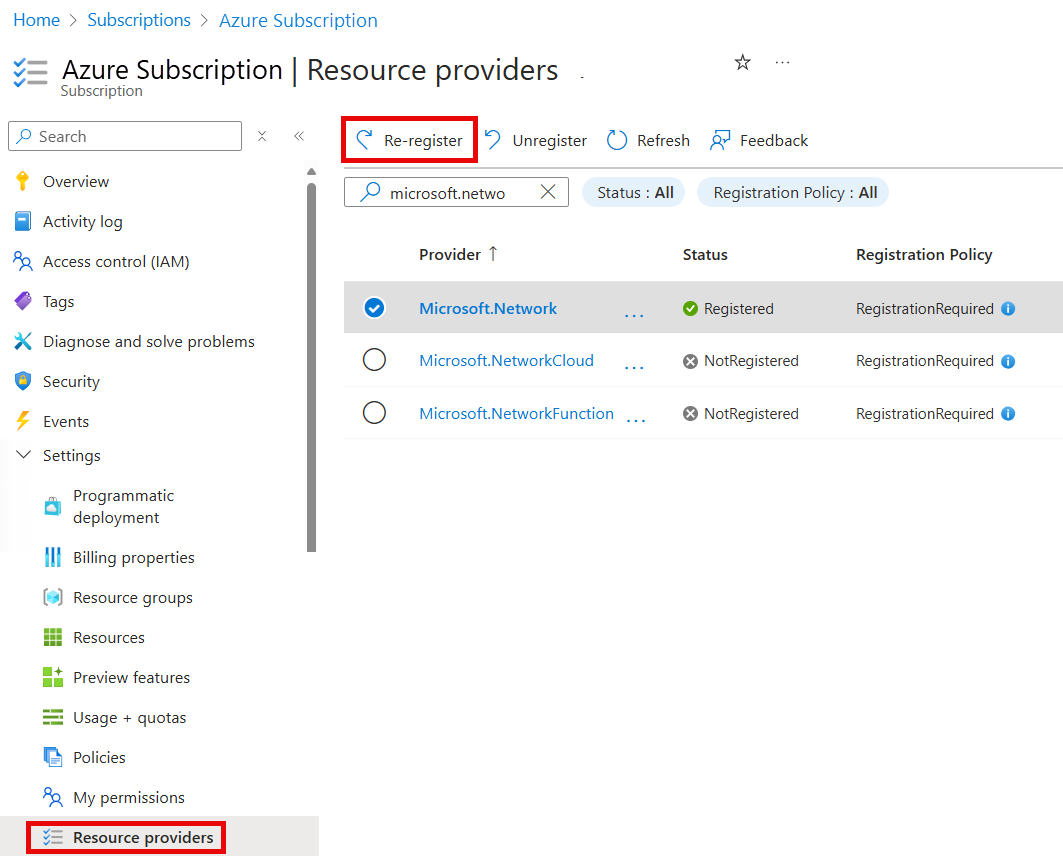

Dopo aver aggiunto il flag di funzionalità, è necessario registrare nuovamente il

Microsoft.Networkprovider di risorse nella sottoscrizione.Per registrare nuovamente il

Microsoft.Networkprovider di risorse nella portale di Azure, selezionare la sottoscrizione e quindi selezionare Provider di risorse.Microsoft.NetworkCercare e selezionare Registra di nuovo.

Per registrare nuovamente il

Microsoft.Networkprovider di risorse, usare il comando di Azure PowerShell seguente:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPer registrare nuovamente il

Microsoft.Networkprovider di risorse, usare il comando seguente dell'interfaccia della riga di comando di Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Per altre informazioni sulla nuova registrazione dei provider di risorse, vedere Provider e tipi di risorse di Azure.

Accedere al portale di Azure

Accedere al portale di Azure con il proprio account Azure.

Creare un gruppo di risorse e un insieme di credenziali delle chiavi

Prima di creare un perimetro di sicurezza di rete, creare un gruppo di risorse per contenere tutte le risorse e un insieme di credenziali delle chiavi protetto da un perimetro di sicurezza di rete.

Nota

Azure Key Vault richiede un nome univoco. Se viene visualizzato un errore che indica che il nome è già in uso, provare un nome diverso. In questo esempio viene usato un nome univoco aggiungendo Year (AAAA), Month (MM) e Day (DD) al nome key-vault-YYYYDDMM.

Nella casella di ricerca nella parte superiore del portale immettere Insiemi di credenziali delle chiavi. Selezionare Insiemi di credenziali delle chiavi nei risultati della ricerca.

Nella finestra Account dell'insieme di credenziali delle chiavi visualizzata selezionare + Crea.

Nella finestra Crea un insieme di credenziali delle chiavi immettere le informazioni seguenti:

Impostazione valore Subscription Selezionare la sottoscrizione da usare per questo insieme di credenziali delle chiavi. Gruppo di risorse Selezionare Crea nuovo, quindi immettere resource-group come nome. Nome insieme di credenziali delle chiavi Immettere key-vault- <RandomNameInformation>.Paese Selezionare l'area in cui si vuole creare l'insieme di credenziali delle chiavi. Per questa guida introduttiva viene usato (Stati Uniti) Stati Uniti centro-occidentali. Lasciare le impostazioni predefinite rimanenti e selezionare Rivedi e crea crea>.

Creare un perimetro di sicurezza di rete

Dopo aver creato un insieme di credenziali delle chiavi, è possibile procedere con la creazione di un perimetro di sicurezza di rete.

Nota

Per la sicurezza organizzativa e informativa, è consigliabile non includere dati personali o sensibili nelle regole perimetrali di sicurezza di rete o in altre configurazioni perimetrali della sicurezza di rete.

Nella casella di ricerca del portale di Azure immettere i perimetri di sicurezza di rete. Selezionare i perimetri di sicurezza di rete nei risultati della ricerca.

Nella finestra dei perimetri di sicurezza di rete selezionare + Crea.

Nella finestra Crea un perimetro di sicurezza di rete immettere le informazioni seguenti:

Impostazione valore Subscription Selezionare la sottoscrizione da usare per questo perimetro di sicurezza di rete. Gruppo di risorse Selezionare gruppo di risorse. Nome Immettere network-security-perimeter. Paese Selezionare l'area in cui si vuole creare il perimetro di sicurezza di rete. Per questa guida introduttiva viene usato (Stati Uniti) Stati Uniti centro-occidentali. Nome profilo Immettere profile-1. Selezionare la scheda Risorse o Avanti per procedere con il passaggio successivo.

Nella scheda Risorse selezionare + Aggiungi.

Nella finestra Seleziona risorse selezionare key-vault-AAAAAGGMM e scegliere Seleziona.

Selezionare Regole di accesso in ingresso e selezionare + Aggiungi.

Nella finestra Aggiungi regola di accesso in ingresso immettere le informazioni seguenti e selezionare Aggiungi:

Impostazioni valore Nome regola Immettere in ingresso-rule. Tipo di origine Selezionare Intervalli di indirizzi IP. Origini consentite Immettere un intervallo di indirizzi IP pubblici da cui si vuole consentire il traffico in ingresso. Selezionare Regole di accesso in uscita e selezionare + Aggiungi.

Nella finestra Aggiungi regola di accesso in uscita immettere le informazioni seguenti e selezionare Aggiungi:

Impostazioni valore Nome regola Immettere regola in uscita. Tipo destinazione Selezionare FQDN. Destinazioni consentite Immettere il nome di dominio completo delle destinazioni che si desidera consentire. Ad esempio, www.contoso.com. Selezionare Rivedi e crea e quindi Crea.

Selezionare Vai alla risorsa per visualizzare il perimetro di sicurezza di rete appena creato.

Nota

Se l'identità gestita non è assegnata alla risorsa che la supporta, l'accesso in uscita ad altre risorse all'interno dello stesso perimetro verrà negato. Le regole in ingresso basate su sottoscrizione destinate a consentire l'accesso da questa risorsa non avranno effetto.

Eliminare un perimetro di sicurezza di rete

Quando non è più necessario un perimetro di sicurezza di rete, rimuovere tutte le risorse associate al perimetro di sicurezza di rete e quindi rimuovere il perimetro seguendo questa procedura:

- Dal perimetro di sicurezza di rete selezionare Risorse associate in Impostazioni.

- Selezionare key-vault-AAAAAGGMM dall'elenco delle risorse associate.

- Nella barra delle azioni selezionare **Impostazioni ** e quindi selezionare Rimuovi nella finestra di conferma.

- Tornare alla pagina Panoramica del perimetro di sicurezza di rete.

- Selezionare Elimina e confermare l'eliminazione immettendo network-security-perimeter nella casella di testo per il nome della risorsa.

- Passare al gruppo di risorse e selezionare Elimina per rimuovere il gruppo di risorse e tutte le risorse al suo interno.

Nota

La rimozione dell'associazione di risorse dal perimetro di sicurezza di rete comporta il fallback al controllo di accesso alla configurazione del firewall delle risorse esistente. Ciò può comportare l'accesso consentito/negato in base alla configurazione del firewall delle risorse. Se PublicNetworkAccess è impostato su SecuredByPerimeter e l'associazione è stata eliminata, la risorsa immetterà uno stato bloccato. Per altre informazioni, vedere Transizione a un perimetro di sicurezza di rete in Azure.