Che cos'è il perimetro di sicurezza di rete?

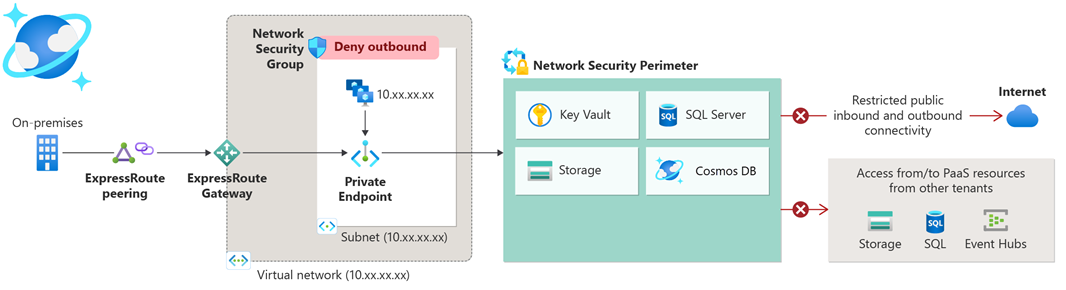

Il perimetro di sicurezza di rete consente alle organizzazioni di definire un limite di isolamento della rete logica per le risorse PaaS (ad esempio, Archiviazione di Azure account e server database SQL) distribuite all'esterno delle reti virtuali dell'organizzazione. Limita l'accesso alla rete pubblica alle risorse PaaS all'interno del perimetro; l'accesso può essere esentato usando regole di accesso esplicite per il traffico in ingresso e in uscita pubblico.

Per i modelli di accesso che coinvolgono il traffico dalle reti virtuali alle risorse PaaS, vedere Che cos'è collegamento privato di Azure?.

Le funzionalità del perimetro di sicurezza di rete includono:

- Risorsa per accedere alle comunicazioni di accesso alle risorse all'interno dei membri perimetrali, impedendo l'esfiltrazione di dati a destinazioni non autorizzate.

- Gestire l'accesso pubblico esterno con regole esplicite per le risorse PaaS associate al perimetro.

- Log di accesso per il controllo e la conformità.

- Esperienza unificata tra le risorse PaaS.

Importante

Il perimetro di sicurezza di rete è disponibile in anteprima pubblica e disponibile in tutte le aree del cloud pubblico di Azure. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Componenti del perimetro di sicurezza di rete

Un perimetro di sicurezza di rete include i componenti seguenti:

| Componente | Descrizione |

|---|---|

| Perimetro di sicurezza della rete | Risorsa di primo livello che definisce il limite di rete logica per proteggere le risorse PaaS. |

| Profilo | Raccolta di regole di accesso applicabili alle risorse associate al profilo. |

| Regola di accesso | Regole in ingresso e in uscita per le risorse in un perimetro per consentire l'accesso all'esterno del perimetro. |

| Associazione di risorse | Appartenenza perimetrale per una risorsa PaaS. |

| Impostazioni di diagnostica | Risorsa di estensione ospitata da Microsoft Insights per raccogliere log e metriche per tutte le risorse nel perimetro. |

Nota

Per la sicurezza organizzativa e informativa, è consigliabile non includere dati personali o sensibili nelle regole perimetrali di sicurezza di rete o in altre configurazioni perimetrali della sicurezza di rete.

Proprietà del perimetro di sicurezza di rete

Quando si crea un perimetro di sicurezza di rete, è possibile specificare le proprietà seguenti:

| Proprietà | Descrizione |

|---|---|

| Nome | Nome univoco all'interno del gruppo di risorse. |

| Location | Area di Azure supportata in cui si trova la risorsa. |

| Nome gruppo di risorse | Nome del gruppo di risorse in cui deve essere presente il perimetro di sicurezza di rete. |

Modalità di accesso nel perimetro di sicurezza di rete

Gli amministratori aggiungono risorse PaaS a un perimetro creando associazioni di risorse. Queste associazioni possono essere effettuate in due modalità di accesso. Le modalità di accesso sono:

| Modalità | Descrizione |

|---|---|

| Modalità di apprendimento | - Modalità di accesso predefinita. - Consente agli amministratori di rete di comprendere i modelli di accesso esistenti delle risorse PaaS. - Modalità consigliata per l'uso prima della transizione alla modalità applicata. |

| Modalità applicata | - Deve essere impostato dall'amministratore. - Per impostazione predefinita, tutto il traffico tranne il traffico all'interno del perimetro viene negato in questa modalità, a meno che non esista una regola di accesso Consenti . |

Per altre informazioni sulla transizione dalla modalità di apprendimento alla modalità applicata, vedere Transizione a un perimetro di sicurezza di rete.

Perché usare il perimetro di sicurezza di rete?

Il perimetro di sicurezza di rete fornisce un perimetro sicuro per la comunicazione dei servizi PaaS distribuiti all'esterno della rete virtuale. Consente di controllare l'accesso di rete alle risorse PaaS di Azure. Alcuni dei casi d'uso comuni includono:

- Creare un limite sicuro per le risorse PaaS.

- Impedire l'esfiltrazione dei dati associando le risorse PaaS al perimetro.

- Abilitare le regole di accesso per concedere l'accesso all'esterno del perimetro protetto.

- Gestire le regole di accesso per tutte le risorse PaaS all'interno del perimetro di sicurezza di rete in un unico riquadro di vetro.

- Abilitare le impostazioni di diagnostica per generare i log di accesso delle risorse PaaS all'interno del perimetro per Controllo e conformità.

- Consentire il traffico dell'endpoint privato senza altre regole di accesso.

Come funziona il perimetro di sicurezza di rete?

Quando viene creato un perimetro di sicurezza di rete e le risorse PaaS sono associate al perimetro in modalità applicata, tutto il traffico pubblico viene negato per impostazione predefinita, impedendo così l'esfiltrazione dei dati all'esterno del perimetro.

Le regole di accesso possono essere usate per approvare il traffico pubblico in ingresso e in uscita all'esterno del perimetro. L'accesso in ingresso pubblico può essere approvato usando attributi di rete e identità del client, ad esempio indirizzi IP di origine, sottoscrizioni. L'accesso in uscita pubblico può essere approvato tramite FQDN (nomi di dominio completi) delle destinazioni esterne.

Ad esempio, quando si crea un perimetro di sicurezza di rete e si associa un set di risorse PaaS come Azure Key Vault e il database SQL in modalità applicata, con il perimetro, tutto il traffico pubblico in ingresso e in uscita viene negato a queste risorse PaaS per impostazione predefinita. Per consentire qualsiasi accesso all'esterno del perimetro, è possibile creare le regole di accesso necessarie. All'interno dello stesso perimetro, i profili possono anche essere creati per raggruppare le risorse PaaS con un set simile di requisiti di accesso in ingresso e in uscita.

Risorse di collegamento privato di cui è stato eseguito l'onboarding

Una risorsa collegamento privato compatibile con il perimetro di sicurezza di rete è una risorsa PaaS che può essere associata a un perimetro di sicurezza di rete. Di seguito è riportato l'elenco delle risorse di collegamento privato di cui è stato eseguito l'onboarding:

| Nome risorsa di collegamento privato | Tipo di risorsa | Risorse |

|---|---|---|

| Monitoraggio di Azure | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Area di lavoro Log Analytics, Application Insights, Avvisi, Servizio di notifica |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Hub eventi di | Microsoft.EventHub/namespaces | - |

| Insieme di credenziali delle chiavi di | Microsoft.KeyVault/vaults | - |

| Database SQL | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Nota

Limitazioni del perimetro di sicurezza di rete

Limitazioni a livello di area

Il perimetro di sicurezza di rete è attualmente disponibile in tutte le aree del cloud pubblico di Azure. Tuttavia, quando si abilitano i log di accesso per il perimetro di sicurezza di rete, l'area di lavoro Log Analytics da associare al perimetro di sicurezza di rete deve trovarsi in una delle aree supportate da Monitoraggio di Azure. Attualmente, tali aree sono Stati Uniti orientali, Stati Uniti orientali 2, Stati Uniti centro-settentrionali, Stati Uniti centro-meridionali, Stati Uniti occidentali e Stati Uniti occidentali 2.

Nota

Per i log delle risorse PaaS, usare Archiviazione e Hub eventi come destinazione del log per qualsiasi area associata allo stesso perimetro.

Limitazioni di scalabilità

La funzionalità del perimetro di sicurezza della rete può essere usata per supportare le distribuzioni di risorse PaaS con controlli di rete pubblici comuni con limitazioni di scalabilità seguenti:

| Limitazione | Descrizione |

|---|---|

| Numero di perimetri di sicurezza di rete | Supportato fino a 100 come limite consigliato per ogni sottoscrizione. |

| Profili per perimetro di sicurezza di rete | Supportato fino a 200 come limite consigliato. |

| Numero di elementi della regola per profilo | Supportato fino a 200 come limite rigido. |

| Numero di risorse PaaS tra sottoscrizioni associate allo stesso perimetro di sicurezza di rete | Supportato fino a 1000 come limite consigliato. |

Altre limitazioni

Il perimetro di sicurezza di rete presenta altre limitazioni come indicato di seguito:

| Limitazione/problema | Descrizione |

|---|---|

| Non è possibile eseguire un'operazione di spostamento del gruppo di risorse se sono presenti più perimetri di sicurezza di rete | Se sono presenti più perimetri di sicurezza di rete nello stesso gruppo di risorse, il perimetro di sicurezza di rete non può essere spostato tra gruppi di risorse/sottoscrizioni. |

| Le associazioni devono essere rimosse prima di eliminare il perimetro di sicurezza di rete | L'opzione eliminazione forzata non è attualmente disponibile. Pertanto, tutte le associazioni devono essere rimosse prima di eliminare un perimetro di sicurezza di rete. Rimuovere le associazioni solo dopo aver preso precauzioni per consentire l'accesso controllato in precedenza dal perimetro di sicurezza di rete. |

| I nomi delle risorse non possono contenere più di 44 caratteri per supportare il perimetro di sicurezza di rete | L'associazione di risorse perimetrali di sicurezza di rete creata dal portale di Azure ha il formato {resourceName}-{perimeter-guid}. Per allinearsi al campo del nome del requisito non può contenere più di 80 caratteri, i nomi delle risorse devono essere limitati a 44 caratteri. |

| Il traffico dell'endpoint di servizio non è supportato. | È consigliabile usare endpoint privati per la comunicazione da IaaS a PaaS. Attualmente, il traffico dell'endpoint di servizio può essere negato anche quando una regola in ingresso consente 0.0.0.0/0. |

Nota

Per le rispettive limitazioni per ogni servizio, vedere la documentazione di PaaS singola.