Guida introduttiva: Creare un perimetro di sicurezza di rete - Azure PowerShell

Per iniziare a usare il perimetro di sicurezza di rete, creare un perimetro di sicurezza di rete per un insieme di credenziali delle chiavi di Azure con Azure PowerShell. Un perimetro di sicurezza di rete consente alle risorse PaaS (Platform as a Service) di Azure di comunicare all'interno di un limite attendibile esplicito. Si crea e si aggiorna l'associazione di una risorsa PaaS in un profilo perimetrale di sicurezza di rete. Quindi si creano e si aggiornano le regole di accesso perimetrale della sicurezza di rete. Al termine, eliminare tutte le risorse create in questa guida introduttiva.

Importante

Il perimetro di sicurezza di rete è disponibile in anteprima pubblica e disponibile in tutte le aree del cloud pubblico di Azure. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

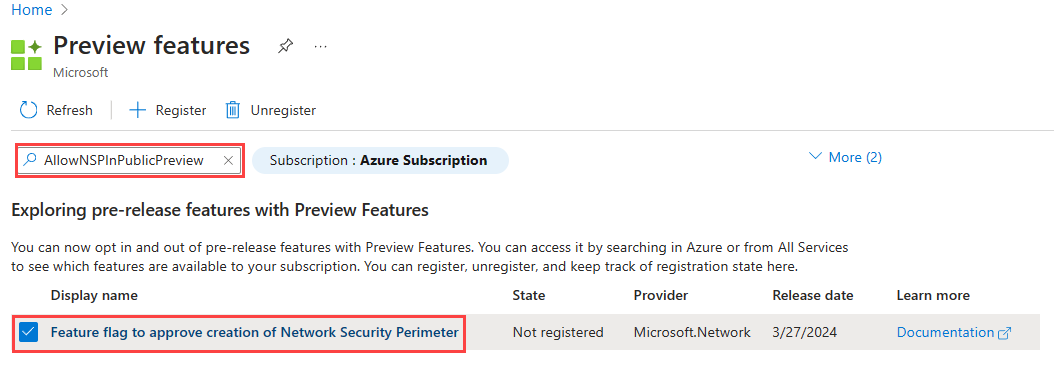

È necessaria la registrazione per l'anteprima pubblica del perimetro di sicurezza di rete di Azure. Per eseguire la registrazione, aggiungere il

AllowNSPInPublicPreviewflag di funzionalità alla sottoscrizione.

Per altre informazioni sull'aggiunta di flag di funzionalità, vedere Configurare le funzionalità di anteprima nella sottoscrizione di Azure.

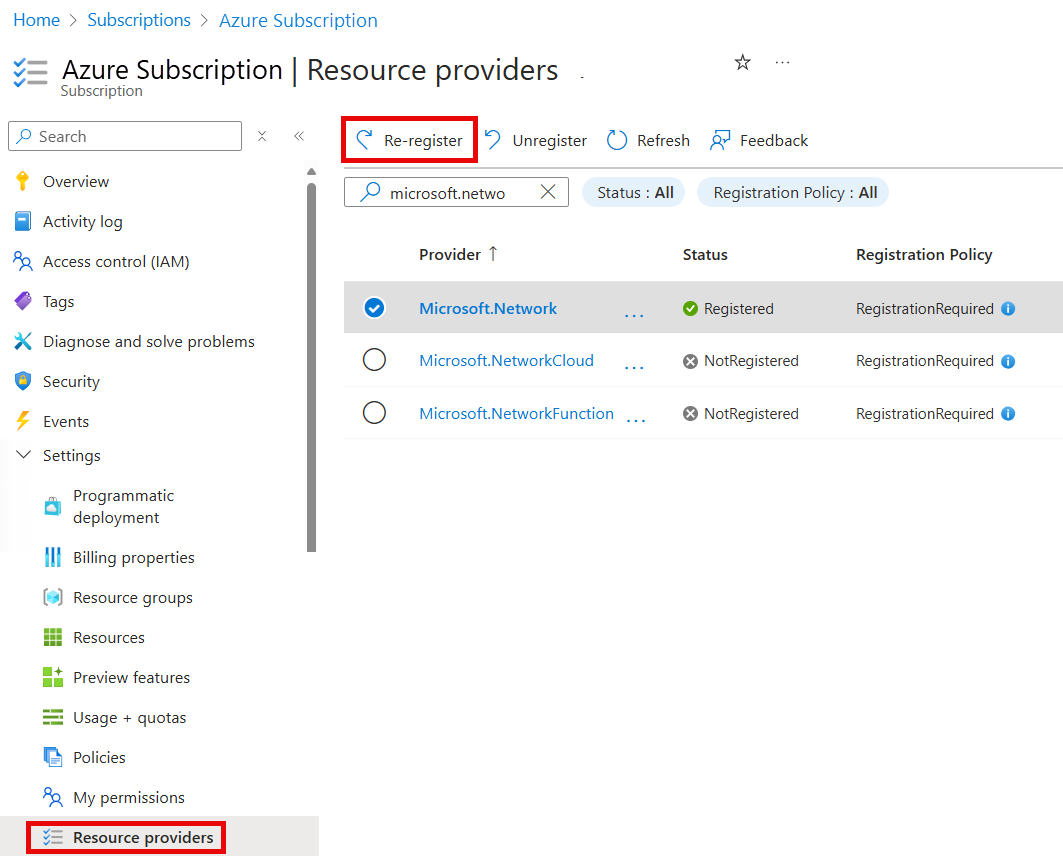

Dopo aver aggiunto il flag di funzionalità, è necessario registrare nuovamente il

Microsoft.Networkprovider di risorse nella sottoscrizione.Per registrare nuovamente il

Microsoft.Networkprovider di risorse nella portale di Azure, selezionare la sottoscrizione e quindi selezionare Provider di risorse.Microsoft.NetworkCercare e selezionare Registra di nuovo.

Per registrare nuovamente il

Microsoft.Networkprovider di risorse, usare il comando di Azure PowerShell seguente:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPer registrare nuovamente il

Microsoft.Networkprovider di risorse, usare il comando seguente dell'interfaccia della riga di comando di Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Per altre informazioni sulla nuova registrazione dei provider di risorse, vedere Provider e tipi di risorse di Azure.

La versione più recente del modulo Azure PowerShell con strumenti per il perimetro di sicurezza di rete.

# Install the Az.Tools.Installer module Install-Module -Name Az.Tools.Installer -Repository PSGalleryUsare

Az.Tools.Installerper installare la build di anteprima diAz.Network:# Install the preview build of the Az.Network module Install-Module -Name Az.Tools.Installer -Repository PSGallery -allowprerelease -force # List the current versions of the Az.Network module available in the PowerShell Gallery Find-Module -Name Az.Network -Allversions -AllowPrerelease # Install the preview build of the Az.Network module using the Install-AzModule -Name Az.Network -AllowPrerelease -Force Install-AzModule -Path <previewVersionNumber>Nota

La versione di anteprima del modulo Az.Network è necessaria per usare le funzionalità perimetrali di sicurezza di rete. La versione più recente del modulo Az.Network è disponibile in PowerShell Gallery. Cercare la versione più recente che termina con

-preview.Se si sceglie di usare Azure PowerShell in locale:

- Installare la versione più recente del modulo Az di PowerShell.

- Connettersi all'account Azure con il cmdlet Connect-AzAccount.

Se si sceglie di usare Azure Cloud Shell:

- Per altre informazioni su Azure Cloud Shell, vedere Panoramica di Azure Cloud Shell.

Per ottenere assistenza con i cmdlet di PowerShell, usare il

Get-Helpcomando :# Get help for a specific command get-help -Name <powershell-command> - full # Example get-help -Name New-AzNetworkSecurityPerimeter - full

Accedere al proprio account Azure e selezionare la sottoscrizione

Per iniziare la configurazione, accedere all'account Azure:

# Sign in to your Azure account

Connect-AzAccount

Connettersi quindi alla sottoscrizione:

# List all subscriptions

Set-AzContext -Subscription <subscriptionId>

# Register the Microsoft.Network resource provider

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Creare un gruppo di risorse e un insieme di credenziali delle chiavi

Prima di poter creare un perimetro di sicurezza di rete, è necessario creare un gruppo di risorse e una risorsa dell'insieme di credenziali delle chiavi.

Questo esempio crea un gruppo di risorse denominato test-rg nella posizione WestCentralUS e un insieme di credenziali delle chiavi denominato demo-keyvault-<RandomValue> nel gruppo di risorse con i comandi seguenti:

# Create a resource group

$rgParams = @{

Name = "test-rg"

Location = "westcentralus"

}

New-AzResourceGroup @rgParams

# Create a key vault

$keyVaultName = "demo-keyvault-$(Get-Random)"

$keyVaultParams = @{

Name = $keyVaultName

ResourceGroupName = $rgParams.Name

Location = $rgParams.Location

}

$keyVault = New-AzKeyVault @keyVaultParams

Creare un perimetro di sicurezza di rete

In questo passaggio creare un perimetro di sicurezza di rete con il comando seguente New-AzNetworkSecurityPerimeter :

Nota

Non inserire dati personali o sensibili nelle regole perimetrali di sicurezza di rete o in altre configurazioni perimetrali della sicurezza di rete.

# Create a network security perimeter

$nsp = @{

Name = 'demo-nsp'

location = 'westcentralus'

ResourceGroupName = $rgParams.name

}

$demoNSP=New-AzNetworkSecurityPerimeter @nsp

$nspId = $demoNSP.Id

Creare e aggiornare l'associazione delle risorse PaaS con un nuovo profilo

In questo passaggio si crea un nuovo profilo e si associa la risorsa PaaS, Azure Key Vault al profilo usando i New-AzNetworkSecurityPerimeterProfile comandi e New-AzNetworkSecurityPerimeterAssociation .

Creare un nuovo profilo per il perimetro di sicurezza di rete con il comando seguente:

# Create a new profile $nspProfile = @{ Name = 'nsp-profile' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name } $demoProfileNSP=New-AzNetworkSecurityPerimeterProfile @nspprofileAssociare l'insieme di credenziali delle chiavi di Azure (risorsa PaaS) al profilo perimetrale della sicurezza di rete con il comando seguente:

# Associate the PaaS resource with the above created profile $nspAssociation = @{ AssociationName = 'nsp-association' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Learning' ProfileId = $demoProfileNSP.Id PrivateLinkResourceId = $keyVault.ResourceID } New-AzNetworkSecurityPerimeterAssociation @nspassociation | format-listAggiornare l'associazione modificando la modalità di accesso con

enforcedilUpdate-AzNetworkSecurityPerimeterAssociationcomando come indicato di seguito:# Update the association to enforce the access mode $updateAssociation = @{ AssociationName = $nspassociation.AssociationName ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Enforced' } Update-AzNetworkSecurityPerimeterAssociation @updateAssociation | format-list

Gestire le regole di accesso perimetrale della sicurezza di rete

In questo passaggio si creano, si aggiornano ed eliminano le regole di accesso perimetrale della sicurezza di rete con prefissi di indirizzo IP pubblico.

# Create an inbound access rule for a public IP address prefix

$inboundRule = @{

Name = 'nsp-inboundRule'

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

Direction = 'Inbound'

AddressPrefix = '192.0.2.0/24'

}

New-AzNetworkSecurityPerimeterAccessRule @inboundrule | format-list

# Update the inbound access rule to add more public IP address prefixes

$updateInboundRule = @{

Name = $inboundrule.Name

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

AddressPrefix = @('192.0.2.0/24','198.51.100.0/24')

}

Update-AzNetworkSecurityPerimeterAccessRule @updateInboundRule | format-list

Nota

Se l'identità gestita non è assegnata alla risorsa che la supporta, l'accesso in uscita ad altre risorse all'interno dello stesso perimetro verrà negato. Le regole in ingresso basate su sottoscrizione destinate a consentire l'accesso da questa risorsa non avranno effetto.

Eliminare tutte le risorse

Quando non è più necessario il perimetro di sicurezza di rete, rimuovere tutte le risorse associate al perimetro di sicurezza di rete, rimuovere il perimetro e quindi rimuovere il gruppo di risorse.

# Retrieve the network security perimeter and place it in a variable

$nsp= Get-AzNetworkSecurityPerimeter -Name demo-nsp -ResourceGroupName $rg.Params.Name

# Delete the network security perimeter and all associated resources

$removeNsp = @{

Name = 'nsp-association'

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

}

Remove-AzNetworkSecurityPerimeterAssociation @removeNsp

Remove-AzNetworkSecurityPerimeter -Name $nsp.Name -ResourceGroupName $rgParams.Name

# Remove the resource group

Remove-AzResourceGroup -Name $rgParams.Name -Force

Nota

La rimozione dell'associazione di risorse dal perimetro di sicurezza di rete comporta il fallback al controllo di accesso alla configurazione del firewall delle risorse esistente. Ciò può comportare l'accesso consentito/negato in base alla configurazione del firewall delle risorse. Se PublicNetworkAccess è impostato su SecuredByPerimeter e l'associazione è stata eliminata, la risorsa immetterà uno stato bloccato. Per altre informazioni, vedere Transizione a un perimetro di sicurezza di rete in Azure.