Connettere il sistema SAP a Microsoft Sentinel

Affinché la soluzione Microsoft Sentinel per il corretto funzionamento delle applicazioni SAP, è prima necessario ottenere i dati SAP in Microsoft Sentinel. Eseguire questa operazione distribuendo l'agente del connettore dati SAP di Microsoft Sentinel o connettendo il connettore dati senza agente di Microsoft Sentinel per SAP. Selezionare l'opzione nella parte superiore della pagina corrispondente all'ambiente.

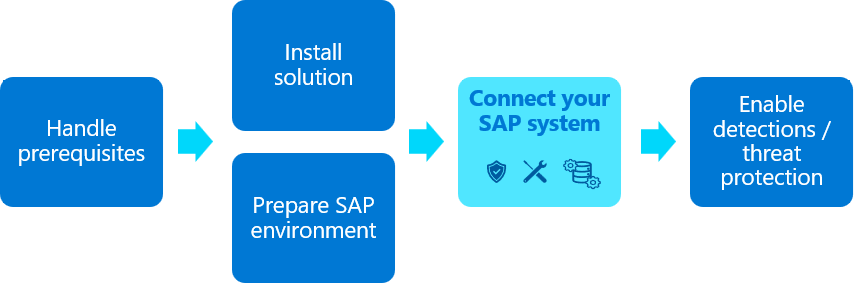

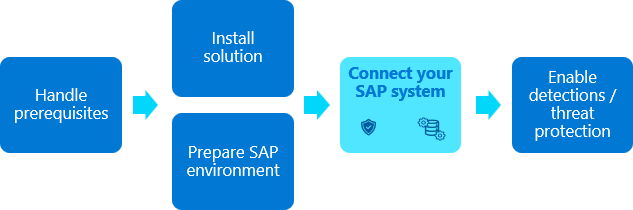

Questo articolo descrive il terzo passaggio della distribuzione di una delle soluzioni Di Microsoft Sentinel per le applicazioni SAP.

Il contenuto di questo articolo è rilevante per i team di sicurezza, infrastruttura e SAP BASIS . Assicurarsi di eseguire i passaggi descritti in questo articolo nell'ordine in cui vengono presentati.

Il contenuto di questo articolo è rilevante per il team di sicurezza , usando le informazioni fornite dai team SAP BASIS .

Importante

La soluzione Agentless di Microsoft Sentinel è in anteprima limitata come prodotto non definitiva, che può essere modificato in modo sostanziale prima del rilascio commerciale. Microsoft non fornisce alcuna garanzia espressa o implicita in relazione alle informazioni fornite qui. L'accesso alla soluzione senza agente richiede anche la registrazione ed è disponibile solo per i clienti e i partner approvati durante il periodo di anteprima. Per altre informazioni, vedere Microsoft Sentinel per SAP diventa senza agente .

Prerequisiti

Prima di connettere il sistema SAP a Microsoft Sentinel:

- Assicurarsi che siano presenti tutti i prerequisiti di distribuzione. Per altre informazioni, vedere Prerequisiti per la distribuzione della soluzione Microsoft Sentinel per le applicazioni SAP.

Assicurarsi di avere installato la soluzione Microsoft Sentinel per le applicazioni SAP nell'area di lavoro di Microsoft Sentinel

Assicurarsi che il sistema SAP sia completamente preparato per la distribuzione.

Se si distribuisce l'agente del connettore dati per comunicare con Microsoft Sentinel tramite SNC, assicurarsi di aver completato Configurare il sistema per l'uso di SNC per le connessioni sicure.

Assicurarsi di avere installato la soluzione SAP Agentless di Microsoft Sentinel nell'area di lavoro di Microsoft Sentinel

Assicurarsi che il sistema SAP sia completamente preparato per la distribuzione.

Assicurarsi che il record di controllo di dominio sia configurato come descritto in Installare la soluzione dall'hub del contenuto.

Guarda un video demo

Guardare una delle dimostrazioni video seguenti del processo di distribuzione descritto in questo articolo.

Approfondimento sulle opzioni del portale:

Include altri dettagli sull'uso di Azure KeyVault. Nessun audio, dimostrazione solo con didascalie:

Creare una macchina virtuale e configurare l'accesso alle credenziali

È consigliabile creare una macchina virtuale dedicata per il contenitore dell'agente del connettore dati per garantire prestazioni ottimali ed evitare potenziali conflitti. Per altre informazioni, vedere Prerequisiti di sistema per il contenitore dell'agente del connettore dati.

È consigliabile archiviare i segreti SAP e di autenticazione in un insieme di credenziali delle chiavi di Azure. La modalità di accesso all'insieme di credenziali delle chiavi dipende dalla posizione in cui viene distribuita la macchina virtuale:

| Metodo di distribuzione | Metodo di accesso |

|---|---|

| Contenitore in una macchina virtuale di Azure | È consigliabile usare un'identità gestita assegnata dal sistema di Azure per accedere ad Azure Key Vault. Se non è possibile usare un'identità gestita assegnata dal sistema, il contenitore può anche eseguire l'autenticazione in Azure Key Vault usando un'entità servizio dell'applicazione registrata con ID Microsoft Entra oppure, come ultima risorsa, un file di configurazione. |

| Un contenitore in una macchina virtuale locale o in una macchina virtuale in un ambiente cloud di terze parti | Eseguire l'autenticazione in Azure Key Vault usando un'entità servizio registrata dell'applicazione Microsoft Entra ID. |

Se non è possibile usare un'applicazione registrata o un'entità servizio, usare un file di configurazione per gestire le credenziali, anche se questo metodo non è preferibile. Per altre informazioni, vedere Distribuire il connettore dati usando un file di configurazione.

Per altre informazioni, vedi:

- Autenticazione in Azure Key Vault

- Che cosa sono le identità manged per le risorse di Azure?

- Oggetti applicazione ed entità servizio in Microsoft Entra ID

La macchina virtuale viene in genere creata dal team dell'infrastruttura. La configurazione dell'accesso alle credenziali e la gestione degli insiemi di credenziali delle chiavi viene in genere eseguita dal team di sicurezza .

Creare un'identità gestita con una VM di Azure

Eseguire il comando seguente per creare una macchina virtuale in Azure, sostituendo i nomi effettivi dall'ambiente per :

<placeholders>az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Per altre informazioni, vedere Avvio rapido: Creare una macchina virtuale Linux con l'interfaccia della riga di comando di Azure.

Importante

Dopo aver creato la VM, assicurarsi di applicare eventuali requisiti di sicurezza e procedure di protezione avanzata applicabili nell'organizzazione.

Questo comando crea la risorsa macchina virtuale, generando output simile al seguente:

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Copiare il GUID systemAssignedIdentity, in quanto verrà usato nei passaggi successivi. Si tratta dell'identità gestita.

Creare un insieme di credenziali delle chiavi

Questa procedura descrive come creare un insieme di credenziali delle chiavi per archiviare le informazioni di configurazione dell'agente, inclusi i segreti di autenticazione SAP. Se si usa un insieme di credenziali delle chiavi esistente, passare direttamente al passaggio 2.

Per creare l'insieme di credenziali delle chiavi:

Eseguire i comandi seguenti, sostituendo i nomi effettivi per i valori

<placeholder>.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Copiare il nome dell'insieme di credenziali delle chiavi e il nome del relativo gruppo di risorse. Questi elementi saranno necessari quando si assegnano le autorizzazioni di accesso all'insieme di credenziali delle chiavi ed eseguire lo script di distribuzione nei passaggi successivi.

Assegnare autorizzazioni di accesso all'insieme di credenziali delle chiavi

Nell'insieme di credenziali delle chiavi assegnare il ruolo lettore segreti di Azure Key Vault all'identità creata e copiata in precedenza.

Nello stesso insieme di credenziali delle chiavi assegnare i ruoli di Azure seguenti all'utente che configura l'agente del connettore dati:

- Collaboratore key vault per distribuire l'agente

- Key Vault Secrets Officer per aggiungere nuovi sistemi

Distribuire l'agente del connettore dati dal portale (anteprima)

Dopo aver creato una macchina virtuale e un insieme di credenziali delle chiavi, il passaggio successivo consiste nel creare un nuovo agente e connettersi a uno dei sistemi SAP. Anche se è possibile eseguire più agenti del connettore dati in un singolo computer, è consigliabile iniziare con un solo, monitorare le prestazioni e quindi aumentare lentamente il numero di connettori.

Questa procedura descrive come creare un nuovo agente e connetterlo al sistema SAP usando i portali di Azure o Defender. È consigliabile che il team di sicurezza esegua questa procedura con l'aiuto del team SAP BASIS .

La distribuzione dell'agente del connettore dati dal portale è supportata sia dal portale di Azure che dal portale di Defender se è stato eseguito l'onboarding dell'area di lavoro nella piattaforma unificata per le operazioni di sicurezza.

Anche se la distribuzione è supportata anche dalla riga di comando, è consigliabile usare il portale per le distribuzioni tipiche. Gli agenti del connettore dati distribuiti tramite la riga di comando possono essere gestiti solo tramite la riga di comando e non tramite il portale. Per altre informazioni, vedere Distribuire un agente del connettore dati SAP dalla riga di comando.

Importante

La distribuzione del contenitore e la creazione di connessioni ai sistemi SAP dal portale sono attualmente in anteprima. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

Prerequisiti:

Per distribuire l'agente del connettore dati tramite il portale, è necessario:

- Autenticazione tramite un'identità gestita o un'applicazione registrata

- Credenziali archiviate in un insieme di credenziali delle chiavi di Azure

Se questi prerequisiti non sono disponibili, distribuire l'agente del connettore dati SAP dalla riga di comando.

Per distribuire l'agente del connettore dati, sono necessari anche privilegi sudo o radice nel computer agente del connettore dati.

Se si desidera inserire i log netweaver/ABAP tramite una connessione sicura tramite Secure Network Communications (SNC), è necessario:

- Percorso del file binario e

libsapcrypto.sodellasapgenpselibreria - Dettagli del certificato client

Per altre informazioni, vedere Configurare il sistema per l'uso di SNC per connessioni sicure.

- Percorso del file binario e

Per distribuire l'agente del connettore dati:

Accedere alla macchina virtuale appena creata in cui si sta installando l'agente, come utente con privilegi sudo.

Scaricare e/o trasferire SAP NetWeaver SDK nel computer.

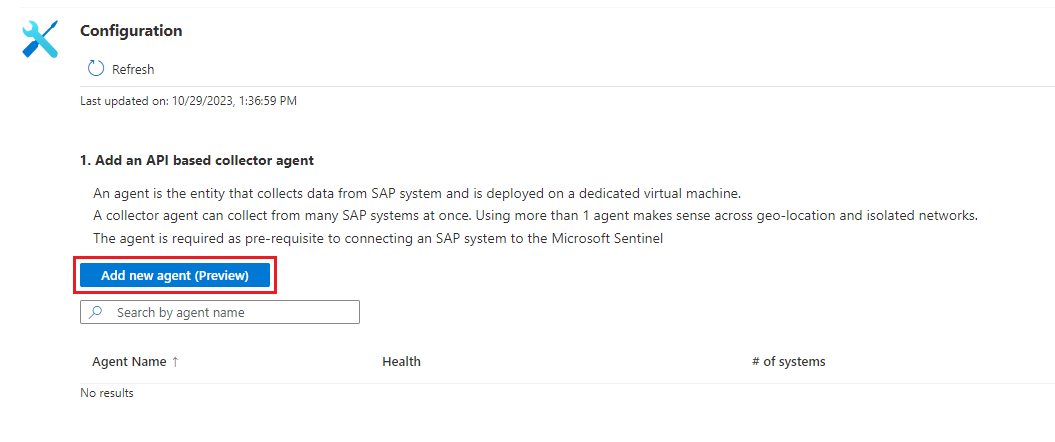

In Microsoft Sentinel selezionare Connettori dati di configurazione>.

Nella barra di ricerca immettere SAP. Selezionare Microsoft Sentinel per SAP nei risultati della ricerca e quindi aprire la pagina Del connettore.

Nell'area Configurazione selezionare Aggiungi nuovo agente (Anteprima).

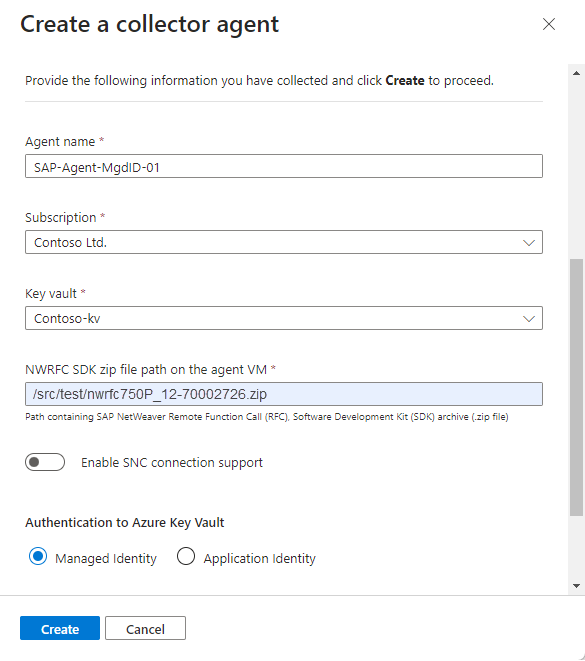

Nel riquadro Crea un agente di raccolta immettere i dettagli dell'agente seguenti:

Nome Descrizione Nome dell'agente Immettere un nome significativo dell'agente per l'organizzazione. Non è consigliabile alcuna convenzione di denominazione specifica, ad eccezione del fatto che il nome può includere solo i tipi di caratteri seguenti: - a - z

- A-Z

- 0-9

- _ (carattere di sottolineatura)

- . (period)

- - (trattino)

Sottoscrizione / Key vault Selezionare la Sottoscrizione e Key Vault nei rispettivi elenchi a discesa. Percorso del file ZIP di SDK NWRFC nella VM dell'agente Immettere il percorso nella VM che contiene l'archivio (file .zip) di SAP NetWeaver Remote Function Call (RFC) Software Development Kit (SDK).

Assicurarsi che questo percorso includa il numero di versione dell'SDK nella sintassi seguente:<path>/NWRFC<version number>.zip. Ad esempio:/src/test/nwrfc750P_12-70002726.zip.Abilitare il supporto per la connessione SNC Selezionare questa opzione per inserire i log netWeaver/ABAP tramite una connessione sicura tramite SNC.

Se si seleziona questa opzione, immettere il percorso che contiene il file binariosapgenpsee la librerialibsapcrypto.so, in Percorso della libreria di crittografia SAP nella VM dell'agente.

Se si desidera usare una connessione SNC, assicurarsi di selezionare Abilita supporto connessione SNC in questa fase perché non è possibile tornare indietro e abilitare una connessione SNC dopo aver completato la distribuzione dell'agente. Se si vuole modificare questa impostazione in un secondo momento, è consigliabile creare un nuovo agente.Autenticazione in Azure Key Vault Per eseguire l'autenticazione nell'insieme di credenziali delle chiavi usando un'identità gestita, lasciare selezionata l'opzione Identità gestita predefinita. Per eseguire l'autenticazione nell'insieme di credenziali delle chiavi usando un'applicazione registrata, selezionare Identità di applicazione.

È necessario che l'identità gestita o l'applicazione registrata siano configurate in anticipo. Per altre informazioni, vedere Creare una macchina virtuale e configurare l'accesso alle credenziali.Ad esempio:

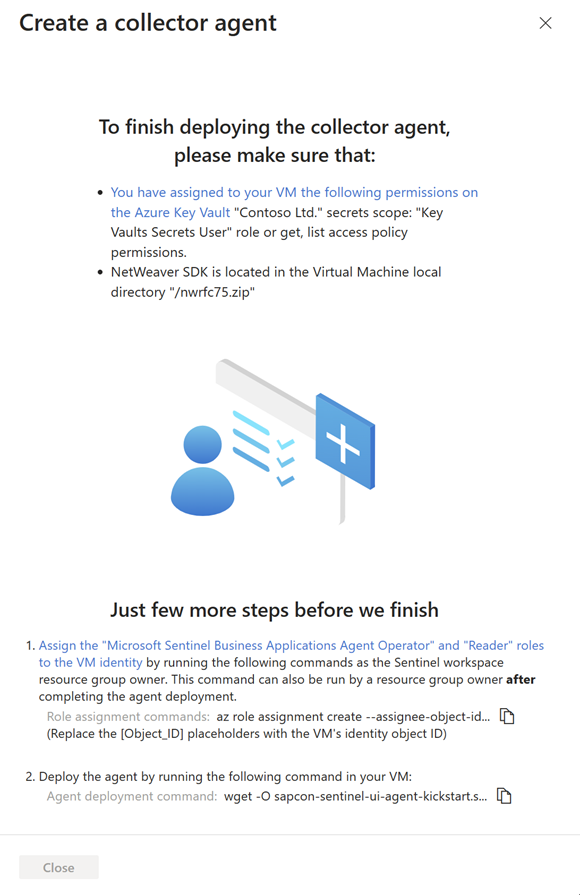

Selezionare Crea ed esaminare le raccomandazioni prima di completare la distribuzione:

Per distribuire l'agente del connettore dati SAP è necessario concedere all'identità della VM dell'agente autorizzazioni specifiche per l'area di lavoro di Microsoft Sentinel, usando i ruoli Agente e Lettore di applicazioni aziendali di Microsoft Sentinel.

Per eseguire i comandi in questo passaggio, è necessario essere un proprietario del gruppo di risorse nell'area di lavoro di Microsoft Sentinel. Se non si è proprietari di un gruppo di risorse nell'area di lavoro, è possibile eseguire questa procedura anche al termine della distribuzione dell'agente.

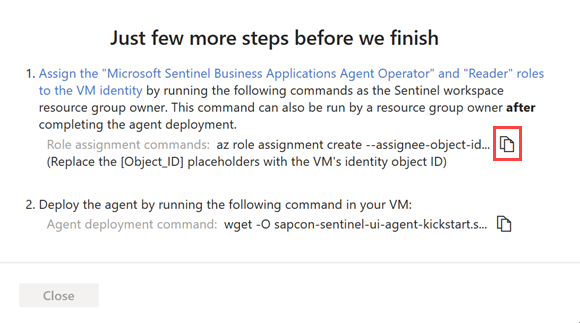

In Pochi altri passaggi prima di completare, copiare i comandi di assegnazione dei ruoli dal passaggio 1 ed eseguirli nella macchina virtuale dell'agente, sostituendo il segnaposto con l'ID

[Object_ID]oggetto identità della macchina virtuale. Ad esempio:

Per trovare l'ID oggetto identità della macchina virtuale in Azure:

Per un'identità gestita, l'ID oggetto è elencato nella pagina Identità della macchina virtuale.

Per un'entità servizio, passare a Applicazione aziendale in Azure. Selezionare Tutte le applicazioni e quindi selezionare la macchina virtuale. L'ID oggetto viene visualizzato nella pagina Panoramica .

Questi comandi assegnano i ruoli agente di Microsoft Sentinel Business Applications Agent e Lettore di Azure all'identità gestita o dell'applicazione della macchina virtuale, incluso solo l'ambito dei dati dell'agente specificato nell'area di lavoro.

Importante

L'assegnazione dei ruoli Operatore agente e Lettore di applicazioni aziendali di Microsoft Sentinel Business Applications tramite l'interfaccia della riga di comando assegna i ruoli solo nell'ambito dei dati dell'agente specificato nell'area di lavoro. Questa è l'opzione più sicura e pertanto consigliata.

Se è necessario assegnare i ruoli tramite il portale di Azure, è consigliabile assegnare i ruoli in un ambito di piccole dimensioni, ad esempio solo nell'area di lavoro di Microsoft Sentinel.

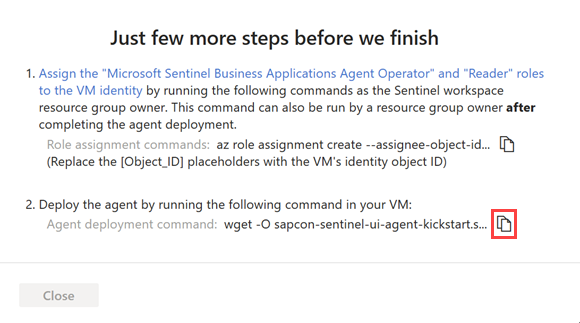

Selezionare Copia

accanto al comando Distribuzione agente nel passaggio 2. Ad esempio:

accanto al comando Distribuzione agente nel passaggio 2. Ad esempio:

Copiare la riga di comando in un percorso separato e quindi selezionare Chiudi.

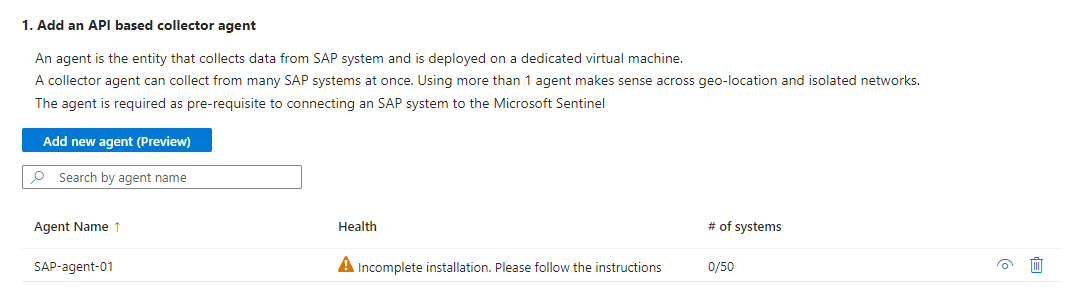

Le informazioni dell'agente pertinenti vengono distribuite in Azure Key Vault e il nuovo agente è visibile nella tabella in Aggiungere un agente di raccolta basato su API.

In questa fase, lo stato di Integrità dell'agente è "Installazione incompleta. Seguire le istruzioni indicate qui". Una volta installato correttamente l'agente, lo stato diventa Agente integro. Questo aggiornamento può richiedere fino a 10 minuti. Ad esempio:

Nota

La tabella visualizza il nome dell'agente e lo stato di integrità solo per gli agenti distribuiti tramite il portale di Azure. Gli agenti distribuiti tramite la riga di comando non vengono visualizzati qui. Per altre informazioni, vedere invece la scheda Riga di comando.

Nella macchina virtuale in cui si prevede di installare l'agente aprire un terminale ed eseguire il comando di distribuzione agent copiato nel passaggio precedente. Questo passaggio richiede privilegi sudo o radice nel computer agente del connettore dati.

Lo script aggiorna i componenti del sistema operativo e installa l'interfaccia della riga di comando di Azure, il software Docker e altre utilità necessarie, ad esempio jq, netcat e curl.

Fornire parametri aggiuntivi allo script in base alle esigenze per personalizzare la distribuzione del contenitore. Per altre informazioni sulle opzioni della riga di comando disponibili, vedere Informazioni di riferimento sullo script Kickstart.

Se è necessario copiare di nuovo il comando, selezionare Visualizza

a destra della colonna Integrità e copiare il comando accanto al comando Distribuzione agente in basso a destra.

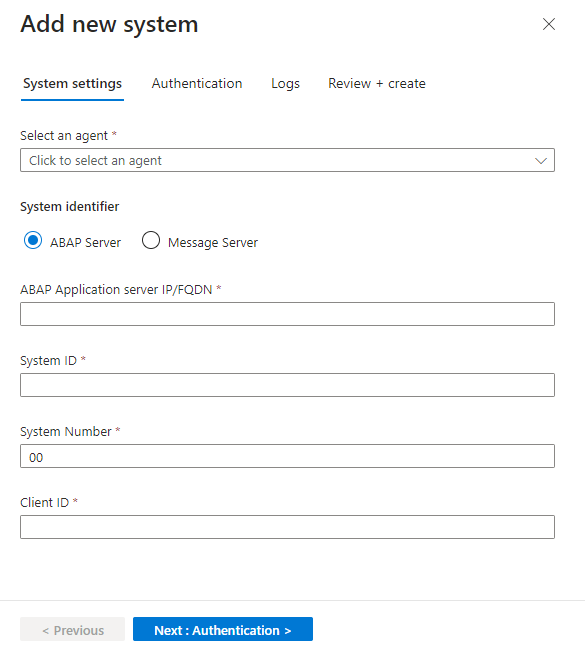

a destra della colonna Integrità e copiare il comando accanto al comando Distribuzione agente in basso a destra.Nell'area Configurazione della soluzione Microsoft Sentinel per il connettore dati dell'applicazione SAP selezionare Aggiungi nuovo sistema (anteprima) e immettere i dettagli seguenti:

In Selezionare un agente selezionare l'agente creato in precedenza.

In Identificatore di sistema selezionare il tipo di server:

- ABAP Server

- Message Server per l'uso di un server di messaggi come parte di un server di messaggi ABAP SAP Central Services (ASCS).

Continuare definendo i dettagli correlati per il tipo di server:

- Per un server ABAP, immettere l'indirizzo IP/FQDN del server applicazioni ABAP, l'ID e il numero di sistema e l'ID client.

- Per un server di messaggi, immettere l'indirizzo IP/FQDN del server messaggi, il numero di porta o il nome del servizio e il gruppo di accesso

Al termine, selezionare Avanti: Autenticazione.

Ad esempio:

Nella scheda Autenticazione immettere i dettagli seguenti:

- Per l'autenticazione di base, immettere l'utente e la password.

- Se è stata selezionata una connessione SNC quando si configura l'agente, selezionare SNC e immettere i dettagli del certificato.

Al termine, selezionare Avanti: Log.

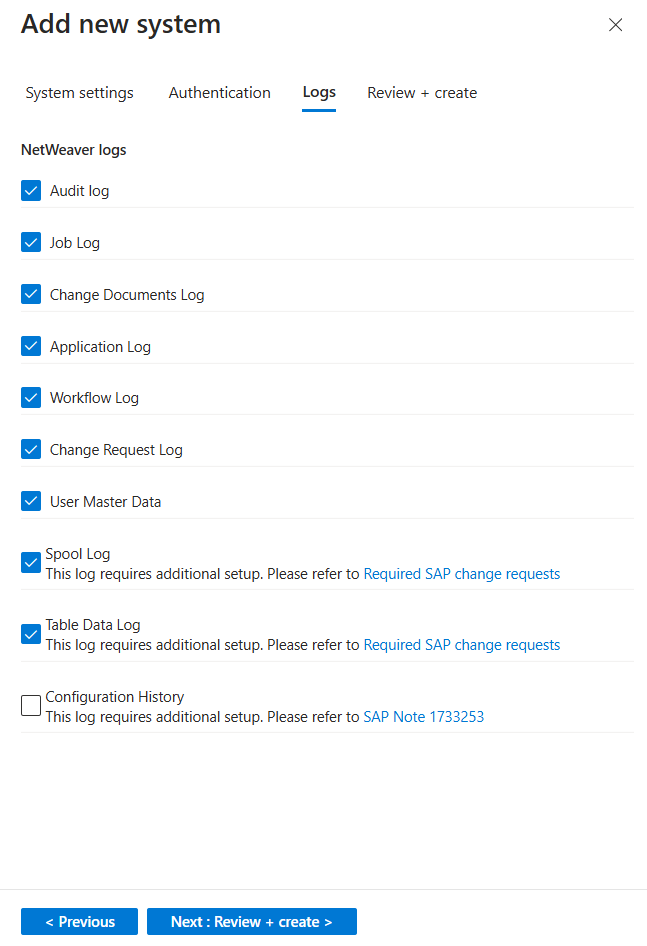

Nella scheda Log selezionare i log da inserire da SAP e quindi selezionare Avanti: Rivedi e crea. Ad esempio:

(Facoltativo) Per ottenere risultati ottimali nel monitoraggio della tabella SAP PAHI, selezionare Cronologia configurazione. Per altre informazioni, vedere Verificare che la tabella PAHI venga aggiornata a intervalli regolari.

Esaminare le impostazioni definite. Selezionare Indietro per modificare le impostazioni, oppure selezionare Distribuisci per distribuire il sistema.

La configurazione di sistema definita viene distribuita nell'insieme di credenziali delle chiavi di Azure definito durante la distribuzione. È ora possibile visualizzare i dettagli di sistema nella tabella in Configurare un sistema SAP e assegnarlo a un agente di raccolta. Questa tabella visualizza il nome dell'agente associato, l'ID sistema SAP (SID) e lo stato di integrità per i sistemi aggiunti tramite il portale o in altro modo.

In questa fase, lo stato di Integrità del sistema è In sospeso. Se l'agente viene aggiornato correttamente, esegue il pull della configurazione da Azure Key Vault e lo stato diventa Sistema integro. Questo aggiornamento può richiedere fino a 10 minuti.

Connettere il connettore dati senza agente

In Microsoft Sentinel passare alla pagina Connettori dati di configurazione > e individuare SAP ABAP e S/4 tramite il connettore dati Cloud Connector (anteprima).

Nell'area Configurazione , in Connettere una suite di integrazione SAP a Microsoft Sentinel selezionare Aggiungi connessione.

Nel riquadro Lato connessione senza agente immettere i dettagli seguenti:

Campo Descrizione Nome destinazione RFC Nome della destinazione RFC, ricavato dalla destinazione BTP. ID client senza agente SAP Valore clientid tratto dal file JSON della chiave del servizio Process Integration Runtime. Segreto client senza agente SAP Valore clientsecret tratto dal file JSON della chiave del servizio Process Integration Runtime. URL del server di autorizzazione Valore tokenurlurl tratto dal file JSON della chiave del servizio Process Integration Runtime. Ad esempio: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenIntegration Suite Endpoint Valore dell'URL tratto dal file JSON della chiave del servizio Process Integration Runtime. Ad esempio: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

Controllare la connettività e l'integrità

Dopo aver distribuito il connettore dati SAP, controllare l'integrità e la connettività dell'agente. Per altre informazioni, vedere Monitorare l'integrità e il ruolo dei sistemi SAP.

Passaggio successivo

Dopo aver distribuito il connettore, procedere con la configurazione del contenuto della soluzione Microsoft Sentinel per le applicazioni SAP. In particolare, la configurazione dei dettagli negli watchlist è un passaggio essenziale per abilitare i rilevamenti e la protezione dalle minacce.