Autenticazione a più fattori di Otto elementi essenziali

Questo articolo descrive in dettaglio i metodi per ottenere l'Australian Cyber Security Centre (ACSC) Essential Eight Maturity Model per l'autenticazione a più fattori usando il Microsoft Identity Platform.

Perché seguire le linee guida per l'autenticazione a più fattori di ACSC Essential Eight?

L'autenticazione a più fattori è uno dei controlli più efficaci che un'organizzazione può implementare per impedire a un antagonista di accedere a un dispositivo o a una rete e di accedere a informazioni sensibili. Se implementata correttamente, l'autenticazione a più fattori può rendere più difficile per un antagonista rubare credenziali legittime per intraprendere altre attività dannose in una rete. Grazie alla sua efficacia, L'autenticazione a più fattori è una delle otto essenziali delle strategie dell'ACSC per mitigare le strategie degli incidenti di sicurezza informatica per mitigare gli incidenti di sicurezza informatica.

Gli avversari tentano spesso di rubare credenziali utente o amministrative legittime quando compromettono una rete. Queste credenziali consentono loro di propagarsi facilmente in una rete e condurre attività dannose senza altri exploit, riducendo la probabilità di rilevamento. Gli avversari cercano anche di ottenere le credenziali per le soluzioni di accesso remoto, tra cui reti private virtuali (VPN), in quanto questi accessi possono mascherare ulteriormente le loro attività e ridurre la probabilità di essere rilevati.

Quando l'autenticazione a più fattori viene implementata correttamente, è più difficile per un antagonista rubare un set completo di credenziali. L'autenticazione a più fattori richiede che l'utente dimostri di avere accesso fisico a un secondo fattore. Qualcosa che hanno (un token fisico, una smart card, un telefono o un certificato software) o sono (biometria come un'impronta digitale o una scansione dell'iride).

Nozioni di base per l'autenticazione

Il modello ACSC Essential Eight Maturity per l'autenticazione a più fattori si basa sulla pubblicazione speciale NIST (National Institute of Standards and Technology) 800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management .

Gli articoli seguenti illustrano i concetti dell'autenticazione a più fattori e il mapping dei tipi di autenticatore NIST ai metodi di autenticazione Microsoft Entra.

- Nozioni di base per l'autenticazione NIST

- Tipi di autenticatore NIST e metodi di autenticazione Microsoft Entra allineati

Tipi di autenticatore

AcSC risolve i tipi di autenticatori nelle domande frequenti sull'implementazione comuni del modello Essential Eight Maturity relative all'autenticazione a più fattori (MFA).

- Windows Hello for Business usa la biometria (qualcosa che gli utenti sono) o un PIN (qualcosa che gli utenti conoscono). Per sbloccare una chiave o un certificato associato al modulo della piattaforma attendibile di un dispositivo (qualcosa che gli utenti hanno). Per altre informazioni, vedere Panoramica Windows Hello for Business.

Riferimenti aggiuntivi relativi a MFA by ACSC sono le domande frequenti sul modello Essential Eight Maturity per fare riferimento alla sezione 5.1.1 - 5.1.9 della pubblicazione NIST SP800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management . Queste sezioni forniscono altre informazioni sui tipi di autenticatore. Questi tipi possono essere usati per qualcosa che gli utenti conoscono, qualcosa che gli utenti hanno e qualcosa che gli utenti sono, che possono essere sbloccati con qualcosa che gli utenti conoscono o sono. L'ACSC offre ulteriori consigli sull'implementazione dell'autenticazione a più fattori.

Resistenza al phishing

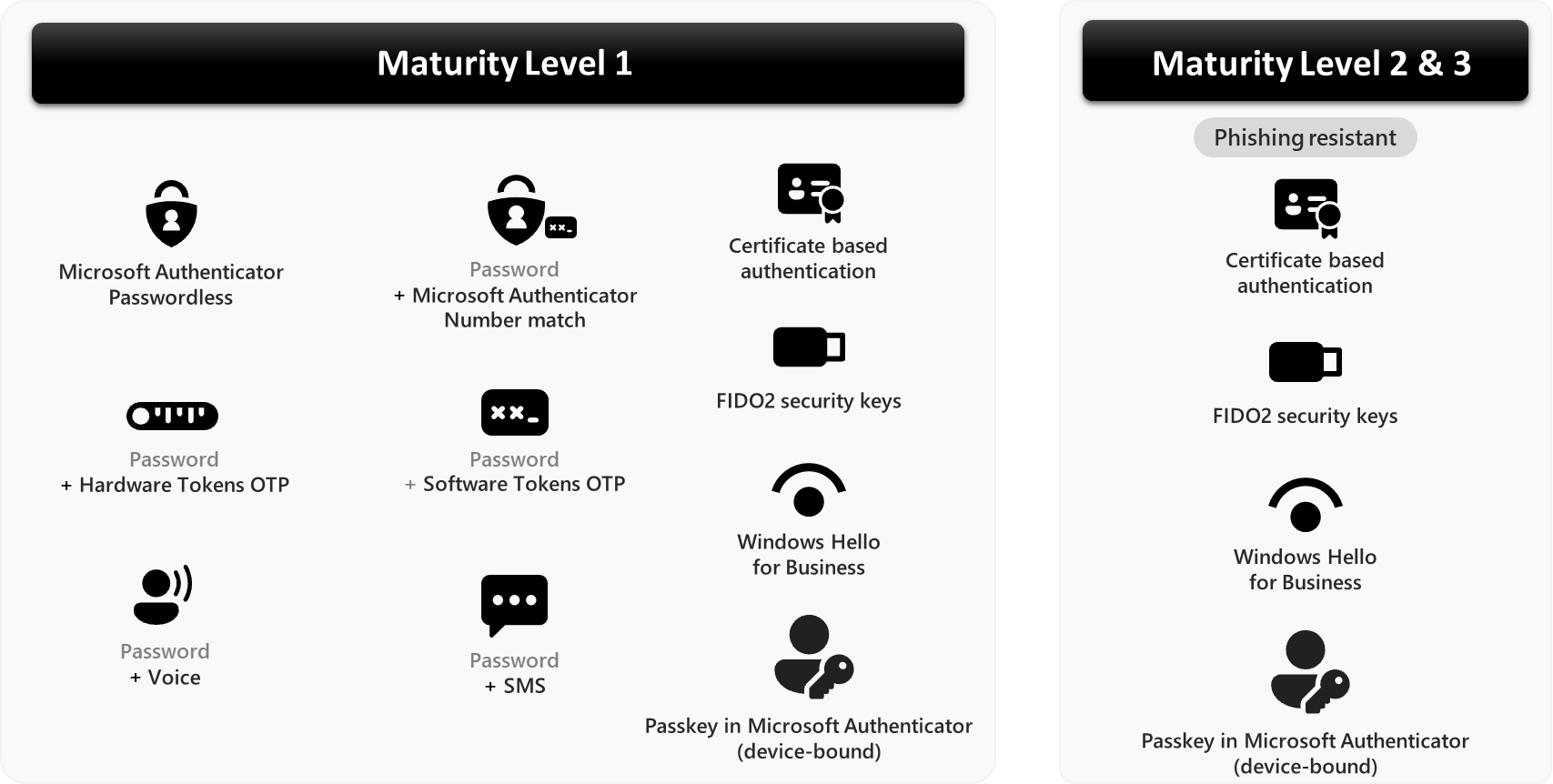

Tutti i metodi di autenticazione Microsoft Entra che soddisfano i livelli di maturità 2 e 3 usano autenticatori di crittografia che associano l'output dell'autenticatore alla sessione specifica da autenticare. Questa associazione viene eseguita usando una chiave privata controllata dall'attestazione per cui la chiave pubblica è nota al verificatore. Ciò soddisfa i requisiti di resistenza al phishing per i livelli di maturità 2 e 3.

Secondo il NIST, gli autenticatori che implicano l'immissione manuale di un output dell'autenticatore, ad esempio autenticatori out-of-band e OTP (pin una tantum), NON devono essere considerati resistenti alla rappresentazione del verificatore. Il motivo è che la voce manuale non associa l'output dell'autenticatore alla sessione specifica da autenticare. In un attacco man-in-the-middle, un verificatore impostore può riprodurre l'output dell'autenticatore OTP nel verificatore e autenticarsi correttamente.

Il risultato è che qualsiasi autenticatore che non verifica crittograficamente che il server di accesso sia quello che dice che è, può essere phished.

Tipi di autenticatori consentiti

Riepilogo dei tipi di autenticatore di chiave consentiti a ogni livello di maturità.