Configurazione di Gruppi e siti dell'etichetta di riservatezza per la conformità del governo australiano a PSPF

Questo articolo fornisce indicazioni sull'uso della configurazione di gruppi e siti di Microsoft Purview per abilitare le etichette di riservatezza per i siti di SharePoint e Microsoft Teams. Il suo scopo è quello di aiutare le organizzazioni governative australiane ad aumentare la loro capacità di proteggere le informazioni classificate di sicurezza in questi servizi, rispettando al tempo stesso i requisiti descritti in Protective Security Policy Framework (PSPF) e Information Security Manual (ISM).

Gruppi e le impostazioni dei siti possono essere abilitate per un'etichetta di riservatezza durante la configurazione dell'ambito dell'etichetta. Queste impostazioni consentono l'applicazione di etichette di riservatezza a posizioni come i siti di SharePoint Teams e i gruppi di Microsoft 365.

Gruppi e la configurazione dei siti consentono di applicare in modo coerente i controlli seguenti per le posizioni con un'etichetta applicata:

- Contrassegni visivi della posizione

- Impostazioni di privacy della posizione

- Autorizzazioni di appartenenza guest per la posizione

- Opzioni di condivisione della posizione

- Requisiti di accesso condizionale della posizione (in base alla gestione dei dispositivi o a criteri di accesso condizionale completi)

- Avvisi di posizione fuori posto che si attivano quando gli elementi etichettati con maggiore sensibilità vengono spostati in posizioni di riservatezza inferiori

L'abilitazione della configurazione delle etichette di gruppi e siti rende disponibili le opzioni dei criteri di etichetta configurati per tutti i siti di SharePoint o Teams appena creati. Se un utente rientra nell'ambito di un criterio di etichetta che richiede l'etichettatura obbligatoria per questi elementi, ogni volta che l'utente crea un nuovo sito di SharePoint o un gruppo di Microsoft 365, l'utente deve selezionare un'etichetta di riservatezza.

Queste impostazioni sono allineate al criterio pspf (Protective Security Policy Framework) Policy 8 Core Requirement C perché il criterio è configurato in modo proporzionale alla sensibilità di una posizione.

| Requisito | Dettagli |

|---|---|

| PsPF Policy 8 Core Requirement C (v2018.6) | Implementare controlli operativi per queste informazioni proporzionali al valore, all'importanza e alla sensibilità. |

Queste impostazioni si allineano anche al requisito principale A e al requisito di supporto 1 dei criteri PSPF 8, in quanto estendono il requisito per gli utenti di identificare file e messaggi di posta elettronica in posizioni come siti di SharePoint e Teams.

| Requisito | Dettagli |

|---|---|

| Requisito principale A e requisito di supporto 1: Identificazione delle aziende informative (v2018.6) | L'originatore deve determinare se le informazioni generate sono informazioni ufficiali (destinate all'uso come record ufficiale) e se tali informazioni sono classificate per la sicurezza. |

Queste impostazioni si allineano anche al requisito di supporto 4 perché la funzionalità estende i requisiti di contrassegno da file e messaggi di posta elettronica a siti di SharePoint, Teams e gruppi di Microsoft 365.

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8 Supporto requisito 4 - Informazioni di contrassegno (v2018.6) | L'originatore deve identificare chiaramente le informazioni riservate e classificate per la sicurezza, incluse le e-mail, usando contrassegni protettivi applicabili. |

Nota

Per applicare automaticamente un'etichetta scelta a qualsiasi elemento creato all'interno di una posizione, usare l'opzione Etichettatura predefinita per SharePoint .

Posizione e riservatezza degli elementi di SharePoint

Quando un'etichetta di riservatezza viene applicata a una posizione di SharePoint, i contrassegni visivi, forniti nella parte superiore del sito, forniscono un'indicazione della sensibilità della posizione per gli utenti. Queste informazioni sono utili per determinare se le informazioni presenti nel sito sono appropriate per la distribuzione.

Le etichette applicate ai siti di SharePoint vengono modificate dai proprietari dei siti o dagli amministratori di SharePoint.

Consiglio

Le visualizzazioni nelle raccolte documenti di SharePoint possono essere modificate per mostrare l'etichetta di riservatezza applicata agli elementi. Questa funzionalità è utile per identificare gli elementi in una posizione, che potrebbe non essere disponibile.

Le icone dei file nella directory di SharePoint possono essere personalizzate per visualizzare i marcatori di icona per gli elementi etichettati soggetti a restrizioni di condivisione o per gli elementi con un suggerimento per i criteri configurato. Queste due configurazioni sono allineate a OFFICIAL: classificazioni di sicurezza sensibili e PROTETTE per fornire un approccio di contrassegno diverso per gli utenti che lavorano nelle raccolte documenti. Ad esempio:

![]()

Per altre informazioni sulla limitazione delle opzioni di condivisione, vedere Impedire la condivisione di informazioni classificate per la sicurezza.

Posizione di Teams e riservatezza degli elementi

Come SharePoint, i nuovi Teams creati dagli utenti che rientrano nell'ambito dei criteri di etichettatura sono soggetti ai requisiti di tale criterio, che possono richiedere loro di selezionare un'etichetta.

Le etichette applicate a Teams vengono modificate dai proprietari del team, dagli amministratori di Teams o dagli amministratori Microsoft Entra ID tramite il gruppo di Microsoft 365 sottostante del team.

Come per SharePoint, le visualizzazioni file di Teams possono essere modificate in modo che gli utenti abbiano un'indicazione chiara della riservatezza degli elementi.

Riservatezza del gruppo di Microsoft 365

Gruppi e la configurazione dei siti applica le etichette dei criteri applicate ai gruppi di Microsoft 365. I gruppi di Microsoft 365 vengono usati come servizio di appartenenza per Teams e per i siti del team di SharePoint. Questa funzionalità ha altri usi all'interno degli ambienti Microsoft 365. Ad esempio, viene usato come servizio di appartenenza dietro le cassette postali del gruppo. Si tratta di una progressione rispetto al tradizionale Elenchi di distribuzione di Exchange, che consente l'amministrazione automatica dell'utente e la possibilità di sottoscrivere o annullare la sottoscrizione dei messaggi di gruppo recapitati direttamente alla cassetta postale.

L'applicazione di etichette alle cassette postali di gruppo può fornire un'indicazione chiara della riservatezza del contenuto che deve esistere o può essere condiviso in modo sicuro con i membri del gruppo. È anche possibile configurare altri controlli per limitare la distribuzione del contenuto di sensibilità più elevate.

Etichette che richiedono la configurazione di gruppi e siti

Gruppi e la configurazione dei siti potrebbe non essere applicabile a tutte le etichette e richiede la personalizzazione. Ad esempio, i marcatori di gestione delle informazioni sono più rilevanti per i singoli elementi che per le posizioni. Un'analogia è che un'etichetta applicata a una posizione è simile a una classe contenitore applicata a un armadio bloccabile o a una cassaforte. Il contenitore include un set di controlli per proteggere le informazioni contenute, ma potrebbe non essere necessariamente necessario un contenitore per ogni etichetta. Gli elementi contrassegnati con le varie combinazioni di un'etichetta (ad esempio, OFFICIAL Sensitive e tutte le immi associate e altre etichette secondarie) possono risiedere nello stesso contenitore con lo stesso livello di protezione applicato. Ai singoli elementi all'interno del contenitore potrebbe essere applicata qualsiasi variante di etichette fino all'etichetta del contenitore inclusa.

Quando si tratta della configurazione di gruppi e siti in questo modo, è possibile che sia necessaria una sola etichetta per ogni categoria per essere applicabile a gruppi e siti. Questa potrebbe essere l'etichetta senza iMM applicati. Con le impostazioni di gruppi e siti abilitate solo per determinate etichette, solo quelle etichette sono disponibili per l'applicazione in queste posizioni. La tabella seguente è un esempio nel contesto del governo australiano.

| Etichetta di riservatezza | configurazione di Gruppi e siti | Disponibile per l'applicazione in SharePoint e Teams |

|---|---|---|

| UFFICIOSO | Attivato | Selezionabile |

| UFFICIALE | Attivato | Selezionabile |

| OFFICIAL Sensitive | Off | |

| - OFFICIAL Sensitive | Attivato | Selezionabile |

| - OFFICIAL Sensitive Personal Privacy | Off | |

| - OFFICIAL Sensitive Legal Privilege | Disattivato | |

| - OFFICIAL Sensitive Legislative Secrecy | Off | |

| - OFFICIAL Sensitive NATIONAL CABINET | Off |

In questa configurazione, una posizione etichettata come OFFICIAL Sensitive dovrebbe contenere INFORMAZIONI UFFICIALI: Informazioni sensibili , incluse le informazioni relative ai messaggi imme di privacy personale, privilegi legali e segreto legislativo.

Esistono situazioni in cui è necessaria una configurazione alternativa e per determinarlo è necessario completare l'analisi aziendale appropriata. Ad esempio, le organizzazioni governative che hanno un requisito per l'applicazione di controlli diversi a posizioni con privilegi legali PROTETTI potrebbero voler abilitare la configurazione di gruppi e siti per questa etichetta. Potrebbe anche essere necessario registrare le giustificazioni delle modifiche delle etichette per le modifiche apportate a questi elementi. In tali situazioni, l'etichetta PROTECTED Legal Privilege deve essere un'etichetta completa anziché una sottoetichetta. Dovrebbe anche essere posizionato sopra l'altra categoria PROTECTED in modo che le modifiche dell'etichetta da PROTECTED Legal Privilege a PROTECTED possano essere identificate come un abbassamento della sensibilità. La tabella seguente ne è un esempio nel contesto del governo australiano.

| Etichetta di riservatezza | configurazione di Gruppi e siti | Disponibile per l'applicazione in SharePoint e Teams |

|---|---|---|

| PROTETTO | Disattivato | |

| -PROTETTO | Attivato | Selezionabile |

| - PROTECTED Personal Privacy | Off | |

| - PROTECTED Legislative Secrecy | Off | |

| - ARMADIO PROTETTO | Off | |

| PRIVILEGIO LEGALE PROTETTO | Attivato | Selezionabile |

Abilitazione dell'integrazione di gruppi e siti

Per applicare le impostazioni di gruppi e siti alle etichette, è necessario abilitare l'opzione per l'organizzazione. Questo processo prevede l'uso di PowerShell sicurezza & conformità. Per altre informazioni su questo processo, vedere Assegnare etichette di riservatezza ai gruppi - Microsoft Entra | Microsoft Learn.

Dopo che le impostazioni di gruppi e siti sono state abilitate correttamente tramite PowerShell, l'opzione per selezionare questa configurazione diventa disponibile all'interno della configurazione delle etichette.

Impostazioni di privacy delle etichette

La prima opzione disponibile tramite la configurazione di gruppi e siti è la privacy. Questa impostazione consente alle organizzazioni di applicare le impostazioni di privacy in tutti i gruppi di Microsoft 365 (incluse le cassette postali del gruppo), Teams e i siti di SharePoint. La privacy può essere impostata su pubblico, privato o nessuno.

Le impostazioni sulla privacy sono rilevanti per l'informativa PSPF 9 requisito 2, che si riferisce al principio di necessità di sapere :

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 2 - Limitazione dell'accesso a informazioni e risorse riservate e classificate (v2018.6) | Per ridurre il rischio di divulgazione non autorizzata, le entità devono garantire che l'accesso a informazioni o risorse riservate riservate e di sicurezza venga fornito solo alle persone con necessità di sapere. |

Un'impostazione di privacy pubblica consente a chiunque nell'organizzazione di partecipare al gruppo e/o di accedere al contenuto dei gruppi. Questa impostazione può essere appropriata per l'etichetta NON UFFICIALE.

L'impostazione della privacy di un'etichetta su nessuno consente ai proprietari del gruppo la flessibilità di decidere un'impostazione di privacy appropriata.

Per il contenuto OFFICIAL, il criterio PSPF 8 afferma che il principio della necessità di sapere è consigliato ma non obbligatorio. L'etichetta OFFICIAL verrà probabilmente applicata a numerosi elementi destinati alla distribuzione. Pertanto, dare ai proprietari di gruppi OFFICIAL la flessibilità di decidere sulla privacy.

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8 Allegato A - Protezioni minime e requisiti di gestione per le informazioni UFFICIALI (v2018.6) | Il principio della necessità di sapere è consigliato per le informazioni UFFICIALI. |

Per OFFICIAL: Informazioni sensibili e PROTETTE, si applica il principio della necessità di sapere. Le opzioni di privacy devono essere impostate su private. Ciò consente di evitare che le informazioni contenute siano accessibili da coloro che non hanno bisogno di sapere e rende i proprietari del gruppo responsabili di tutte le aggiunte di appartenenza.

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8 Allegato A - Protezioni minime e requisiti di gestione per OFFICIAL: Informazioni sensibili (v2018.6) | Il principio della necessità di sapere si applica a tutte le informazioni ufficiali: sensibili. |

| Criteri PSPF 8 Allegato A - Requisiti minimi di protezione e gestione delle informazioni PROTETTE (v2018.6) | Il principio della necessità di sapere si applica a tutte le informazioni PROTETTE. |

Configurazione dell'accesso guest

Le opzioni disponibili per controllare l'accesso guest tramite l'etichetta di riservatezza sono configurazioni semplici, ma l'approccio desiderato varia a seconda della configurazione dell'organizzazione e dei requisiti di collaborazione esterna più ampi. Per questo motivo, sono disponibili consigli specifici per le organizzazioni con requisiti per un controllo elevato della collaborazione esterna rispetto alle organizzazioni con esigenze di basso controllo.

Controllo di collaborazione esterno elevato

Le organizzazioni con un controllo elevato della collaborazione esterna richiedono una configurazione rigorosa, che regola strettamente l'accesso esterno all'ambiente Microsoft 365. Tali organizzazioni hanno configurato:

- Restrizioni per limitare l'accesso guest agli oggetti directory.

- Restrizioni che limitano la possibilità dell'utente di invitare guest ad eccezione di quelli a cui sono concesse le autorizzazioni "guest inviter".

- Restrizioni per limitare gli inviti guest solo ai domini preapprovati.

- Criteri di accesso condizionale che richiedono l'uso dell'autenticazione a più fattori (MFA) e del contratto per le condizioni per l'utilizzo per l'accesso guest.

- Flussi di lavoro di approvazione guest, inclusi potenzialmente un controllo delle autorizzazioni di sicurezza guest e la conferma di "necessità di sapere".

- Processi di gestione guest in corso che usano le verifiche di accesso per controllare gli account guest e rimuovere gli utenti guest dall'ambiente quando l'accesso non è più necessario.

Le organizzazioni avranno anche accordi con organizzazioni esterne, che delineano gli obblighi amministrativi da ogni parte della partnership.

I requisiti seguenti sono rilevanti per un controllo di collaborazione esterno elevato:

| Requisito | Dettagli |

|---|---|

| PsPF Policy 8 Core Requirement C (v2018.6) | Implementare controlli operativi per queste informazioni proporzionali al valore, all'importanza e alla sensibilità. |

| Criteri PSPF 8 Allegato A - Requisiti minimi di protezione e gestione delle informazioni PROTETTE (v2018.6) | L'accesso continuo alle informazioni PROTETTE richiede un'autorizzazione di sicurezza di base (minimo). |

| Criterio PSPF 9 Requisito 1 - Contratti formalizzati per la condivisione di informazioni e risorse (v2018.6) | Quando si comunicano informazioni o risorse classificate di sicurezza a una persona o a un'organizzazione al di fuori del governo, le entità devono avere un contratto o un accordo, ad esempio un contratto o un atto, che disciplina la modalità di utilizzo e protezione delle informazioni. |

| Criterio PSPF 9 Requisito 3a - Informazioni e risorse classificate per la sicurezza di accesso in corso (v2018.6) | Le entità devono assicurarsi che le persone che richiedono l'accesso continuo alle informazioni o alle risorse classificate per la sicurezza siano cancellate dal livello di sicurezza appropriato. |

Le organizzazioni che hanno implementato l'elenco precedente di controlli sono in grado di abilitare l'accesso guest e la collaborazione esterna per tutte le etichette fino a PROTECTED incluso (a condizione che l'autorizzazione guest sia ottenuta e mantenuta al livello appropriato).

Controllo di collaborazione esterno basso

Le organizzazioni con controlli di collaborazione esterni ridotti e che non hanno implementato l'elenco precedente di controlli devono tenere presente quanto segue:

- L'invito guest non è limitato solo alle organizzazioni approvate.

- Non è disponibile un flusso di lavoro di approvazione guest, che include un controllo delle autorizzazioni di sicurezza guest.

- Non è disponibile un processo per la gestione guest in corso, incluso l'uso di verifiche di accesso.

Per tali organizzazioni, l'abilitazione dell'accesso guest al contenuto PROTETTO non è appropriata, in quanto i controlli e i processi operativi, che garantiscono che le autorizzazioni di sicurezza appropriate non siano abilitate.

Etichettare le impostazioni di accesso utente esterno

L'impostazione "accesso utente esterno" controlla se i guest possono essere aggiunti ai gruppi di Microsoft 365 (che include Teams) con l'etichetta applicata.

Le organizzazioni con un controllo di collaborazione esterno elevato possono abilitare questa impostazione su tutte le etichette per consentire la collaborazione guest su tutta la linea.

Coloro che hanno un controllo inferiore potrebbero voler abilitare questa opzione solo per siti NON UFFICIALI e UFFICIALI, Teams e gruppi.

Le organizzazioni che non usano la collaborazione guest all'interno del tenant devono disattivare questa impostazione e, inoltre, disabilitare le impostazioni di accesso guest all'interno di Entra.

Importante

Le impostazioni del tenant guest configurate in Entra hanno sempre la precedenza su qualsiasi configurazione basata su etichetta.

Se i guest non sono abilitati per l'ambiente in Entra, l'impostazione di accesso utente esterno dall'etichetta è irrilevante e ignorata.

Le impostazioni di accesso esterno fornite nelle impostazioni di gruppi e siti di esempio illustrano i controlli operativi proporzionali alla sensibilità di una posizione (in base al requisito C dei criteri PSPF 8 core).

Configurazione della condivisione delle etichette

I gruppi di etichette e le impostazioni dei siti consentono impostazioni di condivisione della configurazione coerenti in base all'etichetta applicata a un percorso.

L'impostazione predefinita dell'organizzazione (l'impostazione più bassa consentita) viene ottenuta dall'impostazione di condivisione di SharePoint configurata. L'amministratore può quindi configurare impostazioni più restrittive singolarmente nel sito o configurate in base all'etichetta di riservatezza applicata ai siti.

Il vantaggio della configurazione basata sulle etichette di riservatezza è che i percorsi sensibili sono protetti da una condivisione inappropriata tramite la configurazione basata su etichette anziché ereditare il valore minimo predefinito dell'organizzazione.

Per i controlli di condivisione basati su etichetta sono disponibili le opzioni seguenti:

- Chiunque consente la condivisione degli elementi dalla posizione con etichetta e l'accesso da parte degli utenti che ricevono i collegamenti senza alcuna autenticazione o autorizzazione. Verificare che "need-to-know" per questo tipo di collegamento non sia abilitato.

- I guest nuovi ed esistenti richiedono che gli utenti guest eseguano l'autenticazione prima di accedere ai collegamenti e possano essere usati anche per creare account guest al momento dell'accesso. Questa opzione non è consigliata per le organizzazioni che cercano un controllo di collaborazione esterno elevato.

- I guest esistenti consentono la condivisione di elementi da posizioni etichettate con account guest già presenti nella directory di un'organizzazione. Questa opzione è adatta a molte situazioni in quanto fornisce l'autenticazione e l'autorizzazione. Questa opzione è consigliata per le organizzazioni che cercano un controllo elevato della collaborazione esterna.

- Solo gli utenti dell'organizzazione limitano la condivisione solo agli utenti interni.

Una distribuzione tipica inizierebbe con l'opzione "guest nuovi ed esistenti" selezionata per le posizioni a bassa sensibilità, che viene visualizzata come "solo persone dell'organizzazione" per la sensibilità elevata, ad esempio posizioni PROTETTE. Le organizzazioni con alto controllo di collaborazione esterna usano l'opzione "Guest esistenti" in tutte le etichette.

Come per le impostazioni di accesso esterno, le configurazioni di esempio fornite nelle impostazioni di gruppi e siti di esempio sono progettate per dimostrare i controlli operativi proporzionali alla sensibilità di una posizione (in base al requisito C del criterio PSPF 8 core).

Se un'organizzazione vuole limitare ulteriormente la condivisione da posizioni etichettate, è possibile abilitare funzionalità avanzate tramite PowerShell che controllano le opzioni di condivisione rese disponibili ai membri del sito o del team. Questa configurazione può essere applicata alle etichette PROTECTED per allinearsi ai criteri PSPF 9 Requisito 2:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 2 - Limitazione dell'accesso a informazioni e risorse riservate e classificate (v2018.6) | Per ridurre il rischio di divulgazione non autorizzata, le entità devono garantire che l'accesso a informazioni o risorse riservate riservate e di sicurezza venga fornito solo alle persone con necessità di sapere. |

Questa opzione garantisce che i proprietari del team abbiano il controllo dell'accesso degli utenti al contenuto archiviato all'interno di percorsi PROTETTI, in quanto devono completare tutte le attività di condivisione per conto dei membri o fornire l'accesso alle informazioni contenute nel sito o nel team espandendone l'appartenenza.

Queste funzionalità possono essere configurate tramite powershell seguente:

Set-Label -Identity <Label_GUID> -AdvancedSettings @{MembersCanShare="MemberShareNone"}

Per altre informazioni sull'opzione MembersCanShare, vedere Usare le etichette di riservatezza con i siti di Microsoft Teams, Gruppi di Microsoft 365 e SharePoint.

Accesso condizionale

I criteri di accesso condizionale in Microsoft Entra ID forniscono controlli per regolare l'accesso ai servizi che usano l'autenticazione Entra e il controllo di accesso. I criteri di accesso condizionale valutano condizioni specifiche per determinare se l'accesso è o non è consentito a servizi specifici, ad esempio SharePoint, Teams o Microsoft 365 in generale. La funzionalità predefinita dei criteri di accesso condizionale non consente un controllo più granulare dell'accesso al gruppo o al livello di sito specifico.

La configurazione dell'accesso condizionale dell'etichetta di riservatezza consente l'allineamento tra l'etichetta applicata a una posizione (sito o team) e i requisiti di accesso utente. Ciò fornisce un livello di controllo più granulare rispetto a quello che sarebbe possibile ottenere tramite l'accesso condizionale standard, che per la maggior parte delle situazioni viene controllato all'accesso o alla connessione a un servizio.

I requisiti di accesso condizionale specifici dell'etichetta di riservatezza vengono applicati oltre a tutti i requisiti di accesso condizionale. Ad esempio, se un criterio di accesso condizionale richiede quanto segue:

- Gli utenti eseguono l'autenticazione.

- Gli utenti verificano la propria identità tramite l'autenticazione a più fattori (MFA).

- Gli utenti devono trovarsi in un dispositivo gestito.

Se queste condizioni sono tutte vere, un criterio basato su etichetta che richiede anche un dispositivo gestito fornisce un valore minimo in quanto questo requisito viene soddisfatto dall'attivazione dei criteri di accesso condizionale all'accesso.

Tuttavia, agli utenti potrebbe essere consentito l'autenticazione e l'accesso ad alcune posizioni ,ad esempio OFFICIAL o OFFICIAL, tramite dispositivi non gestiti. Se quindi tentano di accedere a una posizione di riservatezza più elevata (ad esempio OFFICIAL: Sensitive), configurata per richiedere i dispositivi gestiti, l'accesso viene bloccato. Queste funzionalità possono essere usate per consentire il lavoro remoto abilitando un livello di accesso tramite dispositivi mobili personali o computer domestici, senza aprire l'organizzazione al rischio che tali dispositivi vengano usati per accedere a posizioni altamente sensibili.

Come per molte delle opzioni di configurazione di gruppi e siti, questi controlli possono essere associati al requisito C del criterio PSPF 8 Core perché consentono l'applicazione di restrizioni di accesso in base alla riservatezza di una posizione:

| Requisito | Dettagli |

|---|---|

| PsPF Policy 8 Core Requirement C (v2018.6) | Implementare controlli operativi per queste informazioni proporzionali al valore, all'importanza e alla sensibilità. |

Inoltre, poiché questo set di controlli si occupa di limitare l'accesso alle informazioni e contribuire a garantire la necessità di conoscere, è applicabile anche il requisito 2 del criterio PSPF 9:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 2 - Limitazione dell'accesso a informazioni e risorse riservate e classificate (v2018.6) | Per ridurre il rischio di divulgazione non autorizzata, le entità devono garantire che l'accesso a informazioni o risorse riservate riservate e di sicurezza venga fornito solo alle persone con necessità di sapere. |

Sono disponibili due categorie di configurazione dell'accesso condizionale tramite le impostazioni di gruppi e siti, ovvero:

- Restrizioni dei dispositivi non gestiti

- Contesto di autenticazione

Restrizioni dei dispositivi non gestiti

I dispositivi non gestiti sono dispositivi che non sono registrati nella piattaforma di gestione dei dispositivi Intune o non sono aggiunti a Microsoft Entra ID. L'identificazione dei dispositivi non gestiti consente di garantire che i dispositivi che si connettono all'ambiente siano noti, che gli utenti abbiano eseguito l'autenticazione con un account aziendale e che siano soddisfatti un set di requisiti di base del dispositivo. I dispositivi che non soddisfano questi requisiti possono essere considerati come rischi più elevati rispetto a quelli che lo fanno.

Per altre informazioni sui dispositivi aggiunti Microsoft Entra ID, vedere Che cos'è un dispositivo aggiunto ad Azure AD?

La configurazione delle opzioni dei dispositivi non gestiti nelle etichette di riservatezza consente di collegare i siti di SharePoint etichettati o Teams ai criteri di accesso condizionale destinati ai dispositivi non gestiti e l'applicazione di "restrizioni applicate dall'app".

Sono disponibili tre opzioni di configurazione:

- Consenti l'accesso completo dalle app desktop, dalle app per dispositivi mobili e dal Web: questa opzione consente ai dispositivi non gestiti di accedere a posizioni etichettate senza restrizioni. Ciò consente agli utenti di scaricare file da queste posizioni nel dispositivo non gestito, il che può causare la perdita di dati senza altri controlli. Per questo motivo, alcune organizzazioni possono scegliere di abilitarlo solo per le posizioni con sensibilità inferiore.

- Consenti accesso limitato e solo Web: questa opzione consente ai dispositivi non gestiti di accedere ai percorsi etichettati solo tramite un Web browser. Queste sessioni solo Web possono anche rimuovere la possibilità di scaricare o stampare file, garantendo la necessità di sapere proteggendosi dalle informazioni sensibili scaricate e archiviate in posizioni in cui possono essere facilmente accessibili da un utente malintenzionato o visualizzate accidentalmente.

- Blocca l'accesso: questa opzione può essere usata per bloccare l'accesso del dispositivo non gestito alle posizioni con un'etichetta applicata.

Contesto di autenticazione

Esistono alcuni scenari in cui le organizzazioni potrebbero dover applicare controlli più granulari alle posizioni etichettate rispetto a quelli basati esclusivamente sullo stato di gestione dei dispositivi. Il contesto di autenticazione consente l'allineamento di un criterio di accesso condizionale completo con percorsi etichettati.

Un contesto di autenticazione è essenzialmente un 'oggetto', usato per collegare un criterio di accesso condizionale con un'etichetta di riservatezza. I tentativi di accesso a un sito etichettato attivano i criteri di accesso condizionale collegati e ne applicano i requisiti.

I vantaggi del contesto di autenticazione sono:

- Consente l'applicazione coerente dei criteri di accesso condizionale completi in base alla sensibilità delle posizioni.

- Il controllo granulare di un criterio di accesso condizionale completo consente di soddisfare scenari più di nicchia, ad esempio esclusioni basate su utenti o gruppi, posizione o restrizioni basate su IP.

Il contesto di autenticazione e i criteri di accesso condizionale associati devono essere creati all'interno di Microsoft Entra ID prima di poter essere collegati a un'etichetta.

Allineamento con protezioni minime per la gestione

Pspf Policy 8 Allegato A include un elenco di controlli, che dovrebbero essere in atto per l'uso e l'archiviazione di informazioni al di fuori delle strutture governative.

Questi allegati includono definizioni di dispositivi gestiti (stato protetto) e non gestiti (stato non protetto) insieme a istruzioni sull'uso di dispositivi non governativi autorizzati, è complesso. Per altre informazioni sui dettagli di questi allegati, vedere Protective Security Policy Framework (PSPF).For more information on the details of these annexes, see the Protective Security Policy Framework (PSPF).

Per quanto riguarda l'uso di dispositivi non autorizzati e non governativi, che rientrano nella categoria "tutti gli altri dispositivi mobili":

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8 Allegato B - Protezioni minime e requisiti di gestione per i dispositivi mobili rilasciati dal governo (v2018.6) | Tutti gli altri dispositivi mobili, ovvero i dispositivi non di proprietà, rilasciati o autorizzati dall'entità. Questi dispositivi non devono essere autorizzati ad accedere, elaborare, archiviare o comunicare ufficiali pubblici: informazioni sensibili o superiori. |

Di seguito è riportato un esempio di configurazione dei criteri di accesso condizionale basato su etichetta in linea con il requisito C del criterio PSPF 8 Core (controlli proporzionali alla sensibilità). L'esempio dimostra inoltre che i criteri di accesso condizionale generali si applicano agli utenti attivati all'autenticazione/accesso al servizio prima di qualsiasi controllo basato sulla posizione che potrebbe essere applicato ai percorsi etichettati tramite il contesto di autenticazione:

| Etichetta | Impostazioni di accesso condizionale |

|---|---|

| UFFICIOSO | Consentire l'accesso completo. |

| UFFICIALE | Consentire l'accesso completo. |

| OFFICIAL: Sensitive | Bloccare l'accesso in tutti i dispositivi non gestiti. |

| PROTETTO | Collegamento a un contesto di autenticazione che: - Richiede un dispositivo gestito, - Richiede l'appartenenza a un gruppo di utenti autorizzati e - Richiede l'accesso da una posizione attendibile. |

Avvisi fuori luogo dei dati

L'applicazione di un'etichetta a una posizione tramite la configurazione di gruppi e siti consente l'invio di avvisi out-of-place ai dati.

Quando un amministratore applica un'etichetta a una posizione, stabilisce che la posizione è appropriata per l'archiviazione di elementi fino all'etichetta applicata inclusa. Se una posizione è configurata come "OFFICIAL: Sensitive", può contenere elementi di tutte le etichette fino a "OFFICIAL: Sensitive" e tutte le etichette secondarie che possono esistere all'interno dello stesso raggruppamento.

Se un elemento PROTECTED viene spostato in una posizione "OFFICIAL: Sensitive", si tratta di una perdita di dati e richiede una correzione, ovvero la posizione in cui è importante l'avviso fuori luogo.

Quando si verificano tali eventi:

- L'azione non è bloccata, che è importante perché potrebbe essere stata dovuta a una riclassificazione o a un altro processo aziendale richiesto.

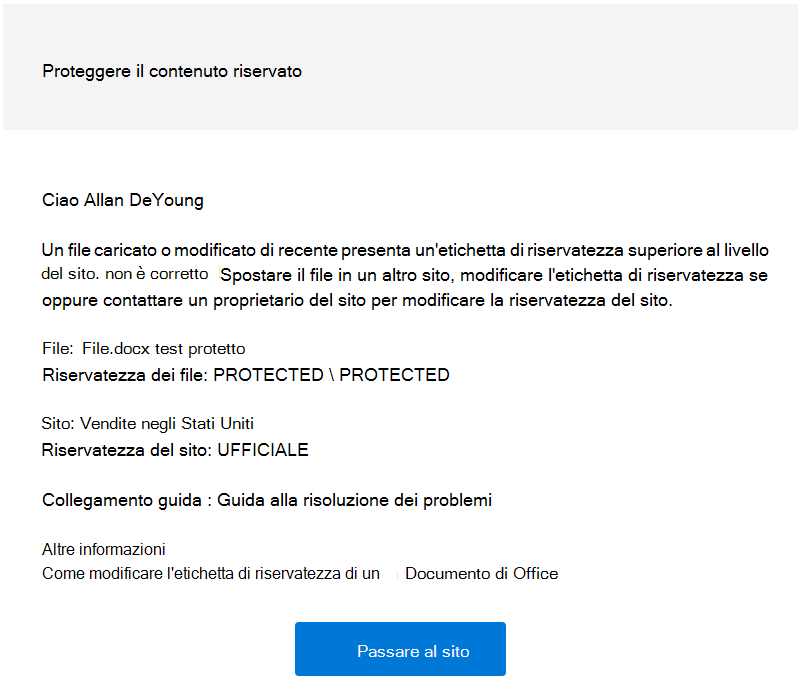

- Un avviso rilevato di etichetta di riservatezza incompatibile viene inviato all'utente, che tenta di informarli sul problema, fornire collegamenti all'elemento, alla posizione e all'elemento e indirizzarli a un URL per ulteriore assistenza.

- Viene inviato un avviso all'amministratore del sito di SharePoint che li informa dell'evento imprevisto. Se necessario, è possibile implementare regole del flusso di posta o configurazioni simili per indirizzare questi avvisi ai team di sicurezza.

- Viene generato un evento del log di controllo 'Rilevata mancata corrispondenza di riservatezza dei documenti'.

Di seguito è riportato un esempio di avviso che viene inviato agli utenti quando si verifica un'azione di questo tipo:

Consiglio

L'URL HelpLink fornito in questa notifica può essere configurato tramite:

Set-SPOTenant –LabelMismatchEmailHelpLink “URL”

Gli avvisi fuori luogo dei dati devono essere monitorati attentamente come segue:

- I principi di necessità possono essere difficili da rispettare quando PROTECTED o OFFICIAL: gli elementi sensibili vengono spostati in contenitori con sensibilità inferiore che potrebbero, ad esempio, avere una configurazione della privacy più permissiva.

- È probabile che controlli come l'accesso condizionale siano più rilassati in posizioni con sensibilità inferiore, il che potrebbe comportare l'esfiltrazione o lo spostamento dei dati in dispositivi non gestiti.

Le organizzazioni governative possono ridurre i rischi di esfiltrazione dei dati fuori luogo, usando l'approccio a più livelli di Microsoft Purview. Tra queste vi sono anche:

- Approcci per il monitoraggio degli avvisi out-of-place dei dati.

- Inclusione di livelli di protezione della prevenzione della perdita dei dati (DLP) che valutano il contenuto incluso negli elementi oltre l'etichetta applicata (come illustrato in Limitazione della distribuzione di informazioni sensibili).

- Identificazione del comportamento utente rischioso prima di una grave violazione dei criteri tramite strumenti come Insider Risk Management e Protezione adattiva.

Monitoraggio degli avvisi out-of-place dei dati

Per impostazione predefinita, gli avvisi di mancata corrispondenza di riservatezza sono visibili nel log di controllo, nelle cassette postali dell'amministratore del sito e vengono visualizzati in Esplora attività. Le implementazioni di Microsoft Purview per le organizzazioni governative devono includere una strategia e processi per gestire gli avvisi di mancata corrispondenza di riservatezza. La strategia deve includere anche la definizione delle priorità per garantire che agli avvisi più critici venga assegnata la priorità rispetto alle mancate corrispondenze con priorità inferiore.

Ad esempio, le informazioni UFFICIALI spostate in una posizione di SharePoint etichettata come NON UFFICIALE hanno una conseguenza minore rispetto alle informazioni PROTETTE spostate in una posizione di SharePoint etichettata come NON UFFICIALE e la priorità deve essere assegnata in ordine di classificazione.

La matrice di priorità di esempio seguente illustra i modi in cui le organizzazioni possono determinare quali eventi assegnare priorità per la correzione dei dati fuori luogo:

| Etichetta dell'elemento | POSIZIONE NON UFFICIALE | POSIZIONE UFFICIALE | OFFICIAL Posizione sensibile | PERCORSO PROTETTO |

|---|---|---|---|---|

| Elemento NON UFFICIALE | - | - | - | - |

| Elemento OFFICIAL | Priorità inferiore | - | - | - |

| Elemento sensibile OFFICIAL | Priorità media | Priorità media | - | - |

| Elemento PROTETTO | Priorità più alta | Priorità alta | Priorità alta | - |

Per il monitoraggio e l'azione di questi eventi è necessario utilizzare una soluzione SIEM (Security Information and Event Management), ad esempio Microsoft Sentinel per inserire il log di controllo e filtrare gli eventi in base alla riservatezza della posizione e alla riservatezza dell'elemento. Si attiverebbero quindi attività di avviso o correzione per risolvere la situazione.

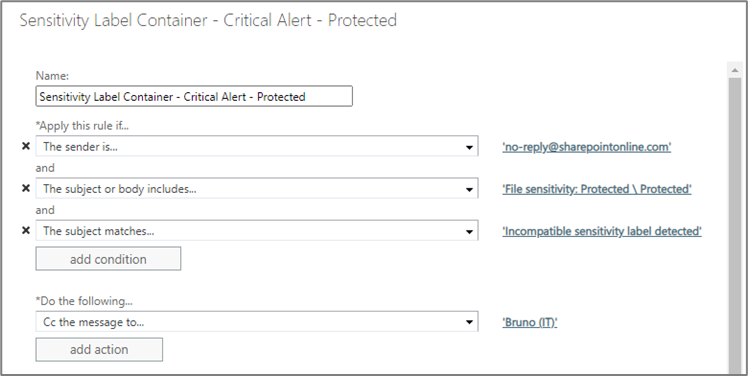

Per le organizzazioni che non usano una funzionalità SIEM, è possibile fornire avvisi granulari tramite una regola flusso di posta, che controlla il corpo dei messaggi di posta elettronica di avviso inviati agli utenti che hanno commesso errori e indirizza i messaggi di posta elettronica altrove per l'azione. Ad esempio:

Tali regole possono essere configurate per controllare il corpo dei messaggi di posta elettronica per i dettagli di riservatezza di file e siti e quindi attivare un avviso appropriato, ad esempio una notifica ai team di sicurezza.

Power Automate offre altre opzioni di creazione di report o avvisi. Ad esempio, è possibile creare un flusso per agire sugli elementi inviati a una cassetta postale di avviso fuori luogo, ottenere il campo Manager utenti offensivi da Microsoft Entra ID e inviare al responsabile un report sugli eventi imprevisti, consentendo loro di risolvere la situazione con il proprio subordinato.

Consiglio

L'approccio migliore consiste nello sviluppare una strategia di creazione di avvisi/creazione di report in linea con altri processi aziendali. L'uso di Microsoft Sentinel come SIEM è l'opzione migliore, perché è stata creata e progettata per funzionare insieme a Microsoft Purview.

Configurazione di gruppi e siti di esempio

Di seguito è riportato un esempio di come i controlli granulari possono essere applicati alle posizioni in base all'etichetta di riservatezza applicata. Questo è allineato al requisito principale C dei criteri PSPF 8 e offre controlli operativi proporzionali al valore, all'importanza e alla sensibilità dell'elemento.

| Etichetta di riservatezza | Gruppi & siti | Impostazioni di privacy | Accesso esterno | Condivisione esterna | Accesso condizionale |

|---|---|---|---|---|---|

| UFFICIOSO | Attivato | Disattivato o Nessuno (L'utente decide) |

Consenti guest | Consenti agli utenti guest esistenti | Disattivare o consentire l'accesso completo da dispositivi non gestiti |

| UFFICIALE | Attivato | Disattivato o Nessuno (L'utente decide) |

Consenti guest | Consenti agli utenti guest esistenti | Disattivare o consentire l'accesso completo da dispositivi non gestiti |

| OFFICIAL Sensitive (Categoria) | Disattivato | N/D | N/D | N/D | N/D |

| OFFICIAL Sensitive | Attivato | Private | Consenti guest | Consenti agli utenti guest esistenti | Bloccare l'accesso nei dispositivi non gestiti |

| OFFICIAL Sensitive Personal Privacy | Disattivato | N/D | N/D | N/D | N/D |

| OFFICIAL Sensitive Legal Privilege | Off | N/D | N/D | N/D | N/D |

| OFFICIAL Sensitive Legislative Secrecy | Disattivato | N/D | N/D | N/D | N/D |

| OFFICIAL Sensitive NATIONAL CABINET | Off | N/D | N/D | N/D | N/D |

| PROTECTED (Categoria) | Off | N/D | N/D | N/D | N/D |

| PROTETTO | Attivato | Private | Non consentire agli utenti guest | Solo gli utenti dell'organizzazione | Contesto di autenticazione: - Richiedi MFA, - Dispositivo gestito; e - Percorso attendibile. |

| PROTECTED - Privacy personale | Disattivato | N/D | N/D | N/D | N/D |

| PROTECTED - Legal Privilege | Disattivato | N/D | N/D | N/D | N/D |

| PROTECTED - Segreto legislativo | Disattivato | N/D | N/D | N/D | N/D |

| ARMADIO PROTETTO | Attivato | Private | Non consentire agli utenti guest | Solo gli utenti dell'organizzazione | Contesto di autenticazione: - Richiedi MFA, - Dispositivo gestito; e - Percorso attendibile. |

| GABINETTO NAZIONALE PROTETTO | Attivato | Private | Non consentire agli utenti guest | Solo gli utenti dell'organizzazione | Contesto di autenticazione: - Richiedi MFA, - Dispositivo gestito; e - Percorso attendibile. |

Etichettatura predefinita per SharePoint

L'etichettatura predefinita è una funzionalità che consente agli elementi creati nelle raccolte documenti di SharePoint di ereditare automaticamente un'etichetta di riservatezza. Le etichette ereditate vengono applicate a tutti gli elementi nuovi o non etichettati e a quelli con un'etichetta esistente inferiore rispetto all'etichetta predefinita. Le etichette predefinite possono essere usate per associare la riservatezza del sito a quella dei file archiviati al suo interno.

Le organizzazioni governative potrebbero essere preoccupate dall'ovvia prossimità tra le opzioni di etichettatura predefinite e i requisiti che impediscono l'uso della classificazione automatica, ad esempio:

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8, requisito 2a (requisito di base): valutazione delle informazioni riservate e classificate per la sicurezza (v2018.6) | Per decidere quale classificazione di sicurezza applicare, l'originatore deve: i. Valutare il valore, l'importanza o la sensibilità delle informazioni ufficiali considerando il potenziale danno per il governo, l'interesse nazionale, le organizzazioni o gli individui, che si verificherebbe se la riservatezza delle informazioni fosse compromessa ... e ii. Impostare la classificazione di sicurezza al livello ragionevole più basso. |

L'etichettatura predefinita nell'ambiente australiano per enti pubblici può essere utile in situazioni in cui gli elementi vengono generati dai sistemi. Ad esempio, se è stata usata un'applicazione come parte di un processo aziendale, che crea elementi in blocco ,ad esempio un flusso di Power Automate. Il percorso in cui vengono generati gli elementi potrebbe applicare un'etichetta predefinita. Ciò garantisce che a tutti gli elementi generati dal processo vengano applicate etichette coerenti.

Solo gli elementi appena creati e quelli modificati o spostati nella posizione dopo l'applicazione dell'impostazione predefinita erediteranno l'etichetta. Le etichette non possono essere applicate ai file esistenti inattivi nel percorso.

Per le organizzazioni che usano la crittografia delle etichette, è necessario annotarsi i punti seguenti con l'etichettatura predefinita:

- Senza la creazione condivisa del contenuto crittografato abilitato (come indicato nei vincoli di crittografia delle etichette), potrebbe verificarsi un leggero ritardo nell'applicazione dell'etichetta di riservatezza predefinita per una raccolta documenti quando gli utenti selezionano l'opzione Salva file>come .

- Come per le etichette di riservatezza per Office 365 per il Web, alcune configurazioni di etichette che applicano la crittografia non sono supportate per SharePoint. Ad esempio:

- Consentire agli utenti di assegnare le opzioni di crittografia delle autorizzazioni richiedono l'interazione dell'utente e non sono appropriati per l'etichettatura predefinita.

- Possono essere interessate anche le opzioni relative alla scadenza dell'accesso utente e alla crittografia a chiave doppia.

Per informazioni sull'etichettatura predefinita, vedere Configurare un'etichetta di riservatezza predefinita per una raccolta documenti di SharePoint.