Guida alla valutazione dei rischi per Microsoft Cloud

L'obiettivo di una valutazione dei rischi cloud è garantire che il sistema e i dati presenti in o siano considerati per la migrazione al cloud non introducono rischi nuovi o non identificati nell'organizzazione. L'obiettivo è garantire la riservatezza, l'integrità, la disponibilità e la privacy dell'elaborazione delle informazioni e mantenere i rischi identificati al di sotto della soglia di rischio interna accettata.

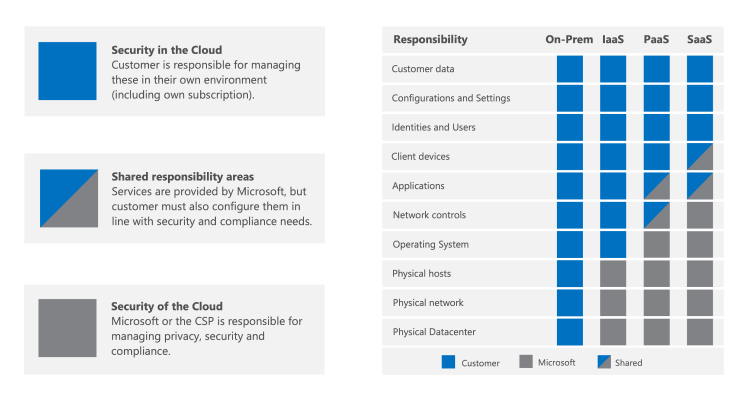

In un modello di responsabilità condivisa, il provider di servizi cloud (CSP) è responsabile della gestione della sicurezza e della conformità del cloud come provider. Il cliente rimane responsabile della gestione e della configurazione della sicurezza e della conformità nel cloud in base alle esigenze e alla tolleranza ai rischi.

In questa guida vengono condivise le procedure consigliate su come valutare in modo efficiente i rischi dei fornitori e come usare le risorse e gli strumenti resi disponibili da Microsoft.

Comprendere la responsabilità condivisa nel cloud

Le distribuzioni cloud possono essere categorizzate come Infrastruttura distribuita come servizio (IaaS), Piattaforma distribuita come servizio (PaaS) o Software as a Service (SaaS). A seconda del modello di servizio cloud applicabile, il livello di responsabilità sui controlli di sicurezza per il passaggio della soluzione tra il CSP e il cliente. In un modello locale tradizionale, il cliente è responsabile dell'intero stack. Quando si passa al cloud, tutte le responsabilità di sicurezza fisica vengono trasferite al CSP. A seconda del modello di servizio cloud per l'organizzazione, le responsabilità aggiuntive vengono spostate nel CSP. Tuttavia, nella maggior parte dei modelli di servizio cloud, l'organizzazione rimane responsabile dei dispositivi usati per accedere al cloud, alla connettività di rete, agli account e alle identità e ai dati. Microsoft investe molto nella creazione di servizi che consentono ai clienti di mantenere il controllo dei dati durante l'intero ciclo di vita.

Microsoft Cloud opera su un'iperscalabilità, basandosi su una combinazione di DevSecOps e automazione per standardizzare i modelli operativi. Il modello operativo Microsoft modifica il modo in cui viene affrontato il rischio rispetto ai modelli operativi locali tradizionali, portando all'implementazione di controlli diversi e talvolta sconosciuti per gestire i rischi. Quando si esegue la valutazione dei rischi cloud, tenere presente che l'obiettivo di Microsoft è garantire che tutti i rischi vengano risolti, ma non necessariamente implementare gli stessi controlli dell'organizzazione. Microsoft può affrontare gli stessi rischi con un set diverso di controlli e che devono essere riflessi nella valutazione dei rischi cloud. Inoltre, alcuni rischi in una progettazione locale tradizionale sono di gravità inferiore in un ambiente cloud e viceversa. La progettazione e l'implementazione di controlli preventivi sicuri possono ridurre gran parte del lavoro richiesto dai controlli detective e correttivi. Un esempio è l'implementazione microsoft di Zero Standing Access (ZSA).

Adottare un framework

Microsoft consiglia ai clienti di eseguire il mapping del framework di rischi e controlli interni a un framework indipendente che affronti i rischi cloud in modo standardizzato. Se i modelli di valutazione dei rischi interni esistenti non affrontano le sfide specifiche che derivano dal cloud computing, si trarranno vantaggio da questi framework ampiamente adottati e standardizzati. Il framework di controllo interno potrebbe essere già un conglomerato di più framework standardizzati, poiché il mapping di questi controlli ai framework corrispondenti sarà utile durante la valutazione.

Un vantaggio secondario è che Microsoft fornisce mapping a questi framework nella documentazione e negli strumenti che accelereranno le valutazioni dei rischi. Esempi di questi framework includono lo standard di sicurezza delle informazioni ISO 27001, CIS Benchmark e NIST SP 800-53. Microsoft offre il set più completo di offerte di conformità di qualsiasi CSP. Per altre informazioni, vedere Offerte di conformità Microsoft.

Usare Microsoft Purview Compliance Manager per creare valutazioni personalizzate che valutano la conformità con le normative di settore e regionali applicabili all'organizzazione. Le valutazioni si basano sul framework dei modelli di valutazione, che contengono i controlli necessari, le azioni di miglioramento e, se applicabile, le azioni Microsoft per completare la valutazione. Per le azioni Microsoft vengono forniti piani di implementazione dettagliati e risultati di controllo recenti. In questo modo, è possibile risparmiare tempo sulla ricerca dei fatti, il mapping e la ricerca del modo in cui i controlli specifici vengono implementati da Microsoft. Per altre informazioni, vedere l'articolo Microsoft Purview Compliance Manager.

Comprendere il funzionamento di Microsoft per proteggere i dati

Anche se il cliente è responsabile della gestione e della configurazione della sicurezza e della conformità nel cloud, il CSP è responsabile della gestione della sicurezza e della conformità del cloud. Un modo per verificare che il CSP stia affrontando in modo efficace le proprie responsabilità e rispetti le promesse consiste nel rivedere i report di controllo esterni, ad esempio ISO e SOC. Microsoft rende disponibili report di controllo esterni per i gruppi di destinatari autenticati nel portale di attendibilità del servizio (STP).

Oltre ai report di controllo esterni, Microsoft incoraggia vivamente i clienti a sfruttare le risorse seguenti per comprendere in che modo Microsoft opera in modo approfondito:

Percorso di apprendimento su richiesta: Microsoft Learn offre centinaia di percorsi di apprendimento e moduli su argomenti diversi. Tra questi, vedere Informazioni su come Microsoft protegge i dati dei clienti per comprendere le procedure fondamentali di sicurezza e privacy di Microsoft.

Service Assurance sulla conformità Microsoft: gli articoli sulle procedure di Microsoft sono classificati in 14 domini per una revisione più semplice. Ogni dominio include una panoramica che affronta gli scenari di rischio comuni per ogni area. Vengono fornite tabelle di controllo contenenti collegamenti ai report più recenti archiviati nella STP, sezioni correlate e la data in cui il report di controllo è stato condotto per Microsoft Servizi online. Se disponibili, vengono forniti collegamenti a artefatti che illustrano l'implementazione del controllo, ad esempio valutazioni delle vulnerabilità di terze parti e report di verifica del piano di continuità aziendale. Analogamente ai report di controllo, questi artefatti sono ospitati in STP e richiedono l'autenticazione per l'accesso.

| Dominio | Descrizione |

|---|---|

| Architettura | La progettazione di Microsoft Servizi online e i principi di sicurezza che ne fungono da base. |

| Registrazione e monitoraggio di controllo | In che modo Microsoft acquisisce, elabora, archivia, protegge e analizza i log per rilevare attività non autorizzate e monitorare le prestazioni. rendere possibile il monitoraggio della sicurezza e delle prestazioni. |

| Sicurezza del datacenter | In che modo Microsoft gestisce in modo sicuro i data center che forniscono i mezzi per gestire Microsoft Servizi online in tutto il mondo. |

| Crittografia e gestione delle chiavi | Protezione crittografica delle comunicazioni dei clienti e dei dati archiviati ed elaborati nel cloud. |

| Governance, rischio e conformità | In che modo Microsoft applica i criteri di sicurezza che crea e gestisce i rischi per soddisfare le promesse dei clienti e i requisiti di conformità. |

| Gestione delle identità e degli accessi | Protezione dei dati di Microsoft Servizi online e dei clienti da accessi non autorizzati o dannosi. |

| Gestione degli incidenti di sicurezza | I processi usati da Microsoft per preparare, rilevare, rispondere e comunicare tutti gli eventi imprevisti di sicurezza. |

| Sicurezza di rete | In che modo Microsoft protegge i propri limiti di rete da attacchi esterni e gestisce la rete interna per limitarne la propagazione. |

| Gestione del personale | I processi di screening, la formazione e la gestione sicura del personale durante tutto il tempo in Microsoft. |

| Privacy e gestione dei dati | In che modo Microsoft gestisce e protegge i dati dei clienti per preservare i diritti dei dati. |

| Resilienza e continuità | Processo e tecnologie usate per mantenere la disponibilità dei servizi e garantire la continuità aziendale e il ripristino. |

| Operazioni e sviluppo della sicurezza | In che modo Microsoft garantisce che i servizi siano progettati, eseguiti e gestiti in modo sicuro per tutto il ciclo di vita. |

| Gestione dei fornitori | In che modo Microsoft controlla e gestisce società di terze parti che forniscono assistenza con Microsoft Servizi online. |

| Gestione di minacce e vulnerabilità | I processi usati da Microsoft per cercare, rilevare e risolvere vulnerabilità e malware. |

Compliance Program per Microsoft Cloud (CPMC)

Microsoft si impegna a pubblicare informazioni, ad esempio gli articoli su questo sito, per aiutare i clienti a comprendere come mantenere i dati al sicuro e soddisfare i requisiti di conformità. Tuttavia, può essere difficile rimanere informati sul panorama normativo globale, esplorare scenari di conformità e rischio complessi e raggiungere un livello di garanzia accettabile. Per superare queste sfide, Microsoft ha lanciato il Compliance Program per Microsoft Cloud (CPMC). Il CPMC è un programma Premium basato su tariffe che offre opportunità personalizzate di supporto per la conformità, formazione e rete specifiche del settore e normative. Per altre informazioni sulle offerte specifiche di CPMC, vedere il sito Web cpmc.