Analizzare i rischi delle app cloud e le attività sospette

Dopo l'esecuzione di Microsoft Defender for Cloud Apps nell'ambiente cloud, è necessaria una fase di apprendimento e analisi. Informazioni su come usare gli strumenti di Microsoft Defender for Cloud Apps per comprendere meglio cosa accade nell'ambiente cloud. In base all'ambiente specifico e al modo in cui viene usato, è possibile identificare i requisiti per proteggere l'organizzazione dai rischi. Questo articolo descrive come eseguire un'indagine per ottenere una migliore comprensione dell'ambiente cloud.

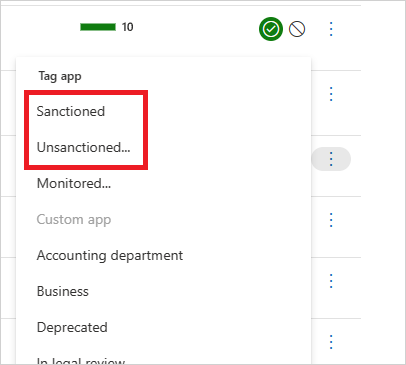

Contrassegna le app come approvate o non approvate

Un passaggio importante per comprendere il cloud consiste nel contrassegnare le app come approvate o non approvate. Dopo aver approvato un'app, è possibile filtrare le app non approvate e avviare la migrazione ad app approvate dello stesso tipo.

Nel portale di Microsoft Defender, in App cloud, passare al catalogo delle app cloud o all'individuazionecloud - >App individuate.

Nell'elenco delle app, nella riga in cui viene visualizzata l'app da contrassegnare come approvata, scegliere i tre punti alla fine della riga

e scegliere Approvata.

e scegliere Approvata.

Usare gli strumenti di indagine

Nel portale di Microsoft Defender, in App cloud, passare al log attività e filtrare in base a un'app specifica. Controllare gli elementi seguenti:

Chi accede all'ambiente cloud?

Da quali intervalli IP?

Che cos'è l'attività di amministratore?

Da quali posizioni si connettono gli amministratori?

Sono presenti dispositivi obsoleti che si connettono all'ambiente cloud?

Gli account di accesso non riusciti provengono da indirizzi IP previsti?

Nel portale di Microsoft Defender, in App cloud, passare a File e controllare gli elementi seguenti:

Quanti file vengono condivisi pubblicamente in modo che chiunque possa accedervi senza un collegamento?

Con quali partner si condividono i file (condivisione in uscita)?

I file hanno un nome sensibile?

I file vengono condivisi con l'account personale di un utente?

Nel portale di Microsoft Defender passare a Identità e controllare gli elementi seguenti:

Gli account sono stati inattivi in un determinato servizio per molto tempo? È possibile revocare la licenza per l'utente a tale servizio.

Si vuole sapere quali utenti hanno un ruolo specifico?

Qualcuno è stato licenziato ma ha ancora accesso a un'app e può usare tale accesso per rubare informazioni?

Revocare l'autorizzazione di un utente a un'app specifica o richiedere a un utente specifico di usare l'autenticazione a più fattori?

È possibile eseguire il drill-down nell'account dell'utente selezionando i tre puntini alla fine della riga dell'account dell'utente e selezionando un'azione da eseguire. Eseguire un'azione, ad esempio Sospendere l'utente o Rimuovere le collaborazioni dell'utente. Se l'utente è stato importato da Microsoft Entra ID, è anche possibile selezionare Microsoft Entra impostazioni dell'account per accedere facilmente alle funzionalità avanzate di gestione degli utenti. Esempi di funzionalità di gestione includono gestione dei gruppi, MFA, dettagli sugli accessi dell'utente e la possibilità di bloccare l'accesso.

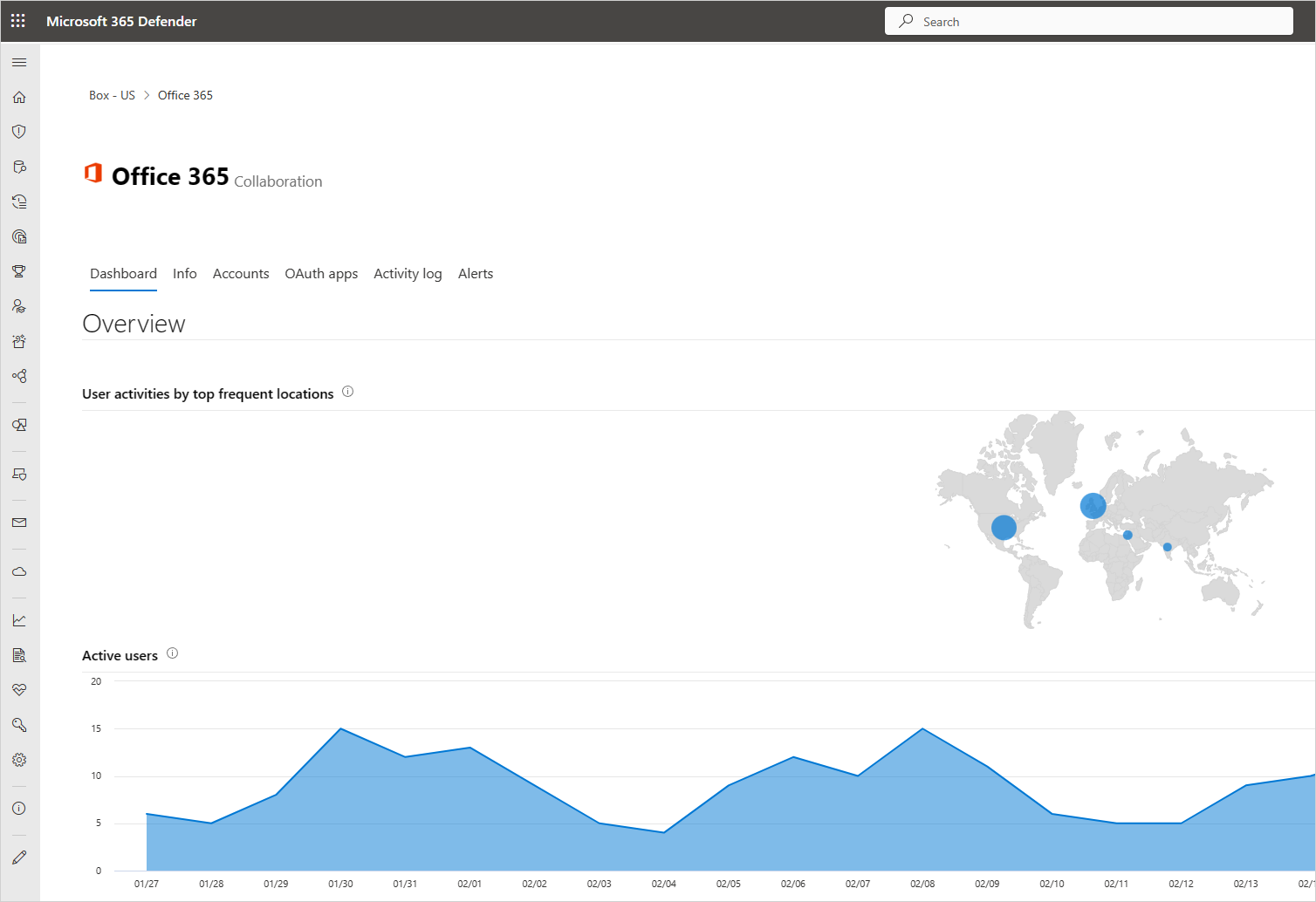

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app e quindi selezionare un'app. Viene aperto il dashboard dell'app e vengono fornite informazioni e informazioni dettagliate. È possibile usare le schede nella parte superiore per controllare:

Che tipo di dispositivi usano gli utenti per connettersi all'app?

Quali tipi di file vengono salvati nel cloud?

Quale attività viene eseguita nell'app in questo momento?

Sono presenti app di terze parti connesse all'ambiente?

Hai familiarità con queste app?

Sono autorizzati per il livello di accesso consentito?

Quanti utenti li hanno distribuiti? Quanto sono comuni queste app in generale?

Nel portale di Microsoft Defender, in App cloud, passare a Cloud Discovery. Selezionare la scheda Dashboard e controllare gli elementi seguenti:

Quali app cloud vengono usate, in che misura e da quali utenti?

Per quali scopi vengono usati?

Quanti dati vengono caricati in queste app cloud?

In quali categorie sono state approvate le app cloud e tuttavia gli utenti usano soluzioni alternative?

Per le soluzioni alternative, annullare l'approvazione di eventuali app cloud nell'organizzazione?

Sono presenti app cloud usate ma non conformi ai criteri dell'organizzazione?

Analisi di esempio

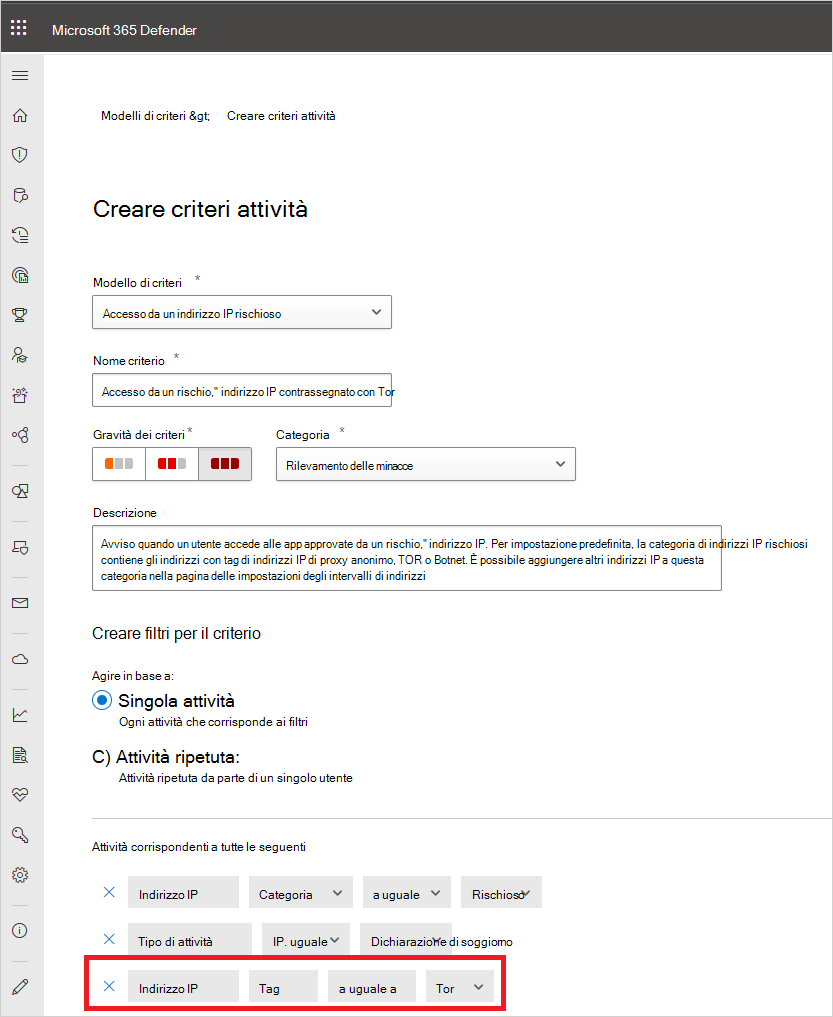

Si supponga di non avere accesso all'ambiente cloud con indirizzi IP rischiosi. Ad esempio, si supponga Tor. Tuttavia, è possibile creare un criterio per gli INDIRIZZI IP di rischio solo per assicurarsi:

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Modelli di criteri.

Scegliere i criteri Attività per Tipo.

Alla fine dell'accesso da una riga di indirizzo IP rischiosa , scegliere il segno più (+) per creare un nuovo criterio.

Modificare il nome del criterio in modo che sia possibile identificarlo.

In Attività corrispondenti a tutti gli elementi seguenti scegliere + di aggiungere un filtro. Scorrere verso il basso fino al tag IP e quindi scegliere Tor.

Ora che sono stati applicati i criteri, si scopre di avere un avviso che informa che il criterio è stato violato.

Nel portale di Microsoft Defender passare a Eventi imprevisti & avvisi ->Avvisi e visualizzare l'avviso relativo alla violazione dei criteri.

Se si vede che sembra una violazione reale, si vuole contenere il rischio o correggerlo.

Per contenere il rischio, è possibile inviare all'utente una notifica per chiedere se la violazione era intenzionale e se l'utente ne era a conoscenza.

È anche possibile eseguire il drill-down nell'avviso e sospendere l'utente fino a quando non si riesce a capire cosa deve essere fatto.

Se si tratta di un evento consentito che probabilmente non si ripeterà, è possibile ignorare l'avviso.

Se è consentito e si prevede che si verifichi di nuovo, è possibile modificare i criteri in modo che questo tipo di evento non venga considerato una violazione in futuro.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.