Si applica a:

La riduzione della superficie di attacco fa parte di Windows?

La riduzione della superficie di attacco era originariamente una funzionalità della suite di funzionalità di protezione dagli exploit introdotta come un aggiornamento importante per Microsoft Defender Antivirus, in Windows 10 versione 1709. Microsoft Defender Antivirus è il componente antimalware nativo di Windows. Tuttavia, il set di funzionalità di riduzione della superficie di attacco completo è disponibile solo con una licenza di Windows Enterprise. Si noti anche che alcune esclusioni Microsoft Defender Antivirus sono applicabili alle esclusioni delle regole di riduzione della superficie di attacco. Vedere Informazioni di riferimento sulle regole di riduzione della superficie di attacco : Microsoft Defender esclusioni antivirus e regole di riduzione della superficie di attacco.

È necessario avere una licenza aziendale per eseguire le regole di riduzione della superficie di attacco?

Il set completo di regole e funzionalità di riduzione della superficie di attacco è supportato solo se si dispone di una licenza aziendale per Windows 10 o Windows 11. Un numero limitato di regole può funzionare senza una licenza aziendale. Se si ha Microsoft 365 Business, impostare Microsoft Defender Antivirus come soluzione di sicurezza primaria e abilitare le regole tramite PowerShell. L'uso della riduzione della superficie di attacco senza una licenza aziendale non è ufficialmente supportato e non sarà possibile usare tutte le funzionalità di riduzione della superficie di attacco.

Per altre informazioni sulle licenze di Windows, vedere Windows 10 Licenze e ottenere la guida ai contratti multilicenza per Windows 10.

La riduzione della superficie di attacco è supportata se si dispone di una licenza E3?

Sì. La riduzione della superficie di attacco è supportata per Windows Enterprise E3 e versioni successive.

Quali funzionalità sono supportate con una licenza E5?

Tutte le regole supportate con E3 sono supportate anche con E5.

E5 aggiunge una maggiore integrazione con Defender per endpoint. Con E5 è possibile visualizzare gli avvisi in tempo reale, ottimizzare le esclusioni delle regole, configurare le regole di riduzione della superficie di attacco e visualizzare gli elenchi dei report eventi.

Quali sono le regole di riduzione della superficie di attacco attualmente supportate?

La riduzione della superficie di attacco supporta attualmente tutte le regole seguenti.

Quali regole abilitare? Tutto, o posso attivare le singole regole?

Per individuare le soluzioni migliori per l'ambiente, è consigliabile abilitare le regole di riduzione della superficie di attacco in modalità di controllo. Con questo approccio, è possibile determinare il possibile effetto per l'organizzazione. Ad esempio, le applicazioni line-of-business.

Come funzionano le esclusioni delle regole di riduzione della superficie di attacco?

Per le regole di riduzione della superficie di attacco, se si aggiunge un'esclusione, influisce su ogni regola di riduzione della superficie di attacco.

Le esclusioni delle regole di riduzione della superficie di attacco supportano caratteri jolly, percorsi e variabili di ambiente. Per altre informazioni su come usare i caratteri jolly nelle regole di riduzione della superficie di attacco, vedere Configurare e convalidare le esclusioni in base all'estensione del file e al percorso della cartella.

Tenere presente gli elementi seguenti relativi alle esclusioni delle regole di riduzione della superficie di attacco (inclusi caratteri jolly e variabili env):

- La maggior parte delle esclusioni delle regole di riduzione della superficie di attacco è indipendente dalle esclusioni di Microsoft Defender Antivirus. Tuttavia, Microsoft Defender esclusioni antivirus si applicano ad alcune regole di riduzione della superficie di attacco. Vedere Informazioni di riferimento sulle regole di riduzione della superficie di attacco : Microsoft Defender esclusioni antivirus e regole di riduzione della superficie di attacco.

- Non è possibile usare caratteri jolly per definire una lettera di unità.

- Se si desidera escludere più cartelle, in un percorso usare più istanze di

\*\per indicare più cartelle annidate (ad esempio,c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager supporta caratteri jolly (* o ?).

- Se si vuole escludere un file che contiene caratteri casuali (generazione automatica di file), è possibile usare il simbolo '?' (ad esempio,

C:\Folder\fileversion?.docx) - Le esclusioni di riduzione della superficie di attacco in Criteri di gruppo non supportano le virgolette (il motore gestisce in modo nativo percorsi lunghi, spazi e così via, quindi non è necessario usare le virgolette).

- Le regole di riduzione della superficie di attacco vengono eseguite con l'account NT AUTHORITY\SYSTEM, quindi le variabili di ambiente sono limitate alle variabili del computer.

Ricerca per categorie sapere cosa è necessario escludere?

Le diverse regole di riduzione della superficie di attacco hanno flussi di protezione diversi. Si pensi sempre alla regola di riduzione della superficie di attacco da cui si sta configurando e alla panoramica del flusso di esecuzione effettivo.

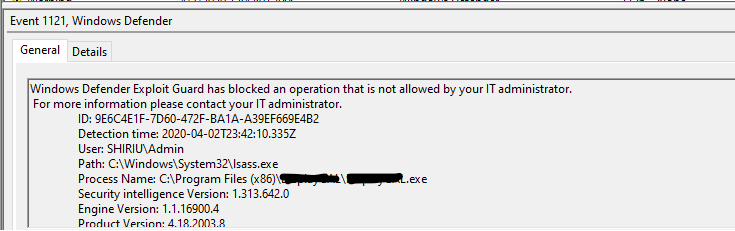

Esempio: bloccare il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows Lettura diretta dal processo LSASS (Local Security Authority Subsystem) può costituire un rischio per la sicurezza, poiché potrebbe esporre le credenziali aziendali.

Questa regola impedisce ai processi non attendibili di avere accesso diretto alla memoria LSASS. Ogni volta che un processo tenta di usare la funzione OpenProcess() per accedere a LSASS, con un diritto di accesso di PROCESS_VM_READ, la regola blocca in modo specifico tale diritto di accesso.

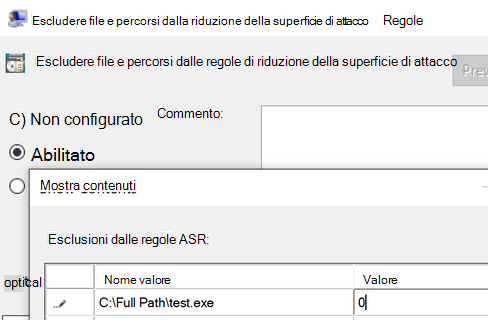

Esaminando l'esempio precedente, se si dovesse effettivamente creare un'eccezione per il processo in cui il diritto di accesso è stato bloccato, l'aggiunta del nome file insieme al percorso completo ne escluderebbe il blocco e dopo l'accesso alla memoria del processo LSASS. Il valore 0 indica che le regole di riduzione della superficie di attacco ignorano questo file/processo e non lo bloccano/lo controllano.

Ricerca per categorie configurare esclusioni per regola?

Per informazioni sulla configurazione delle esclusioni per regola, vedere Testare le regole di riduzione della superficie di attacco.

Quali sono le regole che Microsoft consiglia di abilitare?

È consigliabile abilitare ogni regola possibile. In alcuni casi, tuttavia, non è consigliabile abilitare una regola. Ad esempio, non è consigliabile abilitare la regola Blocca creazioni di processi provenienti da PSExec e comandi WMI, se si usa Microsoft Endpoint Configuration Manager (o System Center Configuration Manager - SCCM) per gestire gli endpoint.

È consigliabile leggere ogni informazione e/o avviso specifico della regola, disponibili nella documentazione pubblica. che si estende su più pilastri della protezione, ad esempio Office, Credenziali, Script, Posta elettronica e così via. Tutte le regole di riduzione della superficie di attacco, ad eccezione di Blocca la persistenza tramite la sottoscrizione di eventi WMI, sono supportate in Windows 1709 e versioni successive:

- Bloccare l'abuso di driver firmati vulnerabili sfruttati

- Bloccare il contenuto eseguibile dal client di posta elettronica e dalla webmail

- Impedire a tutte le applicazioni di Office di creare processi figlio

- Impedire alle applicazioni di Office di creare contenuto eseguibile

- Impedire alle applicazioni di Office di inserire codice in altri processi

- Impedire a JavaScript o VBScript di avviare il contenuto eseguibile scaricato

- Blocca l'esecuzione di script potenzialmente offuscati

- Bloccare le chiamate API Win32 dalla macro di Office

- Usare la protezione avanzata contro il ransomware

- Bloccare il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)

- Bloccare le creazioni di processi provenienti dai comandi PSExec e WMI

- Bloccare i processi non attendibili e non firmati eseguiti da USB

- Blocca l'esecuzione dei file eseguibili a meno che non soddisfino criteri di prevalenza, età o elenco attendibile

- Impedire alle applicazioni di comunicazione di Office di creare processi figlio

- Impedire ad Adobe Reader di creare processi figlio

- Bloccare la persistenza tramite la sottoscrizione di eventi WMI

Il sottosistema dell'autorità di sicurezza locale è abilitato per impostazione predefinita?

Lo stato predefinito per la regola di riduzione della superficie di attacco "Blocca il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)" passa da Non configurato a Configurato e la modalità predefinita è impostata su Blocca. Tutte le altre regole di riduzione della superficie di attacco rimangono nello stato predefinito: Non configurata. La logica di filtro aggiuntiva è già stata incorporata nella regola per ridurre le notifiche degli utenti finali. I clienti possono configurare la regola in modalità Audit, Warn o Disabled , che sostituisce la modalità predefinita. La funzionalità di questa regola è la stessa, indipendentemente dal fatto che la regola sia configurata in modalità on-by-default o se si abilita manualmente la modalità Blocco.

Quali sono alcuni buoni consigli per iniziare a ridurre la superficie di attacco?

Testare l'impatto delle regole di riduzione della superficie di attacco sull'organizzazione prima di abilitarle eseguendo le regole di riduzione della superficie di attacco in modalità di controllo per un breve periodo di tempo. Mentre si eseguono le regole in modalità di controllo, è possibile identificare eventuali applicazioni line-of-business che potrebbero essere bloccate erroneamente ed escluderle dalla riduzione della superficie di attacco.

Le organizzazioni più grandi devono prendere in considerazione l'implementazione di regole di riduzione della superficie di attacco in "anelli", controllando e abilitando le regole in subset sempre più ampi di dispositivi. È possibile organizzare i dispositivi dell'organizzazione in anelli usando Intune o uno strumento di gestione Criteri di gruppo.

Per quanto tempo è necessario testare una regola di riduzione della superficie di attacco in modalità di controllo prima di abilitarla?

Mantenere la regola in modalità di controllo per circa 30 giorni per ottenere una linea di base valida per il funzionamento della regola dopo l'applicazione nell'intera organizzazione. Durante il periodo di controllo, è possibile identificare eventuali applicazioni line-of-business che potrebbero essere bloccate dalla regola e configurare la regola per escluderle.

Si sta passando da una soluzione di sicurezza di terze parti a Defender per endpoint. Esiste un modo "semplice" per esportare le regole da un'altra soluzione di sicurezza per ridurre la superficie di attacco?

Nella maggior parte dei casi, è più semplice e meglio iniziare con le raccomandazioni di base suggerite da Defender per endpoint piuttosto che tentare di importare regole da un'altra soluzione di sicurezza. Usare quindi strumenti come la modalità di controllo, il monitoraggio e l'analisi per configurare la nuova soluzione in base alle esigenze specifiche.

La configurazione predefinita per la maggior parte delle regole di riduzione della superficie di attacco, combinata con la protezione in tempo reale di Defender per endpoint, protegge da un numero elevato di exploit e vulnerabilità.

Da Defender per endpoint è possibile aggiornare le difese con indicatori personalizzati per consentire e bloccare determinati comportamenti software. la riduzione della superficie di attacco consente anche una certa personalizzazione delle regole, sotto forma di esclusioni di file e cartelle. Come regola generale, è consigliabile controllare una regola per un periodo di tempo e configurare le esclusioni per le applicazioni line-of-business che potrebbero essere bloccate.

La riduzione della superficie di attacco supporta esclusioni di file o cartelle che includono variabili di sistema e caratteri jolly nel percorso?

Sì. Per altre informazioni sull'esclusione di file o cartelle dalle regole di riduzione della superficie di attacco, vedere Esclusione di file e cartelle dalle regole di riduzione della superficie di attacco e per altre informazioni sull'uso di variabili di sistema e caratteri jolly nei percorsi di file esclusi, vedereConfigurare e convalidare le esclusioni in base all'estensione di file e al percorso della cartella.

Le regole di riduzione della superficie di attacco coprono tutte le applicazioni per impostazione predefinita?

Dipende dalla regola. La maggior parte delle regole di riduzione della superficie di attacco copre il comportamento dei prodotti e dei servizi di Microsoft Office, ad esempio Word, Excel, PowerPoint e OneNote o Outlook. Alcune regole di riduzione della superficie di attacco, ad esempio Blocca l'esecuzione di script potenzialmente offuscati, sono più generali nell'ambito.

La riduzione della superficie di attacco supporta soluzioni di sicurezza di terze parti?

la riduzione della superficie di attacco usa Microsoft Defender Antivirus per bloccare le applicazioni. Non è possibile configurare la riduzione della superficie di attacco per usare un'altra soluzione di sicurezza per il blocco in questo momento.

Ho una licenza E5 e ho abilitato alcune regole di riduzione della superficie di attacco in combinazione con Defender per endpoint. È possibile che un evento di riduzione della superficie di attacco non venga visualizzato nella sequenza temporale degli eventi di Defender per endpoint?

Ogni volta che una notifica viene attivata localmente da una regola di riduzione della superficie di attacco, viene inviato anche un report sull'evento al portale di Defender per endpoint. Se si verificano problemi durante la ricerca dell'evento, è possibile filtrare la sequenza temporale degli eventi usando la casella di ricerca. È anche possibile visualizzare gli eventi di riduzione della superficie di attacco visitando Go to attack surface management (Vai alla gestione della superficie di attacco) dall'icona Di gestione della configurazione nella barra delle applicazioni di Defender per cloud. La pagina di gestione della superficie di attacco include una scheda per i rilevamenti dei report, che include un elenco completo degli eventi delle regole di riduzione della superficie di attacco segnalati a Defender per endpoint.

È stata applicata una regola usando l'oggetto Criteri di gruppo. Ora, quando tento di controllare le opzioni di indicizzazione per la regola in Microsoft Outlook, viene visualizzato un messaggio che indica "Accesso negato".

Provare ad aprire le opzioni di indicizzazione direttamente da Windows 10 o Windows 11.

Selezionare l'icona Search sulla barra delle applicazioni di Windows.

Immettere opzioni di indicizzazione nella casella di ricerca.

I criteri usati dalla regola "Blocca l'esecuzione dei file eseguibili a meno che non soddisfino un criterio di prevalenza, età o elenco attendibile" sono configurabili da un amministratore?

No. I criteri usati da questa regola vengono gestiti da Microsoft Cloud Protection, per mantenere l'elenco attendibile costantemente aggiornato con i dati raccolti da tutto il mondo. Gli amministratori locali non hanno accesso in scrittura per modificare questi dati. Se si vuole configurare questa regola per adattarla all'organizzazione, è possibile aggiungere determinate applicazioni all'elenco delle esclusioni per impedire l'attivazione della regola.

Ho abilitato la regola di riduzione della superficie di attacco, "Blocca l'esecuzione dei file eseguibili a meno che non soddisfino un criterio di prevalenza, età o elenco attendibile". Dopo qualche tempo, ho aggiornato un pezzo di software, e la regola ora lo blocca, anche se non prima. Qualcosa è andato storto?

Questa regola si basa sul fatto che ogni applicazione abbia una reputazione nota, misurata in base alla prevalenza, all'età o all'inclusione in un elenco di app attendibili. La decisione della regola di bloccare o consentire un'applicazione è in definitiva determinata dalla valutazione di questi criteri da parte di Microsoft Cloud Protection.

In genere, la protezione cloud può determinare che una nuova versione di un'applicazione è sufficientemente simile alle versioni precedenti da non dover essere rivalutata a lungo. Tuttavia, potrebbe essere necessario del tempo prima che l'app crei reputazione dopo il cambio di versione, in particolare dopo un aggiornamento importante. Nel frattempo, è possibile aggiungere l'applicazione all'elenco delle esclusioni per evitare che questa regola blocchi applicazioni importanti. Se si esegue spesso l'aggiornamento e l'uso di nuove versioni di applicazioni, è possibile scegliere di eseguire questa regola in modalità di controllo.

Di recente è stata abilitata la regola di riduzione della superficie di attacco , "Blocca il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)" e si riceve un numero elevato di notifiche. Cosa sta succedendo?

Una notifica generata da questa regola non indica necessariamente attività dannose; tuttavia, questa regola è ancora utile per bloccare le attività dannose, dal momento che il malware spesso si rivolge lsass.exe per ottenere l'accesso illecito agli account. Il processo lsass.exe archivia le credenziali utente in memoria dopo l'accesso di un utente. Windows usa queste credenziali per convalidare gli utenti e applicare i criteri di sicurezza locali.

Poiché molti processi legittimi durante una giornata tipica chiamano in lsass.exe per le credenziali, questa regola può essere particolarmente rumorosa. Se un'applicazione legittima nota causa la generazione di un numero eccessivo di notifiche da parte di questa regola, è possibile aggiungerla all'elenco di esclusione. La maggior parte delle altre regole di riduzione della superficie di attacco genera un numero relativamente inferiore di notifiche, rispetto a questa, poiché la chiamata a lsass.exe è tipica del normale funzionamento di molte applicazioni.

È consigliabile abilitare la regola "Blocca il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)", insieme alla protezione LSA?

L'abilitazione di questa regola non offre protezione aggiuntiva se è abilitata anche la protezione LSA . Sia la regola che la protezione LSA funzionano nello stesso modo, quindi avere entrambi in esecuzione contemporaneamente sarebbe ridondante. Tuttavia, a volte potrebbe non essere possibile abilitare la protezione LSA. In questi casi, è possibile abilitare questa regola per fornire una protezione equivalente dal malware destinato lsass.exe.

Vedere anche

- Panoramica della riduzione della superficie di attacco

- Valutare le regole per la riduzione della superficie di attacco

- Distribuzione delle regole di riduzione della superficie di attacco Passaggio 3: Implementare le regole di riduzione della superficie di attacco

- Abilitare regole di riduzione della superficie di attacco

- Compatibilità di Microsoft Defender Antivirus con altri antivirus/antimalware