Migrazione di server da Microsoft Defender per endpoint a Microsoft Defender per il cloud

Si applica a:

- Server di Microsoft Defender per endpoint.

- Microsoft Defender per server

Questo articolo illustra come eseguire la migrazione di server da Microsoft Defender per endpoint Server a Defender per server (parte di Defender per cloud).

Microsoft Defender per endpoint è una piattaforma di sicurezza degli endpoint aziendali progettata per aiutare le reti aziendali a prevenire, rilevare, analizzare e rispondere alle minacce avanzate. La licenza Microsoft Defender per endpoint Server consente di eseguire l'onboarding dei server in Defender per endpoint.

Microsoft Defender per il cloud è una soluzione per la gestione del comportamento di sicurezza cloud (CSPM) e la protezione del carico di lavoro cloud (CWP) che trova punti deboli nella configurazione del cloud. Consente inoltre di rafforzare il comportamento di sicurezza complessivo dell'ambiente e di proteggere i carichi di lavoro in ambienti multicloud e ibridi da minacce in continua evoluzione.

Sebbene entrambi i prodotti offrano funzionalità di protezione del server, Microsoft Defender per il cloud è la soluzione principale per proteggere le risorse dell'infrastruttura, inclusi i server.

Ricerca per categorie eseguire la migrazione dei server da Microsoft Defender per endpoint a Microsoft Defender per il cloud?

Se si dispone di server di cui è stato eseguito l'onboarding in Defender per endpoint, il processo di migrazione varia a seconda del tipo di computer, ma è presente un set di prerequisiti condivisi.

Microsoft Defender for Cloud è un servizio basato su sottoscrizione in Microsoft portale di Azure. Pertanto, Defender per cloud e i piani sottostanti come Microsoft Defender per server Piano 2 devono essere abilitati nelle sottoscrizioni di Azure.

Per abilitare Defender per server per macchine virtuali di Azure e computer non Azure connessi tramite server abilitati per Azure Arc, seguire questa linea guida:

Se non si usa già Azure, pianificare l'ambiente seguendo Azure Well-Architected Framework.

Abilitare Microsoft Defender per cloud nella sottoscrizione.

Abilitare un Microsoft Defender per il piano server nelle sottoscrizioni. Se si usa Defender per server Piano 2, assicurarsi di abilitarlo anche nell'area di lavoro Log Analytics a cui sono connessi i computer; consente di usare funzionalità facoltative come monitoraggio dell'integrità dei file, controlli applicazioni adattivi e altro ancora.

Verificare che l'integrazione MDE sia abilitata nella sottoscrizione. Se si dispone di sottoscrizioni di Azure preesistenti, è possibile che venga visualizzato uno (o entrambi) dei due pulsanti di consenso esplicito visualizzati nell'immagine seguente.

Se si dispone di uno di questi pulsanti nell'ambiente, assicurarsi di abilitare l'integrazione per entrambi. Nelle nuove sottoscrizioni, entrambe le opzioni sono abilitate per impostazione predefinita. In questo caso, questi pulsanti non vengono visualizzati nell'ambiente.

Assicurarsi che i requisiti di connettività per Azure Arc siano soddisfatti. Microsoft Defender per cloud richiede la connessione di tutti i computer locali e non di Azure tramite l'agente Azure Arc. Inoltre, Azure Arc non supporta tutti i sistemi operativi MDE supportati. Informazioni su come pianificare le distribuzioni di Azure Arc sono disponibili qui.

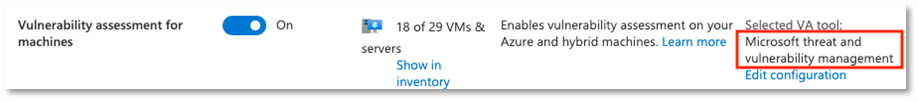

Raccomandato: Se si vogliono visualizzare i risultati della vulnerabilità in Defender per cloud, assicurarsi di abilitare Gestione delle vulnerabilità di Microsoft Defender per Defender per il cloud.

Ricerca per categorie eseguire la migrazione di macchine virtuali di Azure esistenti a Microsoft Defender per il cloud?

Per le macchine virtuali di Azure, non sono necessari passaggi aggiuntivi, che vengono caricati automaticamente in Microsoft Defender per il cloud, grazie all'integrazione nativa tra la piattaforma Azure e Defender for Cloud.

Ricerca per categorie eseguire la migrazione di computer locali a Microsoft Defender per server?

Dopo aver soddisfatto tutti i prerequisiti, connettere i computer locali tramite server connessi ad Azure Arc.

Ricerca per categorie eseguire la migrazione di macchine virtuali da ambienti AWS o GCP?

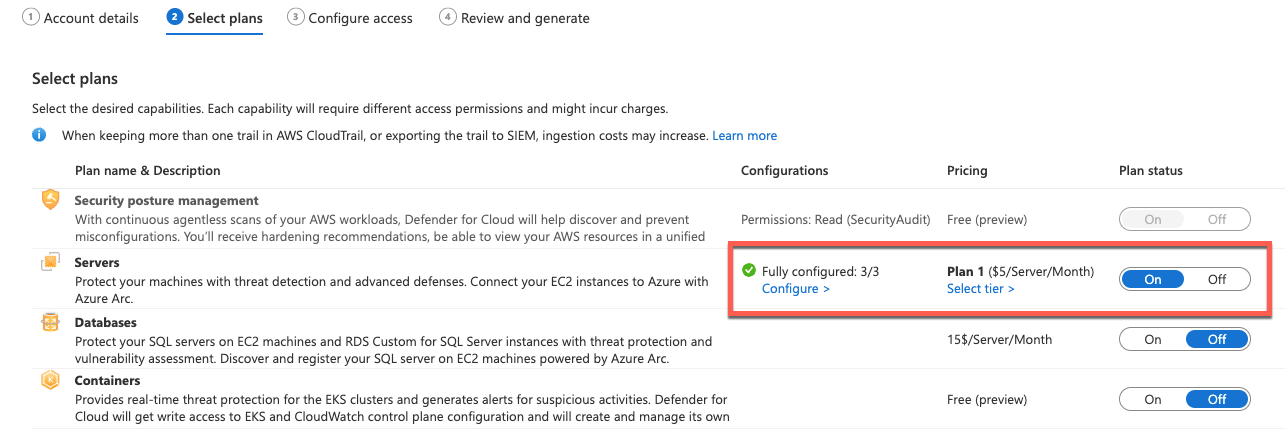

Creare un nuovo connettore multicloud nella sottoscrizione. Per altre informazioni sul connettore, vedere Account AWS o progetti GCP.

Nel connettore multicloud abilitare Defender per server nei connettori AWS o GCP .

Abilitare il provisioning automatico nel connettore multicloud per l'agente di Azure Arc, l'estensione Microsoft Defender per endpoint, la valutazione della vulnerabilità e, facoltativamente, l'estensione Log Analytics.

Per altre informazioni, vedere Funzionalità multicloud di Defender for Cloud.

Cosa accade una volta completati tutti i passaggi di migrazione?

Dopo aver completato i passaggi di migrazione pertinenti, Microsoft Defender for Cloud distribuisce l'estensione MDE.Windows o MDE.Linux nelle macchine virtuali di Azure e nei computer non Azure connessi tramite Azure Arc (incluse le macchine virtuali in AWS e calcolo GCP).

L'estensione funge da interfaccia di gestione e distribuzione, che orchestra e esegue il wrapping degli script di installazione MDE all'interno del sistema operativo e ne riflette lo stato di provisioning nel piano di gestione di Azure. Il processo di installazione riconosce un'installazione di Defender per endpoint esistente e la connette a Defender per cloud aggiungendo automaticamente i tag del servizio Defender per endpoint.

Se si dispone di dispositivi che eseguono Windows Server 2012 R2 o Windows Server 2016 e viene eseguito il provisioning di tali dispositivi con la soluzione Microsoft Defender per endpoint legacy basata su Log Analytics, Microsoft Defender per il processo di distribuzione del cloud distribuisce la soluzione unificata Defender per endpoint. Dopo aver completato la distribuzione, verrà arrestata e disabilitata la procedura legacy di Defender per endpoint in questi computer.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.