Considerazioni sull'integrazione di servizi di sicurezza non Microsoft con Microsoft 365

Anche se Microsoft offre una piattaforma completa per la sicurezza della posta elettronica, alcuni clienti adottano una strategia di difesa approfondita per la sicurezza della posta elettronica aggiungendo un servizio di sicurezza di terze parti (non Microsoft). Esistono due considerazioni per incorporare i servizi di sicurezza non Microsoft con Microsoft 365:

Se il servizio non Microsoft aumenta il comportamento di sicurezza dell'organizzazione e i compromessi per farlo. Ad esempio:

- Più costi.

- Maggiore complessità.

- Il tasso di falsi positivi (elementi buoni contrassegnati come non validi) aumenta man mano che vengono aggiunti più prodotti.

- In che modo il servizio di sicurezza non Microsoft integra end-to-end. Ad esempio:

- Il servizio non Microsoft deve offrire un'esperienza utente che non richiede agli utenti di considerare la quarantena da usare.

- Il servizio non Microsoft deve integrarsi con i processi e gli strumenti secOps (Security Operations) esistenti. Ad esempio, informazioni di sicurezza e gestione degli eventi (SIEM), orchestrazione della sicurezza, automazione e risposta (SOAR) e così via.

Nota

Email sicurezza è uno spazio antagonista. Con l'aumento del phishing delle materie prime e dei kit di attacco, gli attacchi si evolvono e si trasformano rapidamente. Ecco perché Microsoft Defender per Office 365 fa parte di Microsoft Defender XDR, il nostro approccio multilivello, pre-violazione e post-violazione alla sicurezza informatica aziendale.

Indipendentemente dal numero di livelli di protezione della posta elettronica, la protezione totale non raggiunge mai il 100%.

Come il servizio non Microsoft analizza e agisce sui messaggi di posta elettronica. In genere, i servizi di sicurezza non Microsoft suggeriscono le tre opzioni di integrazione seguenti e non tutte queste opzioni sono attualmente ugualmente supportate da Microsoft.

Integrazione tramite routing della posta DNS (il record MX punta al servizio non Microsoft)

Questa configurazione è illustrata in dettaglio in Filtro avanzato per i connettori in Exchange Online ed è completamente supportata da Microsoft. Email fornitori di sicurezza che supportano La catena di ricezione autenticata (ARC) funziona meglio, ma esistono limitazioni. Ad esempio, evitare di usare i collegamenti sicuri per controllare e eseguire il wrapping dei collegamenti con un servizio non Microsoft che riscrive anche i collegamenti. Il wrapping a doppio collegamento può impedire ai collegamenti sicuri di convalidare lo stato del collegamento, detonare i collegamenti per le minacce e potenzialmente attivare collegamenti di uso occasionale. È consigliabile disabilitare la funzionalità di wrapping dei collegamenti nel servizio non Microsoft.

Per altre informazioni su questa configurazione, vedere Gestire il flusso di posta elettronica usando un servizio cloud di terze parti con Exchange Online.

Integrazione tramite Microsoft API Graph

Alcuni servizi non Microsoft eseguono l'autenticazione e usano microsoft API Graph per analizzare i messaggi dopo che sono stati recapitati alle cassette postali degli utenti. Questa configurazione consente inoltre al servizio non Microsoft di rimuovere i messaggi che ritengono dannosi o indesiderati. In genere, questa configurazione richiede l'accesso completo alle cassette postali da parte del servizio non Microsoft. Assicurarsi di comprendere le procedure di sicurezza e supporto del servizio non Microsoft prima di concedere questa autorizzazione.

Integrazione tramite routing di posta in-and-out

Questa configurazione consente al record MX di puntare a Microsoft 365. Tuttavia, il servizio non Microsoft funziona dopo la protezione e l'elaborazione della posta elettronica di Microsoft 365, come illustrato nel diagramma seguente:

Consiglio

Il filtro avanzato per i connettori non funziona con questa configurazione. Il filtro avanzato per i connettori è progettato per scenari in cui il servizio non Microsoft è precedente a Microsoft 365, come illustrato in precedenza nella sezione Integrazione tramite routing della posta DNS . Il servizio non Microsoft precedente a Microsoft 365 consente il funzionamento dello stack completo di protezione della posta elettronica, impedendo allo stesso tempo lo spoofing di falsi positivi correlati all'infrastruttura di invio del servizio non Microsoft. Non è possibile usare il filtro avanzato per i connettori per considerare intrinsecamente attendibili tutti i messaggi provenienti da indirizzi IP di Microsoft 365.

Questa configurazione richiede che il messaggio lasci il limite del servizio Microsoft 365. Quando il messaggio viene restituito dal servizio non Microsoft, viene considerato come un messaggio completamente nuovo da Microsoft 365. Questo comportamento comporta i problemi e le complessità seguenti:

I messaggi vengono conteggiati due volte nella maggior parte degli strumenti di creazione di report, tra cui Explorer (Esplora minacce), Ricerca avanzata e analisi e risposta automatizzate (AIR). Questo comportamento rende difficile correlare correttamente il verdetto e le azioni del messaggio.

Poiché è probabile che i messaggi che tornano a Microsoft 365 non riescano a eseguire i controlli di autenticazione tramite posta elettronica, i messaggi potrebbero essere identificati come spoofing (falsi positivi). Alcuni servizi non Microsoft consigliano di usare regole del flusso di posta (regole di trasporto) o filtri di connessione IP per risolvere questo problema, ma possono causare falsi negativi recapitati.

Forse la cosa più importante è che l'apprendimento automatico in Defender per Office 365 non funziona nel modo più efficace possibile. Gli algoritmi di Machine Learning si basano su dati accurati per prendere decisioni sul contenuto. I dati incoerenti o modificati possono influire negativamente sul processo di apprendimento, con conseguente diminuzione dell'efficacia complessiva della Defender per Office 365. Alcuni esempi:

- Reputazione: nel corso del tempo, i modelli di Machine Learning individuano gli elementi associati a contenuti validi e non validi (indirizzi IP, domini di invio, URL e così via). Quando i messaggi vengono restituiti dal servizio non Microsoft, gli indirizzi IP di invio iniziale non vengono mantenuti e possono ridurre l'efficacia degli indirizzi IP nel rendering di un verdetto corretto. Questo comportamento può influire anche sugli invii, descritti nel punto 3 più avanti.

- Modifiche al contenuto dei messaggi: molti servizi di sicurezza della posta elettronica aggiungono intestazioni di messaggio, aggiungono dichiarazioni di non responsabilità, modificano il contenuto del corpo del messaggio e/o riscrivono gli URL nei messaggi. Anche se questo comportamento non è in genere un problema, i messaggi recapitati contenenti queste modifiche che in seguito sono determinate come dannose e rimosse tramite l'eliminazione automatica zero ore (ZAP) possono insegnare a Machine Learning che queste modifiche indicano un messaggio non valido.

Per questi motivi, è consigliabile evitare questa configurazione e collaborare con il fornitore di servizi non Microsoft per usare le altre opzioni di integrazione descritte in questo articolo. Tuttavia, se è necessario adottare questa configurazione, è consigliabile usare le impostazioni e le operazioni seguenti per ottimizzare il comportamento di protezione:

Configurare Defender per Office 365 azioni dei criteri per mettere in quarantena tutti i verdetti negativi. Anche se questa configurazione può essere meno intuitiva rispetto all'uso della cartella Junk Email, l'azione indesiderata viene eseguita solo al recapito finale alla cassetta postale. Un messaggio di posta elettronica che sarebbe stato recapitato alla cartella Junk Email viene invece inviato al servizio non Microsoft. Se/quando questo messaggio torna a Microsoft, non c'è alcuna garanzia che il verdetto originale (ad esempio, la posta indesiderata) venga mantenuto. Questo comportamento comporta una riduzione dell'efficacia complessiva.

Consiglio

Le regole del flusso di posta (regole di trasporto) che esaminano i verdetti originali non sono ideali, perché possono introdurre altri problemi e portare a sfide di efficacia.

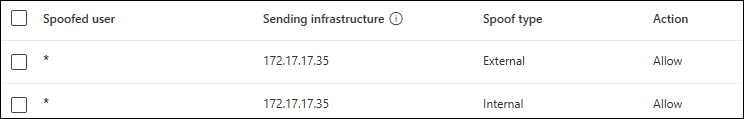

Ridurre al minimo i falsi positivi eseguendo l'override dello spoof per la posta elettronica proveniente dal servizio non Microsoft. Ad esempio, se il servizio non Microsoft ha un indirizzo IP 172.17.17.35, creare due voci di mittente spoofing consentite nell'elenco tenant consentiti/bloccati: una esterna e una interna, come illustrato nello screenshot seguente:

Assicurarsi di rimuovere queste voci di override se si lascia il servizio protezione non Microsoft o si modifica il funzionamento.

I falsi negativi (messaggi non validi consentiti) e gli invii di posta elettronica falsi positivi a Microsoft devono provenire dalla versione iniziale del messaggio, non da quella restituita dal servizio non Microsoft. I falsi positivi attribuiti al servizio non Microsoft devono essere inviati al servizio non Microsoft. Questo requisito può essere complesso da gestire:

- Microsoft false negative (mancato alla ricezione iniziale): è necessaria una copia del messaggio prima del recapito alla cassetta postale. Inviare la copia in quarantena dal servizio non Microsoft, se disponibile.

- Microsoft + servizio non Microsoft false negative: se entrambi i servizi non lo perdono, è consigliabile segnalare l'elemento originale a Microsoft e segnalare l'elemento nella cassetta postale del destinatario al servizio non Microsoft. L'elemento restituito a Microsoft 365 dal servizio non Microsoft include i dettagli del servizio non Microsoft (ad esempio, gli indirizzi IP di invio del servizio non Microsoft, intestazioni personalizzate e così via) che possono comportare una riduzione dell'efficacia di Machine Learning.

- Microsoft false positive: se il messaggio è stato inizialmente intercettato da Microsoft prima della valutazione da parte del servizio non Microsoft, l'invio di questa copia dalla quarantena è efficace.

- Falso positivo del servizio non Microsoft: se il servizio non Microsoft ha rilevato il messaggio, è necessario inviare il messaggio perché Microsoft non è in grado di risolvere il problema.

Integrazione di strumenti di segnalazione messaggi non Microsoft

Defender per Office 365 dispone di impostazioni segnalate dall'utente che funzionano con il pulsante Report predefinito nelle versioni supportate di Outlook o nei componenti aggiuntivi Microsoft Report Message o Report Phishing.

Sapendo che i servizi di sicurezza non Microsoft potrebbero includere i propri strumenti e processi per la segnalazione di falsi positivi e falsi negativi (inclusi gli sforzi di formazione/sensibilizzazione degli utenti), Defender per Office 365 supporta gli invii da strumenti di report di terze parti. Questo supporto consente di semplificare la segnalazione di falsi positivi e falsi negativi a Microsoft e consente al team secOps di sfruttare Microsoft Defender XDR gestione degli eventi imprevisti e delle indagini e risposte automatizzate (AIR).

Per altre informazioni, vedere Opzioni per gli strumenti di creazione di report di terze parti.