Gestire il flusso di posta usando un servizio cloud di terze parti con Exchange Online

Questo argomento illustra i seguenti scenari complessi di flusso di posta usando Exchange Online:

Scenario 1 - I record MX puntano al filtro della posta indesiderata di terze parti

Scenario 2 : il record MX punta a una soluzione di terze parti senza filtro della posta indesiderata

Nota

Gli esempi in questo argomento usano l'organizzazione fittizia Contoso, proprietaria del dominio contoso.com ed è un tenant in Exchange Online. Questo è solo un esempio. È possibile adattare questo esempio in base al nome di dominio dell'organizzazione e agli indirizzi IP del servizio di terze parti, se necessario.

Uso di un servizio cloud di terze parti con Microsoft 365 o Office 365

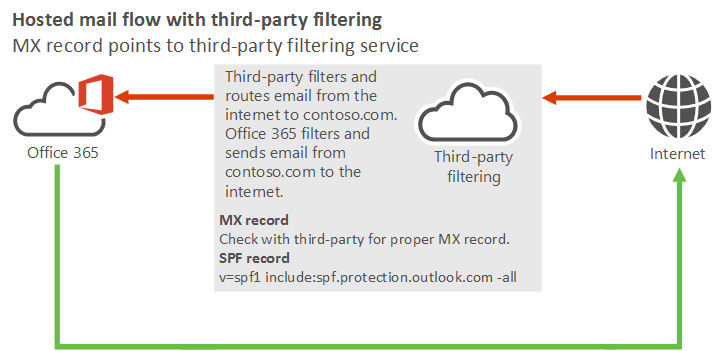

Scenario 1 - I record MX puntano al filtro della posta indesiderata di terze parti

Importante

Microsoft consiglia vivamente di abilitare il filtro avanzato per i connettori o di ignorare completamente il filtro usando una regola del flusso di posta (vedere il punto 5). La mancata esecuzione di questo passaggio comporta inevitabilmente una classificazione errata della principale in ingresso nell'organizzazione e un'esperienza secondaria per le funzionalità di posta elettronica e protezione di Microsoft 365.

Microsoft consiglia inoltre di aggiungere servizi di terze parti che modificano i messaggi in transito come sealer ARC attendibili, se il servizio supporta il sealing ARC. L'aggiunta del servizio come sealer ARC attendibile consente ai messaggi interessati di passare i controlli di autenticazione tramite posta elettronica e di impedire il recapito di messaggi legittimi alla cartella Junk Email, in quarantena o rifiutati. I servizi di terze parti che modificano i messaggi e non supportano il sealing ARC invalideranno le firme DKIM di tali messaggi. In questi casi, è consigliabile esaminare il report Rilevamenti spoofing e creare voci consentite per i mittenti falsificati per ignorare gli errori di autenticazione della posta elettronica per i messaggi legittimi.

Si prevede di usare Exchange Online per ospitare tutte le cassette postali dell'organizzazione. L'organizzazione usa un servizio cloud di terze parti per il filtro di posta indesiderata, malware e phishing. Prima di essere instradati a Microsoft 365 o Office 365, tutti i messaggi di posta elettronica provenienti da Internet devono essere filtrati da questo servizio cloud di terze parti.

Per questo scenario, la configurazione del flusso di posta dell'organizzazione è simile al diagramma seguente:

Procedure consigliate per l'uso di un servizio di filtro cloud di terze parti con Microsoft 365 o Office 365

Aggiungere i domini personalizzati in Microsoft 365 o Office 365. Per dimostrare di essere proprietario dei domini, seguire le istruzioni in Aggiungere un dominio a Microsoft 365.

Creare cassette postali utente in Exchange Online o spostare tutte le cassette postali degli utenti in Microsoft 365 o Office 365.

Aggiornare i record DNS per i domini aggiunti al passaggio 1. (Non sei sicuro di come eseguire questa operazione? Seguire le istruzioni riportate in questa pagina. I record DNS seguenti controllano il flusso di posta elettronica:

Record MX: il record MX del dominio deve puntare al provider di servizi di terze parti. Seguire le linee guida per configurare il record MX.

Record SPF: tutti i messaggi inviati dal dominio a Internet provengono da Microsoft 365 o Office 365, quindi il record SPF richiede il valore standard per Microsoft 365 o Office 365:

v=spf1 include:spf.protection.outlook.com -allÈ necessario includere il servizio di terze parti nel record SPF solo se l'organizzazione invia posta elettronica Internet in uscita tramite il servizio (dove il servizio di terze parti sarebbe un'origine per la posta elettronica dal dominio).

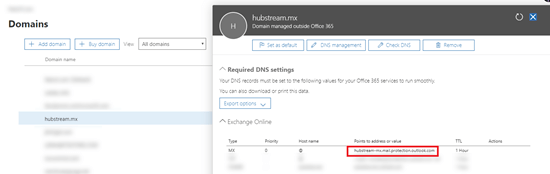

Quando si configura questo scenario, l'"host" che è necessario configurare per ricevere messaggi di posta elettronica dal servizio di terze parti viene specificato nel record MX. Ad esempio:

In questo esempio, il nome host per l'host di Microsoft 365 o Office 365 deve essere hubstream-mx.mail.protection.outlook.com. Questo valore può variare da dominio a dominio, quindi controllare il valore inDominio><di configurazione> selezionare dominio> per confermare il valore effettivo.

Bloccare l'organizzazione Exchange Online per accettare solo la posta elettronica dal servizio di terze parti.

Creare e configurare un connettore in ingresso partner usando i parametri TlsSenderCertificateName (preferito) o SenderIpAddresses , quindi impostare i parametri RestrictDomainsToCertificate o RestrictDomainsToIPAddresses corrispondenti su $True. Tutti i messaggi che sono smart host indirizzati direttamente a Exchange Online verranno rifiutati (perché non sono arrivati tramite una connessione usando il certificato specificato o dagli indirizzi IP specificati).

Ad esempio:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $trueo

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>Nota

Se si dispone già di un connettore in ingresso OnPremises per lo stesso certificato o lo stesso indirizzo IP mittente, è comunque necessario creare il connettore in ingresso partner (i parametri RestrictDomainsToCertificate e RestrictDomainsToIPAddresses vengono applicati solo ai connettori partner ). I due connettori possono coesistere senza problemi.

Per questo passaggio sono disponibili due opzioni:

Usare il filtro avanzato per i connettori (scelta consigliata): usare il filtro avanzato per i connettori (noto anche come skip list) nel connettore in ingresso partner che riceve messaggi dall'applicazione di terze parti. Ciò consente a EOP e Microsoft Defender XDR di analizzare Office 365 sui messaggi.

Nota

Per gli scenari ibridi in cui le applicazioni di terze parti si basano su un server Exchange locale da inviare a Exchange Online, è anche necessario abilitare il filtro avanzato per i connettori nel connettore in ingresso OnPremises in Exchange Online.

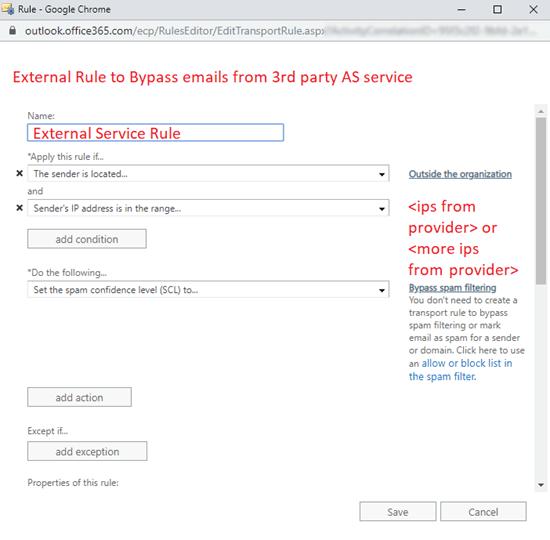

Ignorare il filtro della posta indesiderata: usare una regola del flusso di posta (nota anche come regola di trasporto) per ignorare il filtro della posta indesiderata. Questa opzione impedirà la maggior parte dei controlli EOP e Defender per Office 365 e impedirà quindi un doppio controllo della posta indesiderata.

Importante

Invece di ignorare il filtro della posta indesiderata usando una regola del flusso di posta, è consigliabile abilitare il filtro avanzato per il connettore (noto anche come skip listing). La maggior parte dei provider di posta indesiderata cloud di terze parti condivide gli indirizzi IP tra molti clienti. Ignorare l'analisi su questi indirizzi IP potrebbe consentire messaggi di spoofing e phishing da questi indirizzi IP.

Scenario 2 : il record MX punta a una soluzione di terze parti senza filtro della posta indesiderata

Si prevede di usare Exchange Online per ospitare tutte le cassette postali dell'organizzazione. Tutti i messaggi di posta elettronica inviati al dominio da Internet devono prima passare attraverso un servizio di archiviazione o controllo di terze parti prima di arrivare a Exchange Online. Anche tutti i messaggi di posta elettronica in uscita inviati dall'organizzazione Exchange Online a Internet devono passare attraverso il servizio. Tuttavia, il servizio non fornisce una soluzione di filtro della posta indesiderata.

Questo scenario richiede l'uso del filtro avanzato per i connettori. In caso contrario, la posta da tutti i mittenti Internet sembra provenire dal servizio di terze parti, non dalle vere origini su Internet.

Procedure consigliate per l'uso di un servizio cloud di terze parti con Microsoft 365 o Office 365

È consigliabile usare le soluzioni di archiviazione e controllo fornite da Microsoft 365 e Office 365.

Importante

Esiste un terzo scenario in cui il record MX punta a Microsoft 365, tuttavia il servizio di terze parti opera dopo Microsoft 365. In questa configurazione, i messaggi di posta elettronica lasciano l'ambiente Microsoft 365 e vengono indirizzati al servizio di terze parti per il filtro di posta indesiderata, malware e phishing. Una volta filtrati, i messaggi tornano a Microsoft 365. Per altre informazioni su questa configurazione, incluse le problematiche e le complessità, vedere l'articolo Integrazione tramite routing di posta in-and-out

Vedere anche

Impostare i connettori per il flusso di posta sicura con un'organizzazione partner

Gestire tutte le cassette postali e il flusso di posta usando Microsoft 365 o Office 365

Risolvere i problemi relativi al flusso di posta di Microsoft 365 o Office 365

Testare il flusso di posta elettronica convalidando i connettori