Informazioni su Esplora minacce e rilevamenti in tempo reale in Microsoft Defender per Office 365

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Le organizzazioni di Microsoft 365 che hanno Microsoft Defender per Office 365 incluse nella sottoscrizione o acquistate come componente aggiuntivo hanno Explorer (noto anche come Esplora minacce) o rilevamenti in tempo reale. Queste funzionalità sono potenti strumenti di creazione di report quasi in tempo reale che consentono ai team secOps (Security Operations) di analizzare e rispondere alle minacce.

A seconda della sottoscrizione, Threat Explorer o i rilevamenti in tempo reale sono disponibili nella sezione collaborazione Email & nel portale di Microsoft Defender all'indirizzo https://security.microsoft.com:

I rilevamenti in tempo reale sono disponibili in Defender per Office 365 Piano 1. La pagina Rilevamenti in tempo reale è disponibile direttamente in https://security.microsoft.com/realtimereportsv3.

Esplora minacce è disponibile in Defender per Office 365 Piano 2. La pagina Esplora risorse è disponibile direttamente in https://security.microsoft.com/threatexplorerv3.

Esplora minacce contiene le stesse informazioni e funzionalità dei rilevamenti in tempo reale, ma con le funzionalità aggiuntive seguenti:

- Altre visualizzazioni.

- Altre opzioni di filtro delle proprietà, inclusa l'opzione per salvare le query.

- Altre azioni.

Per altre informazioni sulle differenze tra Defender per Office 365 Piano 1 e Piano 2, vedere il foglio informativo Defender per Office 365 Piano 1 e Piano 2.

Il resto di questo articolo illustra le visualizzazioni e le funzionalità disponibili in Esplora minacce e rilevamenti in tempo reale.

Consiglio

Per gli scenari di posta elettronica con Esplora minacce e i rilevamenti in tempo reale, vedere gli articoli seguenti:

Autorizzazioni e licenze per Threat Explorer e rilevamenti in tempo reale

Per usare Explorer o i rilevamenti in tempo reale, è necessario disporre delle autorizzazioni. Sono disponibili le opzioni seguenti:

-

Microsoft Defender XDR Controllo degli accessi in base al ruolo unificato (Se Email & collaborazione>Defender per Office 365 autorizzazioni è

Attivo. Influisce solo sul portale di Defender, non su PowerShell:

Attivo. Influisce solo sul portale di Defender, non su PowerShell:- Accesso in lettura per la posta elettronica e le intestazioni dei messaggi di Teams: operazioni di sicurezza/dati non elaborati (posta elettronica & collaborazione)/metadati di collaborazione Email & (lettura).

- Visualizzare in anteprima e scaricare i messaggi di posta elettronica: operazioni di sicurezza/dati non elaborati (posta elettronica & collaborazione)/Email & contenuto di collaborazione (lettura).

- Correggere la posta elettronica dannosa: operazioni di sicurezza/Dati di sicurezza/Email & azioni avanzate di collaborazione (gestione).Remediate malicious email: Security operations/Security data/Email & collaboration advanced actions (manage).

-

Email & le autorizzazioni di collaborazione nel portale di Microsoft Defender:

-

Accesso completo: appartenenza ai gruppi di ruoli Gestione organizzazione o Amministratore della sicurezza . Sono necessarie altre autorizzazioni per eseguire tutte le azioni disponibili:

- Messaggi di anteprima e download: richiede il ruolo Anteprima , assegnato solo ai gruppi di ruoli Data Investigator o eDiscovery Manager per impostazione predefinita.Preview messages: Requires the Preview role, which is assigned only to the Data Investigator or eDiscovery Manager role groups by default. In alternativa, è possibile creare un nuovo gruppo di ruoli con il ruolo Anteprima assegnato e aggiungere gli utenti al gruppo di ruoli personalizzato.

- Spostare ed eliminare messaggi dalle cassette postali: richiede il ruolo Ricerca ed eliminazione , assegnato solo ai gruppi di ruoli Data Investigator o Organization Management per impostazione predefinita. In alternativa, è possibile creare un nuovo gruppo di ruoli con il ruolo Ricerca ed eliminazione assegnato e aggiungere gli utenti al gruppo di ruoli personalizzato.

- Accesso di sola lettura: appartenenza al gruppo di ruoli Lettore di sicurezza .

-

Accesso completo: appartenenza ai gruppi di ruoli Gestione organizzazione o Amministratore della sicurezza . Sono necessarie altre autorizzazioni per eseguire tutte le azioni disponibili:

-

Microsoft Entra autorizzazioni: l'appartenenza a questi ruoli offre agli utenti le autorizzazioni e le autorizzazioni necessarie per altre funzionalità in Microsoft 365:

Accesso completo: appartenenza ai ruoli Amministratore* globale o Amministratore della sicurezza .

Cercare le regole del flusso di posta di Exchange (regole di trasporto) per nome in Esplora minacce: appartenenza ai ruoli Amministratore sicurezza o Lettore di sicurezza .

Accesso di sola lettura: appartenenza ai ruoli Lettore globale o Lettore di sicurezza .

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Consiglio

Le notifiche di posta indesiderata dell'utente finale e i messaggi generati dal sistema non sono disponibili in Esplora minacce. Questi tipi di messaggi sono disponibili se è presente una regola del flusso di posta (nota anche come regola di trasporto) di cui eseguire l'override.

Le voci del log di controllo vengono generate quando gli amministratori visualizzano in anteprima o scaricano messaggi di posta elettronica. È possibile cercare l'attività AdminMailAccess nel log di controllo amministratore per utente. Per istruzioni, vedere Controlla nuova ricerca.

Per usare Threat Explorer o i rilevamenti in tempo reale, è necessario avere una licenza per Defender per Office 365 (inclusa nella sottoscrizione o in una licenza del componente aggiuntivo).

Esplora minacce o i rilevamenti in tempo reale contengono dati per gli utenti a cui sono assegnate licenze Defender per Office 365.

Elementi di Esplora minacce e rilevamenti in tempo reale

Esplora minacce e i rilevamenti in tempo reale contengono gli elementi seguenti:

Visualizzazioni: schede nella parte superiore della pagina che organizzano i rilevamenti in base alle minacce. La visualizzazione influisce sul resto dei dati e delle opzioni nella pagina.

La tabella seguente elenca le visualizzazioni disponibili in Esplora minacce e rilevamenti in tempo reale:

Visualizza Minacce

ExplorerIn tempo reale

RilevamentiDescrizione Tutti i messaggi di posta elettronica ✔ Visualizzazione predefinita per Esplora minacce. Informazioni su tutti i messaggi di posta elettronica inviati da utenti esterni all'organizzazione (in ingresso), messaggi di posta elettronica inviati dagli utenti interni dell'organizzazione a utenti esterni (in uscita) e messaggi di posta elettronica inviati tra utenti interni dell'organizzazione (Intra-org). Malware ✔ ✔ Visualizzazione predefinita per i rilevamenti in tempo reale. Informazioni sui messaggi di posta elettronica contenenti malware. Phishing ✔ ✔ Informazioni sui messaggi di posta elettronica che contengono minacce di phishing. Campagne ✔ Informazioni sulla posta elettronica dannosa che Defender per Office 365 piano 2 identificato come parte di una campagna coordinata di phishing o malware. Malware per il contenuto ✔ ✔ Informazioni sui file dannosi rilevati dalle funzionalità seguenti: Clic URL ✔ Informazioni sui clic degli utenti sugli URL nei messaggi di posta elettronica, nei messaggi di Teams, nei file di SharePoint e nei file di OneDrive. Queste visualizzazioni sono descritte in dettaglio in questo articolo, incluse le differenze tra Esplora minacce e i rilevamenti in tempo reale.

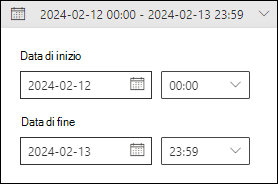

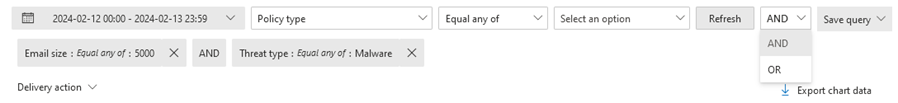

Filtri data/ora: per impostazione predefinita, la visualizzazione viene filtrata in base a ieri e oggi. Per modificare il filtro data, selezionare l'intervallo di date e quindi selezionare Valori data inizio e data di fine fino a 30 giorni fa.

Filtri di proprietà (query): filtrare i risultati nella visualizzazione in base alle proprietà di messaggi, file o minacce disponibili. Le proprietà filtrabili disponibili dipendono dalla visualizzazione. Alcune proprietà sono disponibili in molte visualizzazioni, mentre altre sono limitate a una visualizzazione specifica.

I filtri delle proprietà disponibili per ogni visualizzazione sono elencati in questo articolo, incluse le differenze tra Esplora minacce e i rilevamenti in tempo reale.

Per istruzioni sulla creazione di filtri delle proprietà, vedere Filtri delle proprietà in Esplora minacce e Rilevamenti in tempo reale

Esplora minacce consente di salvare le query per un uso successivo, come descritto nella sezione Query salvate in Esplora minacce .

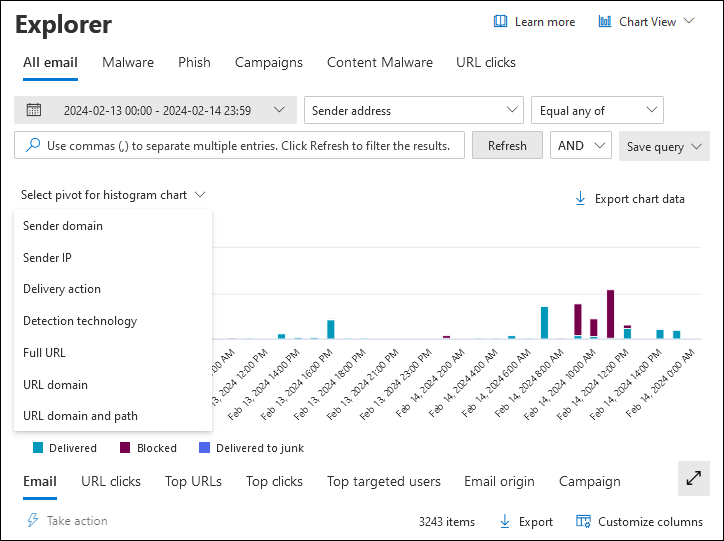

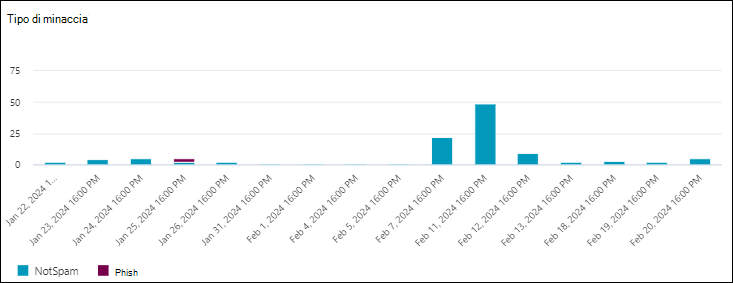

Grafici: ogni vista contiene una rappresentazione visiva e aggregata dei dati filtrati o non filtrati. È possibile usare i pivot disponibili per organizzare il grafico in modi diversi.

È spesso possibile usare

Esporta dati del grafico per esportare dati del grafico filtrati o non filtrati in un file CSV.

Esporta dati del grafico per esportare dati del grafico filtrati o non filtrati in un file CSV.I grafici e i pivot disponibili sono descritti in dettaglio in questo articolo, incluse le differenze tra Esplora minacce e i rilevamenti in tempo reale.

Consiglio

Per rimuovere il grafico dalla pagina (che ingrandisce le dimensioni dell'area dei dettagli), utilizzare uno dei metodi seguenti:

- Selezionare

Visualizzazione elencovisualizzazione>

Visualizzazione elencovisualizzazione> grafico nella parte superiore della pagina.

grafico nella parte superiore della pagina. - Selezionare

Mostra visualizzazione elenco tra il grafico e l'area dei dettagli.

Mostra visualizzazione elenco tra il grafico e l'area dei dettagli.

- Selezionare

Area dettagli: l'area dei dettagli per una visualizzazione mostra in genere una tabella che contiene i dati filtrati o non filtrati. È possibile usare le visualizzazioni disponibili (schede) per organizzare i dati nell'area dei dettagli in modi diversi. Ad esempio, una vista può contenere grafici, mappe o tabelle diverse.

Se l'area dei dettagli contiene una tabella, è spesso possibile usare

Esporta per esportare in modo selettivo fino a 200.000 risultati filtrati o non filtrati in un file CSV.

Esporta per esportare in modo selettivo fino a 200.000 risultati filtrati o non filtrati in un file CSV.Consiglio

Nel riquadro a comparsa Esporta è possibile selezionare alcune o tutte le proprietà disponibili da esportare. Le selezioni vengono salvate per utente. Le selezioni in modalità Incognito o InPrivate browsing vengono salvate fino alla chiusura del Web browser.

Visualizzazione di tutti i messaggi di posta elettronica in Esplora minacce

La visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce mostra informazioni su tutti i messaggi di posta elettronica in ingresso, in uscita e all'interno dell'organizzazione. La visualizzazione mostra la posta elettronica dannosa e non dannosa. Ad esempio:

- Email identificato phishing o malware.

- Email identificato come posta indesiderata o bulk.

- Email identificato senza minacce.

Questa visualizzazione è l'impostazione predefinita in Esplora minacce. Per aprire la visualizzazione Tutti i messaggi di posta elettronica nella pagina Esplora risorse nel portale di Defender in https://security.microsoft.com, passare alla scheda Email & collaboration> Explorer All email (Tutti>i messaggi di posta elettronica). In alternativa, passare direttamente alla pagina Esplora risorse usando https://security.microsoft.com/threatexplorerv3e quindi verificare che sia selezionata la scheda Tutti i messaggi di posta elettronica.

Proprietà filtrabili nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Per impostazione predefinita, non vengono applicati filtri di proprietà ai dati. I passaggi per creare filtri (query) sono descritti nella sezione Filtri in Esplora minacce e rilevamenti in tempo reale più avanti in questo articolo.

Le proprietà filtrabili disponibili nella casella azione Recapito nella visualizzazione Tutti i messaggi di posta elettronica sono descritte nella tabella seguente:

| Proprietà | Tipo |

|---|---|

| Di base | |

| Indirizzo del mittente | Testo. Separare più valori per virgole. |

| Destinatari | Testo. Separare più valori per virgole. |

| Dominio del mittente | Testo. Separare più valori per virgole. |

| Dominio del destinatario | Testo. Separare più valori per virgole. |

| Oggetto | Testo. Separare più valori per virgole. |

| Nome visualizzato del mittente | Testo. Separare più valori per virgole. |

| Posta del mittente dall'indirizzo | Testo. Separare più valori per virgole. |

| Posta del mittente dal dominio | Testo. Separare più valori per virgole. |

| Percorso restituito | Testo. Separare più valori per virgole. |

| Dominio del percorso restituito | Testo. Separare più valori per virgole. |

| Famiglia di malware | Testo. Separare più valori per virgole. |

| Tag | Testo. Separare più valori per virgole. Per altre informazioni sui tag utente, vedere Tag utente. |

| Dominio rappresentato | Testo. Separare più valori per virgole. |

| Utente rappresentato | Testo. Separare più valori per virgole. |

| Regola di trasporto di Exchange | Testo. Separare più valori per virgole. |

| Regola di prevenzione della perdita dei dati | Testo. Separare più valori per virgole. |

| Contesto | Selezionare uno o più valori:

|

| Connettore | Testo. Separare più valori per virgole. |

| Azione di recapito | Selezionare uno o più valori:

|

| Azione aggiuntiva | Selezionare uno o più valori:

|

| Direzionalità | Selezionare uno o più valori:

|

| Tecnologia di rilevamento | Selezionare uno o più valori:

|

| Posizione di recapito originale | Selezionare uno o più valori:

|

| Posizione di recapito più recente¹ | Stessi valori del percorso di recapito originale |

| Livello di attendibilità phish | Selezionare uno o più valori:

|

| Override primario | Selezionare uno o più valori:

|

| Origine di override primaria | I messaggi possono avere più sostituzioni consentite o bloccate, come identificato nell'origine di override. L'override che alla fine ha consentito o bloccato il messaggio viene identificato nell'origine di override primaria. Selezionare uno o più valori:

|

| Eseguire l'override dell'origine | Stessi valori dell'origine di override primaria |

| Tipo di criterio | Selezionare uno o più valori:

|

| Azione dei criteri | Selezionare uno o più valori:

|

| Tipo di minaccia | Selezionare uno o più valori:

|

| Messaggio inoltrato | Selezionare uno o più valori:

|

| Lista di distribuzione | Testo. Separare più valori per virgole. |

| dimensioni Email | Numero intero. Separare più valori per virgole. |

| Impostazioni avanzate | |

| ID messaggio Internet | Testo. Separare più valori per virgole. Disponibile nel campo Intestazione Message-ID nell'intestazione del messaggio. Un valore di esempio è <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (prendere nota delle parentesi angolari). |

| ID messaggio di rete | Testo. Separare più valori per virgole. Valore GUID disponibile nel campo intestazione X-MS-Exchange-Organization-Network-Message-Id nell'intestazione del messaggio. |

| Indirizzo IP mittente | Testo. Separare più valori per virgole. |

| Allegato SHA256 | Testo. Separare più valori per virgole. |

| Cluster ID | Testo. Separare più valori per virgole. |

| ID avviso | Testo. Separare più valori per virgole. |

| ID criteri di avviso | Testo. Separare più valori per virgole. |

| ID campagna | Testo. Separare più valori per virgole. |

| SEGNALE URL ZAP | Testo. Separare più valori per virgole. |

| URL | |

| Numero URL | Numero intero. Separare più valori per virgole. |

| Dominio URL² | Testo. Separare più valori per virgole. |

| Dominio URL e percorso² | Testo. Separare più valori per virgole. |

| URL² | Testo. Separare più valori per virgole. |

| Percorso URL² | Testo. Separare più valori per virgole. |

| Origine URL | Selezionare uno o più valori:

|

| Fare clic su verdetto | Selezionare uno o più valori:

|

| Minaccia URL | Selezionare uno o più valori:

|

| File | |

| Numero allegati | Numero intero. Separare più valori per virgole. |

| Nome file allegato | Testo. Separare più valori per virgole. |

| Tipo di file | Testo. Separare più valori per virgole. |

| File Extension | Testo. Separare più valori per virgole. |

| Dimensioni file | Numero intero. Separare più valori per virgole. |

| Autenticazione | |

| SPF | Selezionare uno o più valori:

|

| DKIM | Selezionare uno o più valori:

|

| DMARC | Selezionare uno o più valori:

|

| Composito | Selezionare uno o più valori:

|

Consiglio

¹ Il percorso di recapito più recente non include le azioni dell'utente finale sui messaggi. Ad esempio, se l'utente ha eliminato il messaggio o spostato il messaggio in un archivio o in un file PST.

Esistono scenari in cui il percorso/ di recapito originaleLa posizione di recapito più recente e/o l'azione recapito hanno il valore Sconosciuto. Ad esempio:

- Il messaggio è stato recapitato (l'azione recapito è Recapitato), ma una regola posta in arrivo ha spostato il messaggio in una cartella predefinita diversa dalla cartella Posta in arrivo o Posta indesiderata Email (ad esempio, la cartella Bozza o Archivio).

- ZAP ha tentato di spostare il messaggio dopo il recapito, ma il messaggio non è stato trovato (ad esempio, l'utente ha spostato o eliminato il messaggio).

² Per impostazione predefinita, una ricerca URL viene mappata a http, a meno che non sia specificato in modo esplicito un altro valore. Ad esempio:

- La ricerca con e senza il

http://prefisso in URL, dominio URL e dominio URL e percorso deve mostrare gli stessi risultati. - Cercare il prefisso nell'URL

https://. Quando non viene specificato alcun valore, viene utilizzato ilhttp://prefisso . -

/All'inizio e alla fine del percorso URL, i campi Dominio URL, Dominio URL e Percorso vengono ignorati. -

/alla fine del campo URL viene ignorato.

Pivot per il grafico nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il grafico ha una visualizzazione predefinita, ma è possibile selezionare un valore da Seleziona pivot per il grafico istogramma per modificare l'organizzazione e la visualizzazione dei dati del grafico filtrati o non filtrati.

I pivot del grafico disponibili sono descritti nelle sottosezioni seguenti.

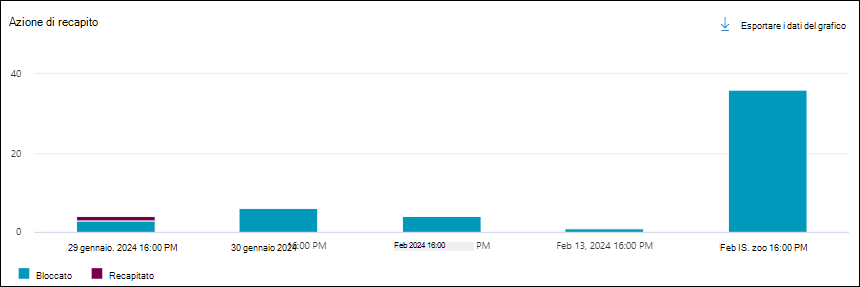

Pivot del grafico delle azioni di recapito nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Anche se questo pivot non è selezionato per impostazione predefinita, l'azione Recapito è il pivot grafico predefinito nella visualizzazione Tutti i messaggi di posta elettronica .

Il pivot azione recapito organizza il grafico in base alle azioni eseguite sui messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni azione di recapito.

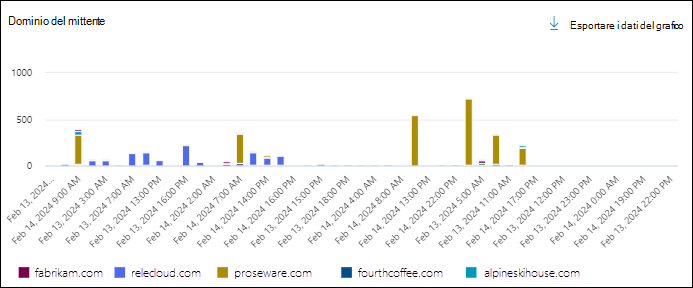

Pivot del grafico di dominio mittente nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot del dominio mittente organizza il grafico in base ai domini nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio del mittente.

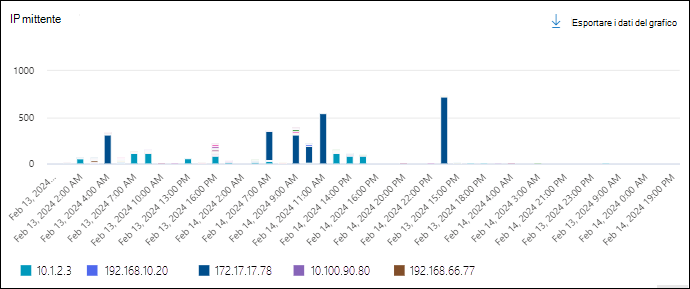

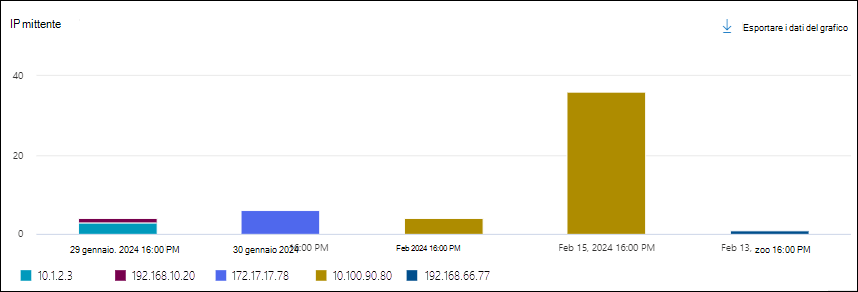

Pivot del grafico IP del mittente nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot IP mittente organizza il grafico in base agli indirizzi IP di origine dei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Passando il puntatore del mouse su un punto dati nel grafico viene visualizzato il conteggio per ogni indirizzo IP del mittente.

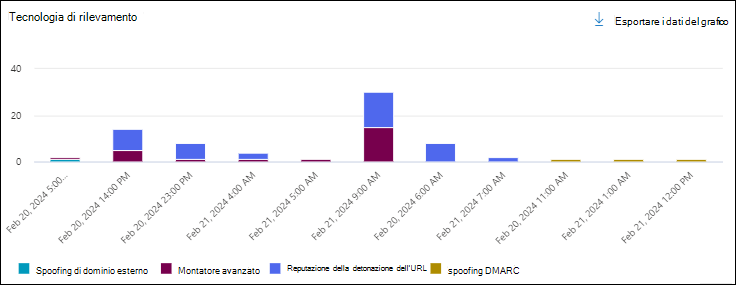

Pivot del grafico della tecnologia di rilevamento nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot della tecnologia di rilevamento organizza il grafico in base alla funzionalità che ha identificato i messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni tecnologia di rilevamento.

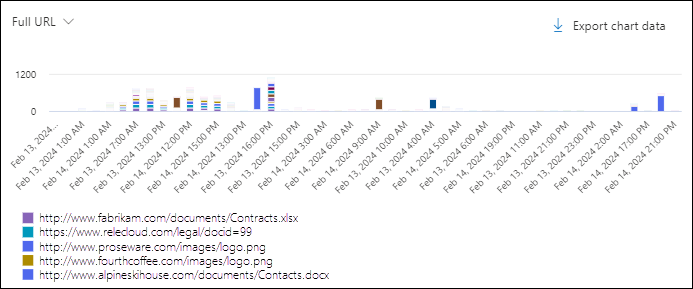

Pivot del grafico URL completo nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot URL completo organizza il grafico in base agli URL completi nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni URL completo.

Pivot del grafico di dominio URL nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot del dominio URL organizza il grafico in base ai domini negli URL nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio URL.

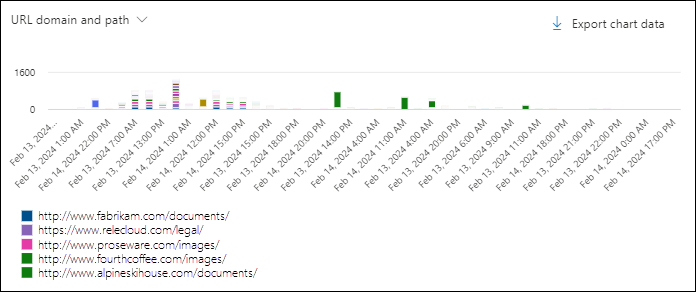

Pivot del dominio URL e del grafico dei percorsi nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot dominio URL e percorso organizza il grafico in base ai domini e ai percorsi negli URL nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Passando il puntatore del mouse su un punto dati nel grafico viene visualizzato il conteggio per ogni dominio URL e percorso.

Visualizzazioni per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Le visualizzazioni disponibili (schede) nell'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica sono descritte nelle sottosezioni seguenti.

Email visualizzazione per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Email è la visualizzazione predefinita per l'area dettagli nella visualizzazione Tutti i messaggi di posta elettronica.

La visualizzazione Email mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile. Selezionare ![]() Personalizza colonne per modificare le colonne visualizzate. I valori predefiniti sono contrassegnati da un asterisco (*):

Personalizza colonne per modificare le colonne visualizzate. I valori predefiniti sono contrassegnati da un asterisco (*):

- Dattero*

- Oggetto*

- Destinatario*

- Dominio del destinatario

- Tag*

- Indirizzo mittente*

- Nome visualizzato del mittente

- Dominio mittente*

- Indirizzo IP mittente

- Posta del mittente dall'indirizzo

- Posta del mittente dal dominio

- Azioni aggiuntive*

- Azione di recapito

- Posizione di recapito più recente*

- Posizione di recapito originale*

- Origine delle sostituzioni del sistema

- Sostituzioni di sistema

- ID avviso

- ID messaggio Internet

- ID messaggio di rete

- Lingua di posta elettronica

- Regola di trasporto di Exchange

- Connettore

- Contesto

- Regola di prevenzione della perdita dei dati

- Tipo di minaccia*

- Tecnologia di rilevamento

- Numero allegati

- Numero URL

- dimensioni Email

Consiglio

Per visualizzare tutte le colonne, è probabile che sia necessario eseguire una o più delle operazioni seguenti:

- Scorrere orizzontalmente nel Web browser.

- Restringere la larghezza delle colonne appropriate.

- Rimuovere le colonne dalla visualizzazione.

- Ridurre lo zoom indietro nel Web browser.

Le impostazioni di colonna personalizzate vengono salvate per utente. Le impostazioni di colonna personalizzate in modalità Incognito o InPrivate browsing vengono salvate fino alla chiusura del Web browser.

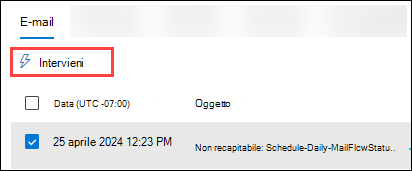

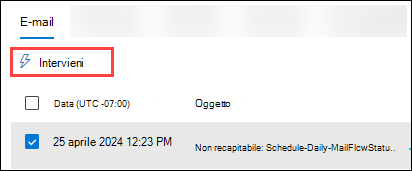

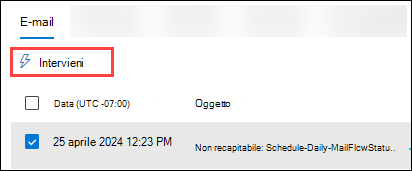

Quando si seleziona una o più voci dall'elenco selezionando la casella di controllo accanto alla prima colonna, l'azione ![]() Esegui è disponibile. Per informazioni, vedere Ricerca di minacce: Email correzione.

Esegui è disponibile. Per informazioni, vedere Ricerca di minacce: Email correzione.

Nel valore Oggetto della voce è disponibile l'azione ![]() Apri nella nuova finestra . Questa azione apre il messaggio nella pagina dell'entità Email.

Apri nella nuova finestra . Questa azione apre il messaggio nella pagina dell'entità Email.

Quando si fa clic sui valori Oggetto o Destinatario in una voce, vengono aperti i riquadri a comparsa dei dettagli. Questi riquadri a comparsa sono descritti nelle sottosezioni seguenti.

Email dettagli dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica

Quando si seleziona il valore Oggetto di una voce nella tabella, viene aperto un riquadro a comparsa dei dettagli del messaggio di posta elettronica. Questo riquadro a comparsa dei dettagli è noto come pannello di riepilogo Email e contiene informazioni di riepilogo standardizzate disponibili anche nella pagina dell'entità Email per il messaggio.

Per informazioni dettagliate sulle informazioni nel pannello di riepilogo Email, vedere Il pannello di riepilogo Email in Defender.

Le azioni seguenti sono disponibili nella parte superiore del pannello di riepilogo Email per Threat Explorer e i rilevamenti in tempo reale:

-

Aprire l'entità di posta elettronica

Aprire l'entità di posta elettronica -

Visualizzare l'intestazione

Visualizzare l'intestazione -

Azione: per informazioni, vedere Ricerca delle minacce: Email correzione.

Azione: per informazioni, vedere Ricerca delle minacce: Email correzione. -

Altre opzioni:

Altre opzioni:-

anteprima Email¹ ²

anteprima Email¹ ² -

Scaricare un messaggio di posta elettronica¹ ² ³

Scaricare un messaggio di posta elettronica¹ ² ³ -

Visualizzazione in Esplora risorse

Visualizzazione in Esplora risorse -

Vai a caccia⁴

Vai a caccia⁴

-

¹ Le azioni di anteprima e download della posta elettronica Email richiedono il ruolo Anteprima nelle autorizzazioni di collaborazione Email &. Per impostazione predefinita, questo ruolo viene assegnato ai gruppi di ruoli Data Investigator e eDiscovery Manager . Per impostazione predefinita, i membri dei gruppi di ruoli Gestione organizzazione o Amministratori della sicurezza non possono eseguire queste azioni. Per consentire queste azioni per i membri di tali gruppi, sono disponibili le opzioni seguenti:

- Aggiungere gli utenti ai gruppi di ruoli Data Investigator o eDiscovery Manager .

- Creare un nuovo gruppo di ruoli con il ruolo Ricerca ed eliminazione assegnato e aggiungere gli utenti al gruppo di ruoli personalizzato.

² È possibile visualizzare in anteprima o scaricare i messaggi di posta elettronica disponibili nelle cassette postali di Microsoft 365. Esempi di quando i messaggi non sono più disponibili nelle cassette postali includono:

- Il messaggio è stato eliminato prima del recapito o del recapito non riuscito.

- Il messaggio è stato eliminato temporaneamente (eliminato dalla cartella Posta eliminata, che sposta il messaggio nella cartella Elementi ripristinabili\Eliminazioni).

- ZAP ha spostato il messaggio in quarantena.

³ Il download della posta elettronica non è disponibile per i messaggi che sono stati messi in quarantena. Scaricare invece una copia protetta da password del messaggio dalla quarantena.

⁴ La ricerca go è disponibile solo in Esplora minacce. Non è disponibile nei rilevamenti in tempo reale.

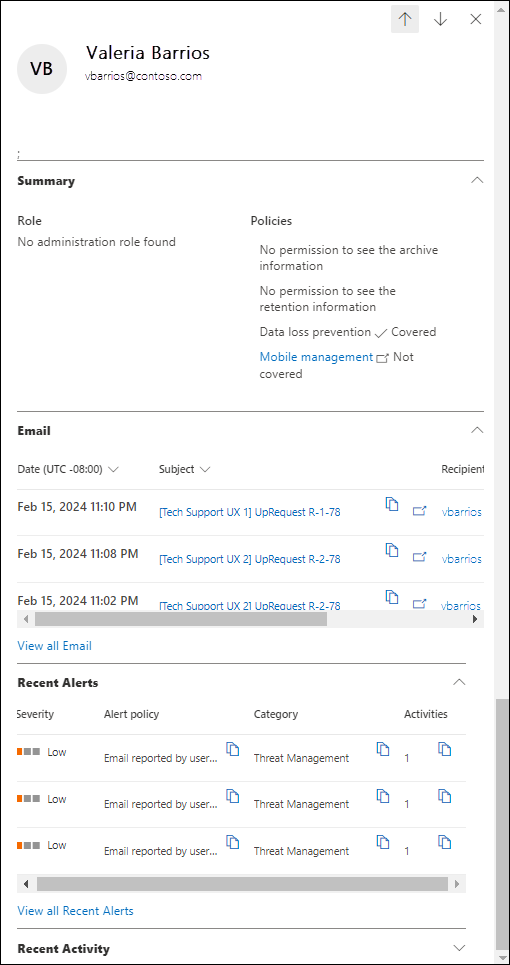

Dettagli del destinatario dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica

Quando si seleziona una voce facendo clic sul valore Destinatario , viene aperto un riquadro a comparsa dei dettagli con le informazioni seguenti:

Consiglio

Per visualizzare i dettagli sugli altri destinatari senza uscire dal riquadro a comparsa dei dettagli, usare  Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Sezione Riepilogo :

- Ruolo: indica se al destinatario sono assegnati ruoli di amministratore.

-

Criteri:

- Indica se l'utente dispone dell'autorizzazione per visualizzare le informazioni di archiviazione.

- Indica se l'utente dispone dell'autorizzazione per visualizzare le informazioni di conservazione.

- Indica se l'utente è coperto dalla prevenzione della perdita dei dati (DLP).

- Indica se l'utente è coperto dalla gestione dei dispositivi mobili all'indirizzo https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

sezione Email: tabella che mostra le informazioni correlate seguenti per i messaggi inviati al destinatario:

- Data

- Oggetto

- Destinatario

Selezionare Visualizza tutti i messaggi di posta elettronica per aprire Esplora minacce in una nuova scheda filtrata in base al destinatario.

Sezione Avvisi recenti : tabella che mostra le informazioni correlate seguenti per gli avvisi recenti correlati:

- Gravità

- Criterio di avviso

- Categoria

- Attività

Se sono presenti più di tre avvisi recenti, selezionare Visualizza tutti gli avvisi recenti per visualizzarli tutti.

Sezione Attività recenti : mostra i risultati riepilogati di una ricerca nel log di controllo per il destinatario:

- Data

- Indirizzo IP

- Attività

- Elemento

Se il destinatario include più di tre voci del log di controllo, selezionare Visualizza tutte le attività recenti per visualizzarle tutte.

Consiglio

I membri del gruppo di ruoli Amministratori della sicurezza in autorizzazioni di collaborazione Email & non possono espandere la sezione Attività recenti. È necessario essere membri di un gruppo di ruoli in Exchange Online autorizzazioni a cui sono assegnati i ruoli Log di controllo, Information Protection Analyst o Information Protection Investigator. Per impostazione predefinita, tali ruoli vengono assegnati ai gruppi di ruoli Gestione record, Gestione conformità, Information Protection, Analisti Information Protection, Investigatori Information Protection e Gestione organizzazione. È possibile aggiungere i membri degli amministratori della sicurezza a tali gruppi di ruoli oppure creare un nuovo gruppo di ruoli con il ruolo Log di controllo assegnato.

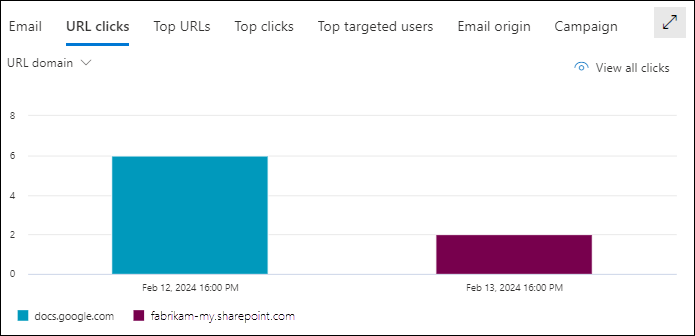

Visualizzazione dei clic url per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

La visualizzazione CLIC URL mostra un grafico che può essere organizzato tramite pivot. Il grafico ha una visualizzazione predefinita, ma è possibile selezionare un valore da Seleziona pivot per il grafico istogramma per modificare l'organizzazione e la visualizzazione dei dati del grafico filtrati o non filtrati.

I pivot del grafico sono descritti nelle sottosezioni seguenti.

Consiglio

In Esplora minacce, ogni pivot nella visualizzazione clic URL ha un'azione ![]() Visualizza tutti i clic che apre la visualizzazione clic URL in una nuova scheda.

Visualizza tutti i clic che apre la visualizzazione clic URL in una nuova scheda.

Pivot di dominio URL per la visualizzazione clic URL per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Anche se questo pivot del grafico non sembra essere selezionato, dominio URL è il pivot grafico predefinito nella visualizzazione clic URL .

Il pivot del dominio URL mostra i diversi domini negli URL nei messaggi di posta elettronica per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio URL.

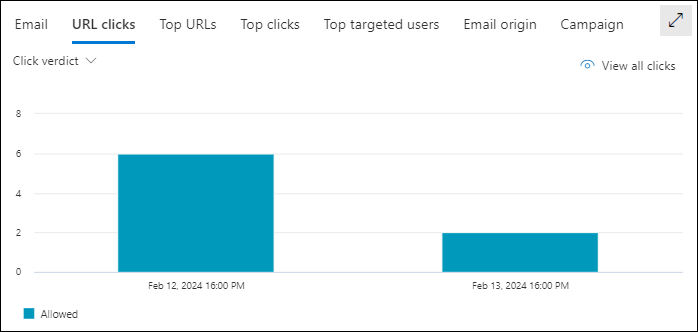

Fare clic su Pivot verdetto per la visualizzazione URL clicks per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot Click verdict mostra i diversi verdetti per gli URL cliccati nei messaggi di posta elettronica per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni verdetto di clic.

Pivot URL per la visualizzazione clic URL per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

Il pivot URL mostra i diversi URL su cui è stato fatto clic nei messaggi di posta elettronica per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni URL.

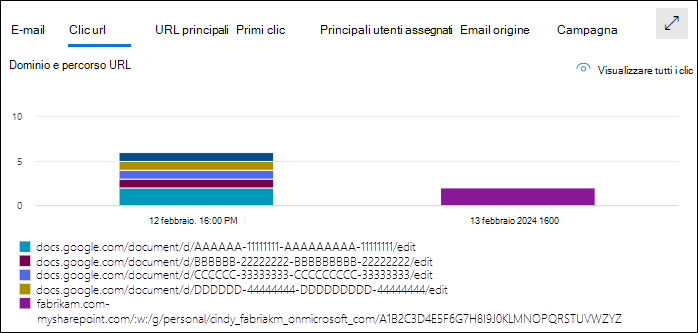

URL domain and path pivot for the URL clicks view for the details area of the All email view in Threat Explorer

Il pivot dominio URL e percorso mostra i diversi domini e percorsi di file degli URL su cui è stato fatto clic nei messaggi di posta elettronica per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio URL e percorso file.

Visualizzazione URL principali per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

La visualizzazione URL principali mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile:

- URL

- Messaggi bloccati

- Messaggi indesiderati

- Messaggi recapitati

Dettagli degli URL principali per la visualizzazione Tutti i messaggi di posta elettronica

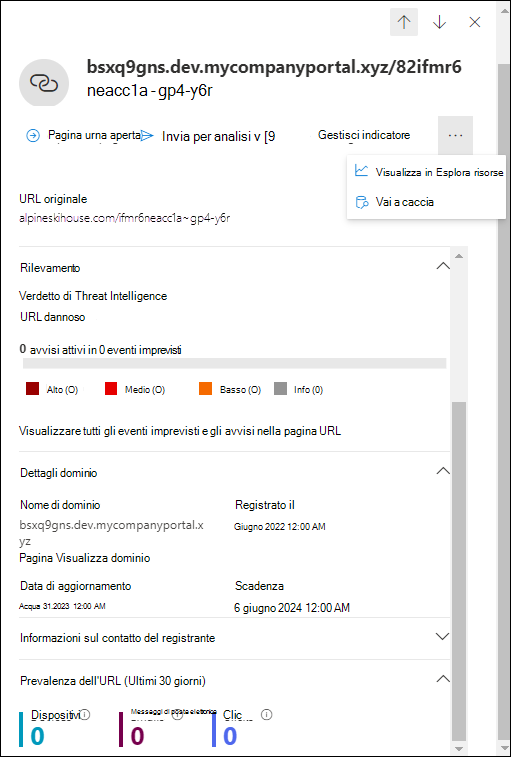

Quando si seleziona una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna, viene aperto un riquadro a comparsa dei dettagli con le informazioni seguenti:

Consiglio

Per visualizzare i dettagli sugli altri URL senza uscire dal riquadro a comparsa dei dettagli, usare  Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

- Nella parte superiore del riquadro a comparsa sono disponibili le azioni seguenti:

Pagina Apri URL

Pagina Apri URL Invia per l'analisi:

Invia per l'analisi:-

Pulizia del report

Pulizia del report -

Segnalare il phishing

Segnalare il phishing -

Segnalare malware

Segnalare malware

-

Gestire l'indicatore:

Gestire l'indicatore:-

Aggiungere un indicatore

Aggiungere un indicatore -

Gestire nell'elenco dei blocchi del tenant

Gestire nell'elenco dei blocchi del tenant

Se si seleziona una di queste opzioni, si passa alla pagina Invii nel portale di Defender.

-

Altro:

Altro:-

Visualizzazione in Esplora risorse

Visualizzazione in Esplora risorse -

Vai a caccia

Vai a caccia

-

- URL originale

-

Sezione Rilevamento :

- Verdetto dell'intelligence sulle minacce

- x avvisi attivi y eventi imprevisti: grafico a barre orizzontale che mostra il numero di avvisi High, Medium, Low e Info correlati a questo collegamento.

- Collegamento alla pagina Visualizza tutti gli eventi imprevisti & avvisi nella pagina URL.

-

Sezione Dettagli dominio :

- Nome di dominio e collegamento alla pagina Visualizza dominio.

- Dichiarante

- Registrato in

- Aggiornato il

- Scade il

-

Sezione Informazioni di contatto registrante :

- Segretario

- Paese/area geografica

- Indirizzo postale

- Posta elettronica

- Telefono

- Altre informazioni: Collegamento ad Apri in Whois.

- Sezione sulla prevalenza dell'URL (ultimi 30 giorni): contiene il numero di dispositivi, Email e clic. Selezionare ogni valore per visualizzare l'elenco completo.

-

Dispositivi: mostra i dispositivi interessati:

Data (prima/ultima)

Dispositivi

Se sono coinvolti più di due dispositivi, selezionare Visualizza tutti i dispositivi per visualizzarli tutti.

Visualizzazione dei primi clic per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

La visualizzazione Primi clic mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile:

- URL

- Bloccato

- Consentito

- Blocco sottoposto a override

- Verdetto in sospeso

- Verdetto in sospeso ignorato

- Nessuna

- Pagina degli errori

- Fallimento

Consiglio

Sono selezionate tutte le colonne disponibili. Se si seleziona ![]() Personalizza colonne, non è possibile deselezionare le colonne.

Personalizza colonne, non è possibile deselezionare le colonne.

Per visualizzare tutte le colonne, è probabile che sia necessario eseguire una o più delle operazioni seguenti:

- Scorrere orizzontalmente nel Web browser.

- Restringere la larghezza delle colonne appropriate.

- Ridurre lo zoom indietro nel Web browser.

Quando si seleziona una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna, viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli url principali per la visualizzazione Tutti i messaggi di posta elettronica.

Visualizzazione utenti di destinazione principale per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

La visualizzazione Utenti di destinazione principali organizza i dati in una tabella dei primi cinque destinatari interessati dalla maggior parte delle minacce. La tabella contiene le informazioni seguenti:

Utenti di destinazione principali: indirizzo di posta elettronica del destinatario. Se si seleziona un indirizzo del destinatario, verrà aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli destinatario dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica.

Numero di tentativi: se si seleziona il numero di tentativi, Esplora minacce viene aperto in una nuova scheda filtrata in base al destinatario.

Consiglio

Utilizzare ![]() Esporta per esportare l'elenco di un massimo di 3000 utenti e i tentativi corrispondenti.

Esporta per esportare l'elenco di un massimo di 3000 utenti e i tentativi corrispondenti.

Email visualizzazione origine per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

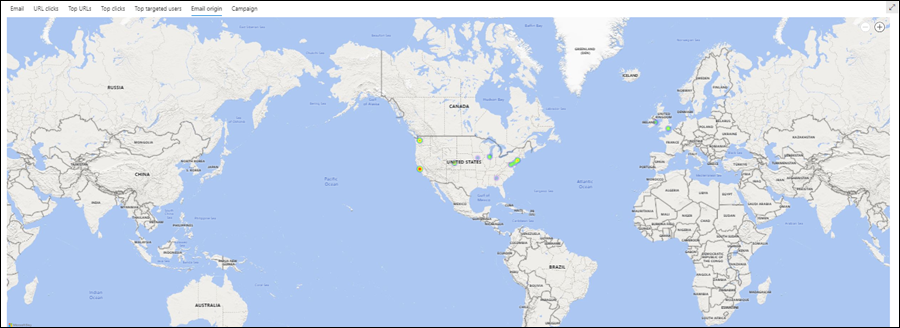

La visualizzazione origine Email mostra le origini dei messaggi in una mappa del mondo.

Visualizzazione campagna per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

La visualizzazione Campagna mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile.

Le informazioni nella tabella sono le stesse descritte nella tabella dei dettagli nella pagina Campagne.

Quando si seleziona una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al riquadro a comparsa Nome, viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli campagna.

Visualizzazione malware in Esplora minacce e rilevamenti in tempo reale

La visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale mostra informazioni sui messaggi di posta elettronica che sono stati trovati per contenere malware. Questa visualizzazione è l'impostazione predefinita nei rilevamenti in tempo reale.

Per aprire la visualizzazione Malware , eseguire una delle operazioni seguenti:

- Esplora minacce: nella pagina Esplora risorse del portale https://security.microsoft.comdi Defender in passare a Email & schedaMalwaredi Esplora>collaborazione>. In alternativa, passare direttamente alla pagina Esplora risorse usando https://security.microsoft.com/threatexplorerv3e quindi selezionare la scheda Malware.

- Rilevamenti in tempo reale: nella pagina Rilevamenti in tempo reale nel portale https://security.microsoft.comdi Defender in passare alla scheda Email & collaboration>Explorer>Malware. In alternativa, passare direttamente alla pagina Rilevamenti in tempo reale usando https://security.microsoft.com/realtimereportsv3e quindi verificare che sia selezionata la scheda Malware.

Proprietà filtrabili nella visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

Per impostazione predefinita, non vengono applicati filtri di proprietà ai dati. I passaggi per creare filtri (query) sono descritti nella sezione Filtri in Esplora minacce e rilevamenti in tempo reale più avanti in questo articolo.

Le proprietà filtrabili disponibili nella casella Indirizzo mittente nella visualizzazione Malware sono descritte nella tabella seguente:

| Proprietà | Tipo | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|---|

| Di base | |||

| Indirizzo del mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Destinatari | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dominio del mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dominio del destinatario | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Oggetto | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Nome visualizzato del mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Posta del mittente dall'indirizzo | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Posta del mittente dal dominio | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Percorso restituito | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dominio del percorso restituito | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Famiglia di malware | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Tag | Testo. Separare più valori per virgole. Per altre informazioni sui tag utente, vedere Tag utente. |

✔ | |

| Regola di trasporto di Exchange | Testo. Separare più valori per virgole. | ✔ | |

| Regola di prevenzione della perdita dei dati | Testo. Separare più valori per virgole. | ✔ | |

| Contesto | Selezionare uno o più valori:

|

✔ | |

| Connettore | Testo. Separare più valori per virgole. | ✔ | |

| Azione di recapito | Selezionare uno o più valori:

|

✔ | ✔ |

| Azione aggiuntiva | Selezionare uno o più valori:

|

✔ | ✔ |

| Direzionalità | Selezionare uno o più valori:

|

✔ | ✔ |

| Tecnologia di rilevamento | Selezionare uno o più valori:

|

✔ | ✔ |

| Posizione di recapito originale | Selezionare uno o più valori:

|

✔ | ✔ |

| Posizione di recapito più recente | Stessi valori del percorso di recapito originale | ✔ | ✔ |

| Override primario | Selezionare uno o più valori:

|

✔ | ✔ |

| Origine di override primaria | I messaggi possono avere più sostituzioni consentite o bloccate, come identificato nell'origine di override. L'override che alla fine ha consentito o bloccato il messaggio viene identificato nell'origine di override primaria. Selezionare uno o più valori:

|

✔ | ✔ |

| Eseguire l'override dell'origine | Stessi valori dell'origine di override primaria | ✔ | ✔ |

| Tipo di criterio | Selezionare uno o più valori:

|

✔ | ✔ |

| Azione dei criteri | Selezionare uno o più valori:

|

✔ | ✔ |

| dimensioni Email | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Impostazioni avanzate | |||

| ID messaggio Internet | Testo. Separare più valori per virgole. Disponibile nel campo Intestazione Message-ID nell'intestazione del messaggio. Un valore di esempio è <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (prendere nota delle parentesi angolari). |

✔ | ✔ |

| ID messaggio di rete | Testo. Separare più valori per virgole. Valore GUID disponibile nel campo intestazione X-MS-Exchange-Organization-Network-Message-Id nell'intestazione del messaggio. |

✔ | ✔ |

| Indirizzo IP mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Allegato SHA256 | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Cluster ID | Testo. Separare più valori per virgole. | ✔ | ✔ |

| ID avviso | Testo. Separare più valori per virgole. | ✔ | ✔ |

| ID criteri di avviso | Testo. Separare più valori per virgole. | ✔ | ✔ |

| ID campagna | Testo. Separare più valori per virgole. | ✔ | ✔ |

| SEGNALE URL ZAP | Testo. Separare più valori per virgole. | ✔ | ✔ |

| URL | |||

| Numero URL | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Dominio URL | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Url dominio e percorso | Testo. Separare più valori per virgole. | ✔ | ✔ |

| URL | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Percorso URL | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Origine URL | Selezionare uno o più valori:

|

✔ | ✔ |

| Fare clic su verdetto | Selezionare uno o più valori:

|

✔ | ✔ |

| Minaccia URL | Selezionare uno o più valori:

|

✔ | ✔ |

| File | |||

| Numero allegati | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Nome file allegato | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Tipo di file | Testo. Separare più valori per virgole. | ✔ | ✔ |

| File Extension | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dimensioni file | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Autenticazione | |||

| SPF | Selezionare uno o più valori:

|

✔ | ✔ |

| DKIM | Selezionare uno o più valori:

|

✔ | ✔ |

| DMARC | Selezionare uno o più valori:

|

✔ | ✔ |

| Composito | Selezionare uno o più valori:

|

Pivot per il grafico nella visualizzazione Malware in Esplora minacce e Rilevamenti in tempo reale

Il grafico ha una visualizzazione predefinita, ma è possibile selezionare un valore da Seleziona pivot per il grafico istogramma per modificare l'organizzazione e la visualizzazione dei dati del grafico filtrati o non filtrati.

I pivot del grafico disponibili nella visualizzazione Malware in Esplora minacce e i rilevamenti in tempo reale sono elencati nella tabella seguente:

| Pivot | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Famiglia di malware | ✔ | |

| Dominio del mittente | ✔ | |

| Indirizzo IP mittente | ✔ | |

| Azione di recapito | ✔ | ✔ |

| Tecnologia di rilevamento | ✔ | ✔ |

I pivot del grafico disponibili sono descritti nelle sottosezioni seguenti.

Pivot del grafico a famiglie di malware nella visualizzazione Malware in Esplora minacce

Anche se questo pivot non sembra selezionato per impostazione predefinita, la famiglia malware è il pivot grafico predefinito nella visualizzazione Malware in Esplora minacce.

Il pivot della famiglia malware organizza il grafico in base alla famiglia di malware rilevata nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni famiglia di malware.

Pivot del grafico del dominio mittente nella visualizzazione Malware in Esplora minacce

Il pivot del dominio mittente organizza il grafico in base al dominio del mittente dei messaggi che sono stati trovati per contenere malware per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio del mittente.

Pivot del grafico IP mittente nella visualizzazione Malware in Esplora minacce

Il pivot IP mittente organizza il grafico in base all'indirizzo IP di origine dei messaggi che sono stati trovati per contenere malware per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni indirizzo IP di origine.

Pivot del grafico delle azioni di recapito nella visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

Anche se questo pivot non sembra selezionato per impostazione predefinita, l'azione recapito è il pivot grafico predefinito nella visualizzazione Malware nei rilevamenti in tempo reale.

Il pivot azione recapito organizza il grafico in base a quanto è successo ai messaggi che sono stati trovati per contenere malware per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni azione di recapito.

Pivot del grafico della tecnologia di rilevamento nella visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

Il pivot tecnologia di rilevamento organizza il grafico in base alla funzionalità che ha identificato il malware nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni tecnologia di rilevamento.

Visualizzazioni per l'area dei dettagli della visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

Le visualizzazioni disponibili (schede) nell'area dei dettagli della visualizzazione Malware sono elencate nella tabella seguente e sono descritte nelle sottosezioni seguenti.

| Visualizza | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Posta elettronica | ✔ | ✔ |

| Principali famiglie di malware | ✔ | |

| Utenti di destinazione principali | ✔ | |

| Email origine | ✔ | |

| Campagna | ✔ |

Email visualizzazione per l'area dei dettagli della visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

Email è la visualizzazione predefinita per l'area dei dettagli della visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale.

La visualizzazione Email mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile. Selezionare ![]() Personalizza colonne per modificare le colonne visualizzate.

Personalizza colonne per modificare le colonne visualizzate.

La tabella seguente illustra le colonne disponibili in Esplora minacce e rilevamenti in tempo reale. I valori predefiniti sono contrassegnati con un asterisco (*).

| Colonna | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Dattero* | ✔ | ✔ |

| Oggetto* | ✔ | ✔ |

| Destinatario* | ✔ | ✔ |

| Dominio del destinatario | ✔ | ✔ |

| Tag* | ✔ | |

| Indirizzo mittente* | ✔ | ✔ |

| Nome visualizzato del mittente | ✔ | ✔ |

| Dominio mittente* | ✔ | ✔ |

| Indirizzo IP mittente | ✔ | ✔ |

| Posta del mittente dall'indirizzo | ✔ | ✔ |

| Posta del mittente dal dominio | ✔ | ✔ |

| Azioni aggiuntive* | ✔ | ✔ |

| Azione di recapito | ✔ | ✔ |

| Posizione di recapito più recente* | ✔ | ✔ |

| Posizione di recapito originale* | ✔ | ✔ |

| Origine delle sostituzioni del sistema | ✔ | ✔ |

| Sostituzioni di sistema | ✔ | ✔ |

| ID avviso | ✔ | ✔ |

| ID messaggio Internet | ✔ | ✔ |

| ID messaggio di rete | ✔ | ✔ |

| Lingua di posta elettronica | ✔ | ✔ |

| Regola di trasporto di Exchange | ✔ | |

| Connettore | ✔ | |

| Contesto | ✔ | ✔ |

| Regola di prevenzione della perdita dei dati | ✔ | ✔ |

| Tipo di minaccia* | ✔ | ✔ |

| Tecnologia di rilevamento | ✔ | ✔ |

| Numero allegati | ✔ | ✔ |

| Numero URL | ✔ | ✔ |

| dimensioni Email | ✔ | ✔ |

Consiglio

Per visualizzare tutte le colonne, è probabile che sia necessario eseguire una o più delle operazioni seguenti:

- Scorrere orizzontalmente nel Web browser.

- Restringere la larghezza delle colonne appropriate.

- Rimuovere le colonne dalla visualizzazione.

- Ridurre lo zoom indietro nel Web browser.

Le impostazioni di colonna personalizzate vengono salvate per utente. Le impostazioni di colonna personalizzate in modalità Incognito o InPrivate browsing vengono salvate fino alla chiusura del Web browser.

Quando si seleziona una o più voci dall'elenco selezionando la casella di controllo accanto alla prima colonna, l'azione ![]() Esegui è disponibile. Per informazioni, vedere Ricerca di minacce: Email correzione.

Esegui è disponibile. Per informazioni, vedere Ricerca di minacce: Email correzione.

Quando si fa clic sui valori Oggetto o Destinatario in una voce, vengono aperti i riquadri a comparsa dei dettagli. Questi riquadri a comparsa sono descritti nelle sottosezioni seguenti.

Email dettagli dalla visualizzazione Email dei dettagli nella visualizzazione Malware

Quando si seleziona il valore Oggetto di una voce nella tabella, viene aperto un riquadro a comparsa dei dettagli del messaggio di posta elettronica. Questo riquadro a comparsa dei dettagli è noto come pannello di riepilogo Email e contiene informazioni di riepilogo standardizzate disponibili anche nella pagina dell'entità Email per il messaggio.

Per informazioni dettagliate sulle informazioni nel pannello di riepilogo Email, vedere I pannelli di riepilogo Email.

Le azioni disponibili nella parte superiore del pannello di riepilogo Email per Esplora minacce e i rilevamenti in tempo reale sono descritte nei dettagli Email dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica.

Dettagli del destinatario dalla visualizzazione Email dei dettagli nella visualizzazione Malware

Quando si seleziona una voce facendo clic sul valore Destinatario , viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli destinatario dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica.

Visualizzazione delle principali famiglie di malware per l'area dei dettagli della visualizzazione Malware in Esplora minacce

La visualizzazione Principali famiglie di malware per l'area dei dettagli organizza i dati in una tabella delle principali famiglie di malware. La tabella mostra:

Colonna Principali famiglie di malware : il nome della famiglia di malware.

Se si seleziona un nome di famiglia di malware, viene aperto un riquadro a comparsa dei dettagli contenente le informazioni seguenti:

sezione Email: tabella che mostra le informazioni correlate seguenti per i messaggi che contengono il file malware:

- Data

- Oggetto

- Destinatario

Selezionare Visualizza tutti i messaggi di posta elettronica per aprire Esplora minacce in una nuova scheda filtrata in base al nome della famiglia di malware.

Sezione Dettagli tecnici

Numero di tentativi: se si seleziona il numero di tentativi, Esplora minacce viene aperto in una nuova scheda filtrata in base al nome della famiglia di malware.

Visualizzazione utenti di destinazione principali per l'area dei dettagli della visualizzazione Malware in Esplora minacce

La visualizzazione Utenti di destinazione principali organizza i dati in una tabella dei primi cinque destinatari interessati dal malware. La tabella mostra:

Utenti di destinazione principali: l'indirizzo di posta elettronica dell'utente di destinazione principale. Se si seleziona un indirizzo di posta elettronica, viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte nella visualizzazione Utenti di destinazione principali per l'area dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce.

Numero di tentativi: se si seleziona il numero di tentativi, Esplora minacce viene aperto in una nuova scheda filtrata in base al nome della famiglia di malware.

Consiglio

Utilizzare ![]() Esporta per esportare l'elenco di un massimo di 3000 utenti e i tentativi corrispondenti.

Esporta per esportare l'elenco di un massimo di 3000 utenti e i tentativi corrispondenti.

Email visualizzazione origine per l'area dettagli della visualizzazione Malware in Esplora minacce

La visualizzazione origine Email mostra le origini dei messaggi in una mappa del mondo.

Visualizzazione campagna per l'area dei dettagli della visualizzazione Malware in Esplora minacce

La visualizzazione Campagna mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile.

La tabella dei dettagli è identica alla tabella dei dettagli nella pagina Campagne.

Quando si seleziona una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al riquadro a comparsa Nome, viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli campagna.

Visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

La visualizzazione Phish in Esplora minacce e i rilevamenti in tempo reale mostrano informazioni sui messaggi di posta elettronica identificati come phishing.

Per aprire la visualizzazione Phish , eseguire una delle operazioni seguenti:

- Esplora minacce: nella pagina Esplora risorse del portale https://security.microsoft.comdi Defender in passare alla scheda Email & Collaboration>Explorer>Phish. In alternativa, passare direttamente alla pagina Esplora risorse usando https://security.microsoft.com/threatexplorerv3e quindi selezionare la scheda Phish.

- Rilevamenti in tempo reale: nella pagina Rilevamenti in tempo reale nel portale https://security.microsoft.comdi Defender in passare alla scheda Email & Collaboration>Explorer>Phish. In alternativa, passare direttamente alla pagina Rilevamenti in tempo reale usando https://security.microsoft.com/realtimereportsv3e quindi selezionare la scheda Phish.

Proprietà filtrabili nella visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Per impostazione predefinita, non vengono applicati filtri di proprietà ai dati. I passaggi per creare filtri (query) sono descritti nella sezione Filtri in Esplora minacce e rilevamenti in tempo reale più avanti in questo articolo.

Le proprietà filtrabili disponibili nella casella Indirizzo mittente nella visualizzazione Malware sono descritte nella tabella seguente:

| Proprietà | Tipo | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|---|

| Di base | |||

| Indirizzo del mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Destinatari | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dominio del mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dominio del destinatario | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Oggetto | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Nome visualizzato del mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Posta del mittente dall'indirizzo | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Posta del mittente dal dominio | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Percorso restituito | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dominio del percorso restituito | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Tag | Testo. Separare più valori per virgole. Per altre informazioni sui tag utente, vedere Tag utente. |

✔ | |

| Dominio rappresentato | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Utente rappresentato | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Regola di trasporto di Exchange | Testo. Separare più valori per virgole. | ✔ | |

| Regola di prevenzione della perdita dei dati | Testo. Separare più valori per virgole. | ✔ | |

| Contesto | Selezionare uno o più valori:

|

✔ | |

| Connettore | Testo. Separare più valori per virgole. | ✔ | |

| Azione di recapito | Selezionare uno o più valori:

|

✔ | ✔ |

| Azione aggiuntiva | Selezionare uno o più valori:

|

✔ | ✔ |

| Direzionalità | Selezionare uno o più valori:

|

✔ | ✔ |

| Tecnologia di rilevamento | Selezionare uno o più valori:

|

✔ | ✔ |

| Posizione di recapito originale | Selezionare uno o più valori:

|

✔ | ✔ |

| Posizione di recapito più recente | Stessi valori del percorso di recapito originale | ✔ | ✔ |

| Livello di attendibilità phish | Selezionare uno o più valori:

|

✔ | |

| Override primario | Selezionare uno o più valori:

|

✔ | ✔ |

| Origine di override primaria | I messaggi possono avere più sostituzioni consentite o bloccate, come identificato nell'origine di override. L'override che alla fine ha consentito o bloccato il messaggio viene identificato nell'origine di override primaria. Selezionare uno o più valori:

|

✔ | ✔ |

| Eseguire l'override dell'origine | Stessi valori dell'origine di override primaria | ✔ | ✔ |

| Tipo di criterio | Selezionare uno o più valori:

|

✔ | ✔ |

| Azione dei criteri | Selezionare uno o più valori:

|

✔ | ✔ |

| dimensioni Email | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Impostazioni avanzate | |||

| ID messaggio Internet | Testo. Separare più valori per virgole. Disponibile nel campo Intestazione Message-ID nell'intestazione del messaggio. Un valore di esempio è <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (prendere nota delle parentesi angolari). |

✔ | ✔ |

| ID messaggio di rete | Testo. Separare più valori per virgole. Valore GUID disponibile nel campo intestazione X-MS-Exchange-Organization-Network-Message-Id nell'intestazione del messaggio. |

✔ | ✔ |

| Indirizzo IP mittente | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Allegato SHA256 | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Cluster ID | Testo. Separare più valori per virgole. | ✔ | ✔ |

| ID avviso | Testo. Separare più valori per virgole. | ✔ | ✔ |

| ID criteri di avviso | Testo. Separare più valori per virgole. | ✔ | ✔ |

| ID campagna | Testo. Separare più valori per virgole. | ✔ | ✔ |

| SEGNALE URL ZAP | Testo. Separare più valori per virgole. | ✔ | |

| URL | |||

| Numero URL | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Dominio URL | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Url dominio e percorso | Testo. Separare più valori per virgole. | ✔ | |

| URL | Testo. Separare più valori per virgole. | ✔ | |

| Percorso URL | Testo. Separare più valori per virgole. | ✔ | |

| Origine URL | Selezionare uno o più valori:

|

✔ | ✔ |

| Fare clic su verdetto | Selezionare uno o più valori:

|

✔ | ✔ |

| Minaccia URL | Selezionare uno o più valori:

|

✔ | ✔ |

| File | |||

| Numero allegati | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Nome file allegato | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Tipo di file | Testo. Separare più valori per virgole. | ✔ | ✔ |

| File Extension | Testo. Separare più valori per virgole. | ✔ | ✔ |

| Dimensioni file | Numero intero. Separare più valori per virgole. | ✔ | ✔ |

| Autenticazione | |||

| SPF | Selezionare uno o più valori:

|

✔ | ✔ |

| DKIM | Selezionare uno o più valori:

|

✔ | ✔ |

| DMARC | Selezionare uno o più valori:

|

✔ | ✔ |

| Composito | Selezionare uno o più valori:

|

Pivot per il grafico nella visualizzazione Phish in Esplora minacce e Rilevamenti in tempo reale

Il grafico ha una visualizzazione predefinita, ma è possibile selezionare un valore da Seleziona pivot per il grafico istogramma per modificare l'organizzazione e la visualizzazione dei dati del grafico filtrati o non filtrati.

I pivot del grafico disponibili nella visualizzazione Phish in Esplora minacce e i rilevamenti in tempo reale sono elencati nella tabella seguente:

| Pivot | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Dominio del mittente | ✔ | ✔ |

| Indirizzo IP mittente | ✔ | |

| Azione di recapito | ✔ | ✔ |

| Tecnologia di rilevamento | ✔ | ✔ |

| URL completo | ✔ | |

| Dominio URL | ✔ | ✔ |

| Url dominio e percorso | ✔ |

I pivot del grafico disponibili sono descritti nelle sottosezioni seguenti.

Pivot del grafico di dominio mittente nella visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Anche se questo pivot non è selezionato per impostazione predefinita, il dominio mittente è il pivot grafico predefinito nella visualizzazione Phish nei rilevamenti in tempo reale.

Il pivot del dominio mittente organizza il grafico in base ai domini nei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio del mittente.

Pivot del grafico IP mittente nella visualizzazione Phish in Esplora minacce

Il pivot IP mittente organizza il grafico in base agli indirizzi IP di origine dei messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni indirizzo IP di origine.

Pivot del grafico delle azioni di recapito nella visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Anche se questo pivot non è selezionato per impostazione predefinita, l'azione recapito è il pivot grafico predefinito nella visualizzazione Phish in Esplora minacce.

Il pivot azione recapito organizza il grafico in base alle azioni eseguite sui messaggi per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni azione di recapito.

Pivot del grafico della tecnologia di rilevamento nella visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Il pivot della tecnologia di rilevamento organizza il grafico in base alla funzionalità che ha identificato i messaggi di phishing per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni tecnologia di rilevamento.

Pivot del grafico URL completo nella visualizzazione Phish in Esplora minacce

Il pivot URL completo organizza il grafico in base agli URL completi nei messaggi di phishing per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni URL completo.

Pivot del grafico di dominio URL nella visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Il pivot del dominio URL organizza il grafico in base ai domini negli URL nei messaggi di phishing per l'intervallo di data/ora specificato e i filtri delle proprietà.

Il passaggio del mouse su un punto dati nel grafico mostra il conteggio per ogni dominio URL.

Pivot del dominio URL e del grafico di percorso nella visualizzazione Phish in Esplora minacce

Il pivot dominio URL e percorso organizza il grafico in base ai domini e ai percorsi negli URL nei messaggi di phishing per l'intervallo di data/ora specificato e i filtri delle proprietà.

Passando il puntatore del mouse su un punto dati nel grafico viene visualizzato il conteggio per ogni dominio URL e percorso.

Visualizzazioni per l'area dei dettagli della visualizzazione Phish in Esplora minacce

Le visualizzazioni disponibili (schede) nell'area dei dettagli della vista Phish sono elencate nella tabella seguente e sono descritte nelle sottosezioni seguenti.

| Visualizza | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Posta elettronica | ✔ | ✔ |

| Clic URL | ✔ | ✔ |

| URL principali | ✔ | ✔ |

| Primi clic | ✔ | ✔ |

| Utenti di destinazione principali | ✔ | |

| Email origine | ✔ | |

| Campagna | ✔ |

Email visualizzazione per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Email è la visualizzazione predefinita per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale.

La visualizzazione Email mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile. Selezionare ![]() Personalizza colonne per modificare le colonne visualizzate.

Personalizza colonne per modificare le colonne visualizzate.

La tabella seguente illustra le colonne disponibili in Esplora minacce e rilevamenti in tempo reale. I valori predefiniti sono contrassegnati con un asterisco (*).

| Colonna | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Dattero* | ✔ | ✔ |

| Oggetto* | ✔ | ✔ |

| Destinatario* | ✔ | ✔ |

| Dominio del destinatario | ✔ | ✔ |

| Tag* | ✔ | |

| Indirizzo mittente* | ✔ | ✔ |

| Nome visualizzato del mittente | ✔ | ✔ |

| Dominio mittente* | ✔ | ✔ |

| Indirizzo IP mittente | ✔ | ✔ |

| Posta del mittente dall'indirizzo | ✔ | ✔ |

| Posta del mittente dal dominio | ✔ | ✔ |

| Azioni aggiuntive* | ✔ | ✔ |

| Azione di recapito | ✔ | ✔ |

| Posizione di recapito più recente* | ✔ | ✔ |

| Posizione di recapito originale* | ✔ | ✔ |

| Origine delle sostituzioni del sistema | ✔ | ✔ |

| Sostituzioni di sistema | ✔ | ✔ |

| ID avviso | ✔ | ✔ |

| ID messaggio Internet | ✔ | ✔ |

| ID messaggio di rete | ✔ | ✔ |

| Lingua di posta elettronica | ✔ | ✔ |

| Regola di trasporto di Exchange | ✔ | |

| Connettore | ✔ | |

| Livello di attendibilità phish | ✔ | |

| Contesto | ✔ | |

| Regola di prevenzione della perdita dei dati | ✔ | |

| Tipo di minaccia* | ✔ | ✔ |

| Tecnologia di rilevamento | ✔ | ✔ |

| Numero allegati | ✔ | ✔ |

| Numero URL | ✔ | ✔ |

| dimensioni Email | ✔ | ✔ |

Consiglio

Per visualizzare tutte le colonne, è probabile che sia necessario eseguire una o più delle operazioni seguenti:

- Scorrere orizzontalmente nel Web browser.

- Restringere la larghezza delle colonne appropriate.

- Rimuovere le colonne dalla visualizzazione.

- Ridurre lo zoom indietro nel Web browser.

Le impostazioni di colonna personalizzate vengono salvate per utente. Le impostazioni di colonna personalizzate in modalità Incognito o InPrivate browsing vengono salvate fino alla chiusura del Web browser.

Quando si seleziona una o più voci dall'elenco selezionando la casella di controllo accanto alla prima colonna, l'azione ![]() Esegui è disponibile. Per informazioni, vedere Ricerca di minacce: Email correzione.

Esegui è disponibile. Per informazioni, vedere Ricerca di minacce: Email correzione.

Quando si fa clic sui valori Oggetto o Destinatario in una voce, vengono aperti i riquadri a comparsa dei dettagli. Questi riquadri a comparsa sono descritti nelle sottosezioni seguenti.

Email dettagli dalla visualizzazione Email dei dettagli nella visualizzazione Phish

Quando si seleziona il valore Oggetto di una voce nella tabella, viene aperto un riquadro a comparsa dei dettagli del messaggio di posta elettronica. Questo riquadro a comparsa dei dettagli è noto come pannello di riepilogo Email e contiene informazioni di riepilogo standardizzate disponibili anche nella pagina dell'entità Email per il messaggio.

Per informazioni dettagliate sulle informazioni nel pannello di riepilogo Email, vedere Il pannello di riepilogo Email nelle funzionalità di Defender per Office 365.

Le azioni disponibili nella parte superiore del pannello di riepilogo Email per Esplora minacce e i rilevamenti in tempo reale sono descritte nei dettagli Email dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica.

Dettagli del destinatario dalla visualizzazione Email dei dettagli nella visualizzazione Phish

Quando si seleziona una voce facendo clic sul valore Destinatario , viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli destinatario dalla visualizzazione Email dei dettagli nella visualizzazione Tutti i messaggi di posta elettronica.

Visualizzazione dei clic url per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

La visualizzazione CLIC URL mostra un grafico che può essere organizzato tramite pivot. Il grafico ha una visualizzazione predefinita, ma è possibile selezionare un valore da Seleziona pivot per il grafico istogramma per modificare l'organizzazione e la visualizzazione dei dati del grafico filtrati o non filtrati.

I pivot del grafico disponibili nella visualizzazione Malware in Esplora minacce e i rilevamenti in tempo reale sono descritti nella tabella seguente:

| Pivot | Minacce Explorer |

In tempo reale Rilevamenti |

|---|---|---|

| Dominio URL | ✔ | ✔ |

| Fare clic su verdetto | ✔ | ✔ |

| URL | ✔ | |

| Url dominio e percorso | ✔ |

Gli stessi pivot del grafico sono disponibili e descritti per la visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce:

- Pivot di dominio URL per la visualizzazione clic URL per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- Fare clic su Pivot verdetto per la visualizzazione URL clicks per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- Pivot URL per la visualizzazione clic URL per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- URL domain and path pivot for the URL clicks view for the details area of the All email view in Threat Explorer

Consiglio

In Esplora minacce, ogni pivot nella visualizzazione clic URL ha un'azione ![]() Visualizza tutti i clic che apre la visualizzazione clic URL in Esplora minacce in una nuova scheda. Questa azione non è disponibile nei rilevamenti in tempo reale, perché la visualizzazione clic URL non è disponibile nei rilevamenti in tempo reale.

Visualizza tutti i clic che apre la visualizzazione clic URL in Esplora minacce in una nuova scheda. Questa azione non è disponibile nei rilevamenti in tempo reale, perché la visualizzazione clic URL non è disponibile nei rilevamenti in tempo reale.

Visualizzazione URL principali per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

La visualizzazione URL principali mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile:

- URL

- Messaggi bloccati

- Messaggi indesiderati

- Messaggi recapitati

Dettagli degli URL principali per la visualizzazione Phish

Quando si seleziona una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna, viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli url principali per la visualizzazione Tutti i messaggi di posta elettronica.

Consiglio

L'azione ![]() di ricerca Vai è disponibile solo in Esplora minacce. Non è disponibile nei rilevamenti in tempo reale.

di ricerca Vai è disponibile solo in Esplora minacce. Non è disponibile nei rilevamenti in tempo reale.

Visualizzazione dei primi clic per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

La visualizzazione Primi clic mostra una tabella dei dettagli. È possibile ordinare le voci facendo clic su un'intestazione di colonna disponibile:

- URL

- Bloccato

- Consentito

- Blocco sottoposto a override

- Verdetto in sospeso

- Verdetto in sospeso ignorato

- Nessuna

- Pagina degli errori

- Fallimento

Consiglio

Sono selezionate tutte le colonne disponibili. Se si seleziona ![]() Personalizza colonne, non è possibile deselezionare le colonne.

Personalizza colonne, non è possibile deselezionare le colonne.

Per visualizzare tutte le colonne, è probabile che sia necessario eseguire una o più delle operazioni seguenti:

- Scorrere orizzontalmente nel Web browser.

- Restringere la larghezza delle colonne appropriate.

- Ridurre lo zoom indietro nel Web browser.

Quando si seleziona una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna, viene aperto un riquadro a comparsa dei dettagli. Le informazioni nel riquadro a comparsa sono le stesse descritte in Dettagli url principali per la visualizzazione Tutti i messaggi di posta elettronica.

Visualizzazione utenti di destinazione principale per l'area dei dettagli della visualizzazione Phish in Esplora minacce

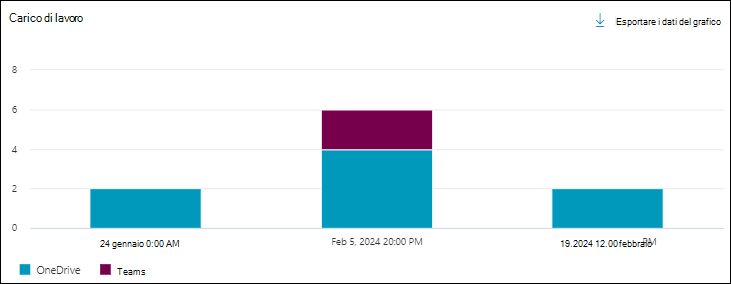

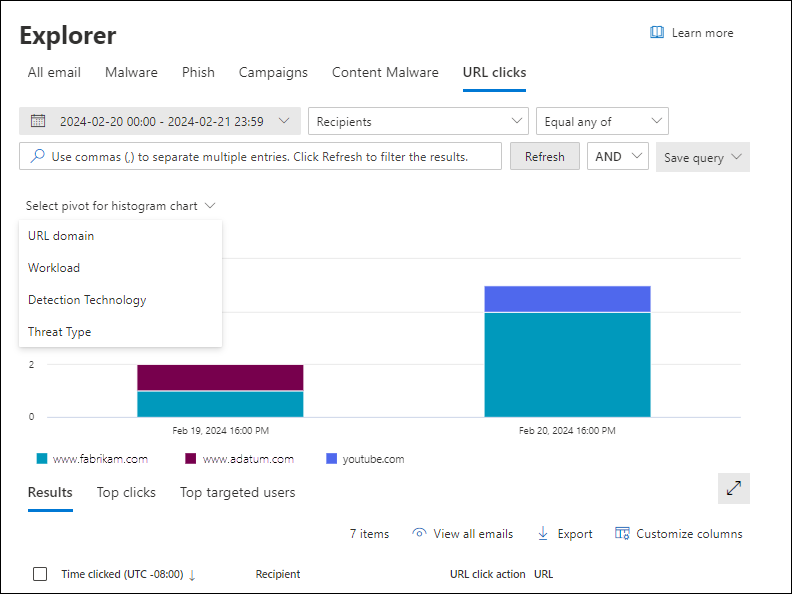

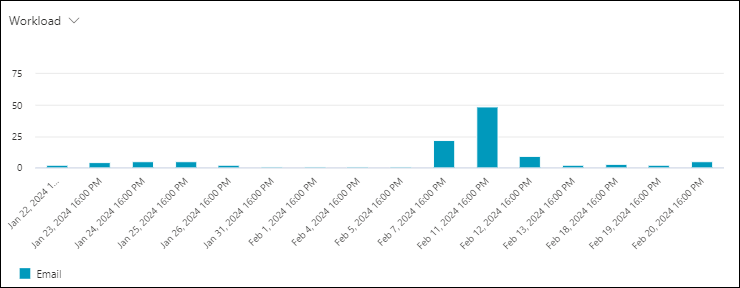

La visualizzazione Utenti di destinazione principali organizza i dati in una tabella dei primi cinque destinatari a cui sono stati assegnati tentativi di phishing. La tabella mostra: