Ricerca delle minacce in Esplora minacce e rilevamenti in tempo reale in Microsoft Defender per Office 365

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Le organizzazioni di Microsoft 365 che hanno Microsoft Defender per Office 365 incluse nella sottoscrizione o acquistate come componente aggiuntivo hanno Explorer (noto anche come Esplora minacce) o rilevamenti in tempo reale. Queste funzionalità sono strumenti potenti, quasi in tempo reale, che consentono ai team secOps (Security Operations) di analizzare e rispondere alle minacce. Per altre informazioni, vedere Informazioni su Esplora minacce e rilevamenti in tempo reale in Microsoft Defender per Office 365.

Esplora minacce o i rilevamenti in tempo reale consentono di eseguire le azioni seguenti:

- Visualizzare il malware rilevato dalle funzionalità di sicurezza Microsoft 365.

- Visualizzare l'URL di phishing e fare clic su Dati verdetto.

- Avviare un processo di analisi e risposta automatizzato (solo Esplora minacce).

- Analizzare i messaggi di posta elettronica dannosi.

- Molto altro.

Guardare questo breve video per informazioni su come individuare e analizzare le minacce basate sulla posta elettronica e sulla collaborazione usando Defender per Office 365.

Consiglio

La ricerca avanzata in Microsoft Defender XDR supporta un generatore di query facile da usare che non usa il Linguaggio di query Kusto (KQL). Per altre informazioni, vedere Compilare query usando la modalità guidata.

In questo articolo sono disponibili le informazioni seguenti:

- Procedura dettagliata generale di Esplora minacce e rilevamenti in tempo reale

- Esperienza di ricerca delle minacce con Esplora minacce e rilevamenti in tempo reale

- Funzionalità estese in Esplora minacce

Consiglio

Per gli scenari di posta elettronica con Esplora minacce e i rilevamenti in tempo reale, vedere gli articoli seguenti:

- Email sicurezza con Esplora minacce e rilevamenti in tempo reale in Microsoft Defender per Office 365

- Analizzare i messaggi di posta elettronica dannosi recapitati in Microsoft 365

Se si cercano attacchi basati su URL dannosi incorporati all'interno di codici a matrice, il codice a matrice del filtro origine URL nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware e Phish in Esplora minacce o rilevamenti in tempo reale consente di cercare messaggi di posta elettronica con URL estratti dai codici a matrice.

Che cosa è necessario sapere prima di iniziare?

Esplora minacce è incluso in Defender per Office 365 Piano 2. I rilevamenti in tempo reale sono inclusi in Defender per Office Piano 1:

- Le differenze tra Esplora minacce e i rilevamenti in tempo reale sono descritte in Informazioni su Esplora minacce e rilevamenti in tempo reale in Microsoft Defender per Office 365.

- Le differenze tra Defender per Office 365 Piano 2 e Defender per Office Piano 1 sono descritte nel foglio informativo Defender per Office 365 Piano 1 e Piano 2.

Per le autorizzazioni e i requisiti di licenza per Threat Explorer e i rilevamenti in tempo reale, vedere Autorizzazioni e licenze per Esplora minacce e Rilevamenti in tempo reale.

Procedura dettagliata per Esplora minacce e rilevamenti in tempo reale

Esplora minacce o rilevamenti in tempo reale sono disponibili nella sezione collaborazione Email & nel portale di Microsoft Defender all'indirizzo https://security.microsoft.com:

I rilevamenti in tempo reale sono disponibili in Defender per Office 365 Piano 1. La pagina Rilevamenti in tempo reale è disponibile direttamente in https://security.microsoft.com/realtimereportsv3.

Esplora minacce è disponibile in Defender per Office 365 Piano 2. La pagina Esplora risorse è disponibile direttamente in https://security.microsoft.com/threatexplorerv3.

Esplora minacce contiene le stesse informazioni e funzionalità dei rilevamenti in tempo reale, ma con le funzionalità aggiuntive seguenti:

- Altre visualizzazioni.

- Altre opzioni di filtro delle proprietà, inclusa l'opzione per salvare le query.

- Azioni di ricerca e correzione delle minacce.

Per altre informazioni sulle differenze tra Defender per Office 365 Piano 1 e Piano 2, vedere il foglio informativo Defender per Office 365 Piano 1 e Piano 2.

Usare le schede (visualizzazioni) nella parte superiore della pagina per avviare l'indagine.

Le visualizzazioni disponibili in Esplora minacce e i rilevamenti in tempo reale sono descritte nella tabella seguente:

| Visualizza | Minacce Explorer |

In tempo reale Rilevamenti |

Descrizione |

|---|---|---|---|

| Tutti i messaggi di posta elettronica | ✔ | Visualizzazione predefinita per Esplora minacce. Informazioni su tutti i messaggi di posta elettronica inviati da utenti esterni nell'organizzazione o messaggi di posta elettronica inviati tra utenti interni dell'organizzazione. | |

| Malware | ✔ | ✔ | Visualizzazione predefinita per i rilevamenti in tempo reale. Informazioni sui messaggi di posta elettronica contenenti malware. |

| Phishing | ✔ | ✔ | Informazioni sui messaggi di posta elettronica che contengono minacce di phishing. |

| Campagne | ✔ | Informazioni sulla posta elettronica dannosa che Defender per Office 365 piano 2 identificato come parte di una campagna coordinata di phishing o malware. | |

| Malware per il contenuto | ✔ | ✔ | Informazioni sui file dannosi rilevati dalle funzionalità seguenti: |

| Clic URL | ✔ | Informazioni sui clic degli utenti sugli URL nei messaggi di posta elettronica, nei messaggi di Teams, nei file di SharePoint e nei file di OneDrive. |

Usare il filtro data/ora e le proprietà del filtro disponibili nella visualizzazione per perfezionare i risultati:

- Per istruzioni sulla creazione di filtri, vedere Filtri delle proprietà in Esplora minacce e Rilevamenti in tempo reale.

- Le proprietà di filtro disponibili per ogni visualizzazione sono descritte nelle posizioni seguenti:

- Proprietà filtrabili nella visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- Proprietà filtrabili nella visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

- Proprietà filtrabili nella visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

- Proprietà filtrabili nella visualizzazione Campagne in Esplora minacce

- Proprietà filtrabili nella visualizzazione Malware contenuto in Esplora minacce e rilevamenti in tempo reale

- Proprietà filtrabili nella visualizzazione dei clic url in Esplora minacce

Consiglio

Ricordarsi di selezionare Aggiorna dopo aver creato o aggiornato il filtro. I filtri influiscono sulle informazioni nel grafico e sull'area dei dettagli della visualizzazione.

È possibile considerare l'ottimizzazione dello stato attivo in Esplora minacce o i rilevamenti in tempo reale come livelli per semplificare la ripercorso dei passaggi:

- Il primo livello è la visualizzazione in uso.

- Il secondo in seguito è costituito dai filtri usati in tale visualizzazione.

Ad esempio, è possibile ripercorrere i passaggi eseguiti per individuare una minaccia registrando le decisioni in questo modo: Per trovare il problema in Esplora minacce, ho usato la visualizzazione Malware e ho usato lo stato attivo filtro destinatario .

Assicurarsi inoltre di testare le opzioni di visualizzazione. Gruppi di destinatari diversi (ad esempio, la gestione) potrebbero reagire meglio o peggio a presentazioni diverse degli stessi dati.

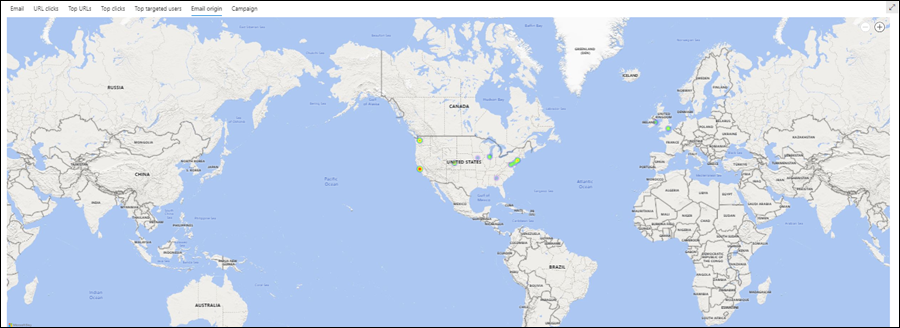

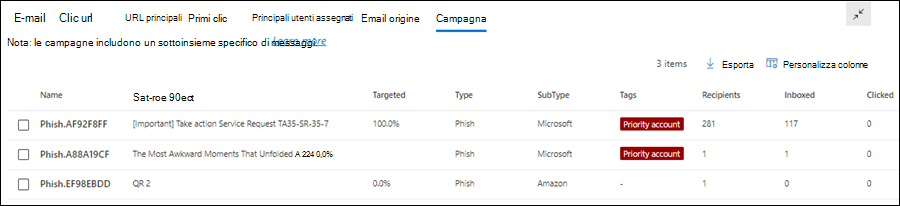

Ad esempio, in Esplora minacce la visualizzazione Tutti i messaggi di posta elettronica, le visualizzazioni origine Email e Campagne (schede) sono disponibili nell'area dei dettagli nella parte inferiore della pagina:

Per alcuni gruppi di destinatari, la mappa globale nella scheda Email origine potrebbe offrire un lavoro migliore per mostrare quanto siano diffuse le minacce rilevate.

Altri potrebbero trovare le informazioni dettagliate nella tabella nella scheda Campagne più utili per trasmettere le informazioni.

È possibile usare queste informazioni per i risultati seguenti:

- Per mostrare la necessità di sicurezza e protezione.

- Per dimostrare in seguito l'efficacia di qualsiasi azione.

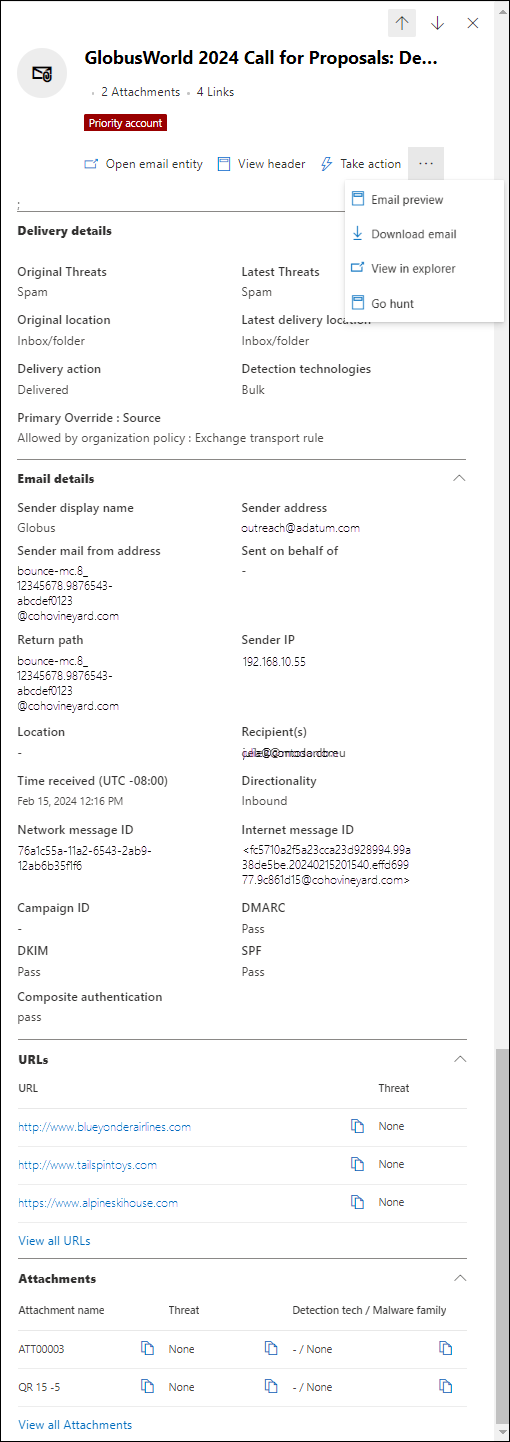

Email'indagine

Nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware o Phish in Esplora minacce o Rilevamenti in tempo reale, i risultati dei messaggi di posta elettronica vengono visualizzati in una tabella nella scheda Email (visualizzazione) dell'area dei dettagli sotto il grafico.

Quando viene visualizzato un messaggio di posta elettronica sospetto, fare clic sul valore Oggetto di una voce nella tabella. Il riquadro a comparsa dei dettagli aperto contiene ![]() l'entità Apri posta elettronica nella parte superiore del riquadro a comparsa.

l'entità Apri posta elettronica nella parte superiore del riquadro a comparsa.

La pagina dell'entità Email esegue il pull di tutto ciò che è necessario sapere sul messaggio e sul relativo contenuto, in modo da poter determinare se il messaggio è una minaccia. Per altre informazioni, vedere Panoramica della pagina di Email entità.

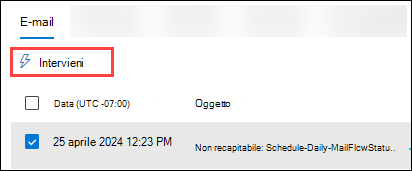

correzione Email

Dopo aver stabilito che un messaggio di posta elettronica è una minaccia, il passaggio successivo consiste nel correggere la minaccia. È possibile correggere la minaccia in Esplora minacce o rilevamenti in tempo reale usando ![]() Esegui azione.

Esegui azione.

Eseguire azioni è disponibile nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware o Phish in Esplora minacce o Rilevamenti in tempo reale nella scheda Email (visualizzazione) dell'area dei dettagli sotto il grafico:

Selezionare una o più voci nella tabella selezionando la casella di controllo accanto alla prima colonna.

Eseguire un'azione è disponibile direttamente nella scheda .

Eseguire un'azione è disponibile direttamente nella scheda .

Consiglio

Eseguire un'azione sostituisce l'elenco a discesa Azioni messaggio .

Se si selezionano 100 o meno voci, è possibile eseguire più azioni sui messaggi nella procedura guidata Esegui azione .

Se si selezionano da 101 a 200.000 voci, nella procedura guidata Esegui azione sono disponibili solo le azioni seguenti:

- Esplora minacce: spostare o eliminare e proporre correzioni sono disponibili, ma si escludono a vicenda (è possibile selezionarne uno o l'altro).

- Rilevamenti in tempo reale: sono disponibili solo Invia a Microsoft per la revisione e la creazione delle voci consentite/bloccate corrispondenti nell'elenco Tenant Consentiti/Bloccati.

Fare clic sul valore Oggetto di una voce nella tabella. Il riquadro a comparsa dei dettagli che si apre contiene

Azione eseguita nella parte superiore del riquadro a comparsa.

Azione eseguita nella parte superiore del riquadro a comparsa.

Procedura guidata Esegui azione

Selezionando ![]() Esegui azione si apre la procedura guidata Esegui azione in un riquadro a comparsa. Le azioni disponibili nella procedura guidata Esegui azione in Defender per Office 365 Piano 2 e Defender per Office 365 Piano 1 sono elencate nella tabella seguente:

Esegui azione si apre la procedura guidata Esegui azione in un riquadro a comparsa. Le azioni disponibili nella procedura guidata Esegui azione in Defender per Office 365 Piano 2 e Defender per Office 365 Piano 1 sono elencate nella tabella seguente:

| Azione | Defender per Office 365 piano 2 |

Defender per Office 365 piano 1 |

|---|---|---|

| Spostare o eliminare | ✔¹ | |

| Rilasciare i messaggi in quarantena ad alcuni o tutti i destinatari originali² | ✔ | |

| Invia a Microsoft per la revisione | ✔ | ✔ |

| Consentire o bloccare le voci nell'elenco tenant consentiti/bloccati. | ✔ | ✔ |

| Avviare un'indagine automatizzata | ✔ | |

| Proporre la correzione | ✔ |

¹ Questa azione richiede il ruolo Ricerca ed eliminazione nelle autorizzazioni di collaborazione Email &. Per impostazione predefinita, questo ruolo viene assegnato solo ai gruppi di ruoli Data Investigator e Organization Management . È possibile aggiungere utenti a tali gruppi di ruoli oppure creare un nuovo gruppo di ruoli con il ruolo Cerca ed elimina assegnato e aggiungere gli utenti al gruppo di ruoli personalizzato.

² Questa opzione è disponibile per i messaggi in quarantena quando si seleziona Posta in arrivo come posizione di spostamento.

³ Questa azione è disponibile in Invia a Microsoft per la revisione.

La procedura guidata Esegui azione è descritta nell'elenco seguente:

Nella pagina Scegli azioni di risposta sono disponibili le opzioni seguenti:

Mostra tutte le azioni di risposta: questa opzione è disponibile solo in Esplora minacce.

Per impostazione predefinita, alcune azioni non sono disponibili o sono disattivate in base al valore della posizione di recapito più recente del messaggio. Per visualizzare tutte le azioni di risposta disponibili, scorrere l'interruttore su

Attivato.

Attivato.Sposta o elimina: selezionare uno dei valori disponibili visualizzati:

Posta indesiderata: spostare il messaggio nella cartella Posta indesiderata Email.

Posta in arrivo: spostare il messaggio nella posta in arrivo. Se si seleziona questo valore, è possibile che vengano visualizzate anche le opzioni seguenti:

Tornare alla cartella Posta inviata: se il messaggio è stato inviato da un mittente interno e il messaggio è stato eliminato temporaneamente (spostato nella cartella Elementi ripristinabili\Eliminazioni), selezionando questa opzione si tenta di spostare nuovamente il messaggio nella cartella Posta inviata. Questa opzione è un'azione di annullamento se in precedenza è stata selezionata l'opzione Sposta o elimina>elementi eliminati temporaneamente ed è stata selezionata anche l'opzione Elimina copia del mittente in un messaggio.

Per i messaggi con il valore Quarantena per la proprietà Percorso recapito più recente , selezionando Posta in arrivo il messaggio viene rilasciato dalla quarantena, quindi sono disponibili anche le opzioni seguenti:

- Rilasciare a uno o più destinatari originali del messaggio di posta elettronica: se si seleziona questo valore, viene visualizzata una casella in cui è possibile selezionare o deselezionare i destinatari originali del messaggio in quarantena.

- Rilasciare a tutti i destinatari

Elementi eliminati: spostare il messaggio nella cartella Posta eliminata.

Elementi eliminati temporaneamente: spostare il messaggio nella cartella Elementi ripristinabili\Eliminazioni, equivalente all'eliminazione del messaggio dalla cartella Posta eliminata. Il messaggio è recuperabile dall'utente e dagli amministratori.

Elimina la copia del mittente: se il messaggio è stato inviato da un mittente interno, provare anche a eliminare temporaneamente il messaggio dalla cartella Posta inviata del mittente.

Elementi eliminati in modo rigido: eliminare il messaggio eliminato. Gli amministratori possono ripristinare gli elementi eliminati con un solo elemento. Per altre informazioni sugli elementi eliminati in modo rigido e temporaneamente eliminati, vedere Elementi eliminati temporaneamente e eliminati in modo rigido.

Invia a Microsoft per la revisione: selezionare uno dei valori disponibili visualizzati:

Ho confermato che è pulito: selezionare questo valore se si è certi che il messaggio sia pulito. Vengono visualizzate le opzioni seguenti:

-

Consenti messaggi come questo: se si seleziona questo valore, le voci consenti vengono aggiunte all'elenco tenant consentiti/bloccati per il mittente e tutti gli URL o gli allegati correlati nel messaggio. Vengono visualizzate anche le opzioni seguenti:

- Rimuovi voce dopo: il valore predefinito è 1 giorno, ma è anche possibile selezionare 7 giorni, 30 giorni o una data specifica inferiore a 30 giorni.

- Consenti nota di immissione: immettere una nota facoltativa che contiene informazioni aggiuntive.

-

Consenti messaggi come questo: se si seleziona questo valore, le voci consenti vengono aggiunte all'elenco tenant consentiti/bloccati per il mittente e tutti gli URL o gli allegati correlati nel messaggio. Vengono visualizzate anche le opzioni seguenti:

Sembra pulito o Sembra sospetto: selezionare uno di questi valori se non si è sicuri e si vuole un verdetto da Microsoft.

Ho confermato che si tratta di una minaccia: selezionare questo valore se si è certi che l'elemento sia dannoso e quindi selezionare uno dei valori seguenti nella sezione Scegliere una categoria visualizzata:

- Phishing

- Malware

- Posta indesiderata

Dopo aver selezionato uno di questi valori, viene aperto un riquadro a comparsa Seleziona entità da bloccare in cui è possibile selezionare una o più entità associate al messaggio (indirizzo del mittente, dominio del mittente, URL o file allegati) da aggiungere come voci di blocco all'elenco Tenant Consenti/Blocca.

Dopo aver selezionato gli elementi da bloccare, selezionare Aggiungi alla regola di blocco per chiudere il riquadro a comparsa Seleziona entità da bloccare . In alternativa, selezionare Nessun elemento e quindi Annulla.

Nella pagina Scegli azioni di risposta selezionare un'opzione di scadenza per le voci di blocco:

-

Scadenza: selezionare una data per la scadenza delle voci bloccate.

Scadenza: selezionare una data per la scadenza delle voci bloccate. -

Non scade mai

Non scade mai

Viene visualizzato il numero di entità bloccate( ad esempio, 4/4 entità da bloccare). Selezionare

Modifica per riaprire la regola Aggiungi a blocco e apportare modifiche.

Modifica per riaprire la regola Aggiungi a blocco e apportare modifiche.

Avviare un'indagine automatizzata: solo Esplora minacce. Selezionare uno dei valori seguenti visualizzati:

- Analizzare la posta elettronica

- Analizzare il destinatario

- Mittente di analisi: questo valore si applica solo ai mittenti dell'organizzazione.

- Contattare i destinatari

Proporre una correzione: selezionare uno dei valori seguenti visualizzati:

Crea nuovo: questo valore attiva un'azione di eliminazione temporanea di posta elettronica in sospeso che deve essere approvata da un amministratore nel Centro notifiche. Questo risultato è noto anche come approvazione in due passaggi.

Aggiungi a esistente: usare questo valore per applicare azioni a questo messaggio di posta elettronica da una correzione esistente. Nella casella Invia messaggio di posta elettronica alle correzioni seguenti selezionare la correzione esistente.

Consiglio

Il personale secOps che non dispone di autorizzazioni sufficienti può usare questa opzione per creare una correzione, ma un utente con autorizzazioni deve approvare l'azione nel Centro notifiche.

Al termine della pagina Scegliere le azioni di risposta , selezionare Avanti.

Nella pagina Scegli entità di destinazione configurare le opzioni seguenti:

- Nome e descrizione: immettere un nome univoco e descrittivo e una descrizione facoltativa per tenere traccia e identificare l'azione selezionata.

Il resto della pagina è una tabella che elenca gli asset interessati. La tabella è organizzata in base alle colonne seguenti:

-

Asset interessato: gli asset interessati della pagina precedente. Ad esempio:

- Indirizzo di posta elettronica destinatario

- Intero tenant

-

Azione: azioni selezionate per gli asset della pagina precedente. Ad esempio:

- Valori da Invia a Microsoft per la revisione:

- Report come pulito

- Report

- Segnala come malware, Segnala come posta indesiderata o Segnala come phishing

- Blocca mittente

- Bloccare il dominio del mittente

- URL blocco

- Blocca allegato

- Valori di Avviare un'indagine automatizzata:

- Analizzare la posta elettronica

- Analizzare il destinatario

- Analizzare il mittente

- Contattare i destinatari

- Valori di Proponi correzione:

- Creare una nuova correzione

- Aggiungere alla correzione esistente

- Valori da Invia a Microsoft per la revisione:

-

Entità di destinazione: ad esempio:

- Valore dell'ID messaggio di rete del messaggio di posta elettronica.

- Indirizzo di posta elettronica del mittente bloccato.

- Dominio del mittente bloccato.

- URL bloccato.

- Allegato bloccato.

-

Scade il: i valori sono presenti solo per le voci consentite o bloccate nell'elenco tenant/consenti blocco. Ad esempio:

- Non scade mai per le voci di blocco.

- Data di scadenza per le voci consentite o bloccate.

- Ambito: in genere, questo valore è MDO.

In questa fase è anche possibile annullare alcune azioni. Ad esempio, se si vuole creare solo una voce di blocco nell'elenco tenant consentiti/bloccati senza inviare l'entità a Microsoft, è possibile farlo qui.

Al termine, nella pagina Scegli entità di destinazione selezionare Avanti.

Nella pagina Rivedi e invia esaminare le selezioni precedenti.

Selezionare

Esporta per esportare gli asset interessati in un file CSV. Per impostazione predefinita, il nome del file è Interessato assets.csv che si trova nella cartella Download .

Esporta per esportare gli asset interessati in un file CSV. Per impostazione predefinita, il nome del file è Interessato assets.csv che si trova nella cartella Download .Selezionare Indietro per tornare indietro e modificare le selezioni.

Al termine della pagina Rivedi e invia , selezionare Invia.

Consiglio

La visualizzazione delle azioni nelle pagine correlate potrebbe richiedere tempo, ma la velocità della correzione non è influenzata.

Esperienza di ricerca delle minacce con Esplora minacce e rilevamenti in tempo reale

Esplora minacce o rilevamenti in tempo reale consentono al team delle operazioni di sicurezza di analizzare e rispondere alle minacce in modo efficiente. Le sottosezioni seguenti illustrano in che modo Esplora minacce e i rilevamenti in tempo reale consentono di individuare le minacce.

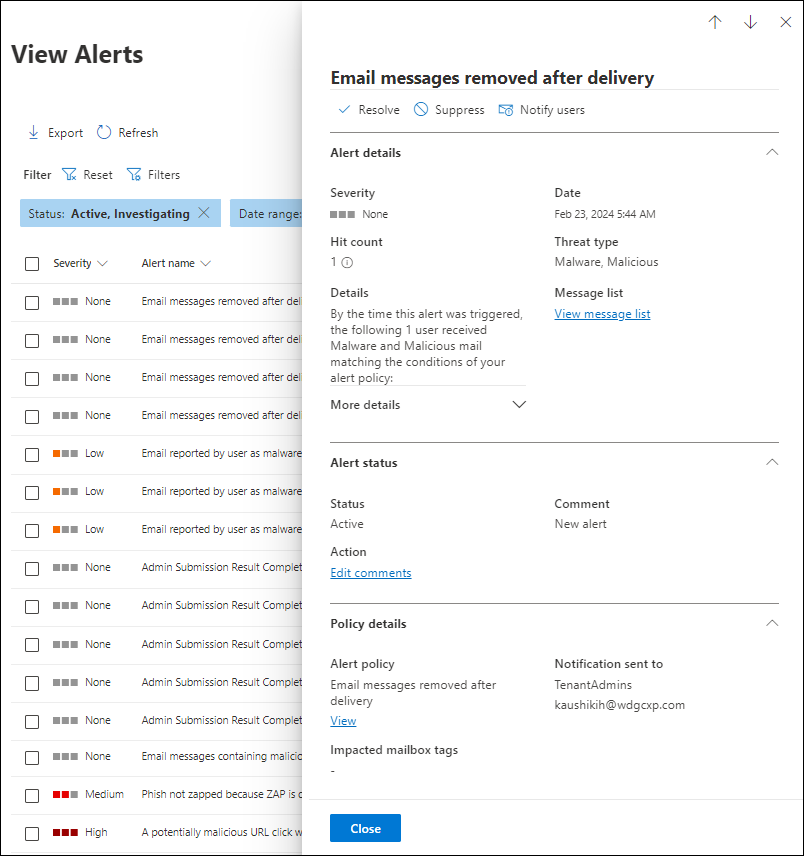

Ricerca delle minacce dagli avvisi

La pagina Avvisi è disponibile nel portale di Defender in Eventi imprevisti & avvisi>oppure direttamente in https://security.microsoft.com/alerts.

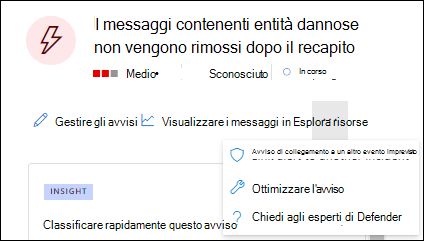

Molti avvisi con il valore di origine rilevamentoMDO hanno l'azione ![]() Visualizza messaggi in Esplora risorse disponibile nella parte superiore del riquadro a comparsa dei dettagli dell'avviso.

Visualizza messaggi in Esplora risorse disponibile nella parte superiore del riquadro a comparsa dei dettagli dell'avviso.

Il riquadro a comparsa dettagli avviso viene aperto quando si fa clic in un punto qualsiasi dell'avviso diverso dalla casella di controllo accanto alla prima colonna. Ad esempio:

- È stato rilevato un clic url potenzialmente dannoso

- Amministrazione risultato dell'invio completato

- Email messaggi contenenti URL dannosi rimossi dopo il recapito

- Messaggi di posta elettronica rimossi dopo il recapito

- Messaggi contenenti entità dannose non rimossi dopo il recapito

- Phish non zapped perché ZAP è disabilitato

Se si seleziona Visualizza messaggi in Explorer , Esplora minacce viene aperto nella visualizzazione Tutti i messaggi di posta elettronica con il filtro delle proprietà ID avviso selezionato per l'avviso. Il valore dell'ID avviso è un valore GUID univoco per l'avviso, ad esempio 89e00cdc-4312-7774-6000-08dc33a24419.

L'ID avviso è una proprietà filtrabile nelle visualizzazioni seguenti in Esplora minacce e rilevamenti in tempo reale:

- Visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce.

- Visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

- Visualizzazione **Phish in Esplora minacce e rilevamenti in tempo reale

In tali visualizzazioni, l'ID avviso è disponibile come colonna selezionabile nell'area dei dettagli sotto il grafico nelle schede (visualizzazioni) seguenti:

- Visualizzazione Email per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- Visualizzazione Email per l'area dei dettagli della visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

- Visualizzazione Email per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Nel riquadro a comparsa dei dettagli del messaggio di posta elettronica visualizzato quando si fa clic su un valore oggetto da una delle voci, il collegamento ID avviso è disponibile nella sezione Email dettagli del riquadro a comparsa. Selezionando il collegamento ID avviso viene visualizzata la pagina Visualizza avvisi in con l'avviso selezionato e il riquadro a https://security.microsoft.com/viewalertsv2 comparsa dei dettagli aperto per l'avviso.

Tag in Esplora minacce

In Defender per Office 365 Piano 2, se si usano tag utente per contrassegnare gli account con valori elevati (ad esempio, il tag Account prioritario), è possibile usare tali tag come filtri. Questo metodo mostra i tentativi di phishing indirizzati agli account di destinazione con valore elevato durante un periodo di tempo specifico. Per altre informazioni sui tag utente, vedere Tag utente.

I tag utente sono disponibili nelle posizioni seguenti in Esplora minacce:

- Visualizzazione di tutti i messaggi di posta elettronica :

- Visualizzazione malware :

- Visualizzazione Phish :

- Visualizzazione dei clic url :

Informazioni sulle minacce per i messaggi di posta elettronica

Le azioni di pre-recapito e post-recapito sui messaggi di posta elettronica vengono consolidate in un singolo record, indipendentemente dai diversi eventi post-recapito che hanno interessato il messaggio. Ad esempio:

- Eliminazione automatica a zero ore (ZAP).

- Correzione manuale (azione di amministratore).

- Recapito dinamico.

Il riquadro a comparsa dei dettagli della posta elettronica dalla scheda Email (visualizzazione) nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware o Phish mostra le minacce associate e le tecnologie di rilevamento corrispondenti associate al messaggio di posta elettronica. Un messaggio può avere zero, una o più minacce.

Nella sezione Dettagli recapito la proprietà Tecnologia di rilevamento mostra la tecnologia di rilevamento che ha identificato la minaccia. La tecnologia di rilevamento è disponibile anche come pivot grafico o colonna nella tabella dei dettagli per molte visualizzazioni in Esplora minacce e rilevamenti in tempo reale.

La sezione URL mostra informazioni specifiche sulle minacce per tutti gli URL nel messaggio. Ad esempio, Malware, Phish, **Spam o Nessuno.

Consiglio

L'analisi del verdetto potrebbe non essere necessariamente associata alle entità. I filtri valutano il contenuto e altri dettagli di un messaggio di posta elettronica prima di assegnare un verdetto. Ad esempio, un messaggio di posta elettronica potrebbe essere classificato come phishing o posta indesiderata, ma nessun URL nel messaggio viene contrassegnato con un verdetto di phishing o spam.

Selezionare ![]() Apri entità di posta elettronica nella parte superiore del riquadro a comparsa per visualizzare dettagli completi sul messaggio di posta elettronica. Per altre informazioni, vedere La pagina dell'entità Email in Microsoft Defender per Office 365.

Apri entità di posta elettronica nella parte superiore del riquadro a comparsa per visualizzare dettagli completi sul messaggio di posta elettronica. Per altre informazioni, vedere La pagina dell'entità Email in Microsoft Defender per Office 365.

Funzionalità estese in Esplora minacce

Le sottosezioni seguenti descrivono i filtri esclusivi di Esplora minacce.

Regole del flusso di posta di Exchange (regole di trasporto)

Per trovare i messaggi interessati dalle regole del flusso di posta di Exchange (note anche come regole di trasporto), sono disponibili le opzioni seguenti nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware e Phish in Esplora minacce (non nei rilevamenti in tempo reale):

- La regola di trasporto di Exchange è un valore selezionabile per le proprietà filtrabili Primary override source, Override source e Policy type .

- La regola di trasporto di Exchange è una proprietà filtrabile. Immettere un valore di testo parziale per il nome della regola.

Per ulteriori informazioni, vedere i seguenti collegamenti:

- Visualizzazione di tutti i messaggi di posta elettronica in Esplora minacce

- Visualizzazione malware in Esplora minacce e rilevamenti in tempo reale

- Visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

La scheda Email (visualizzazione) per l'area dei dettagli delle visualizzazioni Tutti i messaggi di posta elettronica, Malware e Phish in Esplora minacce include anche la regola di trasporto di Exchange come colonna disponibile che non è selezionata per impostazione predefinita. Questa colonna mostra il nome della regola di trasporto. Per ulteriori informazioni, vedere i seguenti collegamenti:

- Email visualizzazione per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- Email visualizzazione per l'area dei dettagli della visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

- Email visualizzazione per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

Consiglio

Per le autorizzazioni necessarie per cercare le regole del flusso di posta per nome in Esplora minacce, vedere Autorizzazioni e licenze per Esplora minacce e Rilevamenti in tempo reale. Non sono necessarie autorizzazioni speciali per visualizzare i nomi delle regole nei riquadri a comparsa dei dettagli della posta elettronica, nelle tabelle dei dettagli e nei risultati esportati.

Connettori in ingresso

I connettori in ingresso specificano impostazioni specifiche per le origini di posta elettronica per Microsoft 365. Per altre informazioni, vedere Configurare il flusso di posta elettronica tramite connettori in Exchange Online.

Per trovare i messaggi interessati dai connettori in ingresso, è possibile usare la proprietà Filtrabile connettore per cercare i connettori per nome nelle visualizzazioni Tutti i messaggi di posta elettronica, Malware e Phish in Esplora minacce (non nei rilevamenti in tempo reale). Immettere un valore di testo parziale per il nome del connettore. Per ulteriori informazioni, vedere i seguenti collegamenti:

- Visualizzazione di tutti i messaggi di posta elettronica in Esplora minacce

- Visualizzazione malware in Esplora minacce e rilevamenti in tempo reale

- Visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

La scheda Email (visualizzazione) per l'area dei dettagli delle visualizzazioni Tutti i messaggi di posta elettronica, Malware e Phish in Esplora minacce include anche Connettore come colonna disponibile che non è selezionata per impostazione predefinita. Questa colonna mostra il nome del connettore. Per ulteriori informazioni, vedere i seguenti collegamenti:

- Email visualizzazione per l'area dei dettagli della visualizzazione Tutti i messaggi di posta elettronica in Esplora minacce

- Email visualizzazione per l'area dei dettagli della visualizzazione Malware in Esplora minacce e rilevamenti in tempo reale

- Email visualizzazione per l'area dei dettagli della visualizzazione Phish in Esplora minacce e rilevamenti in tempo reale

scenari di sicurezza Email in Esplora minacce e rilevamenti in tempo reale

Per scenari specifici, vedere gli articoli seguenti:

- Email sicurezza con Esplora minacce e rilevamenti in tempo reale in Microsoft Defender per Office 365

- Analizzare i messaggi di posta elettronica dannosi recapitati in Microsoft 365

Altri modi per usare Esplora minacce e i rilevamenti in tempo reale

Oltre agli scenari descritti in questo articolo, sono disponibili altre opzioni in Esplora risorse o rilevamenti in tempo reale. Per altre informazioni, vedere gli articoli seguenti: