Proteggere l'accesso esterno con gruppi in Microsoft Entra ID e Microsoft 365

I gruppi fanno parte di una strategia di controllo di accesso. È possibile usare gruppi di sicurezza di Microsoft Entra e gruppi di Microsoft 365 come base per proteggere l'accesso alle risorse. Usare gruppi per i meccanismi di controllo di accesso seguenti:

- Criteri di accesso condizionale

- Pacchetti di accesso di gestione entitlement

- Accesso alle risorse di Microsoft 365, a Microsoft Teams e ai siti SharePoint

I gruppi hanno i ruoli seguenti:

- Proprietari del gruppo: gestiscono le impostazioni e le iscrizioni di un gruppo

- Membri: ereditano le autorizzazioni e l'accesso assegnati al gruppo

- Guest: membri esterni all'organizzazione

Operazioni preliminari

Questo articolo è il quarto di una serie di 10 articoli. È consigliabile esaminare gli articoli in ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Strategia di gruppo

Per sviluppare una strategia di gruppo per proteggere l'accesso esterno alle proprie risorse, valutare la postura di sicurezza desiderata.

Altre informazioni: Determinare la propria postura di sicurezza per l'accesso esterno

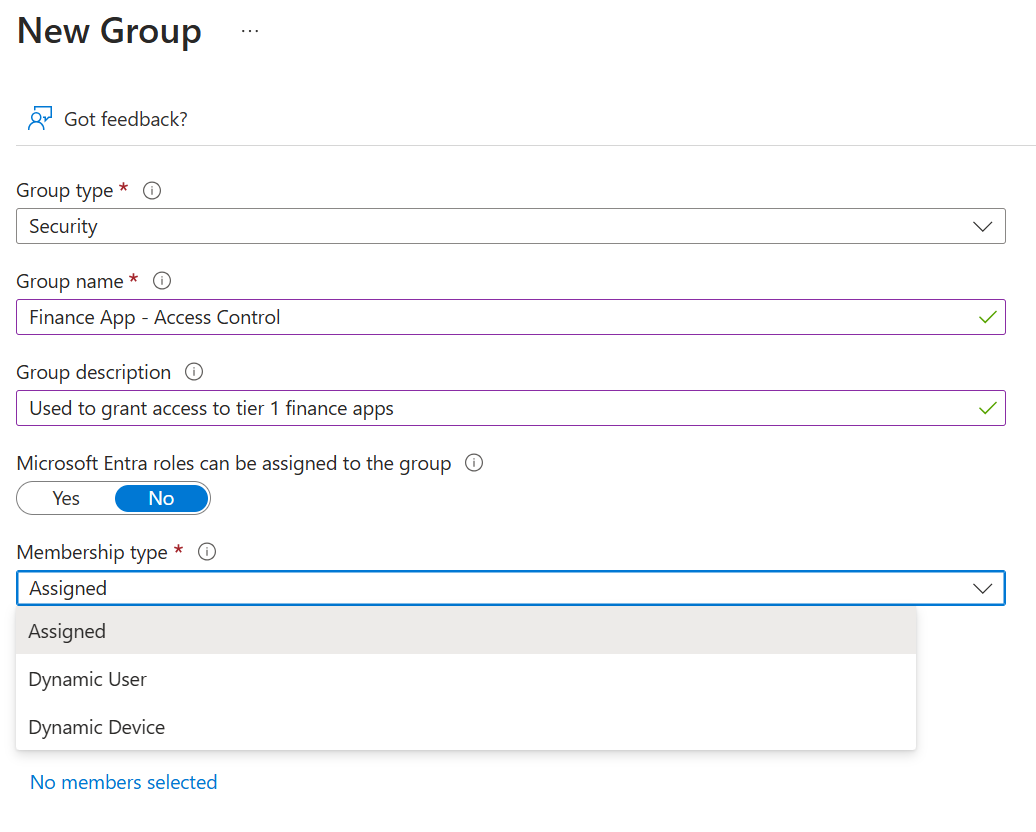

Creazione di gruppi

Determinare chi possiede le autorizzazioni per creare gruppi: amministratori, dipendenti e/o utenti esterni. Si considerino gli scenari seguenti:

- I membri del tenant possono creare gruppi di sicurezza di Microsoft Entra

- Gli utenti interni ed esterni possono partecipare ai gruppi nel tenant

- Gli utenti possono creare gruppi di Microsoft 365

- Gestire chi può creare gruppi di Microsoft 365

- Usare PowerShell per configurare questa impostazione

- Limitare l'app Microsoft Entra a un gruppo di utenti in un tenant di Microsoft Entra

- Configurare la gestione dei gruppi self-service in Microsoft Entra ID

- Risolvere problemi relativi ai gruppi

Inviti a gruppi

Come parte della strategia di gruppo, valutare chi possa invitare o aggiungere persone ai gruppi. I membri del gruppo possono aggiungere altri membri, o solo i proprietari del gruppo possono aggiungere membri. Decidere chi può essere invitato. Per impostazione predefinita, utenti esterni possono essere aggiunti ai gruppi.

Assegnare utenti a gruppi

Gli utenti vengono assegnati manualmente ai gruppi in base agli attributi utente nel loro oggetto utente o in base ad altri criteri. Gli utenti vengono assegnati ai gruppi in modo dinamico in base ai loro attributi. Ad esempio, è possibile assegnare utenti a gruppi in base a:

- Posizione professionale o reparto

- Organizzazione partner a cui appartengono

- Manualmente o tramite organizzazioni associate

- Tipo di utente membro o guest

- Partecipazione a un progetto

- Manualmente

- Ufficio

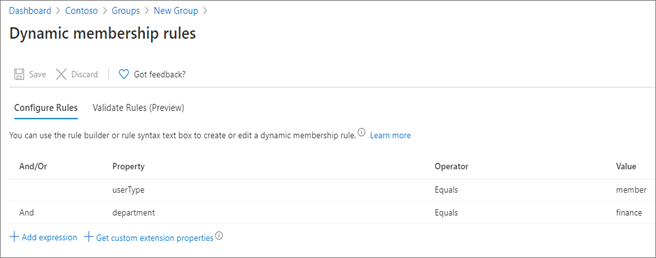

I gruppi dinamici hanno utenti o dispositivi, ma non entrambi. Per assegnare utenti al gruppo dinamico, aggiungere query basate sugli attributi utente. Lo screenshot seguente contiene query che aggiungono utenti al gruppo se membri del reparto finanziario.

Altre informazioni: Creare o aggiornare un gruppo dinamico in Microsoft Entra ID

Usare gruppi per una funzione

Quando si usano i gruppi, è importante che abbiano una singola funzione. Se un gruppo viene usato per concedere l'accesso a risorse, non usarlo per un altro scopo. È consigliabile usare una convenzione di denominazione dei gruppi di sicurezza che ne renda chiaro lo scopo:

- Secure_access_finance_apps

- Team_membership_finance_team

- Location_finance_building

Tipi di gruppi

È possibile creare gruppi di sicurezza di Microsoft Entra e gruppi di Microsoft 365 nel portale di Azure o nel portale di amministrazione di Microsoft 365. Usare uno qualsiasi dei due tipi di gruppo per proteggere l'accesso esterno.

| Considerazioni | Gruppi di sicurezza manuali e dinamici di Microsoft Entra | Gruppi di Microsoft 365 |

|---|---|---|

| Il gruppo contiene | Utenti Gruppi Entità servizio Dispositivi |

Solo utenti |

| Posizione in cui viene creato il gruppo | Azure portal Portale di Microsoft 365, se abilitato a e-mail) PowerShell Microsoft Graph Portale per utenti finali |

Portale Microsoft 365 Azure portal PowerShell Microsoft Graph Nelle applicazioni Di Microsoft 365 |

| Chi crea, per impostazione predefinita | Administrators Utenti |

Amministratori Utenti |

| Chi viene aggiunto, per impostazione predefinita | Utenti interni (membri tenant) e utenti guest | Membri tenant e guest di un'organizzazione |

| L'accesso viene concesso a | Risorse a cui è assegnato. | Risorse correlate al gruppo: (Cassetta postale di gruppo, sito, team, chat e altre risorse di Microsoft 365) Altre risorse a cui viene aggiunto il gruppo |

| Può essere usato con | Accesso condizionale gestione entitlement gestione delle licenze di gruppo |

Accesso condizionale gestione entitlement Etichette di riservatezza |

Nota

Usare i gruppi di Microsoft 365 per creare e gestire un set di risorse di Microsoft 365, ad esempio un team e i siti e contenuti ad esso associati.

Gruppi di sicurezza di Microsoft Entra

I gruppi di sicurezza Microsoft Entra possono avere utenti o dispositivi. Usare questi gruppi per gestire l'accesso a:

- Risorse di Azure

- App di Microsoft 365

- App personalizzate

- App Software as a Service (SaaS), ad esempio Dropbox ServiceNow

- Dati e sottoscrizioni di Azure

- Servizi di Azure

Usare i gruppi di sicurezza di Microsoft Entra per assegnare:

- Licenze per servizi

- Microsoft 365

- Dynamics 365

- Enterprise Mobility + Security

- Vedere Che cos'è la gestione delle licenze basata su gruppi in Microsoft Entra ID?

- Autorizzazioni elevate

Altre informazioni:

- Gestire gruppi e l'appartenenza a gruppi di Microsoft Entra

- Cmdlet di Microsoft Entra versione 2 per la gestione di gruppi.

Nota

Usare gruppi di sicurezza per assegnare fino a 1.500 applicazioni.

Gruppo di protezione abilitato alla posta elettronica

Per creare un gruppo di sicurezza abilitato a e-mail, passare all'Interfaccia di amministrazione di Microsoft 365. Abilitare un gruppo di sicurezza a e-mail durante la sua creazione. Non sarà possibile abilitarlo in un secondo momento. Non è possibile creare il gruppo nel portale di Azure.

Organizzazioni ibride e gruppi di sicurezza Microsoft Entra

Le organizzazioni ibride hanno infrastrutture per locale e un ID Microsoft Entra. Le organizzazioni ibride che usano Active Directory possono creare gruppi di sicurezza locali e sincronizzarli con il cloud. Pertanto, solo gli utenti nell'ambiente locale possono essere aggiunti ai gruppi di sicurezza.

Importante

Proteggere l'infrastruttura locale da compromissione. Vedere Protezione di Microsoft 365 da attacchi locali.

Gruppi di Microsoft 365

Gruppi di Microsoft 365 è il servizio di appartenenza per l'accesso in Microsoft 365. Possono essere creati dal portale di Azure o dall'interfaccia di amministrazione di Microsoft 365. Quando si crea un gruppo di Microsoft 365, si concede l'accesso a un gruppo di risorse per la collaborazione.

Altre informazioni:

- Panoramica dei gruppi di Microsoft 365 per amministratori

- Creare un gruppo nell'interfaccia di amministrazione di Microsoft 365

- Interfaccia di amministrazione di Microsoft Entra

- Interfaccia di amministrazione di Microsoft 365

Ruoli dei gruppi di Microsoft 365

- Proprietari del gruppo

- Aggiungere o rimuovere membri

- Eliminare conversazioni dalla posta in arrivo condivisa

- Modificare le impostazioni del gruppo

- Rinominare il gruppo

- Aggiornare la descrizione o l'immagine

- Membri

- Accedere a tutti gli elementi del gruppo

- Non può modificare le impostazioni del gruppo

- Può invitare utenti guest a partecipare al gruppo

- Gestire l'accesso guest nei gruppi di Microsoft 365

- Guests

- Sono membri esterni all'organizzazione

- Hanno alcuni limiti alle funzionalità in Teams

Impostazioni del gruppo di Microsoft 365

Selezionare alias di posta elettronica, privacy e se abilitare il gruppo per Teams.

Dopo l'installazione, aggiungere membri e configurare le impostazioni per l'utilizzo della posta elettronica e così via.

Passaggi successivi

Usare la serie di articoli seguente per informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine elencato.

Determinare la postura di sicurezza per l'accesso esterno con Microsoft Entra ID

Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con gruppi in Microsoft Entra ID e Microsoft 365 (qui)

Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con criteri di accesso condizionale

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Convertire gli account guest locali in account guest Microsoft Entra B2B