Valutare i rischi delle applicazioni usando Microsoft Security Copilot in Microsoft Entra (anteprima)

Microsoft Security Copilot ottiene approfondimenti dai dati di Microsoft Entra attraverso diverse competenze, ad esempio analizzare i rischi di identità con Entra ID Protection ed esplorare i dettagli del log di controllo di Microsoft Entra. Le competenze di rischio delle app consentono agli amministratori delle identità e agli analisti della sicurezza che gestiscono applicazioni o identità di carichi di lavoro in Microsoft Entra di identificare e comprendere i rischi tramite prompt in linguaggio naturale. Usando prompt come "Elenca i dettagli delle app rischiose per il mio tenant", l'analista ottiene un quadro più chiaro dei rischi associati alle identità delle applicazioni e può scoprire altri dettagli delle applicazioni in Microsoft Entra, incluse le autorizzazioni concesse (in particolare quelle che potrebbero essere considerate con privilegi elevati), le app inutilizzate nel loro tenant e le app esterne al tenant. Security Copilot usa quindi il contesto del prompt per rispondere, ad esempio con un elenco di app o autorizzazioni, quindi visualizza i collegamenti all'interfaccia di amministrazione di Microsoft Entra in modo che gli amministratori possano visualizzare un elenco completo e intraprendere le azioni di correzione appropriate per le app rischiose. Gli amministratori IT e gli analisti del Centro operazioni di sicurezza (SOC) possono usare queste competenze per ottenere il contesto appropriato per indagare e risolvere gli incidenti basati sull'identità, utilizzando suggerimenti in linguaggio naturale.

Questo articolo descrive in che modo un analista SOC o un amministratore IT potrebbe usare le competenze di Microsoft Entra per analizzare un potenziale evento imprevisto di sicurezza.

Nota

Queste valutazioni di rischio per le app forniscono dati su app a tenant singolo, SaaS di terze parti e app multi-tenant che sono applicazioni o entità di servizio in Microsoft Entra. Le identità gestite non sono attualmente incluse nell'ambito.

Scenario

Jason, un amministratore IT di Woodgrove Bank, sta cercando in modo proattivo di identificare e comprendere eventuali app rischiose nel tenant.

Investigare

Jason avvia la valutazione e accede a Microsoft Security Copilot o all'interfaccia di amministrazione di Microsoft Entra. Per visualizzare i dettagli dell'applicazione e dell'entità servizio, accede come almeno un ruolo con autorizzazioni di lettura per la sicurezza e necessita di un'assegnazione di ruolo microsoft Entra di amministratore dell'applicazione, di amministratore di applicazioni cloud o di un ruolo di amministratore di Microsoft Entra simile che dispone delle autorizzazioni per gestire le identità dell'applicazione/del carico di lavoro in Microsoft Entra.

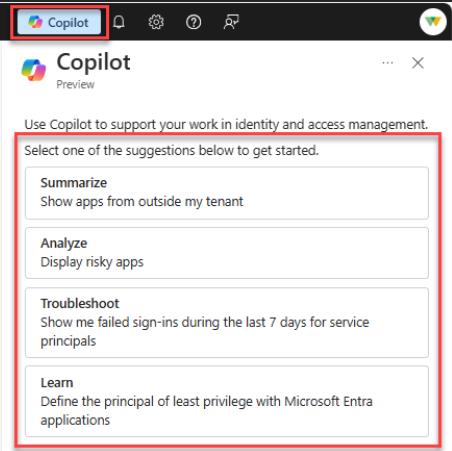

Gli amministratori delle identità che usano Security Copilot come parte del centro di amministrazione di Microsoft Entra possono scegliere tra un set di promemoria iniziali sui rischi dell'app visualizzati nella parte superiore della finestra di Security Copilot. Selezionare dai suggerimenti di prompt che possono apparire dopo una risposta. Le richieste di avvio del rischio di app verranno visualizzate nei pannelli dell'interfaccia di amministrazione correlata all'applicazione: applicazioni aziendali, Registrazioni appe identità dei carichi di lavoro rischiosi di Identity Protection.

Esplora i principali di servizio a rischio di Microsoft Entra

Jason inizia ponendo domande in linguaggio naturale per ottenere un quadro migliore delle aree di rischio critiche. In questo modo viene usata 'identità del carico di lavoro rischiosa di Protezione ID dati come filtro iniziale sulla scala delle app nel tenant in base ai rilevamenti Microsoft. Questi principali del servizio comportano un rischio elevato di compromissione.

Usa una delle seguenti istruzioni per ottenere le informazioni necessarie:

- Mostra app rischiose

- Le app sono a rischio di essere dannose o compromesse?

- Elencare 5 app con livello di rischio elevato. Formattare la tabella come segue: Nome visualizzato | ID | Stato del rischio

- Elencare le app con stato di rischio "Compromesso confermato".

- Mostra i dettagli dell'app rischiosa con ID {ServicePrincipalObjectId} (o ID app {ApplicationId})

Importante

Per restituire informazioni sui rischi, è necessario utilizzare un account autorizzato ad amministrare la protezione dell'identità per questa funzione. Il tuo tenant deve anche essere concesso in licenza per Identità del carico di lavoro Premium.

Esplorare i principali di servizio di Microsoft Entra

Per ottenere altre informazioni su queste entità servizio identificate come rischiose, Jason chiede altre informazioni da Microsoft Entra, incluse informazioni come il proprietario.

Usa le seguenti istruzioni per ottenere le informazioni necessarie:

- Dimmi di più su questi principali del servizio (dalla risposta precedente)

- Dammi informazioni dettagliate sul principale del servizio con {DisplayName} (o {ServicePrincipalId})

- Dammi un elenco di proprietari per queste app?

Esplorare le applicazioni Microsoft Entra

Jason vuole anche comprendere di più sulle applicazioni a livello globale, come i dettagli sull'editore e sullo stato di verifica.

Jason usa le istruzioni seguenti per recuperare le proprietà dell'applicazione selezionate:

- Altre informazioni sull'applicazione {DisplayName} o {AppId}

- Informazioni su queste app (dalla risposta precedente)

Visualizzare le autorizzazioni concesse su un principale del servizio Microsoft Entra

Jason continua la sua valutazione e vuole sapere quali autorizzazioni sono state concesse a tutte o a una delle app per determinare il potenziale impatto nel caso in cui queste app vengano compromesse. "In genere è difficile valutare complessivamente i diversi tipi di autorizzazioni (autorizzazioni API come User.Read.All + ruoli di amministratore di Microsoft Entra come Amministratore applicazioni), ma Copilot li semplifica elencandoli nel contesto dell'indagine." Questa funzionalità recupera le autorizzazioni delegate, le autorizzazioni dell'applicazione e i ruoli di amministratore di Microsoft Entra per un'entità servizio specifica di Microsoft Entra.

Jason può anche identificare le autorizzazioni con privilegi elevati concesse per un'entità servizio, in base alla valutazione dei rischi di Microsoft. Attualmente, questi sono limitati alle autorizzazioni dell'applicazione che, in genere, abilitano l'accesso a livello di tenant senza contesto utente e a ruoli di amministratore di Microsoft Entra con privilegi elevati.

Importante

Questa competenza attualmente esamina solo le autorizzazioni API e ruoli di amministratore Entra. Attualmente non vengono esaminate le autorizzazioni non relative alla directory concesse in posizioni come Azure RBAC o altri sistemi di autorizzazione. Le autorizzazioni con privilegi elevati sono limitate a un elenco statico di gestito da Microsoft che potrebbe evolversi nel tempo e non è attualmente visualizzabile o personalizzabile dai clienti.

Usa le istruzioni seguenti per ottenere le informazioni sulle autorizzazioni necessarie:

- Quali autorizzazioni vengono concesse all'app con ID {ServicePrincipalId} o ID app {AppId}?

- Quali autorizzazioni hanno le app rischiose precedenti (dalla risposta precedente)?

- Quali autorizzazioni concesse a questa app hanno privilegi elevati?

Esplorare le applicazioni Microsoft Entra inutilizzate

Jason si rende conto di avere un'altra facile opportunità: ridurre i rischi rimuovendo le applicazioni inutilizzate. Si tratta di una vittoria rapida perché:

La rimozione di un'app inutilizzata risolve molti altri rischi con una singola azione correttiva.

Spesso è possibile gestire le app inutilizzate in modo aggressivo tramite un'azione centralizzata, mantenendo al contempo il rischio di interruzioni aziendali basso, poiché gli utenti non usano effettivamente le app.

Usando la funzionalità Copilot integrata con la raccomandazione di Microsoft Entra per le app inutilizzate, Jason recupera i dati pertinenti per approfondire o collaborare con il suo team per migliorare la postura di sicurezza del tenant. La risposta include collegamenti a app specifiche per semplificare la correzione. L'analista può anche chiedere informazioni sui dettagli di un'app specifica direttamente in Security Copilot.

Nota

La risposta di Copilot restituisce un elenco di applicazioni o registrazioni dell'app inutilizzate negli ultimi 90 giorni, a cui non sono stati rilasciati token in questo lasso di tempo.

Usa le seguenti istruzioni per ottenere le informazioni necessarie:

- Mostra le app inutilizzate

- Quante app inutilizzate ho?

Esplorare le applicazioni Microsoft Entra all'esterno del mio tenant

Jason vuole anche esaminare i rischi delle app esterne o delle app multi-tenant che hanno una presenza nel suo tenant ma sono registrate nel tenant di un'altra organizzazione. Poiché il comportamento di sicurezza di queste app è influenzato dal comportamento del tenant proprietario, è particolarmente importante esaminarli per identificare i rischi e le opportunità di riduzione della superficie di attacco. Copilot può restituire un elenco di entità servizio all'interno del tenant corrente con una registrazione di app multi-tenant al di fuori del tenant dell'utente o fornire i dettagli sul fatto che una determinata entità servizio sia registrata fuori dal tenant.

Nota

Jason può ottenere un elenco parziale di app in Security Copilot e un elenco completo tramite un collegamento alla query Microsoft Graph Explorer nella parte inferiore della risposta.

Usa le seguenti istruzioni per ottenere le informazioni necessarie:

- Mostra le app all'esterno del mio tenant

- Quante app provengono dall'esterno del mio tenant?

Rimediare

Usando Security Copilot, Jason è in grado di raccogliere informazioni complete sui rischi e sui dati di base delle applicazioni e dei principali di servizio nel tenant di Microsoft Entra. Dopo aver completato la sua valutazione, Jason interviene per correggere le applicazioni rischiose. Security Copilot visualizza collegamenti all'interfaccia di amministrazione di Microsoft Entra nelle risposte per consentire agli amministratori di eseguire le azioni di correzione appropriate.

Legge sulla gestione dell'accesso e della sicurezza per le applicazioni , identità del carico di lavoro di sicurezza , la protezione contro il phishing del consenso , e i playbook di risposta per determinare le possibili azioni da intraprendere successivamente.

Passaggi successivi

Altre informazioni su:

- Gestire l'accesso alle applicazioni e le misure di sicurezza

- Che cos'è il rischio nella protezione ID?

- Protezione delle identità di carichi di lavoro con Microsoft Entra ID Protection

- Proteggersi dal phishing del consenso - Microsoft Entra ID | Microsoft Learn

- 'indagine sulle applicazioni compromesse e dannose

- Rispondere alle minacce alle identità usando il riepilogo degli utenti rischiosi