Protezione delle identità dei carichi di lavoro

Microsoft Entra ID Protection è in grado di rilevare, analizzare e correggere le identità dei carichi di lavoro per proteggere le applicazioni e le entità servizio oltre alle identità utente.

Un'identità dei carichi di lavoro è un'identità che consente a un'applicazione di accedere alle risorse, talvolta nel contesto di un utente. Queste identità differiscono dagli account utente tradizionali in quanto:

- Non è possibile eseguire l'autenticazione a più fattori.

- Spesso non hanno un processo del ciclo di vita formale.

- Devono archiviare le credenziali o i segreti da qualche parte.

Queste differenze rendono le identità del carico di lavoro più difficili da gestire e le mettono a rischio di compromissione.

Importante

I dettagli completi dei rischi e i controlli di accesso basati sul rischio sono disponibili per i clienti Di identità del carico di lavoro Premium; Tuttavia, i clienti senza licenze Workload Identities Premium ricevono comunque tutti i rilevamenti con dettagli di report limitati.

Nota

Protezione ID rileva il rischio per le app SaaS a tenant singolo, SaaS di terze parti e multi-tenant. Le identità gestite non sono attualmente incluse nell'ambito.

Prerequisiti

Per usare i report sui rischi di identità del carico di lavoro, inclusi il nuovo pannello Identità del carico di lavoro rischioso e la scheda Rilevamenti delle identità del carico di lavoro nel pannello Rilevamenti dei rischi nel portale, è necessario avere quanto segue.

- Uno dei seguenti ruoli dell'amministratore assegnati

- Amministratore della sicurezza

- Operatore per la sicurezza

- Gli utenti con autorizzazioni di lettura per la sicurezza assegnati al ruolo di amministratore dell'accesso condizionale possono creare criteri che usano il rischio come condizione.

Per intervenire sulle identità del carico di lavoro rischiose, è consigliabile configurare criteri di accesso condizionale basati sul rischio, che richiedono licenze Premium per le identità del carico di lavoro: è possibile visualizzare, avviare una versione di valutazione e acquisire le licenze nel pannello Identità del carico di lavoro.

Nota

Con Microsoft Security Copilot, si possono usare i prompt del linguaggio naturale per ottenere informazioni dettagliate sulle identità di carico di lavoro a rischio. Altre informazioni su come Valutare i rischi delle applicazioni usando Microsoft Security Copilot in Microsoft Entra.

Rilevamenti dei rischi di identità dei carichi di lavoro

Consente di rilevare i rischi per le identità dei carichi di lavoro tra il comportamento di accesso e gli indicatori offline di compromissione.

| Nome rilevamento | Tipo di rilevamento | Descrizione | riskEventType |

|---|---|---|---|

| Intelligence sulle minacce per Microsoft Entra | Offline | Questo rilevamento di rischi indica un'attività coerente con modelli di attacco noti basati sulle origini di intelligence sulle minacce interne ed esterne di Microsoft. | indaginiThreatIntelligence |

| Accessi sospetti | Offline | Questo rilevamento di rischi indica le proprietà o i modelli di accesso insoliti per questa entità servizio. Il rilevamento apprende il comportamento di accesso delle baseline per le identità dei carichi di lavoro nel tenant. Il rilevamento richiede tra 2 e 60 giorni e viene attivato se una o più delle proprietà sconosciute seguenti appaiono durante un accesso successivo: indirizzo IP/ASN, risorsa di destinazione, agente utente, modifica IP di hosting/non hosting, paese IP, tipo di credenziale. A causa della natura programmatica degli accessi all'identità dei carichi di lavoro, viene fornito un timestamp per l'attività sospetta anziché contrassegnare un evento di accesso specifico. Gli accessi avviati dopo una modifica di configurazione autorizzata potrebbero attivare questo rilevamento. |

suspiciousSignins |

| Amministratore ha confermato che l'entità servizio è compromessa | Offline | Questo rilevamento indica che un amministratore ha selezionato "Conferma compromesso" nell'interfaccia utente delle identità dei carichi di lavoro rischiosi o usando l'API riskyServicePrincipals. Per vedere quale amministratore ha confermato questo account compromesso, controllare la cronologia dei rischi dell'account (tramite l'interfaccia utente o l'API). | admin ConfirmServicePrincipalCompromised |

| Credenziali perse | Offline | Questo rilevamento di rischi indica che le credenziali valide dell'utente sono andate perse. Questa perdita può verificarsi quando un utente effettua il check-in delle credenziali nell'artefatto del codice pubblico in GitHub o a seguito di una violazione dei dati. Quando il servizio Credenziali perse di Microsoft acquisisce le credenziali da GitHub, dal dark Web, da siti pastebin o da altre origini, tali credenziali vengono confrontate con le credenziali valide correnti degli utenti di Microsoft Entra ID per trovare corrispondenze valide. |

leakedCredentials |

| Applicazione dannosa | Offline | Questo rilevamento combina avvisi di Protezione ID e app Microsoft Defender for Cloud Apps per indicare quando Microsoft disabilita un'applicazione per violare le condizioni del servizio. È consigliabile condurre un'indagine dell'applicazione. Nota: queste applicazioni mostrano DisabledDueToViolationOfServicesAgreement sulla proprietà disabledByMicrosoftStatus sui tipi di risorse dell'applicazione e dell'entità servizio correlate in Microsoft Graph. Per impedire che in futuro venga creata un’istanza per esse all’interno dell'organizzazione, non è possibile eliminarle. |

maliciousApplication |

| Applicazione sospetta | Offline | Questo rilevamento indica che protezione ID o app Microsoft Defender for Cloud Apps ha identificato un'applicazione che potrebbe violare le condizioni del servizio, ma non l'ha disabilitata. È consigliabile condurre un'indagine dell'applicazione. | suspiciousApplication |

| Attività anomale dell'entità servizio | Offline | Questo rilevamento di rischi inserisce come baseline il normale comportamento dell’entità servizio amministrativa in Microsoft Entra ID e individua modelli anomali di comportamento come modifiche sospette alla directory. Il rilevamento viene attivato in base all’entità servizio di amministrazione che apporta la modifica o all'oggetto modificato. | anomalousServicePrincipalActivity |

| Traffico API sospetto | Offline | Questo rilevamento dei rischi viene segnalato quando viene osservato il traffico GraphAPI anomalo o l'enumerazione directory di un'entità servizio. Il rilevamento del traffico API sospetto può indicare una ricognizione anomala o l'esfiltrazione di dati da parte di un'entità servizio. | suspiciousAPITraffic |

Identificare le identità dei carichi di lavoro rischiose

Le organizzazioni possono trovare le identità dei carichi di lavoro contrassegnate per il rischio in una delle due posizioni seguenti:

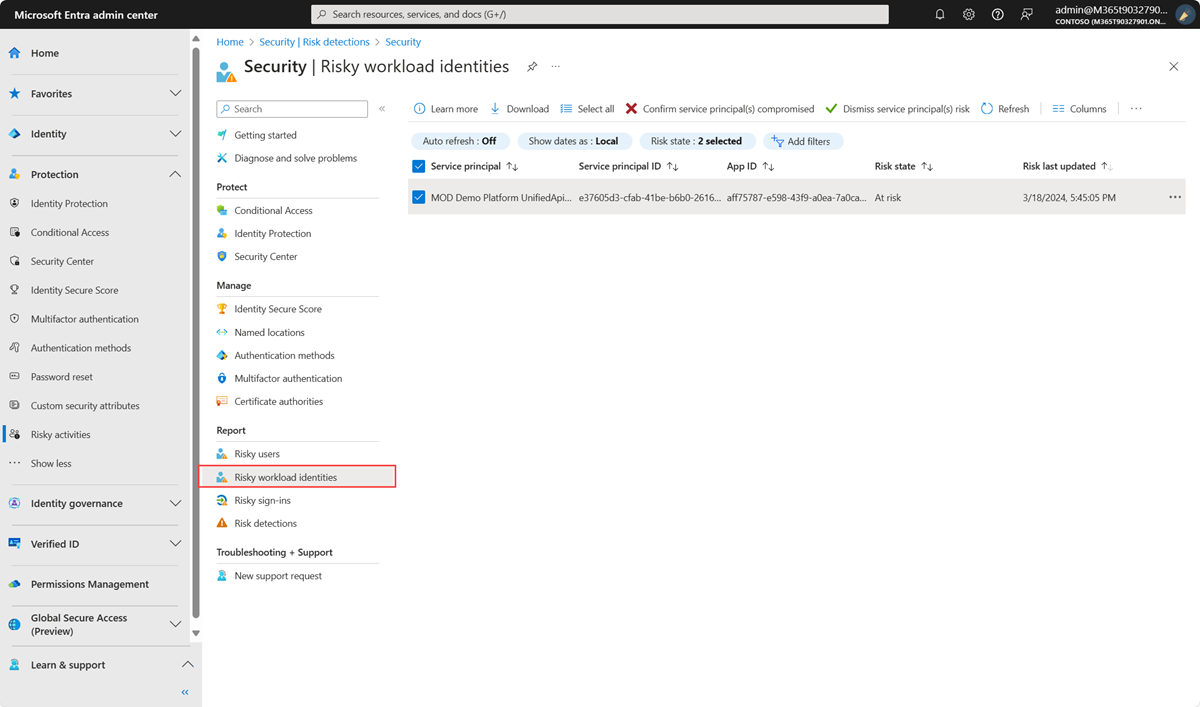

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore che legge i dati di sicurezza.

- Passare a Protezione>Identity Protection>Carichi di lavoro rischiosi.

API Microsoft Graph

È anche possibile eseguire query sulle identità del carico di lavoro rischiose usando l'API Microsoft Graph. Sono disponibili due nuove raccolte nelle API di protezione ID.

riskyServicePrincipalsservicePrincipalRiskDetections

Esportare i dati sui rischi

Le organizzazioni possono esportare i dati configurando le impostazioni di diagnostica in Microsoft Entra ID per inviare dati di rischio a un'area di lavoro Log Analytics, archiviarli in un account di archiviazione, trasmetterli a un hub eventi o inviarli a una soluzione SIEM.

Applicare i controlli di accesso con l'accesso condizionale basato sul rischio

Usando l'accesso condizionale per le identità dei carichi di lavoro è possibile bloccare l'accesso per account specifici scelti quando ID Protection li contrassegna "a rischio". I criteri possono essere applicati a entità servizio a tenant singolo registrate nel tenant. Le app SaaS, multi-tenant e le identità gestite di terze parti non rientrano nell'ambito.

Per migliorare la sicurezza e la resilienza delle identità dei carichi di lavoro, la valutazione continua dell'accesso (CAE) per le identità dei carichi di lavoro è uno strumento potente che offre un'applicazione immediata dei criteri di accesso condizionale e dei segnali di rischio rilevati. Le identità dei carichi di lavoro di terze parti abilitate per CAE che accedono alle risorse di prime parti abilitate per CAE sono dotate di token di lunga durata (LLT) di 24 ore soggetti a controlli di sicurezza continui. Per informazioni sulla configurazione dei client di identità del carico di lavoro per CAE e sull'ambito delle funzionalità aggiornato, vedere la documentazione CAE per le identità dei carichi di lavoro.

Analizzare le identità dei carichi di lavoro rischiose

Protezione ID fornisce alle organizzazioni due report che possono usare per analizzare il rischio di identità dei carichi di lavoro. Questi report sono le identità dei carichi di lavoro rischiose e i rilevamenti dei rischi per le identità dei carichi di lavoro. Tutti i report consentono il download degli eventi in formato CSV per un'ulteriore analisi.

Alcune delle domande principali a cui rispondere durante l'indagine includono:

- Gli account mostrano attività di accesso sospette?

- Sono state apportate modifiche non autorizzate alle credenziali?

- Sono state apportate modifiche di configurazione sospette agli account?

- L'account ha acquisito ruoli applicazione non autorizzati?

La Guida alle operazioni per la sicurezza di Microsoft Entra per le applicazioni fornisce indicazioni dettagliate sulle aree di indagine precedenti.

Dopo aver determinato se l'identità del carico di lavoro è stata compromessa, ignorare il rischio dell'account o confermare l'account come compromesso nel report Identità dei carichi di lavoro rischiosi. È anche possibile selezionare "Disabilita entità servizio" se si vogliono impedire ulteriori accessi all'account.

Rimediare alle identità dei carichi di lavoro a rischio

- Credenziali di inventario assegnate all'identità dei carichi di lavoro rischiosa, sia per l'entità servizio che per gli oggetti applicativi.

- Aggiungi una nuova credenziale. Microsoft consiglia di usare certificati x509.

- Rimuovere le credenziali compromesse. Se si ritiene che l'account sia a rischio, è consigliabile rimuovere tutte le credenziali esistenti.

- Correggere eventuali segreti di Azure KeyVault a cui l'entità servizio ha accesso ruotandoli.

Microsoft Entra Toolkit è un modulo di PowerShell che consente di eseguire alcune di queste azioni.