Usare Microsoft Entra ID Governance per esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse

Questo articolo descrive le funzionalità e i metodi che consentono di individuare e selezionare identità esterne in modo che sia possibile esaminarle e rimuoverle da Microsoft Entra ID se non sono più necessarie. Il cloud semplifica la collaborazione con utenti interni o esterni. Quando si adotta Office 365, le organizzazioni iniziano a vedere la proliferazione di identità esterne (inclusi gli utenti guest), poiché gli utenti interagiscono con dati, documenti o aree di lavoro digitali come Teams. Le organizzazioni devono bilanciare, abilitare la collaborazione e soddisfare i requisiti di sicurezza e governance. Parte di questi sforzi deve includere la valutazione e la pulizia di utenti esterni, invitati per la collaborazione nel tenant, che provengono dalle organizzazioni partner e rimuoverli dall'ID Microsoft Entra quando non sono più necessari.

Nota

Per usare le verifiche di accesso a Microsoft Entra, è necessaria una licenza valida Microsoft Entra ID P2 o Microsoft Entra ID Governance, Enterprise Mobility + Security E5 a pagamento o una licenza di valutazione valida. Per altre informazioni, vedere Edizioni di Microsoft Entra.

Perché controllare gli utenti di organizzazioni esterne nel tenant?

Nella maggior parte delle organizzazioni, gli utenti finali avviano il processo di invito di partner commerciali e fornitori per la collaborazione. La necessità di collaborare guida le organizzazioni a fornire ai proprietari delle risorse e agli utenti finali un modo per valutare e attestare regolarmente gli utenti esterni. Spesso il processo di inserimento di nuovi partner di collaborazione è pianificato e tenuto in considerazione, ma con molte collaborazioni che non hanno una data di fine chiara, non è sempre ovvio quando un utente non ha più bisogno dell'accesso. Inoltre, la gestione del ciclo di vita delle identità consente alle aziende di mantenere pulito l'ID Entra Di Microsoft e rimuovere gli utenti che non hanno più bisogno di accedere alle risorse dell'organizzazione. Mantenere solo i riferimenti di identità pertinenti per i partner e i fornitori nella directory consente di ridurre il rischio che i dipendenti selezionino e concedano inavvertitamente l'accesso a utenti esterni che devono essere stati rimossi. Questo documento illustra diverse opzioni che vanno dai suggerimenti propositivi consigliati alle attività reattive e di pulizia per gestire le identità esterne.

Usare la gestione entitlement per garantire e revocare l'accesso

Le funzionalità di gestione entitlement consentono il ciclo di vita automatizzato delle identità esterne con accesso alle risorse. Stabilendo processi e procedure per gestire l'accesso tramite Entitlement Management e pubblicando le risorse tramite i pacchetti di accesso, tenere traccia dell'accesso degli utenti esterni alle risorse diventa un problema molto meno complesso da risolvere. Quando si gestisce l'accesso tramite i pacchetti di accesso di Entitlement Management in Microsoft Entra ID, l'organizzazione può definire e gestire centralmente l'accesso per gli utenti e gli utenti di organizzazioni partner. La gestione entitlement usa le approvazioni e le assegnazioni dei pacchetti di accesso per tenere traccia della posizione in cui gli utenti esterni hanno richiesto e reicevuto l'accesso. Se un utente esterno perde tutte le assegnazioni, la gestione Entitlement può rimuovere automaticamente questi utenti esterni dal tenant.

Trovare gli utenti guest non invitati tramite la gestione Entitlement

Quando i dipendenti sono autorizzati a collaborare con utenti esterni, possono invitare un numero qualsiasi di utenti dall'esterno dell'organizzazione. La ricerca e il raggruppamento di partner esterni in gruppi di appartenenze dinamici allineati all'azienda e la loro revisione potrebbero non essere fattibili, perché potrebbero esserci troppe aziende diverse da rivedere o non esiste alcun proprietario o sponsor per l'organizzazione. Microsoft fornisce uno script di PowerShell di esempio che consente di analizzare l'uso di identità esterne in un tenant. Lo script enumera le identità esterne e le classifica. Lo script consente di identificare ed eliminare le identità esterne che potrebbero non essere più necessarie. Come parte dell'output dello script, l'esempio di script supporta la creazione automatica di gruppi di sicurezza che contengono i partner esterni senza gruppo identificati, per ulteriori analisi e uso con le verifiche di accesso di Microsoft Entra. Lo script finale è disponibile in GitHub. Al termine dell'esecuzione dello script, genera un file di output HTML che delinea le identità esterne che:

- Nessuna appartenenza al gruppo nel tenant

- Disporre di un'assegnazione per un ruolo con privilegi nel tenant

- Disporre di un'assegnazione a un'applicazione nel tenant

L'output include anche i singoli domini per ognuna di queste identità esterne.

Nota

Lo script a cui si fa riferimento in precedenza è uno script di esempio che verifica l'appartenenza al gruppo, le assegnazioni di ruolo e le assegnazioni di applicazioni in Microsoft Entra ID. Potrebbero essere presenti altre assegnazioni nelle applicazioni ricevute da utenti esterni all'esterno di Microsoft Entra ID, ad esempio SharePoint (assegnazione di appartenenza diretta) o il controllo degli accessi in base al ruolo di Azure o Azure DevOps.

Esaminare le risorse usate dalle identità esterne

Se si hanno identità esterne che usano risorse come Teams o altre applicazioni non ancora regolate dalla gestione Entitlement, potrebbe essere necessario esaminare regolarmente l'accesso a queste risorse. Le verifiche di accesso di Microsoft Entra consentono di esaminare l'accesso alle identità esterne consentendo al proprietario della risorsa, alle identità esterne o a un'altra persona delegata di attestare se è necessario l'accesso continuo. Le verifiche di accesso hanno come destinazione una risorsa e creano un'attività di revisione con ambito Tutti gli utenti che hanno accesso alla risorsa o solo agli utenti guest. Il revisore visualizza quindi l'elenco risultante di utenti che devono esaminare, ovvero tutti gli utenti, inclusi i dipendenti dell'organizzazione o solo le identità esterne.

La definizione di impostazioni cultura di revisione guidate dai proprietari delle risorse consente di gestire l'accesso per le identità esterne. I proprietari delle risorse, responsabili dell'accesso, della disponibilità e della sicurezza delle informazioni di cui sono proprietari, sono, nella maggior parte dei casi, i destinatari migliori per prendere decisioni sull'accesso alle risorse e sono più vicini agli utenti che accedono a loro rispetto all'IT centrale o a uno sponsor che gestisce molti esterni.

Verifiche di accesso alle identità esterne

Gli utenti che non hanno più accesso alle risorse nel tenant possono essere rimossi se non lavorano più con l'organizzazione. Prima di bloccare ed eliminare queste identità esterne, è consigliabile contattare questi utenti esterni e assicurarsi di non aver trascurato un progetto o di avere accesso permanente che hanno ancora bisogno. Quando viene creato un gruppo contenente tutte le identità esterne che non hanno accesso a nessuna risorsa del tenant, è possibile usare le verifiche di accesso affinché tutti gli utenti esterni autocertifichino se hanno ancora bisogno dell'accesso, se lo possiedono o se ne avranno bisogno in futuro. Come parte della verifica, l'autore della verifica in Verifiche di accesso può usare la funzionalità Richiedi il motivo all'approvazione per richiedere agli utenti esterni di fornire una giustificazione per il loro accesso continuato, permettendo così di ottenere informazioni su dove e come necessitano ancora di accedere al tenant. È anche possibile abilitare l'impostazione Contenuto aggiuntivo per la funzionalità di posta elettronica del revisore per informare gli utenti che stanno perdendo l'accesso se non rispondono e, se hanno ancora bisogno di accesso, è necessaria una giustificazione. Se si desidera consentire a Verifiche di accesso di disabilitare ed eliminare le identità esterne qualora non rispondano o non forniscano un motivo valido per l'accesso continuo, è possibile usare l'opzione "Disabilita ed elimina", come descritto nella sezione successiva.

Per creare una Verifica di accesso per le identità esterne, occorre seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Identità>Gruppi>Tutti i gruppi.

Individuare il gruppo che contiene membri esterni senza accesso alle risorse del tenant e prenderne nota. Per automatizzare la creazione di un gruppo con membri che soddisfano questi criteri, consultare Raccolta di informazioni sulla proliferazione delle identità esterne.

Passare a Identity Governance>Verifiche di accesso.

Selezionare + Nuova verifica di accesso.

Selezionare Teams + Gruppi, quindi selezionare il gruppo che contiene le identità esterne per impostare l'Ambito della verifica.

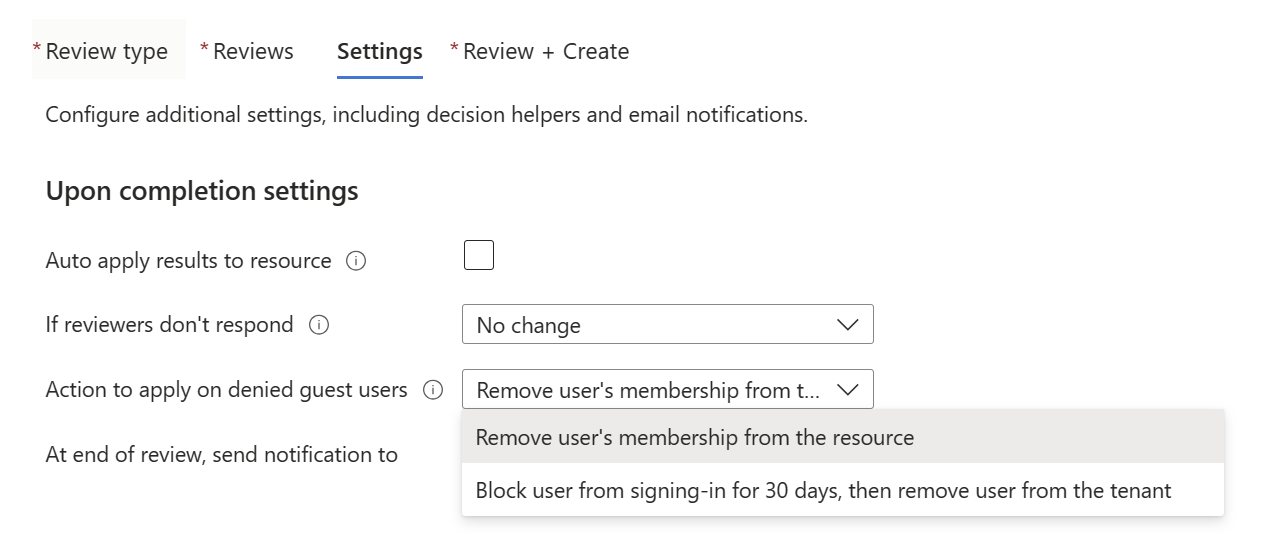

Nella sezione Impostazioni al completamento, è possibile selezionare Impedisci l'accesso agli utenti per 30 giorni e quindi rimuovi l'utente dal tenant sotto l'opzione Azione da applicare agli utenti negati. Per ulteriori informazioni, consultare Disabilitare ed eliminare le identità esterne con le verifiche di accesso di Microsoft Entra.

Dopo aver creato la verifica di accesso, l'utente guest dovrà certificare il proprio accesso prima di terminare la verifica. Tale operazione viene effettuata attraverso l'approvazione o la negazione dell'accesso da parte dell'utente guest all'interno del portale Accesso personale. Per una guida dettagliata, consultare Verificare l'accesso ai gruppi e alle applicazioni nelle verifiche di accesso.

Al completamento della verifica, la pagina Risultati presenta una panoramica delle risposte fornite da ciascuna identità esterna. È possibile optare per l'applicazione automatica dei risultati, consentendo alle verifiche di accesso di disabilitare ed eliminare le identità esterne in base a tali risultati. In alternativa, è possibile esaminare le risposte ricevute e determinare se revocare l'accesso a un utente o monitorarne l'attività per acquisire ulteriori informazioni prima di prendere una decisione definitiva. Se alcuni utenti mantengono l’accesso a risorse non ancora sottoposte a verifica, è possibile usare la revisione come parte della ricerca, integrando e migliorando il successivo ciclo di verifica e attestazione.

Per una guida dettagliata, consultare Creare una verifica degli accessi ai gruppi e alle applicazioni in Microsoft Entra ID.

Disabilitare ed eliminare le identità esterne con le verifiche di accesso di Microsoft Entra

Oltre alla possibilità di rimuovere identità esterne indesiderate da risorse come gruppi o applicazioni, le verifiche di accesso di Microsoft Entra possono bloccare tali identità dall’accesso al tenant ed eliminarle dal tenant dopo un periodo di 30 giorni. Dopo aver selezionato Bloccare l'accesso all'utente per 30 giorni, quindi rimuovere l'utente dal tenant, la verifica rimane nello stato "richiesta" per un periodo di 30 giorni. Durante questo periodo, non è possibile visualizzare o configurare le impostazioni, i risultati, i revisori o i log di controllo della verifica in corso.

Questa impostazione consente di identificare, bloccare ed eliminare le identità esterne dal tenant di Microsoft Entra. Le identità esterne sottoposte a verifica e per le quali il revisore nega l'accesso continuo verranno bloccate ed eliminate, indipendentemente dall'accesso alle risorse o dall'appartenenza a gruppi. Questa impostazione è consigliata come fase finale, dopo aver verificato che gli utenti esterni interessati non dispongano più di accesso alle risorse e possano essere rimossi in modo sicuro dal tenant, oppure se si intende garantire la loro rimozione, a prescindere dall'accesso permanente. La funzionalità "Disattiva ed elimina" blocca inizialmente l'utente esterno, revocandone l'accesso al tenant e alle risorse associate. In questa fase, l'accesso alle risorse non viene revocato e, qualora si rendesse necessario reintegrare l'utente esterno, è possibile ripristinare la sua capacità di accesso attraverso una riconfigurazione. In assenza di interventi aggiuntivi, un'identità esterna bloccata verrà rimossa automaticamente dalla directory entro 30 giorni, comportando l'eliminazione dell'account e dei relativi diritti di accesso.