Architettura di provisioning delle identità dell'applicazione locale di Microsoft Entra

Panoramica

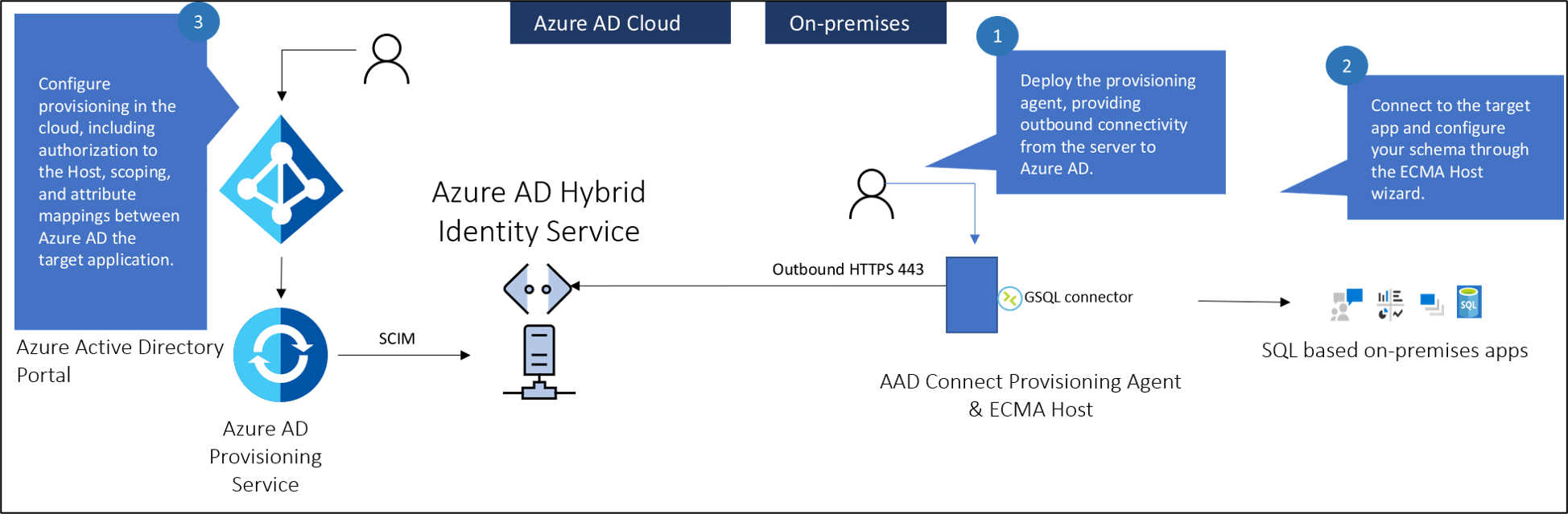

Il diagramma seguente illustra una panoramica del funzionamento del provisioning di applicazioni locali.

Esistono tre componenti principali per il provisioning degli utenti in un'applicazione locale:

- L'agente di provisioning fornisce connettività tra Microsoft Entra ID e l'ambiente locale.

- L'host Extensible Connectivity(ECMA) Connector converte le richieste di provisioning da Microsoft Entra ID alle richieste effettuate all'applicazione di destinazione. Funge da gateway tra Microsoft Entra ID e l'applicazione. È possibile usarlo per importare connettori ECMA2 esistenti usati con Microsoft Identity Manager. L'host ECMA non è necessario se è stato creato un'applicazione SCIM o un gateway SCIM.

- Il servizio di provisioning Microsoft Entra funge da motore di sincronizzazione.

Nota

La sincronizzazione di Microsoft Identity Manager non è necessaria. È tuttavia possibile usarlo per compilare e testare il connettore ECMA2 prima di importarlo nell'host ECMA. Il connettore ECMA2 è specifico di MIM, in cui l'host ECMA è specifico per l'uso con l'agente di provisioning.

Requisiti del firewall

Non è necessario aprire alcuna connessione in ingresso nella rete aziendale. Gli agenti di provisioning usano solo connessioni in uscita al servizio di provisioning, il che significa che non è necessario aprire le porte del firewall per le connessioni in ingresso. Non è necessaria anche una rete perimetrale perché tutte le connessioni sono in uscita e avvengono su un canale sicuro.

Gli endpoint in uscita necessari per gli agenti di provisioning sono descritti in dettaglio qui.

Architettura dell'host del connettore ECMA

L'host del connettore ECMA include diverse aree usate per ottenere il provisioning locale. Il diagramma seguente è un disegno concettuale che presenta queste singole aree. La tabella seguente descrive le aree in modo più dettagliato.

| Area | Descrizione |

|---|---|

| Endpoint | Responsabile della comunicazione e del trasferimento dei dati con il servizio di provisioning di Microsoft Entra |

| Cache in memoria | Usato per archiviare i dati importati dall'origine dati locale |

| Autosync | Fornisce la sincronizzazione asincrona dei dati tra l'host del connettore ECMA e l'origine dati locale |

| Regola business | Usato per coordinare tutte le attività host del connettore ECMA. L'ora di sincronizzazione automatica è configurabile nell'host ECMA. Si trova nella pagina delle proprietà. |

Informazioni sugli attributi di ancoraggio e sui nomi distinti

Le informazioni seguenti vengono fornite per illustrare meglio gli attributi di ancoraggio e i nomi distinti usati dal connettore genericSQL.

L'attributo di ancoraggio è un attributo univoco di un tipo di oggetto che non cambia e rappresenta tale oggetto nella cache in memoria dell'host del connettore ECMA.

Il nome distinto (DN) è un nome che identifica in modo univoco un oggetto indicando la posizione corrente nella gerarchia di directory. Oppure con SQL, nella partizione. Il nome viene formato concatenando l'attributo di ancoraggio nella radice della partizione di directory.

Quando si pensa a DN tradizionali in un formato tradizionale, ad esempio Active Directory o LDAP, si pensa a qualcosa di simile al seguente:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Tuttavia, per un'origine dati come SQL, che è flat, non gerarchico, il DN deve essere già presente in una delle tabelle o creato dalle informazioni fornite all'host del connettore ECMA.

A tale scopo, selezionare Autogenerated (Genera automaticamente) nella casella di controllo durante la configurazione del connettore genericSQL. Quando si sceglie DN da generare automaticamente, l'host ECMA genera un DN in un formato LDAP: CN=<anchorvalue,OBJECT>=<type>. Si presuppone inoltre che il DN sia ancorato deselezionato nella pagina Connettività.

Il connettore genericSQL prevede che il DN venga popolato usando un formato LDAP. Il connettore GENERIC SQL usa lo stile LDAP con il nome del componente "OBJECT=". In questo modo è possibile usare le partizioni (ogni tipo di oggetto è una partizione).

Poiché l'host del connettore ECMA supporta attualmente solo il tipo di oggetto USER, object=type< sarà OBJECT=>USER. Il DN per un utente con un valore di ancoraggio ljacobson sarà quindi:

CN=ljacobson,OBJECT=USER

Flusso di lavoro di creazione utente

Il servizio di provisioning Di Microsoft Entra esegue una query sull'host del connettore ECMA per verificare se l'utente esiste. Usa l'attributo corrispondente come filtro. Questo attributo viene definito nella portale di Azure in Applicazioni aziendali -> Provisioning locale -> Provisioning -> Corrispondenza degli attributi. Viene indicato dal valore 1 per la precedenza corrispondente. È possibile definire uno o più attributi corrispondenti e classificarli in ordine di priorità in base alla precedenza. Se si vuole modificare l'attributo corrispondente, è anche possibile farlo.

L'host del connettore ECMA riceve la richiesta GET ed esegue una query sulla cache interna per verificare se l'utente esiste e ha importato. Questa operazione viene eseguita usando gli attributi corrispondenti precedenti. Se si definiscono più attributi corrispondenti, il servizio di provisioning Microsoft Entra invia una richiesta GET per ogni attributo e l'host ECMA controlla la cache per una corrispondenza finché non ne trova uno.

Se l'utente non esiste, Microsoft Entra ID effettua una richiesta POST per creare l'utente. L'host del connettore ECMA risponde all'ID Microsoft Entra con HTTP 201 e fornisce un ID per l'utente. Questo ID è derivato dal valore di ancoraggio definito nella pagina dei tipi di oggetto. Questo ancoraggio verrà usato da Microsoft Entra ID per eseguire una query sull'host del connettore ECMA per le richieste future e successive.

Se si verifica una modifica all'utente in Microsoft Entra ID, Microsoft Entra ID effettua una richiesta GET per recuperare l'utente usando l'ancoraggio del passaggio precedente, anziché l'attributo corrispondente nel passaggio 1. In questo modo, ad esempio, l'UPN può cambiare senza interrompere il collegamento tra l'utente in Microsoft Entra ID e nell'app.

Procedure consigliate per l'agente

- L'uso dello stesso agente per la funzionalità di provisioning locale insieme alla sincronizzazione cloud Workday/SuccessFactors/Microsoft Entra Connect non è attualmente supportata. Microsoft sta lavorando attivamente per supportare il provisioning locale nello stesso agente degli altri scenari di provisioning.

-

- Evitare tutte le forme di ispezione inline sulle comunicazioni TLS in uscita tra agenti e Azure. Questo tipo di ispezione inline causa una riduzione del flusso di comunicazione.

- L'agente deve comunicare con Azure e l'applicazione, quindi il posizionamento dell'agente influisce sulla latenza di queste due connessioni. È possibile ridurre al minimo la latenza del traffico end-to-end ottimizzando ognuna delle connessioni di rete. I modi in cui è possibile ottimizzare ogni connessione includono:

- Ridurre la distanza tra le due estremità dell'hop.

- Scegliere la rete appropriata da attraversare. Ad esempio, l'attraversamento di una rete privata anziché della rete Internet pubblica potrebbe essere più veloce a causa di collegamenti dedicati.

- L'agente e l'host ECMA si basano su un certificato per la comunicazione. Il certificato autofirmato generato dall'host ECMA deve essere usato solo a scopo di test. Il certificato autofirmato scade in due anni per impostazione predefinita e non può essere revocato. Microsoft consiglia di usare un certificato da una CA attendibile per i casi d'uso di produzione.

Disponibilità elevata

Per scenari di disponibilità elevata/failover vengono fornite le informazioni seguenti.

Per le app locali che usano il connettore ECMA: la raccomandazione prevede un agente attivo e un agente passivo (configurato, ma arrestato, non assegnato all'app aziendale in Microsoft Entra) per ogni data center.

Quando si esegue un failover, è consigliabile eseguire le operazioni seguenti:

- Arrestare l'agente attivo (A).

- Annullare l'assegnazione dell'agente A dall'applicazione aziendale.

- Riavviare l'agente passivo (B).

- Assegnare l'agente B all'applicazione aziendale.

Per le app locali che usano il connettore SCIM: la raccomandazione prevede due agenti attivi per ogni applicazione.

Domande relative all'agente di provisioning

Alcune domande comuni sono risposte qui.

Ricerca per categorie conoscere la versione dell'agente di provisioning?

- Accedere al server Windows in cui è installato l'agente di provisioning.

- Passare a Pannello di controllo> Uninstalla o Modifica programma.

- Cercare la versione corrispondente alla voce per Microsoft Entra Connect Provisioning Agent.

È possibile installare l'agente di provisioning nello stesso server che esegue Microsoft Entra Connect o Microsoft Identity Manager?

Sì. È possibile installare l'agente di provisioning nello stesso server che esegue Microsoft Entra Connect o Microsoft Identity Manager, ma non sono necessari.

Ricerca per categorie configurare l'agente di provisioning per l'uso di un server proxy per le comunicazioni HTTP in uscita?

L'agente di provisioning supporta l'uso del proxy in uscita. È possibile configurarla modificando il file di configurazione dell'agente C:\Programmi\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config. Aggiungere le righe seguenti verso la fine del file subito prima del tag di chiusura </configuration> . Sostituire le variabili [proxy-server] e [proxy-port] con i valori del nome del server proxy e delle porte.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Ricerca per categorie assicurarsi che l'agente di provisioning possa comunicare con il tenant di Microsoft Entra e che nessun firewall blocchi le porte richieste dall'agente?

È anche possibile verificare se tutte le porte necessarie sono aperte.

Ricerca per categorie disinstallare l'agente di provisioning?

- Accedere al server Windows in cui è installato l'agente di provisioning.

- Passare a Pannello di controllo> Uninstalla o Modifica programma.

- Disinstallare i programmi seguenti:

- Microsoft Entra Connect Provisioning Agent

- Aggiornamento dell'agente di Microsoft Entra Connect

- Pacchetto dell'agente di provisioning Microsoft Entra Connect

Cronologia dell'agente di provisioning

Questo articolo elenca le versioni e le funzionalità di Microsoft Entra Connect Provisioning Agent rilasciate. Il team Microsoft Entra aggiorna regolarmente l'agente di provisioning con nuove caratteristiche e funzionalità. Assicurarsi di non usare lo stesso agente per il provisioning locale e il provisioning cloud/provisioning basato sulle risorse umane.

Microsoft fornisce supporto diretto per la versione più recente dell'agente e una versione precedente.

Collegamento per il download

Il provisioning di app locali è stato eseguito nell'agente di provisioning ed è disponibile nel portale. Vedere Installazione dell'agente di provisioning.

1.1.892.0

20 maggio 2022 - Data di rilascio per il download

Problemi risolti

- È stato aggiunto il supporto per l'esportazione delle modifiche agli attributi integer, che trae vantaggio dai clienti che usano il connettore LDAP generico.

1.1.846.0

11 aprile 2022 - Data di rilascio per il download

Problemi risolti

- È stato aggiunto il supporto per ObjectGUID come ancoraggio per il connettore LDAP generico durante il provisioning degli utenti in AD LDS.