Installare l'agente di provisioning di Microsoft Entra

Questo articolo illustra il processo di installazione per l'agente di provisioning di Microsoft Entra e come configurarlo inizialmente nell'interfaccia di amministrazione di Microsoft Entra.

Importante

Le istruzioni di installazione seguenti presuppongono che siano stati soddisfatti tutti i prerequisiti.

Nota

Questo articolo illustra come installare l'agente di provisioning tramite la procedura guidata. Per informazioni sull'installazione dell'agente di provisioning di Microsoft Entra tramite un'interfaccia della riga di comando, vedere Installare l'agente di provisioning di Microsoft Entra usando un'interfaccia della riga di comando e PowerShell.

Per altre informazioni e un esempio, vedere il video seguente:

Account del servizio gestito di gruppo

Un account del servizio gestito del gruppo è un account di dominio gestito che fornisce la gestione automatica delle password, la gestione semplificata del nome dell'entità servizio (SPN) e la possibilità di delegare la gestione ad altri amministratori. Un account del servizio gestito del gruppo estende anche questa funzionalità su più server. Microsoft Entra Cloud Sync supporta e consiglia l'uso di un account del servizio gestito del gruppo per l'esecuzione dell'agente. Per altre informazioni, vedere Account del servizio gestito di gruppo.

Aggiornare un agente esistente per l'uso dell'account del servizio gestito del gruppo

Per aggiornare un agente esistente per usare l'account del servizio gestito del gruppo creato durante l'installazione, aggiornare il servizio agente alla versione più recente eseguendo AADConnectProvisioningAgent.msi. Eseguire di nuovo l'installazione guidata e specificare le credenziali per creare l'account quando viene richiesto di farlo.

Installare l'agente

- Nel portale di Azure selezionare Microsoft Entra ID.

- A sinistra, selezionare Microsoft Entra Connect.

- A sinistra, selezionare Sincronizzazione cloud.

- A sinistra, selezionare Agente.

- Selezionare Scarica agente locale e selezionare Accetta termini e scarica.

- Dopo aver scaricato il Pacchetto dell'agente di provisioning di Microsoft Entra Connect, eseguire il file di installazione AADConnectProvisioningAgentSetup.exe dalla cartella di download.

Nota

Quando si esegue l'installazione per il cloud del governo degli Stati Uniti, usare:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Per altre informazioni, vedere "Installare un agente nel cloud del governo degli Stati Uniti".

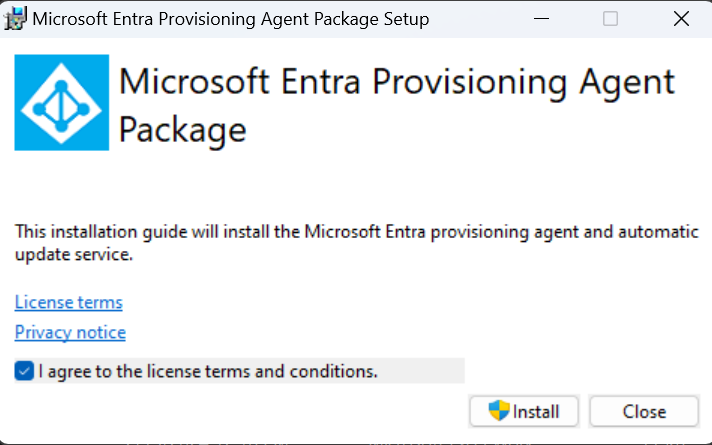

- Nella schermata iniziale selezionare Accetto la licenza e le condizioni, quindi selezionare Installa.

- Al termine dell'operazione di installazione, viene avviata la configurazione guidata. Selezionare Avanti per avviare la configurazione.

- Nella schermata Seleziona estensione, selezionare provisioning basato su risorse umane (Workday e SuccessFactors) / Sincronizzazione cloud Microsoft Entra Connect e selezionare Avanti.

Nota

Se si installa l'agente di provisioning per l'uso con provisioning delle app locali quindi selezionare Provisioning di applicazioni locali (da Microsoft Entra ID all'applicazione).

- Accedere con un account con almeno il ruolo di amministratore dell'identità ibrida. Se è abilitata la sicurezza avanzata di Internet Explorer, blocca l'accesso. In tal caso, chiudere l'installazione, disabilitare la sicurezza avanzata di Internet Explorere riavviare l'installazione del pacchetto dell’Agente di provisioning Microsoft Entra Connect.

- Nella schermata Configura account del servizio, selezionare un account del servizio gestito del gruppo. Questo account viene usato per eseguire il servizio agente. Se un account del servizio gestito è già configurato nel dominio da un altro agente e si sta installando un secondo agente, selezionare Crea account del servizio gestito del gruppo perché il sistema rileva l'account esistente e aggiunge le autorizzazioni necessarie per il nuovo agente per l'uso dell'account del servizio gestito del gruppo. Quando richiesto, scegliere una delle seguenti opzioni:

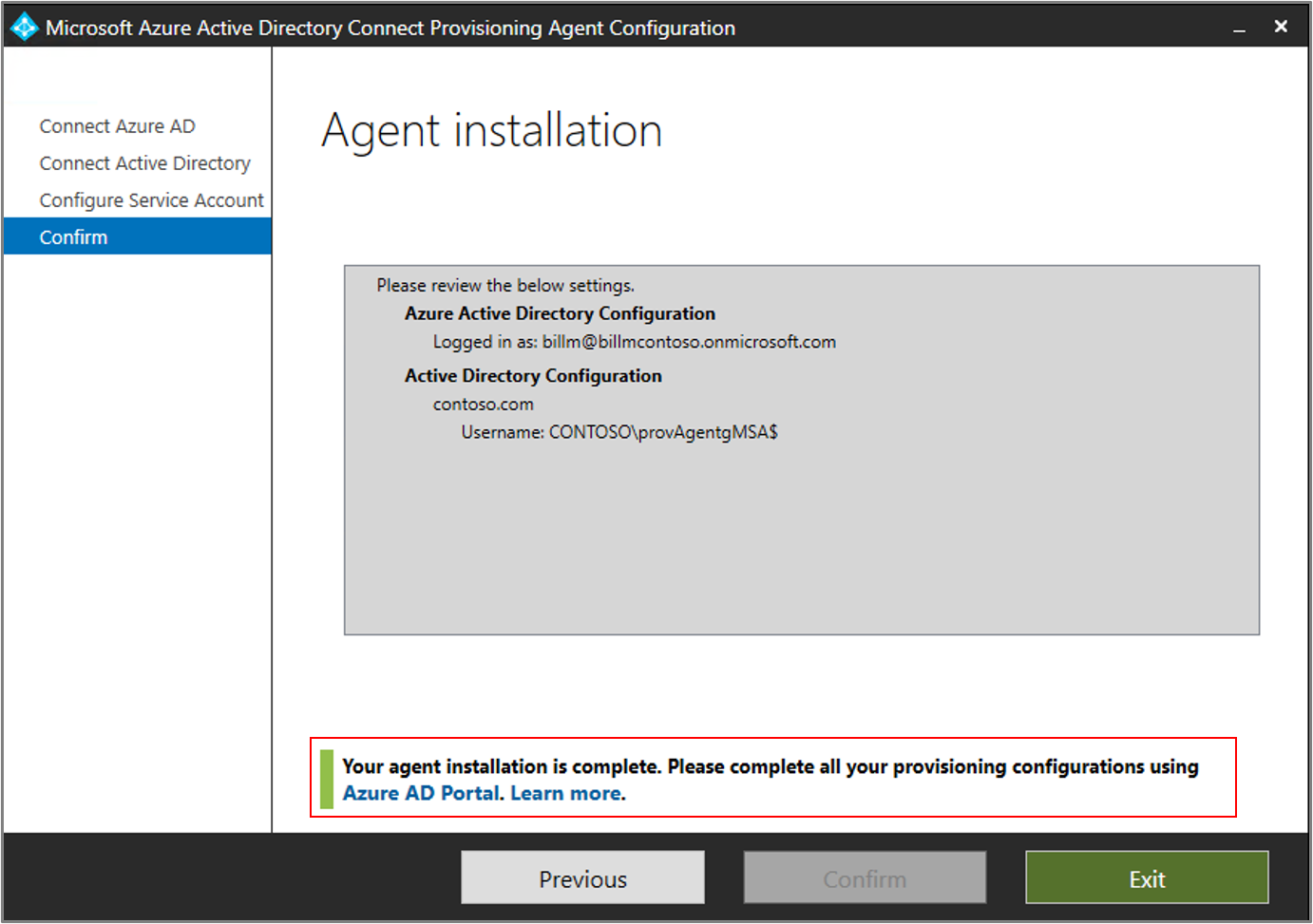

- Crea gMSA che consente all'agente di creare automaticamente l'account del servizio gestito provAgentgMSA$. L'account del servizio gestito del gruppo, ad esempio CONTOSO\provAgentgMSA$, verrà creato nello stesso dominio di Active Directory in cui il server host è stato aggiunto. Per usare questa opzione, immettere le credenziali di amministratore di dominio di Active Directory (scelta consigliata).

- Usare un account del servizio gestito del gruppo personalizzato e specificare il nome dell'account del servizio gestito creato manualmente per questa attività.

Per continuare, selezionare Avanti.

Nella schermata Connetti active Directory, se il nome di dominio viene visualizzato in Domini configurati, passare al passaggio successivo. In caso contrario, digitare il nome di dominio di Active Directory e selezionare Aggiungi directory.

Accedere con l'account amministratore di dominio di Active Directory. L'account amministratore di dominio non deve avere una password scaduta. Se la password è scaduta o cambia durante l'installazione dell'agente, è necessario riconfigurare l'agente con le nuove credenziali. Questa operazione aggiungerà la directory locale. Selezionare OK, quindi selezionare Avanti per continuare.

- Lo screenshot seguente mostra un esempio di dominio configurato contoso.com. Selezionare Avanti per continuare.

Nella schermata Configurazione completata selezionare Conferma. Questa operazione registra e riavvia l'agente.

Al termine dell'operazione, si dovrebbe ricevere una notifica che La configurazione dell'agente è stata verificata correttamente. È possibile selezionare Esci.

- Se si ottiene ancora la schermata iniziale, selezionare Chiudi.

Verificare l'installazione dell'agente

La verifica dell'agente si esegue nel portale di Azure e nel server locale che esegue l'agente.

Verifica dell'agente nel portale di Azure

Per verificare che l'agente sia registrato da Microsoft Entra ID, seguire questa procedura:

- Accedere al portale di Azure.

- Selezionare Microsoft Entra ID.

- Selezionare Microsoft Entra Connect e poi selezionare sincronizzare Cloud.

- Nella pagina di sincronizzazione cloud verranno visualizzati gli agenti installati. Verificare che l'agente sia visualizzato e che lo stato sia integro.

Nel server locale

Per verificare se l'agente è in esecuzione, seguire questa procedura:

- Accedere al server con un account amministratore.

- Aprire Servizi spostandosi all'opzione relativa oppure selezionando Start/Run/Services.msc.

- In Servizi assicurarsi che siano presenti i servizi Microsoft Entra Connect Agent Updater e Microsoft Entra Connect Provisioning Agent e che il relativo stato sia In esecuzione.

Verificare la versione dell'agente di provisioning

Per verificare la versione dell'agente in esecuzione, seguire questa procedura:

- Spostarsi a 'C:\Program Files\Microsoft Azure AD Connect Provisioning Agent'

- Fare clic con il pulsante destro del mouse su "AADConnectProvisioningAgent.exe" e selezionare proprietà.

- Fare clic sulla scheda dei dettagli e il numero di versione verrà visualizzato accanto a Versione prodotto.

Importante

Dopo aver installato l'agente, è necessario configurarlo e abilitarlo prima di avviare la sincronizzazione degli utenti. Per configurare un nuovo agente, vedere Creare una nuova configurazione per Microsoft Entra Cloud Sync.

Abilitare il writeback delle password nella sincronizzazione cloud

È possibile abilitare il writeback delle password nella reimpostazione della password direttamente nel portale o tramite PowerShell.

Abilitare il writeback delle password nel portale

Per usare il writeback delle password e abilitare il servizio di reimpostazione della password self-service per rilevare l'agente di sincronizzazione cloud tramite il portale, completare la procedura seguente:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- A sinistra selezionare Protezione, selezionare Reimpostazione password, quindi scegliere Integrazione locale.

- Selezionare l'opzione Abilitare il writeback delle password per gli utenti sincronizzati.

- (facoltativo) Se vengono rilevati agenti di provisioning di Microsoft Entra Connect, è anche possibile controllare l'opzione Writeback password con Microsoft Entra Cloud Sync.

- Impostare l'opzione Consentire agli utenti di sbloccare gli account senza reimpostare la password? su Sì.

- Al termine, selezionare Salva.

Con PowerShell

Per usare il writeback delle password e abilitare il servizio di reimpostazione password self-service per rilevare l'agente di sincronizzazione cloud, usare il Set-AADCloudSyncPasswordWritebackConfiguration cmdlet e le credenziali di amministratore globale del tenant:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Per altre informazioni sull'uso del writeback delle password con Microsoft Entra Cloud Sync, vedere Esercitazione: Abilitare il writeback della reimpostazione della password self-service per la sincronizzazione cloud in un ambiente locale.

Installare un agente nel cloud del governo degli Stati Uniti

Per impostazione predefinita, l'agente di provisioning Di Microsoft Entra viene installato nell'ambiente Azure predefinito. Se si installa l'agente per l'uso del governo degli Stati Uniti, apportare questa modifica nel passaggio 7 della procedura di installazione precedente:

Invece di selezionare Apri file, selezionare Avvia>esecuzione e quindi passare al file AADConnectProvisioningAgentSetup.exe. Nella casella Esegui immettere ENVIRONMENTNAME=AzureUSGovernment dopo l'eseguibile e quindi selezionare OK.

Sincronizzazione dell'hash delle password e FIPS con sincronizzazione cloud

Se il server è stato bloccato in base allo standard FIPS (Federal Information Processing Standard), MD5 (algoritmo message-digest 5) è disabilitato.

Per abilitare MD5 per la sincronizzazione dell'hash delle password, eseguire le operazioni seguenti:

- Passare a %programfiles%\Microsoft Azure AD Connect Provisioning Agent.

- Aprire AADConnectProvisioningAgent.exe.config.

- Passare al nodo di configurazione/runtime nella parte superiore del file.

- Aggiungere il

<enforceFIPSPolicy enabled="false"/>nodo. - Salva le modifiche.

Per riferimento, il codice dovrebbe essere simile al frammento di codice seguente:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Per informazioni sulla sicurezza e su FIPS, vedere Microsoft Entra password hash sync, encryption, and FIPS compliance (Sincronizzazione password, crittografia e conformità FIPS di Azure AD).