Proteggere il traffico in ingresso

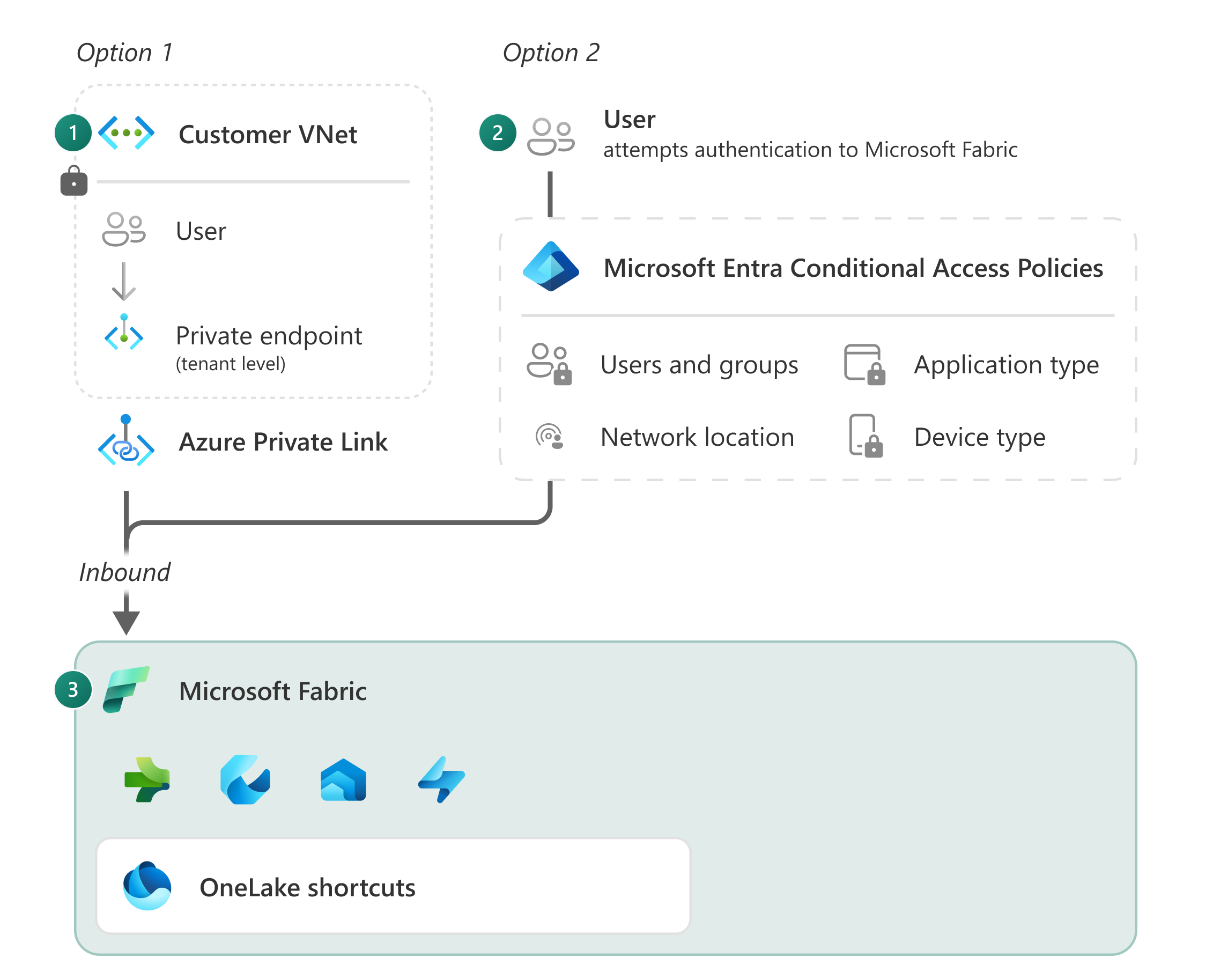

Il traffico in ingresso è il traffico che arriva in Fabric da Internet. Questo articolo illustra le differenze tra i due modi per proteggere il traffico in ingresso in Microsoft Fabric, i collegamenti privati ed Entra Conditional Access. Usare questo articolo per decidere quale metodo è migliore per la propria organizzazione.

Collegamenti privati (opzione 1, rete virtuale del cliente): Fabric usa un indirizzo IP privato dalla rete virtuale. L'endpoint consente agli utenti della rete di comunicare con Fabric tramite l'indirizzo IP privato usando collegamenti privati.

Entra Conditional Access - (Opzione 2, Utente): quando un utente esegue l'autenticazione, l'accesso viene determinato in base a un set di criteri che possono includere indirizzi IP, posizione e dispositivi gestiti.

Quando il traffico entra in Fabric, viene autenticato da Microsoft Entra ID, che è lo stesso metodo di autenticazione usato da Microsoft 365, OneDrive e Dynamics 365. L'autenticazione mediante Microsoft Entra ID consente agli utenti di connettersi in modo sicuro alle applicazioni cloud da qualsiasi dispositivo e da qualsiasi rete, sia che si trovino a casa, da remoto o nell'ufficio aziendale.

La piattaforma back-end Fabric è protetta da una rete virtuale e non è direttamente accessibile dalla rete Internet pubblica se non attraverso endpoint sicuri. Per comprendere come il traffico viene protetto in Fabric, vedere Diagramma dell'architettura di Fabric.

Per impostazione predefinita, Fabric comunica tra esperienze usando la rete backbone Microsoft interna. Quando un report di Power BI carica i dati da OneLake, i dati passano attraverso la rete Microsoft interna. Questa configurazione è diversa rispetto al dover configurare più servizi PaaS (Platform as a Service) per connettersi tra loro tramite una rete privata. La comunicazione in ingresso tra client, ad esempio il browser o SQL Server Management Studio (SSMS) e Fabric, usa il protocollo TLS 1.2 e negozia in TLS 1.3 quando possibile.

Le impostazioni di sicurezza predefinite di Fabric includono:

Microsoft Entra ID usato per autenticare ogni richiesta.

Al termine dell'autenticazione, le richieste vengono instradate al servizio back-end appropriato tramite endpoint gestiti sicuri di Microsoft.

Il traffico interno tra esperienze in Fabric viene instradato sul backbone Microsoft.

Il traffico tra client e Fabric viene crittografato usando almeno il protocollo TLS (Transport Layer Security) 1.2.

Entra Conditional Access

Ogni interazione con Fabric viene autenticata con Microsoft Entra ID. Microsoft Entra ID si basa sul modello di sicurezza Zero Trust, che presuppone che l'utente non sia completamente protetto all'interno del perimetro di rete dell'organizzazione. Invece di esaminare la rete come limite di sicurezza, Zero Trust esamina l'identità come perimetro primario per la sicurezza.

Per determinare l'accesso al momento dell'autenticazione, è possibile definire e applicare criteri di accesso condizionale in base all'identità degli utenti, al contesto di dispositivo, alla posizione, alla rete e alla riservatezza delle applicazioni. Ad esempio, è possibile richiedere l'autenticazione a più fattori, la conformità dei dispositivi o le app approvate per l'accesso ai dati e alle risorse in Fabric. È anche possibile bloccare o limitare l'accesso da posizioni, dispositivi o reti rischiosi.

I criteri di accesso condizionale consentono di proteggere i dati e le applicazioni senza compromettere la produttività e l'esperienza degli utenti. Ecco alcuni esempi di restrizioni di accesso che è possibile applicare usando l'accesso condizionale.

Definire un elenco di indirizzi IP per la connettività in ingresso a Fabric.

Usare l'autenticazione a più fattori (MFA).

Limitare il traffico in base a parametri come il paese di origine o il tipo di dispositivo.

Fabric non supporta altri metodi di autenticazione, ad esempio chiavi dell'account o autenticazione SQL, che si basano su nomi utente e password.

Configurare l’accesso condizionale

Per configurare l'accesso condizionale in Fabric, è necessario selezionare diversi servizi di Azure correlati a Fabric, ad esempio Power BI, Esplora dati di Azure, database SQL di Azure e Archiviazione di Azure.

Nota

L'accesso condizionale può essere considerato troppo ampio per alcuni clienti perché qualsiasi criterio verrà applicato a Fabric e ai servizi di Azure correlati.

Licenze

L'accesso condizionale richiede le licenze Microsoft Entra ID P1. Spesso queste licenze sono già disponibili nell'organizzazione perché sono condivise con altri prodotti Microsoft, come Microsoft 365. Per trovare la licenza appropriata per i propri requisiti, vedere Requisiti di licenza.

Accesso attendibile

Fabric non deve trovarsi nella rete privata dell'utente, anche quando i dati sono archiviati all'interno di questa. Con i servizi PaaS, è comune inserire il calcolo nella stessa rete privata dell'account di archiviazione. Tuttavia, con Fabric non è necessario. Per abilitare l'accesso attendibile in Fabric, è possibile usare funzionalità come gateway dati locali, accesso all'area di lavoro attendibile ed endpoint privati gestiti. Per altre informazioni, vedere Che cos'è Microsoft Fabric.

Collegamenti privati

Con gli endpoint privati, al servizio in uso viene assegnato un indirizzo IP privato dalla rete virtuale. L'endpoint consente ad altre risorse della rete di comunicare con il servizio tramite l'indirizzo IP privato.

Usando i collegamenti privati, un tunnel dal servizio in una delle subnet crea un canale privato. La comunicazione da dispositivi esterni passa dal proprio indirizzo IP a un endpoint privato in tale subnet, attraverso il tunnel e nel servizio.

Dopo l'implementazione di collegamenti privati, Fabric non è più accessibile tramite Internet pubblico. Per accedere a Fabric, tutti gli utenti devono connettersi tramite la rete privata. La rete privata è necessaria per tutte le comunicazioni con Fabric, inclusa la visualizzazione di un report di Power BI nel browser e l'uso di SQL Server Management Studio (SSMS) per connettersi a una stringa di connessioni SQL come <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Reti locali

Se si usano reti locali, è possibile estenderle alla rete virtuale di Azure usando un circuito ExpressRoute o una VPN da sito a sito per accedere a Fabric usando connessioni private.

Larghezza di banda

Con i collegamenti privati, tutto il traffico verso Fabric passa attraverso l'endpoint privato, causando potenziali problemi di larghezza di banda. Gli utenti non sono più in grado di caricare risorse globali distribuite non correlate ai dati, come immagini, file css e html utilizzati da Fabric, dalla loro regione. Queste risorse vengono caricate dalla posizione dell'endpoint privato. Ad esempio, per gli utenti australiani con un endpoint privato degli Stati Uniti, il traffico passa prima agli Stati Uniti. Ciò aumenta i tempi di caricamento e può ridurre le prestazioni.

Costo

Il costo dei collegamenti privati e l'aumento della larghezza di banda di ExpressRoute per consentire la connettività privata dalla rete non fanno che incrementare le spese dell'organizzazione.

Considerazioni e limitazioni

Con i collegamenti privati si esclude Fabric dalla rete Internet pubblica. Di conseguenza, esistono molte considerazioni e limitazioni da prendere in considerazione.