Proteggere per impostazione predefinita con Microsoft Purview e proteggersi dall'oversharing - Fase 4

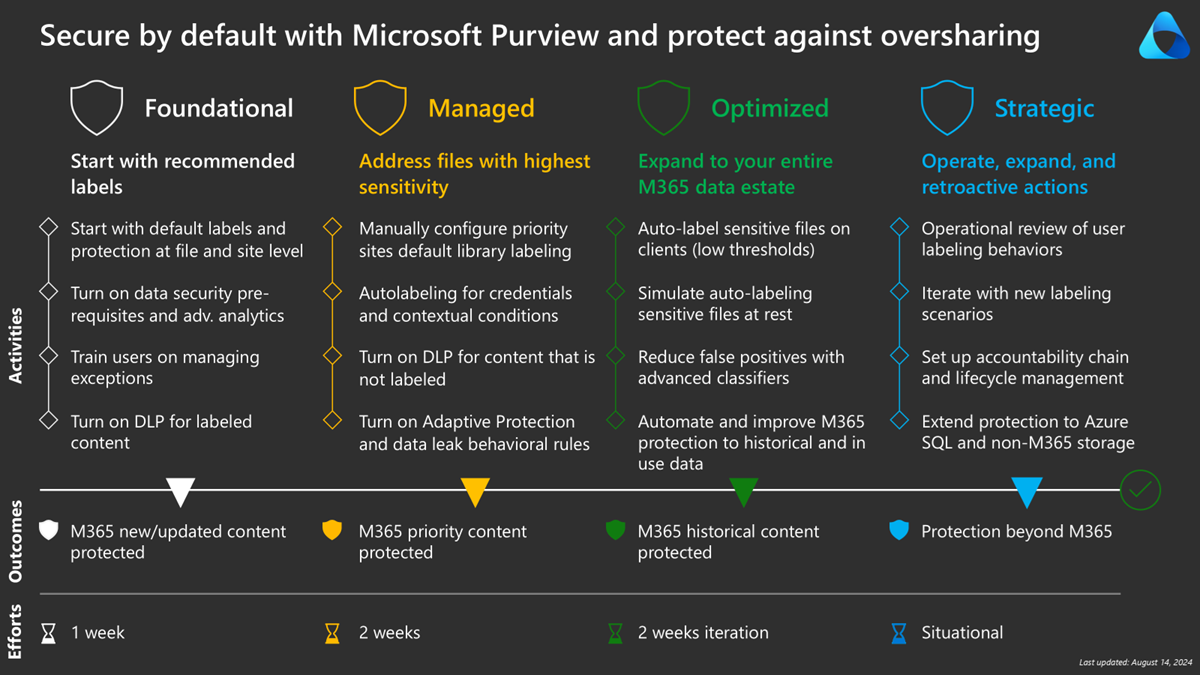

Questa guida è suddivisa in quattro fasi:

- Introduzione

- Fase 1: Foundational - Iniziare con l'etichettatura predefinita

- Fase 2: Gestito - File di indirizzi con la massima riservatezza

- Fase 3: Ottimizzata: espandere l'intero data estate di Microsoft 365

- Fase 4: Strategica: operare, espandere e retroattive azioni (questa pagina)

Fase 4: Strategic - Operare, espandere e azioni retroattive

In questa fase finale si esaminerà l'implementazione di procedure operative e l'espansione oltre Microsoft 365.

Revisione operativa dei comportamenti di etichettatura degli utenti

L'etichettatura dei file è parte integrante di questo progetto. Gli amministratori devono esaminare i comportamenti e le configurazioni rischiosi che si discostano dagli standard.

Di seguito sono riportati gli scenari operativi principali da esaminare:

- Siti/Team senza etichetta: usare API Graph per identificare i siti e contattare i proprietari dei siti o applicare misure correttive.

- Mancata corrispondenza tra l'etichetta del sito e l'etichetta della raccolta predefinita: usare API Graph per identificare la discrepanza e contattare i proprietari del sito o applicare misure correttive.

- Sfruttare la prevenzione della perdita dei dati (DLP) sulle etichette SIT e senza restrizioni : intercettare le eccezioni con DLP quando il contenuto viene etichettato senza protezione e viene tentata la condivisione.

- Cercare utenti rischiosi con controllo di Insider Risk Management : esaminare gli utenti e i comportamenti rischiosi, ottimizzare i criteri IRM e implementare una protezione adattiva più rigorosa.

Eseguire l'iterazione con nuovi scenari di etichettatura

In questo modello di distribuzione ci siamo concentrati sugli scenari di etichettatura che si adattano alla maggior parte delle organizzazioni, consentendo una distribuzione rapida e la protezione rapida del patrimonio dati senza la necessità di identificare tutti i casi perimetrali.

In questa sezione vengono esaminate le potenziali iterazioni che le organizzazioni devono prendere in considerazione dopo una distribuzione di base.

Collaborazione sicura con partner attendibili/organizzazioni multi-tenant

Nelle situazioni in cui l'organizzazione ha più tenant o che funziona apertamente con un partner attendibile, considerare l'uso di etichette con crittografia che supporta più domini, ad esempio "@contoso.com + @adventureworks.com”.

Questi dati verranno etichettati come riservati e altamente riservati.

Progetti tendati

I progetti con tenda sono altamente riservati. Ad esempio, i progetti di fusione e acquisizione, in cui l'accesso al contenuto deve essere limitato a un gruppo specifico di utenti.

È possibile creare un'etichetta con crittografia per un gruppo di sicurezza e pubblicarla solo per gli stessi utenti. Dopo un periodo in cui questo progetto non è necessario, l'etichetta può essere annullata e le informazioni rimarranno protette, ma non verrà eseguita alcuna nuova etichettatura con questa etichetta.

Full-Time dipendenti, fornitori, team offshore o regionali

Alcune organizzazioni hanno requisiti per identificare e proteggere un segmento di utenti, ad esempio:

- Full-Time Dipendenti (FTE)

- Fornitori

- Offshore

- Regione/paese

In questa guida si semplifica l'etichettatura a "Tutti i dipendenti", ma si comprende che potrebbe essere necessario proteggere l'etichettatura in modo diverso in alcuni casi tra FTE e fornitori/partner e talvolta per aree specifiche.

Come per lo scenario precedente, è consigliabile limitare il numero di etichette visibili agli utenti a non più di 5 etichette di gruppo, ognuna con non più di 5 etichette (5x5) quando possibile. Nel contesto dell'etichettatura a livello di area o paese, è possibile impostare come destinazione la pubblicazione per gli utenti appropriati e usare i contenitori per l'etichettatura dei file per semplificare l'impostazione predefinita dell'etichetta più appropriata.

Etichettatura delle condivisioni file locali e del server SharePoint

È possibile usare le etichette di riservatezza con le condivisioni file locali e il server SharePoint con lo scanner Information Protection. Poiché questa guida è incentrata sulla protezione per impostazione predefinita, è consigliabile configurare le impostazioni predefinite corrette in SharePoint, eseguire la migrazione del contenuto in SharePoint e etichettare automaticamente il contenuto durante il caricamento.

Nota

Per gli scenari locali rimanenti, vedere Informazioni sullo scanner Microsoft Purview Information Protection

Bring Your Own Key (BYOK) e Double Key Encryption (DKE)

Sia BYOK che DKE sono opzioni disponibili per soddisfare i requisiti normativi e non rientrano nell'ambito di questa guida. BYOK riguarda la proprietà e il modo in cui funziona il rollback delle chiavi di crittografia, mentre DKE è destinato a una piccola frazione di contenuto altamente sensibile che richiede maggiore sicurezza. DKE influisce su diverse funzionalità di collaborazione.

Altre informazioni su BYOK sono disponibili qui: Crittografia del servizio e gestione delle chiavi - Microsoft Purview

Altre informazioni su DKE sono disponibili qui: Crittografia a chiave doppia (DKE)

Configurare la catena di responsabilità e la gestione del ciclo di vita

L'aumento della collaborazione con SharePoint comporta responsabilità per i proprietari di siti. È importante implementare una catena di responsabilità e gestione del ciclo di vita con le raccomandazioni seguenti:

- 2+ Proprietari di siti in tutti i siti: usare i criteri di proprietà del sito per identificare i siti senza almeno due proprietari e contattare i proprietari o i membri correnti da risolvere.

- Sito inattivo : criteri del sito inattivi per rimuovere i siti inutilizzati.

- Attestazione del sito : richiedere ai proprietari del sito di attestare regolarmente i siti.

- Esaminare il contenuto condiviso con "tutti tranne gli utenti esterni" : usare i report di Gestione avanzata di SharePoint per identificare il contenuto condiviso con tutti tranne gli utenti guest e contattare i proprietari del sito.

- Verifiche di accesso al sito: usare Gestione avanzata di SharePoint, esaminare la governance dei dati del sito e avviare la verifica dell'accesso al sito, in particolare per i siti con un volume elevato di condivisione o accesso.

Estendere la protezione all'archiviazione Azure SQL e non Microsoft 365

Le etichette di riservatezza possono ora estendere la protezione a origini dati non Microsoft 365. Attualmente sono supportate le origini dati seguenti in anteprima pubblica:

- database SQL di Azure

- Archiviazione BLOB di Azure

- Azure Data Lake Storage Gen2

- Bucket Amazon S3

Microsoft Purview è una combinazione di ciò che in precedenza era noto come Azure Purview e Microsoft Purview. Questa esperienza è ora disponibile nel nuovo portale di Microsoft Purview, disponibile a livello generale a partire da luglio 2024. Consente agli amministratori della sicurezza dei dati di configurare criteri di etichettatura, etichettatura automatica e protezione in Microsoft 365 e non Microsoft 365.

Criteri di protezione per gli asset di dati non Microsoft 365 che consentono di configurare la protezione sovrascondivisione con autorizzazioni "negate tutte tranne" a livello di dati. Ad esempio, gli account di archiviazione usati inavvertitamente per contenuti più sensibili del previsto, i criteri di protezione possono garantire che le autorizzazioni siano limitate agli amministratori della sicurezza dei dati.

Analogamente, per Azure SQL database, i criteri di protezione limitano l'accesso a una colonna se viene trovato contenuto sensibile e la colonna è etichettata. Sono disponibili configurazioni granulari per configurare chi può mantenere l'accesso per ogni asset di dati.

Fase 4 - Riepilogo

- Avviare verifiche di accesso al sito per i report di governance dell'accesso ai dati - SharePoint in Microsoft 365

- Esaminare le attività con il log di controllo della gestione dei rischi Insider

- Procedure consigliate per la gestione del volume degli avvisi nella gestione dei rischi Insider

- Gestire i criteri del ciclo di vita del sito - SharePoint in Microsoft 365

- Avviare verifiche di accesso al sito per i report di governance dell'accesso ai dati - SharePoint in Microsoft 365