Che cos'è DKE (Double Key Encryption)?

Si applica a: Microsoft Purview Double Key Encryption, Microsoft Purview, Azure Information Protection

Descrizione del servizio per: Microsoft Purview

Double Key Encryption (DKE) consente di proteggere i dati altamente sensibili per soddisfare i requisiti specializzati. DKE consente di mantenere il controllo delle chiavi di crittografia. Usa due chiavi per proteggere i dati; una chiave nel controllo e una seconda chiave archivia in modo sicuro in Microsoft Azure. Si mantiene il controllo di una delle chiavi usando il servizio Crittografia a chiave doppia. La visualizzazione dei dati protetti con crittografia a chiave doppia richiede l'accesso a entrambe le chiavi.

DKE consente di soddisfare i requisiti normativi in diverse normative e standard, ad esempio il Regolamento generale sulla protezione dei dati (GDPR), il Health Insurance Portability and Accountability Act (HIPAA), il Gramm-Leach-Bliley Act (GLBA), la legge russa sulla localizzazione dei dati - Legge federale n. 242-FZ, il Federal Privacy Act 1988 dell'Australia e il Privacy Act 1993 della Nuova Zelanda.

Dopo aver configurato il servizio DKE e le chiavi, è possibile applicare la protezione al contenuto altamente sensibile usando le etichette di riservatezza.

Scenari di distribuzione supportati

DKE supporta diverse configurazioni, tra cui distribuzioni cloud e locali. Queste distribuzioni consentono di garantire che i dati crittografati rimangano opachi ovunque vengano archiviati.

È possibile ospitare il servizio Di crittografia a chiave doppia usato per richiedere la chiave in una posizione di propria scelta (server di gestione delle chiavi locale o nel cloud). Il servizio viene mantenuto come qualsiasi altra applicazione. Crittografia a chiave doppia consente di controllare l'accesso al servizio Crittografia a chiave doppia. È possibile archiviare i dati altamente sensibili in locale o spostarlo nel cloud. Double Key Encryption offre il controllo per archiviare i dati e la chiave nella stessa posizione geografica.

Per altre informazioni sulle chiavi radice del tenant predefinite basate sul cloud, vedere Pianificazione e implementazione della chiave del tenant di Azure Information Protection.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Quando l'organizzazione deve adottare DKE

DKE non è per ogni organizzazione né per tutti i dati. Si supponga che un tipico panorama dei dati dell'organizzazione abbia la struttura seguente:

Dati senza distinzione (circa l'80% dei dati): la maggior parte dei dati di un'organizzazione rientra in questa categoria. Non ci sono problemi o problemi con lo spostamento di questi dati nel cloud oggi. Lo spostamento di tali dati nel cloud può essere utile e l'organizzazione può usare la sicurezza integrata nel cloud.

Sensibili (circa il 15% dei dati): i dati sensibili devono essere protetti. L'organizzazione si aspetta che il provider di servizi cloud fornisca sicurezza migliorando al tempo stesso la produttività per questa categoria di dati in modo che possa soddisfare le normative di conformità. Si vuole assicurarsi che questi dati siano etichettati correttamente usando Microsoft Purview Information Protection e siano protetti con i criteri di controllo di accesso, conservazione e controllo.

Estremamente sensibile (circa il 5% dei dati): questo set è il fiore all'occhiello dell'organizzazione e deve essere sorvegliato pesantemente. L'organizzazione non vuole che nessuno abbia accesso a tali dati. Questa categoria di dati può anche avere requisiti normativi per avere le chiavi nella stessa area geografica dei dati. Potrebbe anche essere necessario che le chiavi siano sotto la stretta custodia dell'organizzazione. Questo contenuto ha la classificazione più alta nell'organizzazione ("Top Secret") e l'accesso è limitato solo a poche persone. I dati altamente sensibili sono ciò che gli utenti malintenzionati cercano. La perdita di questi dati può danneggiare la reputazione dell'organizzazione e compromettere la fiducia dei clienti.

Come accennato, La crittografia a chiave doppia è destinata ai dati più sensibili soggetti ai requisiti di protezione più rigorosi. È consigliabile eseguire la due diligence per identificare i dati corretti da trattare con questa soluzione prima di eseguire la distribuzione. In alcuni casi, potrebbe essere necessario limitare l'ambito e usare altre soluzioni. Ad esempio, per la maggior parte dei dati, prendere in considerazione Microsoft Purview Information Protection con chiavi gestite da Microsoft o usare la propria chiave (BYOK). Queste soluzioni sono sufficienti per i documenti che non sono soggetti a protezioni e requisiti normativi avanzati. Inoltre, queste soluzioni consentono di usare i servizi di Microsoft 365 più potenti; servizi che non è possibile usare con contenuto crittografato DKE. Ad esempio:

- Regole del flusso di posta, tra cui antimalware e posta indesiderata che richiedono visibilità nell'allegato

- Microsoft Delve

- eDiscovery

- Ricerca e indicizzazione del contenuto

- Office App Web inclusa la funzionalità di creazione condivisa

- Copilot

I dati crittografati DKE non sono accessibili inattivi ai servizi di Microsoft 365, incluso Copilot. Mentre si usano i dati crittografati DKE in Office, i dati non sono ancora accessibili a Copilot e non è possibile usare Copilot nelle app mentre si usano dati crittografati DKE.

Le applicazioni o i servizi esterni che non sono integrati con DKE tramite Microsoft Information Protection SDK non possono eseguire azioni sui dati crittografati. Microsoft Information Protection SDK 1.7+ supporta la crittografia a chiave doppia. Le applicazioni che si integrano con l'SDK possono ragionare su questi dati con autorizzazioni e integrazioni sufficienti.

Quando i dati crittografati DKE sono in uso in un'app di Office, potrebbero essere accessibili ad altri servizi di Microsoft 365, a seconda della versione di Office:

Nelle versioni più recenti di Office, anche i dati crittografati DKE in uso non sono accessibili ai servizi di Microsoft 365. Poiché questa modifica è stata implementata contemporaneamente al controllo della privacy separato per le etichette di riservatezza che impedisce l'invio di contenuto etichettato alle esperienze connesse per l'analisi, è possibile identificare le versioni minime di Office usando la tabella delle funzionalità e la riga Impedisci esperienze connesse che analizzano il contenuto.

Nelle versioni precedenti di Office, i dati crittografati DKE in uso sono accessibili ai servizi di Microsoft 365, a meno che non si usi un'impostazione di criterio per disattivare le esperienze connesse che analizzano il contenuto. Per maggiori informazioni, vedere Usare le impostazioni dei criteri per gestire i controlli della privacy per Microsoft 365 Apps for enterprise.

Usare Microsoft Purview Information Protection funzionalità (classificazione ed etichettatura) per proteggere la maggior parte dei dati sensibili e usare DKE solo per i dati cruciali. La crittografia a chiave doppia è rilevante per i dati sensibili in settori altamente regolamentati come i servizi finanziari e l'assistenza sanitaria.

Se le organizzazioni hanno uno dei requisiti seguenti, è possibile usare DKE per proteggere il contenuto:

- Sono previsti requisiti normativi per contenere le chiavi all'interno di un limite geografico.

- Tutte le chiavi in possesso per la crittografia e la decrittografia dei dati vengono mantenute nel data center.

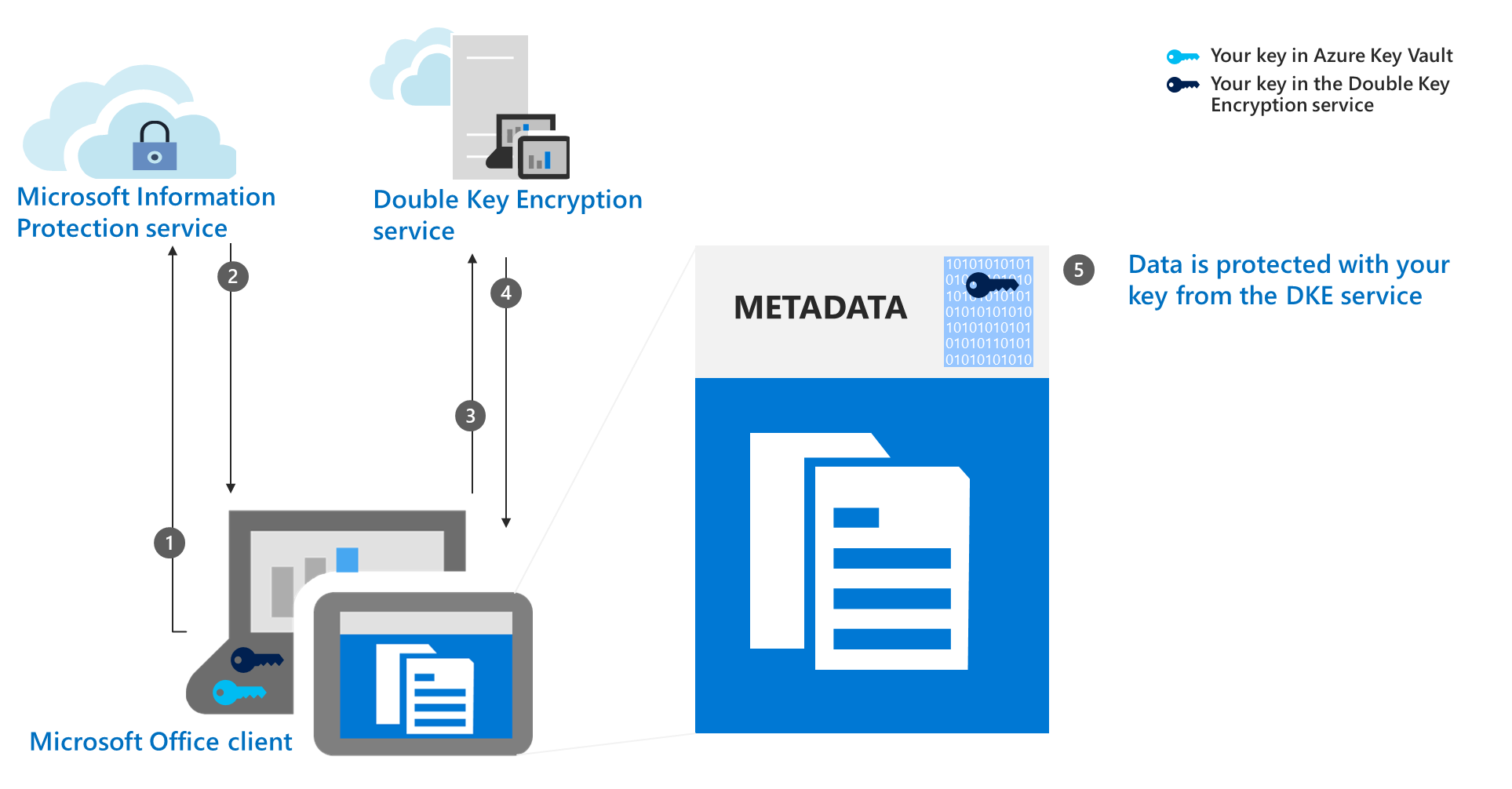

Flusso di lavoro di crittografia DKE

Questa sezione suddivide il flusso di lavoro in passaggi separati per illustrare come vengono usate due chiavi per proteggere un documento di Office.

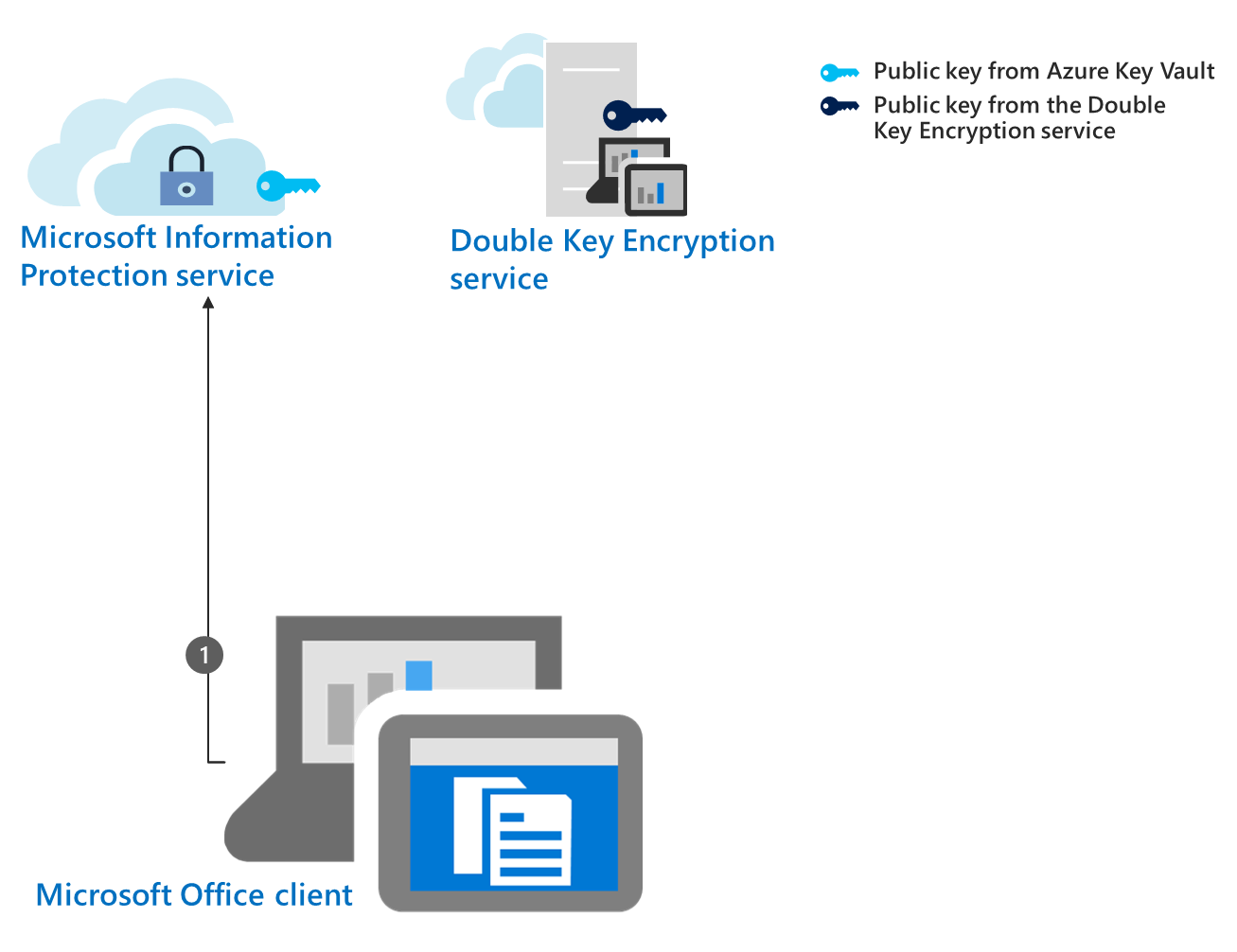

Passaggio 1: Avvio automatico

Il client di Microsoft Office esegue attività di configurazione di avvio e invia richieste e informazioni al servizio azure Information Protection. Questo processo è anche denominato bootstrapping. Le attività includono l'autorizzazione dell'utente tramite Microsoft Entra ID, il download di certificati e modelli e così via. Le attività di avvio automatico sono attività di connessione e avvio per la prima volta che consentono all'utente di accedere ai criteri di crittografia di Azure Rights Management.

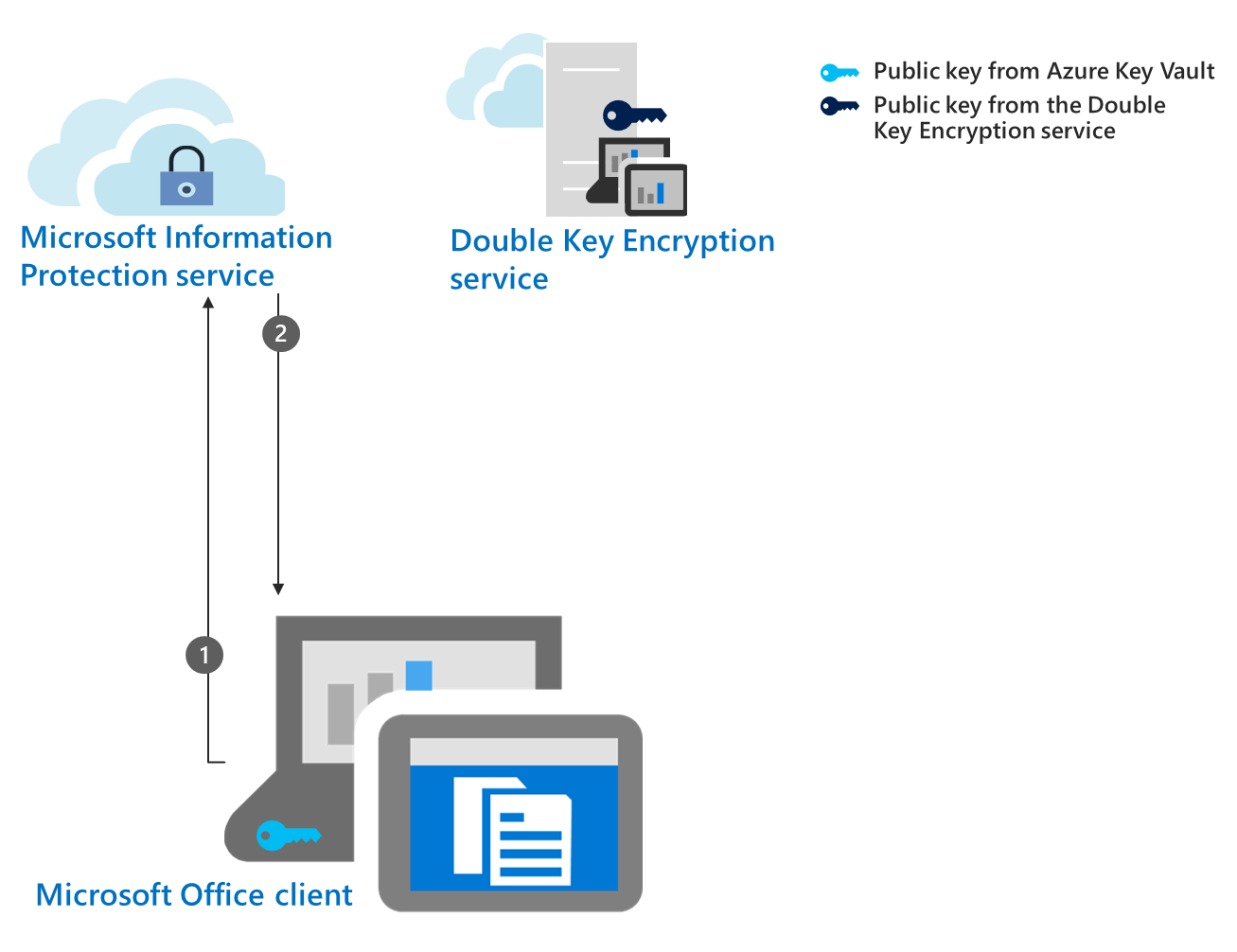

Passaggio 2: Raccogliere e memorizzare nella cache la chiave pubblica di Azure Rights Management

L'app di Office recupera la chiave pubblica dal Key Vault di Azure nel servizio di protezione delle informazioni in base all'utente autorizzato usando Microsoft Entra ID. Dopo la raccolta, il client memorizza nella cache la chiave per 30 giorni per impostazione predefinita. Una volta memorizzato nella cache, il client non deve eseguire di nuovo il bootstrap nel servizio Azure Rights Management fino alla scadenza della chiave. Gli amministratori possono configurare un periodo di memorizzazione nella cache diverso per Azure Rights Management. È necessario impostare un periodo di cache per questa chiave o accettare l'impostazione predefinita di 30 giorni. Senza un periodo di cache, la pubblicazione offline non funziona.

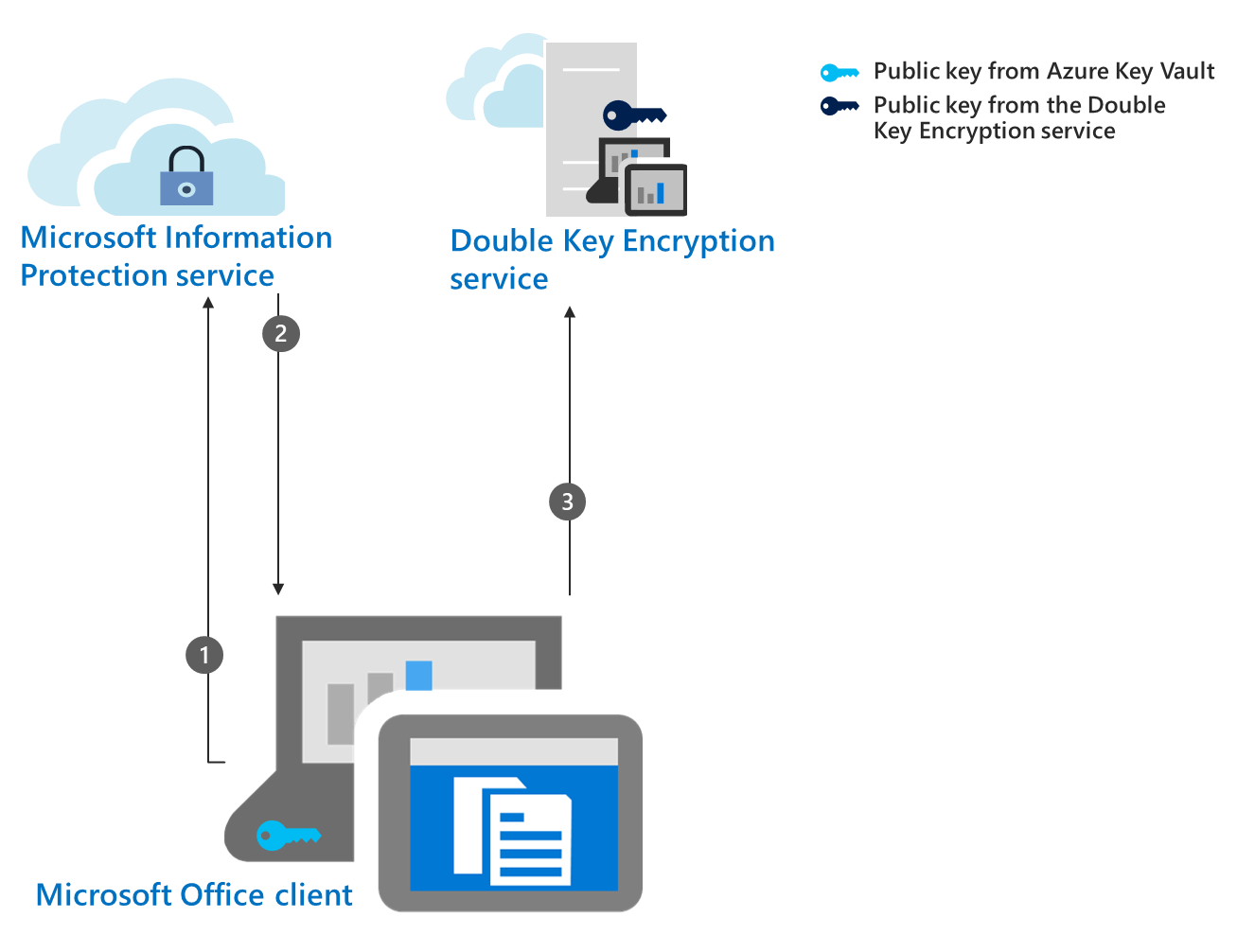

Passaggio 3: Richiedere la chiave pubblica DKE

Il client di Office richiede l'altra chiave pubblica al servizio Crittografia a chiave doppia in base all'utente autorizzato usando Microsoft Entra ID.

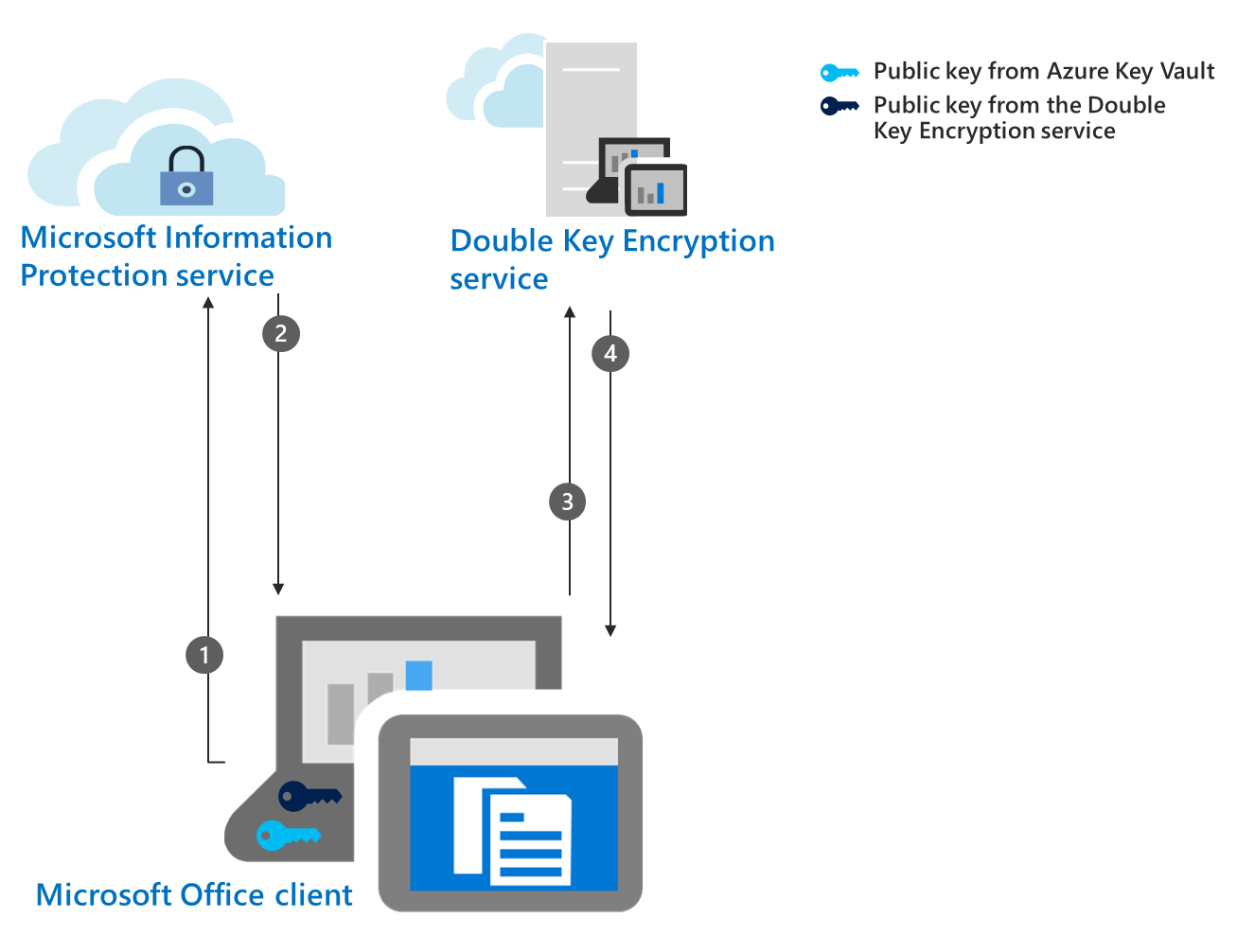

Passaggio 4: Raccogliere e memorizzare nella cache la chiave DKE

Il servizio crittografia a chiave doppia invia questa chiave pubblica al client di Office. Il client memorizza nella cache la chiave nel dispositivo per tutto il tempo in cui è stata configurata. A differenza della chiave di Azure,

Non è necessario configurare un periodo di cache per la chiave ospitata dal servizio Crittografia a chiave doppia.

Se si vuole configurare un periodo di cache, è possibile configurarlo quando si distribuisce il servizio Crittografia a chiave doppia o dopo la distribuzione.

Passaggio 5: Proteggere il documento con il tasto DKE

Il client di Microsoft Office crittografa la parte dei metadati che controlla l'accesso al contenuto usando la chiave pubblica recuperata dal servizio crittografia a chiave doppia.

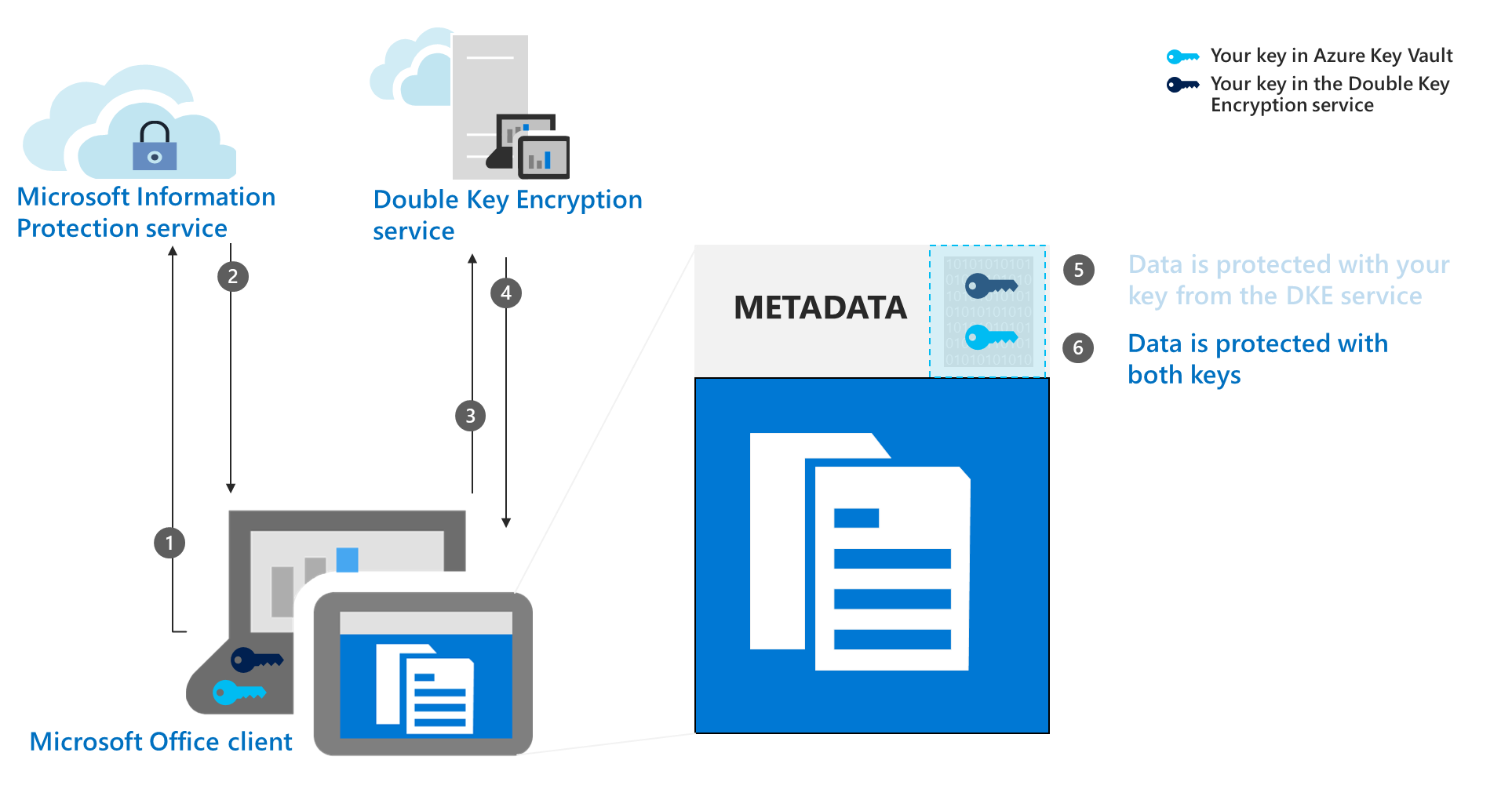

Passaggio 6: Proteggere il documento con la chiave di Azure

Il client di Microsoft Office crittografa la parte già crittografata dei metadati del documento con la chiave pubblica da Azure.

I dati sono ora protetti con entrambe le chiavi.

Requisiti di sistema e di licenza per DKE

Questa sezione descrive in dettaglio i requisiti di configurazione e del sistema client e del server che devono essere soddisfatti prima di poter distribuire correttamente DKE nell'ambiente.

requisiti di licenza per DKE

Double Key Encryption include Microsoft 365 E5. Se non si dispone di una licenza di Microsoft 365 E5, è possibile iscriversi per una versione di valutazione. Per altre informazioni su queste licenze, vedere Linee guida sulle licenze di Microsoft 365 per la sicurezza & conformità.

Il servizio Azure Rights Management è necessario per DKE

DKE funziona con le etichette di riservatezza e richiede la crittografia con rights management da Microsoft Purview Information Protection.

Requisiti di etichettatura DKE per le app di Office

Usare le etichette di riservatezza incorporate nelle app di Office per supportare DKE in Word, Excel, PowerPoint e Outlook. Per le versioni supportate, vedere le tabelle delle funzionalità e la riga DKE (Double Key Encryption).

DKE nei computer client

Gli utenti applicano etichette di riservatezza DKE tramite queste interfacce.

Etichettatura di riservatezza nelle app di Windows Office

Microsoft Purview Information Protection etichetta file in Windows Esplora file

Microsoft Purview Information Protection PowerShell

scanner Microsoft Purview Information Protection

Installare i prerequisiti in ogni computer client in cui si desidera proteggere e utilizzare i documenti protetti.

Ambienti supportati per l'archiviazione e la visualizzazione del contenuto protetto da DKE

Applicazioni supportate. Microsoft 365 Apps for enterprise client in Windows, tra cui Word, Excel, PowerPoint e Outlook.

Supporto dei contenuti online. È possibile archiviare documenti e file protetti con crittografia a chiave doppia online sia in SharePoint che in OneDrive. Prima di eseguire il caricamento in questi percorsi, è necessario etichettare e proteggere documenti e file con DKE dalle applicazioni supportate. È possibile condividere contenuti crittografati tramite posta elettronica, ma non è possibile visualizzare i documenti e i file crittografati online. È invece necessario visualizzare il contenuto protetto usando le applicazioni desktop e i client supportati nel computer locale.

Scenari di etichettatura all'esterno delle app di Office. Applicare etichette DKE all'esterno delle app di Office usando l'etichetta file Microsoft Purview Information Protection in Esplora file opzioni di clic con il pulsante destro del mouse, Microsoft Purview Information Protection cmdlet di etichettatura di PowerShell o Microsoft Purview Information Protection scanner.

Visualizzazione del contenuto protetto da DKE all'esterno delle app di Office. È possibile usare il visualizzatore Microsoft Purview Information Protection per utilizzare messaggi di posta elettronica e documenti protetti da DKE, ad esempio PDF.

Solo crittografia e scenari Non inoltrare. Solo crittografia e Non inoltrare non sono supportati con DKE.