Informazioni legacy per Office 365 Message Encryption

Office 365 Crittografia messaggi è deprecata a partire dal 1° luglio 2023. Se l'organizzazione non è ancora stata spostata in Microsoft Purview Message Encryption, ma l'OME è già stato distribuito, le informazioni contenute in questo articolo si applicano all'organizzazione. Microsoft consiglia di pianificare il passaggio a Microsoft Purview Message Encryption non appena è ragionevole per l'organizzazione. Per istruzioni, vedere Configurare Microsoft Purview Message Encryption. Per altre informazioni sulla modalità di prima crittografia dei nuovi messaggi, vedere Crittografia dei messaggi. Il resto di questo articolo fa riferimento al comportamento OME prima del rilascio di Microsoft Purview Message Encryption.

Con la Crittografia dei messaggi di Office 365, l'organizzazione può inviare e ricevere messaggi di posta elettronica crittografati tra persone all'interno e all'esterno dell'organizzazione. Office 365 Crittografia messaggi funziona con Outlook.com, Yahoo, Gmail e altri servizi di posta elettronica. La crittografia dei messaggi di posta elettronica consente di verificare che solo i destinatari previsti possano visualizzare il contenuto del messaggio.

Ecco alcuni esempi:

- Un dipendente della banca invia i rendiconti della carta di credito ai clienti

- Un rappresentante della compagnia assicurativa fornisce i dettagli della polizza ai clienti

- Un broker di ipoteche richiede informazioni finanziarie a un cliente per una richiesta di prestito

- Un provider di assistenza sanitaria invia informazioni sanitarie ai pazienti

- Un avvocato invia informazioni riservate a un cliente o a un altro avvocato

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Come funziona Office 365 Crittografia messaggi senza le nuove funzionalità

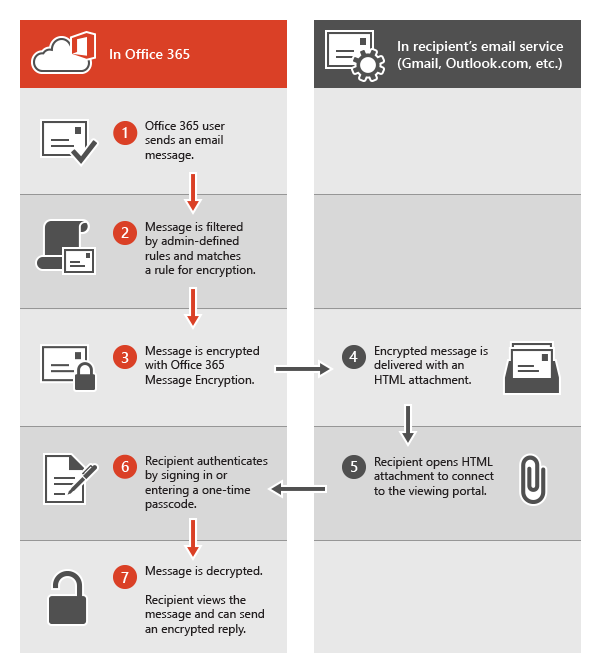

Office 365 Message Encryption è un servizio online basato su Microsoft Azure Rights Management (Azure RMS). Con Azure RMS, gli amministratori possono definire regole del flusso di posta per determinare le condizioni per la crittografia. Ad esempio, una regola può richiedere la crittografia di tutti i messaggi indirizzati a un destinatario specifico.

Quando un utente invia un messaggio di posta elettronica in Exchange Online che corrisponde a una regola di crittografia, il messaggio viene inviato con un allegato HTML. Il destinatario apre l'allegato HTML e segue le istruzioni per visualizzare il messaggio crittografato nel portale di crittografia dei messaggi Office 365. Il destinatario può scegliere di visualizzare il messaggio accedendo con un account Microsoft o un'azienda o un istituto di istruzione associato a Office 365 oppure usando un codice pass una tantum. Tali opzioni garantiscono che solo il destinatario specificato sia in grado di visualizzare il messaggio crittografato. Questo processo è molto diverso per Microsoft Purview Message Encryption.

Nel seguente diagramma viene riepilogata la procedura di crittografia e decrittografia di un messaggio di posta elettronica.

Per altre informazioni, vedere Informazioni sul servizio per la crittografia dei messaggi Office 365 legacy prima del rilascio di Microsoft Purview Message Encryption.

Definizione delle regole del flusso di posta per Office 365 Crittografia messaggi che non usano Microsoft Purview Message Encryption

Per abilitare Office 365 Crittografia messaggi senza le nuove funzionalità, gli amministratori di Exchange Online e Exchange Online Protection definiscono le regole del flusso di posta di Exchange. Queste regole determinano in quali condizioni i messaggi di posta elettronica devono essere crittografati, nonché le condizioni per la rimozione della crittografia dei messaggi. Quando un'azione di crittografia è impostata per una regola, il servizio esegue l'azione su tutti i messaggi che corrispondono alle condizioni della regola prima di inviare i messaggi.

Le regole del flusso di posta sono flessibili e consentono di combinare le condizioni in modo da soddisfare requisiti di sicurezza specifici in una singola regola. Ad esempio, è possibile creare una regola per crittografare tutti i messaggi contenenti parole chiave specificate e indirizzati a destinatari esterni. Office 365 Crittografia messaggi crittografa anche le risposte dai destinatari della posta elettronica crittografata ed è possibile creare una regola che decrittografa tali risposte come comodità per gli utenti di posta elettronica. In questo modo, gli utenti dell'organizzazione non dovranno accedere al portale di crittografia per visualizzare le risposte.

Per altre informazioni su come creare regole del flusso di posta di Exchange, vedere Definire regole per Office 365 Crittografia messaggi.

Usare EAC per creare una regola del flusso di posta elettronica per crittografare i messaggi di posta elettronica senza Microsoft Purview Message Encryption

In un Web browser, usando un account aziendale o dell'istituto di istruzione a cui sono state concesse le autorizzazioni di amministratore globale, accedere a Office 365.

Scegliere il riquadro Amministrazione.

Nel interfaccia di amministrazione di Microsoft 365 scegliere Amministrazione centri>Exchange.

Nell'interfaccia di amministrazione di Exchange passare aRegoleflusso> di posta e selezionare

>Creare una nuova regola. Per altre informazioni sull'uso di EAC, vedere Interfaccia di amministrazione di Exchange in Exchange Online.

>Creare una nuova regola. Per altre informazioni sull'uso di EAC, vedere Interfaccia di amministrazione di Exchange in Exchange Online.In Nome digitare un nome per la regola, ad esempio Crittografa la posta per DrToniRamos@hotmail.com.

In Applica questa regola se selezionare una condizione e, se necessario, immettere un valore. Ad esempio, per crittografare i messaggi che passano a DrToniRamos@hotmail.com:

In Applica questa regola se, selezionare il destinatario è.

Selezionare un nome esistente dall'elenco dei contatti o digitare un nuovo indirizzo di posta elettronica nella casella Controlla nomi.

Per selezionare un nome esistente, selezionarlo dall'elenco e quindi fare clic su OK.

Per immettere un nuovo nome, digitare un indirizzo di posta elettronica nella casella di controllo nomi e quindi selezionare i nomi> di controlloOK.

Per aggiungere altre condizioni, scegliere Altre opzioni , quindi selezionare Aggiungi condizione e selezionare dall'elenco.

Ad esempio, per applicare la regola solo se il destinatario è esterno all'organizzazione, selezionare Aggiungi condizione e quindi selezionare Il destinatario è esterno/interno>All'esterno dell'organizzazione>OK.

Per abilitare la crittografia senza usare le nuove funzionalità OME, in Eseguire le operazioni seguenti selezionare Modifica la sicurezza>dei messaggi Applica la versione precedente di OME e quindi scegliere Salva.

Se viene visualizzato un errore che indica che le licenze IRM non sono abilitate, non si usa l'OME legacy.

(Facoltativo) Scegliere aggiungi azione per specificare un'altra azione.

Usare Exchange Online PowerShell per creare una regola del flusso di posta elettronica per crittografare i messaggi di posta elettronica senza le nuove funzionalità OME

Connettersi a PowerShell di Exchange Online. Per ulteriori informazioni, vedere Connessione a Exchange Online PowerShell.

Creare una regola usando il cmdlet New-TransportRule e impostare il parametro ApplyOME su

$true.Questo esempio richiede che tutti i messaggi di posta elettronica inviati a DrToniRamos@hotmail.com debbano essere crittografati.

New-TransportRule -Name "Encrypt rule for Dr Toni Ramos" -SentTo "DrToniRamos@hotmail.com" -SentToScope "NotinOrganization" -ApplyOME $trueDove

- Il nome univoco della nuova regola è "Encrypt rule for Dr Toni Ramos".

- Il parametro SentTo consente di specificare i destinatari del messaggio (identificati per nome, indirizzo di posta elettronica, nome distinto e così via). In questo esempio, il destinatario viene identificato dall'indirizzo di posta elettronica "DrToniRamos@hotmail.com".

- Il parametro SentToScope consente di specificare il percorso dei destinatari del messaggio. In questo esempio, la cassetta postale del destinatario è in hotmail e non fa parte dell'organizzazione, quindi viene usato il valore

NotInOrganization.

Per informazioni dettagliate su sintassi e parametri, vedere New-TransportRule.

Rimuovere la crittografia dalle risposte di posta elettronica crittografate senza Microsoft Purview Message Encryption

Quando gli utenti di posta elettronica inviano messaggi crittografati, i relativi destinatari possono rispondere con risposte crittografate. È possibile creare regole del flusso di posta per rimuovere automaticamente la crittografia dalle risposte in modo che gli utenti di posta elettronica dell'organizzazione non devono accedere al portale di crittografia per visualizzarli. È possibile usare l'interfaccia di amministrazione di Exchange o Exchange Online cmdlet di PowerShell per definire queste regole. È possibile decrittografare i messaggi inviati dall'interno dell'organizzazione o i messaggi che corrispondono a messaggi inviati dall'interno dell'organizzazione. Non è possibile decrittografare i messaggi crittografati provenienti dall'esterno dell'organizzazione.

Usare EAC per creare una regola per rimuovere la crittografia dalle risposte di posta elettronica crittografate senza Microsoft Purview Message Encryption

In un Web browser, usando un account aziendale o dell'istituto di istruzione a cui sono state concesse le autorizzazioni di amministratore, accedere a Office 365.

Scegliere il riquadro Amministrazione.

Nel interfaccia di amministrazione di Microsoft 365 scegliere Amministrazione centri>Exchange.

Nell'interfaccia di amministrazione di Exchange passare aRegoleflusso> di posta e selezionare

>Creare una nuova regola. Per altre informazioni sull'uso di EAC, vedere Interfaccia di amministrazione di Exchange in Exchange Online.

>Creare una nuova regola. Per altre informazioni sull'uso di EAC, vedere Interfaccia di amministrazione di Exchange in Exchange Online.In Nome digitare un nome per la regola, ad esempio Rimuovi crittografia dalla posta in arrivo.

In Applica questa regola se si selezionano le condizioni in cui la crittografia deve essere rimossa dai messaggi, ad esempio Il destinatario si trova>all'interno dell'organizzazione.

In Eseguire le operazioni seguenti selezionare Modifica la sicurezza> dei messaggiRimuovere la versione precedente di OME.

Seleziona Salva.

Usare Exchange Online PowerShell per creare una regola per rimuovere la crittografia dalle risposte di posta elettronica crittografate senza le nuove funzionalità OME

Connettersi a PowerShell di Exchange Online. Per ulteriori informazioni, vedere Connessione a Exchange Online PowerShell.

Creare una regola usando il cmdlet New-TransportRule e impostare il parametro RemoveOME su

$true.In questo esempio viene rimossa la crittografia da tutti i messaggi inviati ai destinatari dell'organizzazione.

New-TransportRule -Name "Remove encryption from incoming mail" -SentToScope "InOrganization" -RemoveOME $trueDove

- Il nome univoco della nuova regola è "Rimuovi crittografia dalla posta in arrivo".

- Il parametro SentToScope consente di specificare il percorso dei destinatari del messaggio. In questo esempio viene utilizzato il valore

InOrganization, che indica uno dei valori seguenti:- Il destinatario è una cassetta postale, un utente di posta elettronica, un gruppo o una cartella pubblica abilitata per la posta elettronica nell'organizzazione.

- L'indirizzo di posta elettronica del destinatario si trova in un dominio accettato configurato come dominio autorevole o dominio di inoltro interno nell'organizzazione e il messaggio è stato inviato o ricevuto tramite una connessione autenticata.

Per informazioni dettagliate su sintassi e parametri, vedere New-TransportRule.

Invio, visualizzazione e risposta a messaggi crittografati senza le nuove funzionalità

Con Office 365 Crittografia messaggi, i messaggi di posta elettronica vengono crittografati automaticamente, in base alle regole definite dall'amministratore. Un messaggio di posta elettronica contenente un messaggio crittografato arriva nella posta in arrivo del destinatario con un file HTML allegato.

I destinatari seguono le istruzioni nel messaggio per aprire l'allegato e autenticarsi usando un account Microsoft o un'azienda o un istituto di istruzione associato a Office 365. Se i destinatari non hanno alcun account, vengono indirizzati a creare un account Microsoft che consentirà loro di accedere per visualizzare il messaggio crittografato. In alternativa, i destinatari possono scegliere di ottenere un codice pass una tantum per visualizzare il messaggio. Dopo l'accesso o l'uso di un codice pass una tantum, i destinatari possono visualizzare il messaggio decrittografato e inviare una risposta crittografata.

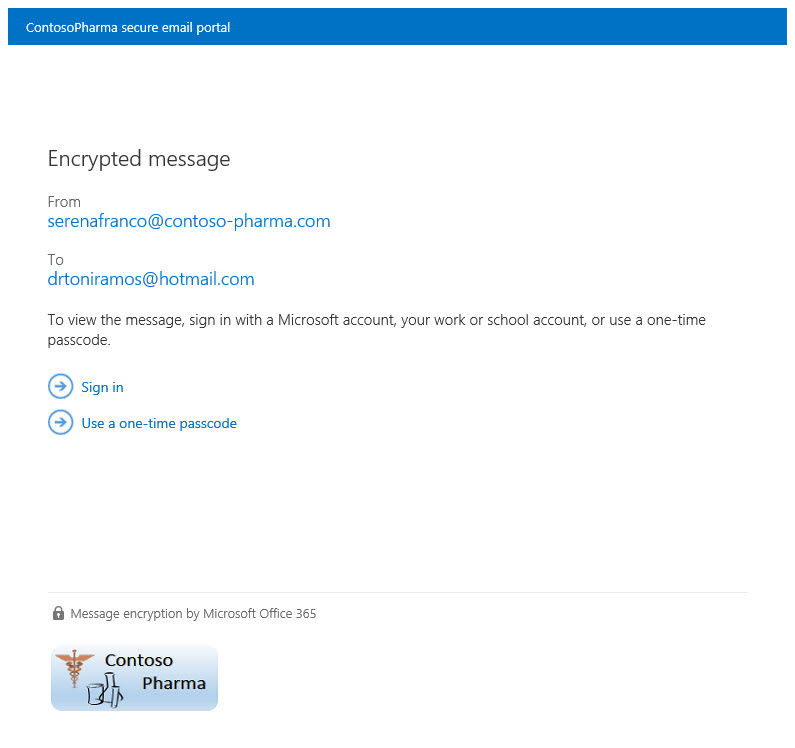

Personalizzare i messaggi crittografati con Office 365 Crittografia messaggi

In qualità di amministratore Exchange Online e Exchange Online Protection, è possibile personalizzare i messaggi crittografati. Ad esempio, è possibile aggiungere il marchio e il logo dell'azienda, specificare un'introduzione e aggiungere testo di dichiarazione di non responsabilità nei messaggi crittografati e nel portale in cui i destinatari visualizzano i messaggi crittografati. Usando Exchange Online cmdlet di PowerShell, è possibile personalizzare gli aspetti seguenti dell'esperienza di visualizzazione per i destinatari dei messaggi di posta elettronica crittografati:

- Testo introduttivo del messaggio di posta elettronica contenente il messaggio crittografato

- Testo della dichiarazione di non responsabilità del messaggio di posta elettronica contenente il messaggio crittografato

- Testo portale che apparirà nel messaggio di visualizzazione del portale

- Logo che verrà visualizzato nel messaggio di posta elettronica e nel portale di visualizzazione

È anche possibile ripristinare l'aspetto predefinito in qualsiasi momento.

Nel seguente esempio viene illustrato un logo personalizzato per ContosoPharma nell'allegato di posta elettronica:

Per personalizzare i messaggi di posta elettronica di crittografia e il portale di crittografia con il marchio dell'organizzazione

Usare il cmdlet Set-OMEConfiguration come descritto di seguito: Set-OMEConfiguration o usare la tabella seguente per istruzioni.

Opzioni di personalizzazione della crittografia

Per personalizzare questa funzionalità dell'esperienza di crittografia Usare questi comandi di PowerShell Exchange Online Testo predefinito che accompagna i messaggi di posta elettronica crittografati Il testo predefinito viene visualizzato sopra le istruzioni per la visualizzazione di messaggi crittografati

Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -EmailText "<string of up to 1024 characters>"Esempio:

Set-OMEConfiguration -Identity "OME Configuration" -EmailText "Encrypted message from ContosoPharma secure messaging system"dichiarazione di non responsabilità nella posta elettronica che contiene il messaggio crittografato Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> DisclaimerText "<your disclaimer statement, string of up to 1024 characters>"Esempio:

Set-OMEConfiguration -Identity "OME Configuration" -DisclaimerText "This message is confidential for the use of the addressee only"testo visualizzato nella parte superiore del portale di visualizzazione del messaggio crittografato Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -PortalText "<text for your portal, string of up to 128 characters>"Esempio:

Set-OMEConfiguration -Identity "OME Configuration" -PortalText "ContosoPharma secure email portal"Logo Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -Image <Byte[]>Esempio:

Set-OMEConfiguration -Identity "OME configuration" -Image ([System.IO.File]::ReadAllBytes('C:\Temp\contosologo.png'))Formati di file supportati: png, jpg, bmp o tiff

Dimensione ottimale relativa al file del logo: inferiore a 40 KB

Dimensioni ottimali relative all'immagine del logo: 170x70 pixel

Per rimuovere le personalizzazioni del marchio dai messaggi di posta elettronica di crittografia e dal portale di crittografia

Usare il cmdlet Set-OMEConfiguration come descritto di seguito: Set-OMEConfiguration. Per rimuovere le personalizzazioni con marchio dell'organizzazione dai valori DisclaimerText, EmailText e PortalText, impostare il valore su una stringa vuota,

"". Per tutti i valori dell'immagine, ad esempio Logo, impostare il valore"$null"su .Opzioni di personalizzazione della crittografia

Per ripristinare il testo e l'immagine predefiniti per questa funzionalità dell'esperienza di crittografia Usare questi comandi di PowerShell Exchange Online Testo predefinito che accompagna i messaggi di posta elettronica crittografati Il testo predefinito viene visualizzato sopra le istruzioni per la visualizzazione di messaggi crittografati

Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -EmailText "<empty string>"Esempio:

Set-OMEConfiguration -Identity "OME Configuration" -EmailText ""dichiarazione di non responsabilità nella posta elettronica che contiene il messaggio crittografato Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> DisclaimerText "<empty string>"Esempio:

Set-OMEConfiguration -Identity "OME Configuration" -DisclaimerText ""testo visualizzato nella parte superiore del portale di visualizzazione del messaggio crittografato Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -PortalText "<empty string>"Esempio di ripristino predefinito:

Set-OMEConfiguration -Identity "OME Configuration" -PortalText ""Logo Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -Image <"$null">Esempio di ripristino predefinito:

Set-OMEConfiguration -Identity "OME configuration" -Image $null

Informazioni sul servizio per la crittografia dei messaggi Office 365 legacy prima del rilascio delle nuove funzionalità OME

La tabella seguente fornisce dettagli tecnici per il servizio crittografia messaggi Office 365 prima del rilascio di Microsoft Purview Message Encryption.

| Dettagli servizio | Descrizione |

|---|---|

| Requisiti dei dispositivi client | I messaggi crittografati possono essere visualizzati su tutti i dispositivi client, purché l'allegato HTML possa essere aperto in un browser moderno che supporta Post per i moduli. |

| Algoritmo di crittografia e conformità FIPS (Federal Information Processing Standards) | La crittografia dei messaggi di Office 365 utilizza le stesse chiavi di crittografia di Windows Azure Information Rights Management (IRM) e supporta Modalità crittografia 2 (chiave a 2 K per RSA e chiave a 256 bit per sistemi SHA-1). Per altre informazioni sulle modalità di crittografia IRM sottostanti, vedere Modalità di crittografia di AD RMS. |

| Tipi di messaggi supportati | La crittografia messaggi di Office 365 è supportata soltanto per gli elementi con ID classe messaggio pari a IPM.Note. Per altre informazioni, vedere Tipi di elemento e classi messaggio. |

| Limiti di dimensione dei messaggi | Crittografia dei messaggi di Office 365 è in grado di crittografare messaggi con dimensioni fino a 25 megabyte. Per altre informazioni sui limiti delle dimensioni dei messaggi, vedere limiti di Exchange Online. |

| Exchange Online criteri di conservazione della posta elettronica | Exchange Online non archivia i messaggi crittografati. |

| Supporto linguistico per la crittografia dei messaggi di Office 365 | Office 365 Crittografia messaggi supporta le lingue di Microsoft 365, come indicato di seguito: I messaggi di posta elettronica in arrivo e i file HTML collegati vengono localizzati in base alle impostazioni della lingua del mittente. Il portale di visualizzazione viene localizzato in base alle impostazioni del browser del destinatario. Il corpo (contenuto) del messaggio crittografato non è localizzato. |

| Informazioni sulla privacy per il Portale OME e l'app visualizzatore OME | Office 365 Messaging Encryption Portal privacy statement fornisce informazioni dettagliate sulle azioni effettuate da Microsoft con le informazioni private fornite dagli utenti. |

Domande frequenti sull'OME legacy

Hai domande su Office 365 Crittografia messaggi? Ecco alcune risposte. Se non riesci a trovare ciò di cui hai bisogno, controlla i forum Microsoft Tech Community per Office 365.

D. I miei utenti inviano messaggi di posta crittografati a destinatari esterni all'organizzazione. C'è qualcosa che i destinatari esterni devono fare per leggere e rispondere ai messaggi di posta elettronica crittografati con Office 365 Crittografia messaggi?

I destinatari esterni all'organizzazione che ricevono messaggi crittografati di Microsoft 365 possono visualizzarli in uno dei due modi seguenti:

Accedendo con un account Microsoft o un account aziendale o dell'istituto di istruzione associato a Office 365.

Usando un codice pass una tantum.

D. I messaggi crittografati di Microsoft 365 vengono archiviati nel cloud o nei server Microsoft?

No, i messaggi crittografati vengono mantenuti nel sistema di posta elettronica del destinatario e, quando il destinatario apre il messaggio, viene inviato temporaneamente per la visualizzazione nei server Microsoft. I messaggi non vengono archiviati.

D. È possibile personalizzare i messaggi di posta elettronica crittografati con il proprio marchio?

Sì. È possibile usare Exchange Online cmdlet di PowerShell per personalizzare il testo predefinito visualizzato nella parte superiore dei messaggi di posta elettronica crittografati, il testo della dichiarazione di non responsabilità e il logo che si vuole usare per il messaggio di posta elettronica e il portale di crittografia. Questa funzionalità è ora disponibile in OMEv2. Per i dettagli, vedere Add branding to encrypted messages.

D. Il servizio richiede una licenza per ogni utente dell'organizzazione?

È necessario disporre di una licenza per ogni utente dell'organizzazione che invia messaggi di posta elettronica crittografati.

D. I destinatari esterni hanno bisogno di sottoscrizioni?

No, i destinatari esterni non necessitano di una sottoscrizione per leggere o rispondere ai messaggi crittografati.

D. In che modo Office 365 Crittografia messaggi è diverso da Rights Management Services (RMS)?

RMS offre funzionalità di Information Rights Protection per i messaggi di posta elettronica interni di un'organizzazione fornendo modelli predefiniti, ad esempio: Non inoltrare e Riservato aziendale. La crittografia dei messaggi di Office 365 supporta la crittografia dei messaggi di posta elettronica che vengono inviati ai destinatari esterni e interni.

D. In che modo Office 365 Crittografia messaggi è diverso da S/MIME?

S/MIME rappresenta una tecnologia di crittografia sul lato client e necessita di una complessa gestione del certificato e di pubblicazione dell'infrastruttura. Office 365 Crittografia messaggi usa regole del flusso di posta (note anche come regole di trasporto) e non dipende dalla pubblicazione di certificati.

D. È possibile leggere i messaggi crittografati su dispositivi mobili?

Sì, è possibile visualizzare i messaggi in Android e iOS scaricando le app OME Viewer da Google Play Store e Apple App Store. Aprire l'allegato in formato HTML nell'app Visualizzatore Crittografia messaggi di Office 365 e attenersi alle istruzioni per aprire il messaggio crittografato. Per quanto riguarda altri dispositivi mobili, è possibile aprire l'allegato in formato HTML fin tanto che il client di posta elettronica supporta Post per i form.

D. I messaggi di risposta e i messaggi inoltrati vengono crittografati?

Sì. I messaggi di risposta vengono crittografati per tutta la durata del thread.

D. La Office 365 Crittografia messaggi fornisce la localizzazione?

Il contenuto della posta elettronica in arrivo viene localizzata in base alle impostazioni di posta elettronica del mittente. Il portale di visualizzazione viene localizzato in base alle impostazioni del browser del destinatario. Tuttavia, il corpo (contenuto) del messaggio crittografato non viene localizzato.

D. Quale metodo di crittografia viene usato per Office 365 Crittografia messaggi?

Office 365 Crittografia messaggi usa Rights Management Services (RMS) come infrastruttura di crittografia. Il metodo di crittografia utilizzato dipende da dove ottieni le chiavi RMS utilizzate per crittografare e decrittografare messaggi.

Se si usa Microsoft Azure RMS per ottenere le chiavi, viene usata la modalità crittografica 2. La Modalità di crittografia 2 è un'implementazione di crittografia AD RMS aggiornata e migliorata. Questa supporta RSA 2048 per la crittografia e firma e SHA-256 per firma.

Se si utilizza Active Directory (AD) RMS per ottenere le chiavi, viene utilizzata la Modalità di crittografia 1 o la Modalità di crittografia 2. Il metodo utilizzato dipende dalla distribuzione Active directory (AD) RMS. La Modalità di crittografia 1 è l'implementazione di crittografia AD RMS originale. Questa supporta RSA 1024 per la crittografia e firma e SHA-1 per firma. Questa modalità continua ad essere supportata da tutte le versioni correnti di RMS.

Per altre informazioni, vedere Modalità di crittografia di AD RMS.

D. Perché alcuni messaggi crittografati dicono che provengono da Office365@messaging.microsoft.com?

Quando viene inviata una risposta crittografata dal portale di crittografia o tramite l'app Visualizzatore OME, l'indirizzo di posta elettronica di invio viene impostato su Office365@messaging.microsoft.com perché il messaggio crittografato viene inviato tramite un endpoint Microsoft. In questo modo si evita che i messaggi crittografati vengano contrassegnati come posta indesiderata. Il nome visualizzato nel messaggio di posta elettronica e l'indirizzo all'interno del portale di crittografia non vengono modificati a causa di questa etichetta. Inoltre, tale etichetta si applica solo ai messaggi inviati tramite il portale, non tramite altri client di posta elettronica.

D. Sono un abbonato Exchange Hosted Encryption (EHE). Dove è possibile ottenere altre informazioni sull'aggiornamento a Crittografia messaggi Office 365?

Si è provveduto all'aggiornamento al servizio di crittografia dei messaggi di Office 365 per tutti gli utenti di EHE. Per altre informazioni, visitare Exchange Hosted Encryption Upgrade Center.

D. È necessario aprire URL, indirizzi IP o porte nel firewall dell'organizzazione per supportare Office 365 Crittografia messaggi?

Sì. È necessario aggiungere URL per Exchange Online all'elenco di autorizzazioni per consentire all'organizzazione di abilitare l'autenticazione per i messaggi crittografati tramite crittografia dei messaggi Office 365. Per un elenco degli URL Exchange Online, vedere URL e intervalli di indirizzi IP di Microsoft 365.

D. A quanti destinatari è possibile inviare un messaggio crittografato di Microsoft 365?

Il limite del destinatario è di 500 destinatari per messaggio oppure, se combinato dopo l'espansione della lista di distribuzione, 11.980 caratteri nel campo A del messaggio, a seconda di quale viene prima.

D. È possibile revocare un messaggio inviato a un particolare destinatario?

No. Non è possibile revocare un messaggio a una persona specifica dopo che è stato inviato.

D. Posso visualizzare un report dei messaggi crittografati che sono stati ricevuti e letti?

Non esiste un report che mostra se è stato visualizzato un messaggio crittografato, ma sono disponibili report di Microsoft 365 che è possibile sfruttare per determinare il numero di messaggi corrispondenti a una regola del flusso di posta specifica (nota anche come regola di trasporto), ad esempio.

D. Come vengono utilizzate da Microsoft le informazioni fornite tramite il Portale OME e l'app visualizzatore OME?

L'informativa sulla privacy Office 365 Messaging Encryption Portal fornisce informazioni dettagliate su ciò che Microsoft fa e non fa con le informazioni private.

D. Cosa devo fare se non ricevo il codice pass una tantum dopo che l'ho richiesto?

Prima di tutto, controllare la cartella posta indesiderata o posta indesiderata nel client di posta elettronica. Le impostazioni DKIM e DMARC per l'organizzazione possono causare il filtro di questi messaggi di posta elettronica come posta indesiderata.

Controllare quindi la quarantena nel Portale di conformità di Microsoft Purview. Spesso, i messaggi contenenti un codice pass una tantum, in particolare i primi ricevuti dall'organizzazione, finiscono in quarantena.