Guida per l'utente della versione di valutazione delle soluzioni Microsoft Purview

Benvenuti nella guida per l'utente della versione di valutazione delle soluzioni Microsoft Purview. Questo playbook ti aiuterà a sfruttare al meglio la versione di valutazione gratuita, aiutandoti a individuare funzionalità di rischio e conformità solide e complete di Microsoft Purview.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

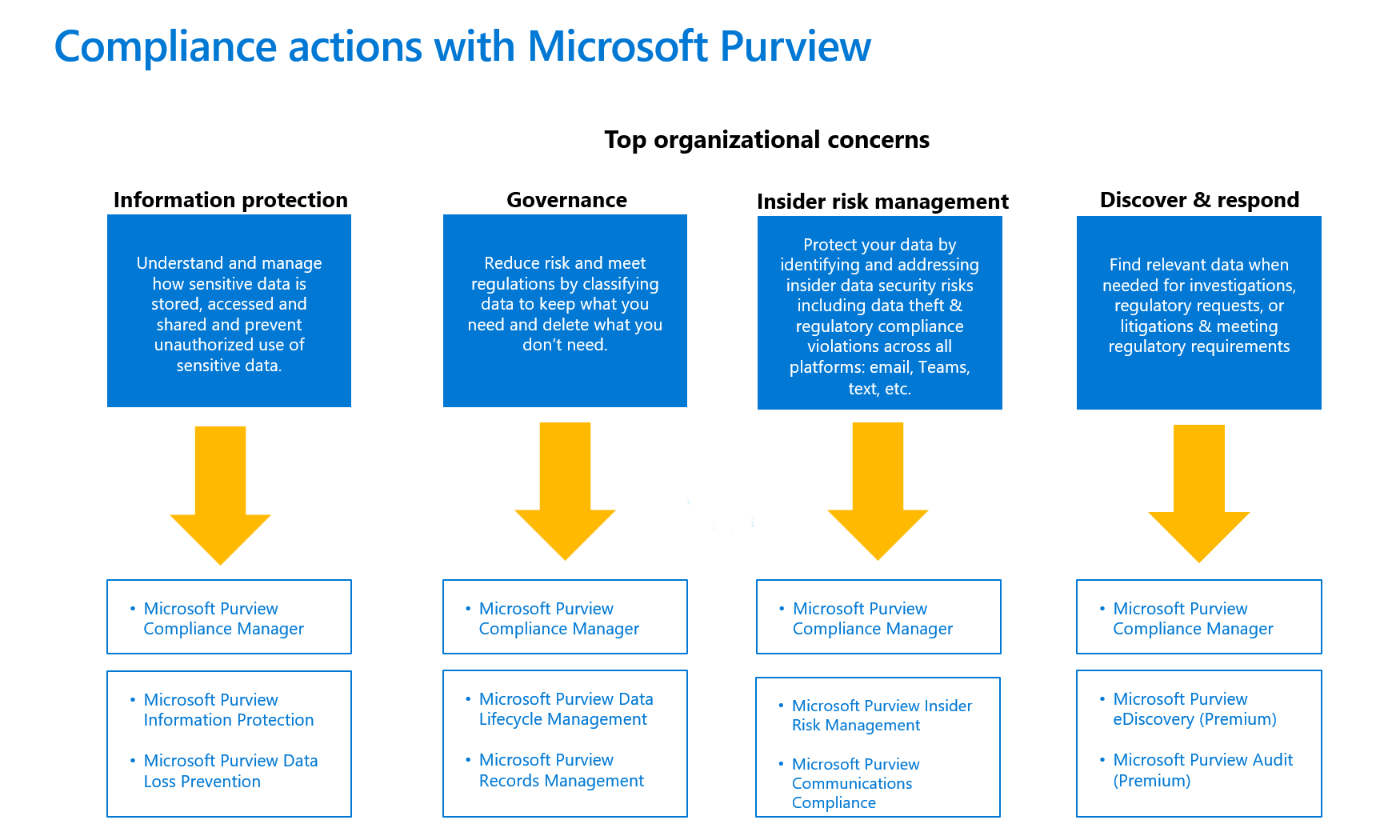

Azioni di conformità con Microsoft Purview

Iniziare facilmente e rapidamente a provare soluzioni di rischio e conformità di Microsoft Purview senza modificare i metadati dell'organizzazione.

A seconda delle priorità, è possibile iniziare con una qualsiasi delle aree delle soluzioni per ottenere valore immediato. Di seguito sono riportate quattro principali problematiche aziendali comunicate dai clienti e le soluzioni consigliate da cui iniziare.

Iniziamo!

Compliance Manager di Microsoft Purview

È consigliabile acquisire familiarità con Compliance Manager e migliorare il comportamento di conformità dell'organizzazione. Cosa può fare Compliance Manager per l'organizzazione?

- Può essere utile per ottenere la conformità, con un facile onboarding e indicazioni dettagliate

- Può aiutarti a rimanere conforme, con valutazioni personalizzabili e multicloud

- Può essere utile per ridimensionare la conformità, con funzionalità predefinite di collaborazione e flusso di lavoro

Passaggio 1: Informazioni su Compliance Manager

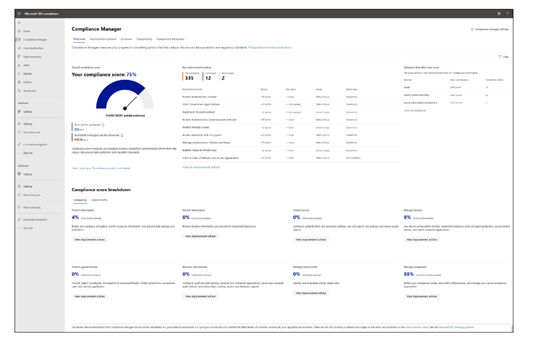

Microsoft Purview Compliance Manager consente di valutare e gestire automaticamente la conformità nell'ambiente multicloud. La pagina di panoramica di Compliance Manager è la prima tappa migliore per una revisione completa di Compliance Manager e del suo funzionamento.

- Iniziare con la Guida all'installazione di Microsoft Purview Compliance Manager.

È possibile anche passare direttamente alle sezioni chiave della documentazione usando i collegamenti seguenti:

- Informazioni sul punteggio di conformità

- Panoramica degli elementi chiave: controlli, valutazioni, normative e azioni di miglioramento

- Informazioni sul dashboard di Compliance Manager

- Filtrare la visualizzazione dashboard

- Informazioni sulle azioni di miglioramento

- Informazioni sulle valutazioni

- Informazioni sul supporto multicloud in Compliance Manager

Passaggio 2: Configurare Compliance Manager per gestire le attività di conformità

Iniziare a lavorare con le valutazioni ed eseguire azioni di miglioramento per implementare i controlli e per migliorare il punteggio di conformità.

- Scegliere un modello normativo predefinito per creare e gestire la prima valutazione.

- Informazioni su come usare i modelli normativi per la creazione di valutazioni.

- Eseguire lavoro di implementazione e test sulle azioni di miglioramento per completare i controlli nelle valutazioni.

- Comprendere l'impatto delle diverse azioni sul punteggio di conformità.

Nota

L'abbonamento a Microsoft 365 o Office 365 E1/E3 include il modello di base per la protezione dei dati Microsoft. Microsoft 365 o Office 365 E5 Compliance include modelli per:

- Baseline per la protezione dei dati di Microsoft

- GDPR dell'Unione Europea

- ISO/IEC 27001

- NIST 800-53

Compliance Manager include oltre 350 modelli normativi che possono essere acquistati come componente aggiuntivo con il componente aggiuntivo Valutazioni Premium di Compliance Manager. Con tutti i modelli normativi Premium (inclusi nella sottoscrizione o acquistati come componente aggiuntivo) si riceverà la versione universale di tali modelli, consentendo di gestire la conformità con qualsiasi prodotto o servizio

Passaggio 3: Scalabilità verticale: usare le funzionalità avanzate per soddisfare le esigenze personalizzate

- Configurazione di test automatizzati per le azioni di miglioramento

- Riassegnazione di azioni di miglioramento a un altro utente

- Portare i dati e le prove esistenti dell'attività di conformità dell'organizzazione in Compliance Manager

- Configurare il supporto multicloud in Compliance Manager

Problemi dell'organizzazione

Protezione delle informazioni

La prima preoccupazione dell'organizzazione sollevata dai clienti è comprendere cosa, dove e come vengono usati dati sensibili e critici per l'azienda e come proteggere i dati sensibili e riservati da accessi o perdite non autorizzati.

Ottenere visibilità e protezione dei dati a partire da Information Protection e prevenzione della perdita dei dati.

- Rileva: individua i dati sensibili nell'intero digital estate e capisci come vengono usati.

- Proteggi: classificare le informazioni e applicare etichette di riservatezza con un approccio unificato.

- Impedisci: evitare la sovrascitazione accidentale, dannosa e non autorizzata dei dati sensibili.

prevenzione della perdita di dati e Information Protection

Individuare, classificare e proteggere i dati sensibili

Una delle principali preoccupazioni per la maggior parte delle organizzazioni, per quanto riguarda le normative di conformità, è come classificare i dati sensibili, come proteggerli e prevenire la perdita di dati. Le soluzioni purview Information Protection e prevenzione della perdita dei dati consentono ai clienti di individuare e classificare i dati sensibili, proteggere i dati sensibili usando etichette di riservatezza e infine configurare criteri di prevenzione della perdita dei dati per impedire la condivisione, l'uso o il trasferimento non autorizzati di dati sensibili tramite più punti di uscita. Le funzionalità di classificazione, etichettatura e prevenzione della perdita dei dati sono carichi di lavoro di Microsoft 365 predefiniti in modo nativo, ad esempio SharePoint Online, Exchange Online, OneDrive for Business e Teams. È possibile estenderli a carichi di lavoro non Microsoft.

Configurare la versione di valutazione per la protezione delle informazioni e la prevenzione della perdita dei dati

I clienti idonei possono attivare le etichette predefinite e i criteri DLP predefiniti per Information Protection e prevenzione della perdita dei dati. Quando si abilita la configurazione predefinita nella versione di valutazione, saranno necessari circa 2 minuti per configurare tutti i criteri per il tenant e fino a 24 ore per visualizzare i risultati di tali criteri predefiniti.

Scegliendo la configurazione predefinita, con un clic, viene configurato automaticamente quanto segue:

- Etichette di riservatezza e criteri di etichetta di riservatezza

- Applicazione automatica di etichette sul lato client

- Applicazione automatica di etichette sul lato servizio

- Criteri di prevenzione della perdita dei dati (DLP) per Teams e dispositivi

Attivare le etichette e i criteri predefiniti. Se necessario, è possibile modificarlo manualmente al termine della configurazione. Se necessario, è possibile modificarlo manualmente al termine della configurazione.

È possibile seguire le azioni seguenti o in alternativa usare la Guida all'installazione di Microsoft Purview Information Protection per configurare la Information Protection e Protezione dalla perdita dei dati.

Azioni da provare:

Microsoft Purview Information Protection

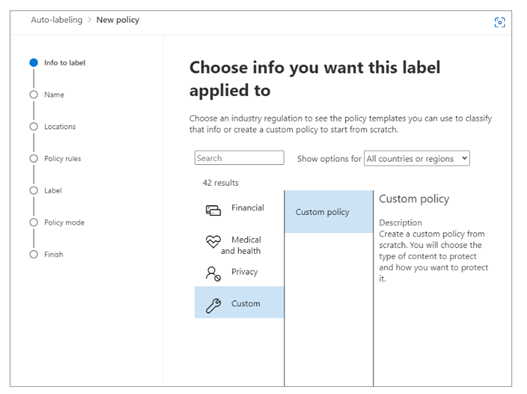

Passaggio 1: Applicare automaticamente etichette di riservatezza ai documenti

Quando si crea un'etichetta di riservatezza, è possibile assegnarla automaticamente a file e messaggi di posta elettronica quando soddisfano le condizioni specificate.

- Creare e configurare etichette di riservatezza

- Pubblicare i criteri delle etichette di riservatezza per tutti gli utenti

- Creare un criterio di etichettatura automatica

- Scegliere le informazioni a cui applicare le etichette

- Definire le posizioni per applicare le etichette

- Selezionare le etichette da applicare

- Eseguire criteri in modalità di simulazione

Passaggio 2: Esaminare e attivare i criteri di etichettatura automatica

Nella pagina Etichettatura automatica di Information Protection > vengono visualizzati i criteri di etichettatura automatica nella sezione Simulazione.

- Selezionare il criterio per visualizzare i dettagli della configurazione e dello stato. Al termine della simulazione, selezionare la scheda Elementi da rivedere per visualizzare i messaggi di posta elettronica o i documenti corrispondenti alle regole specificate.

- Quando si è pronti per eseguire i criteri senza simulazione, selezionare l'opzione Attiva criterio.

Prevenzione della perdita dei dati di Microsoft Purview

Passaggio 1: Evitare la perdita di dati nelle posizioni di Microsoft Teams

Se l'organizzazione dispone della prevenzione della perdita dei dati (DLP), è possibile definire criteri per impedire che le persone condividano informazioni sensibili in un canale o una sessione di chat di Microsoft Teams.

- Informazioni sulle licenze DLP per Microsoft Teams e sull'ambito della protezione DLP

- Aggiungere Microsoft Teams come ubicazione per i criteri di prevenzione della perdita dei dati esistenti

- Configurare i criteri DLP predefiniti per Teams o definire un nuovo criterio DLP per Microsoft Teams

Passaggio 2: Impedire la perdita di dati nei dispositivi

Microsoft Purview DLP per endpoint consente di rilevare quando vengono usati elementi sensibili o di impedirne la condivisione nei dispositivi Windows 10, Windows 11 e macOS (tre versioni più recenti).

- Preparare gli endpoint: assicurarsi che i dispositivi Windows 10/11 e macOS che si prevede di distribuire endpoint DLP soddisfino questi requisiti.

-

Eseguire l'onboarding dei dispositivi nella gestione dei dispositivi: è necessario eseguire l'onboarding degli endpoint prima di poter rilevare e proteggere gli elementi sensibili in un dispositivo. Entrambe queste azioni vengono eseguite nel portale di conformità di Microsoft Purview.

- Scenario 1: onboarding dei dispositivi che non sono ancora stati caricati.

- Scenario 2: Microsoft Defender per endpoint è già stato distribuito e sono presenti endpoint che creano report. Tutti questi endpoint compariranno nell'elenco dei dispositivi gestiti.

- Configurare i criteri DLP predefiniti per i dispositivi o definire un nuovo criterio DLP per i dispositivi.

- Visualizzare gli avvisi DLP degli endpoint nel portale di Microsoft Defender o nel dashboard avvisi DLP.

- Visualizzazione dei dati di DLP in Esplora attività.

Passaggio 3: Espandere i criteri nell'ambito o nella protezione

È possibile configurare in modo flessibile i criteri DLP. È possibile iniziare con i criteri DLP predefiniti per Teams e i dispositivi ed espandere tali criteri per proteggere posizioni aggiuntive, tipi di informazioni riservate o etichette. I clienti possono eseguire un criterio DLP in modalità test per comprendere come funzionano i criteri e ottimizzarlo prima che sia attivato. Inoltre, è possibile espandere le azioni dei criteri e personalizzare gli avvisi.

- Aggiungere posizioni

- Aggiungere tipi di informazioni riservate o etichette di protezione

- Aggiungere azioni

- Teams: i. Impedire l'accesso esterno ai documenti sensibili i. Ottenere suggerimenti sui criteri per informare gli utenti e istruzioni per personalizzare i suggerimenti per i criteri

- Dispositivi: passare dal solo controllo al blocco

- Introduzione agli avvisi per la prevenzione della perdita dei dati

Governance dei dati di Microsoft Purview

La seconda preoccupazione aziendale che i clienti trasmettono è come ridurre i rischi e soddisfare le normative classificando i dati per mantenere ciò di cui hanno bisogno ed eliminare ciò di cui non hanno bisogno. I clienti vogliono una gestione conforme del ciclo di vita dei dati sensibili, soddisfare gli obblighi di conservazione dei record e ridurre il rischio di dati conservati in modo eccessivo.

Gestione del ciclo di vita dei dati di Microsoft Purview e Gestione record consentono di:

- Applicare criteri di conservazione ed eliminazione ai dati in cui gli utenti collaborano per gestire i rischi e prevenire la perdita di produttività.

- Assicurarsi che i criteri corretti vengano applicati classificando automaticamente il contenuto.

- Rispettare gli obblighi di conservazione dei record con opzioni di immutabilità, smaltimento difendibile e targeting di criteri avanzati.

Gestione del ciclo di vita dei dati di Microsoft Purview

Governare su larga scala con l'automazione

Iniziare con la Guida alla configurazione della gestione del ciclo di vita dei dati. Inoltre, è possibile prendere in considerazione l'implementazione di questi scenari comuni:

- Applicare automaticamente le impostazioni di conservazione o eliminazione ai dati sensibili

- Applicare automaticamente le impostazioni di conservazione o eliminazione a tutti gli elementi di una raccolta documenti di SharePoint

- Impostare come destinazione un criterio di conservazione o eliminazione solo per utenti o cassette postali specifici

Passaggio 1: Applicare automaticamente le impostazioni di conservazione o eliminazione ai dati sensibili

Per iniziare, gestire il ciclo di vita dei dati sensibili gestendoli automaticamente usando le impostazioni di conservazione ed eliminazione. Prima di tutto, decidere il tipo di dati sensibili da proteggere. È possibile usare uno dei tipi di informazioni sensibili predefiniti. Creare quindi un'etichetta di conservazione con le impostazioni di conservazione o eliminazione desiderate. Infine, applicare automaticamente l'etichetta di conservazione che contiene il tipo di informazioni riservate selezionato.

Passaggio 2: Applicare automaticamente le impostazioni di conservazione o eliminazione a tutti gli elementi di una raccolta documenti, una cartella o un set di documenti di SharePoint

È possibile impostare un'etichetta di conservazione predefinita in SharePoint per applicarla automaticamente a tutti gli elementi all'interno di una raccolta documenti, una cartella o un set di documenti specifico in SharePoint. Questa opzione è utile quando gli utenti archiviano un tipo specifico di documento in una di queste posizioni.

Prima di tutto, identificare il contenuto che si vuole gestire e la posizione del contenuto in SharePoint. Creare quindi un'etichetta di conservazione con le impostazioni di conservazione o eliminazione desiderate. Pubblicare quindi l'etichetta di conservazione in SharePoint. Applicare infine l'etichetta pubblicata come etichetta di conservazione predefinita in SharePoint.

Passaggio 3: Definire criteri di conservazione di destinazione dinamica con ambiti di criteri adattivi

Molti clienti vogliono indirizzare un criterio di conservazione a utenti o cassette postali specifici. Ad esempio, potrebbero voler applicare un periodo di conservazione più lungo alle cassette postali degli utenti con ruoli di leadership o applicare una conservazione più breve alle cassette postali condivise. Gli ambiti dei criteri adattivi consentono di eseguire questa operazione usando gli attributi di Active Directory per il criterio. Se uno dei valori dell'attributo cambia, i criteri di conservazione aggiorneranno automaticamente l'appartenenza.

Prima di tutto, decidere quali attributi usare per gli utenti o le cassette postali che si desidera includere o escludere dai criteri. Creare quindi un ambito di criteri adattivi e usarlo con un criterio di conservazione.

Gestione record di Microsoft Purview

Gestire elementi di valore elevato per esigenze aziendali, legali o normative nell'ambito della conservazione dei record:

La gestione dei record consente di soddisfare requisiti di conservazione ed eliminazione più granulari. Ad esempio, è possibile tenere traccia della pianificazione di conservazione o usare opzioni di automazione flessibili. Inoltre, è possibile rendere non modificabile il contenuto, attivare la conservazione usando un evento o richiedere l'approvazione prima che gli elementi vengano eliminati.

Ecco gli scenari di gestione dei record più diffusi:

- Applicare automaticamente un'etichetta di conservazione basata sui metadati dei file di SharePoint

- Eseguire una revisione dell'eliminazione alla fine di un periodo di conservazione

- Rendere non modificabile il contenuto per impedire agli utenti di modificarlo

Passaggio 1: Applicare automaticamente un'etichetta di conservazione basata sui metadati dei file di SharePoint

L'applicazione automatica delle etichette elimina la necessità che gli utenti eseguano manualmente le attività di etichettatura. Ad esempio, è possibile applicare automaticamente le etichette di conservazione al contenuto con proprietà di metadati specifiche in SharePoint.

Prima di tutto, decidere le proprietà dei metadati che si desidera usare, i percorsi in cui si desidera cercare le corrispondenze e le impostazioni di conservazione o eliminazione da applicare. Creare quindi un'etichetta di conservazione. Seguire quindi la procedura per applicare automaticamente l'etichetta in base ai metadati di SharePoint.

Passaggio 2: Esaminare il contenuto da approvare prima che venga eliminato definitivamente

Alcune organizzazioni hanno il requisito di rivedere il contenuto alla fine del periodo di conservazione prima che venga eliminato definitivamente. Usando la gestione dei record, gli utenti specificati ("revisori") possono ricevere una notifica per esaminare il contenuto e approvare l'azione di eliminazione permanente. I revisori possono anche scegliere di assegnare un periodo di conservazione diverso al contenuto o posticipare l'eliminazione. Altre informazioni sono disponibili qui: Eliminazione del contenuto.

Passaggio 3: Rendere non modificabile il contenuto per impedire agli utenti di modificarlo

Alcuni contenuti hanno una fase del ciclo di vita in cui il file e i metadati non devono essere disponibili per la modifica, spesso chiamati dichiarazione del contenuto come record non modificabile. Informazioni su come configurare questa opzione nella gestione dei record: Creare un'etichetta di conservazione che dichiara il contenuto come record o record normativo.

Gestire i rischi Insider

La terza preoccupazione dell'organizzazione è come proteggere i dati e rispondere a potenziali rischi di incidenti di sicurezza dei dati Insider, che possono includere furti di dati e condivisione inappropriata di informazioni riservate su tutte le piattaforme, ad esempio posta elettronica e messaggistica istantanea (ad esempio, Microsoft Teams).

Usando La gestione dei rischi Insider e la conformità alle comunicazioni è possibile identificare e agire rapidamente in caso di incidenti di sicurezza dei dati Insider e di requisiti normativi, consentendo di collaborare con i team Security, HR, Legal e di altro tipo, a seconda dell'organizzazione.

- Ottenere informazioni dettagliate dettagliate: identificare i rischi nascosti con modelli di Machine Learning personalizzabili che non richiedono agenti endpoint.

- Analisi: i flussi di lavoro di indagine integrati consentono la collaborazione end-to-end tra sicurezza, risorse umane e legale.

- Sapere che la privacy è integrata: proteggere la privacy degli utenti e impedire distorsioni rimuovendo i dettagli dell'utente identificabili, ad esempio nome o posta elettronica, attenuando al contempo i rischi dell'organizzazione.

Gestione dei rischi insider di Microsoft Purview

Rilevare e correggere i rischi Insider

Sfruttare i flussi di lavoro end-to-end per identificare, valutare e correggere rapidamente. Usando i log dei servizi di Microsoft 365 e Azure, è possibile definire criteri per identificare potenziali incidenti di sicurezza dei dati ed eseguire azioni correttive, ad esempio promuovere la formazione degli utenti o avviare un'indagine.

Passaggio 1 (obbligatorio): Abilitare le autorizzazioni per La gestione dei rischi Insider

Sono disponibili quattro gruppi di ruoli usati per configurare le autorizzazioni per gestire le funzionalità di Gestione dei rischi Insider, che hanno ruoli e livelli di accesso diversi. La configurazione delle autorizzazioni per Insider Risk Management è fondamentale prima di procedere.

Aggiungere utenti al gruppo di ruoli Gestione rischi Insider

Se non è possibile visualizzare le autorizzazioni, rivolgersi all'amministratore del tenant per assegnare i ruoli corretti.

Passaggio 2 (obbligatorio): abilitare il log di controllo di Microsoft 365

Per impostazione predefinita, il controllo è abilitato per Microsoft 365. Alcune organizzazioni potrebbero aver disabilitato il controllo per motivi specifici. Se il controllo è disabilitato per l'organizzazione, è possibile che sia stato disattivato da un altro amministratore. È consigliabile confermare che sia possibile riattivare il controllo al termine di questo passaggio.

Per istruzioni dettagliate su come abilitare il controllo, vedere Abilitare o disabilitare le ricerca nel log di controllo. Dopo l'abilitazione, verrà visualizzato un messaggio che indica che è in corso la preparazione del log di controllo e che sarà possibile eseguire una ricerca in un paio d'ore, dopo il completamento della preparazione. Questa procedura deve essere eseguita una sola volta. Per altre informazioni sull'uso del log di controllo di Microsoft 365, vedere Cercare nel log di controllo.

Passaggio 3 (consigliato): abilitare e visualizzare informazioni analitiche di Insider Risk Management

L'analisi all'interno di Insider Risk Management consente di eseguire una valutazione dei potenziali rischi Insider che possono causare un evento imprevisto di sicurezza dei dati nell'organizzazione senza configurare criteri di rischio Insider. I risultati dei controlli analitici possono richiedere fino a 48 ore prima che le informazioni dettagliate siano disponibili come report per la revisione. Questi risultati della valutazione sono aggregati e anonimizzati e offrono informazioni dettagliate a livello di organizzazione, ad esempio la percentuale di utenti che eseguono potenziali attività di esfiltrazione dei dati sensibili.

Per altre informazioni sulle informazioni dettagliate sull'analisi, vedere Impostazioni di gestione dei rischi Insider: Analisi e vedere il video di analisi della gestione dei rischi Insider per comprendere il comportamento dei rischi Insider e intervenire configurando criteri appropriati per identificare gli utenti a rischio.

Nota

Per abilitare l'analisi dei rischi Insider, è necessario essere membri di Insider Risk Management o Insider Risk Management Amministrazione.

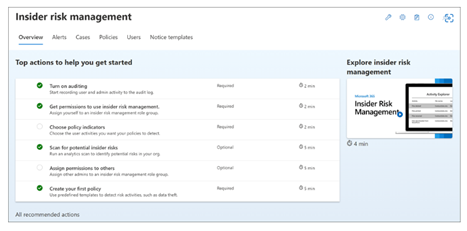

Passaggio 4: Iniziare con azioni consigliate

Iniziare rapidamente e sfruttare al massimo le funzionalità di Gestione dei rischi Insider con azioni consigliate. Incluse nella pagina Panoramica, le azioni consigliate consentono di seguire la procedura per configurare e distribuire i criteri e per eseguire azioni di indagine per le azioni degli utenti che generano avvisi dalle corrispondenze dei criteri.

Selezionare un suggerimento nell'elenco per iniziare a configurare la gestione dei rischi Insider.

Ogni azione consigliata guida l'utente nelle attività necessarie alla raccomandazione, inclusi eventuali requisiti, cosa aspettarsi e l'impatto della configurazione della funzionalità nell'organizzazione.

Si noti che i passaggi consigliati nel playbook (sopra) possono essere inclusi anche nelle azioni consigliate visualizzate nel portale.

Le raccomandazioni per l'installazione sono disponibili anche in Microsoft Learn tramite la Guida all'installazione di Gestione dei rischi Insider Microsoft Purview.

Per sfruttare appieno le funzionalità di Insider Risk Management, è consigliabile configurare criteri per l'organizzazione per identificare meglio le potenziali azioni rischiose che possono causare un evento imprevisto di sicurezza, sfruttando modelli per perdite di dati o furto di dati.

Conformità delle comunicazioni di Microsoft Purview

Identificare le violazioni dei criteri di conformità alle normative

Conformità delle comunicazioni Microsoft Purview fornisce gli strumenti per aiutare le organizzazioni a rilevare violazioni della conformità alle normative (ad esempio SEC o FINRA), ad esempio informazioni sensibili o riservate, linguaggio molesto o minaccioso e condivisione di contenuti per adulti. Compilati con la privacy in base alla progettazione, i nomi utente sono pseudonimi per impostazione predefinita, i controlli di accesso in base al ruolo sono integrati, gli investigatori sono inseriti da un amministratore e i log di controllo sono in atto per garantire la privacy a livello di utente.

Passaggio 1: Abilitare le autorizzazioni per la conformità delle comunicazioni

Assegnare agli utenti ruoli di conformità delle comunicazioni per poter usare il prodotto. Il gruppo di ruoli "Conformità delle comunicazioni" offre tutte le autorizzazioni per l'uso del prodotto. Altre informazioni su altri gruppi di ruoli di conformità delle comunicazioni sono disponibili qui: Introduzione alla conformità delle comunicazioni.

Passaggio 2: Abilitare il log di controllo

Per usare questa funzionalità, attivare il controllo. Quando si attiva questa opzione, le azioni saranno disponibili nel log di controllo e verranno visualizzate in un report. Altre informazioni, vedere Attivare o disattivare la ricerca nel log di controllo.

Passaggio 3: Esaminare le informazioni dettagliate sulle azioni consigliate

Incluse nella pagina Criteri, le azioni consigliate consentono di individuare i rischi di cui non si è a conoscenza, ad esempio la condivisione inappropriata di informazioni sensibili o riservate già presenti nell'organizzazione. Questa vista include solo il numero aggregato di corrispondenze per tipo di classificazione, senza informazioni dettagliate contenenti informazioni personali e consente di determinare il tipo e l'ambito dei criteri di conformità delle comunicazioni da configurare.

Passaggio 4: Creare criteri di conformità delle comunicazioni

Creare un criterio di conformità delle comunicazioni usando i modelli esistenti: 1- Informazioni sensibili; 2- Conformità alle normative; 3- Conflitto di interessi. Altre informazioni sui modelli di criteri predefiniti e su come creare criteri personalizzati sono disponibili qui: Criteri di conformità delle comunicazioni.

Passaggio 5: Analizzare e correggere gli avvisi

Analizzare e correggere gli avvisi di conformità delle comunicazioni.

Passaggio 6: Esaminare i report per informazioni dettagliate

Individuare & rispondere

Il quarto problema aziendale dei clienti è come trovare i dati rilevanti quando necessario per indagini, richieste normative o controversie legali e per soddisfare i requisiti normativi.

Con eDiscovery e Audit è possibile individuare i dati in modo efficiente.

- Individuare e raccogliere dati sul posto: raccogliere, filtrare e ottenere informazioni dettagliate sui dati più velocemente, con una maggiore visibilità.

- Gestire i flussi di lavoro: ridurre l'attrito di identificazione e raccolta di potenziali origini di informazioni rilevanti eseguendo automaticamente il mapping di origini dati univoche e condivise.

- Accelerare il processo di individuazione: gestire l'aumento del volume di dati tramite la ricerca e l'elaborazione di contenuti altamente rilevanti sul posto.

Microsoft Purview eDiscovery (Premium)

Scopri in modo più efficiente con un flusso di lavoro end-to-end Sfrutta un flusso di lavoro end-to-end per la conservazione, la raccolta, l'analisi e l'esportazione di contenuti reattivi alle indagini interne ed esterne dell'organizzazione. I team legali possono anche gestire l'intero processo di blocco a fini giudiziari comunicando con i responsabili coinvolti in un caso.

Passaggio 1 (obbligatorio): Autorizzazioni

Per accedere a eDiscovery (Premium) o essere aggiunto come membro di un caso di eDiscovery (Premium), all'utente devono essere assegnate le autorizzazioni appropriate.

- Configurare eDiscovery (Premium): assegnare le autorizzazioni di eDiscovery

- Aggiungere o rimuovere membri da un caso

Passaggio 2 (obbligatorio): Creare un caso

Numerose organizzazioni utilizzano la soluzione eDiscovery (Premium) in Microsoft 365 per i processi critici di eDiscovery. Ciò include la risposta alle richieste normative, alle indagini e alle controversie legali.

- Gestire eDiscovery (Premium): informazioni su come configurare eDiscovery (Premium), gestire i casi usando il Portale di conformità di Microsoft Purview, gestire un flusso di lavoro in eDiscovery e analizzare i risultati della ricerca di eDiscovery.

- Creare un caso di eDiscovery usando il nuovo formato del case di eDiscovery Premium

- Chiudere o eliminare un caso: al termine del caso legale o dell'indagine, è possibile chiuderlo o eliminarlo. È possibile anche riaprire un caso chiuso.

Passaggio 3 (facoltativo): Impostazioni

Per consentire agli utenti dell'organizzazione di iniziare a creare e usare i casi, è necessario configurare le impostazioni globali applicabili a tutti i casi dell'organizzazione. È possibile gestire impostazioni come il rilevamento dei privilegi avvocato-client, le versioni cronologiche e molte altre.

- Configurare le impostazioni globali per eDiscovery (Premium)

- Configurare le impostazioni di ricerca e analisi

- Gestire i processi in eDiscovery (Premium)

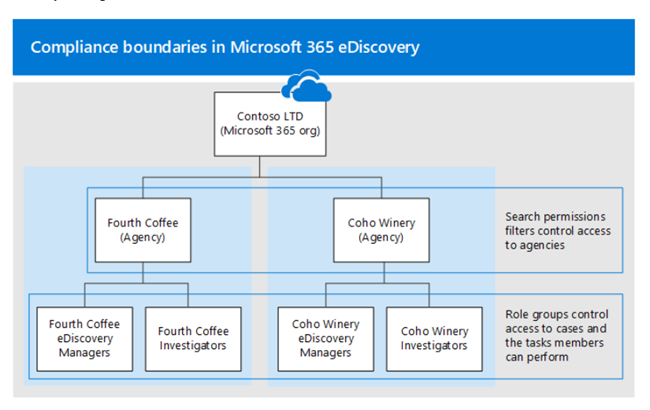

Passaggio 4 (facoltativo): Limiti di conformità

I limiti di conformità creano confini logici all'interno di un'organizzazione che controllano le posizioni dei contenuti degli utenti, ad esempio delle cassette postali, degli account OneDrive e dei siti di SharePoint, in cui responsabili di eDiscovery possono cercare. Possono anche controllare chi accede ai casi di eDiscovery utilizzati per gestire indagini legali, delle risorse umane o di altro tipo all'interno dell'organizzazione.

Impostare i limiti di conformità per le indagini eDiscovery:

- Identificare un attributo utente per definire gli enti

- Creare un gruppo di ruoli per ogni ente

- Creare un filtro di ricerca delle autorizzazioni per applicare i limiti di conformità

- Creare un caso di eDiscovery per indagini all'interno dell'ente

Passaggio 5 (facoltativo): strumento di raccolta di eDiscovery Premium

Usare il flusso di lavoro della raccolta di eDiscovery (Premium) per trovare rapidamente la posta elettronica nelle cassette postali di Exchange, nei documenti nei siti di SharePoint e nelle posizioni di OneDrive e nelle conversazioni di messaggistica istantanea in Teams. Le raccolte in eDiscovery (Premium) consentono ai responsabili di eDiscovery di definire rapidamente l'ambito per la ricerca di contenuti in posta elettronica, documenti, reazioni di Teams e altri contenuti in Microsoft 365. Le raccolte forniscono ai responsabili una stima del contenuto che può essere rilevante per il caso.

Altre informazioni sulle query di raccolta e sulle stime.

Microsoft Purview Audit (Premium)

Svolgimento indagini

Audit (Premium) consente alle organizzazioni di condurre indagini forensi e di conformità aumentando la conservazione dei log di controllo necessaria per condurre un'indagine, fornendo l'accesso a informazioni dettagliate intelligenti che consentono di determinare l'ambito di compromissione e offrendo un accesso più rapido all'API attività di gestione Office 365.

Passaggio 1: Applicare la licenza E5 a ogni utente per cui si desidera generare eventi E5

Le funzionalità di controllo (Premium), ad esempio la possibilità di registrare informazioni dettagliate intelligenti come MailItemsAccessed e Send, richiedono una licenza E5 appropriata assegnata agli utenti. Inoltre, è necessario che per tali utenti siano abilitati l'app Controllo avanzato e/o il piano di servizio.

Configurare Audit (Premium) per gli utenti: per verificare che l'app Audit avanzato sia assegnata agli utenti, eseguire la procedura seguente per ogni utente.

- Abilitare gli eventi di Audit (Premium): abilitare il controllo di SearchQueryInitiatedExchange e SearchQueryInitiatedSharePoint per ogni utente in Exchange Online PowerShell.

- Configurare i criteri di conservazione dei controlli: creare criteri di conservazione dei log di controllo aggiuntivi per soddisfare i requisiti delle operazioni di sicurezza, IT e team di conformità dell'organizzazione.

- Ricerca eventi di Audit (Premium): ricercare eventi di Audit (Premium) cruciali e altre attività durante lo svolgimento di indagini legali.

Passaggio 2: Creare nuovi criteri del log di controllo per specificare il periodo di conservazione dei log di controllo nell'organizzazione per le attività eseguite dagli utenti e definire i livelli di priorità per i criteri

I criteri di conservazione dei log di controllo fanno parte delle nuove funzionalità di Audit avanzato di Microsoft 365. Un criterio di conservazione dei log di controllo consente di specificare quanto a lungo conservare i log di controllo nell'organizzazione.

- Prima di creare un criterio di conservazione del log di controllo: informazioni importanti da sapere prima di creare i criteri.

- Creare un criterio di conservazione del log di controllo.

- Gestire i criteri di conservazione dei log di controllo nel Portale di conformità di Microsoft Purview - I criteri di conservazione dei log di controllo sono elencati nella scheda Criteri di conservazione del controllo (detta anche dashboard). È possibile usare il dashboard per visualizzare, modificare ed eliminare i criteri di conservazione dei log di controllo.

- Creare e gestire i criteri di conservazione dei log di controllo in PowerShell : è anche possibile usare PowerShell sicurezza & conformità per creare e gestire i criteri di conservazione dei log di controllo. Uno dei motivi per cui usare PowerShell è creare un criterio per un tipo di record o un'attività non disponibile nell'interfaccia utente.

Altre versioni di valutazione e componenti aggiuntivi

Valutazioni Premium di Compliance Manager

Valutare i rischi e rispondere in modo efficiente:

Aiutare l'organizzazione a valutare i rischi e a rispondere in modo efficiente ai requisiti nazionali, dell'area geografica e del settore che regolano la raccolta e l'uso dei dati.

Altre informazioni sulla versione di valutazione Premium di Compliance Manager.

Guida per l'utente di valutazione: Valutazioni Premium di Microsoft Purview Compliance Manager

Gestione dei rischi per la privacy Microsoft Priva e Richieste di diritti degli interessati Microsoft Priva

Identificare ed evitare i rischi per la privacy:

Identificare e proteggere in modo proattivo dai rischi per la privacy, ad esempio l'accumulazione, i trasferimenti e l'eccessiva condivisione di dati, e consentire all'organizzazione di automatizzare e gestire le richieste di argomenti su vasta scala.

Altre informazioni su Microsoft Priva.

Guida per l'utente di valutazione: Microsoft Priva

Risorse aggiuntive

Elementi inclusi: per un elenco completo delle funzionalità e delle soluzioni Microsoft Purview elencate per livello di prodotto, vedere Matrice delle funzionalità.

Raccolta di contenuti tecnici sulla sicurezza Microsoft: esplorare la raccolta per trovare guide interattive e altri contenuti di apprendimento pertinente alle proprie esigenze. Visitare la raccolta.

Risorse di sicurezza Microsoft: da antimalware a Zero Trust, ottenere tutte le risorse pertinenti per le esigenze di sicurezza dell'organizzazione.