GCP プロジェクトを Microsoft Defender for Cloud に接続する

ワークロードは複数のクラウド プラットフォームにまたがることがよくあります。 クラウド セキュリティ サービスでも同じことを行う必要があります。 Microsoft Defender for Cloud は Google Cloud Platform (GCP) のワークロードを保護するのに役立ちますが、それらと Defender for Cloud の間の接続を設定する必要があります。

このスクリーンショットは、Defender for Cloud の概要ダッシュボードに表示された GCP アカウントを示しています。

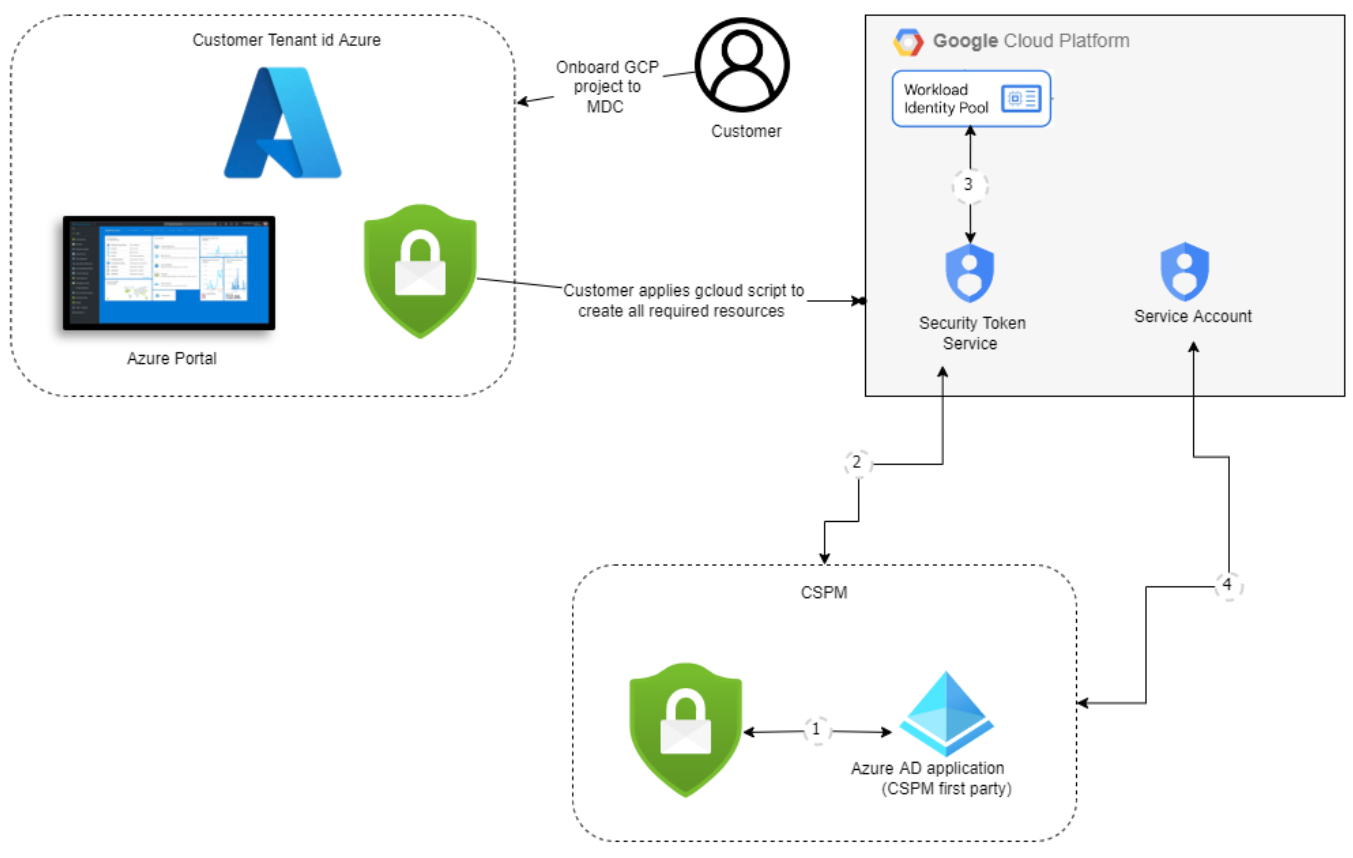

GCP 認可の設計

Microsoft Defender for Cloud と GCP 間の認証プロセスは、フェデレーション認証プロセスです。

Defender for Cloud にオンボードすると、GCloud テンプレートを使用して、認証プロセスの一環として次のリソースが作成されます。

ワークロード ID プールとプロバイダー

サービス アカウントとポリシー バインド

認証プロセスは次のように機能します。

Microsoft Defender for Cloud の CSPM サービスによって Microsoft Entra トークンを取得します。 トークンは、RS256 アルゴリズムを使用して Microsoft Entra ID によって署名されており、1 時間有効です。

Microsoft Entra トークンが Google の STS トークンと交換されます。

Google STS で、ワークロード ID プロバイダーを使用してトークンを検証します。 Microsoft Entra トークンは、ワークロード ID プロバイダーでトークンを検証する Google の STS に送信されます。 その後、対象ユーザーの検証が行われ、トークンが署名されます。 次に、Google STS トークンが Defender for Cloud の CSPM サービスに返されます。

Defender for Cloud の CSPM サービスでは、Google STS トークンを使用してサービス アカウントを偽装します。 Defender for Cloud の CSPM では、プロジェクトのスキャンに使用されるサービス アカウントの資格情報を受け取ります。

前提条件

この記事の手順を完了するには、以下が必要です。

Microsoft Azure サブスクリプションが必要です。 Azure サブスクリプションをお持ちでない場合は、無料でのサインアップができます。

Azure サブスクリプションでの Microsoft Defender for Cloud のセットアップ。

GCP プロジェクトへのアクセス。

関連する Azure サブスクリプションの共同作成者レベルのアクセス許可。

Defender for Cloud の価格の詳細については、価格に関するページを参照してください。

GCP プロジェクトを特定の Azure サブスクリプションに接続するときは、Google Cloud リソース階層と次のガイドラインを考慮してください。

- GCP プロジェクトは "プロジェクト" レベルで Microsoft Defender for Cloud に接続できます。

- 複数のプロジェクトを 1 つの Azure サブスクリプションに接続できます。

- 複数のプロジェクトを 1 つの Azure サブスクリプションに接続できます。

GCP プロジェクトに接続する

GCP プロジェクトと Microsoft Defender for Cloud の間にセキュリティ接続を作成すると行われるオンボード プロセスには 4 つの部分があります。

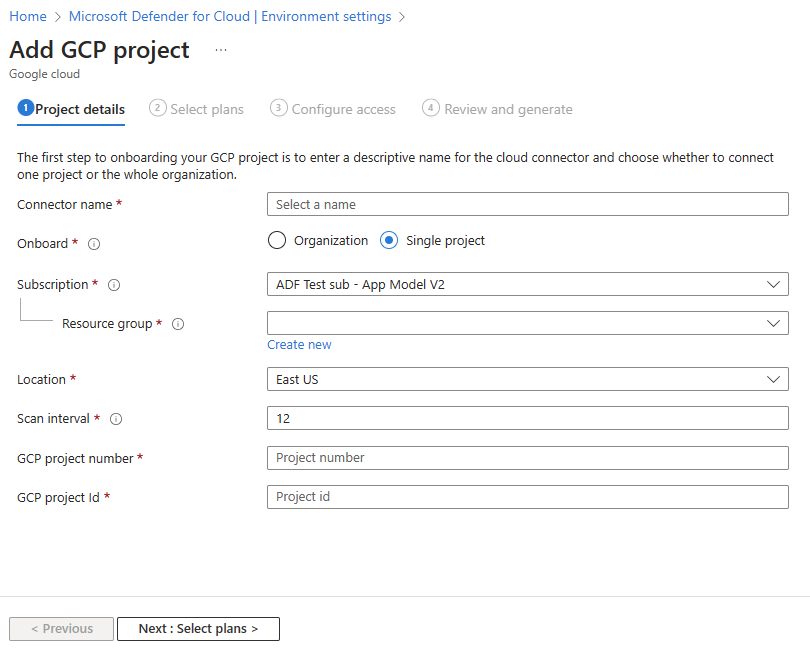

プロジェクトの詳細

最初のセクションでは、GCP プロジェクトと Defender for Cloud の間の接続の基本的なプロパティを追加する必要があります。

ここでは、コネクタに名前を付け、サブスクリプションとリソース グループを選択します。これは、セキュリティ コネクタと呼ばれる ARM テンプレート リソースの作成に使用されます。 セキュリティ コネクタは、プロジェクト設定を保持する構成リソースを表します。

また、場所を選択し、プロジェクトの組織 ID を追加します。

4、6、12、または 24 時間ごとに GCP 環境をスキャンする間隔を設定することもできます。

一部のデータ コレクターは固定のスキャン間隔で実行され、カスタム間隔構成の影響を受けません。 次の表は、除外された各データ コレクターの固定スキャン間隔を示しています。

| データ コレクター名 | スキャン間隔 |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 時間 |

組織をオンボードするときに、プロジェクト番号とフォルダー ID を除外することもできます。

プロジェクトのプランを選択する

組織の詳細を入力すると、有効にするプランを選択できるようになります。

ここから、受け取るセキュリティ値に基づいて、保護するリソースを決定できます。

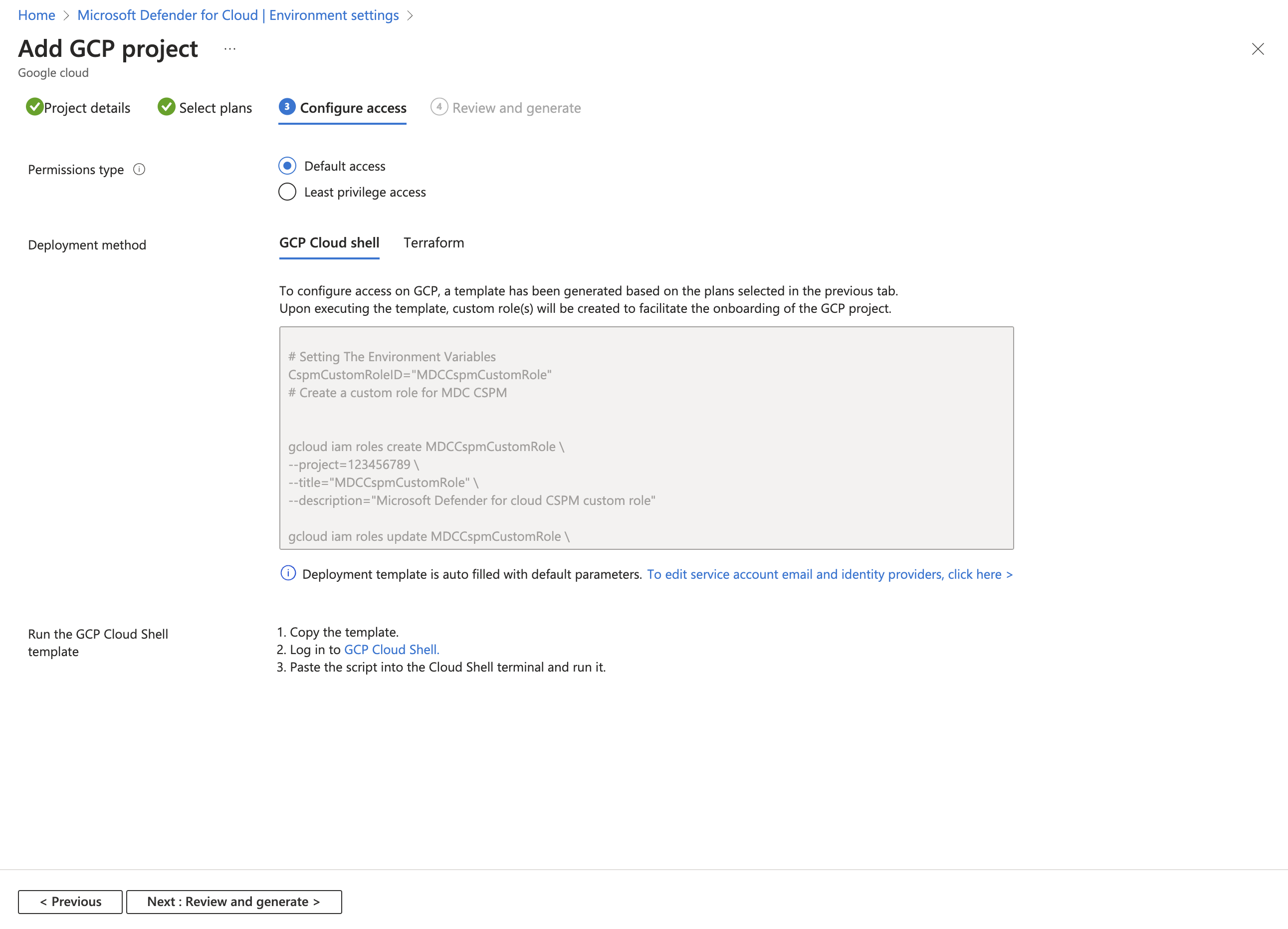

プロジェクトのアクセスを構成する

プランを選択した後で、保護するリソースを有効にするには、Defender for Cloud と GCP プロジェクトの間のアクセスを構成する必要があります。

この手順では、オンボードする GCP プロジェクトで実行する必要がある GCloud スクリプトを見つけます。 GCloud スクリプトは、オンボードするために選択したプランに基づいて生成されます。

Defender for Cloud が動作可能になり、次のセキュリティ値が提供されるように、GCP 環境に必要なすべてのリソースを GCloud スクリプトで作成します。

- ワークロード ID プール

- ワークロード ID プロバイダー (プランごと)

- サービス アカウント

- プロジェクト レベルのポリシー バインド (サービス アカウントからは特定のプロジェクトにのみアクセスできます)

プロジェクトのコネクタを確認して生成する

オンボードの最後の手順は、すべての選択内容を確認し、コネクタを作成することです。

Note

GCP リソースを検出して認証プロセスが実行されるようにするには、次の API を有効にする必要があります。

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comこの時点でこれらの API を有効にしていない場合は、GCloud スクリプトを実行して、オンボード プロセス中に有効にすることができます。

コネクタを作成すると、GCP 環境でスキャンが開始されます。 新しい推奨事項が、最大 6 時間後に、Defender for Cloud に表示されます。 自動プロビジョニングを有効にした場合、新しく検出されたリソースごとに Azure Arc および有効な拡張機能が自動的にインストールされます。

GCP 組織を接続する

1 つのプロジェクトのオンボードと同様に、GCP 組織をオンボードする場合、Defender for Cloud では、(特定のプロジェクトが除外されていない限り) 組織内のプロジェクトごとにセキュリティ コネクタを作成します。

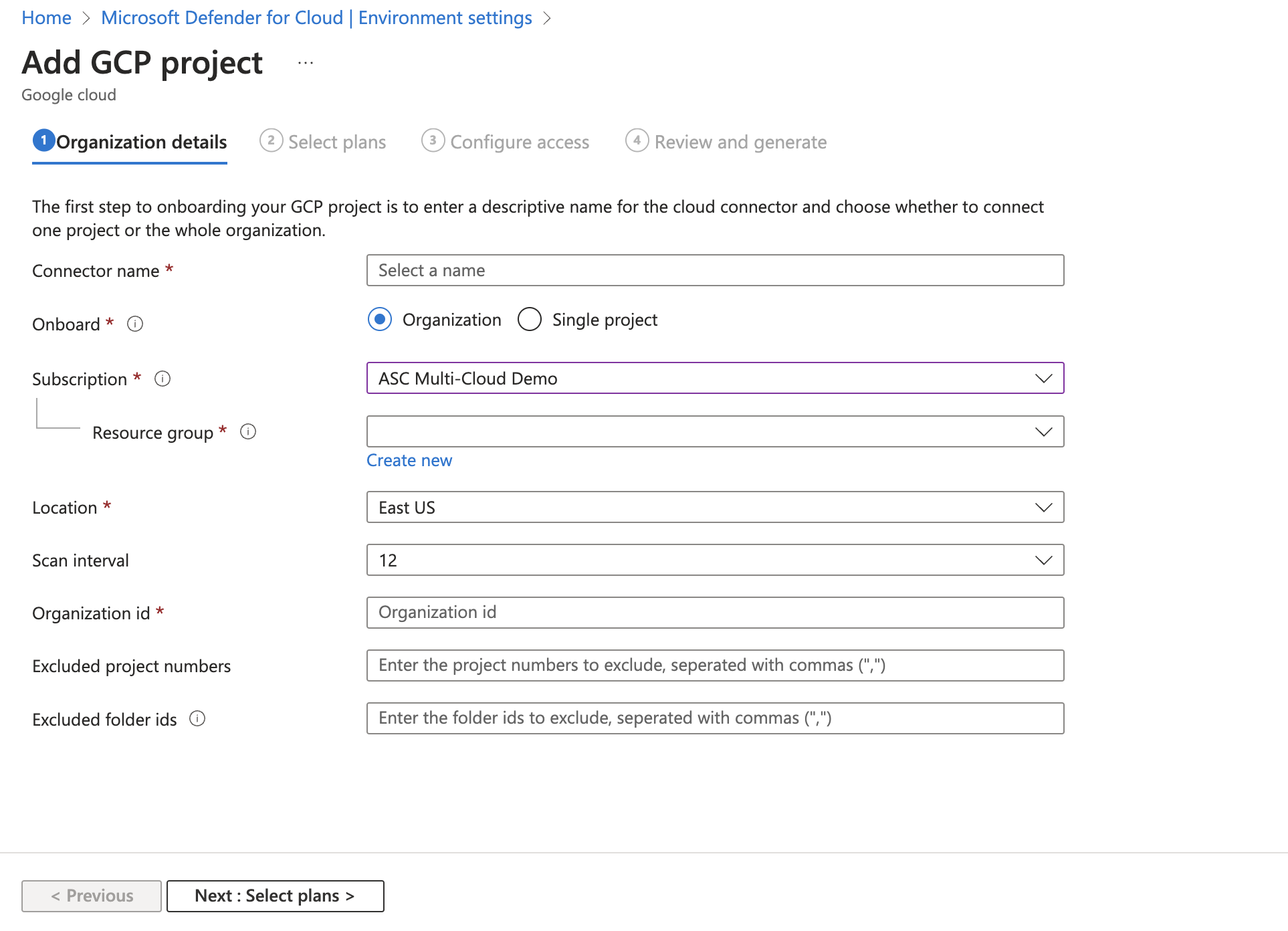

組織の詳細

最初のセクションでは、GCP 組織と Defender for Cloud の間の接続の基本的なプロパティを追加する必要があります。

ここでは、コネクタに名前を付け、サブスクリプションとリソース グループを選択します。これは、セキュリティ コネクタと呼ばれる ARM テンプレート リソースの作成に使用されます。 セキュリティ コネクタは、プロジェクト設定を保持する構成リソースを表します。

また、場所を選択し、プロジェクトの組織 ID を追加します。

組織をオンボードするときに、プロジェクト番号とフォルダー ID を除外することもできます。

組織のプランを選択する

組織の詳細を入力すると、有効にするプランを選択できるようになります。

ここから、受け取るセキュリティ値に基づいて、保護するリソースを決定できます。

組織のアクセスを構成する

プランを選択した後で、保護するリソースを有効にするには、Defender for Cloud と GCP 組織の間のアクセスを構成する必要があります。

組織をオンボードすると、管理プロジェクトの詳細を含めるセクションがあります。 他の GCP プロジェクトと同様に、組織もプロジェクトと見なされ、組織の Defender for Cloud への接続に必要なすべてのリソースを作成するために Defender for Cloud によって利用されます。

[管理プロジェクトの詳細] セクションでは、次のいずれかを選択できます。

- 管理プロジェクトを、GCloud スクリプトに含める Defender for Cloud 専用にする。

- Defender for Cloud で管理プロジェクトとして使用する既存のプロジェクトの詳細を指定します。

組織のアーキテクチャに最適なオプションを決定する必要があります。 Defender for Cloud 専用のプロジェクトを作成することをお勧めします。

GCloud スクリプトは、オンボードするために選択したプランに基づいて生成されます。 Defender for Cloud が動作可能になり、次のセキュリティ上の利点が提供されるように、GCP 環境に必要なすべてのリソースをスクリプトで作成します。

- ワークロード ID プール

- 各プランのワークロード ID プロバイダー

- オンボードされた組織の下でプロジェクトを検出して取得するためのアクセス権を Defender for Cloud に付与するカスタム ロール

- 各プランのサービス アカウント

- 自動プロビジョニング サービスのサービス アカウント

- 各サービス アカウントの組織レベルのポリシー バインド

- 管理プロジェクト レベルでの API 有効化

一部の API は、管理プロジェクトで直接使用されません。 代わりに、API ではこのプロジェクトによって認証し、別のプロジェクトの API のいずれかを使用します。 管理プロジェクトで API を有効にする必要があります。

組織のコネクタを確認して生成する

オンボードの最後の手順は、すべての選択内容を確認し、コネクタを作成することです。

Note

GCP リソースを検出して認証プロセスが実行されるようにするには、次の API を有効にする必要があります。

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comこの時点でこれらの API を有効にしていない場合は、GCloud スクリプトを実行して、オンボード プロセス中に有効にすることができます。

コネクタを作成すると、GCP 環境でスキャンが開始されます。 新しい推奨事項が、最大 6 時間後に、Defender for Cloud に表示されます。 自動プロビジョニングを有効にした場合、新しく検出されたリソースごとに Azure Arc および有効な拡張機能が自動的にインストールされます。

省略可能: 選択したプランを構成する

既定では、すべてのプランが [オン] になっています。 不要なプランを無効にすることができます。

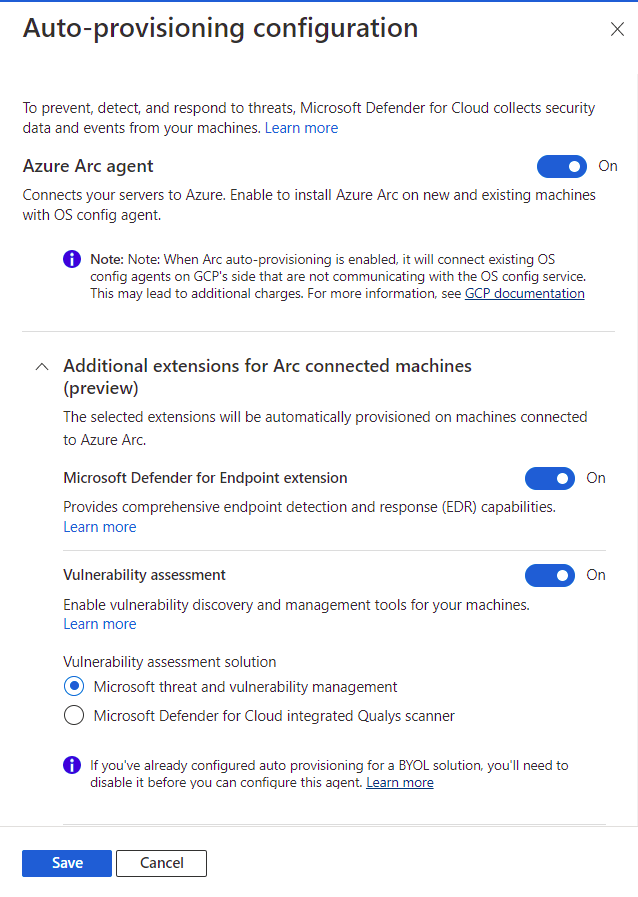

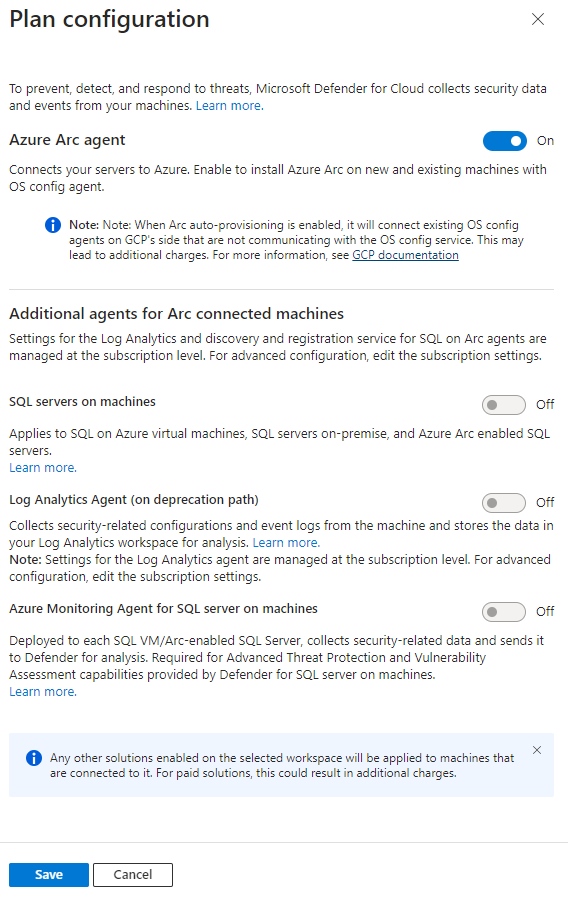

Defender for Servers のプランを構成する

Microsoft Defender for Servers を使用することで、お使いの GCP 仮想マシン (VM) インスタンスに脅威検出および高度な防御を利用できるようになります。 Microsoft Defender for Servers のセキュリティ コンテンツを完全に可視化するには、GCP VM インスタンスを Azure Arc に接続します。Microsoft Defender for Servers プランを選択する場合は、次のものが必要です。

サブスクリプションで有効になっている Microsoft Defender for Servers。 プランを有効にする方法については、「セキュリティ強化機能の有効化」を参照してください。

VM インスタンスにインストールされている Azure Arc for servers。

自動プロビジョニング プロセスを使用して、VM インスタンスに Azure Arc をインストールすることをお勧めします。 オンボード プロセスでは自動プロビジョニングが既定で有効になっており、サブスクリプションに対する所有者のアクセス許可が必要です。 Azure Arc の自動プロビジョニング プロセスでは、GCP 側で OS Config エージェントが使用されます。 GCP マシンでの OS Config エージェントの利用可能性に関する詳細を参照してください。

Azure Arc の自動プロビジョニング プロセスでは、GCP 上の VM マネージャーを利用して、OS Config エージェントを介して VM にポリシーを適用します。 アクティブな OS Config エージェントを持つ VM では、GCP に従ってコストが発生します。 このコストがアカウントに与える影響を確認するには、GCP 技術ドキュメントを参照してください。

Microsoft Defender for Servers では、それがインストールされていない VM に、OS Config エージェントをインストールしません。 ただし、Microsoft Defender for Servers では、OS Config エージェントが既にインストールされているが OS Config サービスと通信していない場合に、エージェントとサービスの間の通信を有効にします。 この通信により、OS Config エージェントが inactive から active に変更され、追加コストが発生する可能性があります。

VM インスタンスをサーバーの Azure Arc for servers に手動で接続することもできます。 Azure Arc に接続されていない Defender for Servers プランが有効になっているプロジェクト内のインスタンスは、推奨事項 [GCP VM インスタンスを Azure Arc に接続する必要がある] によって表示されます。推奨事項の [修正] オプションを選択して、選択したマシンに Azure Arc をインストールします。

存在しなくなった GCP 仮想マシン用の各 Azure Arc サーバー (および状態が切断または期限切れ の各 Azure Arc サーバー) は、7 日後に削除されます。 無関係な Azure Arc エンティティがこのプロセスで削除され、現存するインスタンスに関係する Azure Arc サーバーだけが表示されるようになります。

Azure Arc のネットワーク要件を満たしていることを確認します。

Azure Arc に接続されたマシンで、次の拡張機能を有効にします。

- Microsoft Defender for Endpoint

- 脆弱性評価ソリューション (Microsoft Defender 脆弱性の管理または Qualys)

Defender for Servers では、自動プロビジョニング プロセスを管理するために、Azure Arc GCP リソースにタグを割り当てます。 Defender for Servers でリソースを管理できるように、Cloud、InstanceName、MDFCSecurityConnector、MachineId、ProjectId、ProjectNumber のタグが適切に割り当てられている必要があります。

Defender for Servers のプランを構成するには、次のようにします。

GCP プロジェクトを接続する手順に従います。

[プランの選択] タブで、[構成] を選択します。

[自動プロビジョニング構成] ウィンドウで、必要に応じて [オン] または [オフ] に切り替えます。

Azure Arc エージェントが [オフ] になっている場合は、前述の手動インストール プロセスに従う必要があります。

[保存] を選択します。

「GCP プロジェクトを接続する」の手順 8 から続けます。

Defender for Databases プランを構成する

Microsoft Defender for Databases のセキュリティ コンテンツをすべて表示するには、GCP VM インスタンスを Azure Arc に接続します。

Defender for Databases プランを構成するには、次のようにします。

GCP プロジェクトを接続する手順に従います。

[プランの選択] タブの [データベース] で、[設定] 選択します。

[プランの構成] ウィンドウで、必要に応じて [オン] または [オフ] に切り替えます。

Azure Arc のトグルが [オフ] になっている場合は、前述の手動インストール プロセスに従う必要があります。

[保存] を選択します。

「GCP プロジェクトを接続する」の手順 8 から続けます。

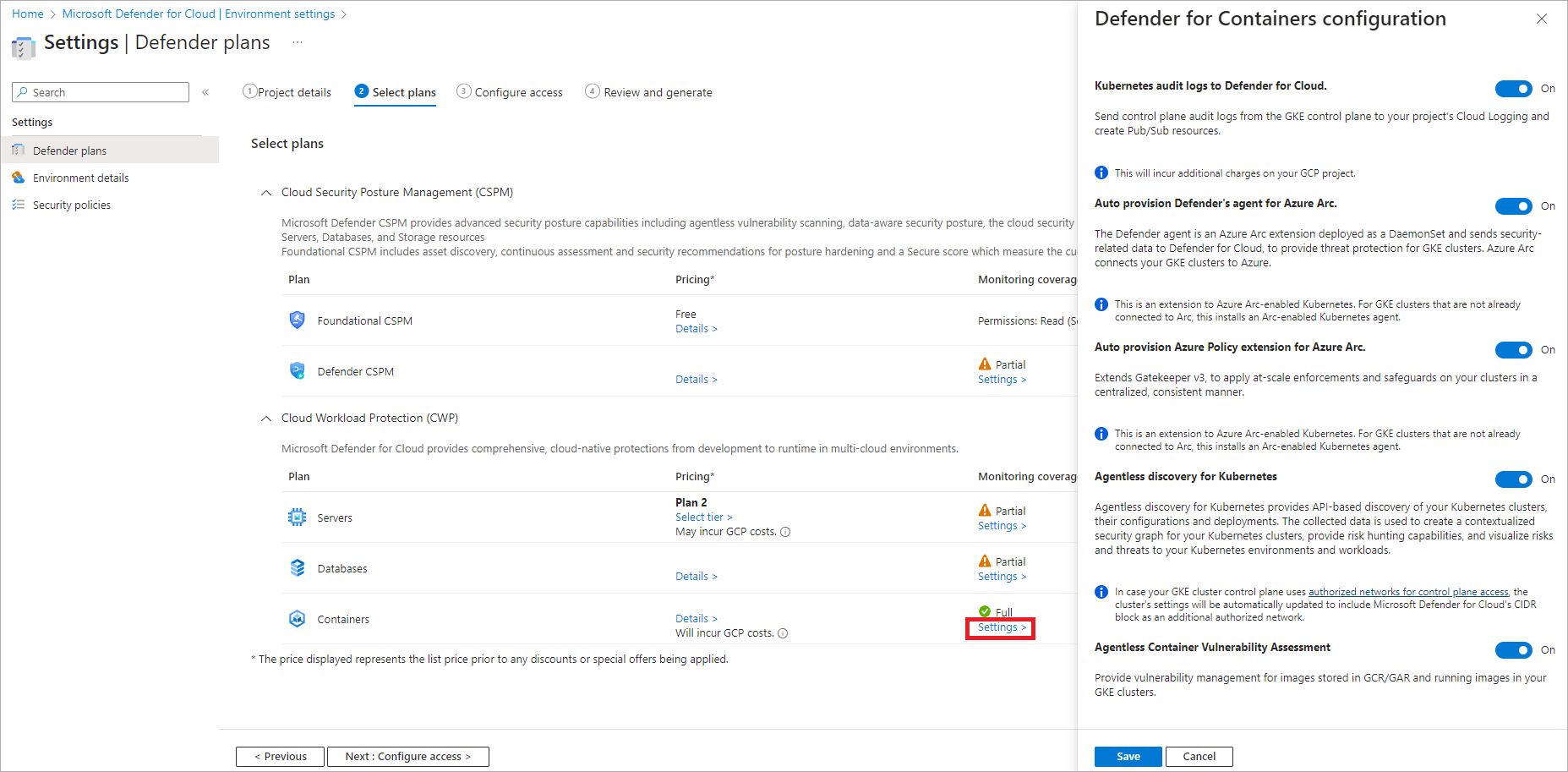

Defender for Containers プランを構成する

Microsoft Defender for Containers は、GCP Google Kubernetes Engine (GKE) 標準クラスターに脅威検出と高度な防御機能を提供します。 Defender for Containers から完全なセキュリティの価値を引き出し、GCP クラスターを完全に保護するために、次の要件が満たされていることを確認してください。

Note

- 使用可能な構成オプションを無効にした場合、エージェントやコンポーネントはクラスターにデプロイされません。 機能の可用性に関する情報を参照してください。

- Defender for Containers が GCP にデプロイされると、ログ記録コスト、pub/sub コスト、エグレス コストなどの外部コストが発生する可能性があります。

Defender for Cloud への Kubernetes 監査ログ: 既定で有効になっています。 この構成は、GCP プロジェクト レベルでのみ利用可能です。 これにより、詳細な分析のために、GCP Cloud Logging を使用して、Microsoft Defender for Cloud のバックエンドに監査ログ データをエージェントレスで収集できます。 Defender for Containers では、実行時の脅威に対する保護を提供するためにコントロール プレーン監査ログが必要です。 Kubernetes 監査ログを Microsoft Defender に送信するには、設定を [オン] に切り替えてください。

Note

この構成を無効にすると、

Threat detection (control plane)機能 は無効になります。 詳細については、機能の可用性 に関する情報を参照してください。[Azure Arc 用に Defender のセンサーを自動プロビジョニングする] および [Azure Arc 用に Azure Policy 拡張機能を自動プロビジョニングする]: 既定で有効になっています。 GKE クラスターに、Azure Arc 対応 Kubernetes とその拡張機能をインストールするには、次の 3 つの方法があります。

- このセクションの手順で説明されているように、プロジェクト レベルで Defender for Containers の自動プロビジョニングを有効にします。 これがお勧めしているメソッドです。

- クラスターごとのインストールには、Defender for Cloud の推奨事項を使用します。 Microsoft Defender for Cloud の推奨事項ページに表示されます。 特定のクラスターにソリューションをデプロイする方法を確認してください。

- Arc 対応 Kubernetes と拡張機能を手動でインストールします。

Kubernetes のエージェントレス検出は、Kubernetes クラスターの API ベースの検出を提供します。 Kubernetes のエージェントレス検出機能を有効にするには、設定を [オン] に切り替えます。

エージェントレス コンテナー脆弱性評価では、Google Container Registry (GCR) および Google Artifact Registry (GAR) に格納されているイメージと、GKE クラスター上で実行されているイメージの脆弱性管理が提供されます。 エージェントレス コンテナー脆弱性評価機能を有効にするには、設定を [オン] に切り替えます。

Defender for Containers プランを構成するには、次のようにします。

GCP プロジェクトを接続する手順に従います。

[プランの選択] タブで、[構成] を選択します。 その後、[Defender for Containers の構成] ペインで、トグルを [オン] に切り替えます。

[保存] を選択します。

「GCP プロジェクトを接続する」の手順 8 から続けます。

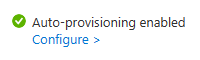

Defender CSPM プランを構成する

Microsoft Defender CSPM プランを選択した場合は、次のものが必要です。

- Microsoft Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、無料サブスクリプションにサインアップすることができます。

- Azure サブスクリプションで Microsoft Defender for Cloud を有効にしている必要があります。

- CSPM プランから使用可能なすべての機能にアクセスするには、サブスクリプション所有者がプランを有効にする必要があります。

- CIEM (クラウド インフラストラクチャ エンタイトルメント管理) 機能を有効にするには、オンボード プロセスに使用される Entra ID アカウントに、テナントのアプリケーション管理者またはクラウド アプリケーション管理者ディレクトリ ロール (またはアプリの登録を作成するための同等の管理者権限) が必要です。 この要件は、オンボード プロセス中にのみ必要です。

Defender CSPM を有効にする方法の詳細情報。

Defender CSPM プランを構成するには:

GCP プロジェクトを接続する手順に従います。

[プランの選択] タブで、[構成] を選択します。

[プラン構成] ペインで、トグルを [オン] または [オフ] に切り替えます。 Defender CSPM の価値を最大限に活用するには、すべてのトグルを [オン] にすることをお勧めします。

[保存] を選択します。

「GCP プロジェクトを接続する」の手順 8 から続けます。

GCP リソースを監視する

Defender for Cloud のセキュリティに関する推奨事項ページには、Azure および AWS リソースと共に GCP リソースが表示され、真のマルチクラウド ビューが実現します。

リソースの種類別に、リソースのアクティブな推奨事項をすべて表示するには、Defender for Cloud の資産インベントリ ページを使用し、関心のある GCP リソースの種類にフィルターを適用します。

Note

Log Analytics エージェント (MMA とも呼ばれます) は 2024 年 8 月に廃止される予定であるため、このページで説明されているものも含め、現在これに依存しているすべての Defender for Servers 機能およびセキュリティ機能は、廃止日の前までに、Microsoft Defender for Endpoint 統合またはエージェントレス スキャンを通じて利用できるようになります。 Log Analytics エージェントに現在依存している各機能のロードマップの詳細については、この発表を参照してください。

Microsoft Defender XDR との統合

Defender for Cloud を有効にすると、Defender for Cloud のアラートは Microsoft Defender ポータルに自動的に統合されます。 必要な手順は以上です。

Microsoft Defender for Cloud と Microsoft Defender XDR の統合により、クラウド環境が Microsoft Defender XDR に組み込まれます。 Defender for Cloud のアラートとクラウドの関連付けは Microsoft Defender XDR に統合されたため、SOC チームは 1 つのインターフェイスからすべてのセキュリティ情報にアクセスできるようになりました。

詳細については、「Microsoft Defender XDR での Microsoft Defender for Cloud のアラート」を参照してください。

次のステップ

GCP プロジェクトの接続は、Microsoft Defender for Cloud で利用できるマルチクラウド エクスペリエンスの一部です。

- ワークロード所有者にアクセス権を割り当てます。

- Defender for Cloud を使用してすべてのリソースを保護する

- オンプレミスのマシンと AWS アカウントを設定する。

- マルチクラウド コネクタのトラブルシューティング

- GCP プロジェクトの接続に関する一般的な質問の回答を確認する。

![すべての選択項目が一覧表示された [確認と生成] 画面のスクリーンショット。](media/quickstart-onboard-gcp/review-and-generate.png)

![Defender for Cloud と GCP 組織の間の [アクセスの構成] 画面のスクリーンショット。](media/quickstart-onboard-gcp/configure-access-organization.png)

![組織のすべての選択項目が一覧表示された [確認と生成] 画面のスクリーンショット。](media/quickstart-onboard-gcp/review-and-generate-organization.png)