Microsoft Sentinel の脅威インテリジェンスについて

Microsoft Sentinel は、多数のソースから脅威インテリジェンスをすばやく引き出すことができる、クラウドネイティブのセキュリティ情報イベント管理 (SIEM) ソリューションです。

重要

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューの場合、Microsoft Sentinel は、Microsoft Defender XDR または E5 のライセンスなしで Defender ポータルで使用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

脅威インテリジェンスの概要

サイバー脅威インテリジェンス (CTI) とは、システムとユーザーに対する既存または潜在的な脅威について説明する情報を指します。 このインテリジェンスにはさまざまな形式があります。たとえば、特定の脅威アクターの動機、インフラストラクチャ、手法を詳細に記載した書面によるレポートなどです。 また、IP アドレス、ドメイン、ファイル ハッシュ、既知のサイバー脅威に関連付けられたその他の成果物の具体的な観察の場合もあります。

組織は CTI を使用して、通常とは異なるアクティビティに対して重要なコンテキストを提供します。こうすることで、セキュリティ担当者は、ユーザー、情報、資産を保護する措置を迅速に講じることができます。 CTI は、次のようなさまざまな場所から取得できます。

- オープンソースのデータ フィード。

- 脅威インテリジェンス共有コミュニティ。

- 商用インテリジェンス フィード。

- 組織内のセキュリティ調査の過程で収集されたローカル インテリジェンス。

Microsoft Sentinel などの SIEM ソリューションで最も一般的な形式の CTI は脅威インジケーターです (侵害インジケーター (IoC) または攻撃インジケーターとも呼ばれます)。 脅威インジケーターは、URL、ファイル ハッシュ、IP アドレスなどの観測された成果物を、フィッシング、ボットネット、マルウェアなどの既知の脅威アクティビティに関連付けるデータです。 この形式の脅威インテリジェンスは、多くの場合、"戦術的脅威インテリジェンス" と呼ばれます。 これは、組織に対する潜在的な脅威を検出し、それらから保護するために、セキュリティ製品と自動化に大規模に適用されます。

Microsoft Sentinel の脅威インジケーターを使用して、お使いの環境で観察された悪意のあるアクティビティを検出し、セキュリティ調査担当者にコンテキストを提供して、対応の決断を通知できます。

次のアクティビティによって脅威インテリジェンスを Microsoft Sentinel に統合できます。

- さまざまな脅威インテリジェンス プラットフォームおよびフィードに対して "データ コネクタ" を有効にして、Microsoft Sentinel に脅威インテリジェンスをインポートします。

- インポートした脅威インテリジェンスを Microsoft Sentinel の [ログ] と [脅威インテリジェンス] ペインに表示して、管理します。

- 脅威を検出し、インポートした脅威インテリジェンスに基づいて、組み込みの分析ルール テンプレートを使用してセキュリティのアラートとインシデントを生成します。

- 脅威インテリジェンス ブックを使用して、Microsoft Sentinel で、インポートした脅威インテリジェンスに関する重要な情報を視覚化します。

Microsoft は、他のインジケーター情報と共に表示される位置情報と WhoIs データを使用して、インポートされたすべての脅威インテリジェンス インジケーターをエンリッチします。

脅威インテリジェンスは、ハンティングやノートブックなど、Microsoft Sentinel の他のエクスペリエンスで便利なコンテキストも提供します。 詳細については、Microsoft Sentinel での Jupyter ノートブックに関する記事と「チュートリアル: Microsoft Sentinel で Jupyter Notebook と MSTICPy を使い始める」を参照してください。

Note

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

データ コネクタを使用して脅威インテリジェンスをインポートする

Microsoft Sentinel の他のすべてのイベント データと同様に、脅威インジケーターはデータ コネクタを使用してインポートされます。 Microsoft Sentinel には、脅威インジケーター専用の次のデータ コネクタが用意されています。

- Microsoft Defender 脅威インテリジェンス データ コネクタ: Microsoft の脅威インジケーターを取り込むために使用されます。

- Premium Defender 脅威インテリジェンス データ コネクタ: Defender 脅威インテリジェンスの Premium インテリジェンス フィードを取り込むために使用されます。

- 脅威インテリジェンス - TAXII: 業界標準の STIX/TAXII フィードに使用されます。

- Threat Intelligence Upload Indicators API: REST API を使用して接続する統合およびキュレーションされた TI フィードに使用されます。

- 脅威インテリジェンス プラットフォーム (TIP) データ コネクタ: REST API を使用して脅威インテリジェンス フィードに接続するために使用されますが、非推奨になる予定です。

これらのデータ コネクタは、組織の脅威インジケーターの取得元に応じて、任意の組み合わせで使用します。 これらのコネクタの 3 つとも、脅威インテリジェンス ソリューションの一部として [コンテンツ ハブ] で入手できます。 このソリューションの詳細については、Azure Marketplace エントリ「Threat Intelligence」を参照してください。

Microsoft Sentinel で使用できる脅威インテリジェンスの統合のカタログも参照してください。

Defender 脅威インテリジェンス データ コネクタを使用して Microsoft Sentinel に脅威インジケーターを追加する

Defender 脅威インテリジェンス データ コネクタを使用して、Defender 脅威インテリジェンスによって生成されたパブリック、オープンソース、高忠実度の IOC を Microsoft Sentinel ワークスペースに取り込みます。 簡単なワンクリックのセットアップで、Standard および Premium の Defender 脅威インテリジェンス データ コネクタの脅威インテリジェンスを使用して、監視、アラート、追求を行います。

無料で使用できる Defender 脅威インテリジェンスの脅威分析ルールには、Premium Defender 脅威インテリジェンス データ コネクタが提供する内容のサンプルが用意されています。 ただし、照合分析では、ルールに一致するインジケーターのみが環境に取り込まれます。 Premium Defender 脅威インテリジェンス データ コネクタにより Premium 脅威インテリジェンスが提供され、より多くのデータ ソースを分析できるようになり、その脅威インテリジェンスの柔軟性と理解度が高まります。 Premium Defender 脅威インテリジェンス データ コネクタのライセンスを取得して有効にした場合にどうなるかを次の表に示します。

| Free | Premium |

|---|---|

| パブリック IOC | |

| オープンソース インテリジェンス (OSINT) | |

| Microsoft IOC | |

| Microsoft によってエンリッチされた OSINT |

詳細については、次の記事をご覧ください。

- Premium ライセンスを取得する方法、および Standard バージョンと Premium バージョンのすべての違いを確認するには、Microsoft Defender 脅威インテリジェンス製品ページを参照してください。

- 無料 Defender 脅威インテリジェンスのエクスペリエンスの詳細については、Microsoft Defender XDR 用 Defender 脅威インテリジェンスの無料エクスペリエンスの紹介に関する記事を参照してください。

- Defender 脅威インテリジェンスと Premium Defender 脅威インテリジェンス データ コネクタを有効にする方法については、Defender 脅威インテリジェンス データ コネクタを有効にする方法に関する記事を参照してください。

- 照合分析の詳細については、「照合分析を使用して脅威を検出する」を参照してください。

脅威インテリジェンス アップロード インジケーター API データ コネクタを使用して Microsoft Sentinel に脅威インジケーターを追加する

多くの組織では、脅威インテリジェンス プラットフォーム (TIP) ソリューションを使用して、さまざまなソースからの脅威インジケーター フィードを集約しています。 集約されたフィードから、データがキュレーションされて、ネットワーク デバイス、EDR/XDR ソリューション、SIEM (例: Microsoft Sentinel) などのセキュリティ ソリューションに適用されます。 Threat Intelligence Upload Indicators API データ コネクタを使用すると、これらのソリューションを使って脅威インジケーターを Microsoft Sentinel にインポートできます。

このデータ コネクタは、新しい API を使用し、次の機能強化を提供します。

- 脅威インジケーター フィールドは、STIX 標準化形式に基づいています。

- Microsoft Entra アプリケーションには、Microsoft Sentinel 共同作成者ロールのみが必要です。

- API 要求エンドポイントのスコープはワークスペース レベルです。 必要な Microsoft Entra アプリケーション アクセス許可があれば、ワークスペース レベルでのきめ細かい割り当てを行うことができます。

詳細については、Upload Indicators API を使用した脅威インテリジェンス プラットフォームへの接続に関する記事を参照してください。

脅威インテリジェンス プラットフォーム データ コネクタを使用して Microsoft Sentinel に脅威インジケーターを追加する

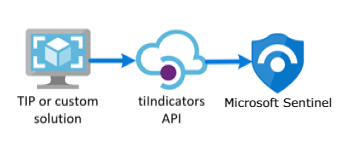

既存の Upload Indicators API データ コネクタと同様に、脅威インテリジェンス プラットフォーム データ コネクタは API を使用して、TIP またはカスタム ソリューションがインジケーターを Microsoft Sentinel に送信できるようにします。 ただし、このデータ コネクタは非推奨になる予定です。 Upload Indicators API が提供する最適化を利用することをお勧めします。

TIP データ コネクタは、Microsoft Graph Security tiIndicators API と連携します。 また、tiIndicators API と通信する任意のカスタム TIP と共に使用して、インジケーターを Microsoft Sentinel (と Defender XDR などの他の Microsoft セキュリティ ソリューション) に送信することもできます。

Microsoft Azure Sentinel と統合された TIP ソリューションの詳細については、「統合された脅威インテリジェンス プラットフォーム製品」を参照してください。 詳細については、「脅威インテリジェンス プラットフォームを Azure Sentinel に接続する」を参照してください。

脅威インテリジェンス - TAXII データ コネクタを使用して Microsoft Azure Sentinel に脅威インジケーターを追加する

脅威インテリジェンスの送信に最も広く採用されている業界標準は、STIX データ形式と TAXII プロトコルの組み合わせです。 組織が現在の STIX/TAXII バージョン (2.0 または 2.1) をサポートするソリューションから脅威インジケーターを取得している場合は、脅威インテリジェンス - TAXII データ コネクタを使用して、脅威インジケーターを Microsoft Sentinel に取り込みます。 脅威インテリジェンス - TAXII データ コネクタを使用すると、Microsoft Azure Sentinel に組み込みの TAXII クライアントで、TAXII 2.x サーバーから脅威インテリジェンスをインポートできます。

TAXII サーバーから Microsoft Azure Sentinel に STIX 形式の脅威インジケーターをインポートするには:

- TAXII サーバー API ルートとコレクション ID を取得します。

- Microsoft Sentinel で脅威インテリジェンス - TAXII データ コネクタを有効にします。

詳細については、「Microsoft Azure Sentinel を STIX/TAXII 脅威インテリジェンス フィードに接続する」を参照してください。

脅威インジケーターを表示および管理する

[脅威インテリジェンス] ページでインジケーターを表示して管理します。 Log Analytics クエリを作成せずに、インポートされた脅威インジケーターの並べ替え、フィルター処理、検索を行います。

最も一般的な脅威インテリジェンス タスクの 2 つは、インジケーターのタグ付けと、セキュリティ調査に関連した新しいインジケーターの作成です。 少数を簡単に管理するだけで済む場合は、[脅威インテリジェンス] ページ上で脅威インジケーターを直接作成または編集します。

タグ付けは、脅威インジケーターをグループ化して見つけやすくする簡単な方法です。 通常、特定のインシデントに関連するインジケーターに対して、またはインジケーターが特定の既知のアクターや既知の攻撃キャンペーンからの脅威を表している場合に、タグを適用できます。 操作対象のインジケーターを検索したら、それらに個別にタグを付けることができます。 インジケーターを複数選択し、1 つ以上のタグを一括でタグ付けします。 タグ付けは自由形式であるため、脅威インジケーター タグの標準的な名前付け規則を作成することをお勧めします。

インジケーターを検証し、Microsoft Sentinel 対応 Log Analytics ワークスペースから正常にインポートされた脅威インジケーターを確認します。 Microsoft Sentinel スキーマの下にある ThreatIntelligenceIndicator テーブルに、すべての Microsoft Sentinel 脅威インジケーターが格納されます。 このテーブルは、分析やブックなど、他の Microsoft Sentinel 機能によって実行される脅威インテリジェンス クエリの基盤となります。

脅威インジケーターの基本的なクエリのビューの例を次に示します。

脅威インテリジェンス インジケーターは、Log Analytics ワークスペースの ThreatIntelligenceIndicator テーブルに読み取り専用として取り込まれます。 インジケーターが更新されるたびに、ThreatIntelligenceIndicator テーブルに新しいエントリが作成されます。 [脅威インテリジェンス] ページには、最新のインジケーターのみが表示されます。 Microsoft Sentinel を使用して、IndicatorId と SourceSystem のプロパティに基づいてインジケーターの重複を排除し、最新の TimeGenerated[UTC] を使用するインジケーターを選択できます。

IndicatorId プロパティは、STIX インジケーター ID を使用して生成されます。 インジケーターが STIX 以外のソースからインポートまたは作成されると、インジケーターのソースとパターンによって IndicatorId が生成されます。

脅威インジケーターの表示と管理の詳細については、Microsoft Sentinel での脅威インジケーターの操作に関する記事を参照してください。

位置情報と WhoIs データのエンリッチメントを表示する (パブリック プレビュー)

Microsoft は、追加の GeoLocation および WhoIs データを使用して IP およびドメイン インジケーターをエンリッチし、選択した IOC が見つかった調査に関するコンテキストをさらに提供します。

Microsoft Sentinel にインポートされたこれらの種類の脅威インジケーターについては、[脅威インテリジェンス] ペインの GeoLocation と WhoIs のデータを確認します。

たとえば、IP インジケーターに関する組織や国/地域などの情報を検索するには、GeoLocation データを使用します。 WhoIs データを使用して、レジストラーなどのデータを検索し、ドメイン インジケーターから作成データを記録します。

脅威インジケーター分析を使用して脅威を検出する

Microsoft Azure Sentinel のような SIEM ソリューションでの脅威インジケーターの最も重要なユース ケースは、脅威を検出するための分析ルールの強化です。 このようなインジケーターベースのルールでは、データ ソースで発生した未加工のイベントが脅威インジケーターと比較され、組織内のセキュリティ上の脅威が検出されます。 Microsoft Azure Sentinel の [分析] で、スケジュールに従って実行され、セキュリティ アラートを生成する分析ルールを作成します。 ルールはクエリによって決定されます。 これらと構成によって、ルールの実行頻度、セキュリティ アラートとインシデントを生成するクエリ結果の種類、場合によっては、自動応答をトリガーするタイミングが決まります。

新しい分析ルールをゼロから作成することもできますが、Microsoft Sentinel には、脅威インジケーターを活用できるように Microsoft セキュリティ エンジニアが作成した組み込みのルール テンプレートのセットが用意されています。 これらのルール テンプレートは、脅威インジケーター (ドメイン、メール アドレス、ファイル ハッシュ、IP アドレス、または URL) と照合するデータ ソース イベントの種類に基づいています。 各テンプレートには、ルールが機能するために必要なソースが列挙されています。 この情報があるので、必要なイベントが既に Microsoft Sentinel にインポートされているかどうかを簡単に判断できます。

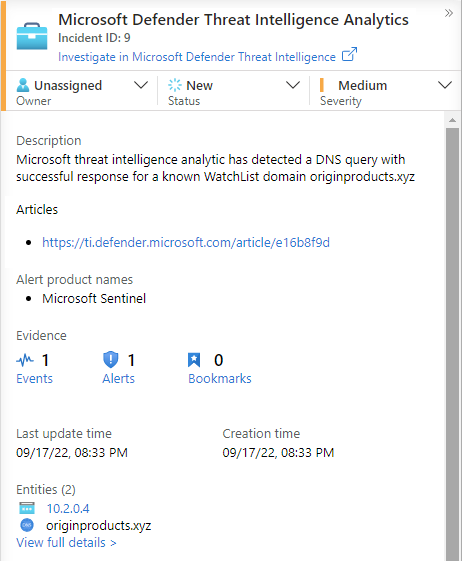

既定では、これらの組み込みルールがトリガーされると、アラートが作成されます。 Microsoft Sentinel では、分析ルールから生成されたアラートによってセキュリティ インシデントも生成されます。 Microsoft Sentinel のナビゲーション メニューから、[脅威の管理] の下にある [インシデント] を選択します。 インシデントは、セキュリティ オペレーション チームが、適切な応答アクションを判断するためにトリアージして調査する対象です。 詳細については、Microsoft Sentinel でインシデントを調査する方法に関するページを参照してください。

分析ルールで脅威インジケーターを使用する方法の詳細については、脅威インテリジェンスを使用して脅威を検出する方法に関する記事を参照してください。

Microsoft は、Microsoft Defender 脅威インテリジェンス分析ルールを通じて脅威インテリジェンスへのアクセスを提供しています。 忠実度の高いアラートとインシデントを生成するこのルールを利用する方法の詳細については、「照合分析を使用して脅威を検出する」を参照してください。

ブックによって脅威インテリジェンスに関する分析情報を提供する

ブックには、Microsoft Azure Sentinel のあらゆる側面に関する分析情報を提供する、強力な対話型ダッシュボードが用意されており、脅威インテリジェンスも例外ではありません。 組み込みの脅威インテリジェンス ブックを使用して、脅威インテリジェンスに関する重要な情報を視覚化します。 ビジネス ニーズに応じてブックを簡単にカスタマイズできます。 多くのデータ ソースを組み合わせて新しいダッシュボードを作成し、独自の方法でデータを視覚化できます。

Microsoft Sentinel ブックは Azure Monitor ブックに基づいているため、現在でも豊富なドキュメントと数多くのテンプレートを使用できます。 詳細については、「Azure Monitor ブックを使用した対話型レポートの作成」を参照してください。

また、GitHub 上に Azure Monitor ブックの充実したリソースがあり、他のテンプレートをダウンロードしたり、自分のテンプレートを投稿したりすることができます。

脅威インテリジェンス ブックの使用とカスタマイズの詳細については、Microsoft Sentinel での脅威インジケーターの操作に関する記事を参照してください。

関連するコンテンツ

この記事では、[脅威インテリジェンス] ペインを含め、Microsoft Sentinel の脅威インテリジェンス機能について説明しました。 Microsoft Sentinel の脅威インテリジェンス機能の使用に関する実用的なガイダンスについては、次の記事を参照してください。

- Microsoft Azure Sentinel を STIX、TAXII 脅威インテリジェンス フィードに接続する。

- Microsoft Sentinel に脅威インテリジェンス プラットフォームを接続する。

- Microsoft Sentinel と容易に統合できる TIP プラットフォーム、TAXII フィード、エンリッチメントを確認する。

- Microsoft Azure Sentinel エクスペリエンス全体で脅威インジケーターを操作する。

- Microsoft Sentinel で組み込みまたはカスタムの分析ルールを使用して脅威を検出する。

- Microsoft Azure Sentinel を使用してインシデントを調査する。

![ThreatIntelligenceIndicator テーブルのサンプル クエリを含む [ログ] ページを示すスクリーンショット。](media/understand-threat-intelligence/logs-page-ti-table.png)