Microsoft Sentinel で脅威インジケーターを操作する

次のアクティビティによって、脅威インテリジェンスを Microsoft Sentinel に統合します。

- さまざまな脅威インテリジェンス プラットフォームおよびフィードに対して "データ コネクタ" を有効にして、Microsoft Sentinel に脅威インテリジェンスをインポートします。

- インポートされた脅威インテリジェンスを、[ログ] と Microsoft Sentinel の [脅威インテリジェンス] ページで表示および管理します。

- 脅威を検出し、インポートした脅威インテリジェンスに基づいて、組み込みの分析ルール テンプレートを使用してセキュリティのアラートとインシデントを生成します。

- 脅威インテリジェンス ブックを使用して、Microsoft Sentinel で、インポートした脅威インテリジェンスに関する重要な情報を視覚化します。

重要

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

Microsoft Sentinel で脅威インジケーターを表示する

Microsoft Sentinel 全体で脅威インテリジェンス インジケーターを使用する方法について説明します。

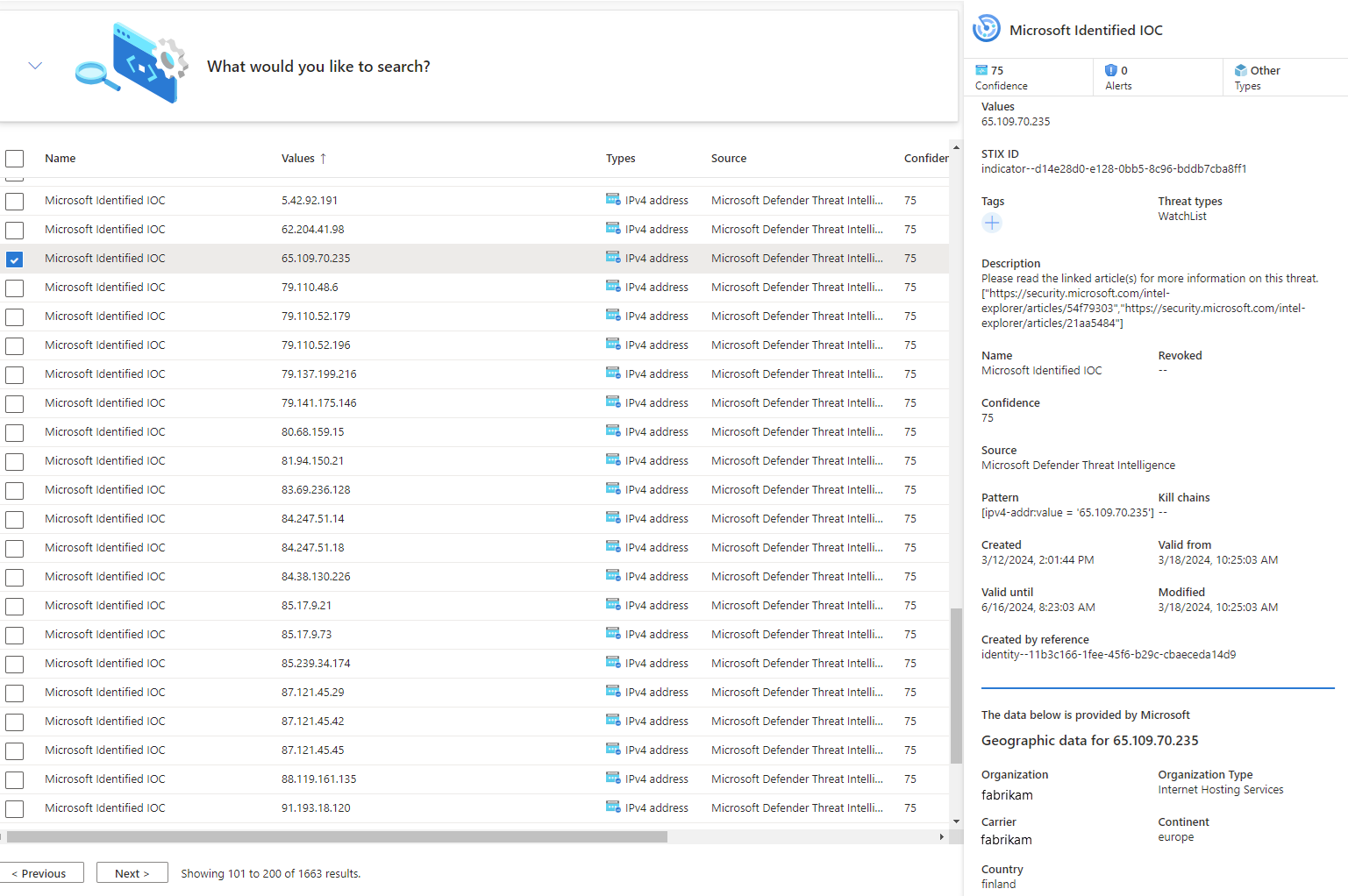

脅威インテリジェンス ページでインジケーターを検索して表示する

この手順では、Microsoft Sentinel のメイン メニューからアクセスできる [脅威インテリジェンス] ページでインジケーターを表示し、管理する方法について説明します。 [脅威インテリジェンス] ページを使用して、Log Analytics クエリを作成することなく、インポートした脅威インジケーターの並べ替え、フィルター処理、検索を行います。

[脅威インテリジェンス] ページで脅威インテリジェンス インジケーターを表示するには:

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[脅威インテリジェンス] を選びます。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[脅威インテリジェンス] を選びます。

グリッドから、詳細情報を表示するインジケーターを選択します。 インジケーターの情報には、信頼レベル、タグ、脅威の種類が含まれます。

Microsoft Sentinel のこのビューでは、最新バージョンのインジケーターのみが表示されます。 インジケーターがどのように更新されるかの詳細については、脅威インテリジェンスに関するページを参照してください。

IP およびドメイン名のインジケーターは、追加の GeoLocation および WhoIs データでエンリッチされています。 このデータは、選択したインジケーターが検出された場所を調査するためのより詳細なコンテキストを提供します。

次に例を示します。

重要

GeoLocation と WhoIs のエンリッチメントは現在プレビュー段階です。 Azure プレビューの追加の使用条件に関するページには、ベータ版、プレビュー版、または他のまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

ログでインジケーターを見つけて表示する

この手順では、使用されているソース フィードやコネクタに関係なく、インポートした脅威インジケーターを他の Microsoft Sentinel イベント データと一緒に Microsoft Sentinel の [ログ] 領域に表示する方法について説明します。

インポートした脅威インジケーターは、Microsoft Sentinel の ThreatIntelligenceIndicator テーブルに一覧表示されます。 このテーブルは、[分析] や [ブック] など、Microsoft Sentinel の他の場所で実行される脅威インテリジェンス クエリの基礎となります。

[ログ] で脅威インテリジェンス インジケーターを表示するには:

Azure portal の Microsoft Sentinel の場合、[全般] の下にある [ログ] を選びます。

Defender ポータルの Microsoft Sentinel では、[調査と応答]>[ハンティング]>[高度なハンティング] を選びます。

ThreatIntelligenceIndicatorテーブルは、Microsoft Sentinel グループの下にあります。テーブル名の横にある [データのプレビュー] アイコン (目) を選択します。 [クエリ エディターで表示] を選択して、このテーブルのレコードを表示するクエリを実行します。

結果は、次に示す脅威インジケーターのサンプルのようになります。

インジケーターの作成とタグ付け

脅威インテリジェンス ページを使用して、Microsoft Sentinel インターフェイス内で脅威インジケーターを直接作成し、インジケーターのタグ付けとセキュリティ調査に関連する新しいインジケーターの作成という 2 つの一般的な脅威インテリジェンス管理タスクを実行します。

新しいインジケーターを作成する

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[脅威インテリジェンス] を選びます。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[脅威インテリジェンス] を選びます。

ページの上部にあるメニュー バーで、[新規追加] を選択します。

インジケーターの種類を選択して、[新しいインジケーター] ペインのフォームに入力します。 必須フィールドにはアスタリスク (*) が付いています。

適用を選択します。 インジケーターがインジケーター一覧に追加され、[ログ] の

ThreatIntelligenceIndicatorテーブルにも送信されます。

脅威インジケーターのタグ付けと編集

タグ付けは、脅威インジケーターをグループ化して見つけやすくする簡単な方法です。 通常、特定のインシデントに関連するインジケーターに対して、またはインジケーターが特定の既知のアクターや既知の攻撃キャンペーンからの脅威を表している場合に、タグを適用できます。 操作対象のインジケーターを検索したら、それらに個別にタグを付けます。 インジケーターを複数選択し、1 つ以上のタグを一括でタグ付けします。 タグ付けは自由形式であるため、脅威インジケーター タグの標準的な名前付け規則を作成することをお勧めします。

Microsoft Sentinel では、Microsoft Sentinel で直接作成されたか、TIP や TAXII サーバーなどのパートナー ソースから取得されたかに関係なく、インジケーターを編集することもできます。 Microsoft Sentinel で作成されたインジケーターの場合、すべてのフィールドを編集できます。 パートナー ソースから取得したインジケーターの場合、タグ、Expiration date、Confidence、Revoked などの特定のフィールドのみが編集可能です。 いずれの場合も、[脅威インテリジェンス] ページには最新バージョンのインジケーターのみが表示されます。 インジケーターがどのように更新されるかの詳細については、脅威インテリジェンスに関するページを参照してください。

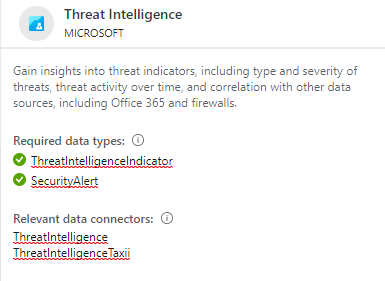

ブックを使用して脅威インテリジェンスに関する分析情報を得る

専用の Microsoft Sentinel ブックを使用して、Microsoft Sentinel で脅威インテリジェンスに関する重要な情報を視覚化できます。このブックは、ビジネス ニーズに応じてカスタマイズできます。

Microsoft Sentinel で提供される脅威インテリジェンス ブックを見つける方法と、ブックを編集してカスタマイズする方法の例を次に示します。

Azure portalから、Microsoft Sentinel に移動します。

いずれかの脅威インテリジェンス データ コネクタを使用して、脅威インジケーターをインポートしたワークスペースを選択します。

Microsoft Sentinel メニューの [脅威管理] セクションで、[ブック] を選択します。

脅威インテリジェンスというタイトルのブックを見つけます。

ThreatIntelligenceIndicatorテーブルにデータがあることを確認します。

[保存] を選択し、ブックを保存する Azure の場所を選択します。 この手順は、何らかの方法でブックを変更し、変更を保存する場合に必要です。

次に、[保存されたブックの表示] を選択して、表示および編集用にブックを開きます。

これで、テンプレートによって提供される既定のグラフが表示されます。 グラフを変更するには、ページの上部にある [編集] を選択して、ブックの編集モードを開始します。

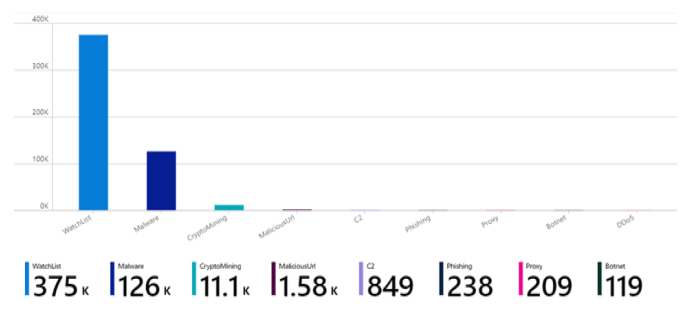

脅威の種類別に脅威インジケーターを示す新しいグラフを追加します。 ページの下部までスクロールし、 [クエリの追加] を選択します。

Log Analytics ワークスペースのログ クエリのテキスト ボックスに次のテキストを追加します。

ThreatIntelligenceIndicator | summarize count() by ThreatType前述の例で使用した次の項目の詳細については、Kusto ドキュメントを参照してください。

[視覚化] ドロップダウン メニューで、[横棒グラフ] を選択します。

[編集完了] を選択し、ブックの新しいグラフを表示します。

ブックには、Microsoft Sentinel のあらゆる側面に関する分析情報を提供する、強力な対話型ダッシュボードが用意されています。 ブックを使用して多くのタスクを実行できます。提供されているテンプレートは、優れた出発点となります。 テンプレートをカスタマイズするか、多数のデータ ソースを組み合わせて新しいダッシュボードを作成し、独自の方法でデータを視覚化できます。

Microsoft Sentinel ブックは Azure Monitor ブックに基づいているため、広範なドキュメントや多くのテンプレートを利用できます。 詳細については、「Azure Monitor ブックを使用した対話型レポートの作成」を参照してください。

また、GitHub 上に Azure Monitor ブックの充実したリソースがあり、他のテンプレートをダウンロードしたり、自分のテンプレートを投稿したりすることができます。

関連するコンテンツ

Microsoft Sentinel の脅威インテリジェンスに関するさらなる情報については、次の記事を参照してください。

- Microsoft Sentinel の脅威インテリジェンスについて。

- Microsoft Azure Sentinel を STIX、TAXII 脅威インテリジェンス フィードに接続する。

- Microsoft Sentinel と簡単に統合できる TIP、TAXII フィード、エンリッチメントを確認する。

KQL の詳細については、「Kusto 照会言語 (KQL) の概要」を参照してください。

その他のリソース: