[アーティクル] 10/15/2024

8 人の共同作成者

フィードバック

この記事の内容

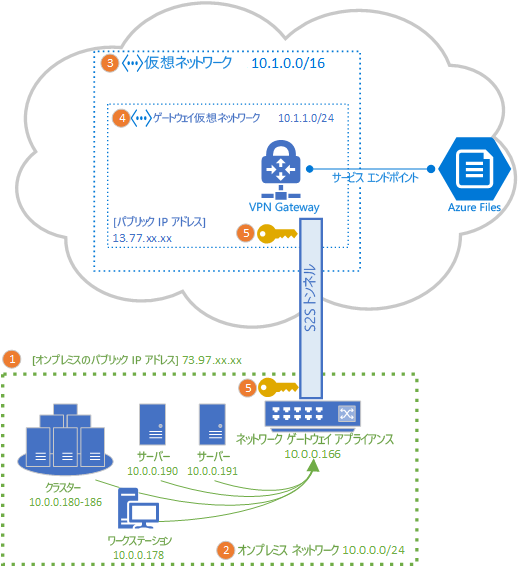

サイト間 (S2S) VPN 接続を使用すると、オープンなインターネット上にデータを送信することなく、オンプレミス ネットワークから Azure ファイル共有をマウントできます。 Azure VPN Gateway (VPN サービスを提供する Azure リソース) を使用して S2S VPN を設定できます。 VPN Gateway は、ストレージ アカウントやその他の Azure リソースと共にリソース グループにデプロイします。

このハウツー記事を読み進める前に、Azure Files で使用可能なネットワーク オプションの完全な説明について Azure Files のネットワークの概要 に関するページを参照することを強くお勧めします。

この記事では、Azure ファイル共有をオンプレミスに直接マウントするためにサイト間 VPN を構成する手順について詳細に説明します。 Azure File Sync の同期トラフィックを S2S VPN 経由でルーティングすることを検討している場合は、Azure File Sync のプロキシとファイアウォールの設定の構成 に関するページを参照してください。

適用対象

ファイル共有の種類

SMB

NFS

Standard ファイル共有 (GPv2)、LRS/ZRS

Standard ファイル共有 (GPv2)、GRS/GZRS

Premium ファイル共有 (FileStorage)、LRS/ZRS

前提条件

オンプレミスにマウントする Azure ファイル共有。 ストレージ アカウント内にデプロイされた Azure ファイル共有は、複数のファイル共有だけでなく、BLOB やキューなどのその他のストレージ リソースをデプロイできるストレージの共有プールを表す管理構造です。 Azure ファイル共有とストレージ アカウントをデプロイする方法の詳細については、「Azure ファイル共有を作成する 」を参照してください。

Azure VPN Gateway と互換性のある、オンプレミスのデータセンター内のネットワーク アプライアンスまたはサーバー。 Azure Files は、選択されたオンプレミス ネットワーク アプライアンスに依存しませんが、Azure VPN Gateway にはテスト済みのデバイスの一覧 が保持されています。 提供される機能、パフォーマンス特性、および管理機能はネットワーク アプライアンスによって異なるため、ネットワーク アプライアンスを選択する場合はこれらを考慮してください。

既存のネットワーク アプライアンスが存在しない場合、Windows Server には組み込みのサーバー ロールであるルーティングとリモート アクセス (RRAS) が含まれており、これをオンプレミス ネットワーク アプライアンスとして使用できます。 Windows Server でルーティングとリモート アクセスを構成する方法の詳細については、「RAS ゲートウェイ 」を参照してください。

仮想ネットワークをストレージ アカウントに追加する

ストレージ アカウントに新規または既存の仮想ネットワークを追加するには、次の手順に従ってください。

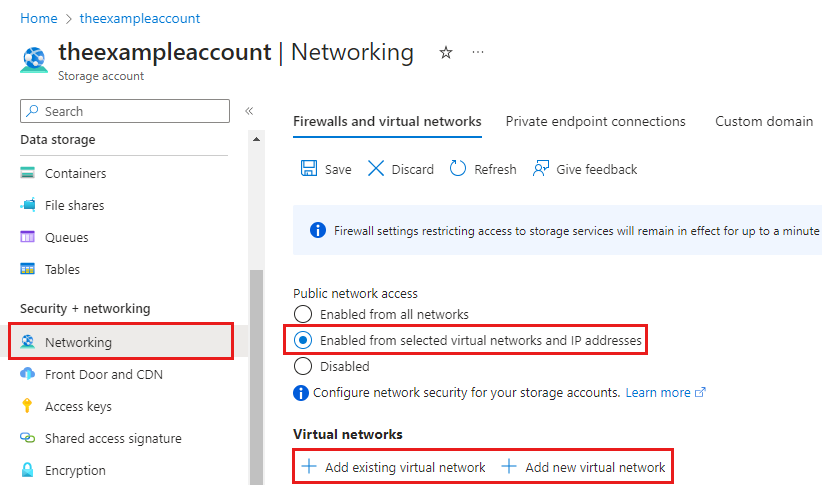

Azure portal にサインインし、オンプレミスにマウントする Azure ファイル共有を含むストレージ アカウントに移動します。

サービス メニューの [セキュリティとネットワーク] で [ネットワーク] を選択します。 ストレージ アカウントの作成時にそのアカウントに仮想ネットワークを追加していない限り、結果のウィンドウでは、[パブリック ネットワーク アクセス] の下に [すべてのネットワークから有効] ラジオ ボタンが選択されています。

仮想ネットワークを追加するには、[選択した仮想ネットワークと IP アドレスから有効] オプション ボタンを選択します。 [仮想ネットワーク] の小見出しで、[+ 既存の仮想ネットワークを追加] または [+ 新しい仮想ネットワークを追加] のどちらかを選択します。 新しい仮想ネットワークを作成すると、新しい Azure リソースが作成されます。 新規または既存の仮想ネットワーク リソースは、ストレージ アカウントと同じリージョンに存在する必要がありますが、同じリソース グループまたはサブスクリプションに存在する必要はありません。 ただし、仮想ネットワークをデプロイするリソース グループ、リージョン、サブスクリプションは、次の手順で仮想ネットワーク ゲートウェイをデプロイする場所と一致している必要があることに注意してください。

既存の仮想ネットワークを追加する場合は、まず仮想ネットワーク上にゲートウェイ サブネット を作成する必要があります。 その仮想ネットワークの 1 つ以上のサブネットを選択するよう要求されます。 新しい仮想ネットワークを作成する場合、作成プロセスの一環としてサブネットが作成されます。 後で、仮想ネットワークの Azure リソースの生成を通じてサブネットを追加できます。

仮想ネットワークへのパブリック ネットワーク アクセスをまだ有効にしていない場合は、Microsoft.Storage サービス エンドポイントを仮想ネットワークのサブネットに追加する必要があります。 ほとんどの場合は早く完了しますが、最大 15 分かかる場合があります。 この操作が完了するまで、そのストレージ アカウント内の Azure ファイル共有にはアクセスできません (VPN 接続経由を含む)。 サービス エンドポイントでは、仮想ネットワークからのトラフィックが、最適なパスを経由して Azure Storage サービスにルーティングされます。 サブネットと仮想ネットワークの ID も、各要求と一緒に転送されます。

ページの最上部で [保存] を選択します。

Azure にサインインします。

Connect-AzAccount

新しい仮想ネットワークとゲートウェイ サブネットを追加する場合は、次のスクリプトを実行します。 既存の仮想ネットワークがあり、それを使用したい場合は、この手順をスキップして手順 3 に進みます。 <your-subscription-id>、<resource-group>、<storage-account-name> は、必ず独自の値で置き換えてください。 必要に応じて、 $location と $vnetNameに独自の値を指定します。 -AddressPrefix パラメーターでは、仮想ネットワークとサブネットの IP アドレス ブロックを定義するため、それぞれを実際の値に置き換えます。

# Select subscription

$subscriptionId = "<your-subscription-id>"

Select-AzSubscription -SubscriptionId $subscriptionId

# Define parameters

$storageAccount = "<storage-account-name>"

$resourceGroup = "<resource-group>"

$location = "East US" # Change to desired Azure region

$vnetName = "myVNet"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

$subnetName = "GatewaySubnet"

$vnetAddressPrefix = "10.0.0.0/16" # Update this address as per your requirements

$subnetAddressPrefix = "10.0.0.0/24" # Update this address as per your requirements

# Set current storage account

Set-AzCurrentStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccount

# Define subnet configuration

$subnetConfig = New-AzVirtualNetworkSubnetConfig -Name $subnetName -AddressPrefix $subnetAddressPrefix

# Create a virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $resourceGroup -Location $location -AddressPrefix $vnetAddressPrefix -Subnet $subnetConfig

前の手順で、新しい仮想ネットワークとサブネットを作成済みの場合は、この手順はスキップしてください。 既存の仮想ネットワークがあり、それを使用したい場合は、仮想ネットワーク ゲートウェイをデプロイする前に、仮想ネットワーク上に ゲートウェイ サブネット を作成する必要があります。

既存の仮想ネットワークにゲートウェイ サブネットを追加するには、次のスクリプトを実行します。 <your-subscription-id>、<resource-group>、<virtual-network-name> は、必ず独自の値で置き換えてください。 $subnetAddressPrefix パラメーターはサブネットの IP アドレス ブロックを定義するため、ご自身の要件に従って、この IP アドレスを置き換えます。

# Select subscription

$subscriptionId = "<your-subscription-id>"

Select-AzSubscription -SubscriptionId $subscriptionId

# Define parameters

$storageAccount = "<storage-account-name>"

$resourceGroup = "<resource-group>"

$vnetName = "<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

$subnetName = "GatewaySubnet"

$subnetAddressPrefix = "10.0.0.0/24" # Update this address as per your requirements

# Set current storage account

Set-AzCurrentStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccount

# Get the virtual network

$vnet = Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $resourceGroup

# Add the gateway subnet

Add-AzVirtualNetworkSubnetConfig -Name $subnetName -VirtualNetwork $vnet -AddressPrefix $subnetAddressPrefix

# Apply the configuration to the virtual network

Set-AzVirtualNetwork -VirtualNetwork $vnet

特定の仮想ネットワークからのトラフィックのみを許可するには、Update-AzStorageAccountNetworkRuleSet コマンドを使用し、-DefaultAction パラメーターを「Deny」に設定します。

Update-AzStorageAccountNetworkRuleSet -ResourceGroupName $resourceGroup -Name $storageAccount -DefaultAction Deny

仮想ネットワークとサブネット上で、Microsoft.Storage サービス エンドポイントを有効にします。 ほとんどの場合は早く完了しますが、最大 15 分かかる場合があります。 この操作が完了するまで、そのストレージ アカウント内の Azure ファイル共有にはアクセスできません (VPN 接続経由を含む)。 サービス エンドポイントでは、仮想ネットワークからのトラフィックが、最適なパスを経由して Azure Storage サービスにルーティングされます。 サブネットと仮想ネットワークの ID も、各要求と一緒に転送されます。

Get-AzVirtualNetwork -ResourceGroupName $resourceGroup -Name $vnetName | Set-AzVirtualNetworkSubnetConfig -Name $subnetName -AddressPrefix $subnetAddressPrefix -ServiceEndpoint "Microsoft.Storage.Global" | Set-AzVirtualNetwork

仮想ネットワークとサブネット向けにネットワーク ルールを追加します。

$subnet = Get-AzVirtualNetwork -ResourceGroupName $resourceGroup -Name $vnetName | Get-AzVirtualNetworkSubnetConfig -Name $subnetName

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroup -Name $storageAccount -VirtualNetworkResourceId $subnet.Id

Azure にサインインします。

az login

新しい仮想ネットワークとゲートウェイ サブネットを追加する場合は、次のスクリプトを実行します。 既存の仮想ネットワークがあり、それを使用したい場合は、この手順をスキップして手順 3 に進みます。 <your-subscription-id>、<storage-account-name>、<resource-group> は、必ず独自の値で置き換えてください。 <virtual-network-name> は、作成する新しい仮想ネットワークの名前に置き換えます。 --address-prefix パラメーターと --subnet-prefixes パラメーターは、仮想ネットワークとサブネットの IP アドレス ブロックを定義するため、それぞれを実際の値に置き換えます。 仮想ネットワークは、リソース グループと同じリージョンに作成されます。

# Set your subscription

az account set --subscription "<your-subscription-id>"

# Define parameters

storageAccount="<storage-account-name>"

resourceGroup="<resource-group>"

vnetName="<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

subnetName="GatewaySubnet"

vnetAddressPrefix="10.0.0.0/16" # Update this address per your requirements

subnetAddressPrefix="10.0.0.0/24" # Update this address per your requirements

# Create a virtual network and subnet

az network vnet create \

--resource-group $resourceGroup \

--name $vnetName \

--address-prefix $vnetAddressPrefix \

--subnet-name $subnetName \

--subnet-prefixes $subnetAddressPrefix

前の手順で、新しい仮想ネットワークとサブネットを作成済みの場合は、この手順はスキップしてください。 既存の仮想ネットワークがあり、それを使用したい場合は、仮想ネットワーク ゲートウェイをデプロイする前に、仮想ネットワーク上に ゲートウェイ サブネット を作成する必要があります。

既存の仮想ネットワークにゲートウェイ サブネットを追加するには、次のスクリプトを実行します。 <your-subscription-id>、<resource-group>、<virtual-network-name> は、必ず独自の値で置き換えてください。 --address-prefixes パラメーターはサブネットの IP アドレス ブロックを定義するため、必要に応じて IP アドレス ブロックを置き換えます。

# Set your subscription

az account set --subscription "<your-subscription-id>"

# Define parameters

storageAccount="<storage-account-name>"

resourceGroup="<resource-group>"

vnetName="<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

subnetName="GatewaySubnet"

subnetAddressPrefix="10.0.0.0/24" # Update this address per your requirements

# Create the gateway subnet

az network vnet subnet create \

--resource-group $resourceGroup \

--vnet-name $vnetName \

--name $subnetName \

--address-prefixes $subnetAddressPrefix

特定の仮想ネットワークからのトラフィックのみを許可するには、az storage account update コマンドを使用し、--default-action パラメーターを「Deny」に設定します。

az storage account update --resource-group $resourceGroup --name $storageAccount --default-action Deny

仮想ネットワークとサブネット上で、Microsoft.Storage サービス エンドポイントを有効にします。 ほとんどの場合は早く完了しますが、最大 15 分かかる場合があります。 この操作が完了するまで、そのストレージ アカウント内の Azure ファイル共有にはアクセスできません (VPN 接続経由を含む)。 サービス エンドポイントでは、仮想ネットワークからのトラフィックが、最適なパスを経由して Azure Storage サービスにルーティングされます。 サブネットと仮想ネットワークの ID も、各要求と一緒に転送されます。

az network vnet subnet update --resource-group $resourceGroup --vnet-name $vnetName --name $subnetName --service-endpoints "Microsoft.Storage.Global"

仮想ネットワークとサブネット向けにネットワーク ルールを追加します。

subnetid=$(az network vnet subnet show --resource-group $resourceGroup --vnet-name $vnetName --name $subnetName --query id --output tsv)

az storage account network-rule add --resource-group $resourceGroup --account-name $storageAccount --subnet $subnetid

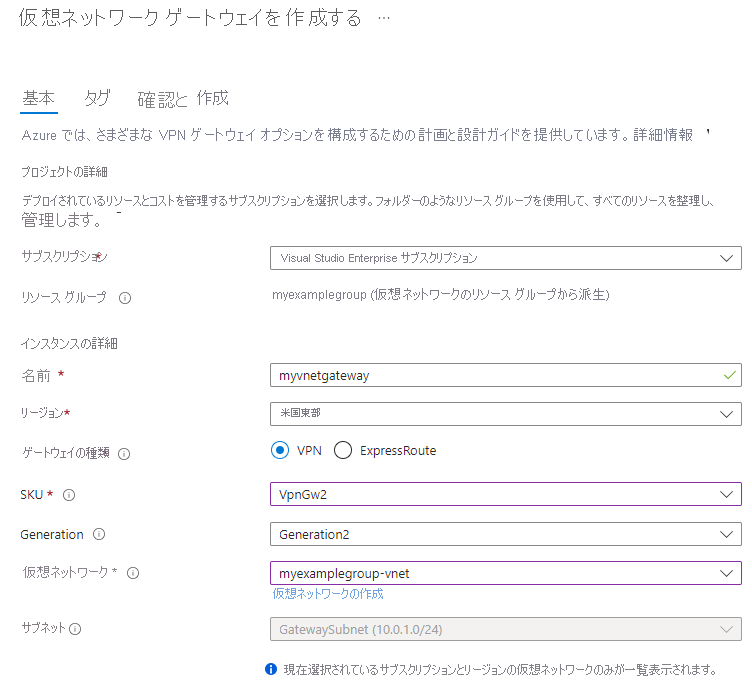

仮想ネットワーク ゲートウェイをデプロイする

仮想ネットワーク ゲートウェイをデプロイするには、これらの手順に従います。

Azure portal の上部にある検索ボックスで、仮想ネットワーク ゲートウェイ を検索して選びます。 [仮想ネットワーク ゲートウェイ] ページが表示されるはずです。 ページの上部にある [+ 作成] を選びます。

[基本] タブで、 [プロジェクトの詳細] と [インスタンスの詳細] の各値を入力します。 この仮想ネットワーク ゲートウェイは、仮想ネットワークを含むリソース グループと同じサブスクリプションおよびリージョン内にある必要があります。

サブスクリプション :使用するサブスクリプションをドロップダウンから選択します。リソース グループ :この設定は、このページで仮想ネットワークを選択すると自動入力されます。[名前] : 仮想ネットワーク ゲートウェイの名前を指定します。 ゲートウェイの名前付けは、ゲートウェイ サブネットの名前付けと同じではありません。 作成する仮想ネットワーク ゲートウェイ オブジェクトの名前です。リージョン : このリソースを作成するリージョンを選択します。 仮想ネットワーク ゲートウェイのリージョンは、仮想ネットワークと同じにする必要があります。ゲートウェイの種類 : [VPN] を選択します。 VPN Gateway では、仮想ネットワーク ゲートウェイの種類として VPN を使用します。SKU : 使用する機能をサポートするゲートウェイ SKU をドロップダウンから選択します。 SKU は、許可されるサイト間トンネルの数と VPN の目的のパフォーマンスを制御します。 ゲートウェイ SKU を参照してください。 IKEv2 認証 (ルート ベース VPN) を使用する場合は、Basic SKU を使わないでください。世代 : 使用する世代を選択します。 Generation2 SKU を使用することをお勧めします。 詳細については、「ゲートウェイの SKU 」を参照してください。仮想ネットワーク : ドロップダウンから、前の手順でストレージ アカウントに追加した仮想ネットワークを選択します。サブネット : このフィールドは淡色表示され、作成したゲートウェイ サブネットの名前とその IP アドレス範囲の一覧が表示されているはずです。 代わりに、[ゲートウェイ サブネットのアドレス範囲] フィールドとテキスト ボックスが表示される場合は、まだ仮想ネットワークにゲートウェイ サブネットを構成してありません。

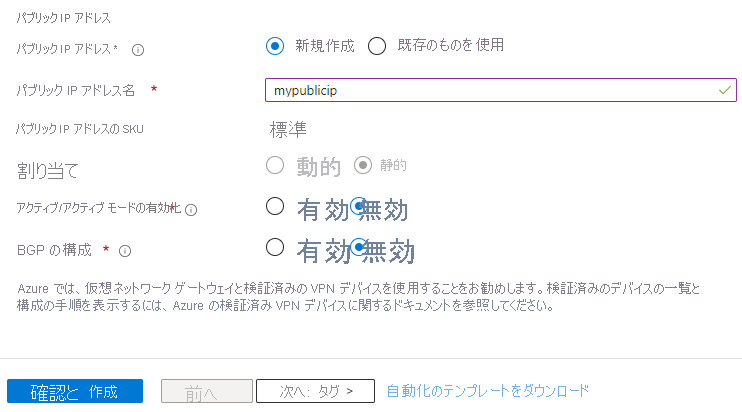

仮想ネットワーク ゲートウェイに関連付けられる [パブリック IP アドレス] の値を指定します。 このパブリック IP アドレスは、仮想ネットワーク ゲートウェイが作成されるときに、このオブジェクトに割り当てられます。 プライマリ パブリック IP アドレスが変わるのは、ゲートウェイが削除され、再度作成されたときのみです。 これは、サイズ変更、リセット、その他の内部メンテナンスやアップグレードを行っても変わりません。

[パブリック IP アドレス] : インターネットに公開される仮想ネットワーク ゲートウェイの IP アドレス。 おそらく、新しい IP アドレスを作成する必要がありますが、既存の未使用の IP アドレスを使用することもできます。 [新規作成] を選択した場合は、仮想ネットワーク ゲートウェイと同じリソース グループ内に新しい IP アドレス Azure リソースが作成され、[パブリック IP アドレス名] は新しく作成された IP アドレスの名前になります。 [既存のものを使用] を選択した場合は、既存の未使用の IP アドレスを選択する必要があります。パブリック IP アドレス名 :このテキスト ボックスに、パブリック IP アドレス インスタンスの名前を入力します。パブリック IP アドレス SKU : 設定が自動的に選択されます。割り当て : 通常、割り当ては自動的に選択され、[動的] または [静的] のいずれかになります。[アクティブ/アクティブ モードの有効化] : [無効] を選びます。 アクティブ/アクティブ ゲートウェイ構成を作成する場合にのみ、この設定を有効にします。 アクティブ/アクティブ モードの詳細については、「高可用性のクロスプレミス接続および VNet 間接続 」を参照してください。[BGP の構成] : 構成で特に Border Gateway Protocol が必要ない限り、[無効] を選びます。 この設定が必要である場合、既定の ASN は 65515 です。ただし、この値は変わる場合があります。 この設定の詳細については、「BGP と Azure VPN Gateway について 」を参照してください。

[確認と作成] を選択して検証を実行します。 検証に合格したら、[作成] を選んで仮想ネットワーク ゲートウェイをデプロイします。 デプロイの完了までに最大で 45 分かかる場合があります。

最初に、パブリック IP アドレスを要求します。 既存の未使用の IP アドレスがあり、それを使用したい場合には、この手順をスキップできます。 <resource-group> をリソース グループ名に置き換え、仮想ネットワークに使用したのと同じ Azure リージョンを指定します。

$gwpip = New-AzPublicIpAddress -Name "mypublicip" -ResourceGroupName "<resource-group>" -Location "East US" -AllocationMethod Static -Sku Standard

次に、使用するサブネットとパブリック IP アドレスを定義して、ゲートウェイ IP アドレス構成を作成します。 VPN Gateway のパブリック IP アドレスがインターネットに公開されます。 <virtual-network-name> と <resource-group> を独自の値に置き換えます。

$vnet = Get-AzVirtualNetwork -Name <virtual-network-name> -ResourceGroupName <resource-group>

$subnet = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet

$gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig -SubnetId $subnet.Id -PublicIpAddressId $gwpip.Id

次のスクリプトを実行して VPN Gateway を作成します。

<resource-group> は、仮想ネットワークと同じリソース グループに置き換えます。 使用したい機能をサポートする ゲートウェイ SKU を指定します。 ゲートウェイ SKU は、許可されるサイト間トンネルの数と、VPN で目的とされるパフォーマンスを制御します。 Generation 2 SKU の使用が推奨されます。 IKEv2 認証 (ルート ベース VPN) を使用する場合は、Basic SKU を使わないでください。

New-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroupName <resource-group> -Location "East US" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration Generation2

Border Gateway Protocol (BGP) や Active-Active などの他の機能を含めることもできます。 New-AzVirtualNetworkGateway コマンドレットのドキュメントを参照してください。 BGP が必要である場合、既定の ASN は 65515 です。ただし、この値は変更することができます。

指定したゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合があります。 Get-AzVirtualNetworkGateway コマンドレットを使用して VPN ゲートウェイを表示できます。

Get-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroup <resource-group>

最初に、パブリック IP アドレスを要求します。 既存の未使用の IP アドレスがあり、それを使用したい場合には、この手順をスキップできます。 <resource-group> はご自分のリソース グループ名に置き換えます。

az network public-ip create -n mypublicip -g <resource-group>

次のスクリプトを実行して VPN Gateway を作成します。 指定するゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合があります。

<resource-group> は、仮想ネットワークと同じリソース グループに置き換えます。 使用したい機能をサポートする ゲートウェイ SKU を指定します。 ゲートウェイ SKU は、許可されるサイト間トンネルの数と、VPN で目的とされるパフォーマンスを制御します。 Generation 2 SKU の使用が推奨されます。 IKEv2 認証 (ルート ベース VPN) を使用する場合は、Basic SKU を使わないでください。

az network vnet-gateway create -n MyVnetGateway -l eastus --public-ip-address mypublicip -g <resource-group> --vnet <virtual-network-name> --gateway-type Vpn --sku VpnGw2 --vpn-gateway-generation Generation2 --no-wait

--no-wait パラメーターは、ゲートウェイをバックグラウンドで作成するためのものです。 これは、VPN ゲートウェイがすぐに作成されるという意味ではありません。

次のコマンドを使用して、VPN Gateway を表示できます。 VPN Gateway が完全にデプロイされていない場合は、エラー メッセージが表示されます。

az network vnet-gateway show -n MyVnetGateway -g <resource-group>

オンプレミスのゲートウェイ用のローカル ネットワーク ゲートウェイを作成する

ローカル ネットワーク ゲートウェイは、オンプレミス ネットワーク アプライアンスを表す Azure リソースです。 これは、ストレージ アカウント、仮想ネットワーク、および仮想ネットワーク ゲートウェイと共にデプロイされる Azure リソースですが、ストレージ アカウントと同じリソース グループまたはサブスクリプションに存在する必要はありません。 ローカル ネットワーク ゲートウェイを作成するには、この手順に従ってください。

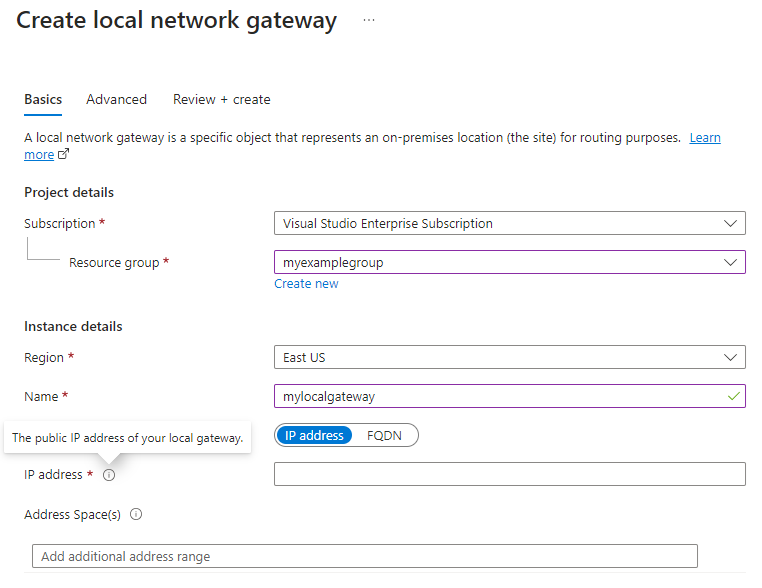

Azure portal の上部にある検索ボックスで、ローカル ネットワーク ゲートウェイ を検索して選びます。 [ローカル ネットワーク ゲートウェイ] ページが表示されるはずです。 ページの上部にある [+ 作成] を選びます。

[基本] タブで、 [プロジェクトの詳細] と [インスタンスの詳細] の各値を入力します。

[サブスクリプション] : 目的の Azure サブスクリプション。 これは、仮想ネットワーク ゲートウェイまたはストレージ アカウントに使用されるサブスクリプションと一致している必要はありません。[リソース グループ] : 目的のリソース グループ。 また、仮想ネットワーク ゲートウェイまたはストレージ アカウントに使用されるリソース グループと一致している必要はありません。

[リージョン] : ローカル ネットワーク ゲートウェイ リソースを作成する Azure リージョン。 これは、仮想ネットワーク ゲートウェイとストレージ アカウントのために選択したリージョンと一致している必要があります。[名前] : ローカル ネットワーク ゲートウェイの Azure リソースの名前。 この名前には、管理に役立つ任意の名前を指定できます。エンドポイント : IP アドレス を選択したままにします。[IP アドレス] : オンプレミスのローカル ゲートウェイのパブリック IP アドレス。[アドレス空間] : このローカル ネットワーク ゲートウェイが表すネットワークのアドレス範囲。 たとえば、192.168.0.0/16 です。 複数のアドレス空間範囲を追加する場合は、指定する範囲が、接続先の他のネットワークの範囲と重複しないようにしてください。 BGP 対応接続でこのローカル ネットワーク ゲートウェイを使用する予定の場合、宣言する必要がある最小プレフィックスは、VPN デバイス上の BGP ピア IP アドレスのホスト アドレスです。

組織で BGP が必要な場合は、[詳細] タブを選択して BGP 設定を構成します。 詳細については、「BGP と Azure VPN Gateway について 」を参照してください。

[確認と作成] を選択して検証を実行します。 検証に合格したら、[作成] を選んでローカル ネットワーク ゲートウェイを作成します。

次のコマンドを実行して、新しいローカル ネットワーク ゲートウェイを作成してください。 <resource-group> は、実際の値に置き換えてください。

-AddressPrefix パラメーターでは、このローカル ネットワーク ゲートウェイが表すアドレス範囲、もしくはネットワークの範囲を指定します。 複数のアドレス空間範囲を追加する場合は、指定する範囲が、接続先の他のネットワークの範囲と重複しないようにしてください。

New-AzLocalNetworkGateway -Name MyLocalGateway -Location "East US" -AddressPrefix @('10.101.0.0/24','10.101.1.0/24') -GatewayIpAddress "5.4.3.2" -ResourceGroupName <resource-group>

次のコマンドを実行して、新しいローカル ネットワーク ゲートウェイを作成してください。 <resource-group> は、実際の値に置き換えてください。

--local-address-prefixes パラメーターでは、このローカル ネットワーク ゲートウェイが表すアドレス範囲、もしくはネットワークの範囲を指定します。 複数のアドレス空間範囲を追加する場合は、指定する範囲が、接続先の他のネットワークの範囲と重複しないようにしてください。

az network local-gateway create --gateway-ip-address 5.4.3.2 --name MyLocalGateway -g <resource-group> --local-address-prefixes 10.101.0.0/24 10.101.1.0/24

オンプレミス ネットワーク アプライアンスを構成するための具体的な手順は、組織が選択したネットワーク アプライアンスによって異なります。

ネットワーク アプライアンスを構成する際には、次のアイテムが必要です。

共有キー。 これは、サイト間 VPN 接続を作成するときに指定するのと同じ共有キーです。 この例では、"abc123" などの基本的な共有キーを使用します。 組織のセキュリティ要件に準拠した、より複雑なキーを生成して使用することをお勧めします。

仮想ネットワーク ゲートウェイのパブリック IP アドレス。 PowerShell を使用して、仮想ネットワーク ゲートウェイのパブリック IP アドレスを検索するには、次のコマンドを実行します。 この例では、mypublicip は前の手順で作成したパブリック IP アドレス リソースの名前です。

Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

ご利用の VPN デバイスによっては、VPN デバイス構成スクリプトをダウンロードできる場合があります。 詳細については、VPN デバイス構成スクリプトのダウンロード に関するページを参照してください。

次のリンクには、構成の詳細についての情報が掲載されています。

サイト間接続を作成する

S2S VPN のデプロイを完了するには、オンプレミス ネットワーク アプライアンス (ローカル ネットワーク ゲートウェイ リソースによって表されます) と Azure 仮想ネットワーク ゲートウェイの間の接続を作成する必要があります。 これを行うには、以下の手順を実行します。

作成した仮想ネットワーク ゲートウェイに移動します。 仮想ネットワーク ゲートウェイの目次で、[設定] > [接続] を選択し、[+ 追加] を選択します。

[基本] タブで、 [プロジェクトの詳細] と [インスタンスの詳細] の各値を入力します。

[サブスクリプション] : 目的の Azure サブスクリプション。[リソース グループ] : 目的のリソース グループ。

[接続の種類] : これはサイト間接続であるため、ドロップダウン リストで [サイト間 (IPsec)] を選択します。[名前] : 接続の名前。 仮想ネットワーク ゲートウェイは複数の接続をホストできるため、この特定の接続を区別する、管理に役立つ名前を選択します。リージョン : 仮想ネットワーク ゲートウェイとストレージ アカウントのために選択したリージョンと一致している必要があります。

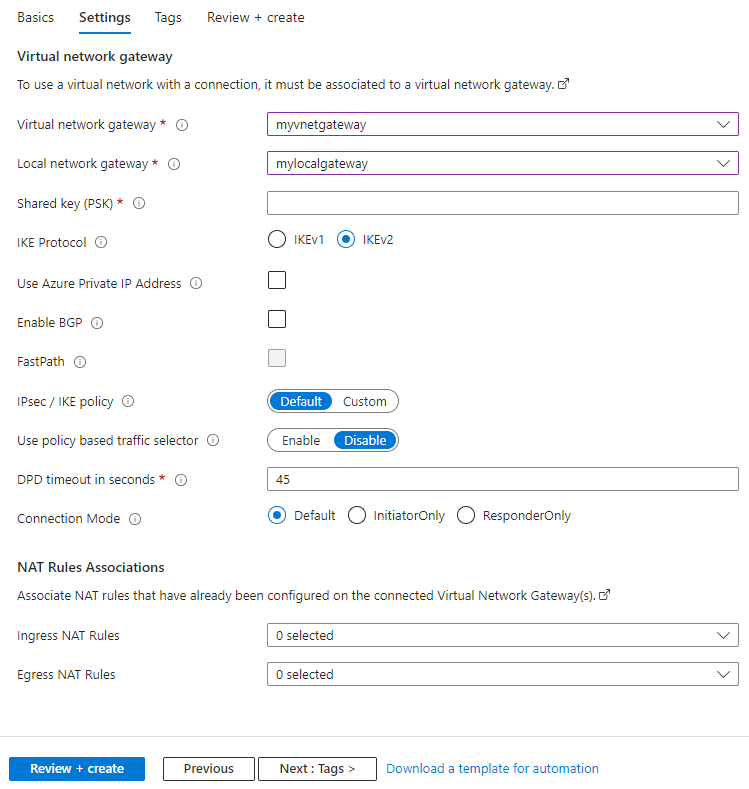

[設定] タブで、次の情報を指定します。

[仮想ネットワーク ゲートウェイ] : 作成した仮想ネットワーク ゲートウェイを選択します。[ローカル ネットワーク ゲートウェイ] : 作成したローカル ネットワーク ゲートウェイを選択します。[共有キー (PSK)] : 接続の暗号化を確立するために使用される、文字と数字の組み合わせ。 仮想ネットワーク ゲートウェイとローカル ネットワーク ゲートウェイの両方で同じ共有キーを使用する必要があります。 ゲートウェイ デバイスに設定されていない場合は、ここで作成し、それをそのデバイスに指定することができます。[IKE プロトコル] : VPN デバイスに応じて、ポリシー ベース VPN の場合は IKEv1 を選択し、ルート ベース VPN の場合は IKEv2 を選択します。 2 種類の VPN ゲートウェイの詳細については、「ポリシー ベースおよびルート ベースの VPN ゲートウェイについて 」を参照してください。[Azure プライベート IP アドレスを使用] : このオプションをオンにすると、Azure プライベート IP を使用して IPsec VPN 接続を確立できます。 このオプションを使用するには、VPN ゲートウェイでプライベート IP のサポートが設定されている必要があります。 これは、AZ ゲートウェイの SKU でのみサポートされます。[BGP を有効にする] : 組織でこの設定が特に必要ない限り、オフのままにしておいてください。[カスタム BGP アドレスを有効にする] : 組織でこの設定が特に必要ない限り、オフのままにしておいてください。[FastPath] : FastPath の目的は、お使いのオンプレミス ネットワークと仮想ネットワークの間のデータ パスのパフォーマンスを向上させることです。 詳細情報。 [IPsec / IKE ポリシー] : 接続のためにネゴシエートされる IPsec / IKE ポリシー。 組織でカスタム ポリシーが必要でない限り、[無効] を選択したままにしてください。 詳細情報。 [ポリシー ベースのトラフィック セレクターを使用する] : Azure VPN ゲートウェイをオンプレミスのポリシー ベースの VPN ファイアウォールに接続するように構成する必要がない限り、無効のままにします。 このフィールドを有効にする場合は、オンプレミス ネットワーク (ローカル ネットワーク ゲートウェイ) プレフィックスと Azure Virtual Network プレフィックスのすべての組み合わせに対応するトラフィック セレクターが VPN デバイスに定義されている必要があります (any-to-any は不可)。 たとえば、オンプレミス ネットワークのプレフィックスが 10.1.0.0/16 と 10.2.0.0/16 で、仮想ネットワークのプレフィックスが 192.168.0.0/16 と 172.16.0.0/16 である場合、次のトラフィック セレクターを指定する必要があります。

10.1.0.0/16 <====> 192.168.0.0/16

10.1.0.0/16 <====> 172.16.0.0/16

10.2.0.0/16 <====> 192.168.0.0/16

10.2.0.0/16 <====> 172.16.0.0/16

[DPD タイムアウト (秒)] : 接続のデッド ピア検出のタイムアウト (秒)。 このプロパティの推奨値および既定値は 45 秒です。接続モード : 接続モードは、接続を開始できるゲートウェイを決定するために使われます。 この値が次のように設定されている場合:

既定 : Azure とオンプレミスの VPN ゲートウェイの両方で接続を開始できます。ResponderOnly : Azure VPN ゲートウェイは接続を開始しません。 オンプレミス VPN ゲートウェイが接続を開始する必要があります。InitiatorOnly : Azure VPN ゲートウェイは接続を開始し、オンプレミス VPN ゲートウェイからの接続試行を拒否します。

[確認と作成] を選択して検証を実行します。 検証に合格したら、[作成] を選択して接続を作成します。 仮想ネットワーク ゲートウェイの [接続] ページで、接続が正常に作成されていることを確認できます。

次のコマンドを実行して、仮想ネットワーク ゲートウェイとオンプレミス デバイスとの間に、サイト間 VPN 接続を作成します。 サンプルの値は必ず実際の値に変更してください。 共有キーは、VPN デバイスの構成に使用したものと同じ値にする必要があります。 サイト間 VPN の -ConnectionType は IPsec です。

その他のオプションについては、New-AzVirtualNetworkGatewayConnection コマンドレットのドキュメントを参照してください。

変数を設定します。

$gateway1 = Get-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroupName <resource-group>

$local = Get-AzLocalNetworkGateway -Name MyLocalGateway -ResourceGroupName <resource-group>

VPN 接続を作成します。

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName <resource-group> `

-Location 'East US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -SharedKey 'abc123'

しばらくすると、接続が確立されます。 VPN 接続は、次のコマンドを実行することで検証できます。 プロンプトが表示されたら、"A" を選択して "すべて" (All) を実行します。

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName <resource-group>

接続の状態が "接続済み" と表示されます。

次のコマンドを実行して、仮想ネットワーク ゲートウェイとオンプレミス デバイスとの間に、サイト間 VPN 接続を作成します。 サンプルの値は必ず実際の値に変更してください。 共有キーは、VPN デバイスの構成に使用したものと同じ値にする必要があります。

その他のオプションについては、az network vnet create コマンドのドキュメントを参照してください。

az network vpn-connection create --name VNet1toSite1 --resource-group <resource-group> --vnet-gateway1 MyVnetGateway -l eastus --shared-key abc123 --local-gateway MyLocalGateway

しばらくすると、接続が確立されます。 VPN 接続は、次のコマンドを実行することで検証できます。 接続が確立中の場合は、接続状態は "Connecting" と表示されます。 接続が確立されると、状態は "Connected" に変更されます。

az network vpn-connection show --name VNet1toSite1 --resource-group <resource-group>

Azure ファイル共有をマウントする

S2S VPN の構成の最後の手順では、それが Azure Files に対して機能することを確認します。 これは、オンプレミスの Azure ファイル共有をマウントすることによって行うことができます。 OS ごとのマウント手順については、次を参照してください。

関連項目