Essential8 多要素認証

この記事では、Microsoft ID プラットフォームを使用した多要素認証のためのオーストラリアサイバー セキュリティ センター (ACSC) Essential Eight Maturity Model を実現するための方法について詳しくは、こちらの記事をご覧ください。

ACSC Essential8 多要素認証ガイドラインを追求する理由

MFA は、敵対者がデバイスやネットワークにアクセスして機密情報にアクセスするのを防ぐために、organizationが実装できる最も効果的なコントロールの 1 つです。 MFA を正しく実装すると、敵対者が正当な資格情報を盗んでネットワーク上でさらに悪意のあるアクティビティを行うのがより困難になる可能性があります。 その有効性により、MFA は、サイバー セキュリティ インシデントを軽減するための ACSC のサイバー セキュリティ インシデント の軽減戦略から得た重要な 8 の 1 つです。

敵対者は、ネットワークを侵害するときに、正当なユーザーまたは管理者の資格情報を盗もうとすることが多い。 これらの資格情報を使用すると、ネットワークに簡単に伝達し、他の悪用なしで悪意のあるアクティビティを実行できるため、検出の可能性が低くなります。 また、敵対者は、仮想プライベート ネットワーク (VPN) を含むリモート アクセス ソリューションの資格情報を取得しようとします。これらのアクセスは、アクティビティをさらにマスクし、検出される可能性を減らすことができます。

MFA が正しく実装されると、敵対者が資格情報の完全なセットを盗むのがより困難になります。 多要素認証では、ユーザーが 2 番目の要素への物理的なアクセス権を持っていることを証明する必要があります。 持っているもの (物理トークン、スマートカード、電話、またはソフトウェア証明書) または (指紋や虹彩スキャンなどの生体認証) です。

認証の基本

多要素認証のための ACSC Essential 8 成熟度モデルは、国立標準技術研究所 (NIST) の特別出版物 800-63 B デジタル ID ガイドライン: 認証とライフサイクル管理 に関する文書に基づいています。

次の記事では、多要素認証の概念と、NIST 認証の種類がMicrosoft Entra認証方法にどのようにマップされるかについて説明します。

Authenticator の種類

ACSC は、 多要素認証 (MFA) に関する一般的な実装に関する質問に関する Essential8 Maturity Model FAQ の認証子の種類に対処します。

- Windows Hello for Businessは、生体認証 (ユーザーが認識しているもの) または PIN (ユーザーが知っているもの) を使用します。 デバイスのトラステッド プラットフォーム モジュール (ユーザーが持っているもの) に関連付けられているキーまたは証明書のロックを解除するには。 詳細については、「Windows Hello for Business概要」を参照してください。

ACSC による MFA に関するその他の参考資料は、NIST SP800-63 B デジタル ID ガイドライン: 認証とライフサイクル管理に関する文書のセクション 5.1.1 ~ 5.1.9 を参照するための重要な 8 つの成熟度モデルに関する FAQ です。 これらのセクションでは、認証子の種類に関する詳細情報を提供します。 これらの型は、ユーザーが知っているもの、ユーザーが持っているもの、ユーザーが知っているもの、またはユーザーが知っているものでロックを解除するために使用できます。 ACSC では、「 多要素認証の実装」でさらにアドバイスを提供しています。

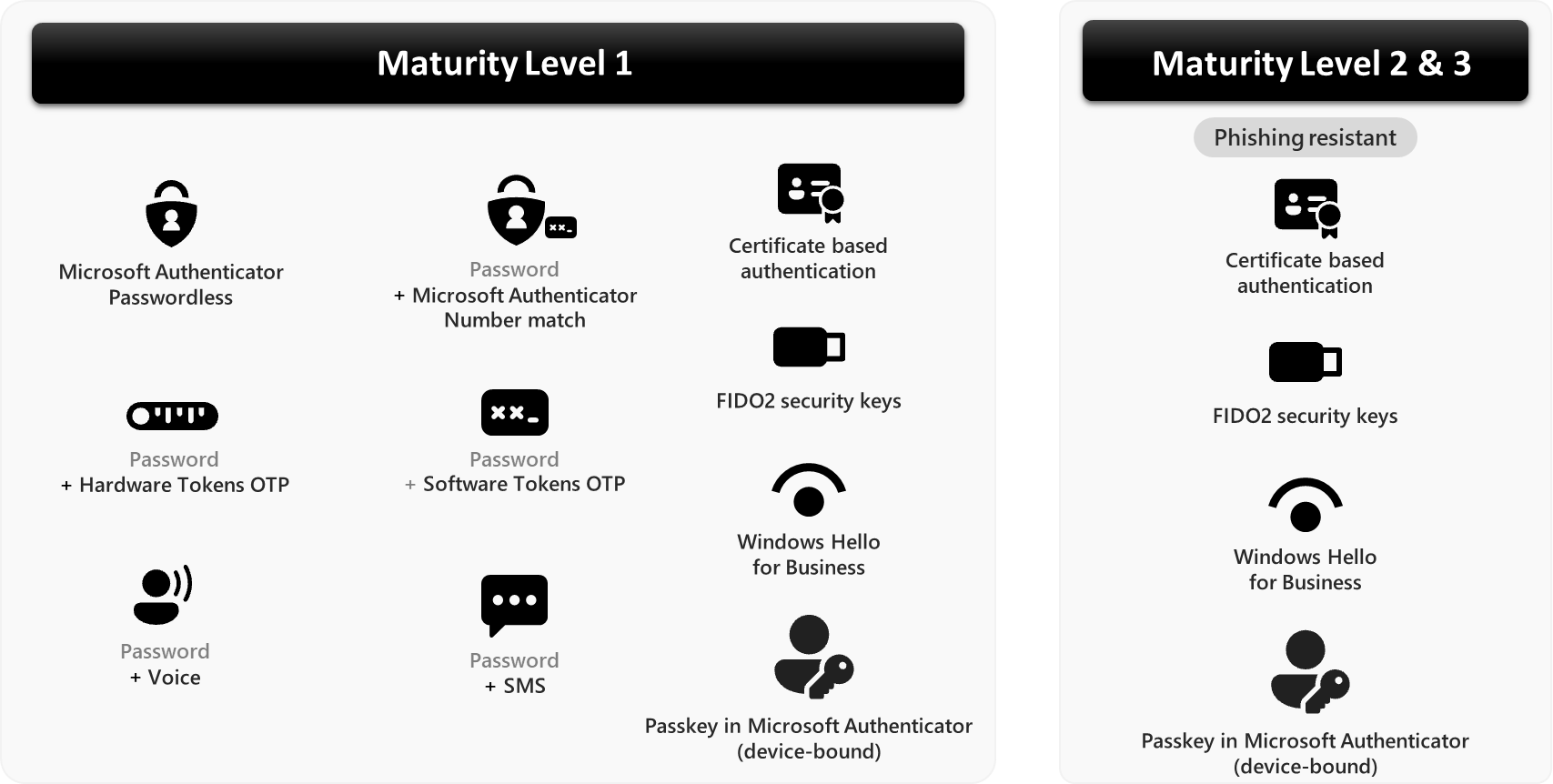

フィッシングに対する耐性

成熟度レベル 2 と 3 を満たすすべてのMicrosoft Entra認証方法では、認証対象の特定のセッションに認証子の出力をバインドする暗号化認証子が使用されます。 公開キーが検証者に認識されている要求者によって制御される秘密キーを使用して、このバインドを実行します。 これは、成熟度レベル 2 と 3 のフィッシング耐性要件を満たします。

NIST によると、アウトオブバンドや OTP (ワンタイム ピン) 認証子など、認証子の出力を手動で入力する認証子は、検証者の偽装耐性とは見なされません。 その理由は、手動エントリが認証対象の特定のセッションに認証子の出力をバインドしないためです。 中間者攻撃では、偽装検証者は、OTP 認証子の出力を検証者に再生し、正常に認証を行う可能性があります。

その結果、サインイン サーバーがユーザーであることを暗号化によって検証しない認証子は、フィッシングされる可能性があります。

許可される認証子の種類

各成熟度レベルで許可されるキー認証子の種類の概要。