PSPF に対するオーストラリア政府のコンプライアンスのための秘密度ラベルのグループとサイトの構成

この記事では、SharePoint サイトとMicrosoft Teamsの秘密度ラベルを有効にする Microsoft Purview グループとサイト構成の使用に関するガイダンスを提供します。 その目的は、オーストラリア政府の組織が、 保護セキュリティ ポリシー フレームワーク (PSPF) と 情報セキュリティ マニュアル (ISM) に記載されている要件に従いながら、これらのサービスのセキュリティの機密情報を保護する能力を高めるのに役立ちます。

グループとサイトの設定は、ラベル スコープを構成するときに秘密度ラベルに対して有効にすることができます。 これらの設定を使用すると、SharePoint サイト Teams や Microsoft 365 グループなどの場所に秘密度ラベルを適用できます。

グループとサイトの構成により、ラベルが適用された場所に対して次のコントロールを一貫して適用できます。

- 場所の視覚的なマーキング

- 場所のプライバシー設定

- 場所のゲスト メンバーシップのアクセス許可

- 位置情報共有オプション

- 場所の条件付きアクセス要件 (デバイス管理または完全な条件付きアクセス ポリシーに基づく)

- 秘密度の高いラベル付けされた項目が低い秘密度の場所に移動されたときにトリガーされる場所データの場所外アラート

グループとサイトのラベル構成を有効にすると、新しく作成された SharePoint サイトまたは Teams で構成されたラベル ポリシー オプションが機能します。 ユーザーがこれらのアイテムに対して必須のラベル付けを必要とするラベル ポリシーの範囲内にある場合、ユーザーが新しい SharePoint サイトまたは Microsoft 365 グループを作成するたびに、秘密度ラベルを選択する必要があります。

これらの設定は、ポリシーが場所の秘密度に比例して構成されるため、 保護セキュリティ ポリシー フレームワーク (PSPF) ポリシー 8 コア要件 C と一致します。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 コア要件 C (v2018.6) | これらの情報保持の値、重要度、および機密性に比例した運用制御を実装します。 |

これらの設定は、ユーザーが SharePoint サイトや Teams などの場所にファイルや電子メールを識別するための要件を拡張するため、PSPF Policy 8 Core 要件 A とサポート要件 1 とも一致します。

| 要件 | 詳細 |

|---|---|

| コア要件 A とサポート要件 1: 情報保有の識別 (v2018.6) | 発信元は、生成される情報が公式の情報 (公式レコードとして使用される) かどうか、およびその情報がセキュリティで分類されているかどうかを判断する必要があります。 |

これらの設定は、ファイルやメールから SharePoint サイト、Teams、および Microsoft 365 グループにマーキング要件を拡張するため、サポート要件 4 とも一致します。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 サポート要件 4 - マーキング情報 (v2018.6) | 発信者は、該当する保護マーキングを使用して、電子メールを含む機密情報とセキュリティの機密情報を明確に識別する必要があります。 |

注:

選択したラベルを場所内に作成されたアイテムに自動的に適用するには、[ SharePoint の既定のラベル付け] オプションを 使用します。

SharePoint の場所とアイテムの秘密度

秘密度ラベルが SharePoint の場所に適用されると、サイトの上部に表示される視覚的なマーキングによって、場所の機密性がユーザーに示されます。 この情報は、サイト内の情報が配布に適しているかどうかを判断するのに役立ちます。

SharePoint サイトに適用されるラベルは、サイト所有者または SharePoint 管理者によって変更されます。

ヒント

SharePoint ドキュメント ライブラリのビューは、アイテムに適用される秘密度ラベルを表示するように変更できます。 この機能は、場所がずれている可能性がある場所のアイテムを識別するのに役立ちます。

SharePoint ディレクトリ内のファイル アイコンをカスタマイズして、共有制限の対象となるラベル付きアイテムまたはポリシー ヒントが構成されているアイテムのアイコン マーカーを表示できます。 これら 2 つの構成は、ドキュメント ライブラリで作業するユーザーに異なるマーキング アプローチを提供するために、機密性の高いセキュリティ分類と保護されたセキュリティ分類の公式に合わせて調整されています。 以下に例を示します。

![]()

共有オプションの制限の詳細については、「 セキュリティの機密情報の共有を禁止する」を参照してください。

Teams の場所とアイテムの機密性

SharePoint と同様に、ラベル付けポリシーのスコープ内にあるユーザーによって作成された新しい Teams には、そのポリシーの要件が適用されます。これにより、ラベルの選択が必要になる場合があります。

Teams に適用されるラベルは、チームの所有者、Teams 管理者、またはチームの基になる Microsoft 365 グループを介してMicrosoft Entra ID管理者によって変更されます。

SharePoint と同様に、Teams ファイル ビューを変更して、ユーザーがアイテムの機密性を明確に示すことができます。

Microsoft 365 グループの秘密度

グループとサイトの構成では、Microsoft 365 グループに適用されるポリシー ラベルが適用されます。 Microsoft 365 グループは、Teams および SharePoint チーム サイトのメンバーシップ サービスとして使用されます。 この機能には、Microsoft 365 環境内のその他の用途があります。 たとえば、グループ メールボックスの背後にあるメンバーシップ サービスとして使用されます。 これは、ユーザーの自己管理を可能にする従来の Exchange 配布Listsからの進歩であり、メールボックスに直接配信されるグループ メッセージをサブスクライブまたはサブスクライブ解除する機能です。

グループ メールボックスにラベルを適用すると、存在する必要があるか、グループ メンバーと共有しても安全なコンテンツの機密性を明確に示すことができます。 その他のコントロールは、より高い感度のコンテンツの配布を制限するように構成することもできます。

グループとサイトの構成を必要とするラベル

グループとサイトの構成は、すべてのラベルに適用できない場合があり、調整が必要です。 たとえば、情報管理マーカー (IM) は、場所よりも個々の項目に関連します。 類推すると、場所に適用されるラベルは、ロック可能なキャビネットまたは安全に適用されるコンテナー クラスに似ています。 コンテナーには、含まれている情報を保護するための一連のコントロールが付属していますが、必ずしもラベルごとにコンテナーが必要なわけではありません。 ラベルのさまざまな組み合わせでマークされた項目 (OFFICIAL Sensitive、関連するすべての IMM、その他のサブラベルなど) は、同じレベルの保護が適用された同じコンテナー内に存在する可能性があります。 コンテナー内の個々の項目には、コンテナーのラベルを含むラベルのバリエーションを適用できます。

この方法でグループとサイトの構成を処理する場合、グループとサイトに適用するためにカテゴリごとに 1 つのラベルのみが必要になる場合があります。 これは、IMM が適用されていないラベルである可能性があります。 グループとサイトの設定が特定のラベルに対してのみ有効になっている場合、これらの場所へのアプリケーションで使用できるのは、それらのラベルのみです。 次の表は、オーストラリア政府のコンテキストの例です。

| 機密ラベル | グループとサイトの構成 | SharePoint と Teams へのアプリケーションで使用できます |

|---|---|---|

| 非公式の | オン | 選択 |

| 公式 | オン | 選択 |

| OFFICIAL Sensitive | Off | |

| - OFFICIAL Sensitive | オン | 選択 |

| - 公式の機密性の高い個人のプライバシー | Off | |

| - OFFICIAL 機密の法的特権 | Off | |

| - OFFICIAL Sensitive Legislative Secrecy | Off | |

| - 公式機密国家キャビネット | Off |

この構成では、 OFFICIAL Sensitive とラベル付けされた場所には 、OFFICIAL: Personal Privacy、Legal Privilege、および法的秘密の IMM に関連する情報を含む機密情報が含まれている必要があります。

代替構成が必要であり、これを決定するために適切なビジネス分析を完了する必要がある場合があります。 たとえば、さまざまな制御を PROTECTED 法的特権の場所に適用する必要がある政府機関は、このラベルに対してグループとサイトの構成を有効にすることを望む場合があります。 また、これらの項目に対する変更のラベル変更の理由を記録する必要がある場合もあります。 このような場合、PROTECTED 法的特権ラベルは、サブラベルではなく完全なラベルである必要があります。 また、 PROTECTED 法的特権 から PROTECTED への変更ラベルを秘密度の低下として識別できるように、他の PROTECTED カテゴリの上に配置する必要もあります。 次の表は、オーストラリア政府のコンテキストでのこの例です。

| 機密ラベル | グループとサイトの構成 | SharePoint と Teams へのアプリケーションで使用できます |

|---|---|---|

| 保護 | Off | |

| -保護 | オン | 選択 |

| - 保護された個人のプライバシー | Off | |

| - PROTECTED 立法の秘密 | Off | |

| - 保護キャビネット | Off | |

| PROTECTED 法的特権 | オン | 選択 |

グループとサイトの統合の有効化

グループとサイトの設定をラベルに適用するには、organizationのオプションを有効にする必要があります。 このプロセスには、セキュリティ & コンプライアンス PowerShell の使用が含まれます。 このプロセスの詳細については、「秘密度ラベルをグループに割り当てる - Microsoft Entra |Microsoft Learn。

PowerShell を使用してグループとサイトの設定が正常に有効になると、この構成を選択するオプションがラベル構成内で使用できるようになります。

ラベルのプライバシー設定

グループとサイトの構成で使用できる最初のオプションはプライバシーです。 この設定により、組織は Microsoft 365 グループ (グループ メールボックスを含む)、Teams、SharePoint サイトにプライバシー設定を適用できます。 プライバシーは、パブリック、プライベート、またはなしに設定できます。

プライバシー設定は、PSPF ポリシー 9 要件 2 に関連します。これは、 知っておくべきこと の原則に関連します。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 9 要件 2 - 機密情報と機密情報とリソースへのアクセスを制限する (v2018.6) | 不正な開示のリスクを軽減するには、機密性の高いセキュリティの機密情報やリソースへのアクセスが、知る必要があるユーザーにのみ提供されるようにする必要があります。 |

パブリックのプライバシー設定を使用すると、organization内のすべてのユーザーがグループに参加したり、グループコンテンツにアクセスしたりできます。 この設定は、UNOFFICIAL ラベルに適している場合があります。

ラベルのプライバシーを none に設定すると、グループ所有者は適切なプライバシー設定を柔軟に決定できます。

OFFICIAL コンテンツの場合、PSPF Policy 8 では、知る必要がある原則が推奨されますが、必須ではないことが示されています。 OFFICIAL ラベルは、配布を目的とした多数のアイテムに適用される可能性があります。 したがって、OFFICIALグループの所有者にプライバシーを決定する柔軟性を与える。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 Annex A – OFFICIAL 情報の最低限の保護と処理要件 (v2018.6) | 公式情報には、知る必要がある原則をお勧めします。 |

OFFICIAL の場合: 機密情報と保護された情報には、知る必要がある原則が適用されます。 プライバシー オプションは プライベートに設定する必要があります。 これにより、含まれている情報が、知る必要がなく、すべてのメンバーシップの追加に対してグループ所有者の責任を負うユーザーがアクセスできないようにすることができます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 Annex A – OFFICIAL の最小保護と処理要件: 機密情報 (v2018.6) | 知る必要がある原則は、すべての OFFICIAL: 機密情報に適用されます。 |

| PSPF ポリシー 8 Annex A – PROTECTED 情報の最低限の保護と処理要件 (v2018.6) | 知る必要がある原則は、すべての PROTECTED 情報に適用されます。 |

ゲスト アクセスの構成

秘密度ラベルを使用してゲスト アクセスを制御するためのオプションは単純な構成ですが、目的の方法は、organizationの構成とその広範な外部コラボレーション要件によって異なります。 このため、高い外部コラボレーション制御の要件を持つ組織と、制御ニーズの低い組織に対する特定のアドバイスがあります。

高い外部コラボレーション制御

高い外部コラボレーション制御を持つ組織には、Microsoft 365 環境への外部アクセスを厳密に管理する厳格な構成が必要です。 このような組織では、次の構成が行われます。

- ディレクトリ オブジェクトへのゲスト アクセスを制限するための制限。

- "ゲスト招待者" のアクセス許可が付与されているユーザーを除き、ゲストを招待するユーザーの機能を制限する制限。

- ゲストの招待を、事前に承認されたドメインのみに制限する制限。

- 多要素認証 (MFA) の使用とゲスト アクセスの使用条件への同意を必要とする条件付きアクセス ポリシー。

- ゲストの承認ワークフロー。ゲスト のセキュリティクリアランスのチェックや"知る必要がある" の確認が含まれます。

- アクセスが不要になったときに、アクセス レビューを使用してゲスト アカウントを監査し、環境からゲストを削除する継続的なゲスト管理プロセス。

また、組織は、パートナーシップの各側の管理義務を概説する外部組織と契約を結びます。

高い外部コラボレーション制御に関連する要件は次のとおりです。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 コア要件 C (v2018.6) | これらの情報保持の値、重要度、および機密性に比例した運用制御を実装します。 |

| PSPF ポリシー 8 Annex A – PROTECTED 情報の最低限の保護と処理要件 (v2018.6) | PROTECTED 情報への継続的なアクセスには、ベースライン セキュリティ クリアランス (最小) が必要です。 |

| PSPF ポリシー 9 要件 1 - 情報とリソースを共有するための正式な契約 (v2018.6) | セキュリティの機密情報またはリソースを政府の外部の人またはorganizationに開示する場合、エンティティは、契約や行為などの契約または取り決めを行い、情報の使用方法と保護方法を管理する必要があります。 |

| PSPF ポリシー 9 要件 3a - 継続的なアクセス セキュリティの機密情報とリソース (v2018.6) | エンティティは、セキュリティの機密情報またはリソースへの継続的なアクセスを必要とするユーザーが、セキュリティを適切なレベルにクリアするようにする必要があります。 |

前のコントロールの一覧を実装した組織は、PROTECTED を含むすべてのラベルに対してゲスト アクセスと外部コラボレーションを有効にすることができます (ゲストクリアランスが適切なレベルで取得され、維持されている場合)。

低い外部コラボレーション制御

外部コラボレーション コントロールが低く、以前のコントロールの一覧を実装していない組織では、次の点に注意してください。

- 承認された組織のみにゲスト招待を制限しないでください。

- ゲストのセキュリティクリアランスのチェックを含むゲスト承認ワークフローはありません。

- アクセス レビューの使用など、継続的なゲスト管理のプロセスはありません。

このような組織では、保護されたコンテンツへのゲスト アクセスを有効にすることは適切ではありません。運用上の制御とプロセスにより、適切なセキュリティクリアランスが有効になっていないことが保証されます。

外部ユーザー アクセス設定にラベルを付ける

[外部ユーザー アクセス] 設定は、ラベルが適用された Microsoft 365 グループ (Teams を含む) にゲストを追加できるかどうかを制御します。

高い外部コラボレーション制御を持つ組織は、すべてのラベルでこの設定を有効にして、全体のゲスト コラボレーションを許可できます。

制御が低いユーザーは、UNOFFICIAL サイト、OFFICIAL サイト、Teams、およびグループに対してのみこのオプションを有効にできます。

テナント内でゲスト コラボレーションを使用しない組織では、この設定をオフにし、さらに Entra 内のゲスト アクセス設定を無効にする必要があります。

重要

Entra で構成されたゲスト テナント設定は、常にラベルベースの構成よりも優先されます。

Entra の環境でゲストが有効になっていない場合、ラベルからの外部ユーザー アクセス設定は無関係であり、無視されます。

グループとサイトの設定の例で提供される外部アクセス設定は、(PSPF Policy 8 Core Requirement C に従って) 場所の秘密度に比例した運用制御を示しています。

ラベル共有の構成

ラベル グループとサイトの設定を使用すると、場所に適用されたラベルに基づいて一貫した構成共有設定が有効になります。

organizationの既定値 (許容される最小値の設定) は、構成された SharePoint 共有設定から取得されます。 管理者は、サイトで個別に制限の厳しい設定を構成したり、サイトに適用された秘密度ラベルに基づいて構成したりできます。

秘密度ラベルに基づく構成の利点は、機密性の高い場所が、organizationの既定値を継承するのではなく、ラベルベースの構成を介して不適切な共有から保護されるという利点があります。

ラベルベースの共有コントロールでは、次のオプションを使用できます。

- 誰でも 、ラベル付けされた場所からアイテムを共有し、認証や承認なしでリンクを受け取ったユーザーがアクセスできるようにします。 このリンクの種類の "知る必要がある" が有効になっていないことを確認します。

- 新規ゲストと既存のゲスト は、リンクにアクセスする前にゲストを認証する必要があります。また、アクセス時にゲスト アカウントを作成するためにも使用できます。 このオプションは、高い外部コラボレーション制御を求めている組織には推奨されません。

- 既存のゲストは、ラベル付き場所のアイテムを、organizationのディレクトリに既に存在するゲスト アカウントと共有できます。 このオプションは、認証と承認を提供する多くの状況に適しています。 このオプションは、 高い外部コラボレーション制御を求める組織に推奨されます。

- organization内のユーザーのみが共有を内部ユーザーのみに制限します。

一般的なデプロイは、低秘密度の場所に対して選択された [新規ゲストと既存のゲスト] オプションから始まり、PROTECTED の場所など、高い感度を得るために "organization内のユーザーのみ" に進んでいます。 高い外部コラボレーション 制御を持つ組織は、すべてのラベルに [既存のゲスト] オプションを使用します。

外部アクセス設定と同様に、 グループとサイトの設定の例 で提供される構成例は、場所の秘密度に比例した運用制御を示すように設計されています (PSPF ポリシー 8 コア要件 C に従います)。

organizationがラベル付けされた場所からの共有をさらに制限したい場合は、PowerShell を使用して高度な機能を有効にして、サイトまたはチーム メンバーが使用できる共有オプションを制御できます。 この構成は、PSPF ポリシー 9 要件 2 に合わせて PROTECTED ラベルに適用できます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 9 要件 2 - 機密情報と機密情報とリソースへのアクセスを制限する (v2018.6) | 不正な開示のリスクを軽減するには、機密性の高いセキュリティの機密情報やリソースへのアクセスが、知る必要があるユーザーにのみ提供されるようにする必要があります。 |

このオプションを使用すると、メンバーに代わってすべての共有アクティビティを完了するか、メンバーシップを拡張してサイトまたはチームに含まれる情報へのアクセスを提供する必要があるため、チームの所有者は、PROTECTED の場所に格納されているコンテンツへのユーザー アクセスを制御できます。

これらの機能は、次の PowerShell を使用して構成できます。

Set-Label -Identity <Label_GUID> -AdvancedSettings @{MembersCanShare="MemberShareNone"}

MembersCanShare オプションの詳細については、「Microsoft Teams、Microsoft 365 グループ、および SharePoint サイトで秘密度ラベルを使用する」を参照してください。

条件付きアクセス

Microsoft Entra IDの条件付きアクセス ポリシーは、Entra 認証とアクセス制御を使用するサービスへのアクセスを制御するための制御を提供します。 条件付きアクセス ポリシーは、特定の条件を評価して、SharePoint、Teams、Microsoft 365 などの特定のサービスへのアクセスが許可されているか、または許可されていないかを判断します。 条件付きアクセス ポリシーの既定の機能では、特定のグループまたはサイト レベルへのアクセスをより詳細に制御することはできません。

秘密度ラベルの条件付きアクセス構成を使用すると、場所 (サイトまたはチーム) に適用されるラベルとユーザー アクセスの要件を調整できます。 これにより、標準の条件付きアクセスを介して実現できるよりも詳細なレベルの制御が提供されます。ほとんどの状況では、サインイン時またはサービスへの接続時にチェックされます。

条件付きアクセス サインインの要件に加えて、秘密度ラベル固有の条件付きアクセス要件が適用されます。 たとえば、条件付きアクセス ポリシーで次のことが必要な場合です。

- ユーザーの認証。

- ユーザーは多要素認証 (MFA) を使用して ID を確認します。

- ユーザーはマネージド デバイス上にある必要があります。

これらの条件がすべて true の場合、マネージド デバイスも必要なラベルベースのポリシーでは、サインイン時にトリガーされる条件付きアクセス ポリシーによってこの要件が満たされるため、ほとんど価値がありません。

ただし、ユーザーは、一部の場所 (UNOFFICIAL や OFFICIAL など) をアンマネージド デバイス経由で認証およびアクセスできる場合があります。 その後、管理対象デバイスを必要とするように構成された、より機密性の高い場所 (OFFICIAL: Sensitive など) にアクセスしようとすると、アクセスがブロックされます。 これらの機能を使用すると、機密性の高い場所にアクセスするために使用されるこのようなデバイスのリスクに対するorganizationを開かずに、個人用モバイル デバイスまたはホーム コンピューター経由でレベルのアクセスを有効にすることで、リモート作業を許可できます。

多くのグループとサイトの構成オプションと同様に、これらのコントロールは、場所の機密性に基づいてアクセス制限を適用できるため、PSPF Policy 8 Core Requirement C に関連付けることができます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 コア要件 C (v2018.6) | これらの情報保持の値、重要度、および機密性に比例した運用制御を実装します。 |

さらに、この一連の制御は、情報へのアクセスを制限し、知る必要があることを確認するのに役立ちますので、PSPF ポリシー 9 要件 2 も適用されます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 9 要件 2 - 機密情報と機密情報とリソースへのアクセスを制限する (v2018.6) | 不正な開示のリスクを軽減するには、機密性の高いセキュリティの機密情報やリソースへのアクセスが、知る必要があるユーザーにのみ提供されるようにする必要があります。 |

グループとサイトの設定で使用できる条件付きアクセス構成カテゴリは 2 つあります。これは次のとおりです。

- アンマネージド デバイスの制限

- 認証コンテキスト

アンマネージド デバイスの制限

アンマネージド デバイスは、Intune デバイス管理プラットフォームに登録されていないデバイス、またはMicrosoft Entra IDに参加していないデバイスです。 管理されていないデバイスを識別すると、環境に接続するデバイスが認識されていること、ユーザーが組織のアカウントで認証されていること、および基本的なデバイス要件のセットが設定されていることを確認するのに役立ちます。 これらの要件を満たしていないデバイスは、その要件よりもリスクが高いと見なすことができます。

参加済みデバイスMicrosoft Entra ID詳細については、「Azure AD 参加済みデバイスとは」を参照してください。

秘密度ラベルにアンマネージド デバイス オプションを構成すると、ラベル付き SharePoint サイトまたは Teams を、アンマネージド デバイスを対象とする条件付きアクセス ポリシーにリンクし、"アプリによって適用される制限" を適用できます。

使用可能な構成オプションは 3 つあります。

- デスクトップ アプリ、モバイル アプリ、Web からのフル アクセスを許可する: このオプションを使用すると、アンマネージド デバイスはラベル付き場所に制限なしでアクセスできます。 これにより、ユーザーはこれらの場所から管理されていないデバイスにファイルをダウンロードできます。これにより、他のコントロールが設定されていないとデータが失われる可能性があります。 このため、一部の組織では、機密性の低い場所でのみこれを有効にすることを選択できます。

- 制限付きの Web 専用アクセスを許可する: このオプションを使用すると、アンマネージド デバイスは Web ブラウザー経由でのみラベル付けされた場所にアクセスできます。 これらの Web のみのセッションでは、ファイルをダウンロードまたは印刷する機能を削除することもできます。攻撃者が簡単にアクセスしたり、誤って閲覧したりする可能性のある場所に機密情報をダウンロードして保存しないようにすることで、知る必要があることを確認できます。

- アクセスをブロックする: このオプションを使用すると、ラベルが適用された場所へのアンマネージド デバイス アクセスをブロックできます。

認証コンテキスト

組織がラベル付けされた場所に、純粋にデバイス管理状態に基づくものよりも詳細な制御を適用する必要があるシナリオがいくつかあります。 認証コンテキスト を使用すると、ラベル付きの場所を使用して、完全に機能する条件付きアクセス ポリシーを調整できます。

認証コンテキストは、基本的には "オブジェクト" であり、条件付きアクセス ポリシーを秘密度ラベルとリンクするために使用されます。 ラベル付きサイトにアクセスしようとすると、リンクされた条件付きアクセス ポリシーがトリガーされ、その要件が適用されます。

認証コンテキストの利点は次のとおりです。

- これにより、場所の機密性に基づいて完全な条件付きアクセス ポリシーを一貫して適用できます。

- 完全な条件付きアクセス ポリシーをきめ細かく制御することで、ユーザーまたはグループベースの除外、場所、IP ベースの制限など、よりニッチなシナリオに対応できます。

認証コンテキストとそれに関連付けられている条件付きアクセス ポリシーは、ラベルにリンクする前に、Microsoft Entra ID内に作成する必要があります。

最小限の処理保護との連携

PSPF ポリシー 8 Annex A には、政府の施設外での情報の使用と保存のために実施する必要があるコントロールの一覧が含まれています。

これらの付録には、マネージド (セキュリティ保護された状態) デバイスとアンマネージド (セキュリティ保護されていない状態) デバイスの定義と、承認された非政府デバイスの使用に関するステートメントが含まれます。これは複雑です。 これらの付録の詳細については、 保護セキュリティ ポリシー フレームワーク (PSPF) を参照してください。

"他のすべてのモバイル デバイス" カテゴリに分類される、認証されていない非移行デバイスの使用について:

| 要件 | 詳細 |

|---|---|

| PSPF Policy 8 Annex B - 政府が発行するモバイル デバイスの最小保護と処理要件 (v2018.6) | その他のすべてのモバイル デバイス - エンティティによって所有、発行、または承認されていないデバイス。 これらのデバイスは、政府公式の機密情報またはより高い情報へのアクセス、処理、保存、または通信を許可してはなりません。 |

次に、PSPF Policy 8 Core 要件 C (秘密度に比例する制御) に合わせてラベルベースの条件付きアクセス ポリシーを構成する方法の例を示します。 この例では、一般的な条件付きアクセス ポリシーが、認証コンテキストを介してラベル付けされた場所に適用される可能性がある場所ベースの制御の前に、サービスへの認証/アクセスでトリガーされるユーザーに適用されることを示しています。

| Label | 条件付きアクセス設定 |

|---|---|

| 非公式の | フル アクセスを許可します。 |

| 公式 | フル アクセスを許可します。 |

| OFFICIAL: Sensitive | すべてのアンマネージド デバイスでのアクセスをブロックします。 |

| 保護 | 次の認証コンテキストにリンクします。 - マネージド デバイスが必要です。 - 承認されたユーザーのグループのメンバーシップが必要です。 - 信頼できる場所からのアクセスが必要です。 |

データが所定の位置から外れるアラート

グループとサイトの構成を介して場所にラベルを適用すると、データの場所外アラートが有効になります。

管理者が場所にラベルを適用すると、その場所が適用されたラベルまでのアイテムの保存に適していることを確認します。 場所が "OFFICIAL: Sensitive" として構成されている場合は、"OFFICIAL: Sensitive" までのすべてのラベルの項目と、同じグループ内に存在する可能性があるサブラベルを含めることができます。

PROTECTED 項目が "OFFICIAL: Sensitive" の場所に移動された場合、これはデータスピルであり、修復が必要です。これは、場所外のアラートが重要な場所です。

このようなイベントが発生した場合:

- アクションはブロックされません。これは、再分類やその他の必要なビジネス プロセスが原因である可能性があるため、重要です。

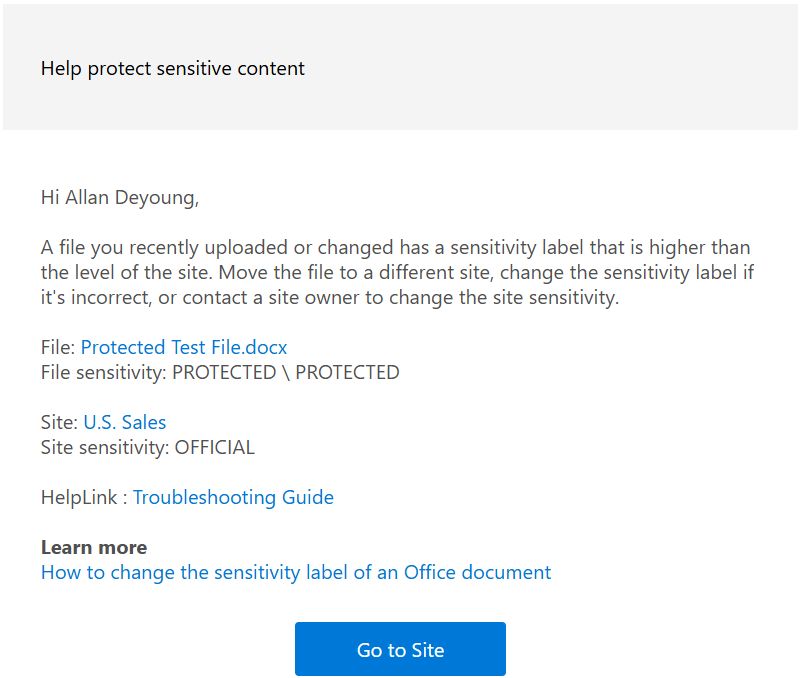

- 互換性のない秘密度ラベルが検出されたアラートがユーザーに送信されます。これにより、問題に関する教育を試み、アイテム、アイテムの場所へのリンクを提供し、さらに支援のために URL に誘導できます。

- アラートが SharePoint サイトの管理者に送信され、インシデントが通知されます。 必要に応じて、メール フロー ルールまたは同様の構成を実装して、これらのアラートをセキュリティ チームに送信できます。

- "検出されたドキュメントの秘密度の不一致" 監査ログ イベントが生成されます。

このようなアクションが発生したときにユーザーに送信されるアラートの例を次に示します。

ヒント

これらの通知で提供される HelpLink URL は、次の方法で構成できます。

Set-SPOTenant –LabelMismatchEmailHelpLink “URL”

データの場所がずれたアラートは、次のように注意深く監視する必要があります。

- 知る必要がある原則は、PROTECTED または OFFICIAL の場合に準拠するのが難しい場合があります。機密性の高い項目は、機密性の低いコンテナーに移動されます。たとえば、プライバシー構成がより許容される可能性があります。

- 条件付きアクセスなどの制御は、機密性の低い場所では緩和される可能性が高く、データが流出したり、管理されていないデバイスに移動されたりする可能性があります。

政府機関は、Microsoft Purview の階層化されたアプローチを使用して、データ流出のリスクを軽減できます。 保持されるデータには以下が含まれます。

- データを所定の位置から監視するためのアプローチ。

- 適用されたラベル以外の項目に含まれるコンテンツを評価する データ損失防止 (DLP) 保護のレイヤーを含めます ( 機密情報の配布の制限に関するページで説明します)。

- Insider Risk Management や Adaptive Protection などのツールを使用して、重大なポリシー違反の前に危険なユーザーの行動を特定します。

データの場所を監視するアラート

既定では、秘密度の不一致アラートは、監査ログ内、サイト管理者メールボックス内に表示され、アクティビティ エクスプローラーに表示されます。 政府機関向けの Microsoft Purview の実装には、秘密度の不一致アラートを処理するための戦略とプロセスが含まれている必要があります。 この戦略には、優先度の低い不一致よりも重要なアラートが優先されるように、優先順位付けも含める必要があります。

たとえば、UNOFFICIAL としてラベル付けされた SharePoint の場所に移動される OFFICIAL 情報は、UNOFFICIAL としてラベル付けされた SharePoint の場所に移動される PROTECTED 情報よりも結果が少なく、優先順位は順位順に指定する必要があります。

次の優先度マトリックスの例は、組織が、データの配置外の修復に優先順位を付けるイベントを決定する方法を示しています。

| アイテム ラベル | 非公式の場所 | 公式の場所 | OFFICIAL 機密の場所 | 保護された場所 |

|---|---|---|---|---|

| UNOFFICIAL Item | - | - | - | - |

| 公式アイテム | 優先度を低くする | - | - | - |

| OFFICIAL 機密アイテム | 優先度が中程度 | 優先度が中程度 | - | - |

| 保護された項目 | 優先度が最も高い | 優先度: 高 | 優先度: 高 | - |

これらのイベントを監視および操作するには、Microsoft Sentinelなどのセキュリティ情報およびイベント管理 (SIEM) ソリューションを使用して監査ログを取り込み、場所の機密性とアイテムの機密性に基づいてイベントをフィルター処理します。 その後、状況に対処するためにアラートまたは修復アクティビティをトリガーします。

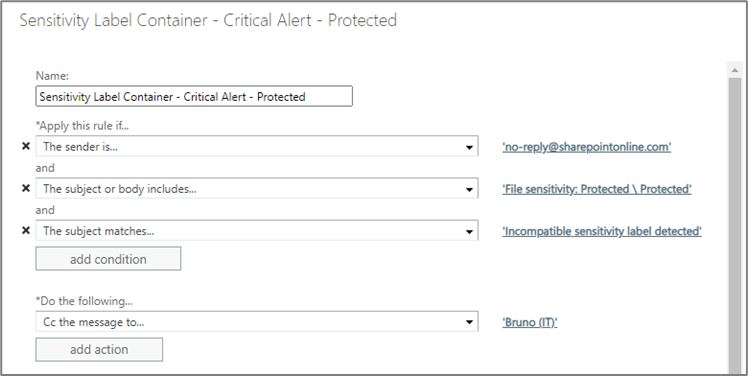

SIEM 機能を使用していない組織の場合は、問題のあるユーザーに送信されたアラート メールの本文をチェックし、他の場所の電子メールにアクションを指示するメール フロー ルールを使用して、きめ細かいアラートを提供できます。 以下に例を示します。

このようなルールは、ファイルとサイトの秘密度の詳細に関する電子メールの本文をチェックし、適切なアラート (セキュリティ チームへの通知など) をトリガーするように構成できます。

Power Automate には、他のレポートまたはアラート オプションが用意されています。 たとえば、データに送信されたアイテムをアラート メールボックスに送信し、問題のあるユーザー マネージャー フィールドをMicrosoft Entra IDから取得し、上司にインシデント レポートを送信するフローを作成して、下位のユーザーと一緒に状況に対処できます。

ヒント

最善のアプローチは、他のビジネス プロセスと一致するアラート/レポート戦略を開発することです。 Microsoft Sentinelを SIEM として使用することは、Microsoft Purview と連携するように構築および設計されているため、最適なオプションです。

グループとサイトの構成の例

次に、適用された秘密度ラベルに基づいて場所にきめ細かいコントロールを適用する方法の例を示します。 これは PSPF Policy 8 コア要件 C と一致しており、項目の値、重要度、および機密性に比例した運用制御を提供します。

| 機密ラベル | グループ & サイト | プライバシー設定 | 外部アクセス | 外部共有 | 条件付きアクセス |

|---|---|---|---|---|---|

| 非公式の | オン | [オフ] または [なし] (ユーザーが決定します) |

ゲストを許可する | 既存のゲストに許可する | 非管理対象デバイスからのフル アクセスをオフまたは許可する |

| 公式 | オン | [オフ] または [なし] (ユーザーが決定します) |

ゲストを許可する | 既存のゲストに許可する | 非管理対象デバイスからのフル アクセスをオフまたは許可する |

| OFFICIAL Sensitive (カテゴリ) | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| OFFICIAL Sensitive | オン | プライベート | ゲストを許可する | 既存のゲストに許可する | アンマネージド デバイスでのアクセスをブロックする |

| 公式の機密性の高い個人のプライバシー | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| OFFICIAL 機密の法的特権 | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| OFFICIAL Sensitive Legislative Secrecy | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| 機密性の高い国家キャビネット | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| PROTECTED (カテゴリ) | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| 保護 | オン | プライベート | ゲストを許可しない | 組織内のユーザーのみ | 認証コンテキスト: - MFA が必要です。 - マネージド デバイス。そして - 信頼できる場所。 |

| PROTECTED - 個人のプライバシー | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| PROTECTED - 法的特権 | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| PROTECTED - 立法の秘密 | Off | 該当なし | 該当なし | 該当なし | 該当なし |

| 保護キャビネット | オン | プライベート | ゲストを許可しない | 組織内のユーザーのみ | 認証コンテキスト: - MFA が必要です。 - マネージド デバイス。そして - 信頼できる場所。 |

| 保護された国家キャビネット | オン | プライベート | ゲストを許可しない | 組織内のユーザーのみ | 認証コンテキスト: - MFA が必要です。 - マネージド デバイス。そして - 信頼できる場所。 |

SharePoint の既定のラベル付け

既定のラベル付けは、SharePoint ドキュメント ライブラリ内で作成されたアイテムが秘密度ラベルを自動的に継承できるようにする機能です。 継承されたラベルは、新しい項目またはラベル付けされていない項目、および既定のラベルよりも低い順序で既存のラベルを持つアイテムに適用されます。 既定のラベルを使用すると、サイト内に格納されているファイルの機密性とサイトの機密性を一致させることができます。

政府機関は、既定のラベル付けオプションと、自動分類の使用を禁止する要件との間の明らかな近接性に懸念を抱く場合があります。例:

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8、要件 2a (コア要件): 機密情報とセキュリティの機密情報の評価 (v2018.6) | 適用するセキュリティ分類を決定するには、発信者は次の操作を行う必要があります。 i. 情報の機密性が侵害された場合に発生する、政府、国益、組織、または個人に対する潜在的な損害を考慮して、公式情報の価値、重要性、または機密性を評価します。そして ii. セキュリティ分類を最も適切なレベルに設定します。 |

オーストラリア政府環境での既定のラベル付けは、項目がシステムによって生成される状況で役立ちます。 たとえば、一括で項目を作成するビジネス プロセスの一部として使用されるアプリケーションがある場合 (たとえば、Power Automate フロー)。 項目が生成される場所は、既定のラベルを適用できます。 これにより、プロセスによって生成されたすべての項目に一貫性のあるラベルが適用されます。

新しく作成された項目と、既定の設定が適用された後に変更または移動されたアイテムのみがラベルを継承します。 保存されている既存のファイルにラベルを適用することはできません。

ラベル暗号化を使用している組織の場合は、既定のラベル付けで次の点に注意する必要があります。

- 暗号化されたコンテンツを共同編集せずに ( ラベル暗号化制約で説明されているように)、ユーザーが [ ファイル>保存 ] オプションを選択すると、ドキュメント ライブラリの既定の秘密度ラベルの適用に若干の遅延が生じる可能性があります。

- Web のOffice 365の秘密度ラベルと同様に、暗号化を適用する一部のラベル構成は SharePoint ではサポートされていません。 以下に例を示します。

- ユーザーがアクセス許可の暗号化オプションを割り当てる にはユーザー操作が必要であり、既定のラベル付けには適していません。

- ユーザー アクセスの有効期限とダブル キー暗号化に関するオプションも影響を受ける可能性があります。

既定のラベル付けの詳細については、「 SharePoint ドキュメント ライブラリの既定の秘密度ラベルを構成する」を参照してください。