PSPF に対するオーストラリア政府のコンプライアンスに関するサービス ベースの自動ラベル付けの推奨事項

この記事では、サービスベースの秘密度自動ラベル付けポリシーを使用してセキュリティの機密情報を保護するための構成に関するオーストラリア政府機関向けのガイダンスを提供します。 その目的は、特に政府機関間で情報が渡されるシナリオにおいて、政府機関が情報セキュリティ態勢を改善するのを支援することです。 この記事のアドバイスは、保護セキュリティ ポリシー フレームワーク (PSPF) (特に PSPF Policy8 Annex F: Australian Government Email Protection Marking Standard) および情報セキュリティ マニュアル (ISM) に記載されている要件に最も沿うように記述されています。

前の記事「 自動ラベル付けの概要」では、最新の政府機関の作業環境で自動ラベル付けの使用が適している場所と、データ セキュリティ リスクの軽減に役立つ方法に関する高度な情報を提供します。

サービス ベースの自動ラベル付け機能を使用すると、次のことが可能になります。

-

機密性の高いコンテンツのメールをスキャンし、輸送中にラベルを適用する: オーストラリア政府の組織は、この機能を使用して次のことができます。

- 他の 保護セキュリティ ポリシー フレームワーク (PSPF) または同等の有効な組織から受信したマーク付きメールにラベルを付けます。

- 機密情報やその他の識別子の検出を介して、PSPF 対応以外の組織から受信したラベル付けメール。

-

SharePoint の場所 (SharePoint/OneDrive/Teams) 内の既存のアイテムをスキャンして保護マーキングや機密性の高いコンテンツをスキャンし、ラベルを適用する: オーストラリア政府機関はこの機能を使用して、次のことができます。

- 保存中の既存の Microsoft 365 データにラベルを付けます。

- 従来の分類ツールまたは分類ツールから移行します。

トランスポート中の電子メールのラベル付け

この記事では、電子メールにマーキングを適用する方法について説明する 、電子メール マーキング戦略 で説明されている概念の拡張機能です。

Exchange サービス用に構成されたサービス ベースの自動ラベル付けポリシーは、メールのマーキング用にチェックし、適切なラベルを適用します。 受信メールには、送信者組織によって既にマーキングまたは秘密度ラベルが適用されている可能性がありますが、既定では、組織のラベルベースの保護は適用されません。 外部マーキングまたはラベルを内部ラベルに変換すると、データ損失防止 (DLP) やその他の関連するコントロールが確実に適用されます。

オーストラリア政府のコンテキストでは、通常、電子メールの特性を特定するには、次のものが含まれます。

- X-保護マーキング x-headers

- 件名のマーキング

- テキストベースのヘッダーとフッター

Email ベースのポリシー構成

サービス ベースの自動ラベル付けポリシーは、Microsoft Purview ポータルの Information Protection>Policies>Auto-labeling policies で構成されます。

自動ラベル付けポリシーは、作成する DLP ポリシー に似ていますが、DLP の推奨事項とは異なり、メール ベースの構成に適用するラベルごとに 1 つの自動ラベル付けポリシーが必要です。

PSPF マーキングの自動ラベル付けポリシー チェックは、カスタム ポリシー テンプレートから作成され、アクションに基づいて名前が付けられます。 たとえば、受信 UNOFFICIAL Emailにラベルを付けます。 ポリシーは、サブジェクトなどの必要なオプションがインターフェイスで使用可能であることを確認するためにのみ、Exchange サービスにも適用する必要があります。

PSPF の成熟度を高めるために、自動ラベル付けポリシーを実装して次の作業を完了する必要があります。

- 受信メールに適用される x ヘッダーに基づく自動ラベル。

- 受信メールに適用される件名のマーキングに基づいて、自動ラベルを付けます。

- 受信メールの本文内に存在する機密情報の種類 (SID) に基づく自動ラベル (省略可能)。

ラベルごとに 1 つの自動ラベル付けポリシーが必要です。その中に複数のルールがある可能性があります (上記のシナリオごとに 1 つ)。 既存のラベルを自動的に置き換える設定は必要ありません。

x ヘッダーの規則チェック

メール X-Protective-Marking x-header をチェックするために作成されたルールには、"OFFICIAL x-header のチェック" など、適切な名前を付ける必要があります。

ヘッダーの条件が、"x-保護マーキング" のヘッダー名と、受信メールの x-保護マーキング ヘッダーと一致する正規表現 (RegEx) 値を持つ パターンと一致 する必要があります。 たとえば、"OFFICIAL: 機密性の高い個人のプライバシー" としてマークされた項目を識別するための構文は次のとおりです。

X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

この式では、 [-: ] はハイフン、コロン、またはスペースのいずれかと一致するため、PSPF でコロンが指定されていることに関して、ヘッダーの適用方法を柔軟に行えます。

(?:,)?のパターンでは、セキュリティ分類と IMM の間にコンマが含まれているかどうかに関係なく、項目を一致させることができます。

件名のマーキングをチェックするルール

自動ラベル付けポリシーには、サブジェクトベースのマーキングをチェックする 2 つ目のルールを含める必要があります。 これらの規則には、"OFFICIAL サブジェクトの確認" など、適切な名前を付ける必要があります。

ルールには、サブジェクトの条件が、適切な正規表現の値を持つ パターンと一致 する必要があります。 以下に例を示します。

\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

前の例では、角かっこが正規表現の一部ではなく電子メールの件名の一部として扱われるようにするために、 \ エスケープ文字が必要です。

この構文には、終わり角かっこ (\]) は含まれません。 その理由については、 複数の情報管理マーカー (IM) のアプローチで説明します。

SID のルール チェック

機密情報を特定する際には、保護マーキングを識別するために一連の SID を推奨しました。 これらの SID は、電子メールに適用する自動ラベル付けポリシーでも使用できます。 SID は、受信メール分類を識別する 3 つ目の方法を提供し、 x ヘッダーの削除を修復するのにも役立ちます。

ロジック ルールには、コンテンツの条件に機密情報の種類が含まれている必要があり、その後、分類に関連する SIT が選択されている必要があります。

ヒント

SIT ベースのルールは、x ヘッダーまたはサブジェクト ベースのアプローチよりも多くの誤検知を生成できます。 新しい政府機関は、x ヘッダーとサブジェクト ベースのルールのみを使用して、快適に SIT ベースのルールを追加することを検討できます。

誤検知の例としては、DLP アラートなどのアイテム コンテンツを参照または含む分類とサービスによって生成されたアラートに関するディスカッションがあります。 このため、SIT ベースの自動ラベル付け規則は、誤検知を取り除き、例外を適用するために、完全な実装の前に追加のテストまたは長時間の監視を受ける必要があります。 例外の例としては、サービス ベースのアラートが送信される "microsoft.com" ドメインが含まれます。

SIT ベースのルールを含めることには、大きな利点があります。 ラベルの変更の正当な理由と、ユーザーが悪意を持ってメールの会話に適用されるラベルを下げるリスクを検討してください。 保護されたメールが UNOFFICIAL に下がっていて、メールの会話の本文で '[SEC=PROTECTED]' を検出できる場合は、PROTECTED ラベルを自動的に再適用できます。 これにより、テナントの PROTECTED DLP ポリシーやその他のコントロールのスコープに戻ります。 項目が意図的に下位の状態に再分類される状況があります。たとえば、予算見積もりメディア の概要のリリースは、特定の時間まで禁輸されているため、SIT 構成では、政府機関でこれらのユース ケースを考慮する必要があります。

SIT ベースのルールは、電子メールを生成するがコンプライアンスの成熟度が低い小規模な政府機関に対応するのにも役立ちます。 このような組織では、x ヘッダーなどのより高度なマーキング方法が見つからない可能性があります。

複数の IM のアプローチ

Information Management Markers (IMM) は、オーストラリア政府の記録メタデータ標準 (AGRkMS) に由来しており、セキュリティ関連以外の制限の対象となる情報を識別するオプションの方法です。 複数の IMM の使用で導入された AGRkMS は、1 つのプロパティとして記録される IMM または 'rights type' の値を定義します。 一部のオーストラリア政府機関は、複数の IMM を適用できるようにする分類分類 (例: "PROTECTED Personal Privacy Legislative Secrecy") によって IMM の使用を拡張しました。

複数の IM を使用すると、受信項目に適用されるマーキングをチェックする正規表現がより複雑になる必要があり、DLP と自動ラベル付けの構成が複雑になる可能性があります。 また、複数の IMM でマークされたメールが外部組織に送信されると、電子メール ゲートウェイを受信することで誤って解釈される可能性があります。 これにより、情報の損失のリスクが高まります。 このような理由から、 秘密度ラベル 分類と 電子メール マーキング戦略 に含まれる例では、AGRkMS 規則に従って 1 つの IMM のみが適用されています。

1 つの IMM のみを使用している組織

複数の IM が適用された外部組織から受信したメールにのみ対応するために、1 つの IMM を使用する組織では、件名ベースの自動ラベル付け規則から角かっこ ('\]') が省略されています。 これにより、件名に適用された最初の IMM に基づいて電子メールにラベルを付けることができます。 この方法により、ラベル分類がメールを送信する可能性のある他の政府機関と完全に一致しているかどうかに関係なく、ラベルベースのコントロールによってアイテムが保護されます。

x ヘッダー ベースのアプローチでは、X-保護マーキング X ヘッダーに複数の IM を適用する方法は、次の方法で行う可能性があります。

X-Protective-Marking : SEC=<Security Classification>, ACCESS=<First IMM>, ACCESS=<Second IMM>

X-保護マーキング構文に終わり角かっこが含まれていない場合、項目にはマーキングに存在する最初の IMM に基づいてラベルが付けられます。 その後、項目は最初の IM コントロールを介して保護され、2 番目の IMM の視覚的マーキングはアイテムに引き続き配置されます。

複数の IM を適用している組織

AGRkMS ルールの外部にある複数の IMM に対応するために、ラベル分類やその他の構成を拡張する必要があると判断したユーザーは、自動ラベル付け規則が競合の可能性に対応するようにする必要があります。 たとえば、'SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy' のルール チェックでは、2 つ目の IMM が適用された値を除外する必要があります。そうしないと、項目のラベルが 1 つの IMM のみで誤ってラベル付けされる可能性があります。

除外は、自動ラベル付け規則に例外を追加することで適用できます。 以下に例を示します。

ヘッダーがパターンと一致する場合を除きます。

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Personal-Privacy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legislative-Secrecy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legal-Privilege

または、ルールの RegEx の例外に対応することもできます。

ヘッダーはパターンと一致します。

X-Protective-Marking :SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy(?!, ACCESS=)

SIT ベースの規則の場合、 保護マーキングを検出するための SIT 構文の例に 含まれる構文は、1 つの IMM にのみ対応します。 これらの SID は誤検知を排除するように変更する必要があり、追加のラベルに合わせて他の SID を追加する必要があります。

外国政府からの自動ラベル付け情報

多くのオーストラリア政府機関は、外国政府からのマークまたは分類された情報を扱っています。 これらの外国分類の一部は、PSPF 分類分類の範囲内で同等であり、 PSPF ポリシー 7: 国際共有のためのセキュリティ ガバナンスで定義されています。 外国政府と通信する組織は、このガイドに記載されているアプローチを使用して、外国のマーキングを PSPF に相当するものに変換できます。

立法上の秘密のマーキングの処理

立法の秘密は、情報に適用される特定の立法の秘密の要件を示さなければ、項目に適用しないでください。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 C.4 - 情報管理マーカー | 立法秘密 IMM は、1 つ以上の特定の秘密条項の適用可能性に注意を引くために使用されます。 内務省は、文書の各ページの上部または下部、または情報の対象となる特定の秘密条項を明確に識別する電子メールの本文に警告通知を含めることにより、受信者に特定の規定を通知することを推奨します。 |

Microsoft では、問題の法律に直接合わせたラベルを使用して、法的秘密ラベルを使用することをお勧めします。 たとえば、次のラベル構造を考えてみましょう。

OFFICIAL Sensitive

- OFFICIAL Sensitive

- OFFICIAL Sensitive Legislative Secrecy

- OFFICIAL 機密立法秘密法の例

このようなラベル構造では、"Example Act" に関連する情報を操作するユーザーは、"OFFICIAL Sensitive Legislative Secrecy Example Act" ラベルを関連情報に適用します。 このラベルの視覚的なマーキングは、問題の行為も示す必要があります。 たとえば、"OFFICIAL: Sensitive Legislative Secrecy (例: Act)" のヘッダーとフッターを適用できます。

注:

"OFFICIAL Sensitive Sensitive Legislative Secrecy Example Act" のラベルには、ラベルの表示名を "OFFICIAL Sensitive Example Act" に短縮して、ラベル付けのユーザー エクスペリエンスを向上させることができます。 ただし、ラベルの視覚的マーキングは、自動ラベル付けのアプローチをサポートするために、すべての要素を含める必要があります。

ラベルとマーキングは、項目のセキュリティ分類、それが立法の秘密要件と参照されている特定の法律に関連しているという事実を示します。 この順序で適用されるマーキングは、情報を受け取るが、構成された "Example Act" ラベルを持たない外部組織が、その情報を特定し、その法的秘密ラベルに沿って処理することを許可します。 "Example Act" を立法の秘密として扱うと、囲まれた情報に保護を適用できます。

情報を生成organization政府は、以下を区別するために必要な場合があります。

- 「行為例」に関する情報

- その他の法律に関する情報。そして

- 他の部門が使用する法律に関連する外部で生成された情報。

これを実装するために、管理者は自動ラベル付け規則を 2 つに分割し、SIT を使用して "Example Act" に関連する情報を識別します。

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OS LS x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy および グループ NOT コンテンツに含まれる内容: 機密情報の種類 ACT キーワード SIT の例: (Example Act) |

OFFICIAL Sensitive Legislative Secrecy |

| OS LS の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy AND グループ NOT コンテンツに含まれる内容: 機密情報の種類: ACT キーワード SIT の例: (Example Act) |

OFFICIAL Sensitive Legislative Secrecy |

| OS Example Act x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy および コンテンツに含まれる内容: 機密情報の種類 ACT キーワード SIT の例: (Example Act) |

OFFICIAL Sensitive Example Act |

| OS の例の Act の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy および コンテンツに含まれる内容: 機密情報の種類: ACT キーワード SIT の例: (Example Act) |

OFFICIAL Sensitive Example Act |

電子メール ベースの自動ラベル付け構成の例

ここで示す自動ラベル付けポリシーの例では、外部政府機関によって適用されたマーキングに基づいて、受信メールに秘密度ラベルが自動的に適用されます。

次のポリシー例は、組織の自動ラベル付け構成の全体であるべきではありません。また、保存中の 既存のアイテムにラベル付け するシナリオなど、他のシナリオも考慮する必要があります。

ポリシー名:受信 UNOFFICIAL Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| UNOFFICIAL x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=UNOFFICIAL |

非公式の |

| 非公式の件名を確認する | サブジェクトがパターンと一致する:\[SEC=UNOFFICIAL\] |

非公式の |

ポリシー名:受信 OFFICIAL Emailにラベルを付ける

このポリシーは、OFFICIAL としてマークされたアイテムが、OFFICIAL Sensitive として誤ってラベル付けされていないことを確認する必要があります。 これを実現するために、電子メールの件名で x ヘッダーと終わり角かっこ (\]) に not RegEx オペランド (?!) を使用します。

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OFFICIAL x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL(?![-: ]Sensitive) |

公式 |

| 公式の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL\] |

公式 |

ポリシー名:受信 OFFICIAL 機密Emailにラベルを付ける

このポリシーは、余分な IMM (個人のプライバシーなど) または注意事項でマークされたアイテムが、OFFICIAL Sensitive として誤ってラベル付けされないようにする必要があります。 これを行うには、件名の x ヘッダーと閉じ角かっこ (\]) に適用される IMM または注意事項を探します。

この例では、この推奨構成で OFFICIAL Sensitive と組み合わせて使用するために定義されている唯一の注意事項であるため、NATIONAL CABINET の注意事項を確認します。 organizationが分類に他の警告を使用する場合は、受信した項目に正しいラベルが適用されていることを確認するために、式にも警告を考慮する必要があります。

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OS x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : OFFICIAL[:\- ]\s?Sensitive(?!, ACCESS)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

OFFICIAL Sensitive |

| OS の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive\] |

OFFICIAL Sensitive |

ポリシー名:受信する OFFICIAL 機密性の高い個人用プライバシー Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OS PP x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

公式の機密性の高い個人のプライバシー |

| OS PP の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy |

公式の機密性の高い個人のプライバシー |

ポリシー名:受信する OFFICIAL 機密の法的特権Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OS LP x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

OFFICIAL 機密の法的特権 |

| OS LP の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legal-Privilege |

OFFICIAL 機密の法的特権 |

ポリシー名: 受信 OFFICIAL 機密法の秘密にラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OS LS x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive Legislative Secrecy |

| OS LS の件名を確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive Legislative Secrecy |

ポリシー名: 入ってくる公式機密キャビネットにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| OS NC x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

機密性の高い国家キャビネット |

| OS NC サブジェクトを確認する | サブジェクトがパターンと一致する:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

機密性の高い国家キャビネット |

ポリシー名:受信 PROTECTED Emailにラベルを付ける

このポリシーにより、余分な IMM または警告でマークされた項目に、PROTECTED として誤ってラベルが付けないようにします。 これを行うには、件名の x ヘッダーと閉じ角かっこ (\]) に適用される IMM または注意事項を探します。

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| PROTECTED x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=PROTECTED(?!, ACCESS)(?!, CAVEAT=SH[-: ]CABINET)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

保護 |

| 保護対象を確認する | サブジェクトがパターンと一致する:\[SEC=PROTECTED\] |

保護 |

ポリシー名:着信 PROTECTED 個人用プライバシー Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| PROTECTED PP x-header を確認する | サブジェクトがパターンと一致する:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

保護された個人のプライバシー |

| 保護された PP サブジェクトを確認する | ヘッダーはパターンと一致します。\[SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

保護された個人のプライバシー |

ポリシー名:受信 PROTECTED 法的特権Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| PROTECTED LP x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

PROTECTED 法的特権 |

| PROTECTED LP サブジェクトを確認する | サブジェクトがパターンと一致する:\[SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

PROTECTED 法的特権 |

ポリシー名:受信 PROTECTED 法の秘密Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| PROTECTED LS x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

PROTECTED 立法の秘密 |

| 保護された LS サブジェクトを確認する | サブジェクトがパターンと一致する:\[SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

PROTECTED 立法の秘密 |

ポリシー名:受信保護キャビネットのEmailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| P C x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

保護キャビネット |

| PROTECTED C サブジェクトを確認する | サブジェクトがパターンと一致する:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]CABINET |

保護キャビネット |

ポリシー名:受信保護されたナショナル キャビネット Emailにラベルを付ける

| [ルール名] | 条件 | 適用するラベル |

|---|---|---|

| P NC x-header を確認する | ヘッダーはパターンと一致します。X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

保護された国家キャビネット |

| P NC サブジェクトを確認する | サブジェクトがパターンと一致する:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

保護された国家キャビネット |

SIT ベースの自動ラベル付けは、 SID のルール チェックに関するアドバイスに従って作成されます。

保存中の既存のアイテムにラベルを付ける

自動ラベル付けポリシーは、OneDrive と SharePoint の場所 (Teams の基になるチーム サイトを含む) に存在するアイテムをスキャンして、保護マーキングや機密情報をスキャンするように構成できます。 ポリシーは、特定のユーザーの個々の OneDrive の場所、SharePoint サイトのセット、またはサービス全体を対象にすることができます。

ポリシーは、機密情報の識別に関するページで導入された各情報識別方法 を検索するように構成できます。 たとえば、次の環境です。:

- オーストラリアのプライバシー法またはオーストラリアの健康記録法に関連する情報を特定するために Microsoft によって作成されたものなど、事前構築済みの SID。

- クリアランス ID、情報の自由 (FOI) 要求番号など、政府またはorganization特定の情報を識別するために作成されるカスタム SID。

- 情報の実際のエクスポートに基づいて生成された正確なデータ 一致 SID。

- 機密情報を正確に識別できる事前構築済み、カスタム、および/または完全一致データ一致の SID の任意の組み合わせ。

ドキュメント プロパティ、ファイル拡張子、またはドキュメント名に基づいて項目を識別するように構成できる、新しくリリースされたコンテキスト述語機能もあります。 これらの述語は、通常、ドキュメント プロパティをアイテムに適用する Microsoft 以外の分類ツールを使用して適用された分類を検討する組織に役立ちます。 コンテキスト述語の詳細については、「Microsoft Purview 情報保護が最も機密性の高いデータを検出して保護する方法」を参照してください。

これらの機能の主なユース ケースは、既存の情報に正しいラベルが適用されていることを確認することです。 これにより、以下のことが指定されます。

- オンプレミスの場所からアップロードされた情報を含むレガシ情報は、Microsoft Purview のラベルベースのコントロールを使用して保護されます。

- 履歴分類または Microsoft 以外のツールを使用してマークされたファイルにはラベルが適用されているため、ラベルベースのコントロールによって保護されます。

SharePoint ベースのポリシー構成

SharePoint ベースの自動ラベル付けポリシーは、自動ラベル付けポリシー>Information Protection > ポリシーの下のMicrosoft Purview コンプライアンス ポータル内で構成されます。

ポリシーは SharePoint ベースのサービスを対象とする必要があります。 自動適用される秘密度ラベルごとにポリシーが必要であるため、ポリシーには適切な名前を付ける必要があります。 たとえば、"SPO - OFFICIAL Sensitive PP items" というラベルが付けられます。

ポリシーでは、マークされた項目を識別するために構築されたカスタム SID を使用できます。 たとえば、次のレジストリ式を含む SIT は、ドキュメントの上部と下部に適用されるテキスト ベースのビジュアル マーキングまたは電子メールの件名マーキングによって適用される OFFICIAL Sensitive Personal Privacy マーキングを識別します。

OFFICIAL[:\- ]\s?Sensitive(?:\s|\/\/|\s\/\/\s|,\sACCESS=)Personal[ -]Privacy

定型的なオーストラリア政府のマーキングと一致する完全なセットの SID は、 保護マーキングを検出するための SIT 構文の例で提供されています。

自動ラベル付けポリシーには、コンテンツの条件に機密情報の種類* が 含まれる規則が含まれています 。続いて、保護マーキングと一致する SIT が含まれます。

作成後、このポリシーはシミュレーション モードで実行され、管理者はラベルの自動適用の前に構成を検証できます。

有効にすると、ポリシーはバックグラウンドで機能し、1 日あたり最大 25,000 のオフィス ドキュメントにラベルを適用します。

SharePoint ベースの自動ラベル付けポリシーの例

次のシナリオと構成例は、すべての項目が適切なデータ セキュリティ制御の範囲内にあることを確認することで、情報リスクを軽減します。

秘密度ラベル付けのデプロイ後の自動ラベル付け

organizationが秘密度ラベル付けを展開すると、その時点から作成されたすべてのドキュメントに秘密度ラベルが適用されます。 これは、 ラベル付けの必須 の構成が原因です。 ただし、この時点より前に作成された項目は危険にさらされます。 これに対処するために、組織は、ドキュメントに適用されるマーキングを検索する一連の自動ラベル付けポリシーを展開できます。 秘密度ラベルと一致するマーキングが識別された場合、ポリシーはこのラベル付けアクティビティを完了します。

これらの自動ラベル付けポリシーの例では、SIT 構文の例で定義されている SID を使用 して保護マーキングを検出します。 自動ラベル付けポリシーには、 コンテンツに含まれる機密情報の種類 の条件を含め、ポリシー ラベルに合わせて SIT を含める必要があります。

| ポリシー名 | SIT | 機密ラベル |

|---|---|---|

| SPO - UNOFFICIAL アイテムのラベル | 非公式正規表現 SIT | 非公式の |

| SPO - OFFICIAL アイテムにラベルを付ける | OFFICIAL Regex SIT | 公式 |

| SPO - OFFICIAL 機密アイテムにラベルを付ける | OFFICIAL Sensitive Regex SIT | OFFICIAL Sensitive |

| SPO - OFFICIAL 機密 PP アイテムにラベルを付ける | OFFICIAL Sensitive Personal Privacy Regex SIT | 公式の機密性の高い個人のプライバシー |

| SPO - OFFICIAL 機密 LP アイテムにラベルを付ける | OFFICIAL Sensitive Legal Privilege Regex SIT | OFFICIAL 機密の法的特権 |

| SPO - OFFICIAL 機密 LS アイテムにラベルを付ける | OFFICIAL Sensitive Legislative Secrecy Regex SIT | OFFICIAL Sensitive Legislative Secrecy |

| SPO - OFFICIAL 機密 NC 項目にラベルを付ける | 公式の敏感な国民のキャビネットの正規表現のSIT | 機密性の高い国家キャビネット |

| SPO - 保護された項目のラベル | PROTECTED Regex SIT | 保護 |

| SPO - 保護 PP 項目のラベル | 保護された個人のプライバシー正規表現 SIT | 保護された個人のプライバシー |

| SPO - PROTECTED LP アイテムのラベル | PROTECTED Legal Privilege Regex SIT | PROTECTED 法的特権 |

| SPO - ラベル PROTECTED LS 項目 | PROTECTED 立法秘密正規表現 SIT | PROTECTED 立法の秘密 |

| SPO - ラベル PROTECTED NC 項目 | 保護された国民キャビネット正規表現 SIT | 保護された国家キャビネット |

| SPO - ラベル PROTECTED C 項目 | 保護されたキャビネット正規表現 SIT | 保護キャビネット |

履歴分類を使用した項目の自動ラベル付け

過去のマーキングに基づく推奨事項で説明されているように、オーストラリア政府のマーキング要件が変更される場合があります。 2018年には、PSPFの要件が簡素化され、いくつかの普及制限マーカー(DLM)を単一の「OFFICIAL:Sensitive」マーキングに統合しました。 PSPF Policy 8 Annex E は、履歴分類とマーキングの完全なリストと、現在の処理要件を提供します。 これらの履歴 DLM の一部には、現在のフレームワークで同等のマーキングがあります。 その他の要件は引き続き適用されます。 ラベルは、組織が処理要件を満たすことができるようにするのに役立ちます。

これには、次の 2 つの方法が考えられます。

- 履歴ラベルの最新の同等物を適用します。

- 履歴ラベルを透過的に実装します。 情報を保護するために DLP やその他のポリシーを含めますが、ラベルはユーザーに公開しません。

これらのアプローチの最初の実装には、organizationによる現在のマーキングに沿ったマッピング戦略を開発する必要があります。 すべてのマーキングに現在同等のものがあるわけではないので、この調整は複雑になる可能性があります。また、既存のアイテムに IM を適用する必要があるかどうかを政府機関が決定する必要があるものもあります。 次の表は、例としてのみ提供されています。

| 履歴マーキング | 機密ラベル |

|---|---|

| 公式使用のみ (FOUO) | OFFICIAL Sensitive |

| 機密 | OFFICIAL Sensitive |

| 機密性の高い: 法的 | OFFICIAL 機密の法的特権 |

| 機密: 個人用 | 公式の機密性の高い個人のプライバシー |

| 機密: キャビネット | 保護キャビネット |

組織がマッピングを定義したら、履歴マーキングを識別するために SID を作成する必要があります。 "公式使用専用 (FOUO) " のようなマーキングの場合、これは、この用語を含むキーワード (keyword) SIT を作成するのと同じくらい簡単です。 ただし、この方法は、多くの誤検知が発生する可能性がある "機密" などのわかりやすいマーキングには適していない可能性があります。

政府機関は、レガシ データを評価して、免責事項、ドキュメント プロパティ、履歴アイテムに存在する可能性があるその他のマーカーなど、履歴マーキングをより正確に識別するために使用できるその他の特性があるかどうかを判断する必要があります。

レガシ データの分析、マークされた項目を識別するための SID の作成、自動ラベル付けポリシーの展開に続いて、管理者はシミュレーションを実行して、ラベルアプリケーションの精度と完了までの予想期間を決定できます。 その後、アプリケーションをレガシ ファイルに自動ラベル付けすると、Microsoft 365 組織の管理者が監視するバックグラウンドで実行できます。

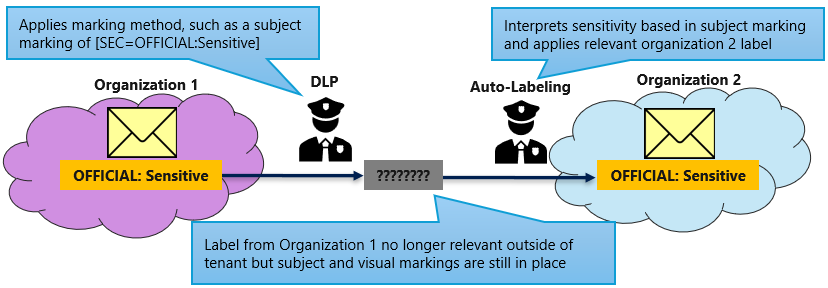

政府機関の変更に伴う自動ラベル付け

政府機関 (MoG) の変更には、通常、政府機関間の責任とリソースの移動が含まれます。 関数が 1 つのorganizationから別のorganizationに移動する場合、その関数に関連する情報にも引き継ぎが必要になるのが一般的です。 秘密度ラベルは 1 つの Microsoft 365 環境内でのみ関連するため、項目が 2 つ目のorganizationに渡されると、適用されたラベルは引き継がれられません。 保護マーキングは引き続き適用されますが、ラベルベースの DLP やデータのインプレース アラートなどのコントロールはスリップする可能性があります。 これに対処するために、外部ソースから受け取ったコンテンツに対して自動ラベル付けポリシーを実行して、アイテムの既存の保護マーキングに基づいて適切なラベルが確実に適用されるようにすることができます。

これを実現するための構成は、 秘密度ラベル付けのデプロイ後の自動ラベル付けに関するページで説明されているのと同じです。 唯一の例外は、受信したアイテムが格納されている特定の場所を対象とするポリシーです。