E5 + SAM ライセンスの管理者ガイドをMicrosoft 365 Copilotする

Microsoft 365 Copilotのorganizationを準備するとき、または Copilot の使用を開始する準備ができたら、E5 + SAM ライセンスにデータの準備に役立つ機能があります。

ユーザーがプロンプトを入力すると、Copilot はユーザーがアクセス許可を持っているデータで応答できます。 過共有データと古いデータは、Copilot からの不正確な結果につながる可能性があります。

この記事では、Microsoft 365 E5および SharePoint Advanced Management (SAM) ライセンスを持つ IT 管理者向けのガイダンスを提供します。 これらのライセンスに含まれる機能を使用すると、次の手順を実行できます。

- SharePoint Advanced Management (SAM) を使用して、データ ソースのオーバーシェア、デクルーダー、SharePoint サイトの変更の監視を防ぎます。

- Microsoft Purview を使用して、秘密度ラベルの有効化、機密データの識別と保護、エンドポイントの制限、不要なコンテンツの削除を行います。

詳細については、「Enterprise Scale でオーバーシェアリング コントロールをwatchします (YouTube の Web サイトが開きます)。

この記事で説明されている機能を使用すると、Copilot からより正確な結果を得るなど、Organizationの準備が整います。

この記事は、次の項目に適用されます:

- Microsoft 365 Copilot

- Microsoft SharePoint Premium - SharePoint Advanced Management (SAM)

- Microsoft Purview

注:

E3 ライセンスをお持ちの場合は、E3 ライセンスの管理者ガイドMicrosoft 365 Copilot参照してください。 ライセンスの機能の比較については、「E3 および E5 ライセンスのMicrosoft Copilot機能の比較」を参照してください。

開始する前に

Microsoft では、「Microsoft 365 Copilot - SharePoint のベスト プラクティス」の手順にも従うことをお勧めします。 これは、SharePoint での検索の最適化、SharePoint & OneDrive での共有設定の更新、および SharePoint サイトでのサイト アクセス & アクセス許可のチェックに役立ちます。

この記事の機能を使用するには、次のライセンスが必要です。

Microsoft 365 E5またはOffice 365 E5

- Microsoft Purview - E5 ライセンスに含まれる

ライセンスで取得する機能とサービスの一覧については、「Microsoft 365、Office 365、Enterprise Mobility + Security、Windows 11 サブスクリプション」を参照してください。

Microsoft SharePoint Premium - SharePoint Advanced Management

2025 年初めから、Microsoft SharePoint Premium - SharePoint Advanced Management (SAM) がMicrosoft 365 Copilot ライセンスに含まれます。 SAM ライセンスの詳細については、「Microsoft SharePoint Premium - SharePoint Advanced Management」を参照してください。

-

サブスクリプション プランによっては、Microsoft 365 管理センター (課金>Purchase サービス)、Microsoft パートナー、または Microsoft アカウント チームを通じて、Microsoft 365 Copilot ライセンスを購入できる場合があります。

Microsoft 365 Copilotライセンスは、他のライセンス プランのアドオンとして使用できます。 詳細については、「Microsoft 365 Copilotのライセンスについて」を参照してください。

この記事では、次の管理センターを使用します。 これらの管理センターでは、記事のタスクを完了するために特定のロールが必要です。

SharePoint 管理センター: SharePoint 管理者としてサインインします。

Microsoft Purview ポータル: 完了する必要があるタスクに応じて、さまざまなロールがあります。 詳細については、次を参照してください。

SharePoint 管理者タスク - SharePoint Advanced Management (SAM) 機能を使用する

SharePoint Advanced Management (SAM) には、Copilot の準備に役立つ機能があります。

✅ SAM での Copilot の目標:

- 非アクティブな SharePoint サイトを見つけて削除することで、データ ソースを減らします。

- 共有過多または機密性の高いコンテンツを含む SharePoint サイトを特定します。

- ポリシーを使用して、ビジネス クリティカルな SharePoint サイトや機密性の高いコンテンツを含む SharePoint サイトへのアクセスを制限します。

- サイトの変更を監視します。

このセクションでは、organizationとデータを Copilot の準備に役立つさまざまな SAM 機能について説明します。

SAM + Copilot の詳細については、「 SharePoint Advanced Management を使用した Copilot の準備」を参照してください。

すべてのサイトに有効な所有者があることを確認する

✅ 少なくとも 2 人の所有者を持たないサイトを検索するサイト 所有権ポリシー を実行する

サイト所有権ポリシーは、少なくとも 2 人の所有者を持たないサイトを自動的に検出し、潜在的な所有者を見つけるのに役立ちます。 シミュレーション モードでポリシーを設定して、目的の条件に基づいて所有者を識別します。 次に、ポリシーをアクティブ モードにアップグレードして、サイト所有者候補への通知を有効にします。

サイトがまだアクティブであることを確認し、サイト アクセス レビューを実行し、コンテンツのアクセス許可を更新し、必要に応じアクセスを制御するには、サイト所有者が必要です。

- SharePoint 管理者として SharePoint 管理センターにサインインします。

- [ポリシー] を展開し>[サイト ライフサイクル管理] を選択します。

- [ ポリシーの作成] を選択し、パラメーターを入力してポリシーを完了します。

- ポリシーが実行されると、レポートには非準拠のサイトの数が表示されます。 レポートをダウンロードすることもできます。

このポリシーとレポートの詳細については、「 サイト所有権ポリシー」を参照してください。

非アクティブなサイトの検索とクリーンアップ

✅ 非アクティブなサイトを検索するサイト ライフサイクル管理ポリシー を作成する

サイト ライフサイクル管理ポリシーは、非アクティブなサイトを自動的に検出し、サイト所有者に通知メールを送信します。 メールを使用すると、サイト所有者はサイトがまだアクティブであることを確認できます。

Copilot は、これらの非アクティブなサイトからのデータをユーザー プロンプトに表示できます。これにより、Copilot の結果が不正確で煩雑になることがあります。

このポリシーでは、ダウンロードして確認できるレポートも作成されます。 レポートには、非アクティブなサイト、最後のアクティビティの日付、電子メール通知の状態が表示されます。

- SharePoint 管理者として SharePoint 管理センターにサインインします。

- [ポリシー] を展開し>[サイト ライフサイクル管理] を選択します。

- [ ポリシーの作成] を選択し、パラメーターを入力してポリシーを完了します。

- ポリシーが実行され、非アクティブなサイトが見つかると、ポリシーによってサイト所有者に自動的に電子メールが送信されます。 サイトの所有者は、サイトがまだアクティブであるかどうかを確認する必要があります。

- サイト所有者がサイトが不要であることを確認した場合は、SAM で非アクティブなサイトを 読み取り専用モードにするか、または SAM を使用して サイトを Microsoft 365 Archive に移動します。

このポリシーとレポートの詳細については、「 サイト ライフサイクル管理ポリシー」を参照してください。

非アクティブな SharePoint サイトを管理するためのベスト プラクティス

- ポリシー実行レポートを使用して 、通知に応答してサイト所有者のアクションの状態を追跡します。

- [AI 分析情報の取得] ボタンを選択して、レポート用に生成された AI 分析情報を取得 して、サイトに関する問題と、これらの問題に対処するための考えられるアクションを特定するのに役立ちます。

- サイト所有者にこれらのタスクを完了するためのタイムラインを付与します。 期間内にタスクが完了しない場合は、SAM 非アクティブサイト - アーカイブ機能を使用してサイトを Microsoft 365 アーカイブに移動して、必要に応じて後でリアクティブにすることができます。

このアクションは、Copilot のデータ ソースを煩雑にする古いコンテンツを減らすのに役立ち、Copilot 応答の精度が向上します。

ヒント

Microsoft 365 アーカイブに移動したサイトは、Microsoft Purview または管理者検索以外のorganizationの誰もがアクセスできなくなりました。 Copilot では、ユーザー プロンプトに応答するときに、これらのサイトのコンテンツは含まれません。

過剰共有または機密性の高いコンテンツを含むサイトを特定する

✅ SharePoint 管理センターで データ アクセス ガバナンス (DAG) レポート を実行する

DAG レポートでは、サイト共有リンク、秘密度ラベル、および SharePoint サイトに対するEveryone except external users (EEEU) アクセス許可に関する詳細情報が提供されます。 これらのレポートを使用して、過共有サイトを検索します。

過剰共有サイトは、必要以上に多くのユーザーと共有されるサイトです。 Copilot は、これらのサイトからのデータを応答で表示できます。

SharePoint 管理者として SharePoint 管理センターにサインインします。

[レポート>データ アクセス ガバナンス] を選択します。 レポート オプション:

レポート 説明 タスク リンクの共有 共有リンクを持つサイト (すべてのユーザーと共有されているリンク、organizationでPeopleと共有されているサイト、職場や学校以外の特定のユーザーと共有されているサイトなど) を表示します。 これらのサイトを確認します。

サイトがアクセスを必要とするユーザーまたはグループと共有されていることを確認します。 不要なユーザーとグループの共有を削除します。ファイルに適用される秘密度ラベル 秘密度ラベルを持つ Office ファイルを含むサイトを表示します。 これらのサイトを確認します。

正しいラベルが適用されていることを確認します。 必要に応じてラベルを更新します。 詳細については、「 機密データの識別とラベル付け (この記事の)」を参照してください。Everyone except external users(EEEU) と共有外部ユーザーを除くorganizationのすべてのユーザーと共有されているサイトを表示します。 これらのサイトを確認します。

EEEU アクセス許可が適切かどうかを判断します。 EEEU を持つ多くのサイトは、過剰に共有されています。 EEEU アクセス許可を削除し、必要に応じてユーザーまたはグループに割り当てます。サイト、OneDrives、ファイルのベースライン レポートの共有超過 テナント内のすべてのサイトをスキャンし、指定した数を超えるユーザーとコンテンツを共有するサイトを一覧表示します (番号を指定します)。 レポートを並べ替え、フィルター処理、またはダウンロードし、コンテンツが過剰に共有される可能性があるサイトを特定します。

これらのレポートは、個別に実行することも、すべてまとめて実行することもできます。 これらのレポートの詳細については、「 データ アクセス ガバナンス (DAG) レポート」を参照してください。

DAG レポートを管理するためのベスト プラクティス

特に Copilot の導入の初期段階で、これらのレポートを毎週実行します。 レポートとデータに詳しくなったら、頻度を調整できます。

管理チームがある場合は、これらのレポートを実行してデータを確認する管理タスクを作成します。

organizationは、これらのレポートを実行し、データを使用して意思決定を行うためにライセンスに対して料金を支払っています。 最大限に活用していることを確認します。

[AI 分析情報の取得] を選択 して、サイトに関する問題と、これらの問題に対処するための考えられるアクションを特定するのに役立つレポートを生成します。

共有過剰な SharePoint サイトへのアクセスを制御する

データ アクセス ガバナンス (DAG) レポートでは、過剰共有リスクがあるサイトを選択できます。 次に、サイト アクセス レビューを開始します。 サイト所有者は、注意が必要な各サイトの通知を受け取ります。 [サイト レビュー] ページを使用して、複数のレビュー要求を追跡および管理できます。

サイト所有者は、SharePoint グループと個々のアイテムという 2 つのメイン領域でアクセスを確認します。 広範な共有が適切かどうか、またはサイトが過剰に共有されていて修復が必要かどうかを判断できます。

サイト所有者がコンテンツが過剰に共有されていることを判断した場合、アクセス レビュー ダッシュボードを使用してアクセス許可を更新できます。

✅ SharePoint 管理センターで 制限付きアクセス制御ポリシー (RAC) を使用する

制限付きアクセス制御ポリシーは、コンテンツの共有が過剰なサイトへのアクセスを制限します。 SharePoint サイトやコンテンツへのアクセスを特定のグループ内のユーザーに制限できます。 グループに含まれていないユーザーは、以前にアクセス許可や共有リンクを持っていた場合でも、サイトまたはそのコンテンツにアクセスできません。

グループ内のユーザーがコンテンツに対するアクセス許可を持っている場合、そのコンテンツは Copilot の結果に表示されます。 グループに含まれていないユーザーは、Copilot の結果にこの情報を表示しません。 個々のサイトまたは OneDrive に対して制限付きアクセス制御を設定できます。

✅ SharePoint 管理センターで 制限付きコンテンツ検出ポリシー (RCD) を使用する

制限付きコンテンツ検出ポリシー (RCD) では、サイト アクセスは変更されません。 代わりに、サイトのコンテンツ検出可能性が変更されます。 サイトに RCD を適用すると、サイトのコンテンツが Copilot によって検出されたり、すべてのユーザーのorganization全体の検索結果が検出されたりすることはありません。

SharePoint 管理では、個々のサイトで制限されたコンテンツの検出可能性を設定できます。

共有過剰な SharePoint サイトへのアクセスを制御するためのベスト プラクティス

organizationにゼロ トラストの考え方がある場合は、すべてのサイトに制限付きアクセス制御 (RAC) を適用できます。 次に、必要に応じてアクセス許可を調整します。 サイトが多数ある場合、このアクションはサイトをすばやくセキュリティで保護するのに役立ちます。 ただし、ユーザーが中断する可能性があります。

RAC または RCD を使用する場合は、変更と変更の理由を必ず伝えておきます。

ヒント

ビジネス クリティカルなサイトの場合は、次のことができます。

- 新しいサイトを作成するときは、カスタム サイト プロビジョニング プロセスの一環として RAC または RCD ポリシーを構成します。 この手順では、過剰な共有を事前に回避します。

- ブロック ダウンロード ポリシーを使用して、選択したサイトからのダウンロードをブロックすることを検討してください。 たとえば、 Teams 会議の記録とトランスクリプトのダウンロードをブロックします。

- ビジネスクリティカルな Office ドキュメントに適用される "抽出権限" を使用して暗号化を適用します。 詳細については、 生成型 AI アプリの Microsoft Purview データ セキュリティとコンプライアンス保護に関するページを参照してください。

変更を監視する

✅ SharePoint 管理センターで 変更履歴レポート を実行する

変更履歴レポートでは、変更内容、変更の発生日時、変更を開始したユーザーなど、変更を追跡および監視します。 意図は、Copilot の結果に影響を与えるオーバーシェアにつながる可能性がある最近の変更を特定することです。

このレポートを使用して、SharePoint サイトとorganization設定に加えられた変更を確認します。

SharePoint 管理者として SharePoint 管理センターにサインインします。

[レポート] を展開し>[変更履歴>新しいレポート] を選択します。

レポート オプション:

レポート 説明 タスク サイト設定レポート サイト管理者と SharePoint 管理者によって実行されたサイト プロパティの変更とアクションを表示します。 変更とアクションを確認します。 アクションがセキュリティ要件を満たしていることを確認します。 組織設定レポート サイトの作成時や外部共有が有効になっている場合など、organization設定に加えられた変更を表示します。 変更とアクションを確認します。 変更がセキュリティ要件を満たしていることを確認します。

変更履歴レポートを管理するためのベスト プラクティス

特に Copilot の導入の初期段階で、これらのレポートを毎週実行します。 レポートとデータに詳しくなったら、頻度を調整できます。

管理チームがある場合は、これらのレポートを実行してデータを確認する管理タスクを作成します。

organizationは、これらのレポートを実行し、データを使用して意思決定を行うためにライセンスに対して料金を支払っています。 最大限に活用していることを確認します。

サイト レベルの変更とorganizationレベルの変更に関するレポートを作成します。 サイト レベルレポートには、サイトのプロパティとアクションに加えられた変更が表示されます。 organization レベルのレポートには、organization設定に加えられた変更が表示されます。

共有設定とアクセス制御設定を確認します。 変更がセキュリティ要件と一致していることを確認します。 調整されない場合は、サイト所有者と連携して設定を修正します。

過共有と思われるサイトに制限付きアクセス制御 (RAC) を適用します。 サイト所有者に変更とその理由を通知します。

organizationにゼロ トラストの考え方がある場合は、すべてのサイトに RAC を適用できます。 次に、必要に応じてアクセス許可を調整します。 サイトが多数ある場合、このアクションはサイトをすばやくセキュリティで保護するのに役立ちます。 ただし、ユーザーに中断を引き起こす可能性もあります。 変更と変更の理由を必ず伝えます。

SharePoint 管理者タスク - SharePoint Search (RSS) を制限する

✅ Copilot の目標: RSS を無効にする

Copilot の準備が整ったら、SharePoint サイトに対する正しいアクセス許可を確認して構成します。 制限付き SharePoint Search (RSS) を有効にしている可能性があります。

RSS は、SharePoint サイトに対する適切なアクセス許可を確認して構成する時間を提供する一時的なソリューションです。 レビューした & 修正されたサイトを許可リストに追加します。

SharePoint サイトのアクセス許可が正しく設定されている場合は、RSS を無効にします。

無効にすると、SharePoint 検索はすべての SharePoint サイトにアクセスします。 ユーザーがプロンプトを入力すると、Copilot はすべてのサイトのデータを表示できます。これにより、より関連性の高い完全な情報が応答に表示されます。

目的は、RSS を無効にし、SharePoint 検索ですべてのサイトにアクセスできるようにすることです。 このアクションにより、Copilot により多くのデータが処理され、応答の精度が向上します。

または

RSS を有効にした場合は、許可された一覧にさらにサイトを追加します。 許可リストには最大 100 個のサイトを追加できます。 Copilot は、許可されたリスト サイトのデータをユーザー プロンプトに表示できます。

目標は、SharePoint サイトに対して正しいアクセス許可を構成 & 確認し、RSS を無効にすることです。

詳細については、次を参照してください。

- 制限付き SharePoint Search

- 制限付き SharePoint Search の許可リストをキュレーションする

- ブログ - 制限付き SharePoint Search を紹介して、Microsoft 365 Copilotの使用を開始する

RSS を無効にし、許可されたリストからサイトを削除する

-

Set-SPOTenantRestrictedSearchModePowerShell コマンドレットを使用して RSS を無効にします。 -

Remove-SPOTenantRestrictedSearchAllowedSitePowerShell コマンドレットを使用して、許可されている一覧からサイトを削除します。

これらのコマンドレットの詳細については、「 制限付き SharePoint 検索に PowerShell スクリプトを使用する」を参照してください。

RSS 許可リストにサイトを追加する

許可リストに追加するサイトの一覧を取得します。

オプション 1 - 共有リンク レポートを使用する

- SharePoint 管理者として SharePoint 管理センターにサインインします。

- [レポート>データ アクセス ガバナンス>共有リンク>レポートの表示] を選択します。

- [すべてのユーザー] リンクなど、いずれかのレポートを選択します。 このレポートには、作成された [すべてのユーザー ] リンクの数が最も多いサイトの一覧が表示されます。 これらのリンクを使用すると、誰でもサインインせずにファイルやフォルダーにアクセスできます。 これらのサイトは、テナント/組織全体の検索で許可する候補です。

オプション 2 - アクティブなサイトの並べ替えとフィルターのオプションを使用する

SharePoint 管理者として SharePoint 管理センターにサインインします。

[ サイト>アクティブ なサイト] を選択します。

並べ替えオプションとフィルター オプションを使用して、ページ ビューを含む最もアクティブなサイトを見つけます。 これらのサイトは、テナント/organization全体の検索で許可する候補です。

![SharePoint 管理センターで、アクティブなサイトを選択し、[すべてのサイト] フィルターを使用します。](media/microsoft-365-copilot-e5-guide/sharepoint-active-sites-filter.png)

Add-SPOTenantRestrictedSearchAllowedListPowerShell コマンドレットを使用して、許可されている一覧にサイトを追加します。このコマンドレットの詳細については、「 制限付き SharePoint 検索に PowerShell スクリプトを使用する」を参照してください。

Purview 管理タスク - Microsoft Purview 機能を使用する

Microsoft Purview には、Copilot の準備に役立つ機能があります。

✅ Purview での Copilot の目標:

- Microsoft 365 で機密データを識別してラベル付けします。

- 機密情報を検出して、不正な共有や漏洩から保護します。

- 不要なコンテンツを削除します。

- Copilot のプロンプトと応答で機密データと非準拠コンテンツを検出します。

- Copilot のプロンプトと応答を確認して分析します。

Microsoft Purview がデータの管理、保護、管理にどのように役立つかの詳細については、「 Microsoft Purview について学習する」を参照してください。

機密データを識別してラベル付けする

✅ 秘密度ラベルを作成して適用してデータを保護する

秘密度ラベルは、organizationのデータの機密性を識別して分類し、データに保護レイヤーを追加する方法です。

ドキュメントやメールなどのアイテムに秘密度ラベルを適用すると、ラベルによって保護がこのデータに直接追加されます。 その結果、データが格納されている場所を問わず、その保護は保持されます。 SharePoint サイトやグループなどの秘密度ラベルがコンテナーに適用される場合、ラベルはデータが格納されているコンテナーへのアクセスを制御することで、間接的に保護を追加します。 たとえば、プライバシー設定、外部ユーザー アクセス、アンマネージド デバイスからのアクセスなどです。

秘密度ラベルは、次のような Copilot の結果にも影響を与える可能性があります。

ラベル設定には、サイトへのアクセス、カスタマイズ可能なヘッダーとフッター、暗号化などの保護アクションが含まれます。

ラベルが暗号化を適用する場合、Copilot はユーザーの使用権限を確認します。 Copilot がその項目からデータを返すには、そのアイテムからコピーするアクセス許可をユーザーに付与する必要があります。

Copilot (Business Chat と呼ばれる) を使用したプロンプト セッションでは、さまざまな種類の項目のデータを参照できます。 返された結果に秘密度ラベルが表示されます。 最新の応答では、 優先度が最も高い秘密度ラベルが表示されます。

Copilot がラベル付き項目から新しいコンテンツを作成した場合、ソース項目の秘密度ラベルが自動的に継承されます。

このセクションでは、Microsoft Purview から既定の秘密度ラベルを作成して使用する手順について説明します。 独自のラベル名と構成を使用する必要がある場合は、ラベルを手動で作成するか、既定のラベルを編集します。 独自の秘密度ラベルを既に作成している場合は、既定のラベルを作成できません。

秘密度ラベルの詳細については、次を参照してください。

1. 既定の秘密度ラベルを作成する

[秘密度ラベル - アクセス許可] に記載されているグループのいずれかで、管理者として Microsoft Purview ポータルにサインインします。

AI>Overview の [ソリューション>DSPM] を選択します。

[推奨事項] セクションで、[秘密度ラベルInformation Protectionポリシー] を選択します。 この手順では、既定のラベルとそのポリシーを作成します。

既定のラベルを表示または編集したり、独自のラベルを作成したりするには、[ Information protection>Sensitivity ラベル] を選択します。 [ 更新] を選択する必要がある場合があります。

既定の秘密度ラベルがある場合:

- ラベルはデータを保護するのに役立ち、Copilot の結果に影響を与える可能性があります。

- ユーザーは、発行されたラベルを自分のファイルやメールに手動で適用できます。

- 管理者は、ファイルやメールにラベルを自動的に適用するポリシーの作成と機能の構成を開始できます。

2. コンテナーの秘密度ラベルを有効にして構成する

既定の秘密度ラベルには、グループとサイトの設定は含まれません。これにより、SharePoint サイトまたは Teams サイト、またはワークスペースMicrosoft Loop秘密度ラベルを適用できます。 コンテナー内の項目は秘密度ラベルを継承しません。 代わりに、ラベル設定でコンテナーへのアクセスを制限できます。 この制限により、Copilot を使用する場合のセキュリティ層が強化されます。 ユーザーがサイトまたはワークスペースにアクセスできない場合、Copilot はそのユーザーの代わりにアクセスできません。

たとえば、プライバシー設定を [プライベート] に設定すると、サイトアクセスがorganizationの承認済みメンバーのみに制限されます。 ラベルがサイトに適用されると、以前の設定が置き換えられ、ラベルが適用されている限りロックされます。 この機能は、誰かがサイトにアクセスし、ユーザーが設定を変更できるようにするよりも安全な設定です。 承認されたメンバーのみがデータにアクセスできる場合は、Copilot がアクセスする可能性があるデータの過剰共有を防ぐことができます。

グループとサイトのラベル設定を構成するには、テナントでこの機能を有効にしてから、ラベルを同期する必要があります。 この構成は、1 回限りの構成です。 詳細については、「 コンテナーの秘密度ラベルを有効にし、ラベルを同期する方法」を参照してください。

その後、秘密度ラベルを編集したり、グループやサイト専用の新しい秘密度ラベルを作成したりできます。

秘密度ラベルのスコープで、[グループ & サイト] を選択します。 PowerShell コマンドを既に実行している必要があります。 選択しなかった場合は、このスコープを選択できません。

構成する設定のグループを選択します。 一部の設定には、既に構成されている必要がある条件付きアクセスなど、適用する前にバックエンドの依存関係があります。 プライバシー設定と外部ユーザー アクセス設定に含まれるプライバシー設定には、バックエンドの依存関係はありません。

使用する設定を構成し、変更を保存します。

グループとサイトに対して構成できる使用可能なすべてのラベル設定の詳細など、詳細については、「 秘密度ラベルを使用して、Microsoft Teams、Microsoft 365 グループ、および SharePoint サイトのコンテンツを保護する」を参照してください。

3. ラベルを発行し、ユーザーを教育する

既定の秘密度ラベルを使用している場合、ラベルを編集した場合でも、ラベルはすべてのユーザーに自動的に発行されます。

独自の秘密度ラベルを作成した場合は、発行ポリシーにラベルを追加する必要があります。 公開されると、ユーザーは Office アプリでラベルを手動で適用できます。 グループ &サイトスコープを含むラベルの場合、ユーザーはこれらのラベルを新規および既存のサイト、チーム、Loopワークスペースに適用できます。 発行ポリシーには、既定のラベルのように考慮する必要があり、ユーザーにデータのラベルを付ける必要がある設定もあります。

詳細については、「 ラベル ポリシーを作成して秘密度ラベルを発行する」を参照してください。

ユーザーを教育し、各秘密度ラベルを適用する必要がある場合のガイダンスを提供します。

ラベルを手動で適用するだけでなく、既定のラベル ポリシーには、項目の既定のラベルとして General \ All Employees (無制限) ラベルを適用することが含まれます。 このラベルは、保護の基本レイヤーを提供します。 ただし、特に暗号化を必要とするより機密性の高いコンテンツの場合は、必要に応じてラベルを変更する必要があります。

この手順を支援するには、 秘密度ラベルのエンド ユーザー ドキュメントを参照してください。

ラベルを監視します。 [ 情報保護>Reports] を選択します。 ラベルの使用状況を確認できます。

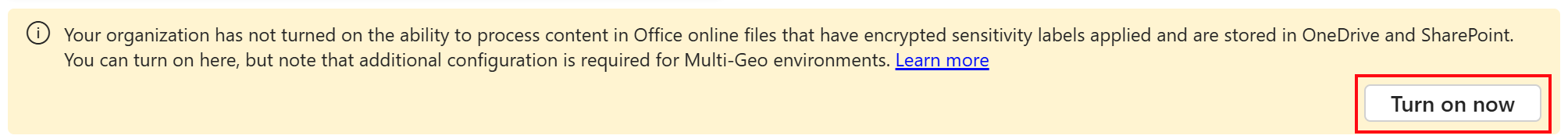

4. SharePoint と OneDrive でファイルの秘密度ラベルを有効にする

この手順は、SharePoint と OneDrive の秘密度ラベルを有効にするために必要な 1 回限りの構成です。 また、Microsoft 365 Copilotがこれらの場所に格納されている暗号化されたファイルにアクセスする必要もあります。

SharePoint と OneDrive のすべてのテナントレベルの構成変更の場合と同様、変更が有効になるまでに約 15 分かかります。 その後、ユーザーはOffice on the webで秘密度ラベルを選択でき、これらの場所にファイルに自動的にラベルを付けるポリシーを作成できます。

次の 2 つの方法があります。

オプション 1: Information Protection>Sensitivity ラベルを選択します。 次のメッセージが表示されたら、[ 今すぐ有効にする] を選択します。

オプション 2:

[Set-SPOTenant](/powershell/module/sharepoint-online/set-spotenant)Windows PowerShell コマンドレットを使用します。

この構成の詳細については、「 SharePoint と OneDrive でファイルの秘密度ラベルを有効にする」を参照してください。

ヒント

Copilot とは関係ありませんが、暗号化されたファイルがまだ有効になっていない場合は、 暗号化されたファイルの共同編集を有効にすることをお勧めします。 この設定により、コラボレーションに最適なユーザー エクスペリエンスが保証され、他のラベル付けシナリオで必要になる場合があります。

5. SharePoint ドキュメント ライブラリの既定の秘密度ラベルを設定する

既定のラベル付けポリシーは、ラベル付けされていないファイル、電子メール、会議に 対して General \ All Employees (無制限) の既定の秘密度ラベルを適用するように構成されています。 SharePoint ドキュメント ライブラリの場所ベースのラベル付けでその設定をオーバーライドする場合があります。 このラベル付け方法は、既定のラベルをドキュメント ライブラリに適用します。

同じドキュメント ライブラリ内のファイルには、2 つの自動ラベル付けオプションがあります。

| ライブラリ オプション | このオプションを使用する場合 |

|---|---|

| オプション 1 - 管理者が定義したアクセス許可を適用できる既定の秘密度ラベル ([ アクセス許可を今すぐ 暗号化する] オプション)、または暗号化なし。 | 新しいドキュメント ライブラリと、通常は同じレベルの既知の秘密度を持つファイルを格納する場合に推奨されます。 例外の場合、暗号化を適用しない代替ラベルをユーザーが選択できるようにする必要があります。 秘密度ラベルがなく、ライブラリにアップロードされたすべての新しいファイルには、このライブラリの既定のラベルが付けられます。 |

|

オプション 2 - ダウンロードされたファイルを保護し、ダウンロードしたファイル コピーに SharePoint のアクセス許可を拡張します。 ライブラリに対してこの設定を構成するには、秘密度ラベルをユーザー定義のアクセス許可で構成する必要があります ( [ユーザーにアクセス許可の暗号化を割り当てる ] オプション)。 現在プレビュー段階のこの構成では、秘密度ラベルを選択する前に、テナント レベルの PowerShell コマンドとサイト レベルが必要です。 |

アクセス許可を一元化し、ファイルのダウンロード時に引き続き保護する場合は、新規および既存のドキュメント ライブラリに推奨されます。 このオプションは、ファイルの内容の機密性を調べていない場合に適しています。 このオプションは、コンテンツへのアクセス権を取得するユーザーを定義するラベルのユーザーとグループのアクセス許可を構成できない場合にも適しています。 このシナリオでは、ビジネス所有者は SharePoint のアクセス許可とアクセス管理機能を使用してアクセスを制御する必要があります。 ただし、このラベル構成では、ダウンロードしたファイルのコピーに、ソース コピーと同じ権限がリアルタイムで付与されるため、保護が強化されます。 |

どちらのオプションも、ドキュメント ライブラリに固有の保護のベースライン レベルを提供し、コンテンツ検査を必要とせず、エンド ユーザーからのアクションに依存しません。

SharePoint サイト管理者は、ドキュメント ライブラリの既定のラベルを選択できます。

SharePoint サイトで、[ドキュメント>設定] アイコン >[ライブラリの設定>その他のライブラリ設定] を選択します。

[ 既定の秘密度ラベル ( このリストまたはライブラリ内の項目にラベルを適用する)] で、

a. 標準の既定の秘密度ラベルの場合は、ドロップダウン ボックスから、ライブラリ内のほとんどのファイルに適した秘密度ラベルを選択します。 管理者が定義したアクセス許可 ( Confidential \ All Employees など) 用に構成された秘密度ラベルを指定できます。 または、暗号化を適用しない秘密度ラベル ( Public など)。 [ダウンロード、コピー、または移動時に保護を拡張する] を選択しないでください。

b. ダウンロード、コピー、または移動されたファイルに保護を拡張する既定の秘密度ラベルについては、 ダウンロード、コピー、または移動時に保護を拡張するを選択します。 次に、ドロップダウン ボックスから、機密 \ 信頼されたPeopleなど、ユーザー定義のアクセス許可用に構成されている秘密度ラベルを選択します。

注:

必須の PowerShell コマンドが完了するまで、[ ダウンロード時、コピー時、または移動時に保護を拡張 する] チェック ボックスは表示されません。

変更内容を保存します。

チェック ボックスの PowerShell コマンドを実行する方法、各構成のラベル付け結果の詳細、および制限事項など、詳細を確認します。

6. ファイルとメールに秘密度ラベルを自動的に適用する

SharePoint サイト、OneDrive アカウント、Exchange メール、Office ファイル内のファイルにラベルを自動的に適用できます。 自動ラベル付けは、既定のラベルよりも制限の厳しい設定が必要になる可能性がある、より機密性の高い情報の優先度の高いラベルを識別するのに役立ちます。

- 自動ラベル付けポリシーのシミュレーション モードの学習など、知っておくべき特定の手順と情報については、「 コンテンツに秘密度ラベルを自動的に適用する」を参照してください。

クライアント側の自動ラベル付けとサービス側の自動ラベル付け

- Word、Excel、PowerPoint、Outlook で使用されているドキュメントとメールに自動ラベルを付ける場合、クライアント側の自動ラベル付けが使用されます。 ユーザーには、Office アプリに自動的に適用されるラベルが表示されるか、適切なラベルをユーザーに推奨できます。

- すべての SharePoint サイトまたは OneDrive サイトに格納されているドキュメントと、Exchange Onlineを使用して送信されたすべてのメールに自動ラベル付けする場合は、サービス側の自動ラベル付けを使用します。 ユーザー操作はありません。 OneDrive と SharePoint の保存ファイルと、送受信されるすべてのメールに対して大規模なラベルを付けることができます。

既定の秘密度ラベルとポリシーを作成した場合、クライアント側の自動ラベル付けとサービス側の自動ラベル付けの両方が含まれており、クレジット カード番号と個人データが検出されます。 これらの既定の設定により、自動ラベル付け機能を簡単にテストできます。

独自の自動ラベル付け設定を編集または作成して、暗号化などの保護アクションを適用するために特定の秘密度ラベルが必要なorganization データを特定するのに役立ちます。

機密情報を検出し、不正な共有や漏洩から保護する

✅ データ損失防止 (DLP) ポリシーを使用して、意図しない共有から保護する

Microsoft Purview データ損失防止 (DLP) は、組織が未承認の共有や漏洩から保護することで機密情報を保護するのに役立ちます。 その目的は、財務データ、社会保障番号、健康記録などの機密情報が過剰に共有されないように動的に保護することです。

DLP ポリシーを作成して、次の場所の機密情報を保護できます。

- Teams、Exchange、SharePoint、OneDrive アカウントなどの Microsoft 365 サービス

- Word、Excel、PowerPointなどの Office アプリケーション

- Windows 10、Windows 11、macOS (3 つの最新リリース バージョン) エンドポイント

- Microsoft 以外のクラウド アプリ

- オンプレミスのファイル共有とオンプレミスの SharePoint

- Fabric と Power BI

DLP ポリシーでこのデータが見つかると、データがMicrosoft 365 Copilot結果に表示されるのを防ぐのに役立ちます。 また、特定の秘密度ラベルが適用されている項目が Copilot によって要約されるのを防ぐのに役立ちます。

詳細については、次を参照してください。

DLP ポリシーを使用すると、トレーニング可能な分類子、機密情報の種類、秘密度ラベル、保持ラベルを使用して、organization全体の機密情報を識別できます。

このセクションでは、DLP ポリシーの作成プロセスについて説明します。 DLP ポリシーは強力なツールです。 次のことを確認してください。

- 保護しているデータと、達成する目標を理解します。

- ポリシーを実装する前に、時間をかけてポリシーを設計してください。 意図しない問題を回避する必要があります。 ポリシーを作成し、試行錯誤によってのみポリシーを調整することはお勧めしません。

- データ損失防止に取り組む - ポリシーの設計を開始する前に始めます。 この手順は、DLP ポリシーの作成と管理に使用する概念とツールを理解するのに役立ちます。

1. Microsoft Purview ポータルを開く

- 「DLP ポリシーの作成と展開 - アクセス許可」に記載されている管理者の 1 人として Microsoft Purview ポータルにサインインします。

- [ソリューション>データ損失防止] を選択します。

2. DLP ポリシーを作成する

Exchange Online、SharePoint Online、OneDrive では、DLP を使用して、Microsoft Teams ファイル リポジトリに格納されているファイルなど、メールやファイル全体の機密情報を特定、監視、および自動的に保護できます。

- 手順については、「 DLP ポリシーの設計 」および「 データ損失防止ポリシーの作成と展開」を参照してください。

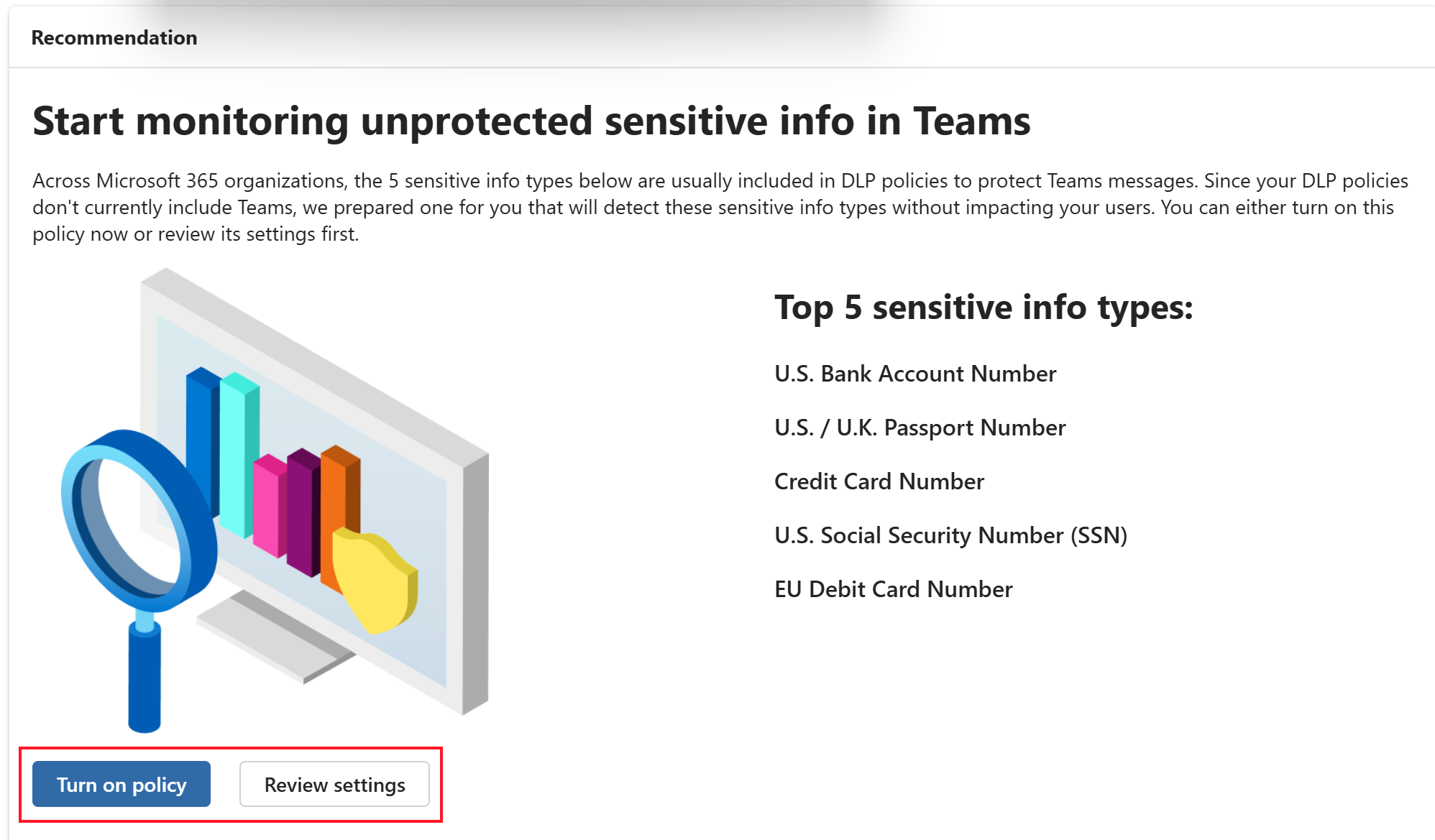

3. Teams の DLP ポリシーを作成する

既定では、Purview には、有効にできる Teams のポリシーがいくつか含まれています。 これらのポリシーは、Teams での情報の保護を簡単に開始する方法です。

これらのポリシーは、銀行口座番号やパスポート番号などの機密情報が Teams メッセージで共有されるタイミングを検出できます。 次に、ユーザーを教育したり、共有を制御するアクションを追加したりするためのポリシー ヒントを作成できます。

[ データ損失防止] で、[概要] を選択 します。

下にスクロールして、次のポリシーを確認します。

- Teams で保護されていない機密情報の監視を開始する

- チーム メッセージで共有されているファイルを保護するように Teams DLP ポリシーを自動的に構成する

これらのポリシーを有効にし、ポリシーの設定を確認することもできます。

DLP ポリシーを使用して Teams の情報を保護する方法の詳細については、次を参照してください。

4. Windows デバイスと macOS デバイスのエンドポイント DLP ポリシーを作成する

エンドポイント データ損失防止 (エンドポイント DLP) は、DLP の監視と保護機能を、Windows 10/11 および macOS (最新リリースの 3 つのメジャー バージョン) デバイスに物理的に格納されている機密アイテムに拡張します。

DLP は、次のようなユーザー アクティビティを監視して保護アクションを実行できます。

- USB リムーバブル デバイスにコピーする

- ネットワーク共有にコピーする

- 印刷

- 制限付きクラウド サービス ドメインにアップロードするか、許可されていないブラウザーからアクセスする

これらのアクティビティは、DLP が監視および保護できるアクティビティの一部にすぎません。 完全な一覧については、「 エンドポイント データ損失防止について」を参照してください。

エンドポイント DLP ポリシーを作成するための前提条件と手順の詳細については、次を参照してください。

注:

モバイル デバイス管理 (MDM) サービスを使用して、Microsoft Intuneなどのデバイスの管理と保護に役立つ場合は、MDM プロバイダーを引き続き使用してください。 エンドポイント DLP ポリシーは、Microsoft 365 データによるデータ損失防止に重点を置きます。 MDM では、デバイス管理に重点を置いています。 これらをシミュレートして使用します。

5. アダプティブ保護を作成する

Adaptive Protection は、 Insider Risk Management の情報を DLP と統合します。 インサイダー リスクが危険な動作に関与しているユーザーを識別すると、ユーザーには、管理者特権などのインサイダー リスク レベルが動的に割り当てられます。

Adaptive Protection では、インサイダー リスク レベルに関連する危険な動作からorganizationを保護するのに役立つ DLP ポリシーを自動的に作成できます。 ユーザーのインサイダー リスク レベルが変化するにつれて、ユーザーに適用される DLP ポリシーも調整できます。

アダプティブ保護を有効にする:

「Adaptive Protection - Permissions」に記載されている管理者の 1 人として Microsoft Purview ポータルにサインインします。

[ ソリューション>Insider Risk Management>Adaptive Protection] を選択します。

[ダッシュボード] で、[クイック セットアップ] を選択します。

Adaptive Protection - クイック セットアップ は、Adaptive Protection の使用を開始するための最も簡単で最速の方法です。 インサイダー リスク ポリシー、DLP ポリシー、条件付きアクセス ポリシーが自動的に作成され、動的に割り当てられます。

リスク レベルが満たされると、ポリシーは新しいリスク レベルに合わせて自動的に調整されます。

クイック セットアップを使用する代わりに 、カスタム ポリシー を作成することもできます。 カスタム ポリシーを作成する場合は、DLP ポリシーと条件付きアクセス ポリシーも作成する必要があります。

詳細については、「 Adaptive Protection ポリシー」を参照してください。

6. ポリシーをテストして監視する

DLP ポリシーの場合、次のことができます。

シミュレーション モードを使用してポリシーをテストします。 シミュレーション モードでは、ポリシーを適用せずに個々のポリシーの効果を確認できます。 これを使用して、ポリシーに一致する項目を見つけます。

DLP ポリシー以外の危険なユーザー アクティビティなど、アラートと組み込みのレポートを使用してポリシーを監視します。

詳細については、次を参照してください。

Adaptive Protection を有効にし、ポリシーが構成されると、ポリシー メトリック、リスク レベルが割り当てられているユーザー、およびユーザーの現在のスコープ内のポリシーを取得できます。

詳細については、次を参照してください。

不要なコンテンツを削除する

✅ データの自動保持または削除にデータ ライフサイクル管理を使用する

データ ライフサイクル管理 では、アイテム保持ポリシーと必要に応じて保持ラベルが使用されます。 通常、コンプライアンス上の理由からコンテンツを保持するために使用され、古い情報を自動的に削除することもできます。

たとえば、organizationには、一定期間コンテンツを保持する必要がある規制要件がある場合があります。 または、古いコンテンツ、古いコンテンツ、不要になったコンテンツが含まれる場合があります。

organizationに古いデータがある場合は、アイテム保持ポリシーを作成して使用します。 これらのポリシーは、Copilot がドキュメントや電子メールからより正確な情報を返すのに役立ちます。

保持ポリシーは、ユーザーが Copilot アクティビティを削除した場合でも、コンプライアンス要件に対する Copilot プロンプトと応答を保持することもできます。 詳細については、「 Copilot & AI アプリのリテンション期間について」を参照してください。

アイテム保持ポリシーの設定は、SharePoint サイトや Exchange メールボックスなど、コンテナー レベルで適用されます。 そのコンテナー内のデータは、これらの設定を自動的に継承します。 個々のメールまたはドキュメントの例外が必要な場合は、保持ラベルを使用します。 たとえば、データが 1 年以上前の場合に OneDrive のデータを削除するアイテム保持ポリシーがあります。 ただし、ユーザーは保持ラベルを適用して、特定のドキュメントを自動削除しないようにすることができます。

アイテム保持ポリシーを作成するには、コンプライアンス管理者として Microsoft Purview ポータル にサインインします。

アクセス許可の詳細については、「 データ ライフサイクル管理 - アクセス許可」を参照してください。

[ ソリューション>Data Lifecycle Management>Policies>Retention ポリシー] を選択します。

[ 新しいアイテム保持ポリシー] を選択し、指示に従います。 詳細については、「 アイテム保持ポリシーの作成と構成」を参照してください。

必要に応じて、保持ラベルを作成して適用します。

データ ライフサイクル管理またはレコード管理を使用してラベルを作成できます。 レコード管理には、 廃棄レビュー プロセスなど、より多くの構成オプションが含まれています。 廃棄レビューは、アイテムが自動的に削除される前に手動で確認する必要がある場合に役立ちます。

Microsoft 365 ワークロードの自動保持と削除 & Microsoft 365 Copilot 相互作用、および例外の保持ラベルを管理するアイテム保持ポリシーには、データ ライフサイクル管理を使用します。

- [データ ライフサイクル管理] で、[保持ラベル>ラベルの作成] を選択します。

構成手順に従い、さらにヘルプが必要な場合は、「 データ ライフサイクル管理の保持ラベルを作成する方法」を参照してください。

保持ラベルを作成した後、ドキュメントと電子メールにラベルを適用できます。

保持ラベルを適用した場合は、それらを監視して、それらがどのように使用されているかを確認します。

次に示す管理者の 1 つとして Microsoft Purview ポータル にサインインします。

アイテム保持ラベルを使用してアイテムに関する情報を取得するには、 コンテンツ エクスプローラー を使用します。

Content エクスプローラーを開くには、いくつかの方法があります。

- データ損失防止>探検 家

- レコード管理>探検 家

- 情報保護>探検 家

アクティビティ エクスプローラーを使用して、保持ラベルを持つコンテンツのアクティビティの履歴ビューを取得します。 使用できるフィルターはさまざまです。

アクティビティ エクスプローラーを開くには、いくつかの方法があります。

- データ ライフサイクル管理>探検 家

- レコード管理>探検 家

- データ損失防止>探検 家

- 情報保護>探検 家

詳細については、次を参照してください。

Copilot 操作で機密データと非準拠コンテンツを検出する

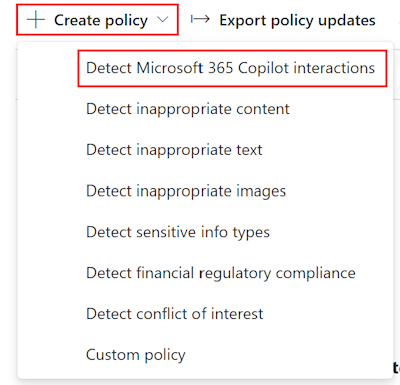

✅ コミュニケーション コンプライアンス ポリシーを作成して、Microsoft 365 Copilotとの対話を監視する

コミュニケーション コンプライアンスは、organizationで不適切な可能性のあるメッセージを検出、キャプチャ、対処できます。 不適切なコンテンツには、機密情報または機密情報、嫌がらせや脅迫的な言葉、成人用コンテンツの共有が含まれます。

コミュニケーション コンプライアンスには、開始に役立つ定義済みのポリシーがいくつか付属しています。 これらの定義済みのテンプレートを使用することをお勧めします。 独自のカスタム ポリシーを作成することもできます。

これらのポリシーは、プロンプトと応答を Copilot で監視および評価します。

[コミュニケーション コンプライアンス - アクセス許可] に記載されている管理者の 1 人として Microsoft Purview ポータルにサインインします。

[ ソリューション>Communication Compliance>Overview] を選択します。

必要な手順が一覧表示されている場合は、それらを完了します。 これらの手順の詳細については、「 コミュニケーション コンプライアンス ポリシーの設定と作成」を参照してください。

定義済みのポリシーの場合は、[ポリシーの作成>Microsoft 365 Copilotの相互作用を検出する] を選択します。

この Copilot ポリシーは、作業を開始するのに役立ちます。 他にも、定義済みのテンプレートを使用できます。 いつでも、独自のカスタム ポリシーを作成することもできます。

詳細については、次を参照してください。

ポリシーを監視します。 ポリシー レポートと監査ログを定期的に確認して、ユーザーによるアクティビティなど、解決されたアイテム & 一致するポリシーを確認します。

詳細については、「 コミュニケーション コンプライアンス レポートと監査を使用する」を参照してください。

詳細については、次を参照してください。

Copilot のプロンプトと応答を確認して分析する

✅ AI または電子情報開示にデータ セキュリティ態勢管理 (DSPM) を使用して、Copilot ユーザーのプロンプトと応答を分析する

ユーザーがプロンプトを入力し、Copilot から応答を受け取ると、これらの操作を表示および検索できます。 具体的には、次の機能が役立ちます。

- Copilot アクティビティに含まれる機密情報または不適切なコンテンツを検索します。

- Copilot 関連のアクティビティを通じて機密情報または悪意のある情報がリリースされた場合に、データ流出インシデントに対応します。

- 電子情報開示を使用すると、Copilot アクティビティに含まれる機密情報や不適切なコンテンツを削除できます。

Copilot のプロンプトと応答を確認および分析するには、AI 用データ セキュリティ態勢管理と電子情報開示の 2 つの方法があります。

AI のデータ セキュリティ態勢管理 (DSPM) (以前は AI ハブ と呼ばれる) は、AI の使用を事前に監視する Microsoft Purview ポータルの中央の場所です。 電子情報開示が含まれており、それを使用して Copilot のプロンプトと応答を分析および確認できます。

- [AI 用データ セキュリティ態勢管理 - アクセス許可] に記載されているグループのいずれかで、管理者として Microsoft Purview ポータルにサインインします。

- AI>Activity エクスプローラーの [ソリューション>DSPM] を選択します。

- リスト内の既存のアクティビティを選択します。 たとえば、[ 機密情報の種類 ] アクティビティがある場合は、それを選択します。

- [ 関連する AI インタラクション アクティビティの表示] を選択します。 [操作の詳細] で、アプリとプロンプト & 応答を確認できます。 アクティビティをエクスポートすることもできます。

詳細については、次を参照してください。

使用可能な技術リソースとデプロイ リソース

Copilot ライセンスの最小数を持つ組織は、対象となる Microsoft パートナーを通じた展開と導入に対する Microsoft 共同投資の対象となります。

詳細については、「パートナー ディレクトリのMicrosoft 365 Copilot」を参照してください。

対象となるお客様は、Microsoft FastTrackから技術とデプロイの支援を要求できます。 FastTrack には、Microsoft 365 の計画、展開、導入に役立つガイダンスとリソースが用意されています。

詳細については、「 FastTrack for Microsoft 365」を参照してください。