Defender for Cloud Apps と Zscaler の統合

Microsoft Defender for Cloud Appsと Zscaler の両方で作業する場合は、2 つを統合してクラウド検出エクスペリエンスを強化します。 Zscaler は、スタンドアロン クラウド プロキシとして、organizationのトラフィックを監視し、トランザクションをブロックするためのポリシーを設定できるようにします。 Defender for Cloud Appsと Zscaler を組み合わせると、次の機能が提供されます。

- シームレスなクラウド検出: Zscaler を使用してトラフィックをプロキシし、Defender for Cloud Appsに送信します。 2 つのサービスを統合すると、クラウド検出を有効にするために、ネットワーク エンドポイントにログ コレクターをインストールする必要がなくなります。

- 自動ブロック: 統合を構成すると、Zscaler のブロック機能は、Defender for Cloud Appsで承認されていないと設定したアプリに自動的に適用されます。

- 拡張 Zscalar データ: Zscaler ポータルで直接表示できる、主要なクラウド アプリのDefender for Cloud Apps リスク評価を使用して Zscaler ポータルを強化します。

前提条件

- Microsoft Defender for Cloud Appsの有効なライセンス、または P1 Microsoft Entra IDの有効なライセンス

- Zscaler Cloud 5.6 の有効なライセンス

- アクティブな Zscaler NSS サブスクリプション

Zscaler 統合をデプロイする

Zscalar ポータルで、Defender for Cloud Appsの Zscaler 統合を構成します。 詳細については、 Zscaler のドキュメントを参照してください。

Microsoft Defender XDRで、次の手順との統合を完了します。

[設定>Cloud アプリ>Cloud 検出>自動ログ アップロード>+ データ ソースの追加を選択します。

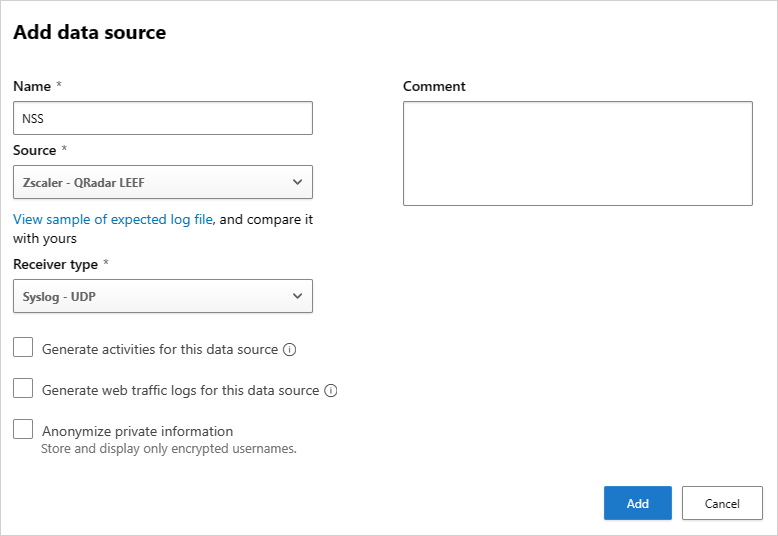

[ データ ソースの追加] ページで、次の設定を入力します。

- Name = NSS

- Source = Zscaler QRadar LEEF

- 受信側の種類 = Syslog - UDP

以下に例を示します。

注:

データ ソースの名前が NSS であることを確認します。NSS フィードの設定の詳細については、「Defender for Cloud Apps NSS フィードの追加」を参照してください。

サンプル検出ログを表示するには、[ View sample of expected log file>Download sample log]\(サンプル ログのダウンロード\) を選択します。 ダウンロードしたサンプル ログがログ ファイルと一致していることを確認します。

統合手順を完了すると、Defender for Cloud Appsで承認されていないとして設定したアプリはすべて、2 時間ごとに Zscaler によって ping され、Zscalar 構成に従って Zscaler によってブロックされます。 詳細については、「 アプリの承認/承認解除」を参照してください。

引き続き、ネットワーク上で検出されたクラウド アプリを調査します。 詳細と調査手順については、「 クラウド検出の操作」を参照してください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。