検出されたアプリを管理する

環境内で検出されたアプリの一覧を確認した後、次の方法で安全なアプリ (承認) を承認するか、不要なアプリ (承認されていない) を禁止することで、環境をセキュリティで保護できます。

アプリの承認/承認解除

行の末尾にある 3 つのドットをクリックすると、特定の危険なアプリを承認されていないものとしてマークできます。 次に、[ 承認なし] を選択します。 アプリの承認を解除しても使用はブロックされませんが、クラウド検出フィルターを使用してアプリの使用をより簡単に監視できます。 その後、承認されていないアプリをユーザーに通知し、使用する別の安全なアプリを提案したり、Defender for Cloud Apps API を使用してブロック スクリプトを生成して、承認されていないアプリをすべてブロックしたりできます。

注:

インライン プロキシにオンボードされているアプリ、またはアプリ コネクタ経由で接続されているアプリは、そのようなすべてのアプリケーションが Cloud Discovery の自動承認状態になります。

組み込みのストリームを使用してアプリをブロックする

テナントがMicrosoft Defender for Endpointを使用している場合、アプリを承認されていないものとしてマークすると、自動的にブロックされます。 さらに、特定の Defender for Endpoint デバイス グループへのブロックのスコープ設定、アプリケーションの監視、 警告機能と教育 機能の使用を行うことができます。 詳細については、「Microsoft Defender for Endpointを使用して検出されたアプリを管理する」を参照してください。

それ以外の場合、テナントで Zscaler NSS、iboss、Corrata、Menlo、または Open Systems を使用している場合でも、アプリが承認されていない場合でもシームレスなブロック機能を利用できますが、デバイス グループでスコープを使用したり、機能を 警告したり、教育 したりすることはできません。 詳細については、 Zscaler との統合、 iboss との統合、 Corrata との統合、 Menlo との統合、 およびオープン システムとの統合に関するページを参照してください。

ブロック スクリプトをエクスポートしてアプリをブロックする

Defender for Cloud Appsを使用すると、既存のオンプレミスのセキュリティ アプライアンスを使用して、承認されていないアプリへのアクセスをブロックできます。 専用のブロック スクリプトを生成し、アプライアンスにインポートできます。 このソリューションでは、organizationのすべての Web トラフィックをプロキシにリダイレクトする必要はありません。

クラウド検出ダッシュボードで、ブロックするアプリに [承認なし] としてタグを付けます。

タイトル バーで [ アクション ] を選択し、[ ブロック スクリプトの生成]を選択します。

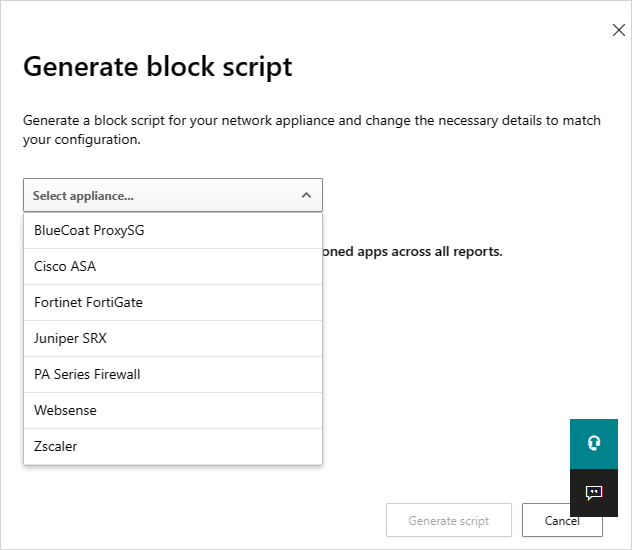

[ブロック スクリプトの生成] で、ブロック スクリプトを生成するアプライアンスを選択します。

次に、[ スクリプトの生成 ] ボタンを選択して、承認されていないすべてのアプリのブロック スクリプトを作成します。 既定では、ファイルの名前は、エクスポートされた日付と、選択したアプライアンスの種類で指定されます。 2017-02-19_CAS_Fortigate_block_script.txt ファイル名の例を指定します。

![[ブロック スクリプトの生成] ボタン。](media/generate-block-script-button.png)

作成したファイルをアプライアンスにインポートします。

サポートされていないストリームのブロック

テナントが上記のストリームを使用していない場合でも、すべての承認されていないアプリのすべてのドメインの一覧をエクスポートし、それらのドメインをブロックするようにサードパーティのサポートされていないアプライアンスを構成できます。

[ 検出されたアプリ ] ページで、すべての 承認されていない アプリをフィルター処理し、エクスポート機能を使用してすべてのドメインをエクスポートします。

ブロックできないアプリケーション

ユーザーがビジネスクリティカルなサービスを誤ってブロックし、ダウンタイムを引き起こすのを防ぐために、UI またはポリシーを使用して、Defender for Cloud Appsを使用して次のサービスをブロックすることはできません。

- Microsoft Defender for Cloud Apps

- Microsoft Defender セキュリティ センター

- Microsoft 365 セキュリティ センター

- Microsoft Defender for Identity

- Microsoft Purview

- Microsoft Entra Permissions Management

- Microsoft 条件付きアクセス アプリケーション制御

- Microsoft セキュア スコア

- Microsoft Purview

- Microsoft Intune

- Microsoft サポート

- Microsoft AD FS ヘルプ

- Microsoft サポート

- Microsoft Online Services

ガバナンスの競合

手動ガバナンス アクションとポリシーによって設定されたガバナンスの間に競合がある場合は、最後に適用された操作が優先されます。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。