Microsoft Defender for Identity の新機能

この記事は、Microsoft Defender for Identityの最新リリースの新機能を知るために頻繁に更新されます。

新しいスコープと参照

Defender for Identity リリースは、顧客テナント間で段階的にデプロイされます。 ここに記載されている機能がまだテナントに表示されていない場合は、後で更新プログラムをチェックしてください。

詳細については、次も参照してください。

- Microsoft Defender XDR の新機能

- Microsoft Defender for Endpoint の新機能

- Microsoft Defender for Cloud Apps の新機能

6 か月前またはそれより前にリリースされたバージョンと機能に関する更新プログラムについては、「Microsoft Defender for Identityの新しいアーカイブ」を参照してください。

2024 年 12 月

新しいセキュリティ体制の評価: 任意のアプリケーション ポリシーを使用した証明書登録の防止 (ESC15)

Defender for Identity では、Microsoft Secure Score で 任意のアプリケーション ポリシー (ESC15) を使用した新しい証明書登録の禁止 に関する推奨事項が追加されました。

この推奨事項は、最近公開された CVE-2024-49019 に直接対処します。これは、脆弱な AD CS 構成に関連するセキュリティ リスクを強調しています。 このセキュリティ体制評価では、パッチが適用されていない AD CS サーバーが原因で、お客様の環境で検出されたすべての脆弱な証明書テンプレートが一覧表示されます。

新しい推奨事項は、他の AD CS 関連の推奨事項に追加されます。 これらの評価を組み合わせることで、セキュリティの問題や重大な構成の誤りを示すセキュリティ体制レポートが提供され、organization全体にリスクが発生し、関連する検出が発生します。

詳細については、以下を参照してください:

2024 年 10 月

MDI は、新しい 10 個の ID ポスチャの推奨事項 (プレビュー) でカバレッジを拡大しています

新しい ID セキュリティ体制評価 (ISPM) は、お客様が弱点を監視して構成ミスを監視し、オンプレミス インフラストラクチャに対する潜在的な攻撃のリスクを軽減するのに役立ちます。

これらの新しい ID の推奨事項は、Microsoft Secure Score の一部として、Active Directory インフラストラクチャとグループ ポリシー オブジェクトに関連する新しいセキュリティ体制レポートです。

さらに、"偽装を防ぐためにセキュリティで保護されていない Kerberos 委任を変更する" という既存の推奨事項を更新し、特権サービスへのプロトコル移行による Kerberos 制約付き委任の表示を含めます。

2024 年 8 月

新しい Microsoft Entra Connect センサー:

ハイブリッド ID 環境でのMicrosoft Defender for Identityカバレッジを強化するための継続的な取り組みの一環として、Microsoft Entra Connect サーバー用の新しいセンサーを導入しました。 さらに、お客様の保護を維持し、潜在的なリスクを軽減するのに役立つ、Microsoft Entra Connect 専用の新しいハイブリッド セキュリティ検出と新しい ID 体制の推奨事項をリリースしました。

新しい Microsoft Entra Connect Identity ポスチャの推奨事項:

-

Microsoft Entra Connect コネクタ アカウントのパスワードをローテーションする

- 侵害されたMicrosoft Entra Connect コネクタ アカウント (一般的にMSOL_XXXXXXXXとして示されている AD DS コネクタ アカウント) は、レプリケーションやパスワード リセットなどの高い特権機能へのアクセスを許可できるため、攻撃者はクラウド環境とオンプレミス環境の両方で同期設定を変更したりセキュリティを侵害したり、ドメイン全体を侵害するための複数のパスを提供したりできます。 この評価では、90 日前にパスワードを最後に設定した MSOL アカウントのパスワードを変更することをお勧めします。 詳細については、 こちらをクリックしてください。

-

Microsoft Entra Connect アカウントの不要なレプリケーションアクセス許可を削除する

- 既定では、Microsoft Entra Connect コネクタ アカウントには、(実際には必要ない場合でも) 適切な同期を確保するための広範なアクセス許可があります。 パスワード ハッシュ同期が構成されていない場合は、潜在的な攻撃対象を減らすために不要なアクセス許可を削除することが重要です。 詳細については、 こちらをクリックしてください

-

シームレス SSO アカウント構成のパスワードMicrosoft Entra変更する

- このレポートには、90 日前にパスワードが最後に設定されたすべてのシームレス SSO コンピューター アカウントMicrosoft Entra一覧表示されます。 Azure SSO コンピューター アカウントのパスワードは、30 日ごとに自動的に変更されることはありません。 攻撃者がこのアカウントを侵害した場合、任意のユーザーに代わって AZUREADSSOACC アカウントのサービス チケットを生成し、Active Directory から同期されたMicrosoft Entra テナント内のユーザーを偽装することができます。 攻撃者はこれを使用して Active Directory からMicrosoft Entra IDに横方向に移動できます。 詳細については、 こちらをクリックしてください。

新しい Microsoft Entra Connect 検出:

-

Microsoft Entra Connect サーバーへの不審な対話型ログオン

- Microsoft Entra Connect サーバーへの直接ログインは非常に珍しく、悪意のある可能性があります。 攻撃者は多くの場合、これらのサーバーを標的にして、より広範なネットワーク アクセスのために資格情報を盗みます。 Microsoft Defender for Identityは、Microsoft Entra Connect サーバーへの異常なログインを検出できるようになり、これらの潜在的な脅威をより迅速に特定して対応できます。 これは、Microsoft Entra Connect サーバーがスタンドアロン サーバーであり、ドメイン コントローラーとして動作していない場合に特に適用されます。

-

Microsoft Entra Connect アカウントによるユーザー パスワード リセット

- Microsoft Entra Connect コネクタ アカウントは、多くの場合、ユーザーのパスワードをリセットする機能など、高い特権を保持します。 Microsoft Defender for Identityは、これらのアクションを可視化し、悪意のある、正当でないと識別されたアクセス許可の使用状況を検出します。 このアラートは、 パスワード ライトバック機能 が無効になっている場合にのみトリガーされます。

-

機密性の高いユーザーの Microsoft Entra Connect による不審な書き戻し

- Microsoft Entra Connect では、特権グループ内のユーザーのライトバックは既に防止されていますが、Microsoft Defender for Identityは、追加の種類の機密性の高いアカウントを識別することで、この保護を拡張します。 この強化された検出は、クラウドとオンプレミスの両方の環境を対象とする高度な攻撃の重要なステップとなり得る、重要なアカウントでの未承認のパスワード リセットを防ぐのに役立ちます。

その他の機能強化と機能:

- Advanced Hunting の "IdentityDirectoryEvents" テーブルで使用できる 機密アカウントで失敗したパスワード リセット の新しいアクティビティ。 これは、お客様が失敗したパスワード リセット イベントを追跡し、このデータに基づいてカスタム検出を作成するのに役立ちます。

- DC 同期攻撃検出の精度が向上しました。

- センサーが Microsoft Entra Connect サービスから構成を取得できない場合の新しい正常性の問題。

- Microsoft Entra Connect サーバーで新しいセンサーを有効にすることで、PowerShell リモート実行検出などのセキュリティ アラートの監視を拡張しました。

DefenderForIdentity PowerShell モジュールを更新しました

DefenderForIdentity PowerShell モジュールが更新され、新機能が組み込まれており、いくつかのバグ修正に対処しました。 主な機能強化は次のとおりです。

-

新しい

New-MDIDSAコマンドレット: グループ管理サービス アカウント (gMSA) の既定の設定と、標準アカウントを作成するオプションを使用して、サービス アカウントの作成を簡略化します。 - PDCe の自動検出: ほとんどの Active Directory 操作でプライマリ ドメイン コントローラー エミュレーター (PDCe) を自動的にターゲットにすることで、グループ ポリシー オブジェクト (GPO) の作成の信頼性が向上します。

-

手動ドメイン コントローラーのターゲット設定:

Get/Set/Test-MDIConfigurationコマンドレットの新しいサーバー パラメーターを使用すると、PDCe の代わりにターゲットにするドメイン コントローラーを指定できます。

詳細については、以下を参照してください:

- DefenderForIdentity PowerShell モジュール (PowerShell ギャラリー)

- DefenderForIdentity PowerShell リファレンス ドキュメント

2024 年 7 月

6 パブリック プレビューでは、新しい検出が新しく行われます。

-

NetSync 攻撃の可能性

- NetSync は、悪用後のツールである Mimikatz のモジュールであり、ドメイン コントローラーのふりをしてターゲット デバイスのパスワードのパスワード ハッシュを要求します。 攻撃者は、この機能を使用してネットワーク内で悪意のあるアクティビティを実行して、organizationのリソースにアクセスしている可能性があります。

-

Microsoft Entra シームレス SSO アカウントの引き継ぎの可能性

- Microsoft Entraシームレス SSO (シングル サインオン) アカウント オブジェクト AZUREADSSOACC が疑わしい変更されました。 攻撃者は、オンプレミス環境からクラウドに横方向に移動している可能性があります。

-

疑わしい LDAP クエリ

- 既知の攻撃ツールに関連付けられている疑わしい Lightweight Directory Access Protocol (LDAP) クエリが検出されました。 攻撃者は、後の手順で偵察を実行している可能性があります。

-

不審な SPN がユーザーに追加されました

- 不審なサービス プリンシパル名 (SPN) が機密性の高いユーザーに追加されました。 攻撃者は、organization内の横移動に対して昇格されたアクセス権を取得しようとしている可能性があります。

-

ESXi グループの疑わしい作成

- 疑わしい VMWare ESXi グループがドメインに作成されました。 これは、攻撃者が攻撃の後の手順に対してより多くのアクセス許可を取得しようとしていることを示している可能性があります。

-

疑わしい ADFS 認証

- 不審な IP アドレスからActive Directory フェデレーション サービス (AD FS) (ADFS) を使用してサインインしたドメイン参加済みアカウント。 攻撃者がユーザーの資格情報を盗み、それを使用してorganization内を横方向に移動している可能性があります。

Defender for Identity リリース 2.238

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2024 年 6 月

ITDR ダッシュボードからユーザー情報を簡単に探す

シールド ウィジェットでは、ハイブリッド環境、クラウド環境、およびオンプレミス環境のユーザー数の概要を簡単に確認できます。 この機能には、高度なハンティング プラットフォームへの直接リンクが含まれるようになり、詳細なユーザー情報がすぐに提供されます。

ITDR デプロイ正常性ウィジェットに条件付きアクセスとMicrosoft Entra Private Access Microsoft Entra含まれるようになりました

これで、Microsoft Entra ワークロードの条件付きアクセス、Microsoft Entraユーザー条件付きアクセス、およびMicrosoft Entra Private Accessのライセンスの可用性を表示できるようになりました。

Defender for Identity リリース 2.237

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2024 年 5 月

Defender for Identity リリース 2.236

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.235

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2024 年 4 月

CVE-2024-21427 Windows Kerberos セキュリティ機能バイパスの脆弱性を簡単に検出する

お客様がこの脆弱性に従ってセキュリティ プロトコルをバイパスする試みをより適切に特定して検出できるように、Kerberos AS 認証を監視する Advanced Hunting 内に新しいアクティビティを追加しました。

このデータを使用すると、顧客はMicrosoft Defender XDR内に独自のカスタム検出ルールを簡単に作成し、この種類のアクティビティのアラートを自動的にトリガーできるようになりました

ポータルDefender XDR -> ハンティング -> Advanced Hunting にアクセスします。

次に示すように、推奨されるクエリをコピーし、[検出ルールの作成] をクリックします。 提供されているクエリでは、失敗したログオン試行も追跡され、潜在的な攻撃とは無関係の情報が生成される可能性があることに注意してください。 そのため、特定の要件に合わせてクエリを自由にカスタマイズしてください。

IdentityLogonEvents

| where Application == "Active Directory"

| where Protocol == "Kerberos"

| where LogonType in("Resource access", "Failed logon")

| extend Error = AdditionalFields["Error"]

| extend KerberosType = AdditionalFields['KerberosType']

| where KerberosType == "KerberosAs"

| extend Spns = AdditionalFields["Spns"]

| extend DestinationDC = AdditionalFields["TO.DEVICE"]

| where Spns !contains "krbtgt" and Spns !contains "kadmin"

| project Timestamp, ActionType, LogonType, AccountUpn, AccountSid, IPAddress, DeviceName, KerberosType, Spns, Error, DestinationDC, DestinationIPAddress, ReportId

Defender for Identity リリース 2.234

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.233

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2024 年 3 月

Defender for Identity 設定を表示するための新しい読み取り専用アクセス許可

読み取り専用のアクセス許可を持つ Defender for Identity ユーザーを構成して、Defender for Identity 設定を表示できるようになりました。

詳細については、「Microsoft Defender XDRで Defender for Identity に必要なアクセス許可」を参照してください。

正常性の問題を表示および管理するための新しい Graph ベースの API

これで、Graph APIを使用してMicrosoft Defender for Identity正常性の問題を表示および管理できるようになりました

詳細については、「Graph APIによる正常性の問題の管理」を参照してください。

Defender for Identity リリース 2.232

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.231

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2024 年 2 月

Defender for Identity リリース 2.230

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

セキュリティで保護されていない AD CS IIS エンドポイント構成の新しいセキュリティ体制評価

Defender for Identity では、セキュリティ で保護されていない ADCS 証明書登録 IIS エンドポイント (ESC8) の新しい推奨事項が Microsoft Secure Score に追加されました。

Active Directory Certificate Services (AD CS) では、証明書登録サービス (CES) または Web 登録インターフェイス (Certsrv) を使用した HTTP による登録など、さまざまな方法とプロトコルによる証明書の登録がサポートされています。 CES または Certsrv IIS エンドポイントの安全でない構成により、攻撃を中継する脆弱性 (ESC8) が発生する可能性があります。

セキュリティ で保護されていない ADCS 証明書登録 IIS エンドポイント (ESC8) の新しい推奨事項が、最近リリースされた他の AD CS 関連の推奨事項に追加されます。 これらの評価を組み合わせることで、セキュリティの問題や重大な構成の誤りを示すセキュリティ体制レポートが提供され、organization全体にリスクが発生し、関連する検出が発生します。

詳細については、以下を参照してください:

- セキュリティ評価: 安全でない ADCS 証明書登録 IIS エンドポイントを編集する (ESC8)

- AD CS センサーのセキュリティ体制評価

- Microsoft Defender for Identityのセキュリティ体制評価

Defender for Identity リリース 2.229

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

アラートのしきい値を調整するためのユーザー エクスペリエンスの強化 (プレビュー)

Defender for Identity の [詳細設定] ページの名前が [ アラートのしきい値の調整 ] に変更され、アラートのしきい値を調整するための柔軟性が強化され、更新されたエクスペリエンスが提供されます。

変更内容には、次のものが含まれます。

以前の [学習期間の削除] オプションが削除され、新しい [推奨テスト モード ] オプションが追加されました。 [ 推奨テスト モード] を選択して、すべてのしきい値レベルを [低] に設定し、アラートの数を増やし、その他のすべてのしきい値レベルを読み取り専用に設定します。

以前の [秘密度レベル ] 列の名前が しきい値レベルに変更され、新しく定義された値が追加されました。 既定では、すべてのアラートは 高しきい 値に設定されます。これは、既定の動作と標準のアラート構成を表します。

次の表に、以前の 秘密度レベル の値と新しい しきい値レベル の値の間のマッピングを示します。

| 秘密度レベル (前の名前) | しきい値レベル (新しい名前) |

|---|---|

| Normal | High |

| Medium | Medium |

| High | 低 |

[詳細設定] ページで特定の値が定義されている場合は、次のように新しい [アラートのしきい値の調整] ページに転送しました。

| [詳細設定] ページの構成 | 新しいアラートのしきい値の調整ページの構成 |

|---|---|

| オンに切り替え学習期間を削除する |

推奨テスト モード がオフに切り替わります。 アラートしきい値の構成設定は変わりません。 |

| オフに切り替え学習期間を削除する |

推奨テスト モード がオフに切り替わります。 アラートしきい値の構成設定はすべて既定値にリセットされ、しきい値レベルが 高 くなります。 |

アラートは、アラートの学習期間が既に完了しているかどうかに関係なく、[ 推奨テスト モード ] オプションが選択されている場合、またはしきい値レベルが [中] または [ 低] に設定されている場合、常にすぐにトリガーされます。

詳細については、「 アラートのしきい値を調整する」を参照してください。

デバイスの詳細ページにデバイスの説明が含まれるようになりました (プレビュー)

Microsoft Defender XDRデバイスの詳細ウィンドウとデバイスの詳細ページにデバイスの説明が含まれるようになりました。 説明は、デバイスの Active Directory Description 属性から設定されます。

たとえば、デバイスの詳細のサイド ウィンドウで、次の操作を行います。

詳細については、「 疑わしいデバイスの調査手順」を参照してください。

Defender for Identity リリース 2.228

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正と、次の新しいアラートが含まれています。

2024 年 1 月

Defender for Identity リリース 2.227

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

グループ エンティティ用に追加された [タイムライン] タブ

これで、グループ メンバーシップの変更、LDAP クエリなど、Microsoft Defender XDRの過去 180 日間の Active Directory グループ エンティティ関連のアクティビティとアラートを表示できるようになりました。

グループ タイムライン ページにアクセスするには、グループの詳細ウィンドウで [タイムラインを開く] を選択します。

以下に例を示します。

詳細については、「 疑わしいグループの調査手順」を参照してください。

PowerShell を使用して Defender for Identity 環境を構成して検証する

Defender for Identity では、新しい DefenderForIdentity PowerShell モジュールがサポートされるようになりました。これは、Microsoft Defender for Identityを操作するための環境の構成と検証に役立つよう設計されています。

PowerShell コマンドを使用して、構成ミスを回避し、時間を節約し、システムの不要な負荷を回避します。

新しい PowerShell コマンドを使用するために、Defender for Identity ドキュメントに次の手順を追加しました。

- PowerShell を使用してプロキシ構成を変更する

- PowerShell を使用して監査ポリシーを構成、取得、テストする

- PowerShell を使用して現在の構成を含むレポートを生成する

- PowerShell を使用して DSA のアクセス許可と委任をテストする

- PowerShell を使用してサービス接続をテストする

詳細については、以下を参照してください:

- DefenderForIdentity PowerShell モジュール (PowerShell ギャラリー)

- DefenderForIdentity PowerShell リファレンス ドキュメント

Defender for Identity リリース 2.226

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.225

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2023 年 12 月

注:

リモート コード実行試行アラートの数が減少している場合は、Defender for Identity 検出ロジックの更新を含む更新された 9 月のお知らせを参照してください。 Defender for Identity は、以前と同様にリモート コード実行アクティビティを記録し続けます。

Microsoft 365 Defender の新しい ID 領域とダッシュボード (プレビュー)

Defender for Identity のお客様は、Defender for Identity での ID セキュリティに関する情報を得るための新しい ID 領域を Microsoft 365 Defender に追加しました。

Microsoft 365 Defender で、[ID] を 選択して、次のいずれかの新しいページを表示します。

ダッシュボード: このページには、ID 脅威の検出と応答アクティビティの監視に役立つグラフとウィジェットが表示されます。 以下に例を示します。

詳細については、「 Defender for Identity の ITDR ダッシュボードを操作する」を参照してください。

正常性の問題: このページは [設定] > [ID] 領域から移動され、一般的な Defender for Identity の展開と特定のセンサーの現在の正常性の問題が一覧表示されます。 詳細については、「センサーの正常性に関する問題のMicrosoft Defender for Identity」を参照してください。

ツール: このページには、Defender for Identity を使用するときの役立つ情報とリソースへのリンクが含まれています。 このページでは、特に 容量計画ツールと Test-MdiReadiness.ps1 スクリプトに関するドキュメントへのリンクを見つけます。

Defender for Identity リリース 2.224

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

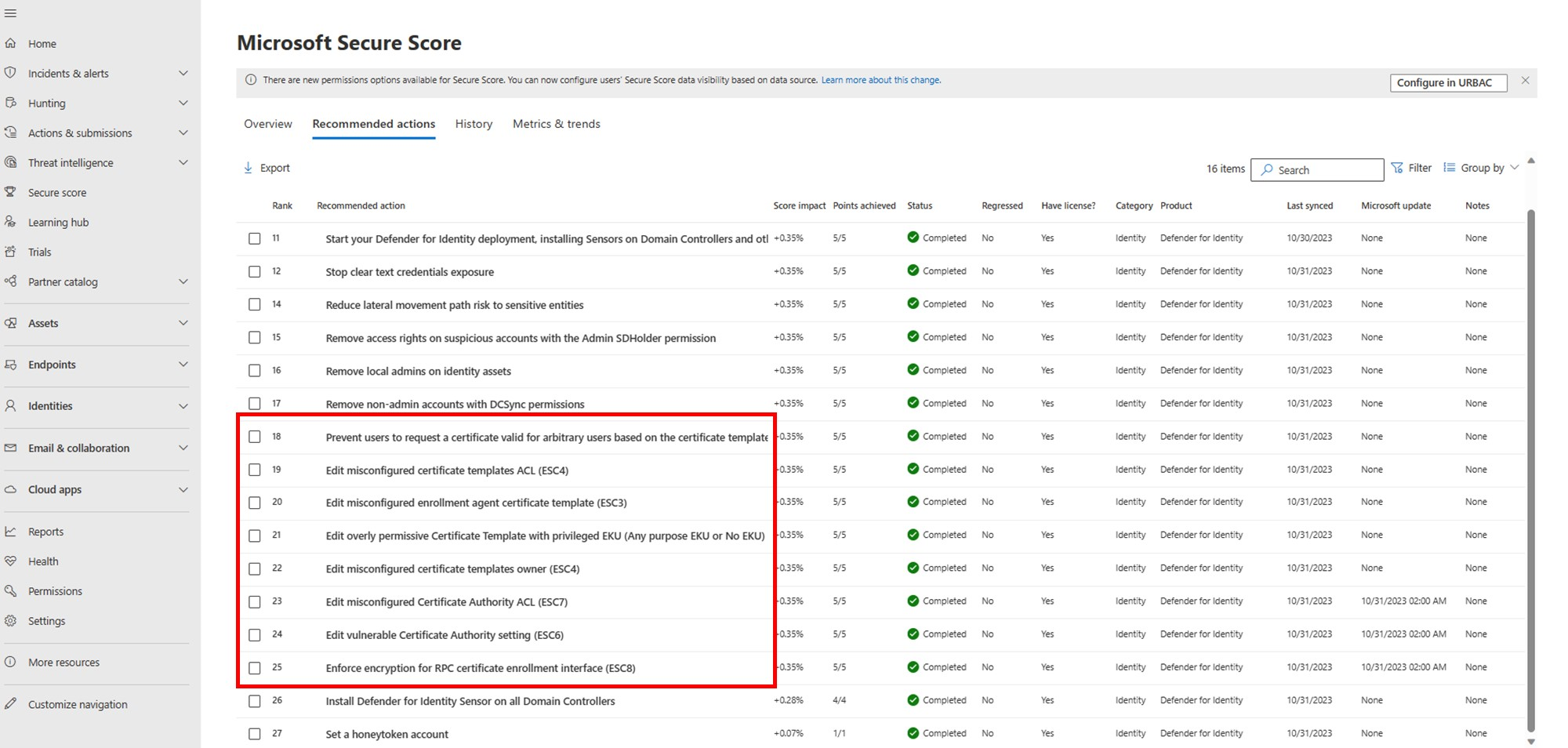

AD CS センサーのセキュリティ体制評価 (プレビュー)

Defender for Identity のセキュリティ体制評価では、オンプレミスの Active Directory構成全体のアクションを事前に検出して推奨します。

推奨されるアクションには、次の新しいセキュリティ体制評価が含まれるようになりました。具体的には、証明書テンプレートと証明機関に対してです。

証明書テンプレートで推奨されるアクション:

証明機関で推奨されるアクション:

新しい評価は、Microsoft Secure Score で利用でき、セキュリティの問題や重大な構成の誤りが生じ、検出と共にorganization全体にリスクをもたらす可能性があります。 スコアはそれに応じて更新されます。

以下に例を示します。

詳細については、「Microsoft Defender for Identityのセキュリティ体制評価」を参照してください。

注:

証明書テンプレートの評価は、AD CS が環境にインストールされているすべてのお客様が利用できます。証明機関の評価は、AD CS サーバーにセンサーをインストールした顧客のみが使用できます。 詳細については、「 Active Directory Certificate Services (AD CS)の新しいセンサーの種類」を参照してください。

Defender for Identity リリース 2.223

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.222

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.221

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2023 年 11 月

Defender for Identity リリース 2.220

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.219

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

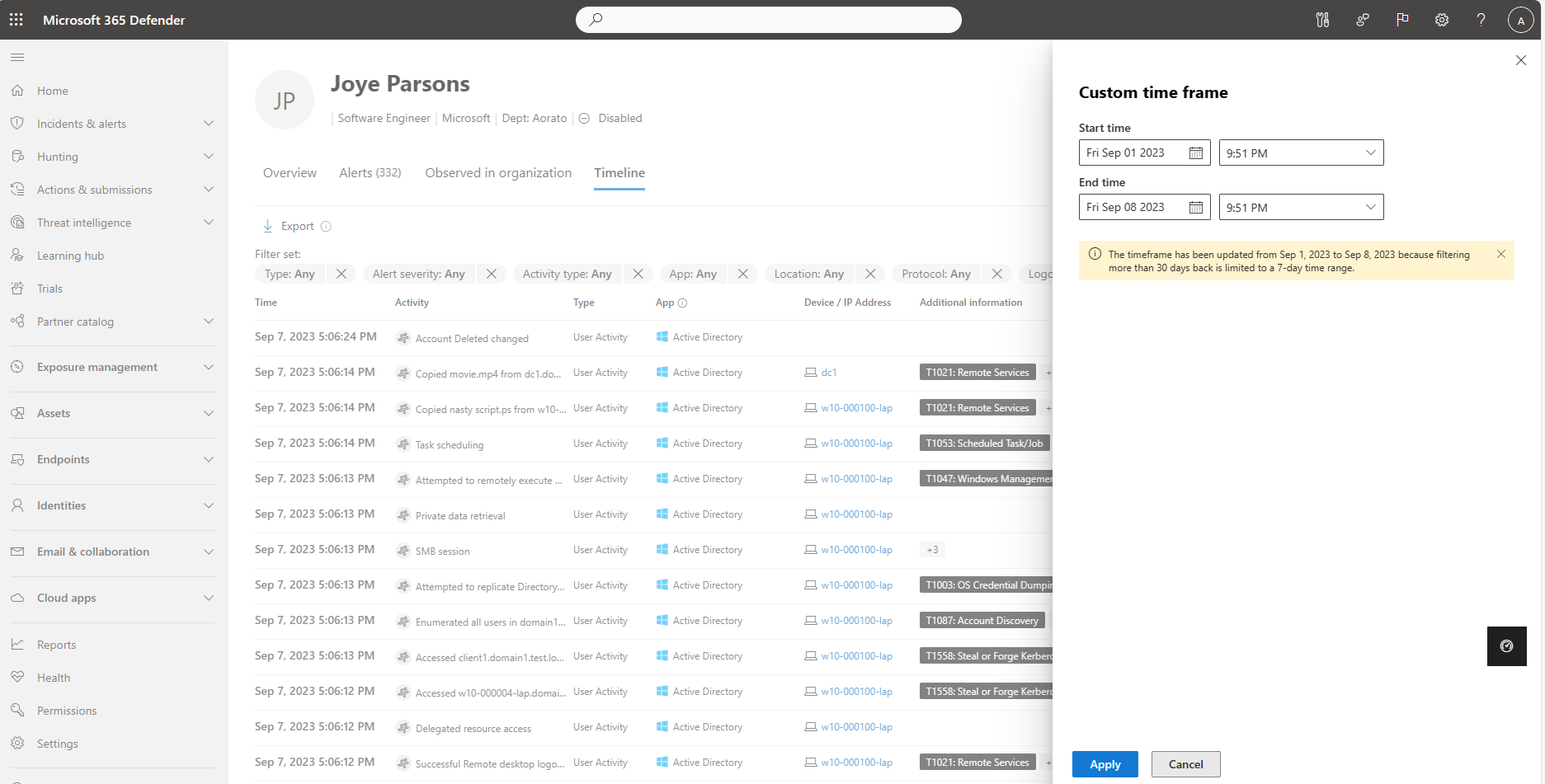

ID タイムラインには 30 日を超えるデータが含まれています (プレビュー)

Defender for Identity は、ID の詳細に関する拡張データリテンション期間を徐々に 30 日以上にロールアウトしています。

Defender for Identity、Microsoft Defender for Cloud Apps、Microsoft Defender for Endpointからのアクティビティを含む [ID の詳細] ページの [タイムライン] タブには、現在、少なくとも 150 日が含まれており、増加しています。 今後数週間、データ保持率に多少の変動がある可能性があります。

特定の時間枠内の ID タイムラインに関するアクティビティとアラートを表示するには、既定の 30 日間を選択し、[カスタム範囲] を選択します。 30 日以上前のフィルター処理されたデータは、一度に最大 7 日間表示されます。

以下に例を示します。

詳細については、「資産を調査する」と「Microsoft Defender XDRのユーザーを調査する」を参照してください。

Defender for Identity リリース 2.218

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2023 年 10 月

Defender for Identity リリース 2.217

このバージョンには、次の機能強化が含まれています。

概要レポート: 概要レポートが更新され、[ 正常性の問題 ] タブに 2 つの新しい列が含まれます。

- 詳細: 問題が発生した影響を受けるオブジェクトや特定のセンサーの一覧など、問題に関する追加情報。

- 推奨事項: 問題を解決するために実行できる推奨されるアクションの一覧、または問題をさらに調査する方法の一覧。

詳細については、「Microsoft Defender XDR (プレビュー)」の「Defender for Identity レポートをダウンロードしてスケジュールする」を参照してください。

正常性の問題: このテナントの正常性に関する問題の [学習期間の削除] トグルが自動的にオフになりました

このバージョンには、クラウド サービスと Defender for Identity センサーのバグ修正も含まれています。

Defender for Identity リリース 2.216

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

2023 年 9 月

リモート コード実行の試行に対するアラートの数を減らしました

Defender for Identity とMicrosoft Defender for Endpointアラートをより適切に調整するために、Defender for Identity Remote のコード実行試行検出の検出ロジックを更新しました。

この変更により、 リモート コード実行試行 アラートの数が減少しますが、Defender for Identity はリモート コード実行アクティビティを記録し続けます。 お客様は引き続き独自の 高度なハンティング クエリ を構築し、 カスタム検出ポリシーを作成できます。

アラートの秘密度の設定と学習期間の機能強化

一部の Defender for Identity アラートは、アラートがトリガーされるまで 学習期間 を待ち、正当なアクティビティと疑わしいアクティビティを区別するときに使用するパターンのプロファイルを構築します。

Defender for Identity では、学習期間エクスペリエンスに対して次の機能強化が提供されるようになりました。

管理者は、[ 学習期間の削除] 設定を使用して、特定のアラートに使用される秘密度を構成できるようになりました。 選択した種類のアラートに対して [学習期間の削除] 設定を [オフ] に構成するには、秘密度を [標準] として定義します。

新しい Defender for Identity ワークスペースに新しいセンサーをデプロイすると、[ 学習期間の削除] 設定が 30 日間自動的に オン になります。 30 日間が完了すると、[ 学習期間の削除] 設定が自動的にオフになり 、 アラートの秘密度レベルが既定の機能に返されます。

Defender for Identity で、学習期間が完了するまでアラートが生成されない標準の学習期間機能を使用するには、[ 学習期間の削除] 設定を [オフ] に構成します。

以前に [学習期間の削除 ] 設定を更新した場合、設定は構成したとおりに残ります。

詳細については、「Advanced settings」を参照してください。

注:

[詳細設定] ページには、もともと[学習期間の削除] オプションの下に、秘密度設定用に構成可能なアカウント列挙偵察アラートが一覧表示されました。 このアラートは一覧から削除され、 セキュリティ プリンシパル偵察 (LDAP) アラートに置き換えられます。 このユーザー インターフェイスのバグは、2023 年 11 月に修正されました。

Defender for Identity リリース 2.215

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity レポートが [メイン レポート] 領域に移動しました

[設定] 領域ではなく、Microsoft Defender XDRの [メイン レポート] 領域から Defender for Identity レポートにアクセスできるようになりました。 以下に例を示します。

![[メイン レポート] 領域からの Defender for Identity レポート アクセスのスクリーンショット。](media/whats-new/reports-main-area.png)

詳細については、「Microsoft Defender XDR (プレビュー)」の「Defender for Identity レポートをダウンロードしてスケジュールする」を参照してください。

Microsoft Defender XDRのグループの [Go hunt] ボタン

Defender for Identity は、Microsoft Defender XDRのグループの [Go hunt] ボタンを追加しました。 ユーザーは、 Go ハント ボタンを使用して、調査中にグループ関連のアクティビティとアラートを照会できます。

以下に例を示します。

![グループの詳細ウィンドウの新しい [Go hunt] ボタンのスクリーンショット。](media/whats-new/go-hunt-groups.png)

詳細については、「 Go hunt を使用してエンティティまたはイベント情報をすばやく検索する」を参照してください。

Defender for Identity リリース 2.214

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

パフォーマンスの強化

Defender for Identity は、Defender for Identity サービスからMicrosoft Defender XDRにリアルタイム イベントを転送するときの待機時間、安定性、パフォーマンスに関する内部的な改善を行いました。 お客様は、高度なハンティングのアラートやアクティビティなど、Microsoft Defender XDRに表示される Defender for Identity データに遅延が生じないことを期待する必要があります。

詳細については、以下を参照してください:

- Microsoft Defender for Identityのセキュリティ アラート

- Microsoft Defender for Identityのセキュリティ体制評価

- Microsoft Defender XDRで高度なハンティングを使用して脅威を積極的に探す

2023 年 8 月

Defender for Identity リリース 2.213

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.212

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Defender for Identity リリース 2.211

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

Active Directory Certificate Services (AD CS) の新しいセンサーの種類

Defender for Identity では、Active Directory Certificate Services (AD CS) が構成された専用サーバーの新しい ADCS センサーの種類がサポートされるようになりました。

新しいセンサーの種類は、Microsoft Defender XDRの [設定] > [ID] > [センサー] ページに表示されます。 詳細については、「Microsoft Defender for Identity センサーの管理と更新」を参照してください。

新しいセンサーの種類と共に、Defender for Identity は関連する AD CS アラートとセキュリティ スコア レポートも提供するようになりました。 新しいアラートとセキュリティ スコア レポートを表示するには、必要なイベントが収集され、サーバーに記録されていることを確認します。 詳細については、「 Active Directory Certificate Services (AD CS) イベントの監査を構成する」を参照してください。

AD CS は、セキュリティで保護された通信と認証プロトコルで公開キー インフラストラクチャ (PKI) 証明書を発行および管理するWindows Serverロールです。 詳細については、「Active Directory 証明書サービスとは」を参照してください。

Defender for Identity リリース 2.210

このバージョンには、クラウド サービスと Defender for Identity センサーの機能強化とバグ修正が含まれています。

![新しい [アラートのしきい値の調整] ページのスクリーンショット。](media/whats-new/adjust-alert-thresholds.png)

![デバイスの詳細ウィンドウの新しい [デバイスの説明] フィールドのスクリーンショット。](media/whats-new/device-description.png)

![グループ エンティティの詳細ウィンドウの [タイムラインを開く] ボタンのスクリーンショット。](media/whats-new/group-timeline.png)