組織の脆弱性

Microsoft Defender 脆弱性の管理の [弱点] ページには、既知の一般的な脆弱性と公開 (CVE) が CVE ID によって一覧表示されます。

CVE ID は、ソフトウェア、ハードウェア、ファームウェアに影響を与える、公開されているサイバーセキュリティの脆弱性に割り当てられた一意の ID です。 組織は、脆弱性を特定して追跡するための標準的な方法を提供し、organizationでこれらの脆弱性を理解し、優先順位を付け、対処するのに役立ちます。 CVEs は、 https://www.cve.org/からアクセスされたパブリック レジストリで追跡されます。

Defender 脆弱性の管理では、エンドポイント センサーを使用して、organization内のこれらの脆弱性やその他の脆弱性をスキャンして検出します。

適用対象:

- Microsoft Defender 脆弱性の管理

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- サーバーのMicrosoft Defenderプラン 1 & 2

重要

Defender 脆弱性の管理は、アプリケーションとコンポーネントの Log4j の脆弱性を特定するのに役立ちます。 詳細情報 を参照してください。

ヒント

Microsoft Defender 脆弱性の管理のすべての機能を無料で試すことができることをご存知でしたか? 無料試用版にサインアップする方法について説明します。

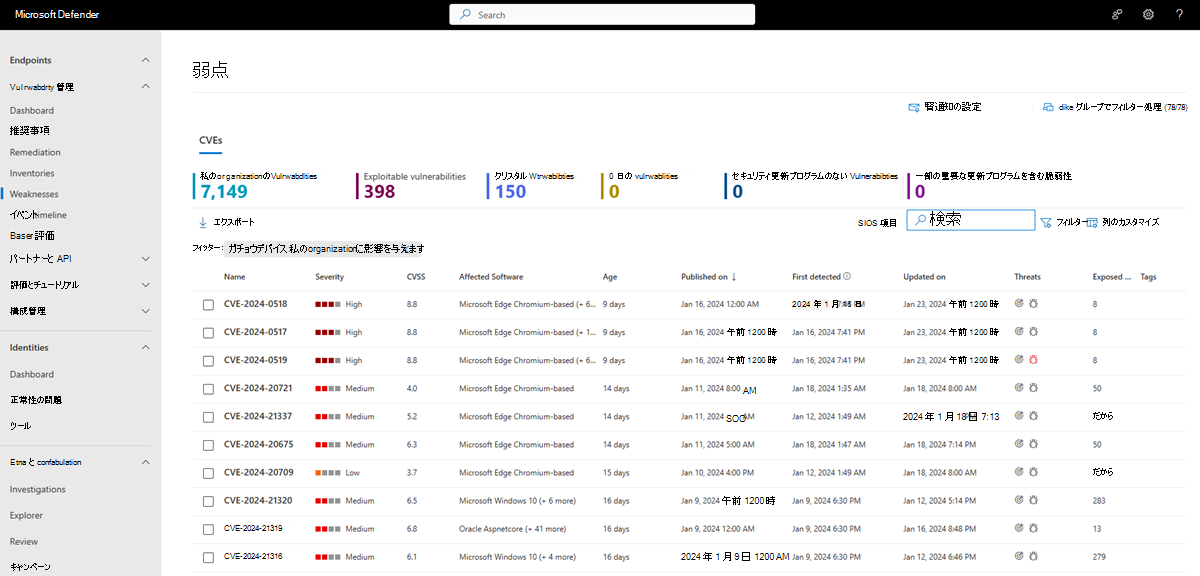

弱点の概要ページ

[弱点] ページにアクセスするには、Microsoft Defender ポータルの [脆弱性管理] ナビゲーション メニューから [弱点] を選択します。

[弱点] ページが開き、デバイスが公開されている CV の一覧が表示されます。 重大度、一般的な脆弱性スコアリング システム (CVSS) の評価、対応する侵害と脅威の分析情報などを表示できます。

注:

脆弱性に公式の CVE-ID が割り当てられていない場合、脆弱性名はMicrosoft Defender 脆弱性の管理によって割り当てられ、TVM-2020-002 の形式になります。

注:

弱点ページから CSV ファイルにエクスポートできるレコードの最大数は 8,000 で、エクスポートは 64 KB を超えてはなりません。 結果が大きすぎてエクスポートできなくなるというメッセージが表示される場合は、クエリを絞り込んでレコード数を減らします。

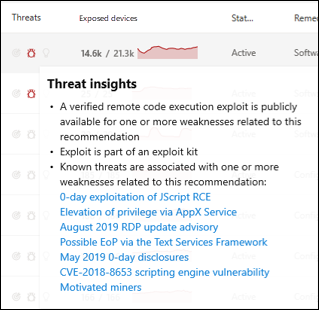

侵害と脅威に関する分析情報

進行中の脅威に関連する推奨事項に優先順位を付ける必要があります。 [脅威] 列にある情報を使用して 、 脆弱性の優先順位を付けることができます。 進行中の脅威の脆弱性を表示するには、[ 脅威 ] 列を次のようにフィルター処理します。

- 関連するアクティブなアラート

- Exploit を使用できます

- Exploit is Verified

- この悪用は、悪用キットの一部です

脅威分析情報アイコン ![]() 。脆弱性に関連する悪用がある場合は、[ 脅威 ] 列で強調表示されます。

。脆弱性に関連する悪用がある場合は、[ 脅威 ] 列で強調表示されます。

アイコンの上にマウス ポインターを合わせると、脅威が悪用キットの一部であるか、特定の高度な永続的なキャンペーンまたはアクティビティ グループに接続されているかが示されます。 使用可能な場合は、脅威分析レポートへのリンクがあり、0 日間の悪用に関するニュース、開示、または関連するセキュリティ アドバイザリが含まれます。

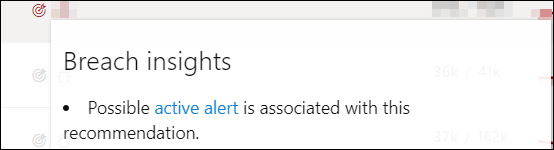

organizationに脆弱性が見つかった場合は、侵害分析情報アイコンが強調表示されます。

![]() .

.

[ 公開されたデバイス] 列には、脆弱性に現在公開されているデバイスの数が表示されます。 列に 0 が表示されている場合は、リスクが発生していないことを意味します。

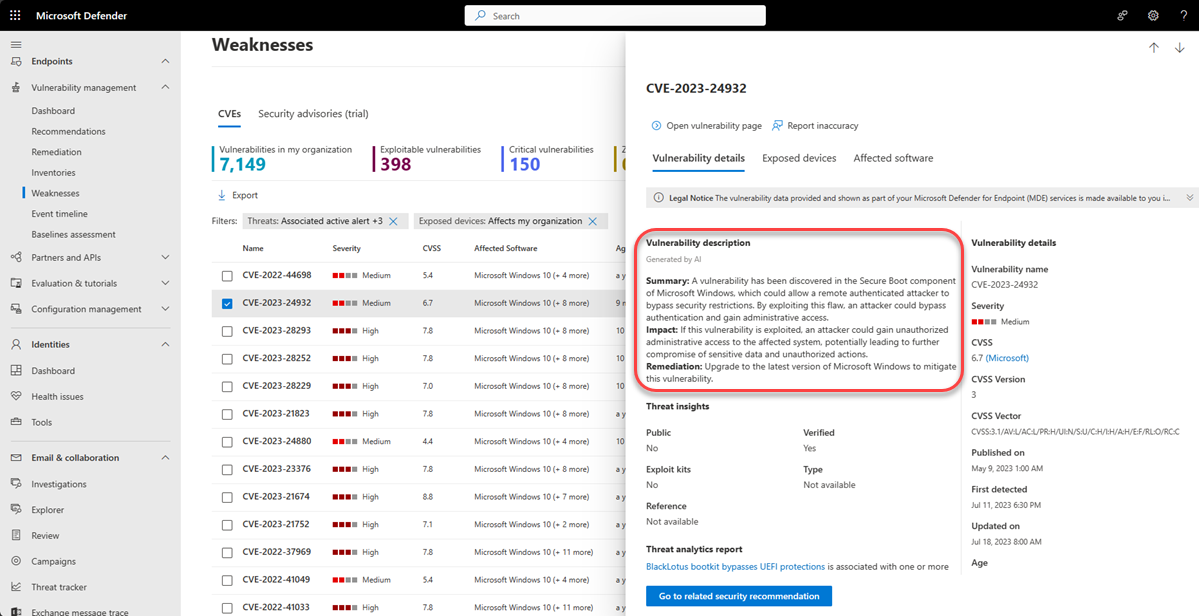

脆弱性に関する分析情報を取得する

脆弱性ページから CVE を選択すると、ポップアップ パネルが開き、脆弱性の説明、詳細、脅威の分析情報などの詳細情報が表示されます。 AI によって生成された脆弱性の説明は、脆弱性、その影響、推奨される修復手順、および利用可能な場合は追加情報に関する詳細情報を提供します。

CVE ごとに、公開されているデバイスと影響を受けるソフトウェアの一覧が表示されます。

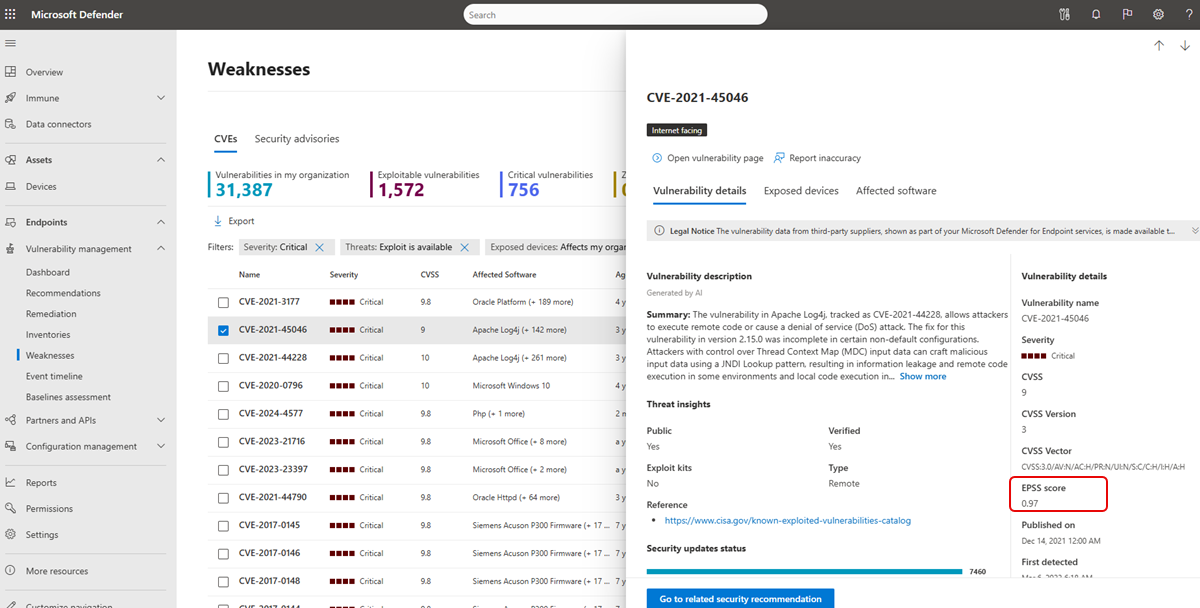

Exploit Prediction Scoring System (EPSS)

Exploit Prediction Scoring System (EPSS) は、既知のソフトウェアの脆弱性が野生で悪用される確率のデータドリブン スコアを生成します。 EPSS では、CVE と実際のエクスプロイト データからの現在の脅威情報が使用されます。 各 CVE について、EPSS モデルは 0 ~ 1 (0% から 100%) の確率スコアを生成します。 スコアが高いほど、脆弱性が悪用される確率が高くなります。 EPSS の詳細については、こちらをご覧ください。

EPSS は、弱点とその悪用確率に関する知識を強化し、それに応じて優先順位を付けることができるよう設計されています。

EPSS スコアを表示するには、Microsoft Defender ポータルの [弱点] ページから CVE を選択します。

EPSS が 0.9 より大きい場合、 脅威 列のヒントが値で更新され、軽減策の緊急性が伝えられます。

注:

EPSS スコアが 0.001 より小さい場合、0 と見なされることに注意してください。

脆弱性 API を使用して、EPSS スコアを確認できます。

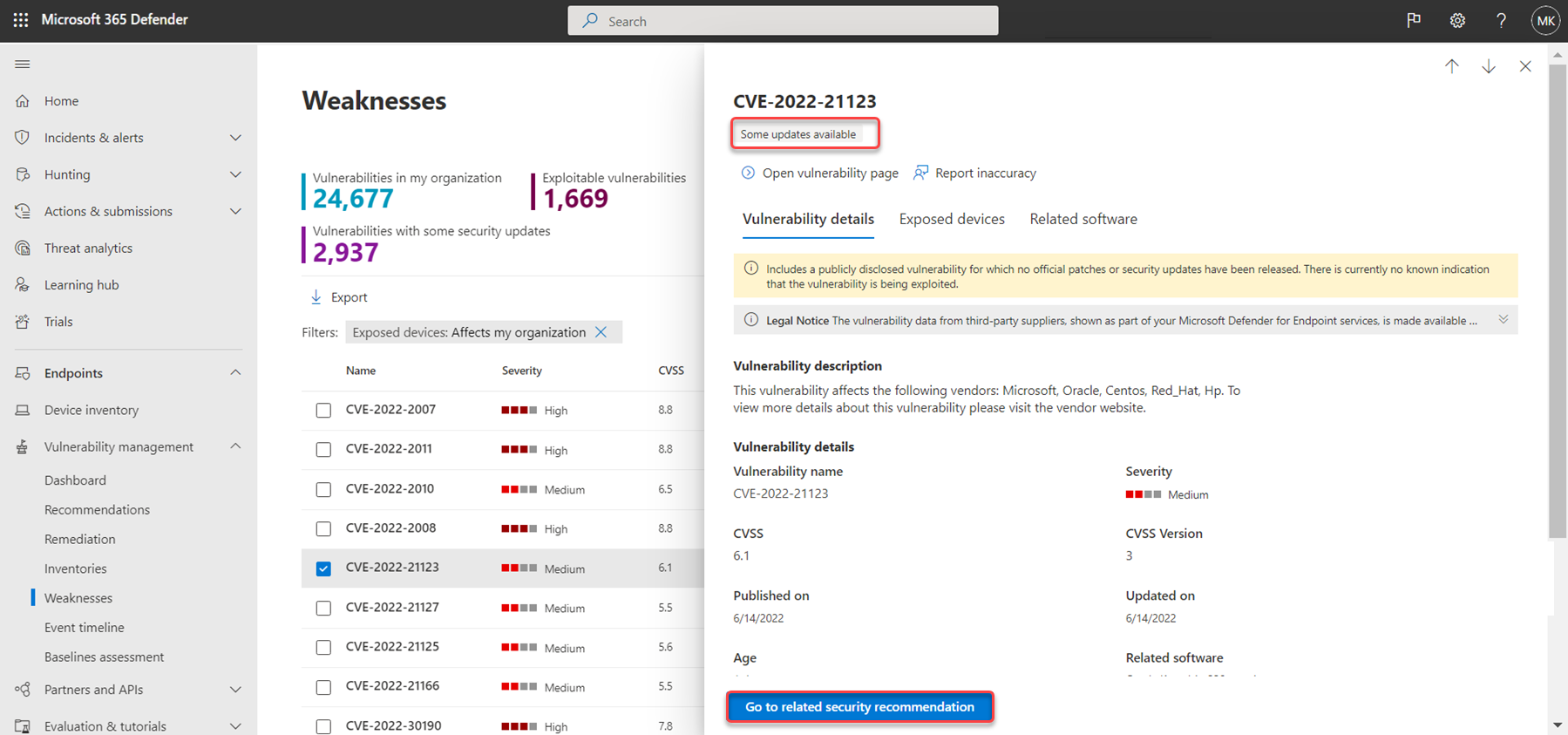

関連するセキュリティに関する推奨事項

セキュリティに関する推奨事項を使用して、公開されているデバイスの脆弱性を修復し、資産とorganizationのリスクを軽減します。 セキュリティに関する推奨事項が利用可能な場合は、[ 関連するセキュリティに関する推奨事項に移動 ] を選択して、脆弱性を修復する方法の詳細を確認できます。

CVE の推奨事項は、多くの場合、関連するソフトウェアのセキュリティ更新プログラムを通じて脆弱性を修復することです。 ただし、一部の CVEs にはセキュリティ更新プログラムが使用できません。 これは、CVE またはサブセットに関連するすべてのソフトウェアに適用される場合があります。たとえば、ソフトウェア ベンダーは、特定の脆弱なバージョンで問題を修正しないことを決定する場合があります。

関連する一部のソフトウェアでのみセキュリティ更新プログラムを使用できる場合、CVE には CVE 名の下に "利用可能な更新プログラム" というタグが付けられます。 少なくとも 1 つの更新プログラムが利用可能になったら、関連するセキュリティに関する推奨事項に移動できます。

使用可能なセキュリティ更新プログラムがない場合、CVE には CVE 名の下に "セキュリティ更新プログラムなし" というタグが付けられます。 セキュリティ更新プログラムを使用できないソフトウェアは [セキュリティに関する推奨事項] ページから除外されるため、関連するセキュリティに関する推奨事項に移動するオプションはありません。

注:

セキュリティに関する推奨事項には、セキュリティ更新プログラムが利用可能なデバイスとソフトウェア パッケージのみが含まれます。

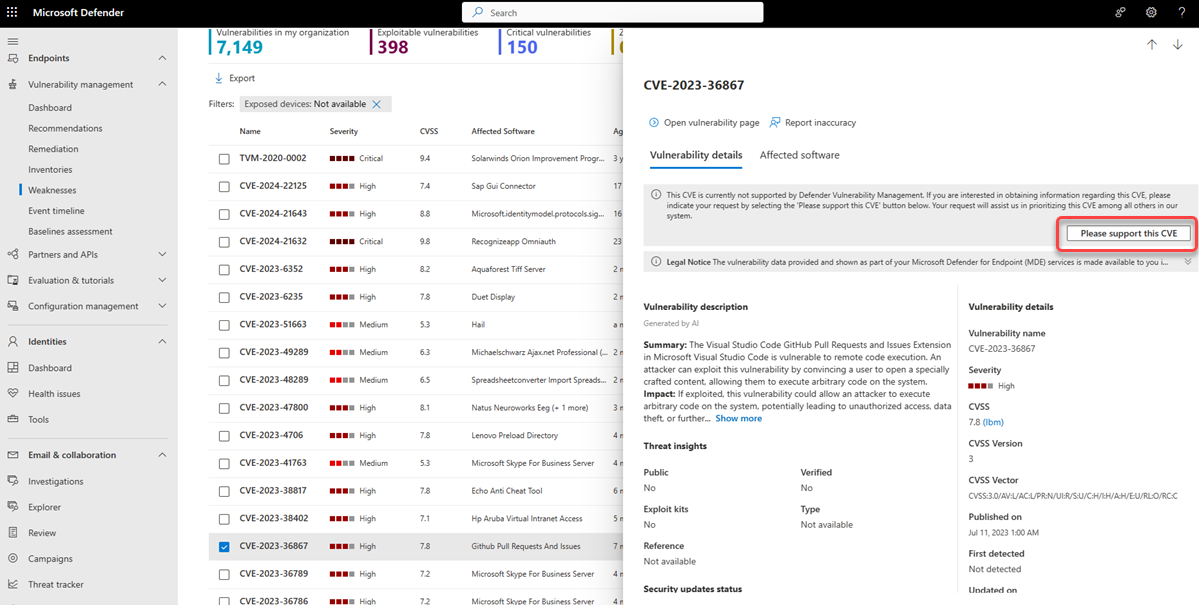

CVE のサポートを要求する

脆弱性管理で現在サポートされていないソフトウェアの CVE は、[弱点] ページに引き続き表示されます。 このソフトウェアはサポートされていないため、使用できるデータは限られています。 公開されているデバイス情報は、サポートされていないソフトウェアの CVEs では使用できません。

サポートされていないソフトウェアの一覧を表示するには、[公開されているデバイス] セクションの [利用できない] オプションで弱点ページをフィルター処理します。

特定の CVE のDefender 脆弱性の管理にサポートを追加するように要求できます。 サポートを要求するには:

Microsoft Defender ポータルの [弱点] ページから CVE を選択します

[脆弱性の詳細] タブから [ この CVE をサポートしてください ] を選択します

この要求は Microsoft に送信され、システム内でこの CVE の優先順位を付けるのに役立ちます。

注:

GCC、GCC High、DoD のお客様は、要求 CVE サポート機能を使用できません。

他の場所の一般的な脆弱性と露出 (CVE) エントリを表示する

ダッシュボードの脆弱な上位のソフトウェア

Defender 脆弱性の管理 ダッシュボードに移動し、[脆弱なソフトウェアの上位] ウィジェットまで下にスクロールします。 各ソフトウェアで見つかった脆弱性の数と、脅威情報と、時間の経過に伴うデバイスの露出の概要が表示されます。

調査するソフトウェアを選択します。

[ 検出された脆弱性 ] タブを選択します。

調査する脆弱性を選択して、CVE の詳細を含むポップアップ パネルを開きます。

デバイス ページで脆弱性を検出する

デバイス ページで関連する弱点情報を表示します。

- Microsoft Defender ポータルの [資産] ナビゲーション メニューから [デバイス] を選択します。

- [ デバイス インベントリ ] ページで、調査するデバイス名を選択します。

- [ デバイス ページを開く ] を選択し、デバイス ページから [ 検出された脆弱性 ] を選択します。

- 調査する脆弱性を選択して、CVE の詳細を含むポップアップ パネルを開きます。

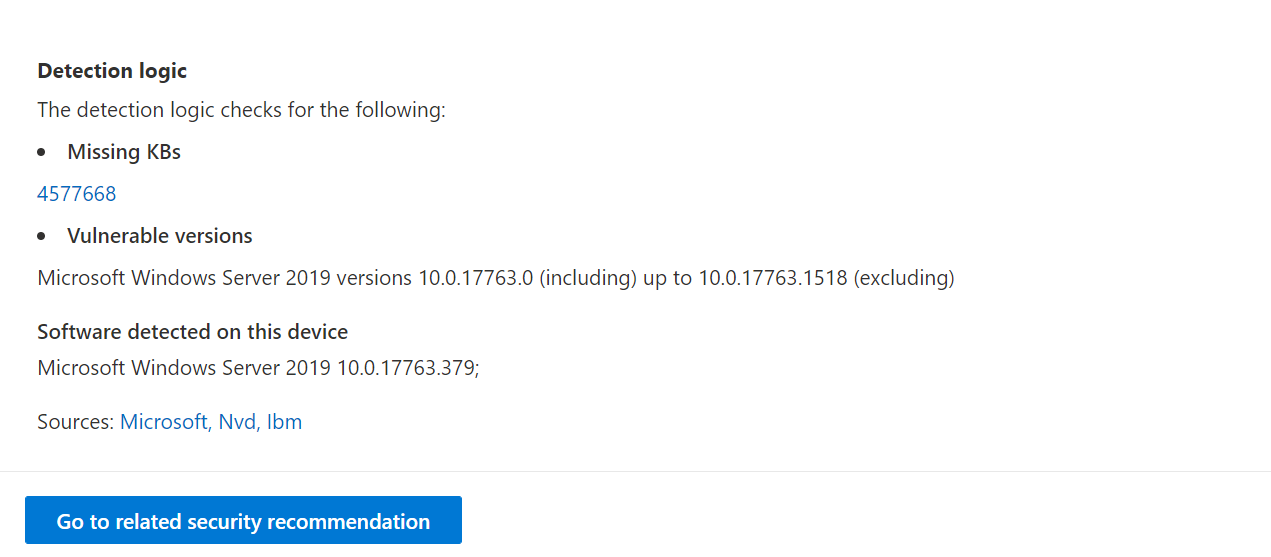

CVE 検出ロジック

ソフトウェアの証拠と同様に、脆弱であることを示すためにデバイスに適用した検出ロジックを示します。

検出ロジックを確認するには:

[デバイス インベントリ] ページからデバイスを選択します。

[ デバイス ページを開く ] を選択し、デバイス ページから [ 検出された脆弱性 ] を選択します。

調査する脆弱性を選択します。

ポップアップが開き、[ 検出ロジック ] セクションに検出ロジックとソースが表示されます。

"OS 機能" カテゴリは、関連するシナリオにも表示されます。 これは、特定の OS コンポーネントが有効になっている場合、脆弱性のある OS を実行するデバイスに CVE が影響を与える場合です。 たとえば、Windows Server 2019 または Windows Server 2022 の DNS コンポーネントに脆弱性がある場合、この CVE は、OS で DNS 機能が有効になっている Windows Server 2019 および Windows Server 2022 デバイスにのみアタッチされます。

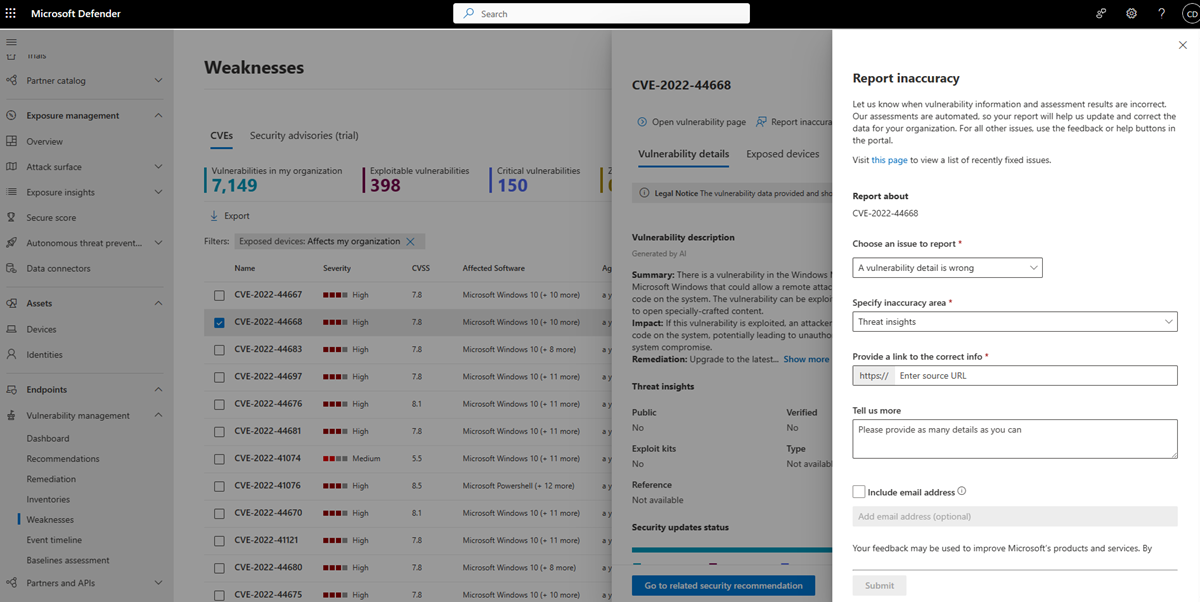

レポートの不正確さ

あいまい、不正確、または不完全な情報が表示された場合は、誤検知を報告します。 また、既に修復されているセキュリティに関する推奨事項を報告することもできます。

[弱点] ページで CVE を開きます。

[ レポートの不正確さ] を選択します。

ポップアップ ウィンドウで、報告する問題を選択します。

不正確さに関する要求された詳細を入力します。 これは、報告する問題によって異なります。

[送信] を選択します。 フィードバックはすぐにMicrosoft Defender 脆弱性の管理エキスパートに送信されます。