Microsoft Entra 展開シナリオ - ビジネス ニーズに基づくセキュア インターネット アクセス

Microsoft Entra 展開シナリオでは、次の Microsoft Entra スイート製品を組み合わせてテストする方法に関する詳細なガイダンスが提供されます。

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Microsoft Entra Verified ID (プレミアム機能)

- Microsoft Entra インターネット アクセス

- Microsoft Entra プライベート アクセス

これらのガイドでは、Microsoft Entra スイートの価値とその機能がどのように連携するかを示すシナリオについて説明します。

- Microsoft Entra の展開シナリオの概要

- Microsoft Entra 展開シナリオ - すべてのアプリの従業員とゲストのオンボーディング、ID、アクセス ライフサイクル ガバナンス

- Microsoft Entra 展開シナリオ - アプリごとに MFA を使用してオンプレミス アプリへのリモート アクセスを最新化する

シナリオの概要

このガイドでは、架空の組織 Contoso が厳密な既定のインターネット アクセス ポリシーを持ち、ビジネス要件に従ってインターネット アクセスを制御するシナリオに合わせて Microsoft Entra スイート製品を構成する方法について説明します。

ソリューションを構成する方法を説明するシナリオの例では、マーケティング部門のユーザーは、Contoso がすべてのユーザーに対して禁止しているソーシャル ネットワーキング サイトへのアクセスを要求します。 ユーザーは、[マイ アクセス] でアクセスを要求できます。 承認されると、ソーシャル ネットワーキング サイトへのアクセスを許可するグループのメンバーになります。

別のシナリオ例と対応するソリューションでは、SOC アナリストは、インシデントを調査するために特定の時間に危険度の高いインターネットの宛先のグループにアクセスする必要があります。 SOC アナリストは、[マイ アクセス] でその要求を行うことができます。 承認されると、危険度の高いインターネットの宛先へのアクセスを許可するグループのメンバーになります。

このシナリオの説明に従って、Contoso ソリューションに対してこれらの大まかな手順をレプリケートできます。

- Microsoft Entra スイートにサインアップします。 必要なネットワークとセキュリティ設定のために Microsoft Entra Internet Access を有効にして構成します。

- ユーザーのデバイスに Microsoft グローバル セキュア アクセス クライアントを展開します。 Microsoft Entra Internet Access を有効にします。

- すべてのユーザーの特定の Web カテゴリと Web 宛先をブロックする制限付きベースライン ポリシーを使用して、セキュリティ プロファイルと Web コンテンツ フィルタリング ポリシーを作成します。

- ソーシャル ネットワーキング サイトへのアクセスを許可するセキュリティ プロファイルと Web コンテンツ フィルタリング ポリシーを作成します。

- ハッキング Web カテゴリを有効にするセキュリティ プロファイルを作成します。

- Microsoft Entra ID Governance を使用して、次のようなアクセス パッケージへのアクセスを要求するユーザーを許可します。

- マーケティング部門のユーザーは、四半期ごとのアクセス レビューを使用してソーシャル ネットワーキング サイトへのアクセスを要求できます。

- SOC チーム メンバーは、時間制限が 8 時間の危険度の高いインターネットの宛先へのアクセスを要求できます。

- グローバル セキュア アクセス セキュリティ プロファイル セッション制御を使用して、2 つの条件付きアクセス ポリシーを作成してリンクします。 ポリシーを適用するユーザーのグループにスコープを設定します。

- グローバル セキュア アクセスのトラフィック ログでトラフィックが適切に許可されていることを確認します。 マーケティング部門のユーザーがマイ アクセス ポータルでアクセス パッケージにアクセスできることを確かめます。

これらのソリューションを一緒に使用する利点は次のとおりです。

- インターネットの宛先への最小限の特権アクセス。 joiner/mover/leaver サイクルを通じて、ユーザーがジョブ ロールに必要なものだけにインターネット リソース アクセスを減らします。 このアプローチにより、エンド ユーザーとデバイスの侵害リスクが軽減されます。

- 管理の簡素化と統一。 1 つのクラウドベースのコンソールからネットワークとセキュリティ機能を管理し、複数のソリューションとアプライアンスを維持する複雑さとコストを減らします。

- セキュリティと可視性の強化。 ユーザーとデバイスの ID とコンテキスト、アプリとデータの機密性と場所に基づいて、きめ細かいアダプティブ アクセス ポリシーを適用します。 強化されたログと分析により、ネットワークとセキュリティ態勢に関する分析情報が得られ、脅威をより迅速に検出して対応できます。

- ユーザー エクスペリエンスと生産性の向上。 セキュリティやパフォーマンスを損なうことなく、必要なアプリとリソースに迅速かつシームレスにアクセスできるようにします。

要件

このセクションでは、シナリオ ソリューションの要件を定義します。

アクセス許可

グローバル セキュア アクセス機能を操作する管理者には、グローバル セキュア アクセス管理者およびアプリケーション管理者ロールが必要です。

条件付きアクセス (CA) ポリシーの構成には、条件付きアクセス管理者またはセキュリティ管理者ロールが必要です。 一部の機能では、さらに多くのロールが必要になる場合があります。

Identity Governance 構成には、少なくとも Identity Governance 管理者ロールが必要です。

ライセンス

このシナリオのすべての手順を実装するには、グローバル セキュア アクセスおよび Microsoft Entra ID Governance ライセンスが必要です。 ライセンスを購入するか、試用版ライセンスを取得できます。 グローバル セキュア アクセス ライセンスの詳細については、「グローバル セキュア アクセスとは」のライセンスに関するセクションを参照してください。

ユーザーとデバイスの前提条件

このシナリオを正常にデプロイしてテストするには、次の前提条件を構成します。

- Microsoft Entra ID P1 ライセンスで Microsoft Entra テナント。 ライセンスを購入するか、試用版ライセンスを取得します。

- Microsoft の Security Service Edge を構成するための少なくともグローバル セキュア アクセス管理者およびアプリケーション管理者のロールを持つ 1 人のユーザー

- テナント内のクライアント テスト ユーザーとして少なくとも 1 人のユーザー

- 次の構成の 1 つの Windows クライアント デバイス:

- Windows 10/11 64 ビット バージョン

- Microsoft Entra 参加済みまたはハイブリッド参加済み

- インターネット接続済み

- クライアント デバイスにグローバル セキュア アクセス クライアントをダウンロードしてインストールします。 「Windows 用グローバル セキュア アクセス クライアント」の記事で、前提条件とインストールについて説明されています。

グローバル セキュア アクセスを構成する

このセクションでは、Microsoft Entra 管理センターを使用してグローバル セキュア アクセスをアクティブ化します。 その後、シナリオに必要な初期構成を設定します。

- Microsoft Entra 管理センターにグローバル管理者としてサインインします。

- [グローバル セキュア アクセス]>[作業の開始]>[テナントでグローバル セキュア アクセスをアクティブ化する] に移動します。 [アクティブ化] を選択して SSE 機能を有効にします。

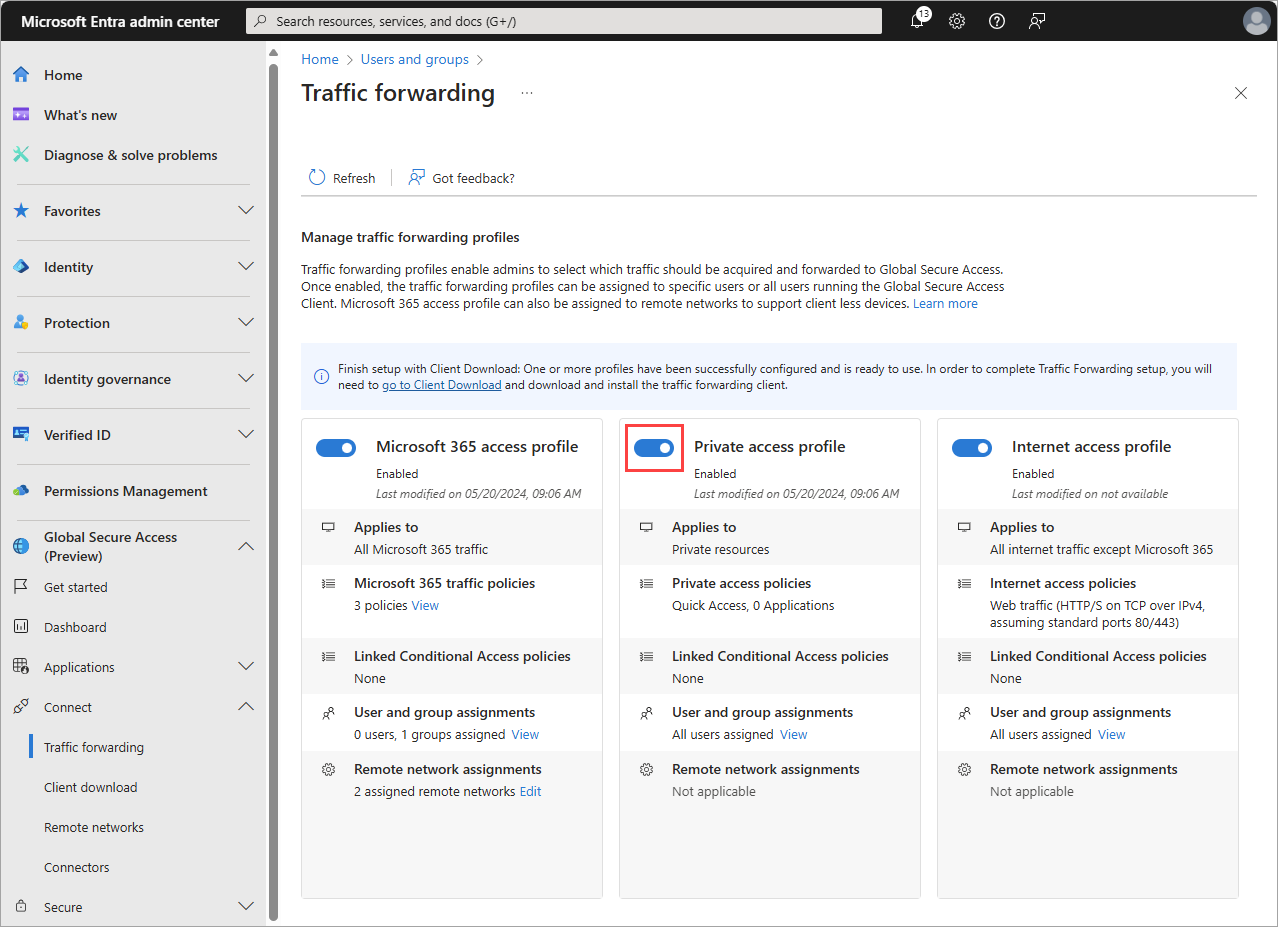

- [グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。 [プライベート アクセス プロファイル] をオンにします。 トラフィック転送を使用すると、Microsoft の Security Service Edge ソリューション サービス経由でトンネリングするネットワーク トラフィックの種類を構成できます。 トラフィックの種類を管理するためにトラフィック転送プロファイルを設定します。

Microsoft 365 アクセス プロファイルは、Microsoft 365 向け Microsoft Entra インターネット アクセス用です。

プライベート アクセス プロファイルは、Microsoft Entra Private Access 向けです。

[インターネット アクセス プロファイル] は Microsoft Entra Internet Access 用です。 Microsoft の Security Service Edge ソリューションは、グローバル セキュア アクセス クライアントがインストールされているクライアント デバイス上のトラフィックのみをキャプチャします。

グローバル セキュア アクセス クライアントをインストールする

Microsoft Entra Internet Access for Microsoft 365 と Microsoft Entra Private Access では、Windows デバイス上でグローバル セキュア アクセス クライアントが使用されます。 このクライアントは、ネットワーク トラフィックを取得して、Microsoft の Security Service Edge ソリューションに転送します。 次のインストールと構成の手順を行います。

Windows デバイスが Microsoft Entra に参加しているか、ハイブリッドに参加していることを確かめます。

ローカル管理者特権を持つ Microsoft Entra ユーザーで Windows デバイスにサインインします。

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします

[グローバル セキュア アクセス]>[接続]>[クライアントのダウンロード] に移動します。 [クライアントのダウンロード] を選択します。 インストールを完了します。

[ウィンドウ] タスク バー内でGlobal Secure Access クライアントが最初に [切断済み] として表示されます。 数秒後、資格情報の入力を求められたら、テスト ユーザーの資格情報を入力します。

[ウィンドウ] タスク バー内で、Global Secure Access クライアント アイコンをポイントし、接続状態を確認します。

セキュリティ グループを作成する

このシナリオでは、2 つのセキュリティ グループを使用し、条件付きアクセス (CA) ポリシーを使ってセキュリティ プロファイルを割り当てます。 Microsoft Entra 管理センターで、次の名前のセキュリティ グループを作成します。

- インターネット アクセス -- ソーシャル ネットワーキング サイトを許可する = インターネット アクセス -- ハッキング サイトを許可する

これらのグループにメンバーを追加しないでください。 この記事の後半では、要求に応じてメンバーを追加するように Identity Governance を構成します。

ベースライン プロファイルを使用してアクセスをブロックする

このセクションでは、ベースライン プロファイルを使用して組織内のすべてのユーザーに不適切なサイトへのアクセスをブロックします。

ベースライン Web フィルタリング ポリシーを作成する

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします

[グローバル セキュア アクセス]>[セキュア]>[Web コンテンツ フィルタリング ポリシー]>[ポリシーの作成]>[グローバル セキュア アクセス コンテンツ フィルタリングの構成] に移動します。

[Web コンテンツ フィルタリング ポリシーの作成]>[基本] で、次のフィールドに入力します。

[次へ] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[ポリシー規則] で、[規則の追加] を選びます。

![[Web コンテンツ フィルタリング ポリシー]、[Web コンテンツ フィルタリング ポリシーの作成]、[ポリシー ルール] のスクリーンショット。[ルールの追加] コントロールが赤いボックスで強調表示されています。](media/deployment-scenario-internet-access/create-web-content-filtering-policy-rules-baseline.png)

[ルールの追加] で、次のフィールドに入力します。

- 名前: ベースラインのブロックされた Web カテゴリ

- 宛先の種類: webCategory

検索: 次のカテゴリを選択します。 [選択された項目] にあることを確認します。

アルコールとタバコ

犯罪行為

ギャンブル

ハッキング

不正なソフトウェア

ソーシャル ネットワーキング

![[ルールの更新]、[ポリシーにルールを追加します] のスクリーンショット。[名前] テキスト ボックスに [ベースラインのブロックされた Web カテゴリ] が表示されています。](media/deployment-scenario-internet-access/create-web-content-filtering-policy-add-rule-baseline.png)

[追加] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[ポリシー規則] で、選択内容を確認します。

[次へ] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[確認] で、ポリシーの構成を確認します。

[ポリシーの作成] を選択します。

ポリシーの作成を確認するには、[Web コンテンツ フィルタリング ポリシーの管理] で表示します。

ベースライン セキュリティ プロファイルを構成する

- 少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします

- [グローバル セキュア アクセス]>[セキュア]>[セキュリティ プロファイル] に移動します。

- [ベースライン プロファイル] を選択します。

- [基本] で、[状態] を有効に設定します。

- [保存] を選択します。

- [ベースライン プロファイルの編集] で、[ポリシーのリンク] を選択します。 [ポリシーのリンク] を選択します。 [既存のポリシー] を選びます。 次のフィールドに入力します。

- ポリシーのリンク: [ポリシー名] と [ベースライン インターネット アクセス ブロック ルール] を選択します

- 優先順位:100

- [状態]: 有効

- [追加] を選択します。

- [プロファイルの作成]>[ポリシーのリンク] で、[ベースライン インターネット アクセス ブロック ルール] が一覧表示されていることを確認します。

- ベースライン セキュリティ プロファイルを閉じます。

ソーシャル ネットワーキング サイトへのアクセスを許可する

このセクションでは、それを要求するユーザーのソーシャル ネットワーキング サイトへのアクセスを許可するセキュリティ プロファイルを作成します。

ソーシャル ネットワーキング Web フィルタリング ポリシーを作成する

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします

[グローバル セキュア アクセス]>[セキュア]>[Web コンテンツ フィルタリング ポリシー]>[ポリシーの作成]>[グローバル セキュア アクセス コンテンツ フィルタリングの構成] に移動します。

[Web コンテンツ フィルタリング ポリシーの作成]>[基本] で、次のフィールドに入力します。

- 名前: ソーシャル ネットワーキング サイトを許可する

- 説明: 説明を追加します

- アクション: 許可

[次へ] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[ポリシー規則] で、[規則の追加] を選びます。

[ルールの追加] で、次のフィールドに入力します。

- 名前: ソーシャル ネットワーキング

- 宛先の種類: webCategory

- 検索: ソーシャル

[ソーシャル ネットワーク] を選択します

[追加] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[ポリシー規則] で、[次へ] を選びます。

[Web コンテンツ フィルター処理ポリシーの作成]>[確認] で、ポリシーの構成を確認します。

![[セキュリティ プロファイル]、[リスクに基づくブロックの編集]、[基本]、[セキュリティ プロファイル]、[ベースライン プロファイルの編集]、[Web コンテンツ フィルタリング ポリシーの作成] のスクリーンショット。](media/deployment-scenario-internet-access/social-networking-policy-review.png)

[ポリシーの作成] を選択します。

ポリシーの作成を確認するには、[Web コンテンツ フィルタリング ポリシーの管理] で表示します。

ソーシャル ネットワーキング セキュリティ ポリシー プロファイルを作成する

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします

[グローバル セキュア アクセス]>[セキュア]>[セキュリティ プロファイル] に移動します。 [プロファイルの作成] を選択します。

[プロファイルの作成]>[基本] で、次のフィールドに入力します。

- プロファイル名: ソーシャル ネットワーキング サイトを許可する

- 説明: 説明を追加します

- [状態]: 有効

- 優先度: 1000

[次へ] を選択します。

[プロファイルの作成]>[ポリシーのリンク] で、[ポリシーのリンク] を選びます。

[既存のポリシー] を選びます。

[ポリシーのリンク] で、次のフィールドに入力します。

- ポリシー名: ソーシャル ネットワーキングを許可する

- 優先度: 1000

- [状態]: 有効

[追加] を選択します。

[プロファイルの作成]>[ポリシーのリンク] で、[ソーシャル ネットワーキングを許可する] が一覧表示されていることを確認します。

[次へ] を選択します。

[プロファイルの作成]>[確認] で、プロファイルの構成を確認します。

![[セキュリティ プロファイル]、[リスクに基づくブロックの編集]、[基本]、[セキュリティ プロファイル]、[ベースライン プロファイルの編集]、[プロファイルの作成] のスクリーンショット。](media/deployment-scenario-internet-access/security-profile-review.png)

[プロファイルの作成] を選択します。

ソーシャル ネットワークの条件付きアクセス ポリシーを作成する

このセクションでは、アクセスを要求するユーザーに対して[ソーシャル ネットワーキングを許可する] セキュリティ プロファイルを適用する条件付きアクセス (CA) ポリシーを作成します。

- 条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

- [保護]>[条件付きアクセス]>[ポリシー] に移動します。

- [新しいポリシー] を選択します。

- [新しい条件付きアクセス ポリシー] で、次のフィールドに入力します。

- 名前: インターネット アクセス -- ソーシャル ネットワーキング サイトを許可する

- ユーザーまたはワークロード ID: 組み込まれた特定のユーザー

- このポリシーは何に適用されますか? ユーザーとグループ

- [組み込み]>[ユーザーとグループの選択]> [ユーザーとグループ]

- テスト グループ ([インターネット アクセス -- ソーシャル ネットワーク サイトを許可する] など) を選択します。 [選択] を選択します。

- ターゲット リソース

- [このポリシーが適用される対象を選択する]> [グローバル セキュア アクセス]

- [このポリシーが適用されるトラフィック プロファイルを選択します]> [インターネット トラフィック]

- [付与] は既定の設定のままにして、定義したセキュリティ プロファイルでブロック機能を定義するようにアクセス権を付与します。

- [セッション] で、[グローバル セキュア アクセス セキュリティ プロファイルを使用する] を選びます。

- [ソーシャル ネットワーキング サイトを許可する] を選択します。

- [条件付きアクセスの概要]>[ポリシーを有効にする] で [オン] を選びます。

- [作成] を選択します

ハッキング サイトへのアクセスを許可する

このセクションでは、それを要求するユーザーのハッキング サイトへのアクセスを許可する新しいセキュリティ プロファイルを作成します。 ユーザーは 8 時間アクセスを受け取り、その後自動的にアクセスが削除されます。

ハッキング Web フィルタリング ポリシーを作成する

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします

[グローバル セキュア アクセス]>[セキュア]>[Web コンテンツ フィルタリング ポリシー]>[ポリシーの作成]>[グローバル セキュア アクセス コンテンツ フィルタリングの構成] に移動します。

[Web コンテンツ フィルタリング ポリシーの作成]>[基本] で、次のフィールドに入力します。

- 名前: ハッキング サイトを許可する

- 説明: 説明を追加します

- アクション: 許可

[次へ] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[ポリシー規則] で、[規則の追加] を選びます。

[ルールの追加] で、次のフィールドに入力します。

- 名前: ハッキング

- 宛先の種類: webCategory

- 検索: ハッキング。[ハッキング] を選択します

[追加] を選択します。

[Web コンテンツ フィルター処理ポリシーの作成]>[ポリシー規則] で、[次へ] を選びます。

[Web コンテンツ フィルター処理ポリシーの作成]>[確認] で、ポリシーの構成を確認します。

![[選択された項目] に [ハッキング] と示されている [ルールの追加] のスクリーンショット。](media/deployment-scenario-internet-access/hacking-policy-rule-add.png)

[ポリシーの作成] を選択します。

ポリシーの作成を確認するには、[Web コンテンツ フィルタリング ポリシーの管理] で表示します。

![[セキュリティ プロファイル]、[Web コンテンツ フィルタリング ポリシー] のスクリーンショット。](media/deployment-scenario-internet-access/hacking-policy-rule-confirm.png)

ハッキング セキュリティ ポリシー プロファイルを作成する

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[セキュア]>[セキュリティ プロファイル] に移動します。 [プロファイルの作成] を選択します。

[プロファイルの作成]>[基本] で、次のフィールドに入力します。

- プロファイル名: ハッキング サイトを許可する

- 説明: 説明を追加します

- [状態]: 有効

- 優先度: 2000

[次へ] を選択します。

[プロファイルの作成]>[ポリシーのリンク] で、[ポリシーのリンク] を選びます。

[既存のポリシー] を選びます。

[ポリシーのリンク] ダイアログ ボックスで、次のフィールドに入力します。

- ポリシー名: ハッキングを許可する

- 優先度: 2000

- [状態]: 有効

[追加] を選択します。

[プロファイルの作成]>[ポリシーのリンク] で、[ハッキングを許可する] が一覧表示されているを確認します。

[次へ] を選択します。

[プロファイルの作成]>[確認] で、プロファイルの構成を確認します。

![[セキュリティ プロファイル]、[リスクに基づくブロックの編集]、[基本]、[セキュリティ プロファイル]、[ベースライン プロファイルの編集]、[プロファイルの作成] のスクリーンショット。](media/deployment-scenario-internet-access/security-profile-review.png)

[プロファイルの作成] を選択します。

ハッキング条件付きアクセス ポリシーを作成する

このセクションでは、アクセスを要求するユーザーに対して [ハッキング サイトを許可する] セキュリティ プロファイルを適用する条件付きアクセス ポリシーを作成します。

- 条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

- [保護]>[条件付きアクセス]>[ポリシー] に移動します。

- [新しいポリシー] を選択します。

- [新しい条件付きアクセス ポリシー] ダイアログ ボックスで、次のフィールドに入力します。

- 名前: インターネット アクセス -- ハッキング サイトを許可する

- ユーザーまたはワークロード ID: 組み込まれた特定のユーザー

- このポリシーは何に適用されますか? ユーザーとグループ

- [組み込み]>[ユーザーとグループの選択]> [ユーザーとグループ]

- テスト グループ ([インターネット アクセス -- ハッキング サイトを許可する] など) を選び、[選択] を選択します。

- ターゲット リソース

- [このポリシーが適用される対象を選択する]> [グローバル セキュア アクセス]

- [このポリシーが適用されるトラフィック プロファイルを選択します]> [インターネット トラフィック]

- [付与] は既定の設定のままにして、定義したセキュリティ プロファイルでブロック機能を定義するようにアクセス権を付与します。

- [セッション] ダイアログ ボックスで、[グローバル セキュア アクセス セキュリティ プロファイルを使用する] を選びます。

- [ハッキング サイトを許可する] を選択します。

- [条件付きアクセスの概要]>[ポリシーを有効にする] で [オン] を選びます。

- [作成] を選択します

アクセス ガバナンスを構成する

エンタイトルメント管理カタログを作成するには、次の手順に従います。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance] > [エンタイトルメント管理] > [カタログ] に移動します。

[新しいカタログ] を選択します

カタログの一意の名前と説明を入力します。 要求元は、この情報をアクセス パッケージの詳細 (たとえば、[インターネット アクセス]) で確認します。

このシナリオでは、内部ユーザー用のカタログにアクセス パッケージを作成します。 [外部ユーザーに有効] を [いいえ] に設定します。

![[外部ユーザーに有効] コントロールで [いいえ] が選択されている [新しいカタログ] のスクリーンショット。](media/deployment-scenario-internet-access/identity-governance-new-catalog.png)

リソースを追加するには、[カタログ] に移動し、リソースを追加するカタログを開きます。 リソース を選択します。 [リソースの追加] を選択します。

前に作成した 2 つのセキュリティ グループ ([インターネット アクセス -- ソーシャル ネットワーク サイトを許可する] と [インターネット アクセス -- ハッキング サイトを許可する] など) を追加します。

![[Identity Governance]、[インターネット アクセス]、[リソース] のスクリーンショット。](media/deployment-scenario-internet-access/internet-access-resources.png)

アクセス パッケージを作成する

このセクションでは、ユーザーが各セキュリティ プロファイルで定義されているインターネット サイト カテゴリへのアクセスを要求できるようにするアクセス パッケージを作成します。 エンタイトルメント管理でアクセス パッケージを作成するには、次の手順に従います。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[アクセス パッケージ] の順に移動します。

[新しいアクセス パッケージ] を選択します。

[基本] で、アクセス パッケージに名前を付けます ([インターネット アクセス -- ソーシャル ネットワーキング サイトを許可する] など)。 前に作成したカタログを指定します。

[リソース ロール] で、前に追加したセキュリティ ([インターネット アクセス -- ソーシャル ネットワーキング サイトを許可する] など) を選択します。

[ロール] で、[メンバー] を選択します。

[要求] で、[ディレクトリ内のユーザー] を選択します。

ソーシャル ネットワーキング サイトへのアクセスを要求できるユーザーのスコープを設定するには、[特定のユーザーとグループ] を選択し、適切なユーザー グループを追加します。 それ以外の場合は、[すべてのメンバー] を選択します。

[要求] で、[新しい要求を有効にする] に対して [はい] を選択します。

省略可能: [承認] で、ユーザーがこのアクセス パッケージを要求するときに承認が必要かどうかを指定します。

[ライフサイクル] では、アクセス パッケージに対するユーザーの割り当ての有効期限を指定します。 ユーザーが自身の割り当てを延長できるかどうかを指定します。 [有効期限] で、アクセス パッケージ割り当ての有効期限を [日付]、[日数]、[時間数]、または [なし] に設定します。

![[新しいアクセス パッケージ]、[要求] のスクリーンショット。](media/deployment-scenario-internet-access/new-access-package-requests.png)

この手順を繰り返して、ハッキング サイトへのアクセスを許可する新しいアクセス パッケージを作成します。 次の設定を構成します。

- リソース: インターネット アクセス -- ハッキング サイトを許可する

- 要求できるユーザー: SOC チーム メンバー

- ライフサイクル: [時間数] を 8 時間に設定します

テスト ユーザー アクセス

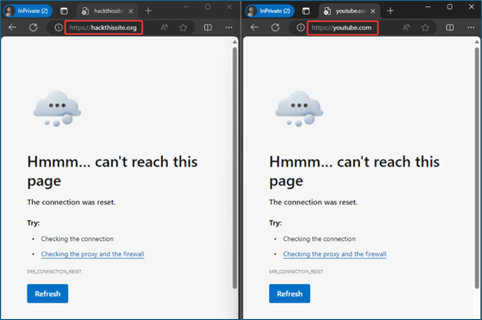

このセクションでは、ベースライン プロファイルでブロックされるサイトにユーザーがアクセスできないことを検証します。

- グローバル セキュア アクセス クライアントをインストールしたデバイスにサインインします。

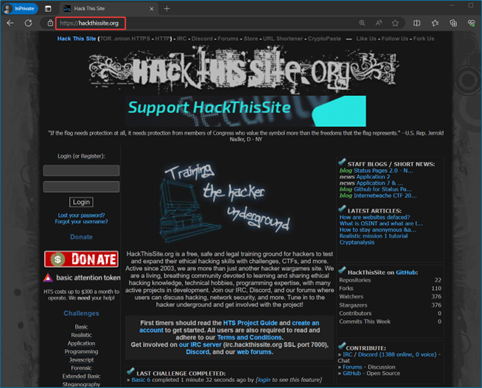

- ブラウザーで、ベースライン プロファイルでブロックされるサイトに移動し、ブロックされたアクセスを確認します。 例:

hackthissite.orgは、セキュリティ プロフェッショナルが倫理的ハッキング スキルをテストして伸ばすための無料の安全で法的なトレーニング場です。 このサイトはハッキングに分類されます。YouTube.comは無料のビデオ共有プラットフォームです。 このサイトはソーシャル ネットワーキングに分類されます。

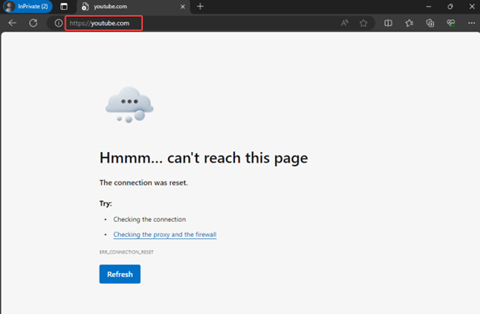

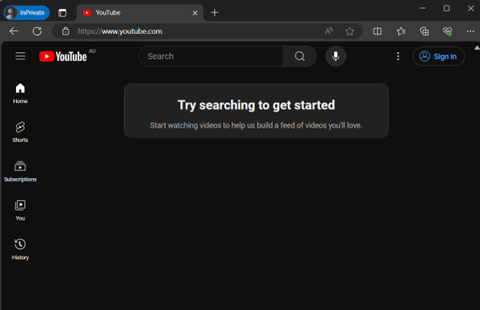

ソーシャル ネットワーキング アクセスを要求する

このセクションでは、マーケティング部門のユーザーがソーシャル ネットワーキング サイトへのアクセスを要求できることを検証します。

グローバル セキュア アクセス クライアントをインストールしたデバイスに、マーケティング チームのメンバーであるユーザー (または例の [インターネット アクセス -- ソーシャル ネットワーキング サイトを許可する] アクセス パッケージへのアクセスを要求する権限を持つユーザー) でサインインします。

ブラウザーで、ベースライン セキュリティ プロファイルでブロックされるソーシャル ネットワーキング カテゴリ内のサイトへのブロックされたアクセスを検証します。 たとえば、

youtube.comにアクセスしてみます。

myaccess.microsoft.comにアクセスします。 [アクセス パッケージ] を選択します。 [インターネット アクセス -- ソーシャル ネットワーク サイトを許可する] アクセス パッケージに対して、[要求] を選択します。![[マイ アクセス]、[アクセス パッケージ]、[使用可能] のスクリーンショット。](media/deployment-scenario-internet-access/access-packages.png)

続行を選択します。 [要求] を選択します。

アクセス パッケージの承認を構成した場合は、承認者としてサインインします。

myaccess.microsoft.comにアクセスします。 要求を承認します。マーケティング部門のユーザーとしてサインインします。

myaccess.microsoft.comにアクセスします。 [要求履歴] を選択します。 [インターネット アクセス -- ソーシャル ネットワーク サイトを許可する] の要求状態が [配信済み] であることを検証します。新しい設定が適用されるまでに数分かかる場合があります。 プロセスを高速化するには、システム トレイのグローバル セキュア アクセス アイコンを右クリックします。 [別のユーザーとしてログインする] を選択します。 もう一度サインインします。

ベースライン セキュリティ プロファイルでブロックされるソーシャル ネットワーキング カテゴリ内のサイトにアクセスしてみます。 正常に参照できることを検証します。 たとえば、

youtube.comを参照してみます。

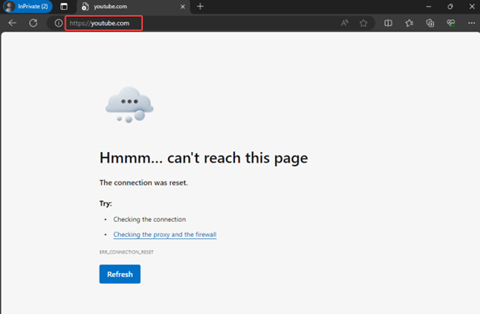

ハッキング サイトへのアクセスを要求する

このセクションでは、SOC チーム ユーザーがハッキング サイトへのアクセスを要求できることを検証します。

グローバル セキュア アクセス クライアントをインストールしたデバイスに、SOC チームのメンバーであるユーザー (または例の [インターネット アクセス -- ハッキング サイトを許可する] アクセス パッケージへのアクセスを要求する権限を持つユーザー) でサインインします。

ブラウザーで、ベースライン セキュリティ プロファイルでブロックされるハッキング カテゴリ内のサイトへのブロックされたアクセスを検証します。 たとえば、

hackthissite.orgのようにします。

myaccess.microsoft.comにアクセスします。 [アクセス パッケージ] を選択します。 [インターネット アクセス -- ハッキング サイトを許可する] アクセス パッケージに対して、[要求] を選択します。続行を選択します。 [要求] を選択します。

アクセス パッケージの承認を構成した場合は、承認者としてサインインします。

myaccess.microsoft.comにアクセスします。 要求を承認します。SOC チーム ユーザーとしてサインインします。

myaccess.microsoft.comにアクセスします。 [要求履歴] を選択します。 [インターネット アクセス -- ハッキング サイトを許可する] の要求状態が [配信済み] であることを検証します。新しい設定が適用されるまでに数分かかる場合があります。 プロセスを高速化するには、システム トレイのグローバル セキュア アクセス アイコンを右クリックします。 [別のユーザーとしてログインする] を選択します。 もう一度サインインします。

ベースライン セキュリティ プロファイルでブロックされるハッキング カテゴリ内のサイトにアクセスしてみます。 正常に参照できることを検証します。 たとえば、

hackthissite.orgを参照してみます。

前の手順で [ライフサイクル]>[時間数] を 8 に設定したハッキング サイト アクセスを構成した場合は、8 時間後に、ハッキング サイトへのブロックされたアクセスを確認します。

![Windows の [クライアントのダウンロード] コントロールを示すクライアント ダウンロードのスクリーンショット。](media/deployment-scenario-internet-access/client-download-inline.png)

![Web コンテンツ フィルタリング ポリシーのスクリーンショット。ベースライン Web フィルタリング ポリシーを作成するための [ポリシーの作成] コントロールが赤いボックスで強調表示されています。](media/deployment-scenario-internet-access/web-content-filtering-policies-baseline-inline.png)

![[エンタープライズ アプリケーション]、[グローバル セキュア アクセス アプリケーションの作成]、[Web コンテンツ フィルタリング ポリシー]、[Web コンテンツ フィルタリング ポリシーの作成] のスクリーンショット。](media/deployment-scenario-internet-access/create-web-content-filtering-policy-basics-baseline-inline.png)

![[エンタープライズ アプリケーション]、[グローバル セキュア アクセス アプリケーションの作成]、[Web コンテンツ フィルタリング ポリシー]、[Web コンテンツ フィルタリング ポリシーの作成]、[ポリシー ルール] のスクリーンショット。](media/deployment-scenario-internet-access/create-web-content-filtering-policy-review-baseline-inline.png)

![[グローバル セキュア アクセス]、[セキュリティ プロファイル]、ベースライン ポリシーの [確認] タブのスクリーンショット。](media/deployment-scenario-internet-access/security-profiles-create-policy-review-baseline-inline.png)

![[プロファイルの作成] コントロールが赤いボックスで強調表示されている [セキュリティ プロファイル] のスクリーンショット。](media/deployment-scenario-internet-access/security-profiles-inline.png)

![[新しいアクセス レビュー]、[エンタープライズ アプリケーション]、[すべてのアプリケーション]、[Identity Governance]、[新しいカタログ] のスクリーンショット。](media/deployment-scenario-internet-access/identity-governance-catalogs-inline.png)