Microsoft Entra の展開シナリオ - アプリごとに MFA を使用してオンプレミス アプリへのリモート アクセスを最新化する

Microsoft Entra の展開シナリオは、以下の Microsoft Entra スイート製品をどのように組み合わせてテストできるかについて、詳しいガイダンスを示します。

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Microsoft Entra Verified ID (プレミアム機能)

- Microsoft Entra インターネット アクセス

- Microsoft Entra プライベート アクセス

これらのガイドでは、Microsoft Entra スイートの価値とその機能がどのように連携するかを示すシナリオについて説明します。

- Microsoft Entra の展開シナリオの概要

- Microsoft Entra の展開シナリオ - 従業員やゲストのオンボーディング、ID、すべてのアプリを対象としたアクセス ライフサイクル ガバナンス

- Microsoft Entra の展開シナリオ - ビジネス ニーズに基づいたセキュア インターネット アクセス

シナリオ: クイック アクセスを使用してリモート アクセスを最新化する

このセクションでは、架空の組織 Contoso が既存の VPN ソリューションをアップグレードするというシナリオ用に Microsoft Entra スイート製品を構成する方法について説明します。 新しいスケーラブルなクラウドベースのソリューションは、セキュア アクセス サービス エッジ (SASE) に移行するのに役立ちます。 この目的を達成するため、Microsoft Entra Internet Access、Microsoft Entra Private Access、Microsoft Entra ID 保護を展開します。

Microsoft Entra Private Access は、オフィス内でもリモートでも、非公開の企業リソースへの安全なアクセスをユーザーに提供します。 Microsoft Entra Private Access は、Microsoft Entra アプリケーション プロキシに基づいて構築され、あらゆるプライベート リソースへのアクセスを (TCP/IP ポートやプロトコルとは関係なく) 実現します。

リモート ユーザーは、VPN ソリューションなしで、ハイブリッド環境、マルチクラウド環境、プライベート ネットワーク、データ センターにあるプライベート アプリに任意のデバイスとネットワークから接続できます。 このサービスは、条件付きアクセス (CA) ポリシーに基づいたアプリごとのアダプティブ アクセスを提供することで、従来の VPN ソリューションより細やかなセキュリティを実現します。

Microsoft Entra ID 保護のクラウドベースの ID およびアクセス管理 (IAM) は、ユーザー ID と資格情報をセキュリティ侵害から保護するのに役立ちます。

このシナリオで示す Contoso ソリューション向けの以下の大まかな手順は流用できます。

- Microsoft Entra スイートにサインアップします。 Microsoft Entra Internet と Private Access を有効にして、目的のネットワークとセキュリティの設定を構成します。

- Microsoft グローバル セキュア アクセス クライアントをユーザーのデバイスに展開し、Microsoft Entra Private Access コネクタをプライベート ネットワークに展開します。 Contoso ネットワーク上のアプリとリソースにアクセスするために、マルチクラウドのサービスとしてのインターネット (IaaS) ベースの仮想ネットワークを含めます。

- プライベート アプリをグローバル セキュア アクセス アプリとして設定します。 適切なユーザーとグループを割り当てます。 これらのアプリとユーザーの条件付きアクセス ポリシーを設定します。 この設定により、アクセスを必要とするユーザーとグループにのみアクセスが許可され、最小限のアクセスを実現できます。

- Microsoft Entra ID 保護を有効にして、管理者が、リスクを調査して修復し、組織を安全かつセキュアに保つことができるようにします。 リスクは、条件付きアクセスなどのツールに送ってアクセスに関する決定を行ったり、セキュリティ情報イベント管理 (SIEM) ツールに戻して調査を行うこともできます。

- Microsoft Entra Internet Access、Microsoft Entra Private Access、Microsoft Entra ID 保護の強化されたログと分析を使用して、ネットワークとセキュリティの状態を追跡し、評価します。 この構成は、セキュリティ オペレーション センター (SOC) チームが脅威を迅速に検出して調査し、深刻な状況を防ぐのに役立ちます。

Microsoft Entra スイート ソリューションは、VPN よりも次の利点を実現します。

- 簡単で統合された管理

- VPN コストの削減

- より強力なセキュリティと可視性

- スムーズなユーザー エクスペリエンスと効率性

- SASE への対応

クイック アクセスを使用したリモート アクセスの要件

このセクションでは、シナリオのソリューションの要件を定義します。

クイック アクセスを使用したリモート アクセスのアクセス許可

グローバル セキュア アクセスの機能を操作する管理者には、グローバル セキュア アクセス管理者ロールとアプリケーション管理者ロールが必要です。

条件付きアクセス (CA) ポリシーの構成には、条件付きアクセス管理者またはセキュリティ管理者ロールが必要です。 一部の機能では、さらに多くのロールが必要になる場合があります。

クイック アクセスを使用したリモート アクセスの前提条件

このシナリオを正常に展開してテストするには、次の前提条件を構成します。

- Microsoft Entra ID P1 ライセンスを持つ Microsoft Entra テナント。 Microsoft Entra ID 保護をテストするように Microsoft Entra ID を構成します。 ライセンスを購入するか、試用版ライセンスを取得します。

- 少なくともグローバル セキュア アクセス管理者とアプリケーション管理者のロールを持つ 1 名のユーザー (Microsoft の Security Service Edge を構成するため)

- テナント内の少なくとも 1 名のクライアント テスト ユーザー

- この構成が設定された 1 台の Windows クライアント デバイス:

- Windows 10/11 64 ビット バージョン

- Microsoft Entra 参加済みまたはハイブリッド参加済み

- インターネットに接続されており、企業ネットワーク アクセスまたは VPN なし

- クライアント デバイスにグローバル セキュア アクセス クライアントをダウンロードしてインストールします。 Windows 向けのグローバル セキュア アクセス クライアントの記事に、前提条件とインストールの説明が記載されています。

- Microsoft Entra Private Access をテストするには、リソース サーバーとして機能するように Windows サーバーを構成します。

- Windows Server 2012 R2 以降

- ファイル共有

- Microsoft Entra Private Access をテストするには、コネクタ サーバーとして機能するように Windows サーバーを構成します。

- Windows Server 2012 R2 以降

- Microsoft Entra サービスへのネットワーク接続

- ポート 80 と 443 (送信トラフィックに対して開く)

- 必要な URL へのアクセスを許可

- コネクタ サーバーとアプリケーション サーバーの間の接続を確立します。 アプリケーション サーバー上のテスト アプリケーションへのアクセスを確認します (ファイル共有へのアクセスの成功など)。

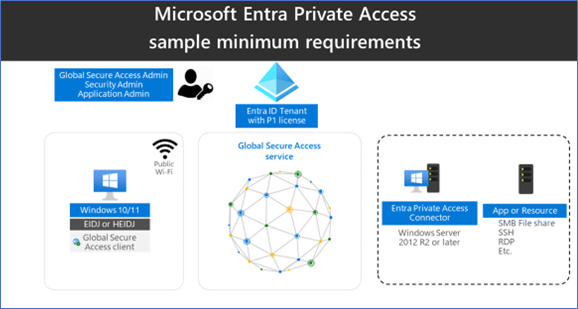

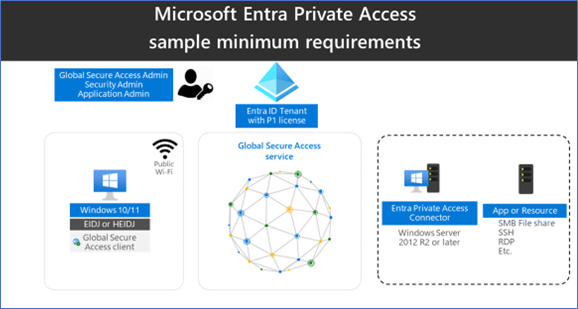

この図は、Microsoft Entra Private Access を展開してテストするための最小アーキテクチャ要件を示しています。

クイック アクセスを使用してリモート アクセス用にグローバル セキュア アクセスを構成する

このセクションでは、Microsoft Entra 管理センターを使用してグローバル セキュア アクセスをアクティブ化します。 次に、このシナリオで必要な初期構成を設定します。

- Microsoft Entra 管理センターにグローバル管理者としてサインインします。

- [グローバル セキュア アクセス]>[作業の開始]>[テナントでグローバル セキュア アクセスをアクティブ化する] に移動します。 [アクティブ化] を選択して SSE 機能を有効にします。

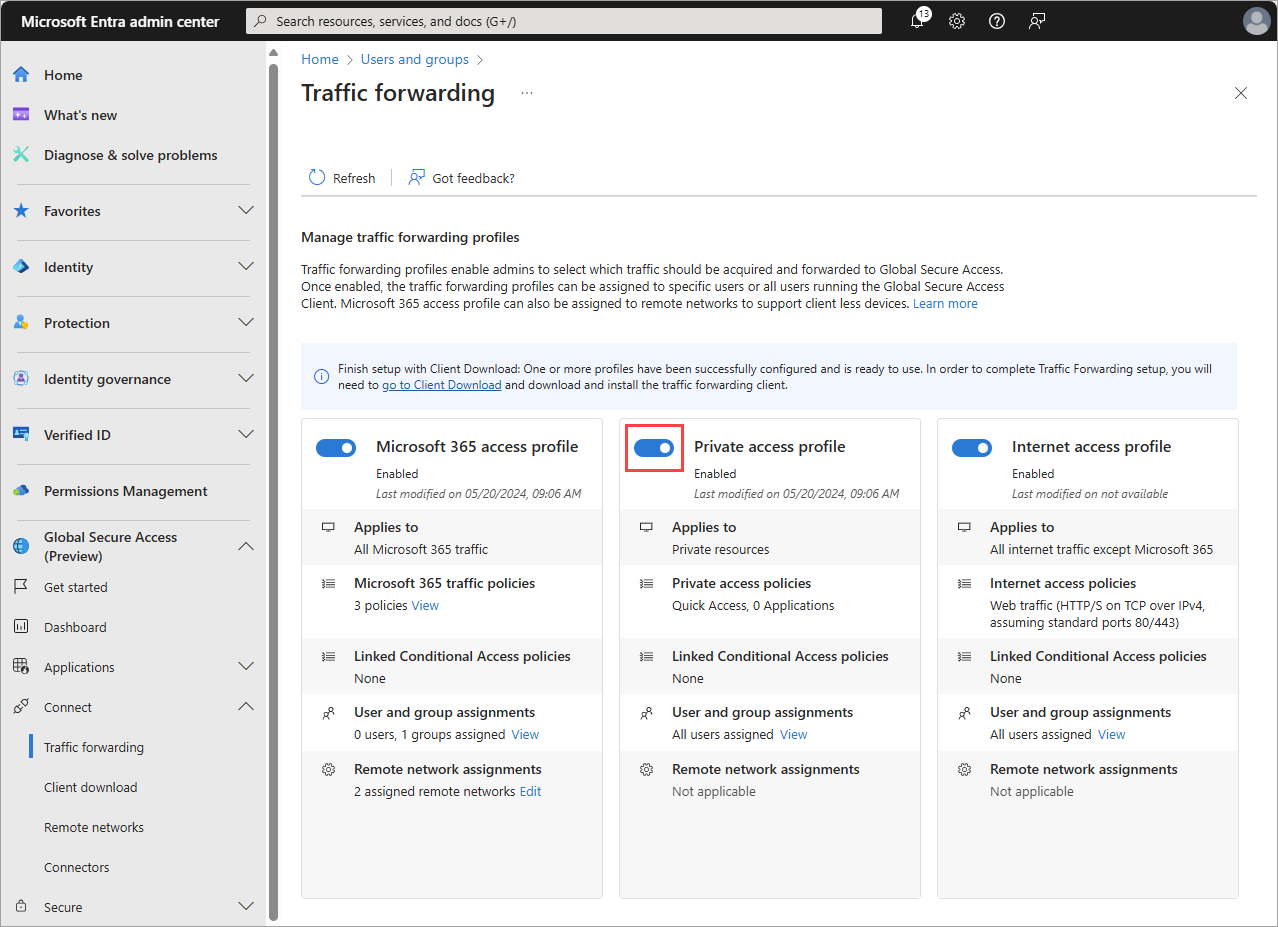

- [グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。 [プライベート アクセス プロファイル] をオンにします。 トラフィック転送を使用すると、Microsoft の Security Service Edge ソリューション サービス経由でトンネリングするネットワーク トラフィックの種類を構成できます。 トラフィックの種類を管理するためにトラフィック転送プロファイルを設定します。

Microsoft 365 アクセス プロファイルは、Microsoft 365 向け Microsoft Entra インターネット アクセス用です。

プライベート アクセス プロファイルは、Microsoft Entra Private Access 向けです。

[インターネット アクセス プロファイル] は Microsoft Entra Internet Access 用です。 Microsoft の Security Service Edge ソリューションは、グローバル セキュア アクセス クライアントがインストールされているクライアント デバイス上のトラフィックのみをキャプチャします。

クイック アクセスを使用してリモート アクセス用のグローバル セキュア アクセス クライアントをインストールする

Microsoft Entra Internet Access for Microsoft 365 と Microsoft Entra Private Access は、Windows デバイス上でグローバル セキュア アクセス クライアントを使用します。 このクライアントは、ネットワーク トラフィックを取得して、Microsoft の Security Service Edge ソリューションに転送します。 次のインストールと構成の手順を完了します。

Windows デバイスが Microsoft Entra に参加しているか、ハイブリッドに参加していることを確認します。

ローカル管理者特権を持つ Microsoft Entra ユーザー ロールで Windows デバイスにサインインします。

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[接続]>[クライアントのダウンロード] に移動します。 [クライアントのダウンロード] を選択します。 インストールを完了します。

[ウィンドウ] タスク バー内でGlobal Secure Access クライアントが最初に [切断済み] として表示されます。 数秒後、資格情報の入力を求められたら、テスト ユーザーの資格情報を入力します。

[ウィンドウ] タスク バー内で、Global Secure Access クライアント アイコンをポイントし、接続状態を確認します。

クイック アクセスを使用してリモート アクセス用のコネクタ サーバーを設定する

コネクタ サーバーは、企業ネットワークへのゲートウェイとして Microsoft の Security Service Edge ソリューションと通信します。 80 と 443 を経由する送信接続を使用するため、受信ポートは必要ありません。 「Microsoft Entra Private Access のコネクタを構成する方法」を参照してください。 次の構成手順を実行します。

コネクタ サーバーで、少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[接続]>[コネクタ] を参照します。 [プライベート ネットワーク コネクタを有効にする] を選択します。

![[プライベート ネットワーク コネクタを有効にする] コントロールが赤いボックスで強調表示されているプライベート ネットワーク コネクタのスクリーンショット。](media/deployment-scenario-remote-access/private-network-connectors.png)

[コネクタ サービスのダウンロード] を選択します。

インストール ウィザードに従って、コネクタ サービスをコネクタ サーバーにインストールします。 プロンプトが表示されたら、テナントの資格情報を入力してインストールを完了します。

コネクタ サーバーは、[コネクタ] に表示されるとインストール完了です。

このシナリオでは、1 台のコネクタ サーバーで既定のコネクタ グループを使用します。 運用環境では、複数のコネクタ サーバーで複数のコネクタ グループを作成してください。 コネクタ グループを使用して別々のネットワーク上にアプリを公開する方法については、詳しいガイダンスを参照してください。

クイック アクセスを使用してリモート アクセス用のセキュリティ グループを作成する

このシナリオでは、セキュリティ グループを使用して、Private Access アプリケーションにアクセス許可を割り当て、条件付きアクセス ポリシーを対象とします。

- Microsoft Entra 管理センターで、新しいクラウド専用のセキュリティ グループを作成します。

- テスト ユーザーをメンバーとして追加します。

クイック アクセスを使用してリモート アクセス用のプライベート リソースを確認する

このシナリオでは、サンプル リソースとしてファイル共有サービスを使用します。 任意のプライベート アプリケーションまたはリソースを使用できます。 アプリケーションが Microsoft Entra Private Access で発行するために使用するポートとプロトコルを把握する必要があります。

発行するための、ファイル共有付きのサーバーを特定し、その IP アドレスを書き留めます。 ファイル共有サービスはポート 445/TCP を使用します。

クイック アクセスを使用してリモート アクセス用のアプリケーションを発行する

Microsoft Entra Private Access は、任意のポートを使用する伝送制御プロトコル (TCP) アプリケーションをサポートしています。 インターネット経由でファイル サーバー (TCP ポート 445) に接続するには、次の手順を実行します。

コネクタ サーバーから、ファイル サーバー上のファイル共有にアクセスできることを確認します。

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション]>[+ 新しいアプリケーション] に移動します。

![[新しいアプリケーション] コントロールが表示されたエンタープライズ アプリケーションのスクリーンショット。](media/deployment-scenario-remote-access/new-enterprise-app.png)

[名前] (FileServer1 など) を入力します。 既定のコネクタ グループを選択します。 [+アプリケーション セグメントの追加] を選択します。 アプリケーション サーバーの IP アドレス とポート 441 を入力します。

![[グローバル セキュア アクセス アプリケーションの作成] と [アプリケーション セグメントの作成] のスクリーンショット。](media/deployment-scenario-remote-access/application-segment.png)

[適用]>[保存] を選択します。 アプリケーションが [エンタープライズ アプリケーション] にあることを確認します。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。 新しいアプリケーションを選択します。

ユーザーおよびグループの選択 インターネットからこのファイル共有にアクセスするテスト ユーザーと共に、先ほど作成したセキュリティ グループを追加します。

クイック アクセスを使用してリモート アクセス用の発行済みアプリケーションをセキュリティ保護する

このセクションでは、ユーザーのリスクが高まったときに新しいアプリケーションへのアクセスをブロックする条件付きアクセス (CA) ポリシーを作成します。

- 条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

- [保護]>[条件付きアクセス]>[ポリシー] に移動します。

- [新しいポリシー] を選択します。

- 名前を入力してユーザーを選択します。 ユーザーとグループを選択します。 先ほど作成したセキュリティ グループを選択します。

- [ターゲット リソース]>[アプリ] を選択し、先ほど作成したアプリケーション (FileServer1 など) を選択します。

- [条件]>[ユーザー リスク]>[構成]>[はい] を選択します。 [高] と [中] のリスク レベルを選択します。 完了 を選択します。

- [許可]>[アクセスをブロックする]>[選択] を選択します。

- [ポリシーを有効にする] に切り替えます。

- 設定を確認します。

- [作成] を選択します

クイック アクセスを使用してリモート アクセスのアクセスを検証する

このセクションでは、リスクがない状態でユーザーがファイル サーバーにアクセスできることを検証します。 リスクが検出されたときにアクセスがブロックされていることを確認します。

グローバル セキュア アクセス クライアントを以前にインストールしたデバイスにサインインします。

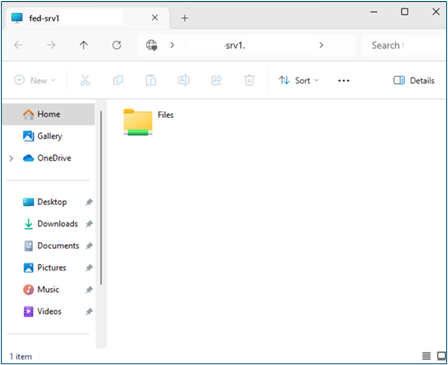

\

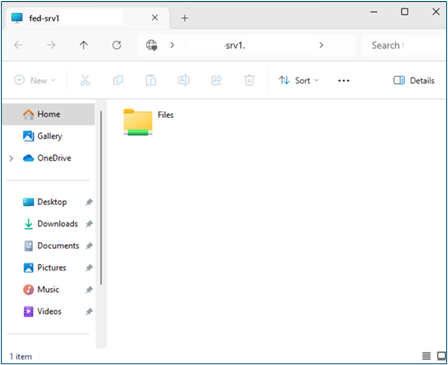

\\IP_addressを実行してファイル サーバーにアクセスし、ファイル共有を参照できることを確認します。

必要に応じて、「Microsoft Entra ID 保護でのリスク検出のシミュレート」の手順に従って、ユーザー リスクをシミュレートします。 ユーザー リスクを中または高に上げる場合は、何度か試すことが必要になる場合があります。

ファイル サーバーにアクセスして、アクセスがブロックされていることを確認します。 ブロックが適用されるまで最大 1 時間待つことが必要になる場合があります。

(サインイン ログを使用して前に作成した) 条件付きアクセス ポリシーによってアクセスがブロックされていることを検証します。 非対話型サインイン ログを ZTNA Network Access Client -- Private アプリケーションから開きます。 以前にリソース名で作成した、Private Access アプリケーション名からログを表示します。

シナリオ: アプリごとにリモート アクセスを最新化する

このセクションでは、架空の組織 Contoso がサイバーセキュリティの実践を変革するためのシナリオ用に Microsoft Entra スイート製品を構成する方法について説明します。 この組織は、ゼロ トラスト原則 (明示的に検証し、最小限の特権を使用し、すべてのアプリケーションとリソースに対する侵害を想定する) を採用しています。 その検出プロセスで、最新鋭の認証を使用しておらず、(ブランチ オフィスから、または VPN を使用してリモートからの) 企業ネットワークへの接続に依存している複数のビジネス アプリケーションが見つかりました。

このシナリオで示す Contoso ソリューション向けの以下の大まかな手順は流用できます。

- 明示的に検証するには、アプリケーションごとに企業ネットワークにアクセスするように Microsoft Entra ID Private Access を構成します。 条件付きアクセスと Microsoft Entra ID 保護によって提供される統合されたアクセス制御セットを使用して、Microsoft 365 やその他のクラウド アプリケーションで使用する ID、エンドポイント、リスク シグナルに基づいて企業ネットワークへのアクセスを許可します。

- 最小限の特権を適用するには、Microsoft Entra ID Governance を使用してアクセス パッケージを作成し、アプリごとのネットワーク アクセスと、それに必要なアプリケーションを含めます。 このアプローチは、入社/異動/退職のライフサイクルの中で、従業員の職務権限に合わせて企業ネットワークへのアクセスを許可します。

この変革の一環として、SecOps チームは、セキュリティの脅威をより適切に識別するために、充実し、まとまりのあるセキュリティ分析を実現できます。 ソリューションを一緒に使用する利点は次のとおりです。

- セキュリティと可視性の強化。 ユーザーとデバイスの ID とコンテキスト、およびアプリケーションとデータの機密性と場所に基づいて、きめ細かくアダプティブ アクセス ポリシーを適用します。 強化されたログと分析を使用して、ネットワークとセキュリティの体制に関する分析情報を取得し、脅威を検出して迅速に対応します。

- オンプレミス アプリケーションへの最小限の特権アクセス。 企業ネットワークへのアクセスを、アプリケーションに必要なものだけに減らします。 職務権限に合わせたアクセス権の割り当てと管理は、入社/異動/退職のサイクルを通じて進化します。 このアプローチは、ラテラル ムーブメントの攻撃ベクトルのリスクを軽減します。

- 生産性の向上。 ユーザーが組織に参加するときにアプリケーションとネットワークへのアクセスをまとめて有効にし、初日から仕事を開始できるようにします。 ユーザーには、必要な情報、グループのメンバーシップ、アプリケーションに対する適切なアクセス権が付与されます。 組織内の異動者向けのセルフサービス機能により、ユーザーが組織を離れた場合のアクセス権の取り消しが保証されます。

アプリごとのリモート アクセスの要件

このセクションでは、シナリオのソリューションの要件を定義します。

アプリごとのリモート アクセス用のアクセス許可

グローバル セキュア アクセスの機能を操作する管理者には、グローバル セキュア アクセス管理者ロールとアプリケーション管理者ロールが必要です。

Identity Governance の構成には、少なくとも Identity Governance 管理者ロールが必要です。

アプリごとのリモート アクセスのライセンス

このシナリオのすべての手順を実装するには、グローバル セキュア アクセスと Microsoft Entra ID Governance のライセンスが必要です。 ライセンスを購入するか、試用版ライセンスを取得できます。 グローバル セキュア アクセス ライセンスの詳細については、「グローバル セキュア アクセスとは」のライセンスに関するセクションを参照してください。

アプリごとのリモート アクセスのユーザー

このシナリオの手順を構成してテストするには、次のユーザーが必要です。

- [アクセス許可] で定義されているロールを持つ Microsoft Entra 管理者

- オンプレミスの Active Directory 管理者 (クラウド同期を構成し、サンプル リソース (ファイル サーバー) にアクセスする場合)

- 同期された通常のユーザー (クライアント デバイスでテストを実行する場合)

Private Access の前提条件

このシナリオを正常に展開してテストするには、次の前提条件を構成します。

- この構成が設定された 1 台の Windows クライアント デバイス:

- Windows 10/11 64 ビット バージョン

- Microsoft Entra 参加済みまたはハイブリッド参加済み

- インターネットに接続されており、企業ネットワーク アクセスまたは VPN なし

- Global Secure Access クライアントをクライアント デバイスにダウンロードしてインストールします。 Windows 向けのグローバル セキュア アクセス クライアントの記事に、前提条件とインストールの説明が記載されています。

- Microsoft Entra Private Access をテストするには、リソース サーバーとして機能するように Windows サーバーを構成します。

- Windows Server 2012 R2 以降

- ファイル共有

- Microsoft Entra Private Access をテストするには、コネクタ サーバーとして機能するように Windows サーバーを構成します。

- Windows Server 2012 R2 以降

- Microsoft Entra サービスへのネットワーク接続

- ポート 80 と 443 (送信トラフィックに対して開く)

- 必要な URL へのアクセスを許可

- コネクタ サーバーとアプリケーション サーバー間の接続を確立してください。 アプリケーション サーバー上にあるテスト アプリケーションへのアクセスを確認します (ファイル共有へのアクセスの成功など)。

この図は、Microsoft Entra Private Access を展開してテストするための最小アーキテクチャ要件を示しています。

アプリごとにリモート アクセス用のプライベート リソースを確認する

このシナリオでは、サンプル リソースとしてファイル共有サービスを使用します。 任意のプライベート アプリケーションまたはリソースを使用できます。 アプリケーションが Microsoft Entra Private Access で発行するために使用するポートとプロトコルを把握する必要があります。

発行するファイル共有を備えたサーバーを特定し、その IP アドレスを書き留めます。 ファイル共有サービスはポート 445/TCP を使用します。

アプリごとにリモート アクセス用のグローバル セキュア アクセスを構成する

Microsoft Entra 管理センターを使用してグローバル セキュア アクセスをアクティブ化し、このシナリオに必要な初期構成を行います。

- Microsoft Entra 管理センターにグローバル管理者としてサインインします。

- [グローバル セキュア アクセス]>[作業の開始]>[テナントでグローバル セキュア アクセスをアクティブ化する] に移動します。 [アクティブ化] を選択して、テナント内で SSE 機能を有効にします。

- [グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。 [プライベート アクセス プロファイル] をオンにします。 トラフィック転送を使用すると、Microsoft の Security Service Edge ソリューション サービス経由でトンネリングするネットワーク トラフィックの種類を構成できます。 トラフィックの種類を管理するためにトラフィック転送プロファイルを設定します。

Microsoft 365 アクセス プロファイルは、Microsoft 365 向け Microsoft Entra インターネット アクセス用です。

プライベート アクセス プロファイルは、Microsoft Entra Private Access 向けです。

[インターネット アクセス プロファイル] は Microsoft Entra Internet Access 用です。 Microsoft の Security Service Edge ソリューションは、グローバル セキュア アクセス クライアントがインストールされているクライアント デバイス上のトラフィックのみをキャプチャします。

アプリごとにリモート アクセス用のグローバル セキュア アクセス クライアントをインストールする

Microsoft Entra Internet Access for Microsoft 365 と Microsoft Entra Private Access は、Windows デバイス上でグローバル セキュア アクセス クライアントを使用します。 このクライアントは、ネットワーク トラフィックを取得して、Microsoft の Security Service Edge ソリューションに転送します。 次のインストールと構成の手順を完了します。

Windows デバイスが Microsoft Entra ID に参加しているか、ハイブリッドに参加していることを確認します。

ローカル管理者特権を持つ Microsoft Entra ID ユーザー ロールで Windows デバイスにサインインします。

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[接続]>[クライアントのダウンロード] に移動します。 [クライアントのダウンロード] を選択します。 インストールを完了します。

[ウィンドウ] タスク バー内でGlobal Secure Access クライアントが最初に [切断済み] として表示されます。 数秒後、資格情報の入力を求められたら、テスト ユーザーの資格情報を入力します。

[ウィンドウ] タスク バー内で、Global Secure Access クライアント アイコンをポイントし、接続状態を確認します。

アプリごとにリモート アクセス用のコネクタ サーバーを設定する

コネクタ サーバーは、企業ネットワークへのゲートウェイとして Microsoft の Security Service Edge ソリューションと通信します。 80 と 443 を経由する送信接続を使用するため、受信ポートは必要ありません。 Microsoft Entra Private Access 用にコネクタを構成する方法を参照してください。 次の構成手順を実行します。

コネクタ サーバーで、少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[接続]>[コネクタ] を参照します。 [プライベート ネットワーク コネクタを有効にする] を選択します。

![[プライベート ネットワーク コネクタを有効にする] コントロールが赤いボックスで強調表示されているプライベート ネットワーク コネクタのスクリーンショット。](media/deployment-scenario-remote-access/private-network-connectors.png)

[コネクタ サービスのダウンロード] を選択します。

インストール ウィザードに従って、コネクタ サービスをコネクタ サーバーにインストールします。 プロンプトが表示されたら、テナントの資格情報を入力してインストールを完了します。

コネクタ サーバーは、[コネクタ] に表示されるとインストール完了です。

このシナリオでは、1 台のコネクタ サーバーで既定のコネクタ グループを使用します。 運用環境では、複数のコネクタ サーバーで複数のコネクタ グループを作成してください。 コネクタ グループを使用して別々のネットワーク上にアプリを公開する方法については、詳しいガイダンスを参照してください。

Private Access アプリケーションのセキュリティ グループを作成する

このシナリオでは、セキュリティ グループを使用して、Private Access アプリケーションにアクセス許可を割り当て、条件付きアクセス ポリシーを対象とします。

- Microsoft Entra 管理センターで、新しいクラウド専用のセキュリティ グループを作成します。

- テスト ユーザーをメンバーとして追加します。

アプリごとにリモート アクセス用のアプリケーションを発行する

Microsoft Entra Private Access は、任意のポートを使用する伝送制御プロトコル (TCP) アプリケーションをサポートしています。 インターネット経由でファイル サーバー (TCP ポート 445) に接続するには、次の手順を実行します。

コネクタ サーバーから、ファイル サーバー上のファイル共有にアクセスできることを確認します。

少なくともグローバル セキュア アクセス管理者として、Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション]>[+ 新しいアプリケーション] に移動します。

![[新しいアプリケーション] コントロールが表示されたエンタープライズ アプリケーションのスクリーンショット。](media/deployment-scenario-remote-access/new-enterprise-app.png)

[名前] (FileServer1 など) を入力します。 既定のコネクタ グループを選択します。 [+アプリケーション セグメントの追加] を選択します。 アプリケーション サーバーの IP アドレス とポート 441 を入力します。

![[グローバル セキュア アクセス アプリケーションの作成] と [アプリケーション セグメントの作成] のスクリーンショット。](media/deployment-scenario-remote-access/application-segment.png)

[適用]>[保存] を選択します。 アプリケーションが [エンタープライズ アプリケーション] にあることを確認します。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。 新しいアプリケーションを選択します。

ユーザーおよびグループの選択 インターネットからこのファイル共有にアクセスするテスト ユーザーと共に、先ほど作成したセキュリティ グループを追加します。

アプリごとにリモート アクセス用のアクセス ガバナンスを構成する

このセクションでは、このソリューションの構成手順について説明します。

エンタイトルメント管理カタログを作成する

エンタイトルメント管理カタログを作成するには、以下の手順に従います。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[ID ガバナンス]> [エンタイトルメント管理]>[カタログ] の順に移動します。

[+新しいカタログ] を選択します。

カタログの一意の名前と説明を入力します。 要求側はアクセス パッケージの詳細でこの情報を確認できます。

このカタログに内部ユーザー向けのアクセス パッケージを作成するには、[外部ユーザーに対して有効]>[いいえ] を選択します。

![[外部ユーザーに対して有効] コントロールで [いいえ] が選択されている [新しいカタログ] のスクリーンショット。](media/deployment-scenario-remote-access/identity-governance-new-catalog.png)

[カタログ] で、リソースの追加先とするカタログを開きます。 [リソース]>[+ リソースの追加] を選択します。

[種類] を選択してから、[グループとチーム]、[アプリケーション]、または [SharePoint サイト] を選択します。

以前に作成したアプリケーション (FileServer1など) とセキュリティ グループ (Finance Team File Share など) を選択して追加します。 [追加] を選択します。

Active Directory へのグループのプロビジョニング

Microsoft Entra Cloud Sync を使用して、Active Directory へのグループ プロビジョニングを行うことをお勧めします。Connect Sync を使用する場合は、構成を Cloud Sync に切り替えます。詳しい手順は、Microsoft Entra ID での Microsoft Entra クラウド同期の前提条件とMicrosoft Entra プロビジョニング エージェントのインストール方法に関する記事に掲載されています。 Microsoft Entra Connect Sync の Group Writeback v2 は、2024 年 6 月 30 日以降は使用できなくなります。

Microsoft Entra Cloud Sync を構成するには、以下の手順に従います。

少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

[ID]>[ハイブリッド管理]>[Microsoft Entra Connect]>[クラウド同期] の順に移動します。

[新しい構成] を選択します。

[Microsoft Entra ID から AD への同期] を選びます。

[構成] でドメインを選択します。 必要に応じて、[パスワード ハッシュの同期を有効にする] を選択します。

[作成] を選択します

[使用を開始する] 構成で、[スコープ フィルターの追加] ([スコープ フィルターの追加] アイコンの横) または [スコープ フィルター] ([管理] の下) を選択します。

[グループの選択] オプションで [選択したセキュリティ グループ] を選択します。 [オブジェクトの編集] を選択します。 以前に作成した Microsoft Entra ID セキュリティ グループ (Finance Team File Share など) を追加します。 このグループは、後の手順でライフサイクル ワークフローとアクセス パッケージを使用してオンプレミス アプリケーションへのアクセスを管理する際に使用します。

![[グループのスコープ] で、[検索] テキスト ボックスに finance が入力され、1 件の結果が見つかり、[選択済み] にグループが表示されているスクリーンショット。](media/deployment-scenario-remote-access/groups-scope.png)

オンプレミス ファイル サーバーへのアクセスを割り当てる

- 選択したファイル サーバーにファイル共有を作成します。

- Active Directory にプロビジョニングした Microsoft Entra ID セキュリティ グループ (Finance Team File Shareなど) に読み取りアクセス許可を割り当てます。

アプリごとにリモート アクセス用のアクセス パッケージを作成する

エンタイトルメント管理でアクセス パッケージを作成するには、以下の手順に従います。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[アクセス パッケージ] の順に移動します。

[新しいアクセス パッケージ] を選択します。

[基本] では、アクセス パッケージに名前を付けます (Finance Apps Access Package など)。 以前に作成したカタログを指定します。

[リソース ロール] で、以前に追加したリソース (FileServer1 アプリや Finance Team File Share セキュリティ グループなど) を選択します。

[ロール] で、Finance Team File Share に [メンバー]、FileServer1 アプリに [ユーザー] を選択します。

[要求]で、[自分のディレクトリ内のユーザーの場合] を選択します。 または、[ゲスト ユーザー] のアクセス パッケージを有効にします (別のシナリオで説明します)。

[特定のユーザーとグループ] を選択した場合は、[ユーザーとグループの追加] を選択します。

[ユーザーとグループの選択] ではユーザーを選択しないでください。 アクセスを要求するユーザーは後でテストします。

省略可能: [承認] で、ユーザーがこのアクセス パッケージを要求するときに承認が必要かどうかを指定します。

省略可能: [要求者情報] で、[質問] を選択します。 要求者に対して行う質問を入力します。 この質問は、表示文字列と呼ばれます。 ローカライズ オプションを追加するには、[ローカライズの追加] を選択します。

[ライフサイクル] では、アクセス パッケージに対するユーザーの割り当ての有効期限を指定します。 ユーザーが自身の割り当てを延長できるかどうかを指定します。 [有効期限] で、アクセス パッケージ割り当ての有効期限を [日付]、[日数]、[時間]、[なし] のいずれかに設定します。

[作成] を選択します

![[作成] コントロールが赤いボックスで強調表示されている、[新しいアクセス パッケージ] の [確認 + 作成] のスクリーンショット。](media/deployment-scenario-remote-access/new-access-package-review.png)

ライフサイクル ワークフローを作成する

このセクションでは、就職者ワークフローと退職者ワークフローを作成し、必要に応じてワークフローを実行する方法について説明します。

就職者ワークフローを作成する

就職者ワークフローを作成するには、以下の手順に従います。

Microsoft Entra 管理センターにライフサイクル ワークフロー管理者以上としてサインインします。

[ID ガバナンス]>[ライフサイクル ワークフロー]>[ワークフローの作成] を参照します。

[ワークフローの選択] で [新入社員をオンボードする] を選択します。

[基本] で、ワークフローの表示名と説明として「Onboard New hire employee -- Finance」と入力します。 [次へ] を選択します。

[スコープの構成]>[ルール] で、[プロパティ]、[演算子]、[値] の値を入力します。 スコープの式を、[プロパティ]>[department] に Finance の値があるユーザーのみに変更します。 テスト ユーザーが、[プロパティ] に Finance という文字列を設定しており、それがワークフロー スコープ内にあることを確認します。

![[値] コントロールが赤いボックスで強調表示されている [ルール] ビューのスクリーンショット。](media/deployment-scenario-remote-access/scope-rule.png)

[タスクの確認] で [タスクの追加] を選択して、タスクをテンプレートに追加します。 このシナリオでは、[ユーザー アクセス パッケージの割り当てを要求する] を追加します。

[基本] で、[ユーザー アクセス パッケージの割り当てを要求する] を選択します。 このタスクに名前を割り当てます (Assign Finance Access Package など)。 ポリシーを選択します。

[構成] で、以前に作成したアクセス パッケージを選択します。

省略可能: 次のように、他の入社タスクを追加します。 これらのタスクの一部については、「初出勤日前に従業員のオンボーディング タスクを Lifecycle Workflows API を使って自動化する」で説明するように、マネージャーやメールなどの重要な属性がユーザーに適切にマップされていることを確認します。

- ユーザー アカウントを有効にする

- グループまたはチームにユーザーを追加する

- ウェルカム メールを送信する

- TAP を生成してメールを送信する

[スケジュールの有効化] を選択します。

![[タスクの確認] セクションが赤いボックスで強調表示されている、就職者カテゴリの [確認 + 作成] のスクリーンショット。](media/deployment-scenario-remote-access/workflow-joiner-schedule.png)

[Review + create](レビュー + 作成) を選択します。

退職者ワークフローを作成する

退職者ワークフローを作成するには、以下の手順に従います。

Microsoft Entra 管理センターにライフサイクル ワークフロー管理者以上としてサインインします。

[ID ガバナンス]>[ライフサイクル ワークフロー]>[ワークフローの作成] を参照します。

[ワークフローの選択] で、[従業員をオフボードする] を選択します。

![[辞めるユーザー] カードが赤いボックスで強調表示されている [ワークフローの選択] のスクリーンショット。](media/deployment-scenario-remote-access/workflow-leaver.png)

[基本] で、ワークフローの表示名と説明として「Offboard an employee -- Finance」と入力します。 [次へ] を選択します。

[スコープの構成]>[ルール] で、[プロパティ]、[演算子]、[値] の値を入力します。 スコープの式を、[プロパティ]>[department] に Finance の値があるユーザーのみに変更します。 テスト ユーザーが、[プロパティ] に Finance という文字列を設定しており、それがワークフロー スコープ内にあることを確認します。

![[値] コントロールが赤いボックスで強調表示されている [ルール] ビューのスクリーンショット。](media/deployment-scenario-remote-access/scope-rule.png)

[タスクの確認] で [タスクの追加] を選択して、タスクをテンプレートに追加します。 このシナリオでは、[ユーザー アクセス パッケージの割り当てを要求する] を追加します。

省略可能: 次のように、他の退職タスクを追加します。

- ユーザー アカウントを無効にする

- ユーザーをすべてのグループから削除する

- すべての Teams からユーザーを削除する

[スケジュールの有効化] に切り替えます。

![[タスクの確認] セクションが赤いボックスで強調表示されている、退職者カテゴリの [確認 + 作成] のスクリーンショット。](media/deployment-scenario-remote-access/workflow-leaver-schedule.png)

[確認および作成] を選択します。

Note

ライフサイクル ワークフローは、時間ベースの属性とオフセット値を組み合わせた定義済みのトリガーに基づいて自動的に実行されます。 たとえば、属性が employeeHireDate と offsetInDays の場合、ワークフローは従業員の入社日の 1 日前にトリガーされます。 値は -180 から 180 日の範囲で指定できます。 employeeHireDate と employeeLeaveDateTime の値は、ユーザーの Microsoft Entra ID 内で設定する必要があります。 属性とプロセスの詳細については、「ライフサイクル ワークフローの属性を同期する方法」で説明しています。

就職者ワークフローをオンデマンドで実行する

自動スケジュールを待たずにこのシナリオをテストするには、オンデマンド ライフサイクル ワークフローを実行します。

以前に作成した就職者ワークフローを開始します。

Microsoft Entra 管理センターにライフサイクル ワークフロー管理者以上としてサインインします。

[ID ガバナンス]>[ライフサイクル ワークフロー]>[ワークフロー] を参照してください。

[ワークフロー] で、以前に作成した [Onboard New hire employee -- Finance] を選択します。

[オンデマンドで実行] を選択します。

[ユーザーの選択] で、[ユーザーを追加] を選択します。

[ユーザーを追加] で、オンデマンド ワークフローを実行するユーザーを選択します。

[追加] を選択します。

選択内容を確認します。 [Run workflow] を選択します。

[ワークフロー履歴] を選択してタスクの状態を確認します。

すべてのタスクが完了したら、アクセス パッケージで選択したアプリケーションへのアクセス権をユーザーが持っていることを確認します。 この手順では、就職者向けのシナリオを完了して、ユーザーが、初日に必要なアプリにアクセスできるようにします。

アプリごとにリモート アクセス用のアクセスを検証する

このセクションでは、組織に入社した、Finance チームの新しいメンバーをシミュレートします。 Microsoft Entra Private Access を使用して、Finance Team ファイル共有へのユーザー アクセス権とファイル サーバーへのリモート アクセス権を自動的に割り当てます。

このセクションでは、割り当てられたリソースへのアクセスを確認するオプションについて説明します。

アクセス パッケージの割り当てを確認する

アクセス パッケージの割り当ての状態を確認するには、以下の手順に従います。

ユーザーとして

myaccess.microsoft.comにサインインします。[アクセス パッケージ]、[有効] の順に選択して、以前に要求したアクセス パッケージ (Finance Access Package など) を確認します。

![[マイ アクセス]、[アクセス パッケージ]、[アクティブ] のスクリーンショット。](media/deployment-scenario-remote-access/access-packages.png)

アプリのアクセスを確認する

アプリのアクセスを確認するには、以下の手順に従います。

ユーザーとして

myaccess.microsoft.comにサインインします。アプリの一覧で、以前に作成したアプリ (Finance App など) を見つけてアクセスします。

![[マイ アプリ]、[Finance Apps] のスクリーンショット。](media/deployment-scenario-remote-access/my-apps.png)

グループ メンバーシップを確認する

グループ メンバーシップを確認するには、以下の手順に従います。

ユーザーとして

myaccess.microsoft.comにサインインします。[参加しているグループ] を選択します。 以前に作成したグループのメンバーシップ (Finance Accounting など) を確認します。

![[フィルター] テキスト ボックスに「finance」と入力され、131 件中 2 件が表示されている、[マイ グループ] の [参加しているグループ] のスクリーンショット。](media/deployment-scenario-remote-access/groups-i-am-in.png)

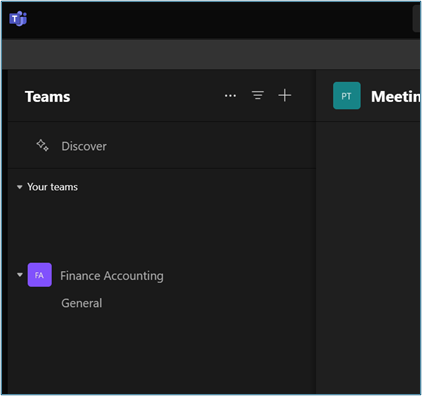

Teams メンバーシップを確認する

Teams メンバーシップを確認するには、以下の手順に従います。

ユーザーとして Teams にサインインします。

以前に作成したチーム (Finance Accounting など) のメンバーシップを確認します。

リモート アクセスを確認する

ファイル サーバーへのユーザー アクセスを確認するには、以下の手順に従います。

グローバル セキュア アクセス クライアントをインストールしたデバイスにサインインします。

\

\\IP_addressを実行し、ファイル共有へのアクセスを検証します。

オンデマンドで退職者ワークフローを実行する

Microsoft Entra 管理センターにライフサイクル ワークフロー管理者以上としてサインインします。

[ID ガバナンス]>[ライフサイクル ワークフロー]>[ワークフロー] を参照してください。

[ワークフロー] で、退職者向けの手順で作成した Offboard an employee - Finance ワークフローを選択します。

[オンデマンドで実行] を選択します。

[ユーザーの選択] で、[ユーザーを追加] を選択します。

[ユーザーを追加] で、オンデマンド ワークフローを実行するユーザーを選択します。

[追加] を選択します。

選択内容を確認して、[ワークフローの実行] を選びます。

[ワークフロー履歴] を選択してタスクの状態を確認します。

![[ユーザーの概要] が表示された [ワークフロー履歴] コントロールを赤いボックスで強調表示した、[Offboard an employee] の [アクティビティ] のスクリーンショット。](media/deployment-scenario-remote-access/task-status-verification.png)

すべてのタスクが完了したら、アクセス パッケージで選択されているアプリケーションへのすべてのアクセスからユーザーが削除されたことを確認します。

アクセスの削除を確認する

退職者ワークフローを実行した後、「アプリのアクセスを確認する」と「リモート アクセスを確認する」セクションの手順を繰り返して、finance アプリケーション、finance チーム、SharePoint サイト、ファイル共有へのユーザー アクセスが削除されていることを確認します。 この手順により、ユーザーがこれらのリソースにアクセスできないことが確実に確認されます。

関連するコンテンツ

- Microsoft Entra ID Governance について学習する

- Microsoft Entra ID Protection とは

- Microsoft Entra ID 保護のデプロイを計画する

- セキュリティで保護されたグローバル アクセスの概要

- Microsoft Entra Private Access と Microsoft Entra Internet Access のグローバル セキュア アクセス クライアントについて学習する

- Microsoft Entra Private Access について学習する

- Microsoft Entra Internet Access について学習する

![Windows の [クライアントのダウンロード] コントロールを示すクライアント ダウンロードのスクリーンショット。](media/deployment-scenario-remote-access/client-download-inline.png)

![[新しいアクセス レビュー]、[エンタープライズ アプリケーション]、[すべてのアプリケーション]、[Identity Governance]、[新しいカタログ] のスクリーンショット。](media/deployment-scenario-remote-access/identity-governance-catalogs-inline.png)

![アプリ カタログで、[リソース] 一覧に [リソースの追加] コントロールが表示されているスクリーンショット。](media/deployment-scenario-remote-access/catalog-resources-inline.png)

![[新しい構成] と [Microsoft Entra ID から AD への同期] のスクリーンショット。](media/deployment-scenario-remote-access/cloud-sync-new-configuration-inline.png)

![[Microsoft Entra Connect]、[クラウド同期]、[構成]、[新しいクラウド同期構成] のスクリーンショット。](media/deployment-scenario-remote-access/new-cloud-sync-configuration-inline.png)

![リソース一覧のスクリーンショット。赤いボックスは [ロール] 列を強調しています。](media/deployment-scenario-remote-access/resource-roles-inline.png)

![Identity Governance、[ライフサイクル ワークフロー]、[ワークフローの作成]、[ワークフローの選択] のスクリーンショット。](media/deployment-scenario-remote-access/workflow-joiner.png)

![タスクの状態を示す [ワークフロー履歴] の [ユーザーの概要] のスクリーンショット。](media/deployment-scenario-remote-access/workflow-history-leaver-inline.png)