ワークロード ID をセキュリティで保護する

Microsoft Entra ID 保護は、ワークロード ID を検出、調査、修復して、ユーザー ID に加えてアプリケーションとサービス プリンシパルを保護できます。

ワークロード ID とは、アプリケーションが (場合によってはユーザーのコンテキストで) リソースにアクセスすることを可能にする ID です。 これらのワークロード ID は、従来のユーザー アカウントとは次の面で異なります:

- 多要素認証ができない。

- 正式なライフサイクル プロセスがないことが多い。

- 資格情報またはシークレットをどこかに保存する必要がある。

これらの違いによって、ワークロード ID の管理が難しくなり、セキュリティ侵害リスクが高くなります。

重要

検出は、ワークロード ID プレミアム のお客様にのみ表示されます。 ワークロード ID プレミアムのライセンスを持たないお客様は、引き続きすべての検出を受け取りますが、レポートの詳細は限定されています。

ノート

ID 保護は、シングル テナント、サード パーティの SaaS、マルチテナント アプリのリスクを検出します。 現在、マネージド ID は対象外です。

前提条件

ポータルの新しい [リスクの高いワークロード ID] ブレードや [リスク検出] ブレードの [ワークロード ID 検出] タブなど、ワークロード ID リスクを利用するには、次が必要です。

- ワークロード ID プレミアムのライセンス: [ワークロード ID] ブレード でライセンスを表示および取得できます。

- 次のいずれかの管理者ロールが割り当てられています

- セキュリティ管理者

- セキュリティ オペレーター

- 条件付きアクセス管理者ロールを割り当てられたセキュリティ閲覧者のユーザーは、リスクを条件として使用するポリシーを作成できます。

ワークロード ID のリスク検出

サインイン時の動作やオフラインでの侵害インジケーターからのワークロード ID のリスクを検します。

| 検出名 | 検出の種類 | 説明 |

|---|---|---|

| Microsoft Entra の脅威インテリジェンス | オフライン | このリスク検出は、Microsoft の内部および外部の脅威インテリジェンス ソースに基づいて既知の攻撃パターンに一致するアクティビティを示しています。 |

| 不審なサインイン | オフライン | このリスク検出は、このサービス プリンシパルにとって通常とは異なるサインイン プロパティまたはパターンを示します。 この検出は、テナント内のワークロード ID のベースライン サインイン動作を学習します。 この検出には、2 日から 60 日かかり、その後のサインイン時に 1 つ以上の以下に示す見慣れないプロパティ、が現れた場合に警告を発します: IP アドレス/ASN、ターゲットリソース、ユーザーエージェント、ホスティング/非ホスティング IP の変更、IP カントリー、資格証明の種類。 プログラムの性質上、ワークロードID サインインについては、特定のサインイン イベントにフラグを設定するのではなく、疑わしいアクティビティのタイムスタンプを提供します。 承認された構成の変更後に開始されるサインインによって、この検出がトリガーされる場合があります。 |

| サービス プリンシパルがセキュリティ侵害されていることを管理者が確認しました | オフライン | この検出は、管理者が危険なワークロード ID UI で、または riskyServicePrincipals API を使用して、[セキュリティ侵害の確認] を選択したことを示します。 このアカウントに対するセキュリティが侵害されたことを確認した管理者を調べるには、アカウントのリスク履歴を (UI または API 経由で) 確認します。 |

| 漏洩した資格情報 | オフライン | このリスク検出は、アカウントの有効な資格情報が漏洩したことを示します。 この漏洩は、他のユーザーが GitHub のパブリック コード アーティファクトで資格情報にチェックインしたとき、またはデータ侵害によって資格情報が漏洩したときに発生する可能性があります。 Microsoft の漏洩した資格情報サービスで、GitHub、ダーク ウェブ、ペースト サイト、またはその他のソースから資格情報が取得された場合は、有効な一致を見つけるために Microsoft Entra ID の現在の有効な資格情報に対してチェックされます。 |

| 悪意のあるアプリケーション | オフライン | この検出では、ID 保護のアラートとMicrosoft Defender for Cloud Appsを組み合わせて、Microsoft がサービス使用条件に違反したアプリケーションを無効にしたタイミングを示します。 アプリケーションの 調査を実施する ことをお勧めします。 注: これらのアプリケーションは、Microsoft Graph の関連 アプリケーション および サービス プリンシパル リソースの種類の disabledByMicrosoftStatus プロパティに DisabledDueToViolationOfServicesAgreement と表示されます。 将来的に組織で再度インスタンス化されないようにするために、これらのオブジェクトを削除することはできません。 |

| 疑わしいアプリケーション | オフライン | この検出は、ID 保護や Microsoft Defender for Cloud Apps のサービス使用条件に違反している可能性のあるアプリケーションを Microsoft が特定したが、無効にしていないことを示します。 アプリケーションの 調査を実施する ことをお勧めします。 |

| サービス プリンシパルの異常なアクティビティ | オフライン | このリスク検出では、Microsoft Entra ID での通常の管理サービス プリンシパルの動作がベースライン化され、ディレクトリに対する疑わしい変更などの異常な動作パターンが検出されます。 検出は、変更を行った管理サービス プリンシパルまたは変更されたオブジェクトに対してトリガーされます。 |

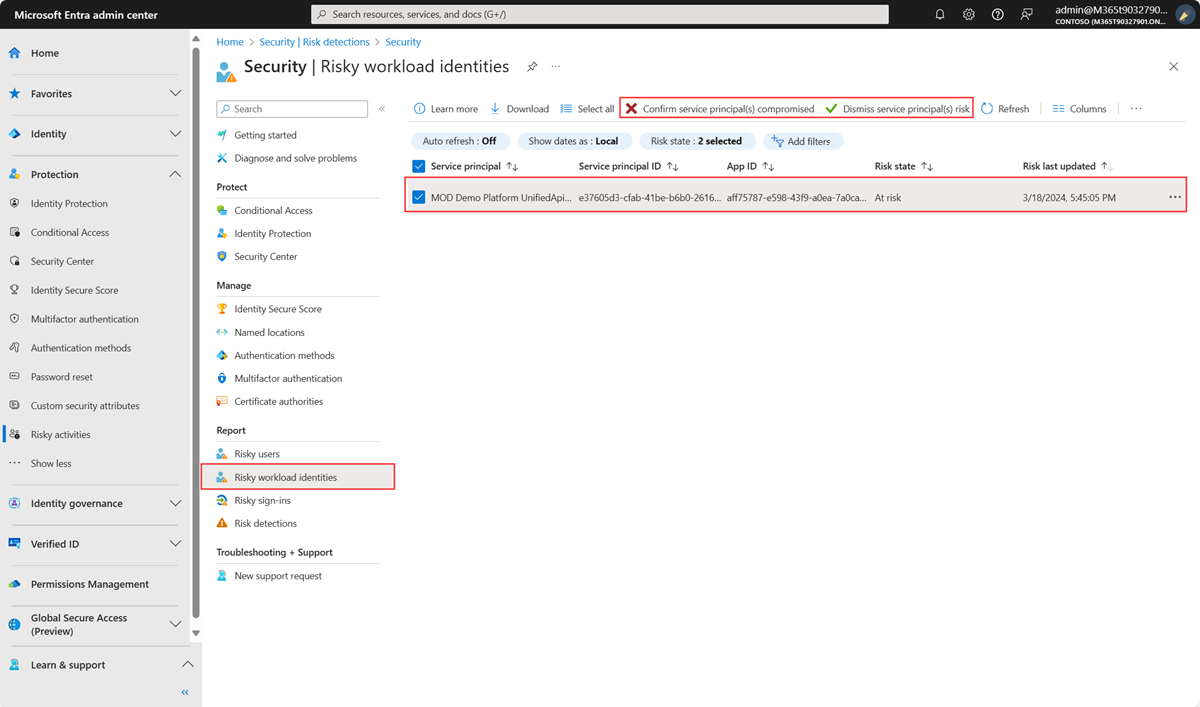

リスクの高いワークロード ID を特定する

組織は、次の 2 つのいずれかの場所で、リスクのフラグが立てられたワークロード ID を見つけられます:

- Microsoft Entra 管理センター に最低でも セキュリティ閲覧者 としてサインインします。

- [保護]>[ID 保護]>[危険なワークロード ID] の順に移動します。

Microsoft Graph API

Microsoft Graph API を使用して、リスクの高いワークロード ID に対してクエリを実行することもできます。 ID 保護 API には 2 つの新しいコレクションがあります。

riskyServicePrincipalsservicePrincipalRiskDetections

リスク データをエクスポートする

組織は、Microsoft Entra ID の診断設定 を構成することでデータをエクスポートして、リスク データの Log Analytics ワークスペースへの送信、ストレージ アカウントへのアーカイブ、イベント ハブへのストリーミング、または SIEM ソリューションへの送信ができます。

リスクベースの条件付きアクセスを使用して Access Control を適用する

ワークロード ID に条件付きアクセスを使用すると、ID 保護で "危機的状況" としてマークするときに選択した特定のアカウントのアクセスをブロックできます。ポリシーは、お使いのテナントに登録されているシングル テナント サービス プリンシパルに適用できます。 サード パーティの SaaS、マルチテナント アプリ、マネージド ID は対象外です。

ワークロード ID のセキュリティと回復性を向上させるうえで、ワークロード ID の継続的アクセス評価 (CAE) は強力なツールであり、条件付きアクセス ポリシーと検出されたリスク シグナルを即座に適用できます。 CAE 対応のファースト パーティ リソースにアクセスする CAE 対応のサード パーティのワークロード ID は、継続的なセキュリティ チェックの対象となる、24 時間の有効期間が長いトークン (LLT) を備えています。 CAE および最新の機能スコープのワークロード ID クライアントの構成については、「ワークロード ID のCAE に関するドキュメント」を参照してください。

リスクの高いワークロード ID を調査する

ID 保護を使用すると、ワークロード IDのリスクを調査するために使用できる 2 種類のレポートが組織に提供されます。 これらのレポートは、リスクの高いワークロード ID と、ワークロード ID のリスク検出です。 すべてのレポートは、詳細な解析を行うために、イベントを .CSV 形式でダウンロードできます。

調査の際の重要な質問には以下のようなものがあります:

- アカウントに疑わしいサインインの動きはありますか?

- 資格情報に不正な変更が加えられていますか?

- アカウントに対して疑わしい構成変更が行われていますか?

- アカウントは不正なアプリケーション ロールを取得しましたか?

「アプリケーション向けの Microsoft Entra セキュリティ オペレーション ガイド」では、上記の調査項目に関する詳細なガイダンスを提供しています。

ワークロード ID が侵害されたかどうかを判断したら、リスクの高いワークロード ID レポートで、アカウントのリスクを却下するか、アカウントが侵害されたことを確認します。 以後そのアカウントでサインインされないようにしたい場合は、"サービス プリンシパルを無効にする" を選択することもできます。

リスクの高いワークロード ID を修復する

- サービス プリンシパルまたはアプリケーション オブジェクトなど、リスクの高いワークロード ID に割り当てられたインベントリの資格情報。

- 新しい資格情報を作成します。 Microsoft では、x509 証明書の使用をお勧めします。

- 侵害された資格情報を削除します。 アカウントが危機的状況にある可能性がある場合は、既存のすべての資格情報を削除することをお勧めします。

- サービス プリンシパルがアクセスしている Azure KeyVault シークレットをローテーションして修復します。

Microsoft Entra Toolkit は、これらのアクションの一部を実行するのに役立つ PowerShell モジュールです。