Azure Multi-Factor Authentication Server の概要

このページでは、新しいサーバーのインストールや、オンプレミスの Active Directory を使用したそのサーバーのセットアップについて説明します。 MFA サーバーを既にインストールしており、アップグレードを検討している場合、「Upgrade to the latest Azure Multi-Factor Authentication Server (最新の Azure Multi-factor Authentication Server へのアップグレード)」を参照してください。 Web サービスをインストールする方法については、Azure Multi-Factor Authentication Server モバイル アプリ Web サービスのデプロイに関する記事を参照してください。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されないようにして、サポートされた状態を維持するために、組織は、最新の Azure Multi-Factor Authentication Server 更新プログラムに含まれている最新の移行ユーティリティを使って、クラウドベースの Microsoft Entra 多要素認証サービスにユーザーの認証データを移行する必要があります。 詳細については、Azure Multi-Factor Authentication Server の移行に関する記事を参照してください。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Azure の多要素認証を使用してユーザーのサインイン イベントのセキュリティを確保する」を参照してください。

デプロイを計画する

Azure Multi-Factor Authentication Server をダウンロードする前に、負荷と高可用性の要件の内容について検討してください。 デプロイの方法と場所を決める際にこの情報を使用します。

必要なメモリ量についての適切な目安は、定期的に認証すると予想されるユーザー数です。

| ユーザー | RAM |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

高可用性または負荷分散のために、複数のサーバーをセットアップする必要がありますか。 この構成は Azure Multi-Factor Authentication Server を利用してさまざまな方法で設定できます。 最初の Azure Multi-Factor Authentication Server をインストールすると、それがマスターになります。 その他のサーバーは下位サーバーになり、自動的にユーザーや構成をマスターと同期します。 その後、1 つのプライマリ サーバーを構成し、残りがバックアップとなるようにすることも、すべてのサーバー間で負荷分散を設定することもできます。

マスターの Azure Multi-Factor Authentication Server がオフラインになっても、下位サーバーで引き続き 2 段階検証要求を処理できます。 ただし、マスターがオンラインに戻るか、下位サーバーが昇格されるまで、新しいユーザーを追加することはできず、既存のユーザーは自身の設定を更新することができません。

環境を準備する

Azure 多要素認証に使用しているサーバーが次の要件を満たしている必要があります。

| Azure Multi-Factor Authentication Server の要件 | 説明 |

|---|---|

| ハードウェア | |

| ソフトウェア | |

| アクセス許可 | Active Directory に登録するためのドメイン管理者アカウントまたはエンタープライズ管理者アカウント |

1 Azure Multi-Factor Authentication Server 2019 以降を実行している Azure 仮想マシン (VM) で Azure MFA Server のライセンス認証に失敗した場合は、別のバージョンの Windows Server を使用してみてください。

Azure Multi-Factor Authentication Server コンポーネント

Azure Multi-Factor Authentication Server を構成する 3 つの Web コンポーネントがあります。

- Web サービス SDK - 他のコンポーネントとの通信を可能にするコンポーネントで、Azure Multi-Factor Authentication Server アプリケーション サーバーにインストールされます。

- ユーザー ポータル - ユーザーが Microsoft Entra 多要素認証に登録を行い、アカウントを保守するためのインターネット インフォメーション サービス (IIS) Web サイトです。

- モバイル アプリ Web サービス - Microsoft Authenticator アプリなどのモバイル アプリを使った 2 段階認証を実現します。

これら 3 つのコンポーネントはすべて、インターネットに接続している同じサーバーにインストールすることができます。 これらのコンポーネントを分散させる場合、Web サービス SDK を Microsoft Entra 多要素認証アプリケーション サーバーにインストールし、ユーザー ポータルとモバイル アプリ Web サービスをインターネットに接続しているサーバーにインストールします。

Azure Multi-Factor Authentication Server ファイアウォールの要件

各 MFA サーバーは、次のアドレスに送信するポート 443 で通信できる必要があります。

送信ファイアウォールがポート 443 で制限されている場合、次の IP アドレスの範囲を開きます。

| IP サブネット | ネットマスク | IP 範囲 |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

イベントの確認機能を使用しておらず、さらにユーザーが企業ネットワーク上のデバイスで確認を行うためのモバイル アプリを使用していない場合、次の範囲のみが必要です。

| IP サブネット | ネットマスク | IP 範囲 |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

MFA Server のダウンロード

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

Azure Multi-Factor Authentication Server をダウンロードするには、次の手順に従います。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されないようにして、サポートされた状態を維持するために、組織は、最新の Azure Multi-Factor Authentication Server 更新プログラムに含まれている最新の移行ユーティリティを使って、クラウドベースの Microsoft Entra 多要素認証サービスにユーザーの認証データを移行する必要があります。 詳細については、Azure Multi-Factor Authentication Server の移行に関する記事を参照してください。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Azure の多要素認証を使用してユーザーのサインイン イベントのセキュリティを確保する」を参照してください。

2019 年 7 月 1 日より前に MFA Server をアクティブ化した既存のお客様は、最新バージョンの今後の更新プログラムをダウンロードし、アクティブ化資格情報を通常どおり生成することができます。 次の手順は、既存の MFA Server のお客様のみご利用いただけます。

-

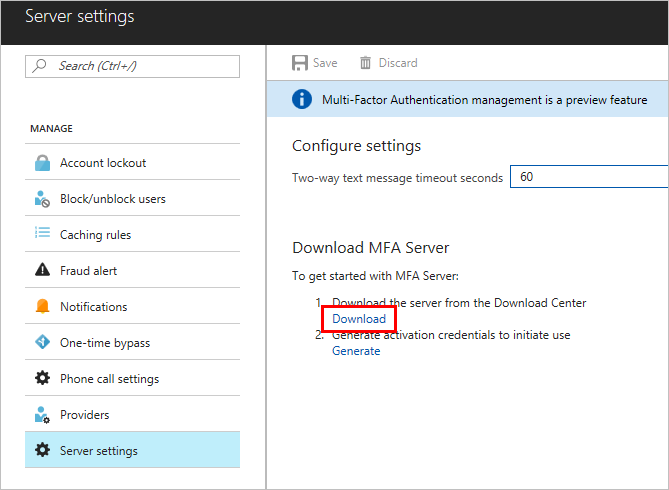

Microsoft Entra 管理センターにグローバル管理者としてサインインします。

[保護]、[多要素認証]、[サーバー設定] の順に進みます。

[ダウンロード] をクリックし、ダウンロード ページの手順に従ってインストーラーを保存します。

このページは、インストーラーの実行後に参照するので開いたままにしておいてください。

MFA Server のインストールと構成

サーバーをダウンロードできたので、インストールと構成を行うことができます。 インストール先のサーバーが、計画セクションに記載されている要件を満たすようにしてください。

- 実行可能ファイルをダブルクリックします。

- [インストール フォルダーの選択] 画面で、フォルダーが正しいことを確認し、 [次へ] をクリックします。 次のライブラリがインストールされます。

- インストールが完了したら、[完了] を選択します。 構成ウィザードが起動します。

- サーバーをダウンロードしたページに戻り、 [アクティブ化資格情報の生成] ボタンをクリックします。 指定されたボックスで Azure Multi-Factor Authentication Server にこの情報をコピーし、[アクティブにする] をクリックします。

Note

この機能を管理するには、全体管理者が必要です。

ユーザーへの電子メールの送信

ロールアウトの手間をなくすために、MFA Server とユーザーの通信を確保してください。 ユーザーに、2 段階認証に登録されたことを通知する電子メールを MFA Server から送信することができます。

送信する電子メールは、ユーザーの 2 段階認証の構成方法に応じて決定してください。 たとえば、会社のディレクトリから電話番号をインポートできる場合は、ユーザーが行う操作がわかるように、電子メールに既定の電話番号を記載する必要があります。 電話番号をインポートしなかった場合、またはユーザーがモバイル アプリを使用する場合は、アカウント登録を完了するよう指示する電子メールを送信します。 この電子メールには、Azure 多要素認証ユーザー ポータルへのハイパーリンクを含めます。

電子メールの内容は、ユーザーに対して設定されている認証方法 (電話、SMS、モバイル アプリ) によっても異なります。 たとえば、認証に PIN が要求される場合は、PIN の初期設定を電子メールで通知します。 ユーザーは最初の認証時に PIN の変更を要求されます。

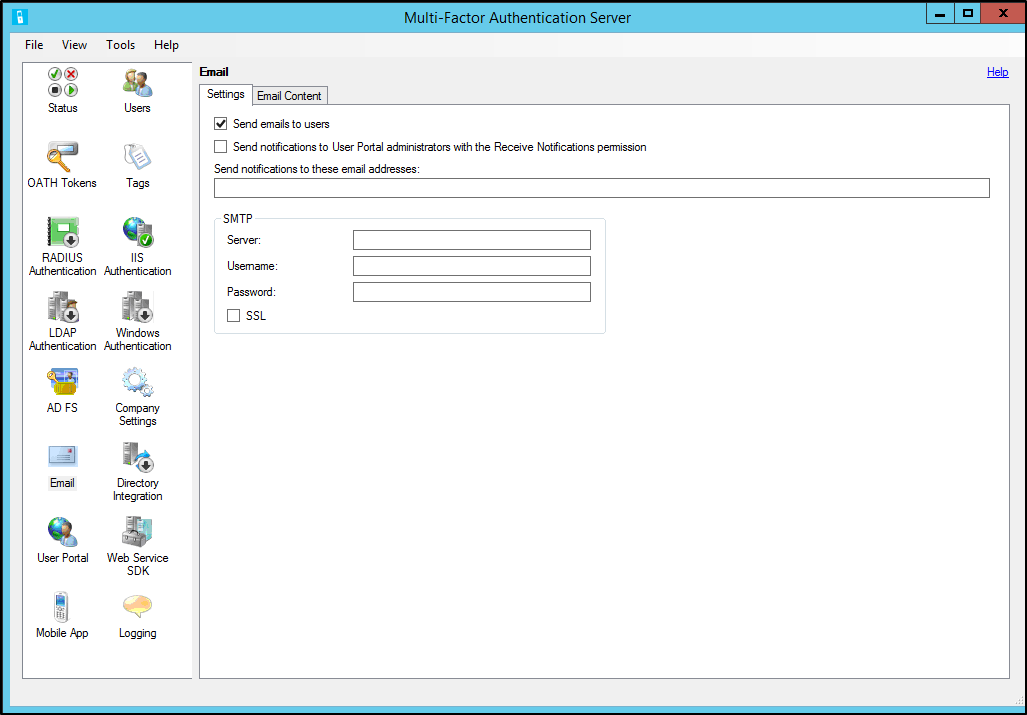

電子メールと電子メール テンプレートの構成

左側の電子メール アイコンをクリックして、これらの電子メールの送信設定をセットアップできます。 ここにメール サーバーの簡易メール転送プロトコル (SMTP) 情報を入力し、[ユーザーへ電子メールを送信する] チェック ボックスをオンにすると電子メールを送信できます。

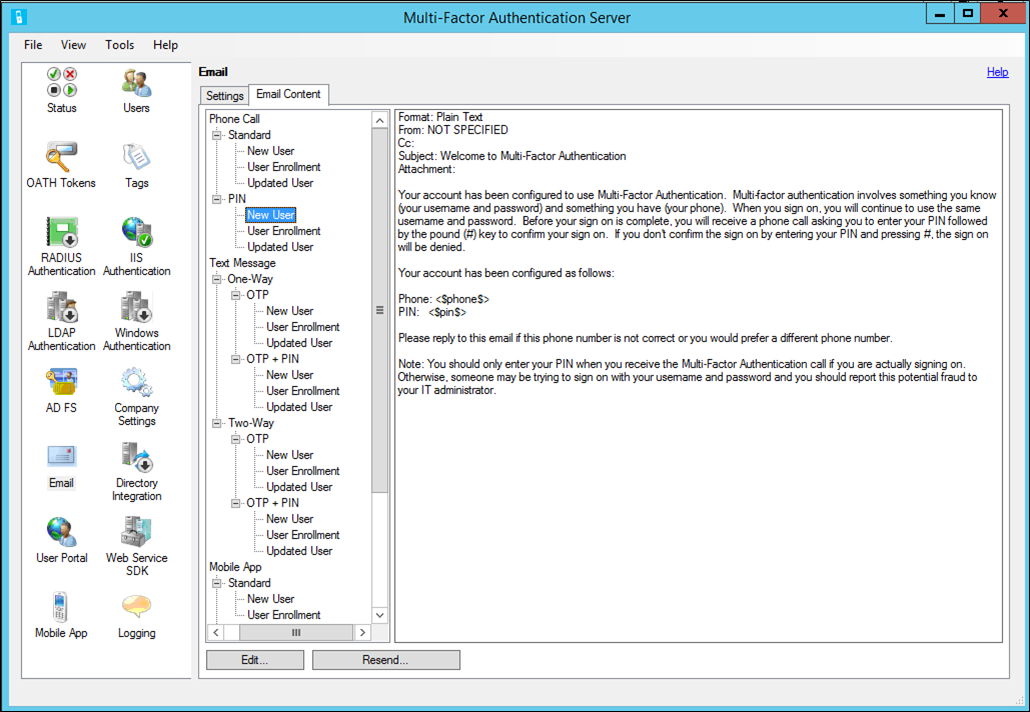

[電子メールの内容] タブで、選択可能な電子メール テンプレートを確認できます。 ユーザーの 2 段階認証の構成方法に応じて、最適なテンプレートを選択できます。

Active Directory からのユーザーのインポート

サーバーをインストールしたら、ユーザーを追加することができます。 ユーザーは手動で作成できるほか、Active Directory からインポートしたり、Active Directory との自動同期を構成したりすることもできます。

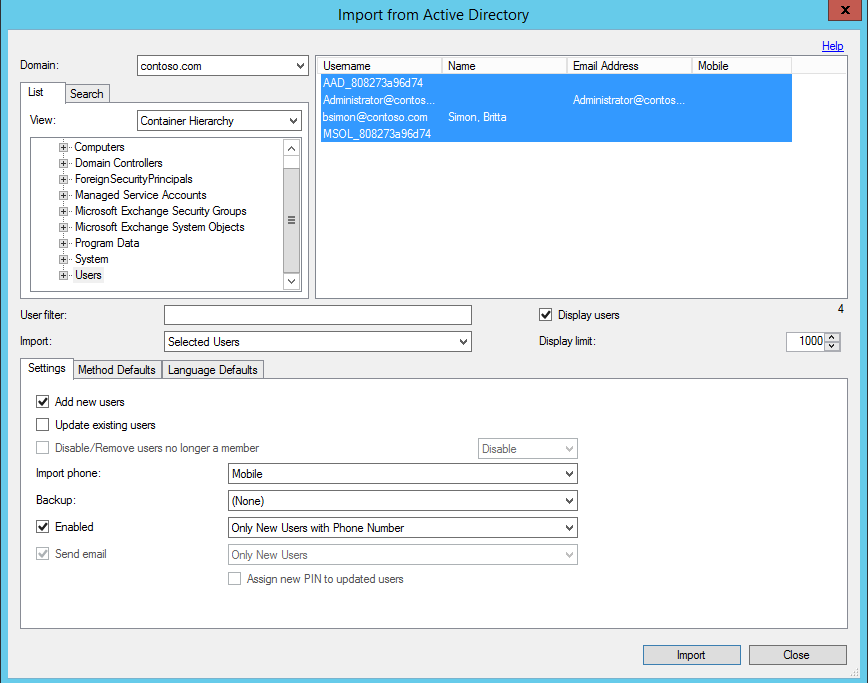

Active Directory からの手動インポート

Azure Multi-Factor Authentication Server で、左側にある [ユーザー] を選択します。

下部で [Active Directory からインポート] を選択します。

個々のユーザーを検索したり、Windows Server Active Directory でユーザーを含む 組織単位 (OU) を検索したりできるようになります。 ここではユーザー OU を指定します。

右側のすべてのユーザーを強調表示し、 [インポート] をクリックします。 成功したことを通知するポップアップが表示されます。 インポート ウィンドウを閉じます。

Active Directory との自動同期

- Azure Multi-Factor Authentication Server で、左側にある [ディレクトリ統合] を選択します。

- [同期] タブに移動します。

- 一番下の [追加] をクリックします。

- 表示された [同期項目の追加] ボックスで、この同期タスクのドメイン、OU (またはセキュリティ グループ)、設定、認証方法の既定値、言語の既定値を選択し、 [追加] をクリックします。

- [Active Directory との同期を有効にする] チェック ボックスをオンにし、1 分から 24 時間の範囲で [同期間隔] を選択します。

Azure Multi-Factor Authentication サーバーでのユーザー データの処理方法

オンプレミスで Multi-Factor Authentication Server を使用すると、ユーザーのデータはオンプレミス サーバーに格納されます。 永続的なユーザー データはクラウドに格納されません。 ユーザーが 2 段階認証を実行すると、MFA サーバーから、認証を実行するためのデータが Microsoft Entra 多要素認証クラウド サービスに送信されます。 これらの認証要求がクラウド サービスに送信されると、次のフィールドが要求で送信され、ログに記録されるので、ユーザーの認証/使用状況レポートで使用できます。 一部のフィールドは省略可能なので、Multi-Factor Authentication サーバー内で有効または無効にすることができます。 MFA サーバーから MFA クラウド サービスへの通信には、送信方向のポート 443 上で SSL/TLS が使用されます。 以下のフィールドが対象です。

- 一意の ID - ユーザー名または内部 MFA サーバー ID

- 姓と名 (省略可能)

- 電子メール アドレス (省略可能)

- 電話番号 - 音声通話または SMS 認証を行う場合

- デバイス トークン - モバイル アプリ認証を行う場合

- 認証モード

- 認証の結果

- MFA サーバー名

- MFA サーバー IP

- クライアント IP - 使用可能な場合

以上のフィールドに加え、認証結果 (成功/拒否) と拒否の理由も認証データと共に格納され、認証/使用状況レポートで使用できます。

重要

2019 年 3 月以降、無料/試用版の Microsoft Entra テナントの MFA サーバー ユーザーは、音声通話オプションを利用できません。 この変更は、SMS メッセージには影響しません。 有料の Microsoft Entra テナントのユーザーは、引き続き音声通話を利用できます。 この変更は、無料/試用版の Microsoft Entra テナントにのみ影響します。

Azure Multi-Factor Authentication Server のバックアップと復元

どのようなシステムであれ、適切なバックアップを確保することは重要です。

Azure Multi-Factor Authentication Server をバックアップするには、PhoneFactor.pfdata ファイルを含んだ C:\Program Files\Multi-Factor Authentication Server\Data フォルダーのコピーを保存する必要があります。

復元する必要が生じた場合は、次の手順を実行します。

- Azure Multi-Factor Authentication Server を新しいサーバーに再インストールします。

- 新しい Azure Multi-Factor Authentication Server をアクティブ化します。

- MultiFactorAuth サービスを停止します。

- PhoneFactor.pfdata をバックアップ コピーで上書きします。

- MultiFactorAuth サービスを開始します。

新しいサーバーが、あらかじめバックアップしておいた構成とユーザー データで稼働します。

TLS/SSL プロトコルと暗号スイートの管理

MFA Server バージョン 8.x 以降にアップグレードした後またはこのバージョンをインストールした後は、組織で求められない限り、以前の強度の低い暗号スイートを無効にするか、削除することをお勧めします。 このタスクを完了する方法については、「Managing SSL/TLS Protocols and Cipher Suites for Active Directory フェデレーション サービス (AD FS) の SSL/TLS プロトコルおよび暗号スイートの管理)」を参照してください

次のステップ

- セルフ サービス アクセス用のユーザー ポータルのセットアップと構成。

- Active Directory フェデレーション サービス (AD FS)、RADIUS 認証、または ライトウェイト ディレクトリ アクセス プロトコル (LDAP) 認証を使用した Azure Multi-Factor Authentication Server のセットアップと構成。

- RADIUS を使用したリモート デスクトップ ゲートウェイと Multi-Factor Authentication Server のセットアップと構成。

- Azure Multi-Factor Authentication Server モバイル アプリ Web サービスのデプロイ。

- Azure 多要素認証とサード パーティ VPN の高度なシナリオ。