覚書 22-09 の多要素認証の要件を満たす

ゼロ トラスト原則の実装時に、一元化された ID 管理システムとして Microsoft Entra ID を使用する方法について説明します。 米国行政管理予算局 (OMB) による省および機関の長宛ての M 22-09 覚書を参照してください。

この覚書では、従業員が企業で管理されている ID を使用してアプリケーションにアクセスすること、多要素認証によってフィッシングなどの高度なオンライン攻撃から従業員を保護することを要求しています。 こうした攻撃手法では、偽のサイトへのリンクを使って資格情報の入手や侵害が試行されます。

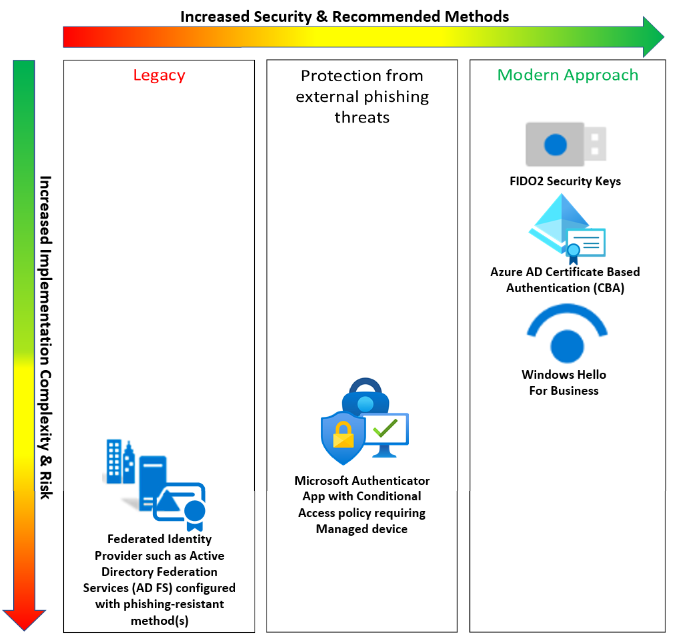

多要素認証を使用すると、アカウントやデータへの未承認のアクセスを防止できます。 覚書に記載されている要件では、フィッシングに強い方法を使った多要素認証について言及しています。つまり、認証シークレットの漏えいと、正当なシステムを装った Web サイトやアプリケーションへの出力を検出および防止するように設計された認証プロセスです。 したがって、フィッシングに強い多要素認証方法を確立してください。

フィッシング対策方法

一部の米国政府機関は、FIDO2 セキュリティ キーや Windows Hello for Business などの最新の資格情報を展開しています。 多くの機関が、証明書による Microsoft Entra 認証を評価しています。

詳細情報:

認証資格情報の最新化に取り組んでいる機関もあります。 Microsoft Entra ID を使ってフィッシングに強い多要素認証の要件を満たすためのオプションは複数あります。 Microsoft では、機関の機能に適した、フィッシングに強い多要素認証方法を採用することをお勧めします。 フィッシングに強い多要素認証によって全体的なサイバーセキュリティ体制を改善するために、現時点で何が可能かを検討しましょう。 最新の資格情報を実装してください。 ただし、最短パスが最新のアプローチでない場合は、最新のアプローチに向けた取り組みを開始してください。

最新のアプローチ

- FIDO2 セキュリティ キーは、Cybersecurity Infrastructure Security Agency (CISA) によると、多要素認証の代表的な方法です。

- Microsoft Entra ID のパスワードレス認証オプションである FIDO2 セキュリティ キーに関する記事を参照してください

- cisa.gov のパスワード以上の認証に関する記事を参照してください。

- Microsoft Entra の証明書認証は、フェデレーション ID プロバイダーに依存しません。

- このソリューションには、Common Access Card (CAC) や本人確認 (PIV) などのスマート カードの実装と、モバイル デバイスまたはセキュリティ キーの派生 PIV 資格情報が含まれます。

- Microsoft Entra 証明書ベースの認証の概要を参照してください

- Windows Hello for Business は、フィッシングに強い多要素認証を備えています。

- 「Windows Hello for Business の展開の概要」を参照してください。

- Windows Hello for Businessに関する記事を参照してください。

外部フィッシングからの保護

Microsoft Authenticator と条件付きアクセス ポリシーでは、マネージド デバイス (Hybrid Microsoft Entra Join を使用したデバイス、または準拠としてマーク済みのデバイス) が強制されます。 Microsoft Entra ID で保護されたアプリケーションにアクセスするデバイスに Microsoft Authenticator をインストールしてください。

詳細:Microsoft Entra ID の認証方法 - Microsoft Authenticator アプリ

重要

フィッシング対策の要件を満たすには: 保護されたアプリケーションにアクセスするデバイスのみを管理します。 Microsoft Authenticator の使用を許可されたユーザーには、アクセスにマネージド デバイスの使用を必須とする条件付きアクセス ポリシーが適用されます。 Microsoft Intune Enrollment クラウド アプリへのアクセスは、条件付きアクセス ポリシーによってブロックされます。 Microsoft Authenticator の使用を許可されたユーザーには、この条件付きアクセス ポリシーが適用されます。 同じグループを使用して条件付きアクセス ポリシーで Microsoft Authenticator 認証を許可し、この認証方法が有効になっているユーザーに両方のポリシーが適用されるようにします。 この条件付きアクセス ポリシーにより、悪意のある外部アクターによるフィッシング脅威の最も重大な攻撃ベクトルを防ぐことができます。 また、悪意のあるアクターが Microsoft Authenticator にフィッシングを行って資格情報を登録したり、デバイスに参加してそのデバイスを Intune に登録し、準拠としてマークしたりするのを防ぐことができます。

詳細情報:

- Microsoft Entra ハイブリッド参加の実装を計画する、または

- 方法: Microsoft Entra 参加の実装を計画する

- 「一般的な条件付きアクセス ポリシー: すべてのユーザーに対して準拠デバイス、Hybrid Microsoft Entra Join を使用したデバイス、または多要素認証を必須にする」」も参照してください

Note

Microsoft Authenticator はフィッシングに強い方法ではありません。 外部のフィッシング脅威からマネージド デバイスを保護することを必須とするように、条件付きアクセス ポリシーを構成してください。

従来

Active Directory フェデレーション サービス (AD FS) などのフェデレーション ID プロバイダー (IdP) を、フィッシングに強い方法を使って構成していました。 フェデレーション IdP を使用すると機関はフィッシングを防止できますが、この方法ではコスト、複雑さ、リスクが増します。 Microsoft では、Microsoft Entra ID を IdP として利用するセキュリティ上の利点を生かし、フェデレーション IdP の関連リスクを取り除くことを推奨しています

詳細情報:

フィッシングに強い方法に関する考慮事項

現在のデバイス機能、ユーザー ペルソナ、その他の要件により、多要素の方法が必要になる場合があります。 たとえば、USB-C をサポートする FIDO2 セキュリティ キーには、USB-C ポートを備えたデバイスが必要です。 フィッシングに強い多要素認証を評価する際には、次の情報を考慮してください。

- サポート可能なデバイスの種類と機能: キオスク、ノート PC、携帯電話、生体認証リーダー、USB、Bluetooth、近距離通信デバイス

- 組織のユーザー ペルソナ: 現場従業員、会社所有のハードウェアを使用しているか、または使用していないリモート ワーカー、特権アクセス ワークステーションを使用している管理者、企業間のゲスト ユーザー

- ロジスティクス: FIDO2 セキュリティ キー、スマート カード、政府によって供給された機器、TPM チップを備えた Windows デバイスなどの多要素認証方法の配布、構成、登録

- Authenticator の保証レベルでの Federal Information Processing Standards (FIPS) 140 検証: 一部の FIDO セキュリティ キーは、NIST SP 800-63B で設定された AAL3 のレベルで FIPS 140 の検証を受けています。

- 「Authenticator の保証レベル」を参照してください。

- 「Microsoft Entra ID を使用した NIST Authenticator Assurance Level 3」を参照してください

- nist.gov の NIST Special Publication 800-63B のデジタル ID ガイドラインを参照してください。

フィッシングに強い多要素認証の実装に関する考慮事項

以下のセクションでは、アプリケーションと仮想デバイスのサインイン用にフィッシングに強い方法を実装するためのサポートについて説明します。

さまざまなクライアントからのアプリケーションのサインイン シナリオ

次の表は、アプリケーションへのサインインに使用されるデバイスの種類に基づき、フィッシングに強い多要素認証シナリオの可用性について詳しく示しています。

| Device | 証明書認証を使用したフェデレーション IdP としての AD FS | Microsoft Entra 証明書認証 | FIDO2 セキュリティ キー | Windows Hello for Business | Hybrid Microsoft Entra Join を使用したデバイスまたは準拠デバイスを強制する条件付きアクセス ポリシーを使用した Microsoft Authenticator |

|---|---|---|---|---|---|

| Windows デバイス |  |

|

|

|

|

| iOS モバイル デバイス |  |

|

該当なし | 該当なし |  |

| Android モバイル デバイス |  |

|

該当なし | 該当なし |  |

| macOS デバイス |  |

|

Edge、Chrome | 適用できません |  |

詳細: FIDO2 パスワードレス認証のブラウザー サポート

統合を必要とする仮想デバイスのサインイン シナリオ

フィッシングに強い多要素認証を強制するには、統合が必要になる場合があります。 アプリケーションとデバイスにアクセスするユーザーに対して多要素認証を強制してください。 フィッシングに強い多要素認証の 5 つの種類では、同じ機能を使用して次のデバイスの種類にアクセスします。

| ターゲット システム | 統合アクション |

|---|---|

| Azure Linux 仮想マシン (VM) | Microsoft Entra サインインのために Linux VM を有効にする |

| Azure Windows VM | Microsoft Entra サインインのために Windows VM を有効にする |

| Azure Virtual Desktop | Azure Virtual Desktop での Microsoft Entra サインインを有効にする |

| オンプレミスまたは他のクラウドでホストされている VM | その VM で Azure Arc を有効にしてから、Microsoft Entra サインインを有効にします。 現在、Linux ではプライベート プレビューの段階にあります。 これらの環境でホストされている Windows VM のサポートは、ロードマップで予定されています。 |

| Microsoft 以外の仮想デスクトップ ソリューション | 仮想デスクトップ ソリューションを Microsoft Entra ID のアプリとして統合する |

フィッシングに強い多要素認証の強制

条件付きアクセスを使用して、テナント内のユーザーに対して多要素認証を強制します。 テナント間アクセス ポリシーの追加により、それを外部ユーザーに対して強制できます。

詳細: 概要: Microsoft Entra External ID を使用したテナント間アクセス

機関にまたがる強制

Microsoft Entra B2B コラボレーションを使用して、統合を容易にする次の要件を満たします:

- ユーザーがアクセスする他の Microsoft テナントを制限する

- 管理する必要がないテナント内のユーザーにアクセスを許可し、多要素認証とその他のアクセス要件を強制する

詳細: B2B コラボレーションの概要

組織のリソースにアクセスするパートナーと外部ユーザーに対して多要素認証を強制します。 このアクションは、機関にまたがるコラボレーション シナリオでは一般的です。 Microsoft Entra のテナント間アクセス ポリシーを使用して、アプリケーションやリソースにアクセスする外部ユーザーに対して多要素認証を構成します。

テナント間アクセス ポリシーで信頼の設定を構成して、ゲスト ユーザー テナントが使用する多要素認証方法を信頼します。 ユーザーが多要素認証方法をテナントに登録しないようにしてください。 これらのポリシーは、組織ごとに有効にします。 ユーザー ホーム テナントの多要素認証方法を決定し、フィッシング対策の要件を満たしているかどうかを判断できます。

パスワード ポリシー

この覚書では、効果的でないパスワード ポリシー (ローテーションされる複雑なパスワードなど) を変更することを組織に要求しています。 要求内容には、特殊文字や数字に関する要件の削除のほか、時間ベースのパスワード ローテーション ポリシーの削除が含まれます。 次のオプションを代わりに検討してください。

- パスワード保護を使用して、Microsoft が維持する脆弱なパスワードの一般的な一覧を適用します。

- さらに、カスタム禁止パスワードを含めます。

- Microsoft Entra パスワード保護を使って不適切なパスワードを排除するを参照してください

- セルフサービス パスワード リセットを使用して、ユーザーがアカウントの回復後などにパスワードをリセットできるようにします。

- Microsoft Entra ID Protection を使用して、侵害された資格情報に関するアラートを取得します

- リスクとは

この覚書では、パスワードで使用するポリシーについて詳述されていませんが、NIST 800-63B の標準を検討してください。

NIST Special Publication 800-63B のデジタル ID ガイドラインを参照してください。