Azure ソースの保護ポリシーの作成と発行 (プレビュー)

保護アクセス制御ポリシー (保護ポリシー) を使用すると、組織はデータ ソース間で機密データを自動的に保護できます。 Microsoft Purview は既にデータ資産をスキャンし、機密データ要素を識別します。この新機能を使用すると、Microsoft Purview Information Protectionからの秘密度ラベルを使用してそのデータへのアクセスを自動的に制限できます。

保護ポリシーにより、エンタープライズ管理者は秘密度の種類のデータ アクセスを承認する必要があります。 これらのポリシーを有効にすると、Microsoft Purview Information Protectionで機密情報が検出されるたびに、アクセス制御が自動的に適用されます。

サポートされているアクション

- ラベル付きデータ資産へのアクセスを制限して、選択したユーザーとグループのみがアクセスできるようにします。

- Microsoft Purview Information Protection ソリューションの秘密度ラベルに対して構成されたアクション。

サポートされているソース

- Azure SQL データベース

- Azure Blob Storage*

- Azure Data Lake Storage Gen2*

注:

*Azure Storage ソースは現在、ゲート プレビュー段階です。 登録するには、 このリンクに従います。

サポートされる地域

| Region | Azure SQL | Azure Storage |

|---|---|---|

| 南アフリカ北部 | x | |

| 東アジア | x | |

| 東南アジア | x | |

| オーストラリア中部 | x | |

| オーストラリア東部 | x | x |

| オーストラリア南東部 | x | |

| ブラジル南部 | x | |

| カナダ中部 | x | x |

| カナダ東部 | x | |

| 中国東部 | x | |

| 中国東部 3 | x | |

| 中国北部 | x | |

| 中国北部 2 | x | |

| 中国北部 3 | x | |

| 北ヨーロッパ | x | x |

| 西ヨーロッパ | x | x |

| フランス中部 | x | x |

| ドイツ中西部 | x | |

| インド中部 | x | |

| インド南部 | x | |

| イスラエル中部 | x | |

| イタリア北部 | x | |

| 東日本 | x | |

| 西日本 | x | |

| 韓国中部 | x | |

| ノルウェー東部 | x | |

| ポーランド中部 | x | |

| カタール中部 | x | |

| スウェーデン中部 | x | |

| スイス北部 | x | |

| アラブ首長国連邦北部 | x | |

| 英国南部 | x | |

| 英国西部 | x | |

| 米国中部 | x | |

| 米国東部 | x | x |

| 米国東部 2 | x | x |

| 米国中央北部 | x | |

| 米国中央南部 | x | x |

| 米国中央西部 | x | |

| 米国西部 | x | |

| 米国西部 2 | x | |

| 米国西部 3 | x |

前提条件

- Microsoft 365 E5ライセンス。 必要な特定のライセンスについては、 sensitvity ラベルに関するこちらの情報を参照してください。 Microsoft 365 E5環境からここに移動することで、テナントの試用版ライセンスを取得できます。

- Microsoft Purview のエンタープライズ バージョン を使用して、Microsoft Purview シングル テナント モデルと新しいポータル エクスペリエンスにアップグレードされた既存 の Microsoft Purview アカウント。

Microsoft Purview で高度なリソース セットを有効にします。

ルート コレクションのデータ キュレーターまたはデータ リーダーであるユーザーに、Microsoft Purview ポータルにサインインし 、[設定] メニューを開きます。

[ アカウント ] ページで、[ 高度なリソース セット] を 見つけて、トグルを [オン] に設定します。

![[詳細リソース セット] トグルがオンに設定されている設定のアカウント ページのスクリーンショット。](media/register-scan-amazon-s3/advanced-resource-sets-on.png)

秘密度ラベルをMicrosoft Purview Information Protectionからデータ マップ資産に作成または拡張します。

注:

ラベルの作成後は、必ずラベルを発行してください。

ソースの登録 - 次のいずれかのソースを登録します。

注:

続行するには、Azure ストレージ ソースが登録されているコレクションの データ ソース管理者 である必要があります。

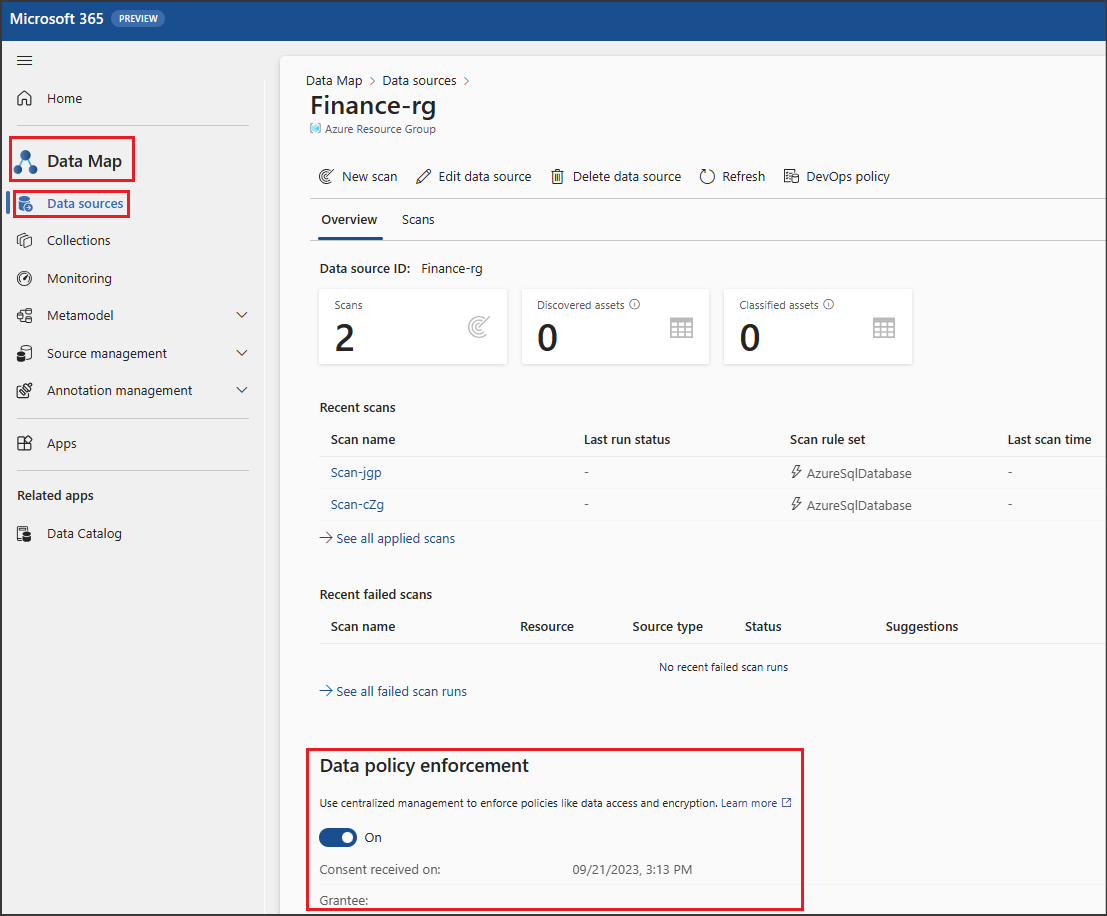

データ ポリシーの適用を有効にする

新しい Microsoft Purview ポータルに移動します。

左側のメニューの [ データ マップ ] タブを選択します。

左側のメニューの [ データ ソース ] タブを選択します。

データ ポリシーの適用を有効にするソースを選択します。

次の図に示すように、[ データ ポリシーの適用 ] トグルを [オン] に設定します。

[ソースのスキャン] - 登録したソースのいずれかを登録します。

注:

スキャン後、少なくとも 24 時間待ちます。

ユーザーと権限

必要なユーザーにはいくつかの種類があり、これらのユーザーに対応するロールとアクセス許可を設定する必要があります。

- Microsoft Purview Information Protection 管理 - Information Protection ソリューションを管理するための広範な権限:保護ポリシー、秘密度ラベル、ラベル/自動ラベル付けポリシー、すべての分類子の種類を確認/作成/更新/削除します。 また、データ エクスプローラー、アクティビティ エクスプローラー、Microsoft Purview Information Protection分析情報、レポートにもフル アクセスできる必要があります。

- ユーザーには、組み込みのロール グループ "Information Protection" 内のロールと、データ マップ リーダー、分析情報リーダー、スキャン リーダー、ソース リーダーの新しいロールが必要です。 完全なアクセス許可は次のようになります。

- Information Protection リーダー

- データ マップ リーダー

- Insights 閲覧者

- ソース リーダー

- スキャン リーダー

- Information Protection管理者

- Information Protection アナリスト

- 情報保護調査員

- データ分類リスト ビューアー

- データ分類コンテンツ ビューアー

- Microsoft Purview 評価管理者

-

オプション 1 - 推奨:

- [Microsoft Purview ロール グループ] パネルで、Information Protectionを検索します。

- Information Protectionロール グループを選択し、[コピー] を選択します。

- "プレビュー - Information Protection" という名前を付け、[コピーの作成] を選択します。

- [プレビュー - Information Protection] を選択し、[編集] を選択します。

- [ ロール ] ページで、[ + ロールの選択] を選択 し、"閲覧者" を検索します。

- データ マップ リーダー、分析情報リーダー、スキャン リーダー、ソース リーダーの 4 つのロールを選択します。

- この新しいコピーされたグループにMicrosoft Purview Information Protection管理者テスト ユーザー アカウントを追加し、ウィザードを完了します。

-

オプション 2 - 組み込みのグループを使用します (必要以上に多くのアクセス許可が提供されます)

- Information Protection、Data Estate Insights 閲覧者、データ ソース管理者用の組み込みグループ内に、新しいMicrosoft Purview Information Protection管理者テスト ユーザー アカウントを配置します。

- ユーザーには、組み込みのロール グループ "Information Protection" 内のロールと、データ マップ リーダー、分析情報リーダー、スキャン リーダー、ソース リーダーの新しいロールが必要です。 完全なアクセス許可は次のようになります。

- データ所有者/管理 - このユーザーは、Microsoft Purview for Azure および Amazon S3 ソースでデータ ポリシーの適用のためにソースを有効にします。

保護ポリシーを作成する

前提条件を確認 し、保護ポリシーの Microsoft Purview インスタンスとソースを準備 し、最新のスキャンから少なくとも 24 時間後に待機したので、次の手順に従って保護ポリシーを作成します。

使用しているポータルに応じて、次のいずれかの場所に移動します。

Microsoft Purview ポータルにサインインします>Information Protection カード >Policies

Information Protection ソリューション カードが表示されない場合は、[すべてのソリューションの表示] を選択し、[データ セキュリティ] セクションから [Information Protection] を選択します。

Microsoft Purview コンプライアンス ポータル>Solutions>Information Protection>Policies にサインインします

[ 保護ポリシー] を選択します。

![[ポリシー] ドロップダウンが開き、[保護ポリシー] が強調表示されているInformation Protection メニューのスクリーンショット。](media/how-to-create-microsoft-information-protection-policy/select-protection-policy.png)

[ 新しい保護ポリシー] を選択します。

![[+ 新しい保護ポリシー] ボタンが強調表示されている [保護ポリシー] ページのスクリーンショット。](media/how-to-create-microsoft-information-protection-policy/select-new-protection-policy.png)

名前と説明を入力し、[ 次へ] を選択します。

[ + 秘密度ラベルの追加] を選択して、ポリシーを検出する秘密度ラベルを追加し、ポリシーを適用するすべてのラベルを選択します。

[ 追加] を選択し、[ 次へ] を選択します。

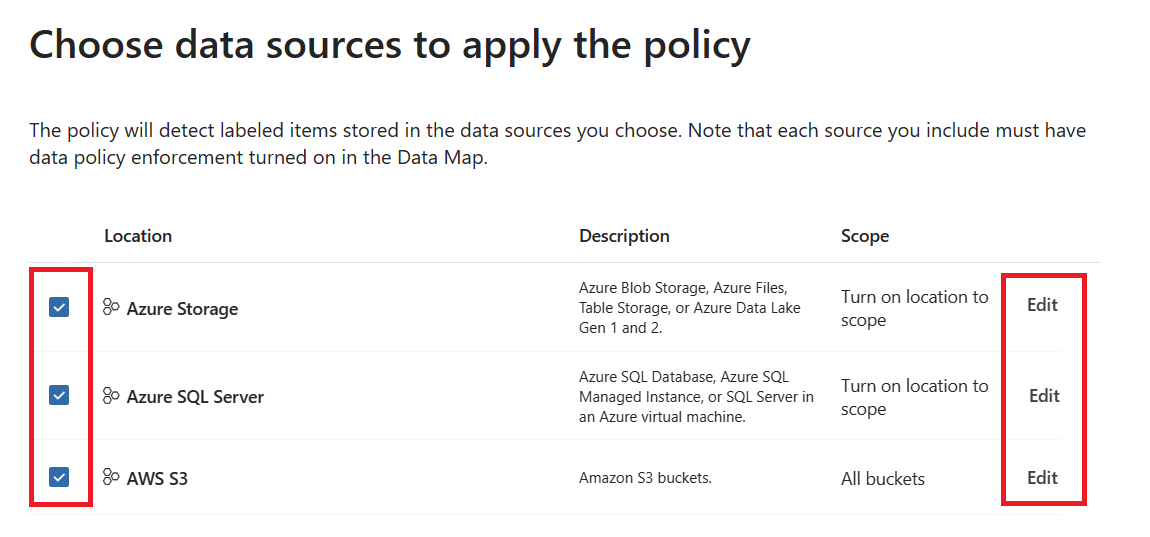

ポリシーを適用するソースを選択します。 複数を選択し、[ 編集 ] ボタンを選択して、選択した各スコープを管理できます。

ソースに応じて、上部にある [ + 含める ] ボタンを選択して、スコープリストに最大 10 個のリソースを追加します。 ポリシーは、選択したすべてのリソースに適用されます。

注:

現在、最大 10 個のリソースがサポートされており、有効にするには [編集] で選択する必要があります。

[ 追加] を選択し、ソースの一覧が完了したら [完了 ] を選択します。

ソースに応じて、作成する保護ポリシーの種類を選択します。

ラベルに基づいてアクセスが拒否 されない ユーザーを選択します。 組織のすべてのユーザーは、ここに追加したユーザーとグループを除き、ラベル付きアイテムへのアクセスを拒否されます。

[次へ] を選択します。

ポリシーをすぐに有効にするかどうかを選択し、[ 次へ] を選択します。

[送信] を選択します。

[完了] を選択します。

これで、保護ポリシーの一覧に新しいポリシーが表示されます。 これを選択して、すべての詳細が正しいことを確認します。

保護ポリシーを管理する

既存の保護ポリシーを編集または削除するには、次の手順に従います。

Microsoft Purview ポータルを開きます。

Information Protection ソリューションを開きます。

[ポリシー] ドロップダウン を 選択し、[ 保護ポリシー] を選択します。

![[保護ポリシー] が強調表示されている [Information Protection] メニューのスクリーンショット。](media/how-to-create-microsoft-information-protection-policy/select-protection-policy.png)

管理するポリシーを選択します。

詳細を変更するには、[ ポリシーの編集 ] ボタンを選択します。

ポリシーを削除するには、[ポリシーの 削除 ] ボタンを選択します。

![[編集] ボタンと [削除] ボタンが強調表示されているポリシーの詳細ページのスクリーンショット。](media/how-to-create-microsoft-information-protection-policy/edit-or-delete-policy.png)