Microsoft Purview データ マップでのソース認証の資格情報

この記事では、Microsoft Purview データ マップで資格情報を作成する方法について説明します。 これらの保存された資格情報を使用すると、保存した認証情報をすばやく再利用し、データ ソースのスキャンに適用できます。

前提条件

- Azure Key Vault です。 作成方法の詳細については、「クイック スタート: Azure portal を使用してキー コンテナーを作成する」を参照してください。

概要

資格情報とは、Microsoft Purview が登録済みのデータ ソースに対する認証に使用できる認証情報です。 資格情報オブジェクトは、ユーザー名/パスワードを必要とする基本認証など、さまざまな種類の認証シナリオに対して作成できます。 資格情報は、選択した種類の認証方法に基づいて、認証に必要な特定の情報をキャプチャします。 資格情報は既存の Azure Key Vault シークレットを使用して、資格情報の作成プロセス中に機密情報を取得します。

Microsoft Purview では、次のオプションなど、データ ソースをスキャンするための認証方法として使用できるオプションはほとんどありません。 サポートされている認証については、各 データ ソースに関する記事 を参照してください。

- Microsoft Purview システムが割り当てた管理対象 ID

- ユーザーが割り当てた管理対象 ID (プレビュー)

- アカウント キー (Key Vault を使用)

- SQL 認証 (Key Vault を使用)

- サービス プリンシパル (Key Vault を使用)

- コンシューマー キー (Key Vault を使用)

- その他

資格情報を作成する前に、データ ソースの種類とネットワーク要件を考慮して、シナリオに必要な認証方法を決定してください。

Microsoft Purview システムが割り当てた管理対象 ID を使用して、スキャンを設定する

Microsoft Purview システムが割り当てた管理対象 ID (SAMI) を使用してスキャンを設定する場合は、資格情報を作成し、Key Vault を Microsoft Purview にリンクして保存する必要はありません。 データ ソースをスキャンするためのアクセス権がある Microsoft Purview SAMI を追加する方法の詳細については、以下のデータ ソース固有の認証セクションを参照してください。

- Azure Blob ストレージ

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL データベース

- Azure SQL Managed Instance

- Azure Synapse Workspace

- Azure Synapse 専用 SQL プール (旧称 SQL DW)

Azure Key Vault へのアクセス権を Microsoft Purview に付与する

Azure Key Vault へのアクセス権を Microsoft Purview に付与するには、次の 2 つのことを確認する必要があります。

Azure Key Vault へのファイアウォール アクセス

Azure Key Vault でパブリック ネットワーク アクセスが無効になっている場合は、Microsoft Purview へのアクセスを許可する 2 つのオプションがあります。

信頼できる Microsoft サービス

Microsoft Purview は Azure Key Vault の信頼できるサービス の 1 つとして一覧表示されるため、Azure Key Vault でパブリック ネットワーク アクセスが無効になっている場合は、信頼できる Microsoft サービスへのアクセスのみを有効にでき、Microsoft Purview が含まれます。

この設定は、Azure Key Vault の [ネットワーク] タブで有効にできます。

ページの下部にある [例外] で、[信頼できる Microsoft サービスがこのファイアウォールをバイパスすることを許可する] 機能を有効にします。

![[信頼できる Microsoft サービスがこのファイアウォールをバイパスすることを許可する] 機能が有効になっている Azure Key Vault ネットワーク ページ。](media/manage-credentials/trusted-keyvault-services.png)

プライベート エンドポイント接続

プライベート エンドポイントを使用して Azure Key Vault に接続するには、「Azure Key Vault のプライベート エンドポイントに関するドキュメント」に従います。

注:

プライベート エンドポイント接続オプションは、管理対象仮想ネットワーク で Azure 統合ランタイムを使用してデータ ソースをスキャンする場合にサポートされます。 セルフ ホステッド統合ランタイムの場合は、信頼できる Microsoft サービス を有効にする必要があります。

Azure Key Vault での Microsoft Purview アクセス許可

現在、Azure Key Vault では、次の 2 つのアクセス許可モデルがサポートされています。

Microsoft Purview システム割り当て管理対象 ID (SAMI) へのアクセスを割り当てる前に、まずメニュー内の Key Vault リソースの アクセス ポリシー から Azure Key Vault のアクセス許可モデルを特定します。 関連するアクセス許可モデルに基づいて、以下の手順に従います。

オプション 1 - Key Vault のアクセス ポリシーを使用して、アクセスを割り当てる

Azure Key Vault リソースのアクセス許可モデルが Vault のアクセス ポリシー に設定されている場合にのみ、次の手順に従います。

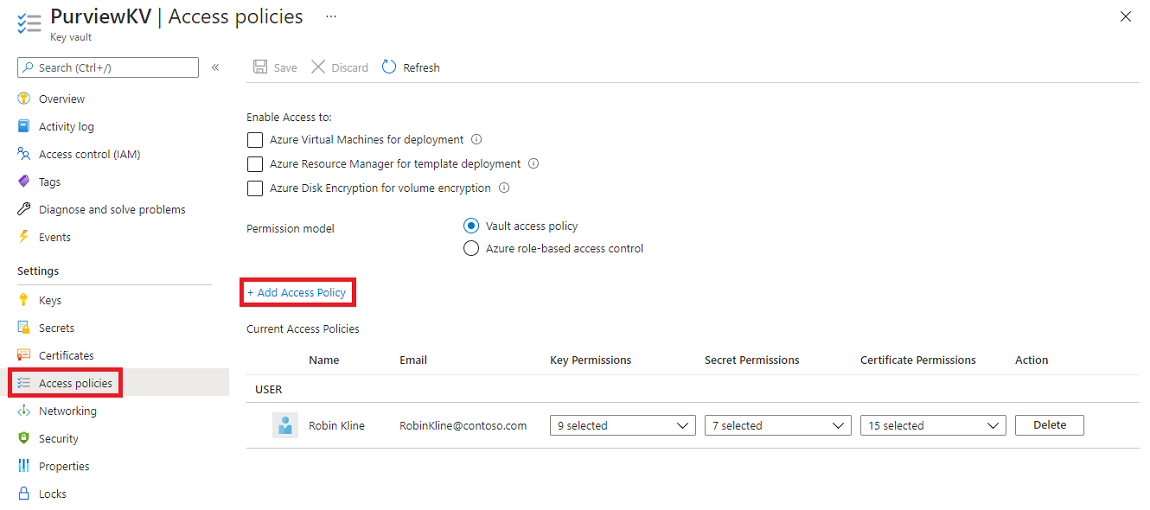

Azure Key Vault に移動します。

[アクセス ポリシー] ページを選択します。

[アクセス ポリシーの追加] を選択します。

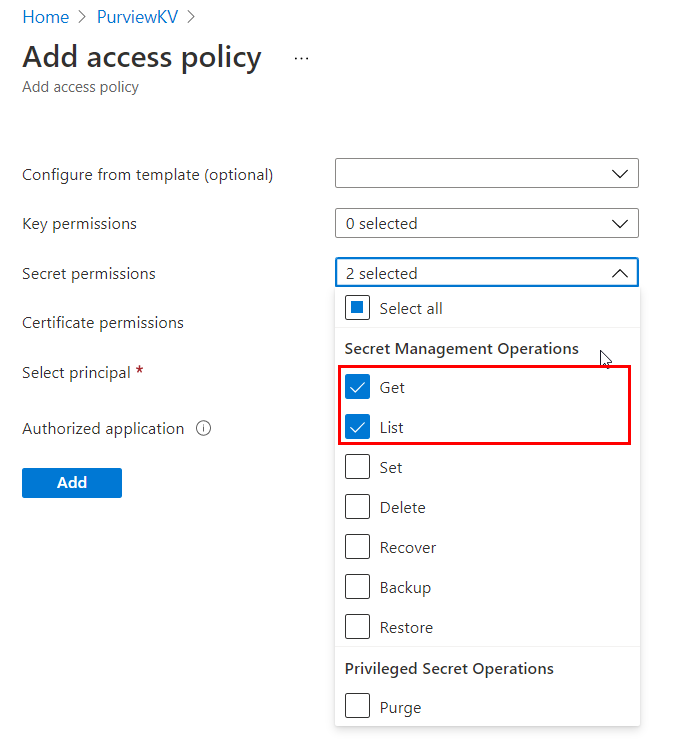

[シークレットのアクセス許可] ドロップダウンで、アクセス許可の [取得] と [一覧表示] を選択します。

[プリンシパルの選択] で、Microsoft Purview システム管理対象 ID を選択します。 Microsoft Purview インスタンス名 または 管理対象 ID 申請 IDを使用して、Microsoft Purview SAMI を検索できます。 現在、複合 ID (管理対象 ID 名と申請 ID) はサポートされていません。

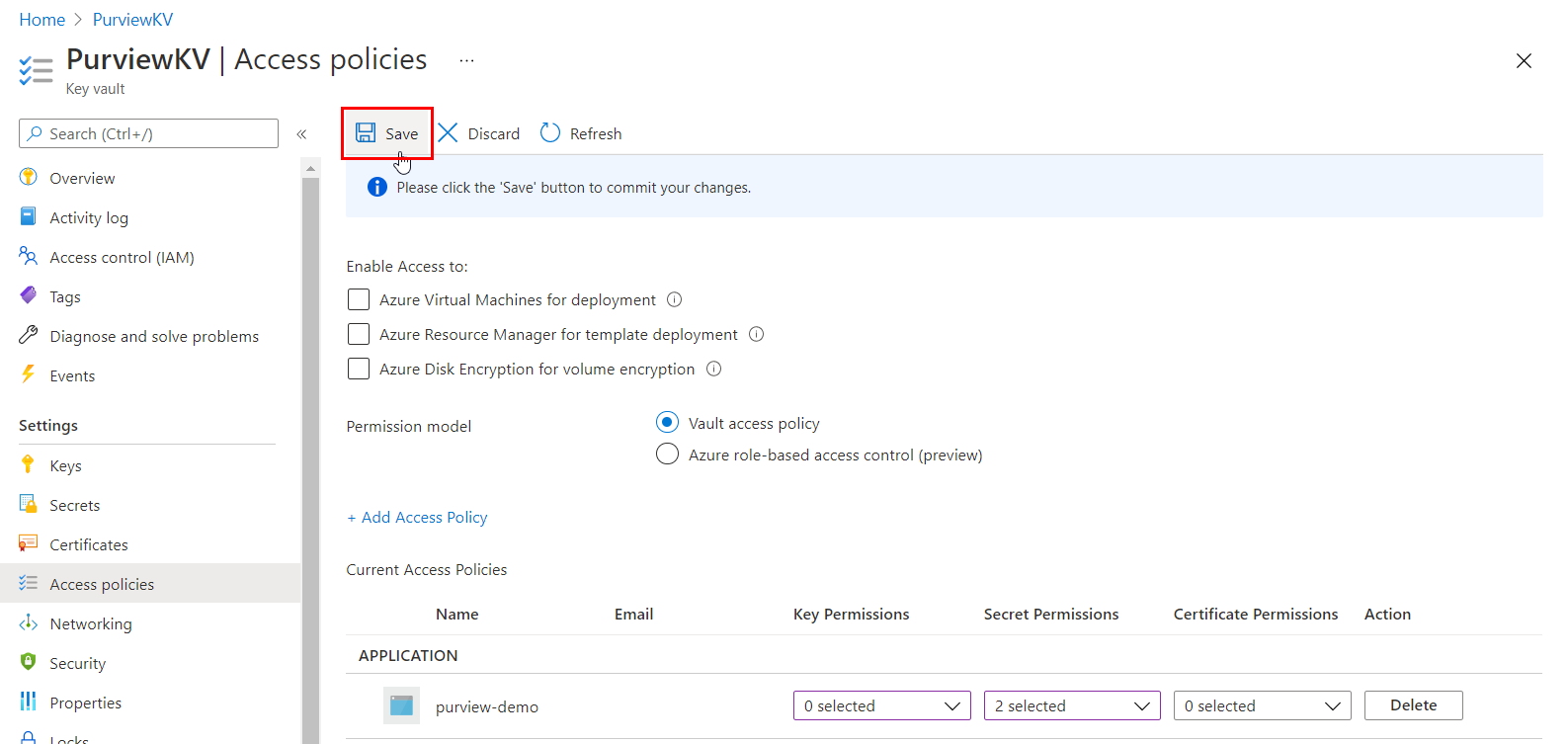

[追加] を選択します。

[保存] を選択し、アクセス ポリシーを保存します。

オプション 2 - Key Vault の Azure ロールベースのアクセス制御を使用して、アクセスを割り当てる

Azure Key Vault リソースのアクセス許可モデルが Azure ロールベースのアクセス制御 に設定されている場合にのみ、次の手順に従います。

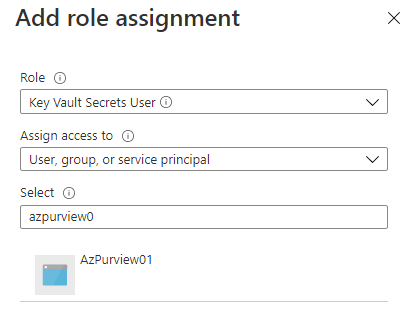

Azure Key Vault に移動します。

左側のナビゲーション メニューから、[アクセス制御 (IAM)] を選択します。

[+ 追加] を選択します。

[ロール] を [Key Vault のシークレットのユーザー] に設定し、[選択] 入力ボックスに Microsoft Purview アカウント名を入力します。 次に、[保存] を選択して、このロールの割り当てを Microsoft Purview アカウントに付与します。

Microsoft Purview アカウントで Azure Key Vault 接続を作成する

資格情報が作成できるようになる前に、まず既存の Azure Key Vault インスタンスの 1 つ以上を Microsoft Purview アカウントに関連付けます。

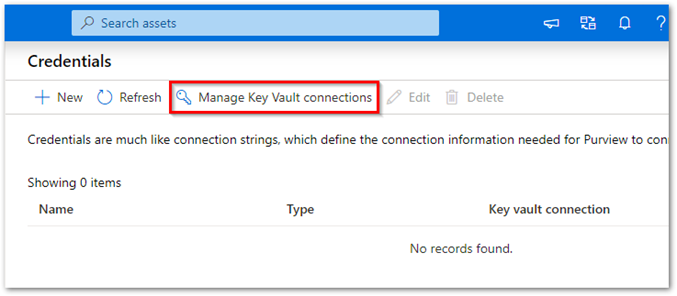

従来の Microsoft Purview ポータル を使用している場合は、スタジオの[管理センター] に移動してから、[資格情報] に移動します。 新しい Microsoft Purview ポータル を使用している場合は、[データ マップ] ソリューションを開き、[ソース管理] ドロップダウンを選択してから、[資格情報] を選択します。

[資格情報] ページから、[Key Vault 接続の管理] を選択します。

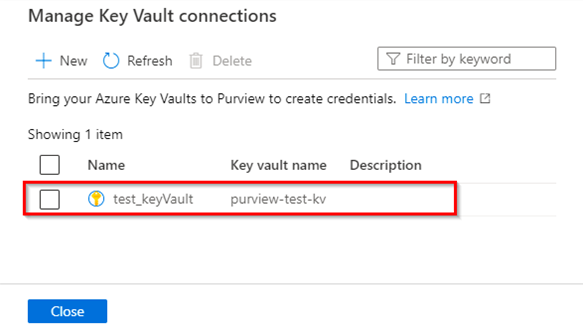

[キー コンテナー接続の管理] ページから、[+ 新規] を選択します。

必要な情報を入力してから、[作成] を選択します。

次の例に示すように、Key Vault が Microsoft Purview アカウントに正常に関連付けられていることを確認します。

新しい資格情報を作成する

これらの資格情報の種類は、Microsoft Purview でサポートされています。

- 基本認証: パスワード をシークレットとして Key Vault に追加します。

- サービス プリンシパル: サービス プリンシパル キー をシークレットとして Key Vault に追加します。

- SQL 認証: パスワード をシークレットとして Key Vault に追加します。

- Windows 認証: パスワード をシークレットとして Key Vault に追加します。

- アカウント キー: アカウント キー をシークレットとして Key Vault に追加します。

- ロール ARN: Amazon S3 データ ソースの場合は、AWS に ロール ARN を追加します。

- コンシューマー キー: Salesforce データ ソースの場合は、Key Vault に パスワード と コンシューマー シークレット を追加できます。

- ユーザーが割り当てた管理対象 ID (プレビュー): ユーザーが割り当てた管理対象 ID 資格情報を追加できます。 詳細については、以下の「ユーザーが割り当てた管理対象 ID の作成」セクションを参照してください。

詳細については、「Key Vault にシークレットを追加する」と「Microsoft Purview の新しい AWS ロールを作成する」を参照してください。

シークレットを Key Vault に格納した後:

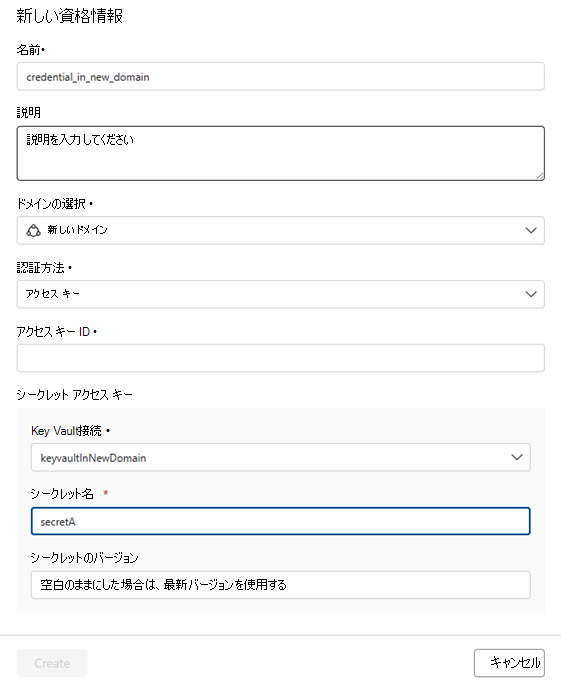

Microsoft Purview で、[資格情報] ページに移動します。

[+ 新規] を選択して、新しい資格情報を作成します。

必要な情報を入力します。 [認証方法] と、シークレットの選択元となる [Key Vault 接続] を選択します。

すべての詳細が入力されたら、[作成] を選択します。

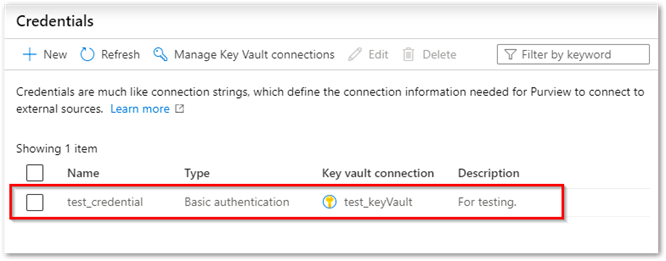

新しい資格情報がリスト ビューに表示され、使用する準備ができていることを確認します。

Key Vault 接続を管理する

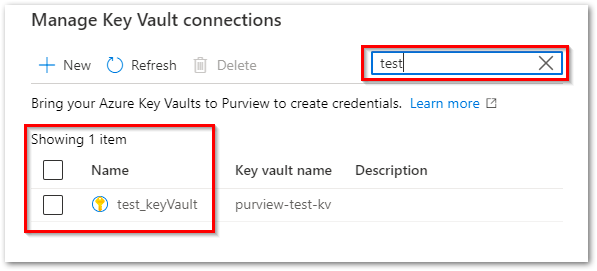

Key Vault 接続を名前で検索/検索する

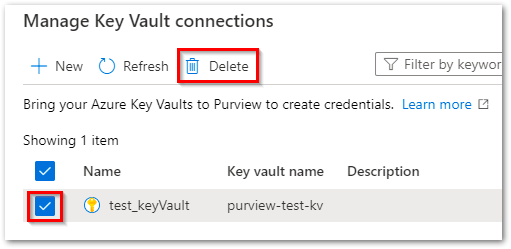

1 つ以上の Key Vault 接続を削除する

資格情報の管理

名前で資格情報を検索/検索します。

既存の資格情報を選択して更新します。

1 名以上のユーザーを削除します。

ユーザーが割り当てた管理対象 ID

ユーザーが割り当てた管理対象 ID (UAMI) を使用すると、Azure リソースが Microsoft Entra 認証を使用しながら他のリソースで直接認証できるようになります。これらの資格情報を管理する必要はありません。 システムが割り当てた管理対象 ID、Microsoft Entra ユーザー、Microsoft Entra グループ、またはサービス プリンシパルと同様に、アクセスを認証して割り当てることができるようになります。 ユーザーが割り当てた管理対象 ID は、(既存のリソースに接続されるのではなく) 独自のリソースとして作成されます。 管理対象 ID の詳細については、「Azure リソース用管理対象 ID に関するドキュメント」を参照してください。

次の手順では、Microsoft Purview で使用する UAMI を作成する方法について説明します。

UAMI でサポートされているデータ ソース

- Azure Data Lake Gen 1

- Azure Data Lake Gen 2

- Azure SQL データベース

- Azure SQL Managed Instance

- Azure SQL 専用 SQL プール

- Azure Blob ストレージ

ユーザーが割り当てた管理対象 ID

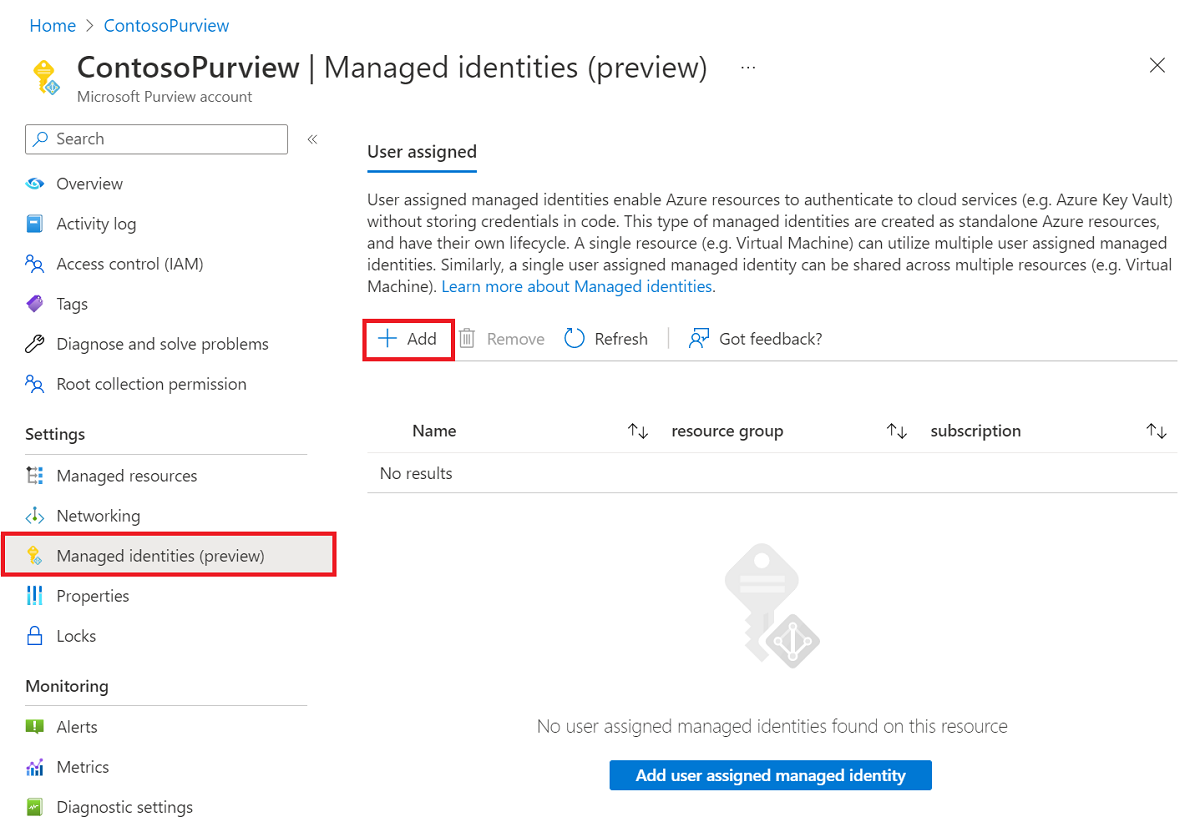

Azure portal で、Microsoft Purview アカウントに移動します。

左側のメニューの [管理対象 ID] セクションで、[+ 追加] ボタンを選択して、ユーザーが割り当てた管理対象 ID を追加します。

セットアップが完了したら、Azure portal で Microsoft Purview アカウントに戻ります。 管理対象 ID が正常に展開されると、Microsoft Purview アカウントの状態が [成功] と表示されます。

![[状態] が [概要] タブと [要点] メニューで強調表示されている Azure portal の Microsoft Purview アカウントのスクリーンショット。](media/manage-credentials/status-successful.png)

管理対象 ID が正常に展開されたら、[Microsoft Purview ガバナンス ポータル] に移動するために、[Microsoft Purview ガバナンス ポータルを開く] ボタンを選択します。

[Microsoft Purview ガバナンス ポータル] で、スタジオの管理センターに移動してから、[資格情報] セクションに移動します。

[+新規] を選択して、ユーザーが割り当てた管理対象 ID を作成します。

管理対象 ID 認証方法を選択し、ドロップダウン メニューからユーザーが割り当てた管理対象 ID を選択します。

![[詳細情報] リンクが強調表示されている新しい管理対象 ID 作成タイルを示すスクリーンショット。](media/manage-credentials/new-user-assigned-managed-identity-credential.png)

注:

ユーザーが割り当てた管理対象 ID の作成時にポータルが開いていた場合は、Microsoft Purview Web ポータルを更新して、Azure portal で完了した設定を読み込む必要があります。

すべての情報が入力されたら、[作成] を選択します。

ユーザーが割り当てた管理対象 ID の削除

Azure portal で、Microsoft Purview アカウントに移動します。

左側のメニューの [管理対象 ID] セクションで、削除する ID を選択します。

[削除] ボタンを選択します。

管理対象 ID が正常に削除されたら、[Microsoft Purview ガバナンス ポータル] に移動するために、[Microsoft Purview ガバナンス ポータルを開く] ボタンを選択します。

スタジオの管理センターに移動してから、[資格情報] セクションに移動します。

削除する ID を選択し、[削除] ボタンを選択します。

注:

Azure portal でユーザーが割り当てた管理対象 ID を削除した場合は、元の ID を削除し、Microsoft Purview ガバナンス ポータルで新しいものを作成する必要があります。